ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

التحكم في الوصول المستند إلى الدور Azure (Azure RBAC) هو نظام التخويل الذي تستخدمه لإدارة الوصول إلى موارد Azure. لمنح حق الوصول، يمكنك تعيين أدوار للمستخدمين أو المجموعات أو كيانات الخدمة أو الهويات المدارة في نطاق معين. توضح هذه المقالة الخطوات عالية المستوى لتعيين أدوار Azure باستخدام مدخل Microsoft Azure أو Azure PowerShell أو Azure CLI أو واجهة برمجة تطبيقات REST.

الخطوة 1: تحديد من يحتاج إلى الوصول

تحتاج أولا إلى تحديد من يحتاج إلى الوصول. يمكنك تعيين دور لمستخدم أو مجموعة أو كيان خدمة أو هوية مدارة. ويسمى هذا أيضا أساس الأمان.

- المستخدم - شخص لديه ملف تعريف في معرف Microsoft Entra. يمكنك أيضا تعيين أدوار للمستخدمين في المستأجرين الآخرين. للحصول على معلومات حول المستخدمين في المؤسسات الأخرى، راجع Microsoft Entra B2B.

- المجموعة - مجموعة من المستخدمين الذين تم إنشاؤهم في معرف Microsoft Entra. عند تعيين دور لمجموعة، يكون لجميع المستخدمين داخل تلك المجموعة هذا الدور.

- كيان الخدمة - هوية أمان تستخدمها التطبيقات أو الخدمات للوصول إلى موارد Azure معينة. يمكنك اعتبارها هوية مستخدم (اسم المستخدم وكلمة المرور أو الشهادة) لتطبيق ما.

- الهوية المدارة - هوية في معرف Microsoft Entra تتم إدارتها تلقائيا بواسطة Azure. عادة ما تستخدم الهويات المدارة عند تطوير تطبيقات السحابة لإدارة بيانات الاعتماد للمصادقة على خدمات Azure.

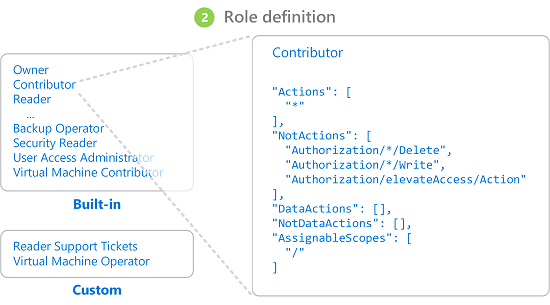

الخطوة 2: حدد الدور المناسب

يتم تجميع الأذونات معا في تعريف دور. عادةً ما تسمىدور. يمكنك التحديد من قائمة بالعديد من الأدوار المضمنة. إذا كانت الأدوار المضمنة لا تفي بالاحتياجات المحددة لمؤسستك، يمكنك إنشاء أدوار مخصصة خاصة بك.

يتم تنظيم الأدوار في أدوار وظيفة وظيفية وأدوار مسؤول متميزة.

أدوار وظيفة الوظيفة

تسمح أدوار وظيفة الوظيفة بإدارة موارد Azure محددة. على سبيل المثال: يسمح دور Virtual Machine Contributorللمستخدم بإنشاء الأجهزة الظاهرية وإدارتها. لتحديد دور وظيفة الوظيفة المناسب، استخدم الخطوات التالية:

ابدأ بالمقالة الشاملة، أدوار Azure المضمنة. الجدول في أعلى المقالة هو فهرس في التفاصيل لاحقا في المقالة.

في هذه المقالة، انتقل إلى فئة الخدمة (مثل الحوسبة والتخزين وقواعد البيانات) للمورد الذي تريد منح الأذونات له. أسهل طريقة للعثور على ما تبحث عنه عادة هي البحث في الصفحة عن كلمة أساسية ذات صلة، مثل "blob" و"الجهاز الظاهري" وما إلى ذلك.

راجع الأدوار المدرجة لفئة الخدمة وحدد الإجراءات المحددة التي تحتاجها. مرة أخرى، ابدأ دائما بالدور الأكثر تقييدا.

على سبيل المثال، إذا كان أساس الأمان يحتاج إلى قراءة الكائنات الثنائية كبيرة الحجم في حساب تخزين Azure، ولكنه لا يحتاج إلى الوصول للكتابة، فاختر Storage Blob Data Reader بدلا من Storage Blob Data Contributor (وبالتأكيد ليس دور Storage Blob Data Owner على مستوى المسؤول). يمكنك دائما تحديث تعيينات الأدوار لاحقا حسب الحاجة.

إذا لم تجد دورا مناسبا، يمكنك إنشاء دور مخصص.

أدوار المسؤول المتميزة

أدوار المسؤول المتميزة هي الأدوار التي تمنح وصول المسؤول المتميز، مثل القدرة على إدارة موارد Azure أو تعيين أدوار للمستخدمين الآخرين. تعتبر الأدوار التالية مميزة وتنطبق على جميع أنواع الموارد.

| دور Azure | الأذونات |

|---|---|

| المالك |

|

| المساهم |

|

| مسؤول الحجوزات |

|

| مسؤول التحكم في الوصول استنادا إلى الدور |

|

| المسؤول عن وصول المستخدم |

|

للحصول على أفضل الممارسات عند استخدام تعيينات دور المسؤول المتميز، راجع أفضل الممارسات ل Azure RBAC. لمزيد من المعلومات، راجع تعريف دور المسؤول المتميز.

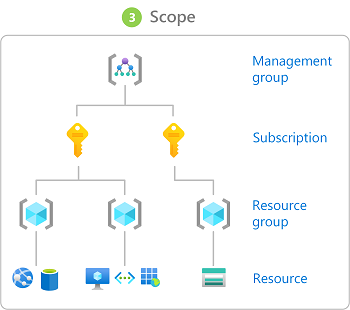

الخطوة 3: تحديد النطاق المطلوب

النطاق هو مجموعة الموارد التي ينطبق عليها الوصول. في Azure، يمكنك تحديد نطاق على أربعة مستويات: مجموعة الإدارة والاشتراك ومجموعة الموارد والموارد. تُنظم النطاقات على أساس العلاقات الأصل-الفرعي. يجعل كل مستوى من التدرج الهرمي النطاق أكثر تحديدًا. يُمكنك تعيين أدوار على جميع مستويات النطاق. يقرر المستوى الذي تحدده مدى تطبيق الدور. ترث المستويات الأدنى الإعدادات من المستويات الأعلى.

عند تعيين دور في نطاق أصل، يتم توريث هذه الأذونات إلى النطاقات التابعة. على سبيل المثال:

- إذا قمت بتعيين دور القارئ لمستخدم في نطاق مجموعة الإدارة، يمكن لهذا المستخدم قراءة كل شيء في جميع الاشتراكات في مجموعة الإدارة.

- إذا قمت بتعيين دور قارئ الفوترة لمجموعة في نطاق الاشتراك، يمكن لأعضاء تلك المجموعة قراءة بيانات الفوترة لكل مجموعة موارد ومورد في الاشتراك.

- إذا قمت بتعيين دور المساهم إلى تطبيق في نطاق مجموعة الموارد، يمكنه إدارة الموارد من جميع الأنواع في مجموعة الموارد هذه، ولكن ليس مجموعات الموارد الأخرى في الاشتراك.

من أفضل الممارسات منح أساسيات الأمان أقل امتياز يحتاجون إليه لأداء عملهم. تجنب تعيين أدوار على نطاق أوسع حتى وإن كانت تبدو في البداية الأنسب. عن طريق تحديد الأدوار والنطاقات، يمكنك تحديد الموارد المُعرّضة للخطر إذا تم اختراق أساس الأمان. لمزيد من المعلومات، راجع فهم النطاق.

الخطوة 4: التحقق من المتطلبات الأساسية

لتعيين الأدوار، يجب تسجيل الدخول باستخدام مستخدم تم تعيين دور له إذن كتابة تعيينات الأدوار، مثل مسؤول التحكم في الوصول المستند إلى الدور في النطاق الذي تحاول تعيين الدور إليه. وبالمثل، لإزالة تعيين دور، يجب أن يكون لديك إذن حذف تعيينات الدور.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

إذا لم يكن لدى حساب المستخدم الخاص بك الإذن لتعيين دور ضمن اشتراكك، فسترى رسالة خطأ تفيد بأن حسابك "ليس لديه تخويل لتنفيذ الإجراء "Microsoft.Authorization/roleAssignments/write"." في هذه الحالة، اتصل بمسؤولي اشتراكك حيث يمكنهم تعيين الأذونات نيابة عنك.

إذا كنت تستخدم كيان خدمة لتعيين الأدوار، فقد تحصل على الخطأ "امتيازات غير كافية لإكمال العملية." من المحتمل أن يكون هذا الخطأ لأن Azure يحاول البحث عن هوية المعين له في معرف Microsoft Entra ولا يمكن لمدير الخدمة قراءة معرف Microsoft Entra بشكل افتراضي. في هذه الحالة، تحتاج إلى منح أذونات كيان الخدمة لقراءة البيانات في الدليل. بدلا من ذلك، إذا كنت تستخدم Azure CLI، يمكنك إنشاء تعيين الدور باستخدام معرف الكائن المعين لتخطي بحث Microsoft Entra. للحصول على مزيدٍ من المعلومات، راجع استكشاف أخطاء Azure RBAC وإصلاحها.

الخطوة 5: تعيين دور

بمجرد معرفة أساس الأمان والدور والنطاق، يمكنك تعيين الدور. يمكنك تعيين أدوار باستخدام مدخل Azure أو Azure PowerShell أوAzure CLI أوAzure SDKs أو REST APIs.

يمكنك الحصول على ما يصل إلى 4000 تعيين دور في كل اشتراك. يتضمن هذا الحد تعيينات الأدوار في نطاقات الاشتراك ومجموعة الموارد والموارد. لا يتم احتساب تعيينات الأدوار المؤهلة وتعيينات الأدوار المجدولة في المستقبل ضمن هذا الحد. يمكنك الحصول على ما يصل إلى 500 تعيين دور في كل مجموعة إدارة. لمزيد من المعلومات، راجع استكشاف أخطاء حدود Azure RBAC وإصلاحها.

راجع المقالات التالية للحصول على خطوات مفصلة حول كيفية تعيين الأدوار.

- تعيين أدوار Azure باستخدام مدخل Microsoft Azure

- تعيين أدوار Azure باستخدام Azure PowerShell

- تعيين أدوار Azure باستخدام Azure PowerShell

- تعيين أدوار Azure باستخدام واجهة برمجة تطبيقات REST