الترحيل من نهج الوصول إلى مخزن إلى نموذج إذن التحكم في الوصول استناداً إلى الدور في Azure

يوفر Azure Key Vault نظامين للتخويل: التحكم في الوصول استنادا إلى الدور في Azure (Azure RBAC)، ونموذج نهج الوصول. Azure RBAC هو نظام التخويل الافتراضي والموصى به ل Azure Key Vault. للمقارنة بين طريقتي التخويل، راجع التحكم في الوصول استنادا إلى الدور في Azure (Azure RBAC) مقابل نهج الوصول.

توفر هذه المقالة المعلومات اللازمة لترحيل مخزن مفاتيح من نموذج نهج الوصول إلى نموذج Azure RBAC.

نُهج الوصول إلى تعيين أدوار Azure

يحتوي التحكم في الوصول استناداً إلى الدور من Azure على العديد من الأدوار المضمنة في Azure التي يمكنك تعيينها للمستخدمين والمجموعات وكيانات الخدمات والهويات المُدارة. إذا لم تلب الأدوار المضمنة الاحتياجات المحددة لمؤسستك، يمكنك إنشاء أدوار Azure المخصصة الخاصة بك.

الأدوار المضمنة في Key Vault لإدارة الوصول إلى المفاتيح والشهادات والأسرار:

- مسؤول Key Vault

- قارئ Key Vault

- عامل تشغيل إزالة Key Vault

- مسؤول شهادات Key Vault

- مستخدم شهادة Key Vault

- مسؤول Key Vault Crypto

- مستخدم Key Vault Crypto

- مستخدم تشفير خدمة key Vault Crypto

- مستخدم إصدار خدمة تشفير Key Vault

- مسؤول بيانات Key Vault السرية

- مستخدم بيانات Key Vault السرية

لمزيد من المعلومات حول الأدوار المضمنة الحالية، راجع الأدوار المضمنة في Azure

يمكن تعيين نُهج الوصول إلى Vault بأذونات محددة بشكل فردي أو باستخدام قوالب أذونات معرفة مسبقاً.

قوالب الأذونات المعرفة مسبقاً لنهج الوصول:

- إدارة المفاتيح، والبيانات السرية، والشهادات

- إدارة المفاتيح والبيانات السرية

- إدارة والبيانات السرية والشهادات

- إدارة المفاتيح

- إدارة البيانات السرية

- إدارة الشهادات

- موصل SQL Server

- Azure Data Lake Storage أو تخزين Azure

- النسخ الاحتياطي في Azure

- مفتاح عميل Exchange Online

- مفتاح عميل SharePoint Online

- BYOK لمعلومات Azure

قوالب نهج الوصول إلى تعيين أدوار Azure

| قالب نهج الوصول | العمليات | دور Azure |

|---|---|---|

| إدارة المفاتيح، والبيانات السرية، والشهادات | المفاتيح: جميع العمليات الشهادات: جميع العمليات البيانات السرية: جميع العمليات |

مسؤول Key Vault |

| إدارة المفاتيح والبيانات السرية | المفاتيح: جميع العمليات البيانات السرية: جميع العمليات |

مسؤول تشفير Key Vault مسؤول بيانات Key Vault السرية |

| إدارة والبيانات السرية والشهادات | الشهادات: جميع العمليات البيانات السرية: جميع العمليات |

مسؤول شهادات Key Vault مسؤول بيانات Key Vault السرية |

| إدارة المفاتيح | مفاتيح: جميع العمليات | مسؤول Key Vault Crypto |

| إدارة البيانات السرية | البيانات السرية: جميع العمليات | مسؤول بيانات Key Vault السرية |

| إدارة الشهادات | الشهادات: جميع العمليات | مسؤول شهادات Key Vault |

| موصل SQL Server | مفاتيح: الحصول على، القائمة، مفتاح التفاف، مفتاح عدم الالتفاف | مستخدم تشفير خدمة key Vault Crypto |

| Azure Data Lake Storage أو تخزين Azure | المفاتيح: الحصول على، قائمة، إلغاء الضغط على المفتاح | غير متوفر الدور المخصص المطلوب |

| النسخ الاحتياطي في Azure | مفاتيح: الحصول على، القائمة، النسخ الاحتياطي البيانات السرية: الحصول على، القائمة، النسخ الاحتياطي |

غير متوفر الدور المخصص المطلوب |

| مفتاح عميل Exchange Online | مفاتيح: الحصول على، القائمة، مفتاح التفاف، مفتاح عدم الالتفاف | مستخدم تشفير خدمة key Vault Crypto |

| مفتاح عميل Exchange Online | مفاتيح: الحصول على، القائمة، مفتاح التفاف، مفتاح عدم الالتفاف | مستخدم تشفير خدمة key Vault Crypto |

| BYOK لمعلومات Azure | مفاتيح: الحصول على، فك التشفير، التوقيع | غير متوفر الدور المخصص المطلوب |

إشعار

لا يدعم تكوين شهادة Azure App Service من خلال Azure Portal نموذج إذن Key Vault RBAC. يمكنك استخدام Azure PowerShell وAzure CLI وتوزيع قالب ARM مع تعيين دور مستخدم شهادة Key Vault للهوية العمومية ل App Service، على سبيل المثال Microsoft Azure App Service' في السحابة العامة.

تعيين نطاقات التعيين

يسمح التحكم في الوصول استناداً إلى الدور في Azure لـ Key Vault بتعيين الأدوار في النطاقات التالية:

- مجموعة الإدارة

- الاشتراك

- مجموعة الموارد

- مورد Key Vault

- المفتاح الفردي، والبيانات السرية، والشهادة

يقتصر نموذج إذن نهج الوصول إلى المخزن على تعيين النُهج على مستوى مورد Key Vault فقط.

بشكل عام، من الأفضل أن يكون لديك key vault واحد لكل تطبيق وإدارة الوصول على مستوى key vault. هناك سيناريوهات يمكن أن تؤدي فيها إدارة الوصول في نطاقات أخرى إلى تبسيط إدارة الوصول.

البنية التحتية، ومسؤولو الأمان، والمشغلون: تتطلب إدارة مجموعة مخازن المفتاح على مستوى مجموعة الإدارة، أو الاشتراك، أو مجموعة الموارد مع نُهج الوصول إلى المخزن الحفاظ على النُهج لكل قبو مفتاح. يسمح التحكم في الوصول استناداً إلى الدور في Azure بإنشاء تعيين دور واحد في مجموعة الإدارة أو الاشتراك أو مجموعة الموارد. سيتم تطبيق هذا التخصيص على أي مخازن رئيسية جديدة تم إنشاؤها ضمن نفس النطاق. في هذا السيناريو، من المستحسن استخدام Azure AD Privileged Identity Management مع إمكانية الوصول في الوقت المناسب بدلاً من توفير الوصول الدائم.

التطبيقات: هناك سيناريوهات عندما يحتاج التطبيق إلى مشاركة بيانات سرية مع تطبيق آخر. كان يجب إنشاء مخزن رئيسي منفصل باستخدام نُهج الوصول إلى المخزن لتجنب منح حق الوصول إلى جميع البيانات السرية. يسمح التحكم في الوصول استناداً إلى الدور من Azure بتعيين دور باستخدام نطاق البيانات السرية الفردية بدلاً من استخدام مخزن رئيسي فردي.

نهج الوصول إلى المخزن إلى خطوات ترحيل التحكم في الوصول استناداً إلى الدور من Azure

هناك العديد من الاختلافات بين التحكم في الوصول استناداً إلى الدور من Azure ونموذج إذن نهج الوصول إلى المخزن. من أجل تجنب الانقطاعات أثناء الترحيل، يوصى باتباع الخطوات التالية.

- تحديد الأدوار وتعيينها:تحديد الأدوار المضمنة استناداً إلى جدول التعيين أعلاه وإنشاء أدوار مخصصة عند الحاجة. تعيين الأدوار في النطاقات، استناداً إلى إرشادات تعيين النطاقات. لمزيد من المعلومات حول كيفية تعيين الأدوار لمخزن رئيسي، راجع توفير الوصول إلى Key Vault باستخدام التحكم في الوصول استناداً إلى الدور من Azure

- التحقق من صحة تعيين الأدوار: يمكن أن تستغرق تعيينات الأدوار في التحكم في الوصول استناداً إلى الدور من Azure عدة دقائق للنشر. للحصول على إرشاد حول كيفية التحقق من تعيينات الدور، راجع سرد تعيينات الأدوار في نطاق

- تكوين المراقبة والتنبيه على مخزن رئيسي: من المهم تمكين تسجيل الدخول وإعداد التنبيه لاستثناءات رفض الوصول. لمزيد من المعلومات، راجع المراقبة والتنبيه لـ Azure Key Vault

- تعيين نموذج إذن التحكم في الوصول استناداً إلى الدور من Azure على Key Vault: سيؤدي تمكين نموذج إذن التحكم في الوصول استناداً إلى الدور من Azure إلى إبطال جميع نُهج الوصول الحالية. في حالة حدوث خطأ، يمكن التبديل إلى نموذج الإذن مرة أخرى مع بقاء جميع نُهج الوصول الحالية دون تغيير.

المتطلبات الأساسية

يتطلب تغيير نموذج إذن مخزن المفاتيح إذنين:

- إذن "Microsoft.Authorization/roleAssignments/write"، المضمن في دور المالك ودور مسؤول وصول المستخدم.

- إذن "Microsoft.KeyVault/vaults/write"، المضمن في دور المساهم في Key Vault.

أدوار مسؤول الاشتراك الكلاسيكية مثل "مسؤول الخدمة" و"المسؤول المشارك" غير مدعمة.

إشعار

عند تمكين نموذج إذن التحكم في الوصول استناداً إلى الدور من Azure، ستفشل جميع البرامج النصية التي تحاول تحديث نُهج الوصول. من المهم تحديث هذه البرامج النصية لاستخدام التحكم في الوصول استناداً إلى الدور من Azure.

إدارة الهجرة

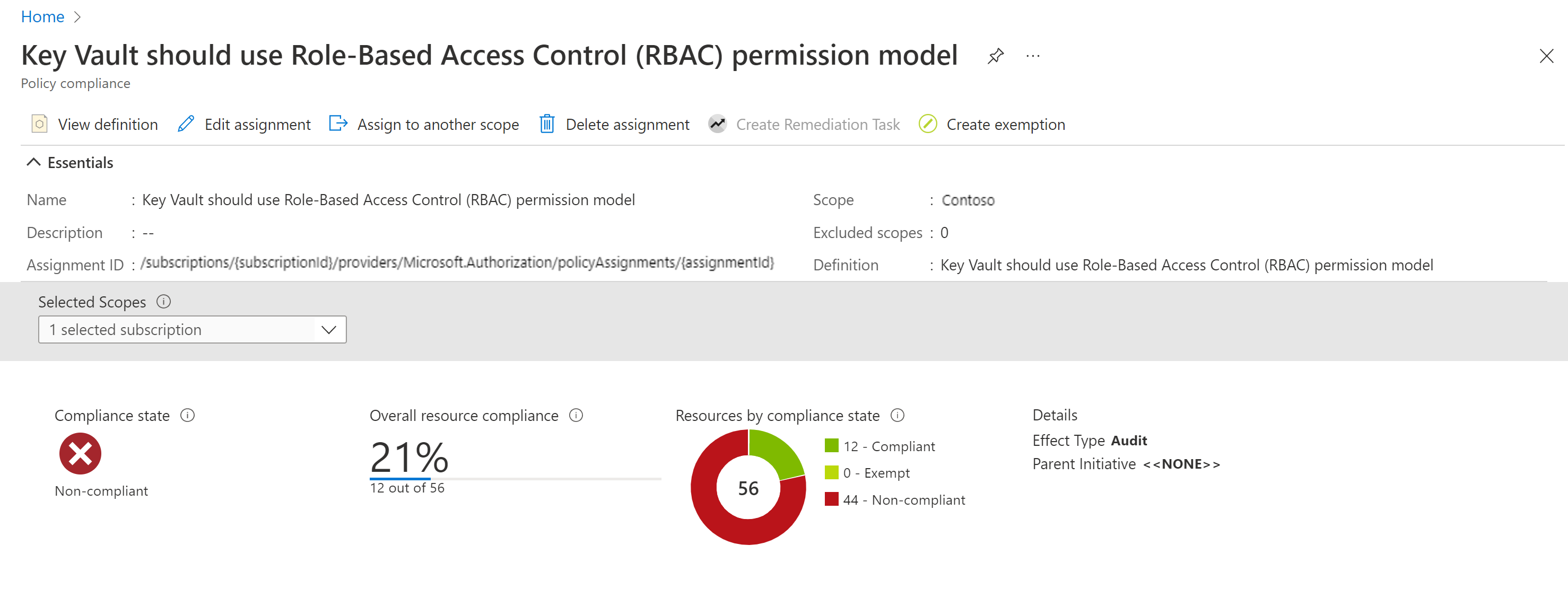

باستخدام خدمة سياسة Azure، يمكنك التحكم في ترحيل نموذج أذونات RBAC عبر خزائنك. يمكنك إنشاء تعريف نهج مخصص لمراجعة خزائن المفاتيح الحالية وفرض جميع خزائن المفاتيح الجديدة لاستخدام نموذج إذن Azure RBAC.

إنشاء وتعيين تعريف نهج لنموذج إذن مفتاح Vault Azure RBAC

- الانتقال إلى مورد النهج

- حدد Assignments ضمن Authoring على الجانب الأيسر من صفحة Azure Policy.

- حدد تعيين نهج في أعلى الصفحة. يفتح هذا الزر على صفحة تعيين النهج.

- أدخل المعلومات التالية:

- حدد نطاق النهج عن طريق اختيار الاشتراك ومجموعة الموارد التي سيتم فرض النهج عليها. حدد بالنقر فوق زر النقاط الثلاث في حقل النطاق .

- حدد اسم تعريف النهج: "[Preview]: يجب أن يستخدم Azure Key Vault نموذج إذن التحكم في الوصول استنادا إلى الدور"

- انتقل إلى علامة التبويب Parameters في أعلى الصفحة وحدد التأثير المطلوب للنهج (Audit أو Deny أو Disabled).

- املأ أي حقول إضافية. التنقل في علامات التبويب بالنقر فوق الزرين السابق والتالي في أسفل الصفحة.

- حدد Review + create

- حدد إنشاء.

بمجرد تعيين النهج المضمن، قد يستغرق الأمر ما يصل إلى 24 ساعة لإكمال الفحص. بعد اكتمال الفحص، يمكنك الاطلاع على نتائج التوافق كما يلي.

لمزيد من المعلومات، راجع

نهج الوصول إلى أداة مقارنة التحكم في الوصول استنادا إلى الدور في Azure

هام

يتم إنشاء هذه الأداة وصيانتها من قبل أعضاء مجتمع Microsoft وبدون دعم رسمي لخدمات دعم العملاء. يتم توفير الأداة AS IS دون ضمان من أي نوع.

أداة PowerShell لمقارنة نهج الوصول إلى Key Vault بأدوار RBAC المعينة للمساعدة في نهج الوصول إلى ترحيل نموذج أذونات RBAC. هدف الأداة هو توفير التحقق من السلامة عند ترحيل Key Vault الموجود إلى نموذج إذن RBAC للتأكد من أن الأدوار المعينة مع إجراءات البيانات الأساسية تغطي نهج الوصول الحالية.

استكشاف الأخطاء وإصلاحها

- تعيين الدور لا يعمل بعد عدة دقائق - هناك حالات يمكن أن تستغرق فيها تعيينات الدور وقتاً أطول. من المهم كتابة منطق إعادة المحاولة في التعليمات البرمجية لتغطية تلك الحالات.

- اختفت تعيينات الأدوار عند حذف Key Vault (حذف مبدئي) واستعادتها - إنها حالياً قيود على ميزة الحذف المبدئي عبر جميع خدمات Azure. مطلوب لإعادة إنشاء جميع تعيينات الدور بعد الاسترداد.