إرفاق مجموعة Kubernetes إلى مساحة عمل Azure التعلم الآلي

ينطبق على: ملحق ML Azure CLI v2 (الحالي)

ملحق ML Azure CLI v2 (الحالي) Python SDK azure-ai-ml v2 (الحالي)

Python SDK azure-ai-ml v2 (الحالي)

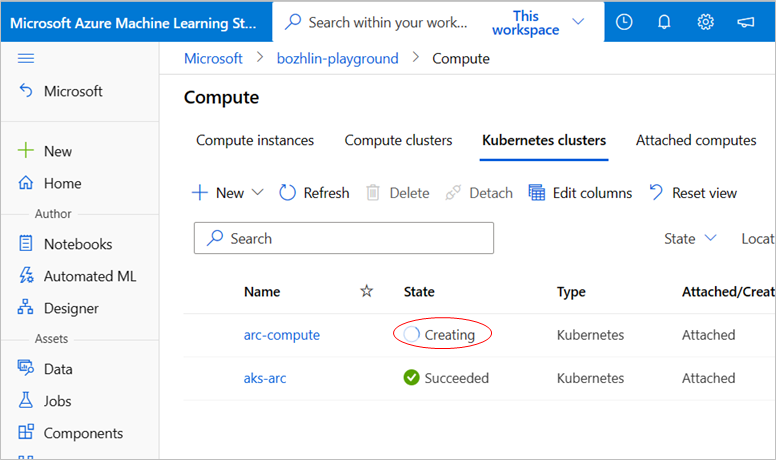

بمجرد نشر ملحق Azure التعلم الآلي على نظام مجموعة AKS أو Arc Kubernetes، يمكنك إرفاق مجموعة Kubernetes بمساحة عمل Azure التعلم الآلي وإنشاء أهداف حسابية لمتخصصي التعلم الآلي لاستخدامها.

المتطلبات الأساسية

يمكن أن يدعم إرفاق مجموعة Kubernetes بمساحة عمل Azure التعلم الآلي بمرونة العديد من السيناريوهات المختلفة. على سبيل المثال، السيناريوهات المشتركة مع مرفقات متعددة، والبرامج النصية لتدريب النموذج التي تصل إلى موارد Azure، وتكوين المصادقة لمساحة العمل.

إرفاق متعدد وعزل حمل العمل

نظام مجموعة واحد إلى مساحة عمل واحدة، وإنشاء أهداف حساب متعددة

- بالنسبة لنفس مجموعة Kubernetes، يمكنك إرفاقها بنفس مساحة العمل عدة مرات وإنشاء أهداف حساب متعددة لمشاريع/فرق/أحمال عمل مختلفة.

مجموعة واحدة إلى مساحات عمل متعددة

- بالنسبة لنفس مجموعة Kubernetes، يمكنك أيضًا إرفاقها بمساحات عمل متعددة، ويمكن لمساحات العمل المتعددة مشاركة نفس مجموعة Kubernetes.

إذا كنت تخطط للحصول على أهداف حساب مختلفة لمشاريع/فرق مختلفة، يمكنك تحديد مساحة اسم Kubernetes الموجودة في مجموعتك لهدف الحساب لعزل حمل العمل بين الفرق/المشاريع المختلفة.

هام

يجب إنشاء مساحة الاسم التي تخطط لتحديدها عند إرفاق نظام المجموعة بمساحة عمل Azure التعلم الآلي مسبقا في نظام المجموعة.

الوصول بأمان إلى مورد Azure من البرنامج النصي للتدريب

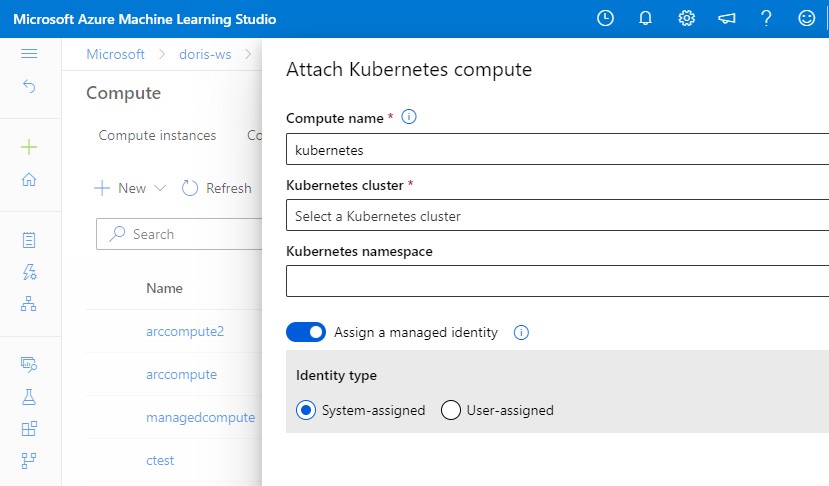

إذا كنت بحاجة إلى الوصول إلى مورد Azure بشكل آمن من البرنامج النصي للتدريب الخاص بك، يمكنك تحديد هوية مدارة لهدف حساب Kubernetes أثناء عملية الإرفاق.

إرفاق بمساحة العمل باستخدام الهوية المدارة المعينة من قبل المستخدم

يتم تعيين مساحة عمل Azure التعلم الآلي افتراضيا إلى وجود هوية مدارة معينة من قبل النظام للوصول إلى موارد Azure التعلم الآلي. تكتمل الخطوات في حال تشغيل الإعداد الافتراضي المعين من قبل النظام.

وإلا، إذا تم تحديد هوية مدارة معينة من قبل المستخدم في إنشاء مساحة عمل Azure التعلم الآلي، يجب منح تعيينات الدور التالية للهوية المدارة يدويا قبل إرفاق الحساب.

| اسم مورد Azure | الأدوار التي سيتم تعيينها | الوصف |

|---|---|---|

| Azure Relay | Azure Relay Owner | ينطبق فقط على مجموعة Kubernetes الممكنة بواسطة Arc. لا يتم إنشاء Azure Relay لمجموعة AKS دون اتصال Arc. |

| Kubernetes - Azure Arc أو Azure Kubernetes Service | قارئ مساهم ملحق Kubernetes مسؤول نظام مجموعة خدمة Azure Kubernetes |

ينطبق على كل من مجموعة Kubernetes الممكنة بواسطة Arc ومجموعة AKS. |

| Azure Kubernetes Service | مساهم | مطلوب فقط لمجموعات AKS التي تستخدم ميزة الوصول الموثوق به. تستخدم مساحة العمل الهوية المدارة المعينة من قبل المستخدم. راجع وصول AzureML إلى مجموعات AKS مع تكوينات خاصة للحصول على التفاصيل. |

تلميح

يتم إنشاء مورد Azure Relay خلال نشر الملحق ضمن نفس مجموعة الموارد مثل مجموعة Kubernetes الممكنة بواسطة Arc.

إشعار

- إذا لم يكن إذن دور "مساهم ملحق Kubernetes" متوفرا، يفشل مرفق نظام المجموعة مع ظهور الخطأ "ملحق غير مثبت".

- إذا لم يتوفر إذن دور "مسؤول نظام مجموعة خدمة Azure Kubernetes"، يفشل مرفق نظام المجموعة مع ظهور الخطأ "خادم داخلي".

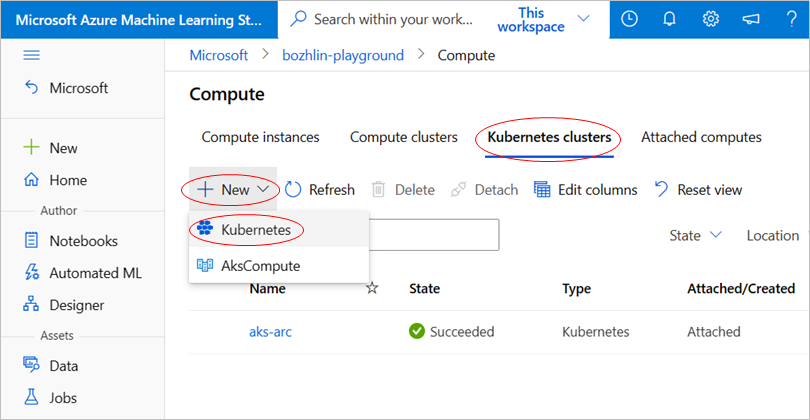

كيفية إرفاق مجموعة Kubernetes إلى مساحة عمل Azure التعلم الآلي

نحن ندعم طريقتين لإرفاق مجموعة Kubernetes إلى مساحة عمل Azure التعلم الآلي، باستخدام Azure CLI أو واجهة مستخدم الاستوديو.

توضح أوامر CLI v2 التالية كيفية إرفاق نظام مجموعة Kubernetes التي تدعم AKS وAzure Arc، واستخدامها كهدف حساب مع تمكين الهوية المدارة.

نظام مجموعة AKS

az ml compute attach --resource-group <resource-group-name> --workspace-name <workspace-name> --type Kubernetes --name k8s-compute --resource-id "/subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.ContainerService/managedclusters/<cluster-name>" --identity-type SystemAssigned --namespace <Kubernetes namespace to run Azure Machine Learning workloads> --no-wait

نظام مجموعة Arc Kubernetes

az ml compute attach --resource-group <resource-group-name> --workspace-name <workspace-name> --type Kubernetes --name amlarc-compute --resource-id "/subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.Kubernetes/connectedClusters/<cluster-name>" --user-assigned-identities "subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity-name>" --no-wait

تعيين الوسيطة --type على Kubernetes. استخدم الوسيطة identity_type لتمكين SystemAssigned أو UserAssigned الهويات المُدارة.

هام

--user-assigned-identities مطلوب فقط لـ UserAssigned الهويات المدارة. على الرغم من أنه يمكنك تقديم قائمة بالهويات التي يديرها المستخدم مفصولة بفواصل، يتم استخدام أول واحد فقط عند إرفاق نظام المجموعة الخاصة بك.

لن يقوم إرفاق الحساب بإنشاء مساحة اسم Kubernetes تلقائيًا أو التحقق من صحة وجود مساحة اسم kubernetes. تحتاج إلى التحقق من وجود مساحة الاسم المحددة في نظام المجموعة الخاص بك، وإلا، ستفشل أي أحمال عمل Azure التعلم الآلي تم إرسالها إلى هذا الحساب.

تعيين الهوية المدارة إلى هدف الحساب

يتمثل أحد التحديات الشائعة للمطورين في إدارة البيانات السرية وبيانات الاعتماد المستخدمة لتأمين الاتصال بين المكونات المختلفة للحل. تلغي الهويات المدارة حاجة المطورين إلى إدارة بيانات الاعتماد.

للوصول إلى Azure Container Registry (ACR) لصورة Docker، وحساب تخزين لبيانات التدريب، قم بإرفاق حساب Kubernetes مع تمكين هوية مدارة معينة من قبل النظام أو معينة من قبل المستخدم.

تعيين الهوية المدارة

يمكنك تعيين هوية مدارة للحساب في خطوة إرفاق الحساب.

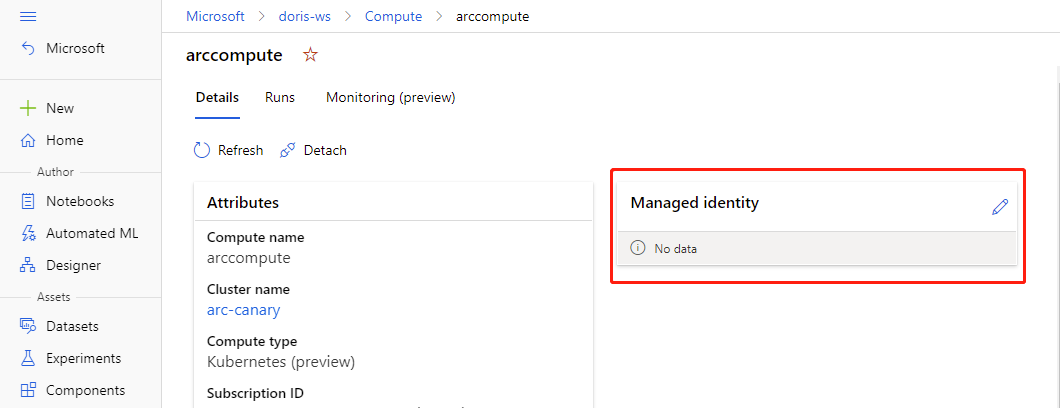

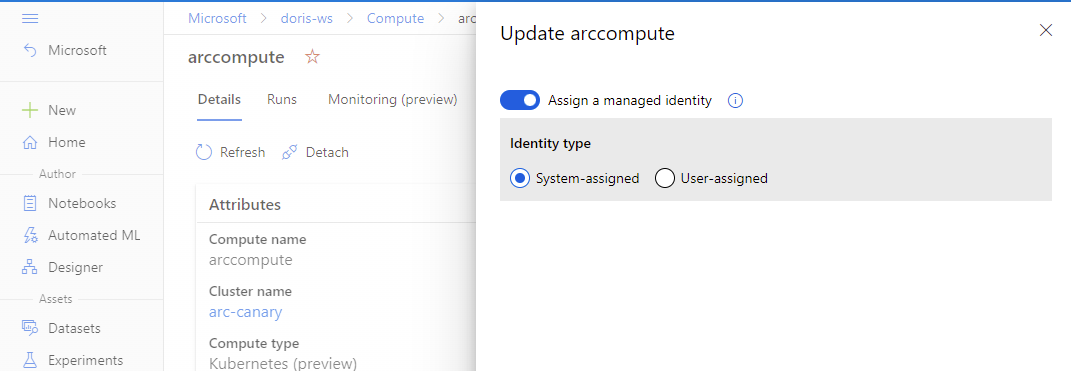

إذا تم إرفاق الحساب بالفعل، يمكنك تحديث الإعدادات لاستخدام هوية مدارة في Azure التعلم الآلي studio.

- انتقل إلى Azure التعلم الآلي studio. حدد Compute، و Attached compute، وحدد الحساب المرفق.

- حدد رمز القلم الرصاص لتحرير الهوية المدارة.

تعيين أدوار Azure للهوية المدارة

يقدم Azure طريقتين لتعيين أدوار لهوية مدارة.

- استخدام مدخل Microsoft Azure لتعيين الأدوار

- استخدام Azure CLI لتعيين الأدوار

- استخدام Azure PowerShell لتعيين الأدوار

إذا كنت تستخدم مدخل Microsoft Azure لتعيين الأدوار ولديك هوية مدارة معينة من قبل النظام، حدد المستخدم أو مدير المجموعة أو كيان الخدمة، يمكنك البحث عن اسم الهوية عن طريق تحديد Select members. يجب تنسيق اسم الهوية على النحو التالي: <workspace name>/computes/<compute target name>.

إذا كان لديك هوية مدارة معينة من قبل المستخدم، فحدد الهوية المدارة للعثور على الهوية الهدف.

يمكنك استخدام الهوية المدارة لسحب الصور من Azure Container Registry. امنح دور AcrPull إلى حساب الهوية المدارة. لمزيد من المعلومات، راجع أدوار Azure Container Registry وأذوناته.

يمكنك استخدام هوية مدارة للوصول إلى Azure Blob:

- لغرض القراءة فقط، يجب منح دور Storage Blob Data Reader للهوية المدارة للحساب.

- لغرض القراءة والكتابة، يجب منح دور Storage Blob Data Contributor للهوية المدارة للحساب.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ