التخطيط لعزل الشبكة

في هذه المقالة، ستتعلم كيفية تخطيط عزل الشبكة ل Azure التعلم الآلي وتوصياتنا. هذه المقالة مخصصة لمسؤولي تكنولوجيا المعلومات الذين يرغبون في تصميم بنية الشبكة.

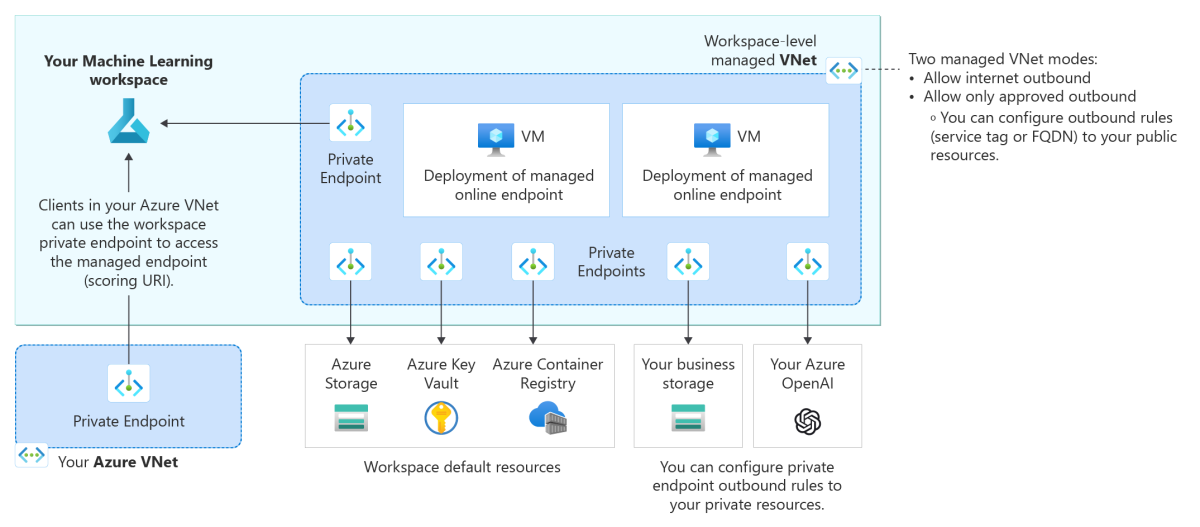

البنية الموصى بها (نمط عزل الشبكة المدارة)

يوفر استخدام شبكة ظاهرية مدارة تكوينا أسهل لعزل الشبكة. يؤمن تلقائيا مساحة العمل وموارد الحوسبة المدارة في شبكة ظاهرية مدارة. يمكنك إضافة اتصالات نقطة نهاية خاصة لخدمات Azure الأخرى التي تعتمد عليها مساحة العمل، مثل حسابات تخزين Azure. بناء على احتياجاتك، يمكنك السماح بجميع نسبة استخدام الشبكة الصادرة إلى الشبكة العامة أو السماح فقط بنسبة استخدام الشبكة الصادرة التي توافق عليها. يتم تمكين نسبة استخدام الشبكة الصادرة المطلوبة من قبل خدمة Azure التعلم الآلي تلقائيا للشبكة الظاهرية المدارة. نوصي باستخدام عزل الشبكة المدارة لمساحة العمل لأسلوب عزل شبكة اتصال أقل احتكاكا مضمنا. لدينا نمطان: السماح بوضع الإنترنت الصادر أو السماح بوضع الصادر المعتمد فقط.

السماح بوضع الإنترنت الصادر

استخدم هذا الخيار إذا كنت تريد السماح لمهندسي التعلم الآلي بالوصول إلى الإنترنت بحرية. يمكنك إنشاء قواعد أخرى صادرة لنقطة النهاية الخاصة للسماح لها بالوصول إلى مواردك الخاصة على Azure.

السماح بوضع الصادر المعتمد فقط

استخدم هذا الخيار إذا كنت تريد تقليل مخاطر النقل غير المصرح للبيانات والتحكم في ما يمكن لمهندسي التعلم الآلي الوصول إليه. يمكنك التحكم في القواعد الصادرة باستخدام نقطة النهاية الخاصة وعلامة الخدمة وFQDN.

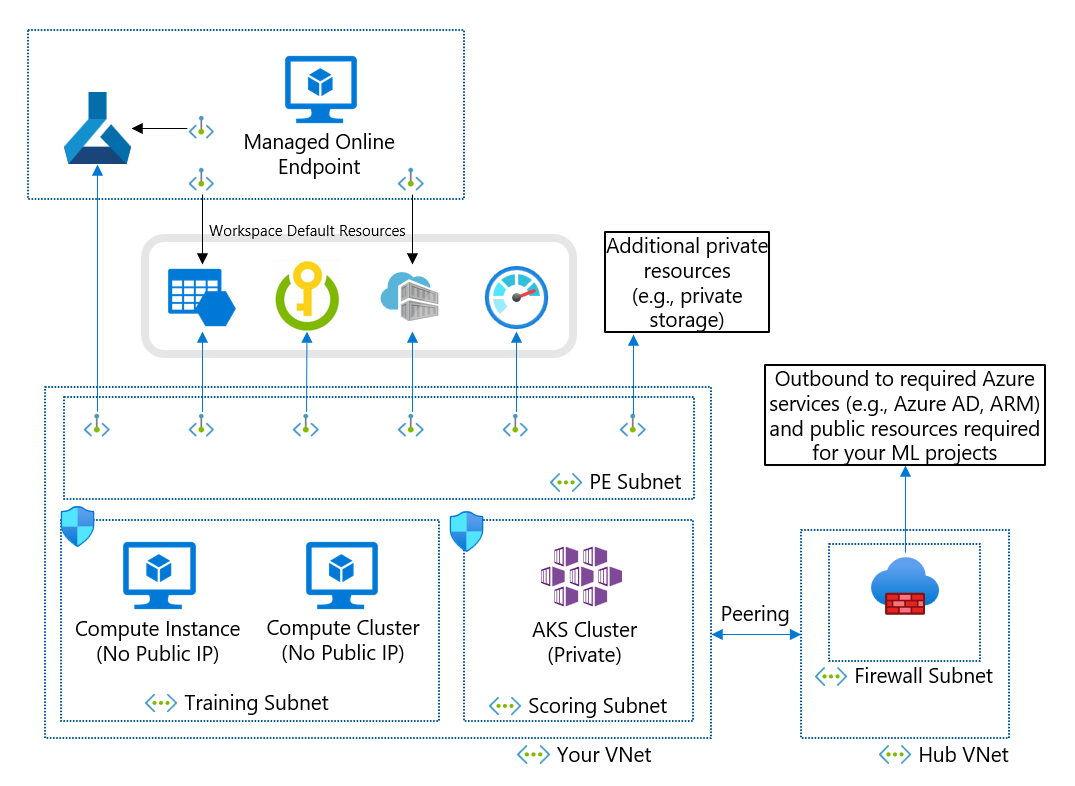

البنية الموصى بها (استخدم Azure VNet)

إذا كان لديك متطلبات محددة أو نهج شركة يمنعك من استخدام شبكة ظاهرية مدارة، يمكنك استخدام شبكة Azure الظاهرية لعزل الشبكة.

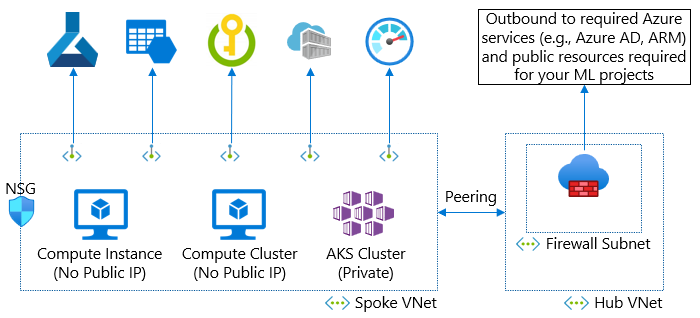

الرسم التخطيطي التالي هو تصميمنا الموصى به لجعل جميع الموارد خاصة ولكن السماح بالوصول إلى الإنترنت الصادر من الشبكة الظاهرية الخاصة بك. يصف هذا الرسم التخطيطي البنية التالية:

- ضع جميع الموارد في نفس المنطقة.

- شبكة ظاهرية مركزية، تحتوي على جدار الحماية الخاص بك.

- الشبكة الظاهرية المحورية، التي تحتوي على الموارد التالية:

- تحتوي الشبكة الفرعية للتدريب على مثيلات الحوسبة والمجموعات المستخدمة لتدريب نماذج التعلم الآلي. يتم تكوين هذه الموارد من أجل أي IP عام.

- تحتوي الشبكة الفرعية لتسجيل النقاط على نظام مجموعة AKS.

- تحتوي الشبكة الفرعية 'pe' على نقاط نهاية خاصة تتصل بمساحة العمل والموارد الخاصة المستخدمة من قبل مساحة العمل (التخزين، وخزنة المفاتيح، وسجل الحاوية، وما إلى ذلك)

- تستخدم نقاط النهاية المدارة عبر الإنترنت نقطة النهاية الخاصة لمساحة العمل لمعالجة الطلبات الواردة. يتم أيضا استخدام نقطة نهاية خاصة للسماح بنشر نقطة النهاية المدارة عبر الإنترنت للوصول إلى التخزين الخاص.

توازن هذه البنية بين أمان الشبكة وإنتاجية مهندسي التعلم الآلي.

يمكنك أتمتة إنشاء هذه البيئات باستخدام قالب دون نقطة نهاية مدارة عبر الإنترنت أو AKS. نقطة النهاية المدارة عبر الإنترنت هي الحل إذا لم يكن لديك مجموعة AKS موجودة لتسجيل نموذج الذكاء الاصطناعي. راجع كيفية تأمين وثائق نقطة النهاية عبر الإنترنت لمزيد من المعلومات. AKS مع ملحق Azure التعلم الآلي هو الحل إذا كان لديك مجموعة AKS موجودة لتسجيل نموذج الذكاء الاصطناعي. راجع كيفية إرفاق وثائق kubernetes لمزيد من المعلومات.

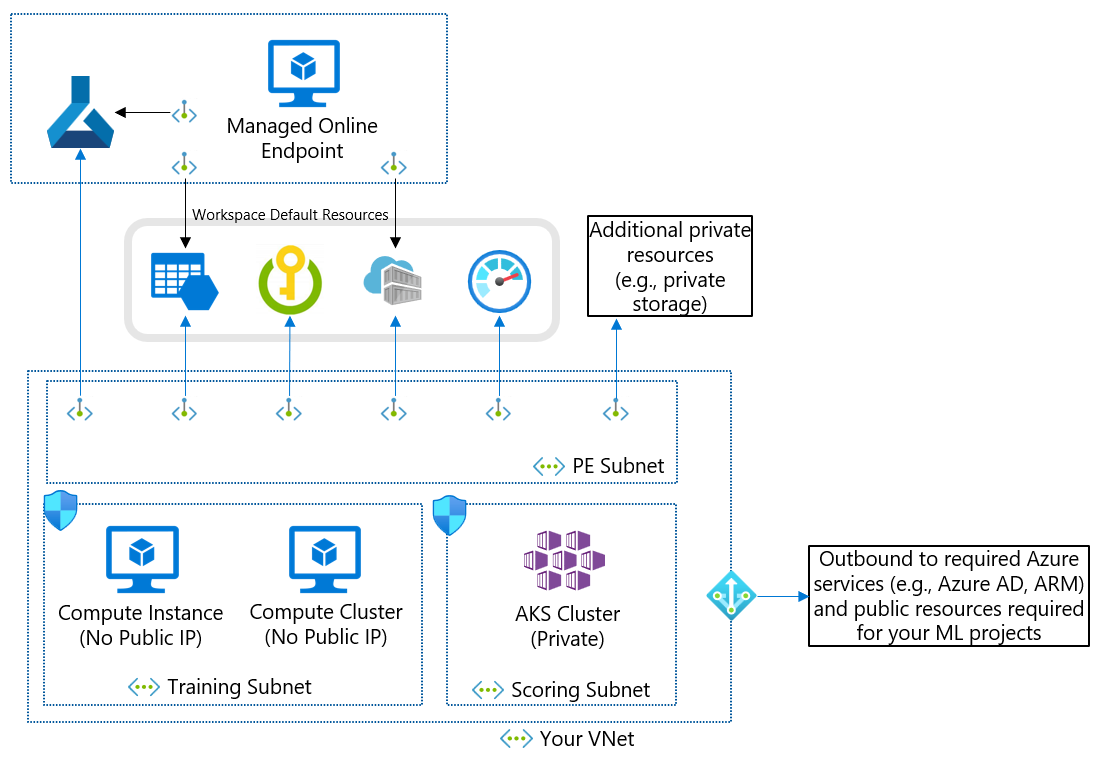

إزالة متطلبات جدار الحماية

إذا كنت ترغب في إزالة متطلبات جدار الحماية، يمكنك استخدام مجموعات أمان الشبكة وAzure virtual network NAT للسماح بالإنترنت الصادر من موارد الحوسبة الخاصة بك.

استخدام مساحة العمل العامة

يمكنك استخدام مساحة عمل عامة إذا كنت موافقا على مصادقة Microsoft Entra والتخويل مع الوصول المشروط. تحتوي مساحة العمل العامة على بعض الميزات لإظهار البيانات في حساب التخزين الخاص بك، ونوصي باستخدام مساحة عمل خاصة.

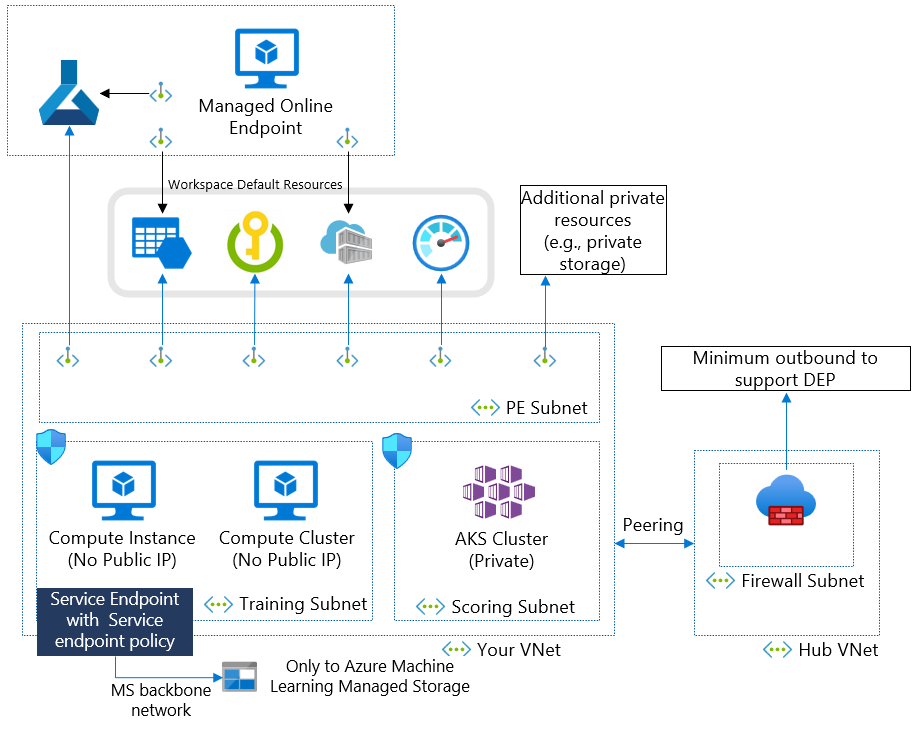

البنية الموصى بها مع منع تسرب البيانات

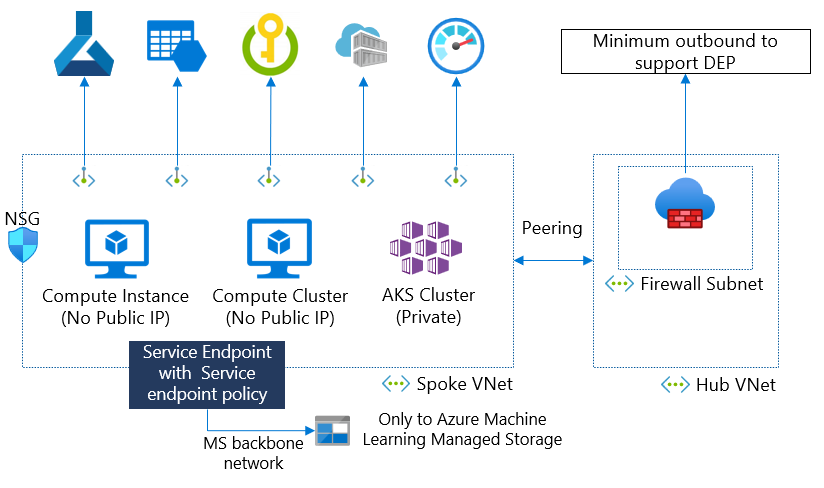

يوضح هذا الرسم التخطيطي البنية الموصى بها لجعل جميع الموارد خاصة والتحكم في الوجهات الصادرة لمنع تسرب البيانات. نوصي بهذه البنية عند استخدام Azure التعلم الآلي مع بياناتك الحساسة في الإنتاج. يصف هذا الرسم التخطيطي البنية التالية:

- ضع جميع الموارد في نفس المنطقة.

- شبكة ظاهرية مركزية، تحتوي على جدار الحماية الخاص بك.

- بالإضافة إلى علامات الخدمة، يستخدم جدار الحماية FQDNs لمنع تسرب البيانات.

- الشبكة الظاهرية المحورية، التي تحتوي على الموارد التالية:

- تحتوي الشبكة الفرعية للتدريب على مثيلات الحوسبة والمجموعات المستخدمة لتدريب نماذج التعلم الآلي. يتم تكوين هذه الموارد من أجل أي IP عام. بالإضافة إلى ذلك، توجد نقطة نهاية خدمة ونهج نقطة نهاية الخدمة لمنع تسرب البيانات.

- تحتوي الشبكة الفرعية لتسجيل النقاط على نظام مجموعة AKS.

- تحتوي الشبكة الفرعية 'pe' على نقاط نهاية خاصة تتصل بمساحة العمل والموارد الخاصة المستخدمة من قبل مساحة العمل (التخزين، وخزنة المفاتيح، وسجل الحاوية، وما إلى ذلك)

- تستخدم نقاط النهاية المدارة عبر الإنترنت نقطة النهاية الخاصة لمساحة العمل لمعالجة الطلبات الواردة. يتم أيضا استخدام نقطة نهاية خاصة للسماح بنشر نقطة النهاية المدارة عبر الإنترنت للوصول إلى التخزين الخاص.

تسرد الجداول التالية علامات خدمة Azure الصادرة المطلوبة وأسماء المجالات المؤهلة بالكامل (FQDN) مع إعداد حماية النقل غير المصرح للبيانات :

| علامة الخدمة الصادرة | بروتوكول | المنفذ |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

بروتوكول مخطط بيانات المستخدم | 5831 |

BatchNodeManagement |

TCP | 443 |

| FQDN الصادر | بروتوكول | المنفذ |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

استخدام مساحة العمل العامة

يمكنك استخدام مساحة العمل العامة إذا كنت موافقا على مصادقة Microsoft Entra والتخويل مع الوصول المشروط. تحتوي مساحة العمل العامة على بعض الميزات لإظهار البيانات في حساب التخزين الخاص بك، ونوصي باستخدام مساحة عمل خاصة.

الاعتبارات الرئيسية لفهم التفاصيل

يحتوي Azure التعلم الآلي على كل من موارد IaaS وPaaS

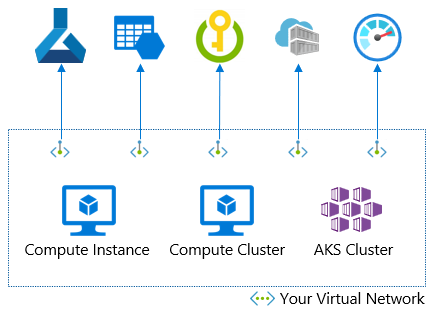

يتضمن عزل شبكة Azure التعلم الآلي كلا من مكونات النظام الأساسي كخدمة (PaaS) والبنية التحتية كخدمة (IaaS). يمكن عزل خدمات PaaS، مثل مساحة عمل Azure التعلم الآلي والتخزين وخزنة المفاتيح وسجل الحاوية والمراقبة، باستخدام Private Link. يمكن إدخال خدمات حوسبة IaaS، مثل مثيلات الحساب/المجموعات لتدريب نموذج الذكاء الاصطناعي، وخدمة Azure Kubernetes (AKS) أو نقاط النهاية المدارة عبر الإنترنت لتسجيل نموذج الذكاء الاصطناعي، في شبكتك الظاهرية والتواصل مع خدمات PaaS باستخدام Private Link. الرسم التخطيطي التالي هو مثال على هذه البنية.

في هذا الرسم التخطيطي، توجد مثيلات الحوسبة ومجموعات الحوسبة ومجموعات AKS داخل شبكتك الظاهرية. يمكنهم الوصول إلى مساحة عمل أو تخزين Azure التعلم الآلي باستخدام نقطة نهاية خاصة. بدلا من نقطة نهاية خاصة، يمكنك استخدام نقطة نهاية خدمة ل Azure Storage وAzure Key Vault. لا تدعم الخدمات الأخرى نقطة نهاية الخدمة.

التكوينات الواردة والصادرة المطلوبة

يحتوي Azure التعلم الآلي على العديد من التكوينات الواردة والصادرة المطلوبة مع شبكتك الظاهرية. إذا كان لديك شبكة ظاهرية مستقلة، يكون التكوين مباشرا باستخدام مجموعة أمان الشبكة. ومع ذلك، قد يكون لديك بنية شبكة محورية أو شبكة اتصال وجدار حماية والأجهزة الظاهرية للشبكة والوكيل والتوجيه المعرف من قبل المستخدم. في كلتا الحالتين، تأكد من السماح بالواردة والصادرة مع مكونات أمان الشبكة.

في هذا الرسم التخطيطي، لديك بنية شبكة محورية ومركزية. تحتوي الشبكة الظاهرية المحورية على موارد ل Azure التعلم الآلي. يحتوي المركز VNet على جدار حماية يتحكم في الإنترنت الصادر من الشبكات الظاهرية. في هذه الحالة، يجب أن يسمح جدار الحماية الخاص بك بالموارد الصادرة إلى الموارد المطلوبة ويجب أن تكون موارد الحوسبة الخاصة بك في الشبكة الظاهرية المحورية قادرة على الوصول إلى جدار الحماية الخاص بك.

تلميح

في الرسم التخطيطي، يتم تكوين مثيل الحساب والمجموعة الحسابية بدون عنوان IP عام. إذا كنت تستخدم بدلا من ذلك مثيل حساب أو مجموعة مع IP عام، فأنت بحاجة إلى السماح بالواردة من علامة خدمة Azure التعلم الآلي باستخدام مجموعة أمان الشبكة (NSG) والتوجيه المعرف من قبل المستخدم لتخطي جدار الحماية الخاص بك. ستكون نسبة استخدام الشبكة الواردة هذه من خدمة Microsoft (Azure التعلم الآلي). ومع ذلك، نوصي باستخدام أي خيار IP عام لإزالة هذا المطلب الوارد.

تحليل DNS لموارد الارتباط الخاص والتطبيق على مثيل الحساب

إذا كان لديك خادم DNS الخاص بك مستضافا في Azure أو محليا، فستحتاج إلى إنشاء معاد توجيه شرطي في خادم DNS الخاص بك. يرسل معاد التوجيه الشرطي طلبات DNS إلى Azure DNS لجميع خدمات PaaS الممكنة للارتباط الخاص. لمزيد من المعلومات، راجع سيناريوهات تكوين DNS وAzure التعلم الآلي مقالات تكوين DNS محددة.

حماية تسرب البيانات

لدينا نوعان من الصادرات؛ للقراءة فقط والقراءة/الكتابة. لا يمكن استغلال القراءة الصادرة فقط من قبل الجهات الفاعلة الضارة ولكن يمكن أن تكون القراءة/الكتابة الصادرة. يتم قراءة/كتابة Azure Storage وAzure Frontdoor ( frontdoor.frontend علامة الخدمة) الصادرة في حالتنا.

يمكنك التخفيف من مخاطر النقل غير المصرح للبيانات هذه باستخدام حل منع النقل غير المصرح للبيانات. نستخدم نهج نقطة نهاية الخدمة مع اسم مستعار ل Azure التعلم الآلي للسماح بحسابات التخزين المدارة فقط في Azure التعلم الآلي. لا تحتاج إلى فتح الصادر إلى التخزين على جدار الحماية الخاص بك.

في هذا الرسم التخطيطي، يحتاج مثيل الحساب والمجموعة إلى الوصول إلى حسابات التخزين المدارة التعلم الآلي Azure للحصول على البرامج النصية للإعداد. بدلا من فتح الصادر إلى التخزين، يمكنك استخدام نهج نقطة نهاية الخدمة مع الاسم المستعار ل Azure التعلم الآلي للسماح بالوصول إلى التخزين فقط إلى حسابات تخزين Azure التعلم الآلي.

تسرد الجداول التالية علامات خدمة Azure الصادرة المطلوبة وأسماء المجالات المؤهلة بالكامل (FQDN) مع إعداد حماية النقل غير المصرح للبيانات :

| علامة الخدمة الصادرة | بروتوكول | المنفذ |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

بروتوكول مخطط بيانات المستخدم | 5831 |

BatchNodeManagement |

TCP | 443 |

| FQDN الصادر | بروتوكول | المنفذ |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

نقطة النهاية المدارة عبر الإنترنت

يتم تكوين أمان الاتصالات الواردة والصادرة بشكل منفصل لنقاط النهاية المدارة عبر الإنترنت.

الاتصال الوارد

يستخدم Azure التعلم الآلي نقطة نهاية خاصة لتأمين الاتصال الوارد إلى نقطة نهاية مدارة عبر الإنترنت. قم بتعيين علامة نقطة public_network_access النهاية إلى disabled لمنع الوصول العام إليها. عند تعطيل هذه العلامة، يمكن الوصول إلى نقطة النهاية الخاصة بك فقط عبر نقطة النهاية الخاصة بمساحة عمل Azure التعلم الآلي، ولا يمكن الوصول إليها من الشبكات العامة.

الاتصالات الصادرة

لتأمين الاتصال الصادر من التوزيع إلى الموارد، يستخدم Azure التعلم الآلي شبكة ظاهرية مدارة لمساحة العمل. يجب إنشاء النشر في الشبكة الظاهرية المدارة لمساحة العمل بحيث يمكن استخدام نقاط النهاية الخاصة للشبكة الظاهرية المدارة لمساحة العمل للاتصال الصادر.

يوضح الرسم التخطيطي للبنية التالية كيفية تدفق الاتصالات من خلال نقاط النهاية الخاصة إلى نقطة النهاية المدارة عبر الإنترنت. طلبات تسجيل النقاط الواردة من تدفق الشبكة الظاهرية للعميل من خلال نقطة النهاية الخاصة لمساحة العمل إلى نقطة النهاية المدارة عبر الإنترنت. تتم معالجة الاتصالات الصادرة من عمليات النشر إلى الخدمات من خلال نقاط النهاية الخاصة من الشبكة الظاهرية المدارة لمساحة العمل إلى مثيلات الخدمة هذه.

لمزيد من المعلومات، راجع عزل الشبكة مع نقاط النهاية المدارة عبر الإنترنت.

نقص عنوان IP الخاص في شبكتك الرئيسية

يتطلب Azure التعلم الآلي عناوين IP خاصة؛ عنوان IP واحد لكل مثيل حساب، وعقدة نظام مجموعة حساب، ونقطة نهاية خاصة. تحتاج أيضا إلى العديد من عناوين IP إذا كنت تستخدم AKS. قد لا تحتوي شبكة النظام المحوري المتصلة بشبكتك المحلية على مساحة عنوان IP خاصة كافية. في هذا السيناريو، يمكنك استخدام شبكات ظاهرية معزولة غير نظيرة لموارد Azure التعلم الآلي.

في هذا الرسم التخطيطي، تتطلب الشبكة الظاهرية الرئيسية عناوين IP لنقاط النهاية الخاصة. يمكنك الحصول على شبكات ظاهرية محورية لمساحات عمل Azure التعلم الآلي متعددة مع مساحات عناوين كبيرة. الجانب السلبي لهذه البنية هو مضاعفة عدد نقاط النهاية الخاصة.

إنفاذ نهج الشبكة

يمكنك استخدام النهج المضمنة إذا كنت تريد التحكم في معلمات عزل الشبكة باستخدام مساحة عمل الخدمة الذاتية وإنشاء موارد الحوسبة.

اعتبارات ثانوية أخرى

إعداد حساب بناء الصورة ل ACR خلف VNet

إذا وضعت سجل حاوية Azure (ACR) خلف نقطة النهاية الخاصة بك، فلن يتمكن ACR من إنشاء صور docker الخاصة بك. تحتاج إلى استخدام مثيل الحساب أو نظام مجموعة الحوسبة لإنشاء الصور. لمزيد من المعلومات، راجع مقالة كيفية تعيين حوسبة إنشاء الصورة.

تمكين واجهة مستخدم الاستوديو مع مساحة عمل ممكنة للارتباط الخاص

إذا كنت تخطط لاستخدام Azure التعلم الآلي studio، فهناك خطوات تكوين إضافية مطلوبة. هذه الخطوات هي لمنع أي سيناريوهات تسرب البيانات. لمزيد من المعلومات، راجع مقالة كيفية استخدام Azure التعلم الآلي studio في شبكة Azure الظاهرية.

الخطوات التالية

لمزيد من المعلومات حول استخدام شبكة ظاهرية مدارة، راجع المقالات التالية:

لمزيد من المعلومات حول استخدام شبكة Azure الظاهرية، راجع المقالات التالية:

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ