قواعد جدار حماية لخادم Azure Database for MySQL

ينطبق على:  قاعدة بيانات Azure ل MySQL - خادم واحد

قاعدة بيانات Azure ل MySQL - خادم واحد

هام

قاعدة بيانات Azure لخادم MySQL الفردي على مسار الإيقاف. نوصي بشدة بالترقية إلى قاعدة بيانات Azure لخادم MySQL المرن. لمزيد من المعلومات حول الترحيل إلى خادم Azure Database for MySQL المرن، راجع ما الذي يحدث لقاعدة بيانات Azure لخادم MySQL الفردي؟

تمنع جدران الحماية أي محاولة وصول إلى خادم قاعدة البيانات حتى تحدد أجهزة الكمبيوتر التي تمتلك إذن بالوصول. يمنح جدار الحماية حق الوصول إلى الملقم استنادا إلى عنوان IP الأصلي لكل طلب.

لتكوين جدار حماية، أنشئ قواعد جدار الحماية التي تحدد نطاقات عناوين IP المقبولة. يمكنك إنشاء قواعد جدار الحماية على مستوى الخادم.

قواعد جدار الحماية: تمكّن هذه القواعد العملاء من الوصول إلى خادم Azure Database for MySQL بالكامل؛ أي كل قواعد البيانات داخل نفس الخادم المنطقي. يمكن تكوين قواعد جدار الحماية على مستوى الخادم باستخدام مدخل Azure أو أوامر Azure CLI. لإنشاء قواعد جدار حماية على مستوى الخادم، يجب أن تكون مالك اشتراك أو أحد المساهمين في الاشتراك.

نظرة عامة على جدار الحماية

يتم حظر كل محاولات الوصول إلى خادم Azure Database for MySQL بشكل افتراضي بواسطة جدار الحماية. لبدء استخدام الخادم من كمبيوتر آخر، تحتاج إلى تحديد قاعدة أو أكثر من قواعد جدار الحماية على مستوى الخادم لتمكين الوصول إلى خادمك. استخدم قواعد جدار الحماية لتحديد نطاقات عناوين IP من الإنترنت للسماح لها. الوصول إلى موقع مدخل Azure لا يتأثر بقواعد جدار الحماية.

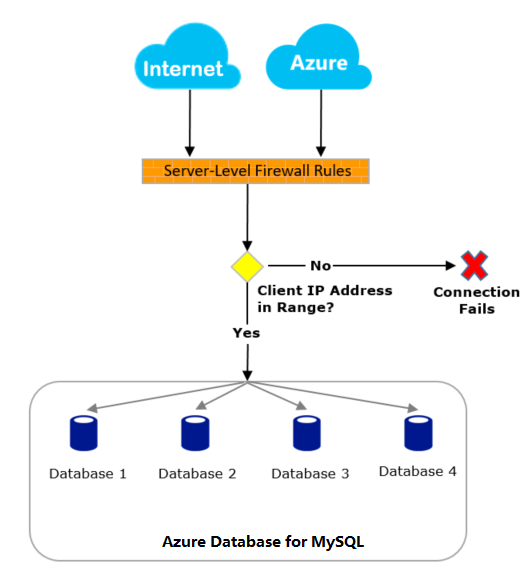

يجب أن تمر محاولات الاتصال من الإنترنت وAzure أولاً عبر جدار الحماية قبل الوصول إلى قاعدة بيانات Azure Database for MySQL، كما هو موضح في المخطط التالي:

الاتصال بالإنترنت

تنطبق قواعد جدار الحماية على مستوى الخادم على جميع قواعد البيانات على نفس خادم Azure Database for MySQL.

إذا كان عنوان IP الطلب ضمن أحد النطاقات المحددة في قواعد جدار الحماية على مستوى الخادم، فسيتم منح إذن بالاتصال.

إذا كان عنوان IP للطلب خارج النطاقات المحددة في أي من قواعد جدار الحماية على مستوى قاعدة البيانات أو على مستوى الخادم، فسيفشل طلب الاتصال.

الاتصال من Azure

من المستحسن البحث عن عنوان IP الصادر لأي تطبيق أو خدمة وأن تسمح بالوصول مباشرة إلى عناوين IP الفردية أو النطاقات. على سبيل المثال، يمكنك العثور على عنوان IP الصادر لـAzure App Service أو استخدام IP عام مرتبط بجهاز ظاهري أو مورد آخر (انظر المعلومات الواردة بالأسفل حول الاتصال ب IP خاص لجهاز ظاهري عبر نقاط تقديم الخدمة).

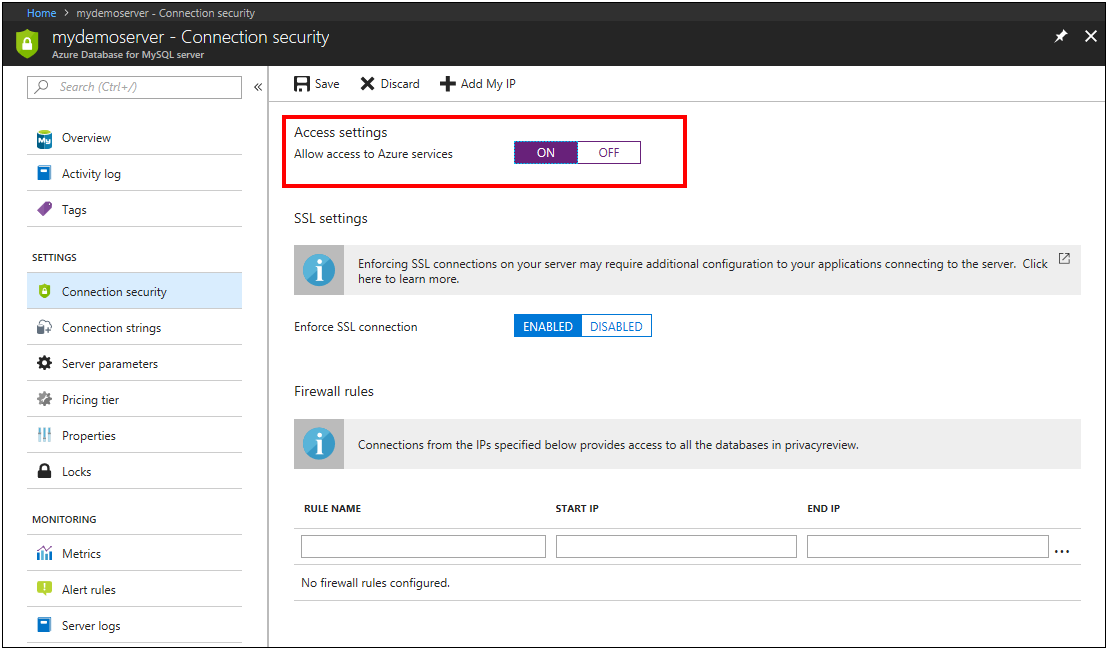

إذا لم يتوفر عنوان IP صادر ثابت لخدمة Azure، يمكنك التفكير في تمكين الاتصالات من جميع عناوين IP لمركز بيانات Azure. يمكنك تمكين هذا الإعداد من مدخل Azure عن طريق تعيين الخيار Allow access to Azure services على ON من الجزء Connection security ثم الضغط على Save. من Azure CLI، إعداد قاعدة جدار حماية مع عنوان البداية والنهاية يساوي 0.0.0.0 يفعل ما يعادلها. إذا لم يتم السماح بمحاولة الاتصال، فلا يصل الطلب إلى قاعدة بيانات Azure لخادم MySQL.

هام

يقوم الخيار Allow access to Azure services بتكوين جدار الحماية للسماح لكافة الاتصالات من Azure بما في ذلك الاتصالات من اشتراكات العملاء الآخرين. عند تحديد هذا الخيار، تأكد من تقييد أذونات تسجيل الدخول والمستخدم الوصول إلى المستخدمين المصرح لهم فقط.

الاتصال من شبكة ظاهرية

للاتصال بأمان بخادم Azure Database for MySQL من شبكة ظاهرية، ضع في اعتبارك استخدام نقاط تقديم خدمات الشبكات الظاهرية.

إدارة قواعد جدار الحماية برمجياً

بالإضافة إلى مدخل Azure، يمكن إدارة قواعد جدار الحماية برمجياً باستخدام Azure CLI. راجع أيضاً إنشاء قواعد جدار حماية Azure Database for MySQL وإدارتها باستخدام Azure CLI

استكشاف مشكلات جدار الحماية وإصلاحها

خذ بعين الاعتبار النقاط التالية عندما يكون سلوك الوصول إلى الخدمة المرتبطة بخادم Microsoft Azure Database for MySQL عكس ما هو متوقع:

لم يتم بعد تفعيل التغييرات على قائمة السماح: قد يتأخر تفعيل التغييرات على تكوين جدار الحماية لـ Azure Database for MySQL Server بمقدار خمس دقائق.

تسجيل الدخول غير مصرح به أو تم استخدام كلمة مرور غير صحيحة: إذا لم يكن لتسجيل الدخول أذونات على خادم Azure Database for MySQL أو كانت كلمة المرور المستخدمة غير صحيحة، فسيتم رفض الاتصال بخادم Azure Database for MySQL. يمنح إنشاء إعداد لجدار الحماية للعملاء فرصة لعملائك للاتصال بخادمك؛ حيث يجب على كل عميل توفير بيانات اعتماد الأمان الضرورية.

عنوان IP الديناميكي: إذا كان لديك اتصال بالإنترنت بعنوان IP ديناميكي وكنت تواجه مشكلة في الحصول على جدار الحماية، يمكنك تجربة أحد الحلول التالية:

اطلب من موفر خدمة الإنترنت لديك (ISP) نطاق عناوين IP المُعيّنة لأجهزة الكمبيوتر العميلة التي تحاول الوصول إلى خادم Azure Database for MySQL، ثم أضف نطاق عناوين IP كقاعدة جدار حماية.

احصل على عنوان IP ثابت بدلاً من ذلك لأجهزة الكمبيوتر العميلة، ثم أضف عناوين IP كقواعد جدار حماية.

يبدو أن IP الخادم عام: يتم توجيه الاتصالات إلى خادم Azure Database for MySQL عن طريق بوابة Azure التي يمكن الوصول إليها بشكل عام. ومع ذلك، تتم حماية IP للخادم الفعلي بواسطة جدار الحماية. لمزيد من المعلومات، تفضل بزيارة مقالة هندسة الاتصال.

لا يمكن الاتصال من مورد Azure باستخدام IP المسموح به: تحقق مما إذا تم تمكين نقطة تقديم الخدمة Microsoft.Sql للشبكة الفرعية التي تتصل منها. إذا تم تمكين Microsoft.Sql، فإنه يشير إلى أنك تريد فقط استخدام قواعد نقاط تقديم خدمات الشبكات الظاهرية على تلك الشبكة الفرعية.

على سبيل المثال، قد يظهر لك الخطأ التالي إذا كنت تتصل من جهاز ظاهري في Azure في شبكة فرعية تم تمكين Microsoft.Sql لها، ولكنها لا تتضمن قاعدة شبكة ظاهرية متوافقة:

FATAL: Client from Azure Virtual Networks is not allowed to access the serverقاعدة جدار الحماية غير متوفرة لتنسيق IPv6: يجب أن تكون قواعد جدار الحماية بتنسيق IPv4. إذا حددت قواعد جدار الحماية بتنسيق IPv6، فسيظهر خطأ التحقق من الصحة.