استخدام نقاط نهاية وقواعد خدمة الشبكة الظاهرية لقاعدة بيانات Azure لـMySQL

ينطبق على:  قاعدة بيانات Azure ل MySQL - خادم واحد

قاعدة بيانات Azure ل MySQL - خادم واحد

هام

قاعدة بيانات Azure لخادم MySQL الفردي على مسار الإيقاف. نوصي بشدة بالترقية إلى قاعدة بيانات Azure لخادم MySQL المرن. لمزيد من المعلومات حول الترحيل إلى خادم Azure Database for MySQL المرن، راجع ما الذي يحدث لقاعدة بيانات Azure لخادم MySQL الفردي؟

قواعد الشبكة الظاهريةهي ميزة حدود أمان البوابة التي تتحكم في ما إن كان خادم Azure Database لـMySQL الخاص بك يقبل الاتصالات المرسلة من شبكات فرعية معينة في الشبكات الظاهرية أم لا. توضح هذه المقالة سبب كون ميزة قاعدة الشبكة الظاهرية في بعض الأحيان الخيار الأفضل للسماح بالاتصال بأمان بخادم Azure Database لـMySQL الخاص بك.

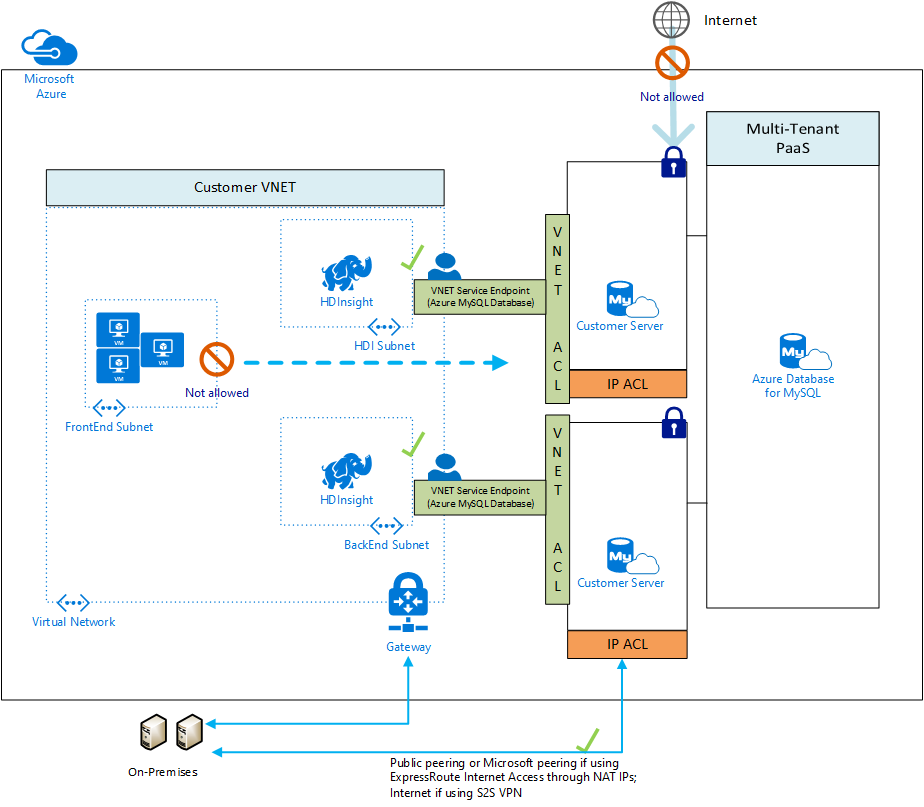

لإنشاء قاعدة شبكة ظاهرية، يجب أن يكون هناك أولاً شبكة ظاهرية (VNet) ونقطة تقديم خدمة الشبكة الظاهرية للقاعدة للرجوع لها. توضح الصورة التالية كيف تعمل نقطة تقديم خدمة الشبكة الظاهرية مع خدمة Azure Database لـMySQL:

إشعار

هذه الميزة متاحة في كافة مناطق Azure حيث تُنشر خدمة Azure Database لـMySQL لخوادم الأغراض العامة والذاكرة المُحسنة. في حالة تناظر الشبكة الظاهرية، إذا كانت نسبة استخدام الشبكة تتدفق من خلال بوابة شبكة ظاهرية مشتركة مع نقاط نهاية الموفر ومن المفترض أن تتدفق إلى النظير، إنشاء قاعدة ACL/VNet للسماح لأجهزة Azure الظاهرية في بوابة الشبكة الظاهرية بالوصول إلى قاعدة بيانات Azure لخادم PostgreSQL.

يمكنك أيضًا التفكير في استخدام الارتباط الخاص للاتصالات. يوفر الارتباط الخاص عنوان IP الخاص في الشبكة الظاهرية لخادم Azure Database لـMySQL.

المصطلحات والوصف

الشبكة الظاهرية :يمكن أن يكون لديك شبكات ظاهرية مرتبطة باشتراك Azure.

الشبكة الفرعية: تحتوي الشبكة الظاهرية على شبكات فرعية. أي (VMs) من Azure تم تعيينها إلى الشبكات الفرعية. يمكن أن تحتوي شبكة فرعية واحدة على العديد من VMs، أو عقد حساب أخرى. لا يمكن لحساب العقد التي تقع خارج الشبكة الظاهرية الوصول إلى شبكتك الظاهرية؛ إلا إذا قمت بتكوين الأمان الخاص بك للسماح بالوصول.

نقطة تقديم خدمة الشبكة الظاهرية:نقطة تقديم خدمة الشبكة الظاهرية هي شبكة فرعية تشمل قيم خصائصها اسم أو أكثر من أسماء أنواع خدمة Azure الرسمية. في هذه المقالة سوف نوضح اسم نوع Microsoft.Sql، والذي يشير إلى خدمة Azure المُسماة بـ SQL Database. تنطبق علامة الخدمة أيضًا على خدمتي Azure Database لـMySQL وPostgreSQL. من المهم ملاحظة عند تطبيق علامة خدمة Microsoft.Sql على نقطة نهاية خدمة VNet، ستقوم بتكوين نسبة استخدام الشبكة لنقطة نهاية الخدمة لجميع قاعدة بيانات Azure SQL وقاعدة بيانات Azure لـMySQL وقاعدة بيانات Azure لخوادم PostgreSQL على الشبكة الفرعية.

قاعدة الشبكة الظاهرية: قاعدة الشبكة الظاهرية لقاعدة بيانات Azure لخادم MySQL الخاص بك هي شبكة فرعية مُدرجة في قائمة التحكم بالوصول إلى خادم Azure Database لـMySQL الخاص بك. لكي تكون في قائمة التحكم بالوصول لخادم Azure Database لـMySQL الخاص بك، يجب أن تشمل الشبكة الفرعية على اسم نوع Microsoft.Sql.

تخبر قاعدة الشبكة الظاهرية خادم Azure Database لـMySQL الخاص بك بقبول الاتصالات من كل عقدة موجودة على الشبكة الفرعية.

فوائد قاعدة الشبكة الظاهرية

حتى تتخذ إجراء، لا يمكن للأجهزة الظاهرية في شبكاتك الفرعية الاتصال بخادم Azure Database لـMySQL. أحد الإجراءات التي تنشأ الاتصال هو إنشاء قاعدة شبكة ظاهرية. يتطلب الأساس المنطقي لاختيار نهج قاعدة الشبكة الظاهرية مناقشة مقارنة وتباين تتضمن خيارات الأمان المتنافسة التي يقدمها جدار الحماية.

أ. السماح بالوصول إلى خدمات Azure

يحتوي جزء أمان الاتصال على زر تشغيل وإيقاف يُسمى السماح بالوصول إلى خدمات Azure. يسمح إعداد التشغيل بالاتصالات من جميع عناوينIP الخاصة بـ Azure وجميع الشبكات الفرعية لـ Azure. قد لا تكون عناوين IP أو الشبكات الفرعية هذه مملوكة لك. ربما يكون إعداد التشغيل هذا أكثر انفتاحًا مما تريد أن تكون عليه قاعدة بيانات Azure Database لـMySQL الخاصة بك. توفر ميزة قاعدة الشبكة الظاهرية تحكمًا أكثر دقة.

ب. قواعد IP

يسمح لك جدار حماية خدمة Azure Database لـMySQL بتحديد نطاقات عناوين IP التي يتم قبول الاتصالات منها في قاعدة بيانات Azure Database لـMySQL. هذا الأسلوب مناسب لعناوين IP الموجودة خارج شبكة اتصال Azure الخاصة. ولكن تتكون العديد من العقد داخل شبكة Azure الخاصة بعناوين IP الديناميكية. قد تتغير عناوين IP الديناميكية، مثل إعادة تشغيل الجهاز الظاهري الخاص بك. سيكون من غير الصواب تحديد عنوان IP ديناميكي في قاعدة جدار حماية في بيئة التشغيل.

يمكنك إنقاذ خيار IP عن طريق الحصول على عنوان IP ثابت للجهاز الظاهري الخاص بك. لمزيد من التفاصيل، راجع تكوين عناوين IP الخاصة للأجهزة الظاهرية باستخدام مدخل Microsoft Azure.

ومع ذلك، يمكن أن يصبح نهج IP الثابت صعب إدارته، وقد يلزم إلى تغيير سعته عند تنفيذه. قواعد الشبكة الظاهرية أسهل في التأسيس والإدارة.

تفاصيل حول قواعد الشبكة الظاهرية

يصف هذا القسم العديد من التفاصيل حول قواعد الشبكة الظاهرية.

منطقة جغرافية واحدة فقط

تنطبق كل نقطة تقديم لخدمة الشبكة الظاهرية على منطقة Azure واحدة فقط. لا تمكّن نقطة النهاية المناطق الأخرى من قبول الاتصال من الشبكة الفرعية.

تقتصر أي قاعدة شبكة ظاهرية على المنطقة التي تنطبق عليها نقطة النهاية الأساسية الخاصة بها.

وعلى مستوى الخادم، وليس مستوى قاعدة البيانات

تنطبق كل قاعدة شبكة ظاهرية على خادم Azure Database لـMySQL كاملًا وليس فقط على قاعدة بيانات معينة للخادم. بمعنى آخر، تنطبق قواعد الشبكة الظاهرية على مستوى الخادم، وليس على مستوى قاعدة البيانات.

أدوار إدارة الأمن

يوجد فصل لأدوار الأمان في إدارة نقاط تقديم خدمة الشبكة الظاهرية. مطلوب اتخاذ إجراء من كل من الأدوار التالية:

- مسؤول الشبكة: قم بتشغيل نقطة النهاية.

- مسؤول قاعدة البيانات: قم بتحديث قائمة التحكم بالوصول لإضافة الشبكة الفرعية المعنية لخادم Azure Database لـMySQL.

بديل Azure RBAC:

تتمتع أدوار مسؤول الشبكة ومسؤول قاعدة البيانات بإمكانيات أكثر مما هو مطلوب لإدارة قواعد الشبكة الظاهرية. فقط مجموعة فرعية من قدراتهم مطلوبة.

لديك خيار استخدام التحكم في الوصول استنادًا إلى دور Azure (Azure RBAC) لإنشاء دور مخصص واحد يحتوي فقط على مجموعة فرعية ضرورية من الإمكانات. يمكن استخدام الدور المخصص بدلًا من إشراك مسؤول الشبكة أو مسؤول قاعدة البيانات. تكون مساحة سطح التعرض للأمان أقل إذا أضفت مستخدمًا ما إلى دور مخصص مقابل إضافة المستخدم إلى أدوار المسؤول الرئيسية الأخرى.

إشعار

في بعض الحالات، تكون قاعدة بيانات Azure لـ MySQL والشبكة الفرعية للشبكة الظاهرية في اشتراكات مختلفة. في هذه الحالات، يجب عليك التأكد من التكوينات التالية:

- يجب أن يكون كلا الاشتراكين في نفس مستأجر Microsoft Entra.

- يمتلك المستخدم الأذونات المطلوبة لبدء العمليات مثل تمكين نقاط نهاية الخدمة وإضافة شبكة فرعية تابعة للشبكة الظاهرية إلى الخادم المحدد.

- تأكد من أن كلا الاشتراكين يملكان Microsoft.Sql وموفر الموارد المسجل Microsoft.DBforMySQL. للمزيد من المعلومات، راجع تسجيل مدير الموارد

القيود

بالنسبة لخدمة Azure Database لـMySQL، فإن لميزة قواعد الشبكة الظاهرية القيود التالية:

يمكن تعيين تطبيق ويب إلى عنوان IP خاص في شبكة فرعية تابعة للشبكة الظاهرية. حتى إذا تم تشغيل نقاط نهاية الخدمة من الشبكة الفرعية التابعة للشبكة الظاهرية المحددة، فإن الاتصالات من تطبيق الويب إلى الخادم سيكون لها مصدر IP عام لـ Azure، وليس مصدر شبكة فرعية تابعة للشبكة الظاهرية. لتمكين الاتصال من تطبيق ويب إلى خادم يحتوي على قواعد جدار حماية الشبكة الظاهرية، يجب السماح لخدمات Azure بالوصول إلى الخادم على الخادم.

في جدار حماية خدمة Azure Database لـMySQL، تشير كل قاعدة شبكة ظاهرية إلى شبكة فرعية. يجب استضافة كل هذه الشبكات الفرعية المُشار إليها في نفس المنطقة الجغرافية التي تستضيف خدمة Azure Database لـMySQL.

يمكن أن يكون لكل خادم Azure Database لـMySQLإدخالات قائمة التحكم بالوصول تصل إلى 128 لأي شبكة ظاهرية معينة.

تنطبق قواعد الشبكة الظاهرية فقط على شبكات Azure Resource Manager الافتراضية وليس على شبكات نموذج النشر الكلاسيكي.

يؤدي تشغيل نقاط تقديم خدمة الشبكة الظاهرية إلى خدمة Azure Database لـMySQL باستخدام علامة خدمة Microsoft.Sql أيضًا إلى تمكين نقاط تقديم جميع خدمات Azure Database التي من ضمنها: Azure Database لـMySQL و Azure Database لـPostgreSQL وAzure SQL Database وAzure Synapse Analytics.

دعم نقاط نهاية خدمة الشبكة الظاهرية هو فقط للأغراض العامة والخوادم المحسنة للذاكرة.

في حال تمكين Microsoft.Sql في شبكة فرعية، فهذا يشير إلى أنك تريد فقط استخدام قواعد الشبكة الظاهرية للاتصال. لن تعمل قواعد موارد جدار الحماية غير التابعة للشبكة الظاهرية في تلك الشبكة الفرعية.

في جدار الحماية، تنطبق نطاقات عناوين IP على عناصر الشبكات التالية، لكن لا تنطبق قواعد الشبكة الظاهرية:

ExpressRoute

في حال إن كانت شبكتك متصلة بشبكة Azure من خلال استخدام ExpressRoute، فسوف تتكون كل دائرة باستخدام عنواني IP العام في Microsoft Edge. يُستخدم عنواني IP للاتصال بخدمات Microsoft، مثل Azure Storage، باستخدام Azure Public Peering.

للسماح بالاتصال من دائرتك إلى خدمة Azure Database لـMySQL، يجب عليك إنشاء قواعد شبكة IP لعناوين IP العامة لدوائرك. للعثور على عناوين IP العامة لدائرة ExpressRoute، افتح تذكرة دعم مع ExpressRoute باستخدام مدخل Microsoft Azure.

إضافة قاعدة جدار حماية الشبكة الظاهرية إلى الخادم الخاص بك دون تشغيل نقاط نهاية خدمة الشبكة الظاهرية

إن مجرد تعيين قاعدة جدار حماية الشبكة الظاهرية لا يساعد في تأمين الخادم للشبكة الظاهرية. يجب عليك أيضاً تشغيلنقاط نهاية خدمة الشبكة الظاهرية حتى يتم تفعيل الأمان. عند تشغيلنقاط نهاية الخدمة، تواجه الشبكة الفرعية للشبكة الافتراضية الخاصة بك وقت تعطل حتى تكمل الانتقال من إيقاف Off إلى On. هذا صحيح بشكل خاص في سياق الشبكات الظاهرية الكبيرة. يمكنك استخدام علامة IgnoreMissingVNetServiceEndpoint لتقليل أو التخلص من وقت التعطل في أثناء التنقل.

يمكنك تعيين علامة IgnoreMissingServiceEndpoint باستخدام Azure CLI أو مدخل Azure.

المقالات ذات الصلة

الخطوات التالية

للحصول على مقالات حول إنشاء قواعد الشبكة الظاهرية، راجع: