ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توفر خدمات الشبكات في Azure قدرات شبكات مختلفة يمكن استخدامها معا أو بشكل منفصل. حدد كل سيناريو من سيناريوهات الشبكات التالية لمعرفة المزيد عنها:

- أساس الشبكات: توفر خدمات أساس شبكة Azure اتصالا أساسيا لمواردك في Azure - الشبكة الظاهرية (VNet) و Private Link و Azure DNS و Azure Bastion و Route Server و NAT Gateway و Traffic Manager.

- موازنة التحميل وتسليم المحتوى: تسمح خدماتموازنة تحميل Azure وتسليم المحتوى بإدارة التطبيقات وأحمال العمل وتوزيعها وتحسينها - موازن التحميل وبوابة التطبيق وAzure Front Door.

- الاتصال المختلط: تؤمن خدمات الاتصال المختلط في Azure الاتصال من وإلى مواردك في Azure - بوابة VPN وExpressRoute وVirtual WAN وخدمة التناظر.

- أمان الشبكة: تحمي خدمات أمان شبكة Azure تطبيقات الويب وخدمات IaaS من هجمات DDoS والممثلين الضارين - Firewall Manager وجدار الحماية وجدار حماية تطبيق الويب وحماية DDoS.

- إدارة الشبكة ومراقبتها: توفر خدمات إدارة ومراقبة شبكة Azure أدوات لإدارة موارد الشبكة ومراقبتها - Network Watcher وAzure Monitor وAzure Virtual Network Manager.

أساس الشبكات

يصف هذا القسم الخدمات التي توفر كتل الإنشاء لتصميم بيئة شبكة وتصميمها في Azure - الشبكة الظاهرية (VNet) والارتباط الخاص وAzure DNS وAzure Bastion و Route Server و NAT Gateway و Traffic Manager.

الشبكة الظاهرية

Azure Virtual Network (VNet) هي لبنة الإنشاء الأساسية لشبكتك الخاصة في Azure. يمكنك استخدام الشبكات الظاهرية لـ:

- الاتصال بين موارد Azure: يمكنك نشر الأجهزة الظاهرية، والعديد من أنواع موارد Azure الأخرى إلى شبكة ظاهرية، مثل Azure App Service Environments وAzure Kubernetes Service (AKS) ومجموعات مقياس الجهاز الظاهري Azure. لعرض قائمة كاملة بموارد Azure التي يمكنك نشرها في شبكة افتراضية، راجع تكامل خدمة شبكة Virtual.

- التواصل بين بعضها البعض: يمكنك توصيل الشبكات الظاهرية ببعضها البعض، وتمكين الموارد في أي شبكة ظاهرية من الاتصال ببعضها البعض، باستخدام تناظر الشبكة الظاهرية أو Azure Virtual Network Manager. ويمكن أن تكون الشبكات الافتراضية التي تتصل بها في مناطق Azure نفسها أو مناطق مختلفة. لمزيد من المعلومات، راجع نظير الشبكة الظاهرية وAzure Virtual Network Manager.

- الاتصال بالإنترنت: يمكن لجميع الموارد في شبكة ظاهرية الاتصال الصادر إلى الإنترنت، بشكل افتراضي. يمكنك الاتصال داخلياً بمورد عن طريق تعيين عنوان IP عام أو موازن تحميل عام. يمكنك أيضاً استخدام عناوين IP العامة أو Load Balancer العام لإدارة الاتصالات الصادرة.

- التواصل مع الشبكات المحلية: يمكنك توصيل أجهزة الكمبيوتر والشبكات المحلية بشبكة افتراضية باستخدام بوابة VPN أو ExpressRoute.

- تشفير نسبة استخدام الشبكة بين الموارد: يمكنك استخدام تشفير الشبكة الظاهرية لتشفير نسبة استخدام الشبكة بين الموارد في شبكة ظاهرية.

مجموعات أمان الشبكة

يمكنك تصفية حركة مرور الشبكة من وإلى موارد Azure في شبكة اتصال Azure الظاهرية مع مجموعة أمان شبكة اتصال. للحصول على مزيٍد من المعلومات، راجع مجموعة أمان الشبكة.

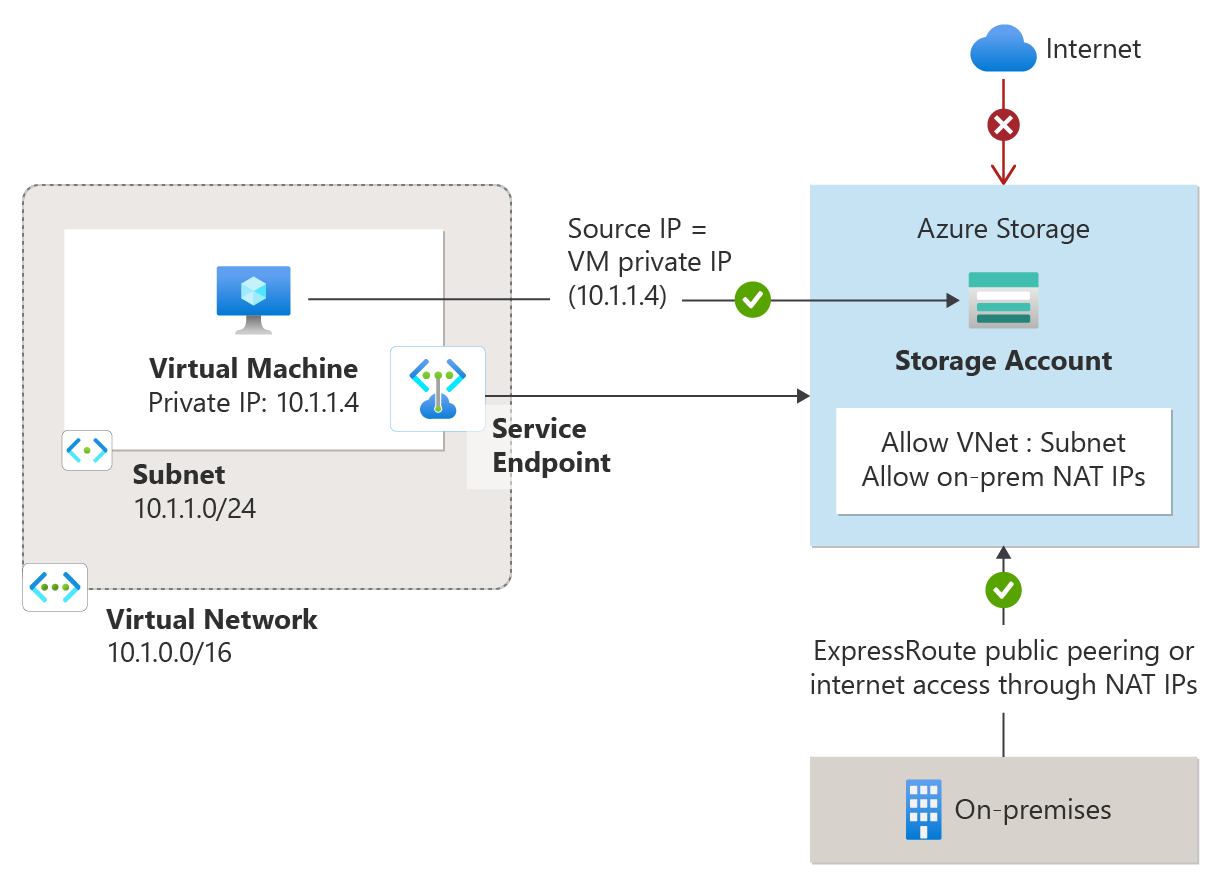

نقاط نهاية الخدمة

تعمل نقاط نهاية خدمة الشبكة الظاهرية (VNet) على توسيع مساحة العنوان الخاص بالشبكة الظاهرية وهوية شبكتك الظاهرية إلى خدمات Azure، عبر اتصال مباشر. تسمح لك نقاط النهاية بتأمين موارد خدمة Azure الهامة إلى الشبكات الظاهرية فقط. تظل نسبة استخدام الشبكة من الشبكة الظاهرية إلى خدمة Azure دومًا على البنية التحتية لشبكة Microsoft Azure.

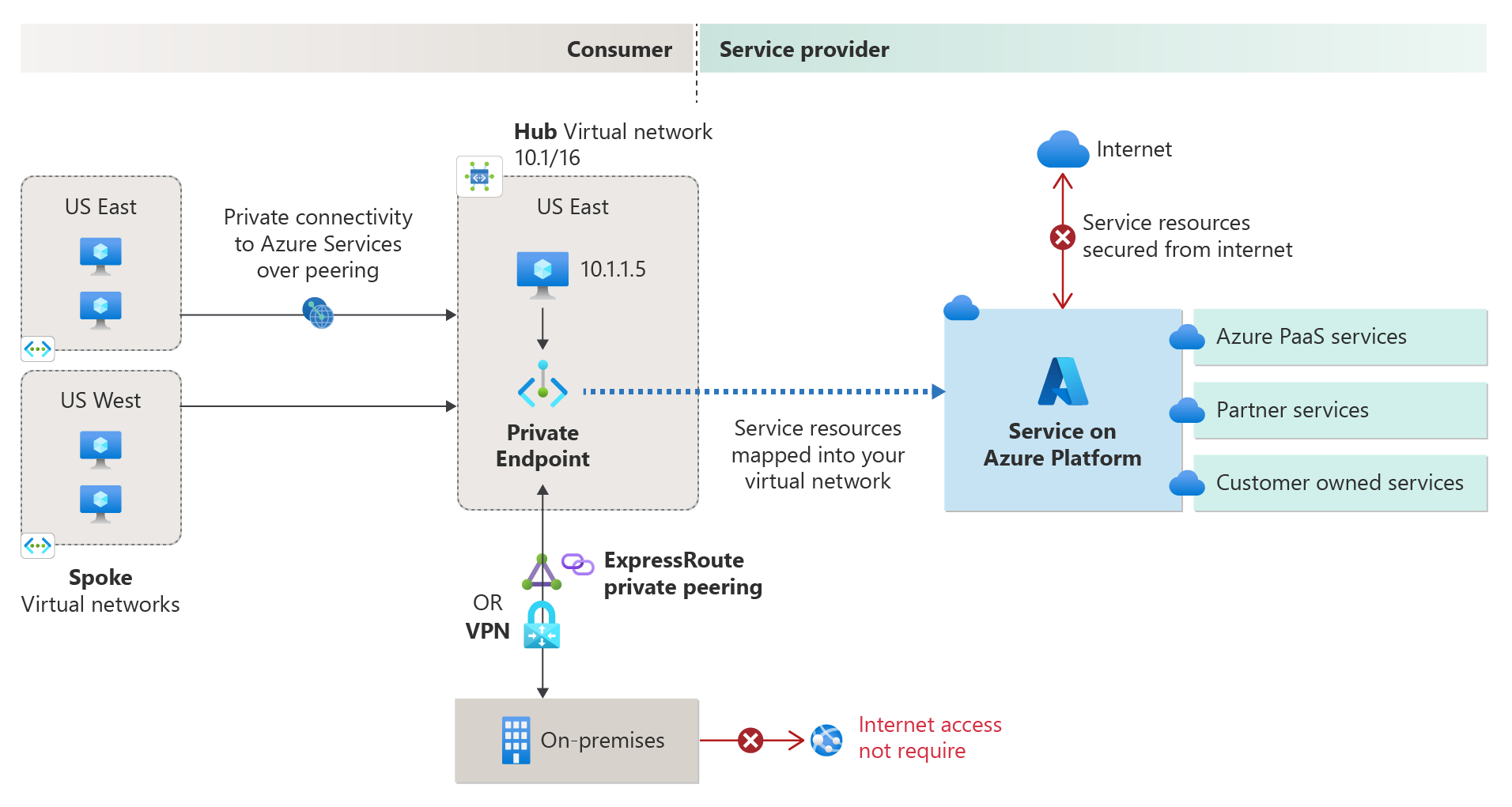

Azure Private Link

يتيح لك Azure Private Link الوصول إلى خدمات Azure PaaS (على سبيل المثال، Azure Storage وSQL Database) واستضافت Azure خدمات مملوكة للعميل/شريك عبر نقطة نهاية خاصة في الشبكة الظاهرية. تنتقل حركة البيانات بين شبكتك الظاهرية والخدمة عبر شبكة Microsoft الأساسية. لم يعد تعريض خدمتك للإنترنت العام ضروريًّا. ويمكنك أيضًا إنشاء خدمة Private Link في شبكتك الظاهرية وتقديمها إلى عملائك.

Azure DNS

يوفر Azure DNS استضافة DNS وحلها باستخدام البنية الأساسية ل Microsoft Azure. يتكون Azure DNS من ثلاث خدمات:

- Azure Public DNS هي خدمة استضافة لمجالات DNS. من خلال استضافة المجالات الخاصة بك في Azure، يمكنك إدارة سجلات DNS باستخدام نفس بيانات الاعتماد وAPIs والأدوات والفوترة كأي خدمة من خدمات Azure الأخرى.

- Azure Private DNS هي خدمة DNS لشبكاتك الظاهرية. يقوم Azure Private DNS بإدارة وحل أسماء المجالات في الشبكة الافتراضية دون الحاجة إلى تكوين حل DNS مخصص.

- Azure DNS Private Resolver هي خدمة تمكنك من الاستعلام عن مناطق Azure DNS الخاصة من بيئة محلية والعكس بالعكس دون نشر خوادم DNS المستندة إلى الجهاز الظاهري.

باستخدام Azure DNS، يمكنك استضافة المجالات العامة وحلها، وإدارة دقة DNS في الشبكات الظاهرية، وتمكين تحليل الاسم بين Azure والموارد المحلية.

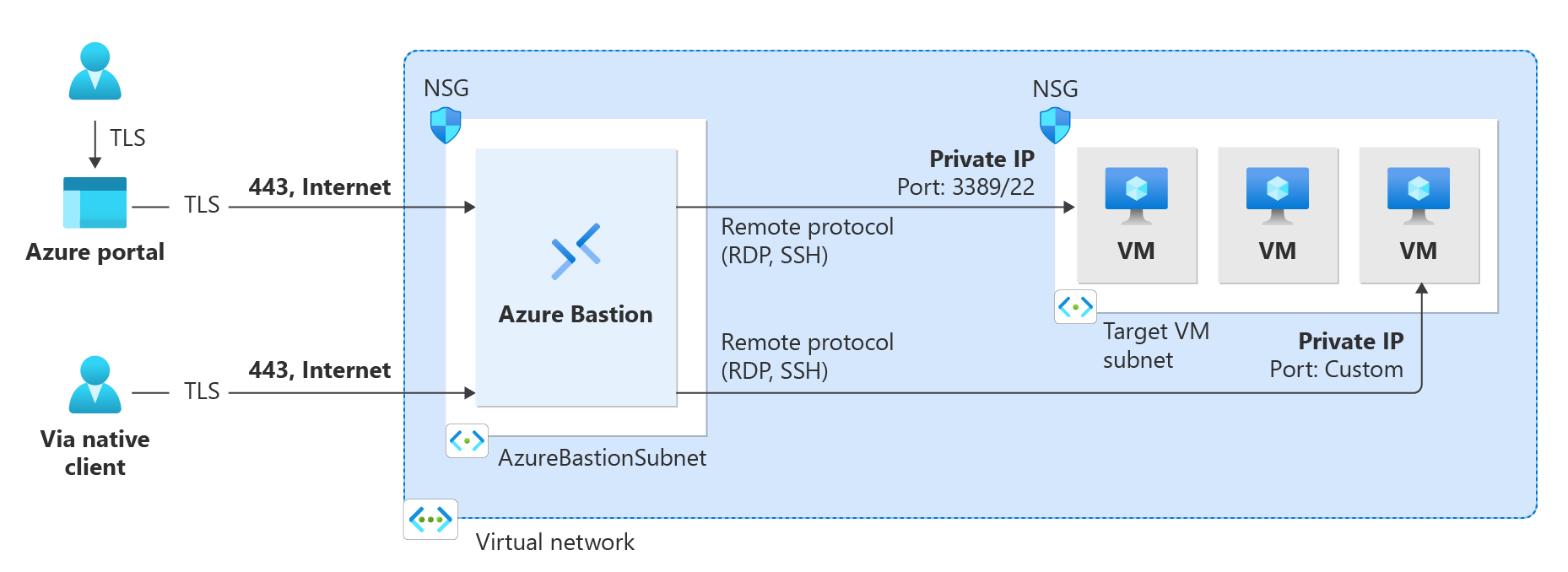

Azure Bastion

Azure Bastion هي خدمة يمكنك نشرها في شبكة ظاهرية للسماح لك بالاتصال بجهاز ظاهري باستخدام المستعرض ومدخل Azure. يمكنك أيضا الاتصال باستخدام عميل SSH أو RDP الأصلي المثبت بالفعل على الكمبيوتر المحلي. خدمة Azure Bastion هي خدمة PaaS مدارة بالكامل من قبل النظام الأساسي تقوم بنشرها داخل شبكتك الظاهرية. كما توفر اتصال RDP/SSH آمن وسلس بأجهزتك الظاهرية من مدخل Azure مباشرةً عبر TLS. عند الاتصال عبر Azure Bastion، لا تحتاج أجهزتك الظاهرية إلى عنوان IP عام أو وكيل أو برنامج عميل خاص. هناك العديد من وحدات SKU/المستويات المختلفة المتوفرة ل Azure Bastion. يؤثر المستوى الذي تحدده على الميزات المتوفرة. لمزيد من المعلومات، راجع حول إعدادات تكوين Bastion.

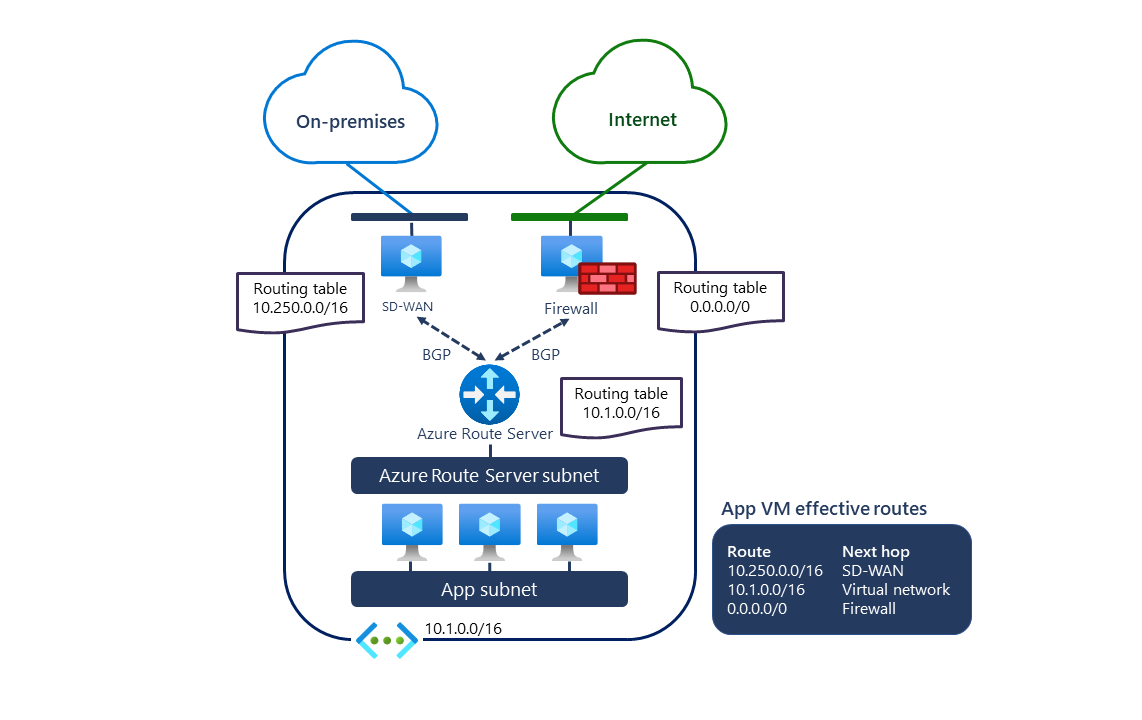

Azure Route Server

يبسط Azure Route Server التوجيه الديناميكي بين الجهاز الظاهري للشبكة (NVA) والشبكة الظاهرية. يتيح لك تبادل معلومات التوجيه مباشرة من خلال بروتوكول التوجيه بروتوكول بوابة الحدود (BGP) بين أي NVA التي تدعم بروتوكول التوجيه BGP وشبكة تعريف البرامج Azure (SDN) في شبكة الظاهري Azure (VNET) دون الحاجة إلى تكوين أو الاحتفاظ بجداول التوجيه يدويًّا.

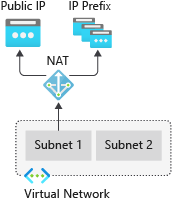

بوابة NAT

تبسط بوابة NAT اتصال الإنترنت الصادر فقط للشبكات الظاهرية. عند تكوينه على شبكة فرعية، يستخدم كل الاتصالات الصادرة عناوين IP العامة الثابتة المحددة. الاتصال الصادر ممكن من دون موازن التحميل أو عناوين IP العامة المرفقة مباشرةً بالأجهزة الظاهرية. لمزيد من المعلومات، راجع ما هي بوابة Azure NAT؟

Traffic Manager

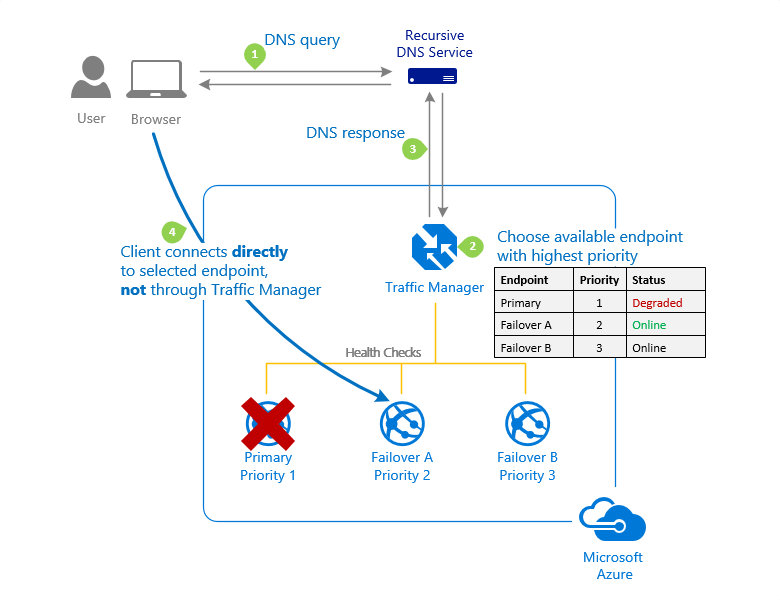

Azure Traffic Manager هو موازن تحميل نسبة استخدام الشبكة المستند إلى DNS الذي يمكنك من توزيع نسبة استخدام الشبكة على النحو الأمثل على الخدمات عبر مناطق Azure العالمية، مع توفير قابلية وصول واستجابة عالية. يوفر Traffic Manager مجموعة من أساليب توجيه نسبة استخدام الشبكة لتوزيع نسبة استخدام الشبكة مثل الأولوية أو مرجح أو الأداء أو الجغرافي أو متعدد القيم أو الشبكة الفرعية.

يظهر الرسم التخطيطي التالي التوجيه المستند إلى أولوية نقطة النهاية باستخدام Traffic Manager:

لمزيد من المعلومات حول Traffic Manager، راجع ما هو Azure Traffic Manager؟.

موازنة التحميل وتسليم المحتوى

يصف هذا القسم خدمات الشبكات في Azure التي تساعد في تقديم التطبيقات وأحمال العمل - Load Balancer وApplication Gateway وAzure Front Door Service.

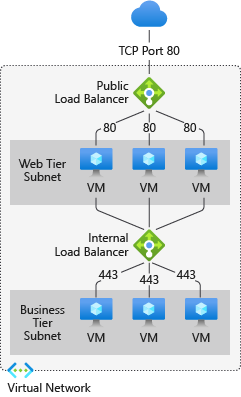

موازن التحميل

يوفر Azure Load Balancer موازنة تحميل الطبقة 4 عالية الأداء وذات زمن انتقال منخفض لجميع بروتوكولات UDP وTCP. يدير الاتصالات الواردة والصادرة. يمكنك تكوين نقاط النهاية العامة والداخلية المتوازنة. يمكنك تعريف قواعد لتعيين الاتصالات الواردة إلى وجهات التجمع الخلفي باستخدام خيارات التحقق من صحة TCP وHTTP لإدارة توفر الخدمة.

يتوفر موازن التحميل لـ Azure في وحدات SKU القياسية والإقليمية والبوابة.

تعرض الصورة التالية تطبيق متعدد المستويات مواجه للإنترنت يستخدم موازنات التحميل الخارجية والداخلية:

بوابة التطبيق

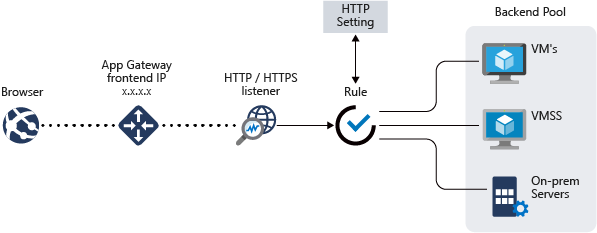

إن«بوابة تطبيق» Azure هي موازن تحميل نسبة استخدام الشبكة على الويب التي تتيح لك إدارة نسبة استخدام الشبكة إلى تطبيقات الويب الخاصة بك. إنها وحدة تحكم تسليم التطبيقات (ADC) كخدمة، تقدم إمكانات مختلفة لموازنة تحميل الطبقة 7 لتطبيقاتك.

يوضح الرسم التخطيطي التالي التوجيه المستند إلى مسار عنوان URL باستخدام بوابة التطبيق.

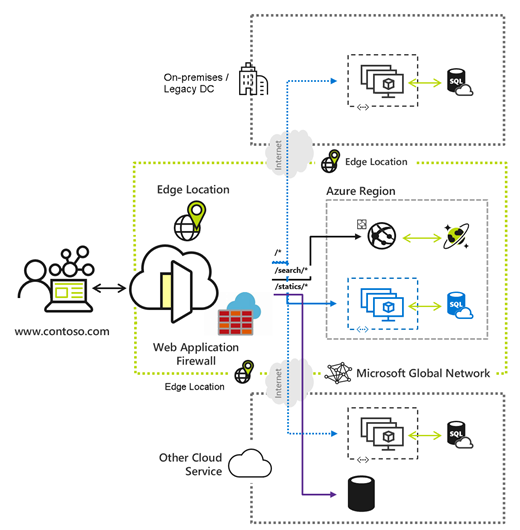

الواجهة الأمامية لـ Azure

يتيح لك Azure Front Door تحديد التوجيه العالمي لحركة مرور الويب وإدارته ومراقبته من خلال تحسين أفضل أداء وتجاوز فشل عالمي فوري للحصول على قابلية وصول عالية. بفضل Front Door، يمكنك تحويل تطبيقات المؤسسات والعملاء العالمية (متعددة المناطق) إلى تطبيقات وAPI ومحتوى حديث ومخصص يتسم بالقوة والأداء المرتفع الذي يصل إلى جمهور عالمي عبر Azure.

الاتصال المختلط

يصف هذا القسم خدمات اتصال الشبكة التي توفر اتصالا آمنا بين شبكتك المحلية وAzure - VPN Gateway وExpressRoute و Virtual WAN و Peering Service.

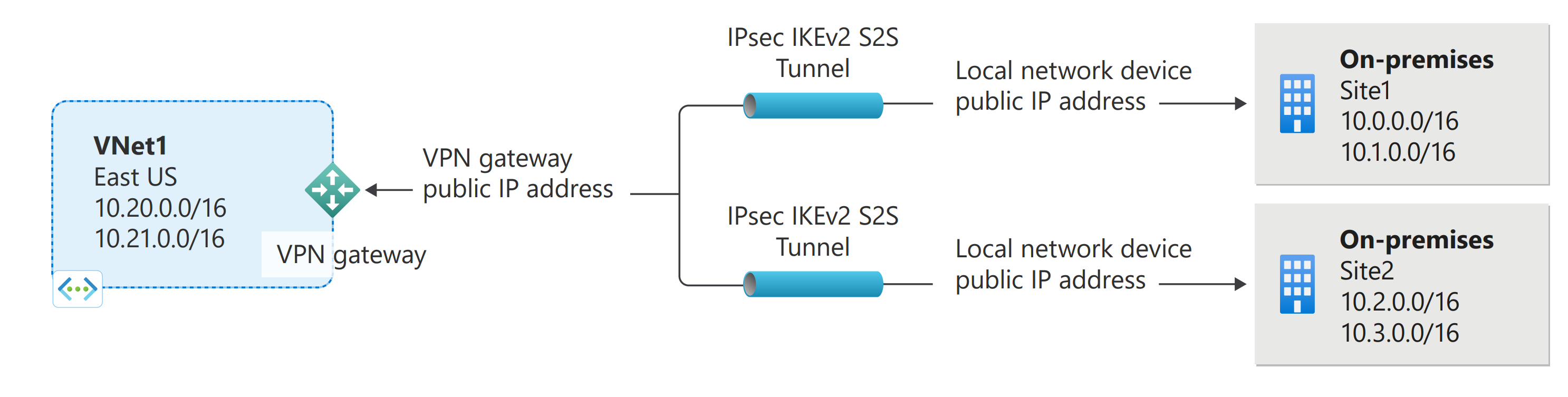

بوابة VPN

تساعدك بوابة VPN على إنشاء اتصالات مشفرة عبر أماكن العمل إلى شبكتك الظاهرية من مواقع محلية، أو إنشاء اتصالات مشفرة بين VNets. هناك تكوينات مختلفة متوفرة لاتصالات بوابة VPN. تتضمن بعض الميزات الرئيسية ما يلي:

- اتصال VPN من موقع إلى موقع

- اتصال VPN من نقطة إلى موقع

- اتصال VNet-to-VNet VPN

يوضح الرسم التخطيطي التالي اتصالات VPN متعددة من موقع إلى موقع بنفس الشبكة الظاهرية. لعرض المزيد من الرسومات التخطيطية للاتصال، راجع بوابة VPN - التصميم.

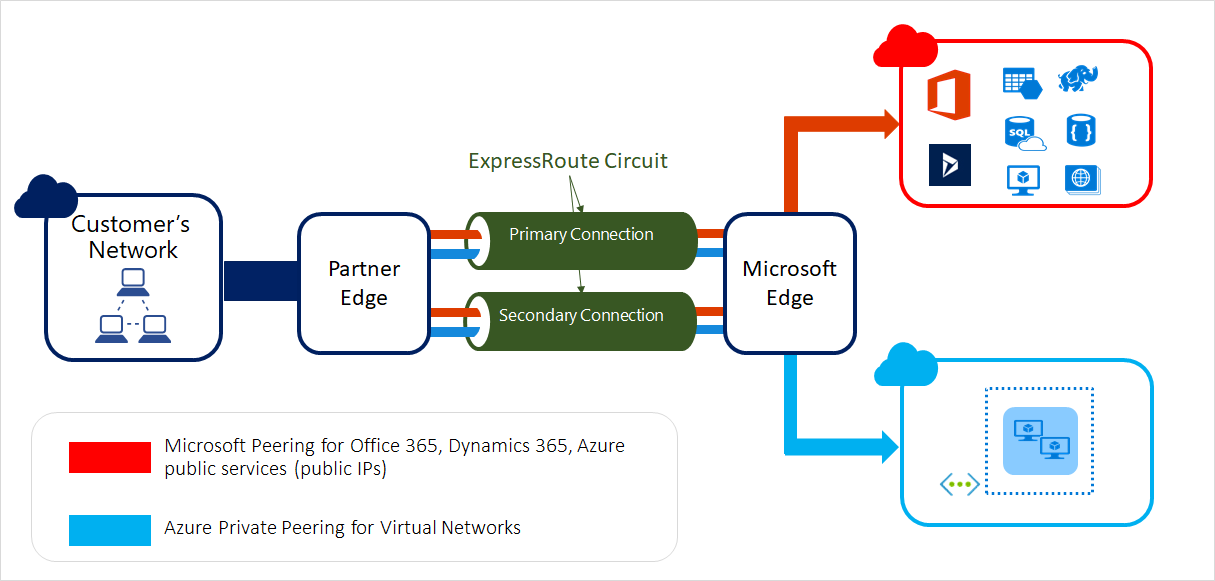

ExpressRoute

يمكنك ExpressRoute من توسيع شبكاتك المحلية إلى سحابة Microsoft عبر اتصال خاص يسهله موفر اتصال. الاتصال الخاص. لا تنتقل حركة المرور عبر الإنترنت. باستخدام ExpressRoute، يمكنك إنشاء اتصالات بخدمات Microsoft cloud، مثل Microsoft Azure وMicrosoft 365 وDynamics 365.

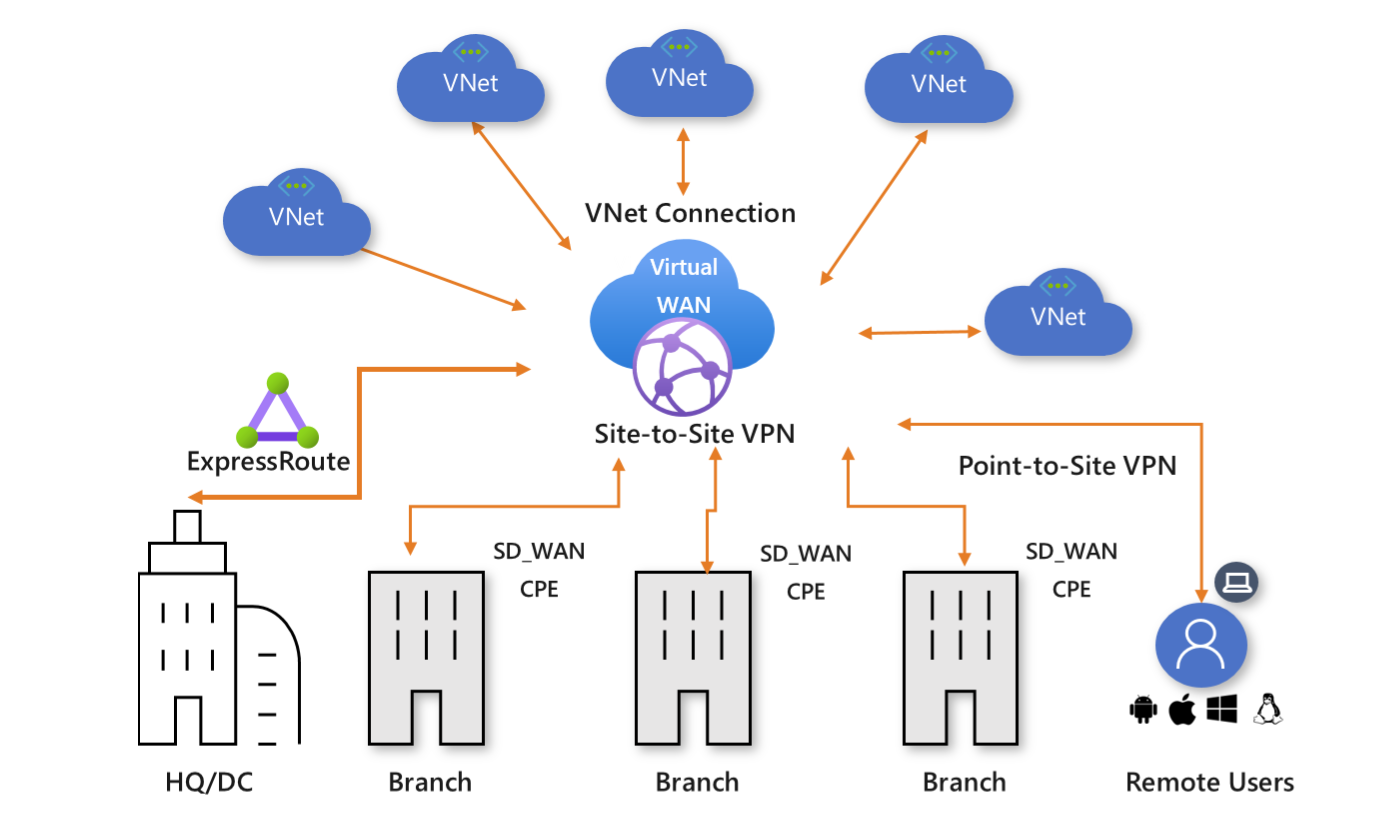

شبكة WAN الظاهرية

Azure Virtual WAN هي خدمة شبكة تجمع العديد من وظائف الشبكات والأمان والتوجيه معا لتوفير واجهة تشغيلية واحدة. ينشأ اتصال بـ Azure VNets باستخدام اتصالات الشبكة الظاهرية. تتضمن بعض الميزات الرئيسية ما يلي:

- اتصال الفرع (عبر أتمتة الاتصال من أجهزة شركاء WAN الظاهرية مثل SD-WAN أو VPN CPE)

- اتصال VPN من موقع إلى موقع

- اتصال VPN للمستخدم البعيد (من نقطة إلى موقع)

- الاتصال الخاص (ExpressRoute)

- الاتصال داخل السحابة (الاتصال العابر للشبكات الظاهرية)

- اتصال بيني VPN ExpressRoute

- التوجيه وجدار حماية Azure والتشفير للاتصال الخاص

خدمة التناظر

تعزز Azure Peering Service اتصال العملاء بخدمات Microsoft السحابية مثل Microsoft 365 أو Dynamics 365 أو البرامج كخدمة (SaaS) أو Azure أو أي خدمات Microsoft يمكن الوصول إليها عبر الإنترنت العام.

أمن الشبكة

يصف هذا القسم خدمات الشبكات في Azure التي تحمي موارد الشبكة وتراقبها - Firewall Manager وجدار الحماية وجدار حماية تطبيق الويب وحماية DDoS.

Firewall Manager

Azure Firewall Manager هي خدمة إدارة أمان توفر نهج الأمان المركزي وإدارة التوجيه لمحيط الأمان المستند إلى السحابة. يمكن لمدير جدار الحماية توفير إدارة الأمان لنوعين مختلفين من بنية الشبكة: المركز الظاهري الآمن والشبكة الظاهرية المركزية. باستخدام Azure Firewall Manager، يمكنك نشر مثيلات Azure Firewall متعددة عبر مناطق واشتراكات Azure، وتنفيذ خطط حماية DDoS، وإدارة نهج جدار حماية تطبيق الويب، والتكامل مع أمان الشريك كخدمة لتحسين الأمان.

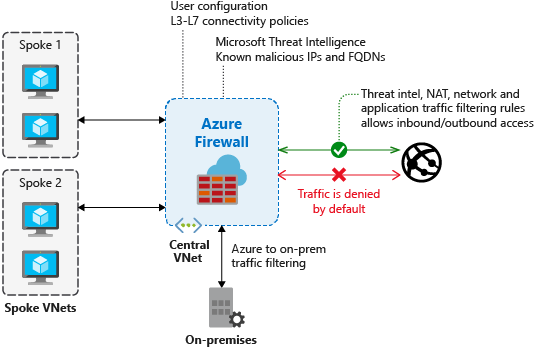

جدار حماية Azure

يُعد Azure Firewall هو خدمة أمان شبكة مدارة تعتمد على مجموعة النظراء تحمي موارد الشبكة الظاهرية لـ Azure. باستخدام Azure Firewall، يمكنك إنشاء تطبيق وسياسات اتصال الشبكة وفرضها وتسجيلها بشكل مركزي عبر الاشتراكات والشبكات الظاهرية. يستخدم Azure Firewall عنوان IP عام ثابت لمواردك على الشبكة الافتراضية مما يسمح لجُدر الحماية الخارجية إمكانية تحديد نسبة استخدام الشبكة الناشئة من شبكتك الظاهرية.

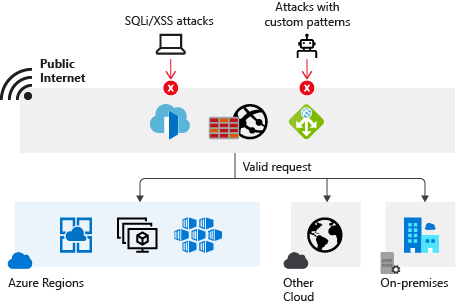

جدار حماية تطبيق الويب

يوفر Azure Web Application (WAF) الحماية لتطبيقات الويب الخاصة بك من مآثر الويب الشائعة ونقاط الضعف مثل إقحام SQL، والبرامج النصية عبر الموقع. يوفر Azure WAF الحماية من الثغرات الأمنية في OWASP من أعلى 10 عبر القواعد المدارة. بالإضافة إلى ذلك، يمكن للعملاء أيضا تكوين قواعد مخصصة، وهي قواعد يديرها العميل لتوفير حماية إضافية استنادا إلى نطاق IP المصدر، وسمات الطلب مثل الرؤوس أو ملفات تعريف الارتباط أو حقول بيانات النموذج أو معلمات سلسلة الاستعلام.

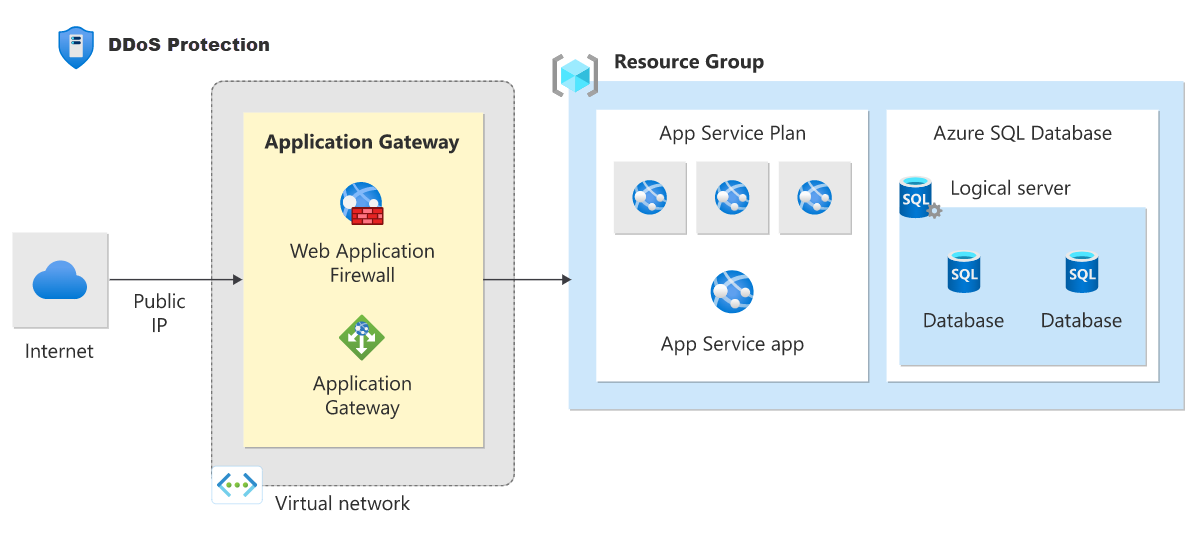

يمكن للعملاء اختيار توزيع Azure WAF مع Application Gateway، والتي توفر حماية إقليمية للكيانات في مساحة العنوان العام والخاص. يمكن للعملاء أيضا اختيار نشر Azure WAF مع الواجهة الأمامية الذي يوفر الحماية على حافة الشبكة لنقاط النهاية العامة.

DDOS protection

توفر Azure DDoS Protection تدابير مضادة ضد تهديدات DDoS الأكثر تطوراً. توفر الخدمة قدرات محسنة للتخفيف من DDoS للتطبيق والموارد المنشورة في الشبكات الظاهرية. بالإضافة إلى ذلك، العملاء الذين يستخدمون Azure DDoS الحماية الوصول إلى دعم الاستجابة السريعة DDoS لإشراك خبراء DDoS أثناء هجوم نشط.

تتكون Azure DDoS Protection من طبقتين:

- توفر حماية شبكة DDoS، جنبا إلى جنب مع أفضل ممارسات تصميم التطبيق، ميزات تخفيف DDoS محسنة للدفاع ضد هجمات DDoS. يتم ضبطها تلقائيًا للمساعدة في حماية موارد Azure المحددة في شبكة افتراضية.

- DDoS IP Protection هو نموذج IP للدفع لكل حماية. تحتوي DDoS IP Protection على نفس الميزات الهندسية الأساسية مثل DDoS Network Protection، ولكنها تختلف في الخدمات ذات القيمة المضافة التالية: دعم الاستجابة السريعة ل DDoS وحماية التكلفة والخصومات على WAF.

أمان شبكة الحاوية

أمان شبكة الحاوية هو جزء من خدمات شبكات الحاويات المتقدمة. توفر خدمات شبكات الحاويات المتقدمة تحكما محسنا في أمان شبكة AKS. مع ميزات مثل تصفية اسم المجال المؤهل بالكامل (FQDN)، يمكن للمجموعات التي تستخدم Azure CNI المشغل بواسطة Cilium تنفيذ نهج الشبكة المستندة إلى FQDN لتحقيق بنية أمان ثقة معدومة في AKS.

إدارة الشبكة ومراقبتها

يصف هذا القسم خدمات إدارة الشبكة ومراقبتها في Azure - Network Watcher وAzure Monitor وAzure Virtual Network Manager.

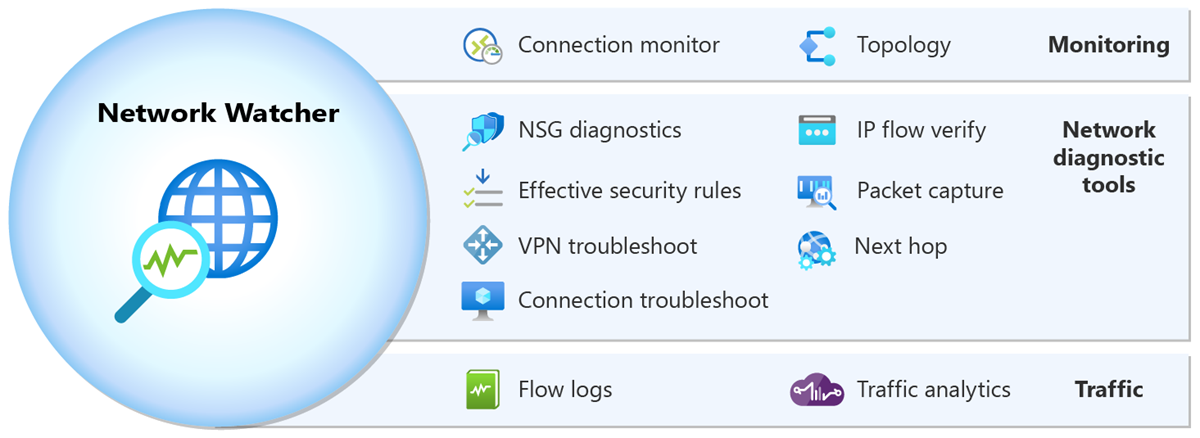

Azure Network Watcher

يوفر Azure Network Watcher أدوات لمراقبة المقاييس وتشخيصها وعرضها وتمكين السجلات أو تعطيلها للموارد في الشبكة الظاهرية لـ Azure.

Azure Monitor

تعمل Azure Monitor على زيادة توفر التطبيقات وأدائها من خلال تقديم حل شامل لجمع بيانات تتبع الاستخدام وتحليلها والعمل عليها من البيئات السحابية والبيئات المحلية. يساعدك على فهم أداء تطبيقاتك وتحديد المشكلات التي تؤثر عليها والموارد التي تعتمد عليها بشكلٍ استباقي.

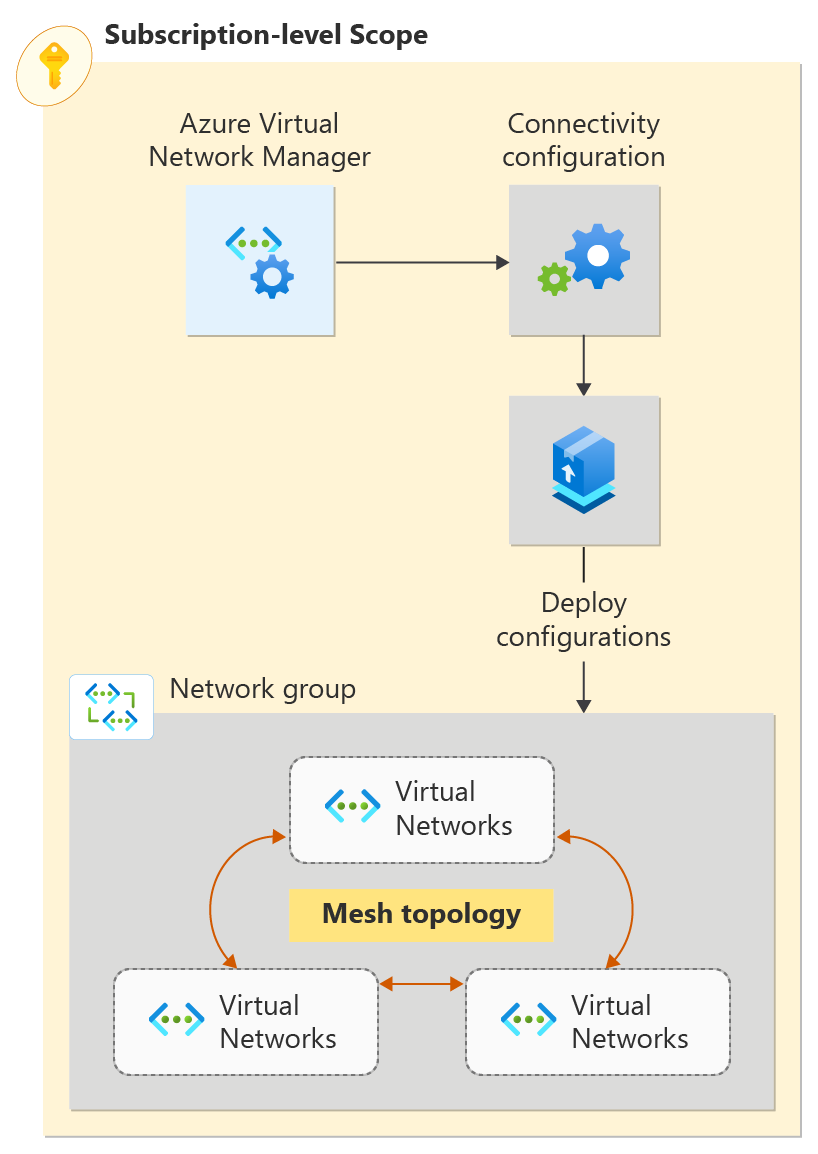

مدير الشبكة الظاهرية Azure

Azure Virtual Network Manager هي خدمة إدارة تمكنك من تجميع الشبكات الظاهرية وتكوينها ونشرها وإدارتها عالميا عبر الاشتراكات. باستخدام Virtual Network Manager، يمكنك تعريف مجموعات الشبكة لتحديد شبكاتك الظاهرية وتقسيمها منطقيا. ثم يمكنك تحديد تكوينات الاتصال والأمان التي تريدها وتطبيقها عبر جميع الشبكات الظاهرية المحددة في مجموعات الشبكة في وقت واحد.

إمكانية مراقبة شبكة الحاوية

تعد إمكانية مراقبة شبكة الحاوية جزءا من خدمات شبكات الحاويات المتقدمة. تستخدم خدمات شبكات الحاويات المتقدمة وحدة التحكم في Hubble لتوفير رؤية شاملة لشبكة AKS وأدائها. يوفر رؤى مفصلة في الوقت الحقيقي عبر مقاييس مستوى العقدة ومستوى الجراب وTCP وDNS، ما يضمن مراقبة شاملة للبنية الأساسية للشبكة.

الخطوات التالية

- أنشئ شبكتك الظاهرية الأولى، وقم بتوصيل بعض الأجهزة الظاهرية بها، عن طريق إكمال الخطوات الواردة في مقالة إنشاء الشبكة الظاهرية الأولى.

- قم بتوصيل الكمبيوتر الخاص بك بشبكة ظاهرية عن طريق إكمال الخطوات الواردة في المقالة تكوين اتصال نقطة إلى موقع.

- تحميل توازن حركة مرور الإنترنت إلى الخوادم العامة عن طريق إكمال الخطوات الواردة في المقالة إنشاء موازن تحميل مواجه للإنترنت.