الارتباط الخاص في Azure Database for PostgreSQL - Single server

ينطبق على:  قاعدة بيانات Azure ل PostgreSQL - خادم واحد

قاعدة بيانات Azure ل PostgreSQL - خادم واحد

هام

قاعدة بيانات Azure ل PostgreSQL - خادم واحد على مسار التقاعد. نوصي بشدة بالترقية إلى Azure Database for PostgreSQL - Flexible Server. لمزيد من المعلومات حول الترحيل إلى قاعدة بيانات Azure ل PostgreSQL - خادم مرن، راجع ما يحدث لقاعدة بيانات Azure لخادم PostgreSQL الفردي؟.

يسمح لك الارتباط الخاص بإنشاء نقاط نهاية خاصة لـ Azure Database for PostgreSQL - Single server لإحضارها داخل الشبكة الظاهرية الخاصة بك. تعرض نقطة النهاية الخاصة IP خاصًا داخل شبكة فرعية يمكنك استخدامها للاتصال بخادم قاعدة البيانات تمامًا مثل أي مورد آخر في الشبكة الظاهرية.

للحصول على قائمة خدمات منصة العمل كخدمة التي تدعم مهمة الارتباط الخاص ومراجعة وثائق الارتباط الخاص. نقطة النهاية الخاصة هي عنوان IP خاص داخل شبكة ظاهرية وشبكة فرعية مُحددة.

إشعار

ميزة الارتباط الخاص متاحة فقط لقاعدة البيانات الخاصة بـ Azure لخوادم PostgreSQL في مستويات تسعير الأغراض العامة أو الذاكرة المحسّنة. تأكد من أن خادم قاعدة البيانات في أحد مستويات الأسعار هذه.

منع النقل غير المصرح للبيانات

يُسمح بترشيح البيانات في Azure Database for PostgreSQL Single server للمستخدم المعتمد مثل مسرول قاعدة البيانات الذي بإمكانه استخراج البيانات من نظام واحد ونقله إلى موقع آخر أو نظام خارج المؤسسة. على سبيل المثال، ينقل المستخدم البيانات إلى حساب تخزين يملكه طرف ثالث.

ضع في اعتبارك سيناريو مع مستخدم يقوم بتشغيل PGAdmin داخل جهاز Azure الظاهري الذي يتصل بـAzure Database for PostgreSQL Single server المتوفر في غرب الولايات المتحدة. يُوضح المثال المذكور أدناه طريقة الحد من الوصول باستخدام نقاط النهاية العامة في Azure Database for PostgreSQL Single server باستخدام التحكم بالوصول إلى الشبكة.

تعطيل جميع حركات نسبة استخدام الشبكة لـAzure Database for PostgreSQL Single server عبر نقطة النهاية العامة من خلال وضع إعدادAllow Azure Services على OFF. تأكد من عدم السماح لأي عناوين IP أو نطاقات بالوصول إلى الخادم إما عبر قواعد جدار الحماية أو نقاط نهاية خدمة الشبكة الظاهرية.

لا تسمح إلا بنسبة استخدام الشبكة إلى Azure Database for PostgreSQL Single server باستخدام عنوان IP الخاص لجهاز ظاهري. للمزيد من المعلومات، راجع مقالات حول Service Endpoint و VNet firewall rules.

على جهاز Azure الظاهري، قم بتضييق نطاق الاتصال الصادر باستخدام مجموعات أمان الشبكة (NSGs) وعلامات الخدمة كما يلي

- حدد قاعدة مجموعة أمان الشبكة للسماح بنسبة استخدام الشبكة لـ Service Tag = SQL.WestUS - وعدم السماح إلا لـ Azure Database for PostgreSQL Single server في غرب الولايات المتحدة

- حدد قاعدة مجموعة أمان الشبكة (ذات أولوية أعلى) لمنع نسبة استخدام الشبكة لـ Service Tag = SQL - حظر الاتصالات بـ PostgreSQL Database في جميع المناطق

في نهاية هذا الإعداد، لا يمكن لجهاز Azure الظاهري إلا الاتصال بـAzure Database for PostgreSQL Single server في منطقة غرب الولايات المتحدة. ومع ذلك، لا يقتصر الاتصال على قاعدة بيانات واحدة في Azure Database for PostgreSQL Single server. لا يزال بإمكان الجهاز الظاهري الاتصال بأي Azure Database for PostgreSQL Single server في منطقة غرب الولايات المتحدة، بما في ذلك قواعد البيانات التي ليست جزءًا من الاشتراك. بينما قمنا بتقليص نطاق النقل غير المصرح للبيانات في السيناريو أعلاه إلى منطقة معينة، لم نلغها تماما.

باستخدام الارتباط الخاص، يمكن للعملاء الآن إعداد ضوابط الوصول إلى الشبكة مثل مجموعات أمان الشبكة لتقييد الوصول إلى نقطة النهاية الخاصة. ثم يتم تعيين موارد Azure PaaS الفردية إلى نقاط نهاية خاصة معينة. لا يمكن لبرنامج داخلي ضار الوصول إلا إلى مورد PaaS المعين (على سبيل المثال Azure Database for PostgreSQL Single server) وليس إلى مورد آخر.

الاتصال الداخلي عبر التناظر الخاص

عندما يتصل العملاء بنقطة النهاية العامة من الأجهزة الداخلية، يجب إضافة عنوان IP الخاص بك إلى جدار الحماية المستند إلى عنوان IP بواسطة قاعدة جدار حماية على مستوى الخادم. في حين أن هذا النموذج يعمل بشكل جيد للسماح بالوصول إلى الأجهزة الفردية لأحمال العمل التطوير أو اختبار، فإنه من الصعب إدارة في بيئة الإنتاج.

باستخدام الارتباط الخاص، يمكن للعملاء تمكين الوصول الداخلي إلى نقطة النهاية الخاصة باستخدام Express Route أو التناظر الخاص أو نفق VPN. ويمكنهم بعد ذلك تعطيل كافة الوصول عبر نقطة النهاية العامة وعدم استخدام جدار الحماية المستند على الـ IP.

إشعار

في بعض الحالات، تكون الشبكة الفرعية التابعة للشبكة الظاهرية و خدمة Azure Database for PostgreSQL في اشتراكات مختلفة. في هذه الحالات، يجب عليك التأكد من التكوينات التالية:

- تأكّد من تسجيل موفر موارد Microsoft.DBforPostgreSQLلكلا الاشتراكين.

تكوين الارتباط الخاص في Azure Database for PostgreSQL - Single server

عملية الإنشاء

نِقاط النهاية الخاصة مطلوبة لتمكين الارتباط الخاص. يُمكن القيام بذلك باستخدام الإرشادات التالية.

عملية الموافقة

بمجرد أن يُنشئ مسؤول الشبكة نقطة النهاية الخاصة، يمكن لمسؤول PostgreSQL إدارة اتصال نقطة النهاية الخاصة بـ Azure Database for PostgreSQL. هذا الفصل بين الواجبات بين مسؤول الشبكة وDBA مفيد لإدارة اتصالية Azure Database for PostgreSQL.

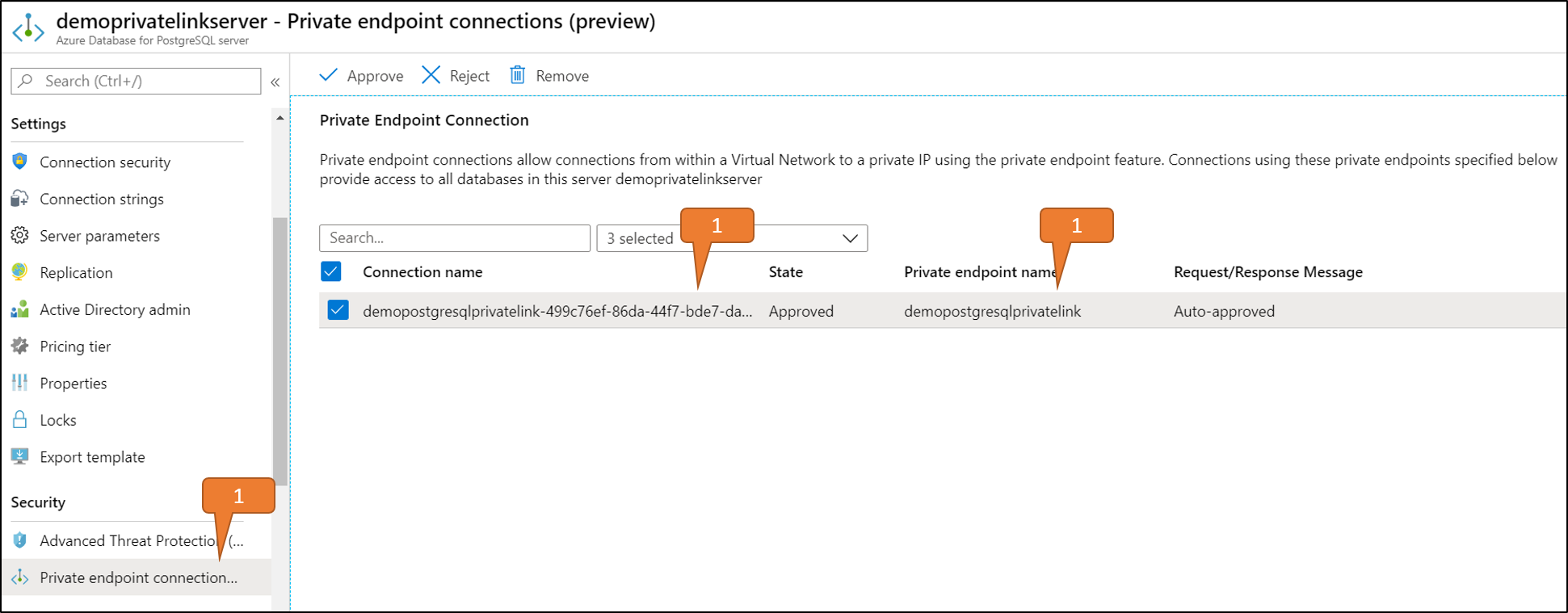

- انتقل إلى مورد خادم Azure Database for PostgreSQL في مدخل Microsoft Azure.

- حدد اتصالات نقطة النهاية الخاصة في الجزء الأيسر

- يعرض قائمة بجميع اتصالات نقطة النهاية الخاصة

- تم إنشاء نقطة النهاية الخاصة المقابلة

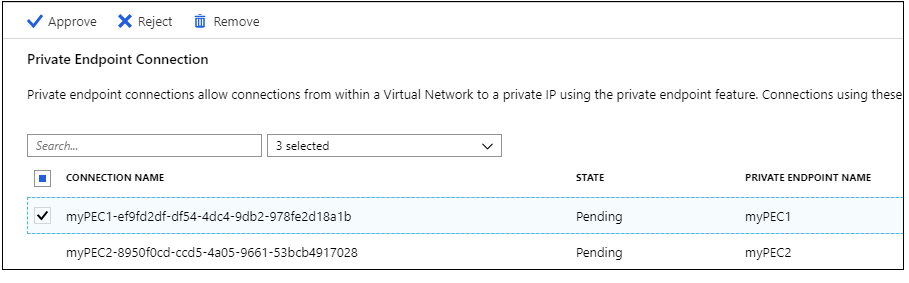

- حدد اتصالاً فرديًا لنقطة النهاية الخاصة من القائمة عن طريق تحديده.

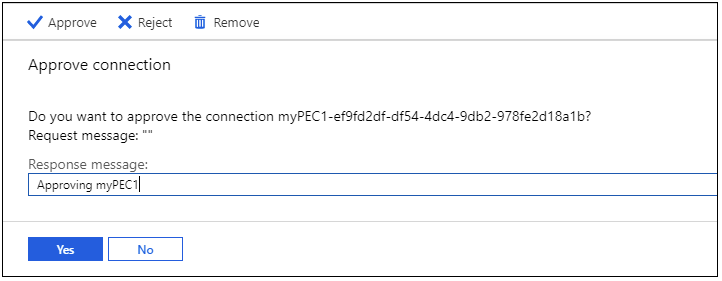

- يمكن لمسؤول خادم PostgreSQL اختيار الموافقة على اتصال نقطة النهاية الخاصة أو رفضه وإضافة رد نصي قصير.

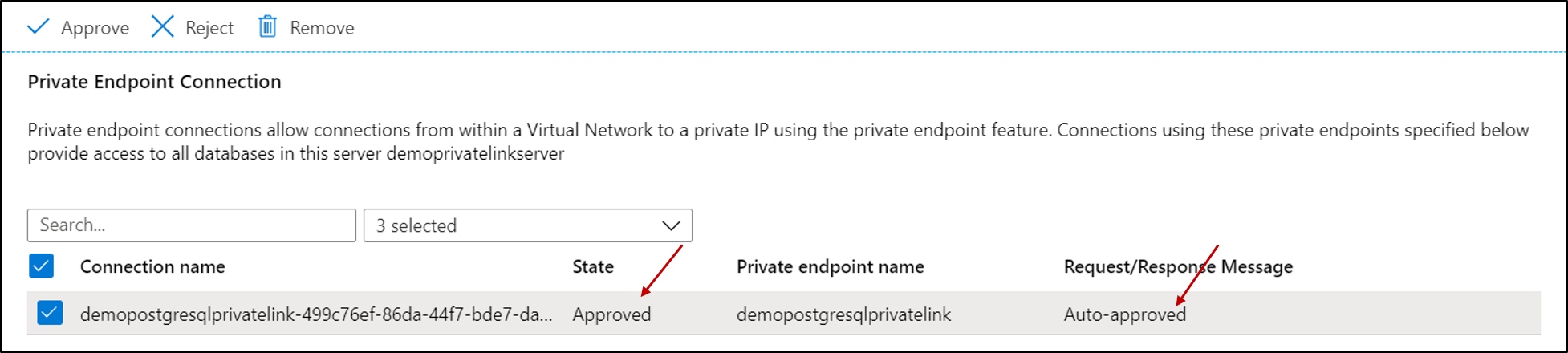

- بعد الموافقة أو الرفض، سوف تعكس القائمة الحالة المناسبة مع نص الرد

حالات استخدام ارتباط خاص لـ Azure Database for PostgreSQL

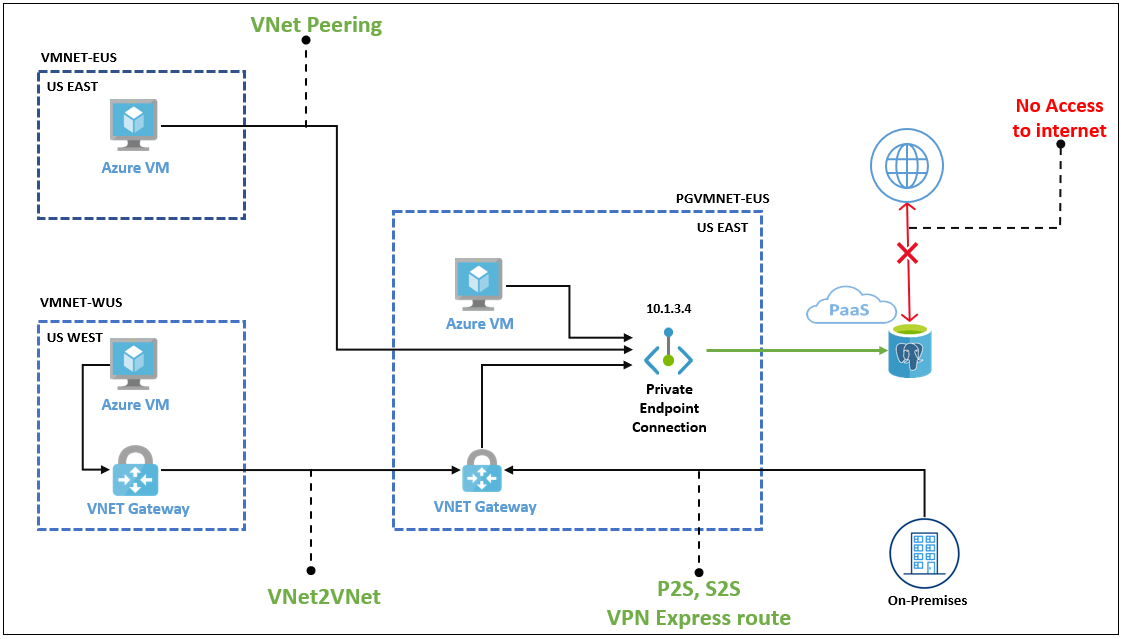

يمكن للعملاء الاتصال بنقطة النهاية الخاصة من نفس الشبكة الظاهرية، أو الشبكة الظاهرية المتناظرة في نفس المنطقة أو عبر المناطق، أو عبر اتصال شبكة ظاهرية بشبكة ظاهرية عبر المناطق. بالإضافة إلى ذلك، يمكن للعملاء الاتصال من الداخل الموقع باستخدام ExpressRoute أو التناظر الخاص أو نفق VPN. وفيما يلي مخطط مبسط يوضح حالات الاستخدام الشائعة.

الاتصال من جهاز Azure ظاهري في شبكة ظاهرية نظيرة

تكوين نظير الشبكة الافتراضية لتأسيس الاتصال بـ Azure Database for PostgreSQL - Single server من جهاز Azure الظاهري في شبكة ظاهرية نظيرة.

الاتصال من جهاز Azure الظاهري في بيئة شبكة ظاهرية لشبكة ظاهرية

تكوين اتصال بوابة VNet-to-VNet VPN لإنشاء اتصال بقاعدة بيانات Azure ل PostgreSQL - خادم واحد من Azure VM في منطقة أو اشتراك مختلف.

الاتصال من بيئة محلية عبر VPN

لإنشاء اتصال من بيئة محلية إلى قاعدة البيانات في Azure Database for PostgreSQL - Single server، اختر أحد الخيارات ونفذه:

اقتران Private Link مع قواعد جدار الحماية

من الممكن أن تحدث الحالات والنتائج التالية عندما تستخدم Private Link مع قواعد جدار الحماية:

إن لم تقم بتكوين أي قواعد جدار حماية، فلن تتمكن أي نسبة استخدام شبكة بشكل افتراضي من الوصول إلى Azure Database for PostgreSQL - Single server.

إذا قمت بتكوين نسبة استخدام الشبكة العامة أو نقطة تقديم الخدمة وقمت بإنشاء نقاط نهاية خاصة، فسيتم ترخيص أنواع مختلفة من نسب استخدام الشبكة الواردة من خلال النوع المقابل لقاعدة جدار الحماية.

إذا لم تقم بتكوين نسبة استخدام الشبكة العامة أو نقطة تقديم الخدمة وأنشأت نقاط نهاية خاصة، فلن يمكنك الوصول إلى Azure Database for PostgreSQL - Single server إلا من خلال نقاط النهاية الخاصة. إذا لم تقم بتكوين نسبة استخدام الشبكة العامة أو نقطة نهاية الخدمة، بعد رفض كافة نقاط النهاية الخاصة المعتمدة أو حذفها، فلن تتمكن أي نسبة استخدام شبكة من الوصول إلى Azure Database for PostgreSQL - Single server.

رفض الوصول العام لAzure Database for PostgreSQL - Single server

إذا كنت تريد الاعتماد فقط على نقاط النهاية الخاصة للوصول إلى Azure Database for PostgreSQL - Single server، يمكنك تعطيل تعيين كافة نقاط النهاية العامة (أي قواعد جدار الحماية و نقاط نهاية خدمة الشبكة الظاهرية) عن طريق تعيين تكوين رفض الوصول إلى الشبكة العامة على خادم قاعدة البيانات.

عند تعيين هذا الإعداد إلى YES، يسمح بالاتصالات عبر نقاط النهاية الخاصة فقط بـAzure Database for PostgreSQL. عند تعيين هذا الإعداد إلى NO، يمكن للعملاء الاتصال بـAzure Database for PostgreSQL استنادًا إلى جدار الحماية أو إعدادات نقطة نهاية خدمة الشبكة الظاهرية. بالإضافة إلى ذلك، بمجرد تعيين قيمة الوصول إلى الشبكة الخاصة، لا يمكن للعملاء إضافة و/أو تحديث "قواعد جدار الحماية" و"قواعد نقطة نهاية خدمة الشبكة الظاهرية" الموجودة.

إشعار

تتوفر هذه الميزة في جميع مناطق Azure حيث تدعم Azure Database for PostgreSQL - Single server بخادم فردي مستويات الأسعار للأغراض العامة والذاكرة المحسنة.

لا يؤثر هذا الإعداد على تكوينات SSL وTLS لـAzure Database for PostgreSQL - Single server.

لمعرفة كيفية تعيين رفض الوصول إلى الشبكة العامة لـAzure Database for PostgreSQL Single server من مدخل Microsoft Azure، راجع كيفية تكوين رفض الوصول إلى الشبكة العامة.

المحتوى ذو الصلة

وللمزيد حول ميزات أمان Azure Database for PostgreSQL Single server، راجع المقالات التالية:

لتكوين جدار حماية لـAzure Database for PostgreSQL Single server، راجع دعم جدار الحماية.

لمعرفة كيفية تكوين نقطة تقديم خدمة شبكة ظاهرية لـAzure Database for PostgreSQL Single server الخاصة بك، راجع تكوين الوصول من الشبكات الظاهرية.

للحصول على نظرة عامة على اتصالية Azure Database for PostgreSQL Single server، راجع بنية اتصال Azure Database for PostgreSQL

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ