تكوين إعدادات الخادم لمصادقة شهادة بوابة P2S VPN - PowerShell

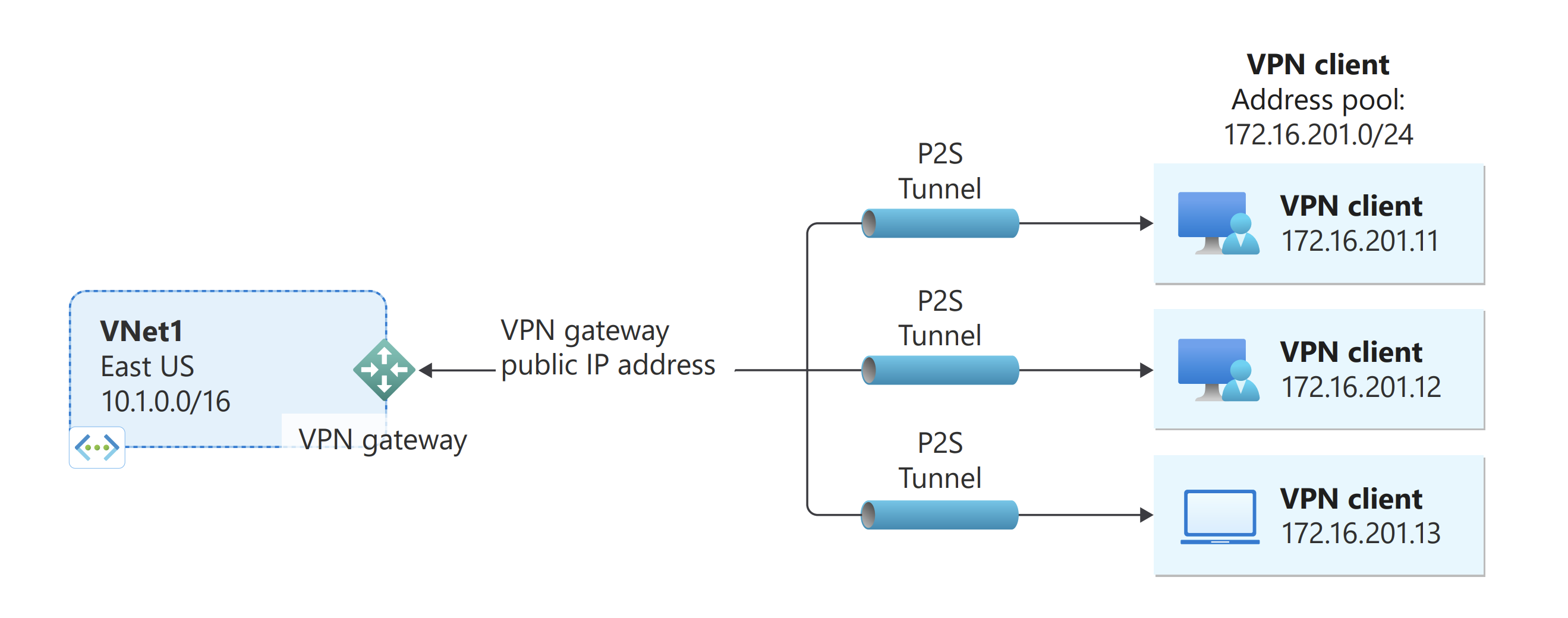

تساعدك هذه المقالة على تكوين VPN من نقطة إلى موقع (P2S) لتوصيل العملاء الفرديين الذين يقومون بتشغيل Windows أو Linux أو macOS بشبكة Azure الظاهرية (VNet) بأمان باستخدام Azure PowerShell. تحتوي هذه المقالة على خطوات تكوين PowerShell الأساسية. للحصول على معلومات أكثر شمولا حول إنشاء هذا النوع من P2S VPN، راجع مقالة مدخل Azure تكوين VPN من نقطة إلى موقع باستخدام مدخل Microsoft Azure.

تكون اتصالات P2S VPN مفيدة عندما تريد الاتصال بالشبكة الظاهرية الخاصة بك من موقع بعيد، مثل عندما تتصل عن بعد من المنزل أو مؤتمر. يمكنك أيضًا استخدام P2S بدلاً من Site-to-Site VPN عندما يكون لديك عدد قليل فقط من العملاء الذين يحتاجون إلى الاتصال بشبكة VNet. لا تتطلب الاتصالات من نقطة إلى جهاز VPN أو عنوان IP عام. ينشئ P2S اتصال VPN عبر SSTP (بروتوكول نفق مأخذ التوصيل الآمن) أو IKEv2.

لمزيد من المعلومات حول P2S VPN، راجع حول P2S VPN.

تستخدم اتصالات مصادقة شهادة P2S Azure العناصر التالية، والتي ستقوم بتكوينها في هذا التمرين:

- بوابة VPN المستندة إلى المسار (ليست مستندة إلى النهج). لمزيد من المعلومات حول نوع VPN، راجع إعدادات بوابة VPN.

- المفتاح العام (ملف cer.) لشهادة الجذر، المُحمّل إلى Azure. بمجرد تحميل الشهادة، تعتبر شهادة موثوق بها وتستخدم للمصادقة.

- شهادة العميل التي تم إنشاؤها من الشهادة الجذر. تم تثبيت شهادة العميل على كل كمبيوتر عميل سيتم توصيله بشبكة VNet. تُستخدم هذه الشهادة لمصادقة العميل.

- ملفات تكوين عميل VPN. يتم تكوين عميل VPN باستخدام ملفات تكوين عميل VPN. تحتوي هذه الملفات على المعلومات الضرورية للعميل للاتصال بشبكة VNet. يجب تكوين كل عميل يتصل باستخدام الإعدادات الموجودة في ملفات التكوين.

المتطلبات الأساسية

تحقق من أن لديك اشتراك Azure. إذا لم يكن لديك اشتراك Azure بالفعل، يمكنك تنشيط ميزات المشترك في MSDN خاصتك أو الاشتراك في حساب مجاني.

Azure PowerShell

يمكنك إما استخدام Azure Cloud Shell، أو يمكنك تشغيل PowerShell محليا. ولمزيد من المعلومات، اطلع على كيفية تثبيت Azure PowerShell وتكوينه.

يمكن للعديد من الخطوات الواردة في هذه المقالة استخدام Azure Cloud Shell. ومع ذلك، لا يمكنك استخدام Cloud Shell لإنشاء شهادات. بالإضافة إلى ذلك، لتحميل المفتاح العام للشهادة الجذر، يجب عليك إما استخدام Azure PowerShell محليًا أو مدخل Microsoft Azure.

قد ترى تحذيرات تقول "سيتم تعديل نوع كائن الإخراج من cmdlet هذا في إصدار مستقبلي". هذا سلوك متوقع ويمكنك تجاهل هذه التحذيرات بأمان.

تسجيل الدخول

إذا كنت تستخدم Azure Cloud Shell ، توجيهك تلقائيا لتسجيل الدخول إلى حسابك بعد فتح Cloudshell. لا تحتاج إلى تشغيل Connect-AzAccount. بمجرد تسجيل الدخول، لا يزال بإمكانك تغيير الاشتراكات إذا لزم الأمر باستخدام Get-AzSubscription و Select-AzSubscription.

إذا كنت تقوم بتشغيل PowerShell محليا، فافتح وحدة تحكم PowerShell بامتيازات مرتفعة واتصل بحساب Azure الخاص بك. Connect-AzAccount يطالبك cmdlet ببيانات الاعتماد. بعد المصادقة، يقوم بتنزيل إعدادات حسابك بحيث تكون متاحة لـ Azure PowerShell. يمكنك تغيير الاشتراك باستخدام Get-AzSubscription و Select-AzSubscription -SubscriptionName "Name of subscription".

إنشاء شبكة افتراضية

أنشئ مجموعة موارد باستخدام New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"إنشاء الشبكة الظاهرية باستخدام New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16إنشاء شبكات فرعية باستخدام New-AzVirtualNetworkSubnetConfig بالأسماء التالية: FrontEnd وGatewaySubnet (يجب تسمية الشبكة الفرعية للبوابة GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetاكتب تكوينات الشبكة الفرعية إلى الشبكة الظاهرية باستخدام Set-AzVirtualNetwork، الذي ينشئ الشبكات الفرعية في الشبكة الظاهرية:

$vnet | Set-AzVirtualNetwork

إنشاء بوابة VPN

طلب عنوان IP عام

يجب أن تحتوي بوابة VPN على عنوان IP عام. يمكنك أولًا طلب مورد عنوان IP، ثم الرجوع إليه عند إنشاء بوابة الشبكة الظاهرية. يتم تعيين عنوان IP بشكل ثابت للمورد عند إنشاء بوابة VPN. المرة الوحيدة التي يتغير فيها عنوان IP العام هي عندما يتم حذف البوابة وإعادة إنشائها. لا يتغير عبر تغيير الحجم أو إعادة التعيين أو الصيانة الداخلية الأخرى/ترقيات بوابة VPN الخاصة بك.

طلب عنوان IP عام لبوابة VPN الخاصة بك باستخدام New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku Standardإنشاء تكوين عنوان IP للبوابة باستخدام New-AzVirtualNetworkGatewayIpConfig. تتم الإشارة إلى هذا التكوين عند إنشاء بوابة VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

إنشاء بوابة VPN

في هذه الخطوة، يمكنك إنشاء بوابة الشبكة الظاهرية لـ VNet. لمزيد من المعلومات الكاملة حول المصادقة ونوع النفق، راجع تحديد نوع النفق والمصادقة في إصدار مدخل Microsoft Azure من هذه المقالة.

- يجب أن يكون -GatewayType Vpn ويجب أن يكون -VpnType RouteBased.

- يتم استخدام -VpnClientProtocol لتحديد أنواع الأنفاق التي ترغب في تمكينها. خيارات النفق هي OpenVPN وSSTP و IKEv2. يمكنك اختيار تمكين واحد منهم أو أي مجموعة مدعومة. إذا كنت تريد تمكين أنواع متعددة، فحدد الأسماء المفصولة بفاصلة. لا يمكن تمكين OpenVPN وSSTP معا. سيستخدم عميل strongSwan على Android و Linux وعميل IKEv2 VPN الأصلي على iOS و macOS نوع نفق IKEv2 فقط للاتصال. سيحاول عملاء Windows استخدام IKEv2 أولاً، وإذا لم يتصل ذلك، فإنهم سيعودون إلى SSTP. يمكنك استخدام عميل OpenVPN للاتصال بنفق OpenVPN.

- لا تدعم بوابة الشبكة الظاهرية SKU "الأساسية" مصادقة IKEv2 أو OpenVPN أو RADIUS. إذا كنت تخطط لجعل عملاء Mac يتصلون بشبكتك الظاهرية، فلا تستخدم Basic SKU.

- قد تستغرق بوابة VPN 45 دقيقة أو أكثر للبناء، اعتمادا على بوابة SKU التي تحددها.

إنشاء بوابة الشبكة الظاهرية مع نوع البوابة "Vpn" باستخدام New-AzVirtualNetworkGateway.

في هذا المثال، نستخدم VpnGw2، الجيل 2 SKU. إذا رأيت أخطاء ValidateSet فيما يتعلق بقيمة GatewaySKU وقمت بتشغيل هذه الأوامر محليا، فتحقق من تثبيت أحدث إصدار من أوامر PowerShell cmdlets. يحتوي الإصدار الأخير على القيم الجديدة التي تم التحقق من صحتها لأحدث وحدات SKU للبوابة.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNبمجرد إنشاء البوابة، يمكنك عرضها باستخدام المثال التالي.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

إضافة قائمة عناوين عميل VPN

بعد انتهاء إنشاء بوابة VPN، يمكنك إضافة تجمع عناوين عميل VPN. تجمع عناوين عميل VPN هو النطاق الذي يتلقى منه عملاء VPN عنوان IP عند الاتصال. استخدم نطاق عناوين IP خاص لا يتداخل مع الموقع المحلي الذي تتصل منه، أو مع الشبكة الظاهرية التي تريد الاتصال بها.

قم بتعريف المتغيرات التالية:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"إضافة تجمع عناوين عميل VPN:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

إنشاء الشهادات

هام

لا يمكنك إنشاء شهادات باستخدام Azure Cloud Shell. يجب عليك استخدام إحدى الطرق الموضحة في هذا القسم. إذا كنت ترغب في استخدام PowerShell، فيجب عليك تثبيته محليًا.

يتم استخدام الشهادات من قبل Azure لمصادقة عملاء VPN ل P2S VPNs. يمكنك تحميل معلومات المفتاح العام لشهادة الجذر إلى Azure. إذن، سيُعتبر المفتاح العام موثوقًا به. يجب إنشاء شهادات العميل من الشهادة الجذر الموثوق بها، ثم تثبيتها على كل كمبيوتر عميل في مخزن الشهادات Certificates-Current User/Personal. تُستخدم شهادة العميل لمصادقة العميل عند بدء الاتصال بشبكة VNet.

إذا كنت تستخدم شهادات موقعة ذاتيًا، فيجب إنشاؤها باستخدام معلمات محددة. يمكنك إنشاء شهادة موقعة ذاتيا باستخدام إرشادات PowerShell لأجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows 10 أو إصدار أحدث. إذا كنت لا تقوم بتشغيل Windows 10 أو إصدار أحدث، فاستخدم MakeCert بدلا من ذلك.

من المهم اتباع الخطوات الواردة في الإرشادات عند إنشاء شهادات جذر موقعة ذاتيًا وشهادات عميل. وإلا، لن تكون الشهادات التي تنشئها متوافقة مع اتصالات P2S وستتلقى خطأ في الاتصال.

شهادة الجذر

-

الحصول على ملف .cer لشهادة الجذر. يمكنك استخدام إما شهادة جذر تم إنشاؤها باستخدام حل مؤسسة (موصى به)، أو إنشاء شهادة مُوقعة ذاتيًا. بعد إنشاء شهادة الجذر، قم بتصدير بيانات الشهادة العامة (وليس المفتاح الخاص) كملف Base64 المشفر X.509 .cer. ستُحمل هذا الملف لاحقًا إلى Azure.

شهادة المؤسسة: إذا كنت تستخدم حل مؤسسة، فيمكنك استخدام سلسلة شهاداتك الحالية. احصل على ملف .cer لشهادة الجذر التي تريد استخدامها.

شهادة جذر مُوقعة ذاتيًا: إذا كنت لا تستخدم حل شهادة مؤسسة، فأنشئ شهادة جذر مُوقعة ذاتيًا. وإلا، لن تكون الشهادات التي تقوم بإنشائها متوافقة مع اتصالات P2S الخاصة بك ويتلقى العملاء خطأ في الاتصال عند محاولة الاتصال. يمكنك استخدام Azure PowerShell أو MakeCert أو OpenSSL. تصف الخطوات الواردة في المقالات التالية كيفية إنشاء شهادة جذر مُوقعة ذاتيًا متوافقة:

- إرشادات PowerShell لنظام التشغيل Windows 10 أو إصدار أحدث: تتطلب هذه الإرشادات PowerShell على كمبيوتر يعمل بنظام Windows 10 أو إصدار أحدث. يمكن تثبيت شهادات العميل التي تم إنشاؤها من شهادة الجذر على أي عميل P2S مدعوم.

- تعليمات MakeCert: استخدم MakeCert لإنشاء شهادات إذا لم يكن لديك حق الوصول إلى كمبيوتر يعمل بنظام التشغيل Windows 10 أو إصدار أحدث. رغم إهمال MakeCert، لا يزال بإمكانك استخدامه لإنشاء الشهادات. يمكن تثبيت شهادات العميل التي تُنشئها من شهادة الجذر على أي عميل P2S مدعوم.

- Linux - إرشادات OpenSSL

- Linux - تعليمات strongSwan

بعد إنشاء شهادة الجذر، قم بتصدير بيانات الشهادة العامة (وليس المفتاح الخاص) كملف Base64 المشفر X.509 .cer.

شهادة العميل

-

يجب أن يكون لكل كمبيوتر عميل تتصل به بشبكة ظاهرية مع اتصال من نقطة إلى موقع شهادة عميل مثبتة. تقوم بإنشائه من شهادة الجذر وتثبيته على كل كمبيوتر عميل. إذا لم تُثبت شهادة عميل صالحة، فستفشل المصادقة عندما يحاول العميل الاتصال بالشبكة الظاهرية.

يمكنك إما إنشاء شهادة فريدة لكل عميل، أو يمكنك استخدام نفس الشهادة لعدة عملاء. تتمثل ميزة إنشاء شهادات عميل فريدة في القدرة على إبطال شهادة واحدة. بخلاف ذلك، إذا استخدم العديد من العملاء شهادة العميل نفسها للمصادقة وأبطلتها، فستحتاج إلى إنشاء شهادات جديدة وتثبيتها لكل عميل يستخدم تلك الشهادة.

يمكنك إنشاء شهادات العميل باستخدام الأساليب التالية:

شهادة المؤسسة:

إذا كنت تستخدم حل شهادة مؤسسة، فأنشئ شهادة عميل بتنسيق قيمة الاسم الشائع name@yourdomain.com. استخدم هذا التنسيق بدلًا من تنسيق اسم المجال/اسم المستخدم.

تأكد من أن شهادة العميل تستند إلى قالب شهادة المستخدم الذي يحتوي على مصادقة العميل المُدرجة كأول عنصر في قائمة المستخدمين. تحقق من الشهادة بالنقر نقرًا مزدوجًا عليها وعرض استخدام مفتاح مُحسن في علامة تبويب التفاصيل.

شهادة جذر مُوقعة ذاتيًا: اتبع الخطوات الواردة في إحدى مقالات شهادة P2S التالية حتى تكون شهادات العميل التي تُنشئها متوافقة مع اتصالات P2S خاصتك.

عند إنشاء شهادة عميل من شهادة جذر مُوقعة ذاتيًا، فستُثبت تلقائيًا على الكمبيوتر الذي استخدمته في إنشائها. إذا كنت ترغب في تثبيت شهادة عميل على كمبيوتر عميل آخر، فقم بتصديرها كملف .pfx، إلى جانب سلسلة الشهادات بأكملها. سيؤدي القيام بذلك إلى إنشاء ملف .pfx يحتوي على معلومات شهادة الجذر المطلوبة للعميل للمصادقة.

تُنشئ الخطوات الواردة في هذه المقالات شهادة عميل متوافقة، والتي يمكنك بعد ذلك تصديرها وتوزيعها.

إرشادات حول Windows 10 أو إصدار أحدث من PowerShell: تتطلب هذه الإرشادات Windows 10 أو إصداراً أحدث وPowerShell لإنشاء الشهادات. يمكن تثبيت الشهادات التي تم إنشاؤها على أي عميل P2S مدعوم.

إرشادات MakeCert: استخدم MakeCert إذا لم يكن لديك وصول إلى جهاز كمبيوتر يعمل بنظام Windows 10 أو أحدث لإنشاء الشهادات. رغم إهمال MakeCert، لا يزال بإمكانك استخدامه لإنشاء الشهادات. يمكنك تثبيت الشهادات التي تم إنشاؤها على أي عميل P2S مدعوم.

Linux: راجع تعليمات strongSwan أو OpenSSL .

بعد إنشاء شهادة العميل، قم بتصديرها. يتطلب كل كمبيوتر عميل شهادة عميل للاتصال والمصادقة.

تحميل معلومات المفتاح العام لشهادة الجذر

تحقق من أن بوابة VPN الخاصة بك قد انتهت من الإنشاء. بمجرد اكتمالها، يمكنك تحميل ملف .cer (الذي يحتوي على معلومات المفتاح العام) للحصول على شهادة جذر موثوق بها إلى Azure. بمجرد تحميل ملف .cer، يمكن لـ Azure استخدامه لمصادقة العملاء الذين قاموا بتثبيت شهادة عميل تم إنشاؤها من شهادة الجذر الموثوق بها. يمكنك تحميل ملفات شهادات جذر إضافية موثوق بها - ما يصل إلى 20 ملفًا - لاحقًا، إذا لزم الأمر.

إشعار

لا يمكنك تحميل ملف .cer باستخدام Azure Cloud Shell. يمكنك إما استخدام PowerShell محليًا على الكمبيوتر، أو يمكنك استخدام خطوات مدخل Azure.

قم بالإعلان عن المتغير الخاص باسم شهادتك، مع استبدال القيمة بالقيمة الخاصة بك.

$P2SRootCertName = "P2SRootCert.cer"استبدال مسار الملف مع الخاصة بك، ومن ثم قم بتشغيل cmdlites.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)قم بتحميل معلومات المفتاح العام إلى Azure. بمجرد تحميل معلومات الشهادة، يعتبرها Azure شهادة جذر موثوق بها. عند التحميل، تأكد من تشغيل PowerShell محليا على الكمبيوتر الخاص بك، أو بدلا من ذلك، يمكنك استخدام خطوات مدخل Microsoft Azure. عند اكتمال التحميل، سترى إرجاع PowerShell يعرض PublicCertData. يستغرق اكتمال عملية تحميل الشهادة حوالي 10 دقائق.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

تثبيت شهادة العميل المصدرة

تساعدك الخطوات التالية على التثبيت على عميل Windows. للحصول على عملاء إضافيين ومزيد من المعلومات، راجع تثبيت شهادة عميل.

- بمجرد تصدير شهادة العميل، حدد موقع ملف .pfx وانسخه إلى الكمبيوتر العميل.

- على جهاز الكمبيوتر العميل، انقر نقرًا مزدوجًا فوق الملف .pfx لتثبيته. اترك موقع المتجر بالإعداد المستخدم الحالي، ثم حدد التالي.

- في صفحة ملف لصفحة الاستيراد، لا تقم بإجراء أي تغييرات. حدد التالي.

- في صفحة حماية المفتاح الخاص، أدخل كلمة المرور الخاصة بالشهادة، أو تحقق من صحة أساس الأمان، ثم حدد التالي.

- في الصفحة متجر الشهادات، اترك الموقع الافتراضي، ثم حدد التالي.

- حدد إنهاء. في تحذير الأمان لتثبيت الشهادة، حدد نعم. يمكنك تحديد "نعم" بشكل مريح لهذا التحذير الأمني لأنك أنشأت الشهادة.

- يتم الآن استيراد الشهادة بنجاح.

تأكد من تصدير شهادة العميل كملف .pfx جنبًا إلى جنب مع سلسلة الشهادات بأكملها (وهو الافتراضي). بخلاف ذلك، لن تكون معلومات شهادة الجذر موجودة على جهاز الكمبيوتر العميل ولن يتمكن العميل من المصادقة بشكل صحيح.

إنشاء حزمة تكوين ملف تعريف عميل VPN وتنزيلها

يتم تكوين كل عميل VPN باستخدام الملفات الموجودة في حزمة تكوين ملف تعريف عميل VPN التي تقوم بإنشاءها وتنزيلها. تحتوي حزمة التكوين على إعدادات خاصة ببوابة VPN التي قمت بإنشائها. إذا قمت بإجراء تغييرات على البوابة، مثل تغيير نوع نفق أو شهادة أو نوع مصادقة، يجب إنشاء حزمة تكوين ملف تعريف عميل VPN أخرى وتثبيتها على كل عميل. وإلا، فقد لا يتمكن عملاء VPN من الاتصال.

عند إنشاء ملفات تكوين عميل VPN، تكون قيمة "-AuthenticationMethod" هي "EapTls". يمكنك إنشاء ملفات تكوين عميل VPN باستخدام الأمر التالي:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

انسخ عنوان URL إلى متصفحك لتنزيل الملف المضغوط.

تكوين عملاء VPN والاتصال ب Azure

للحصول على خطوات لتكوين عملاء VPN والاتصال ب Azure، راجع المقالات التالية:

| المصادقة | نوع النفق | نظام تشغيل العميل | عميل VPN |

|---|---|---|---|

| شهادة | |||

| IKEv2، SSTP | Windows | عميل VPN الأصلي | |

| الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) | macOS | عميل VPN الأصلي | |

| الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) | Linux | strongSwan | |

| OpenVPN | Windows | عميل Azure VPN OpenVPN client version 2.x OpenVPN client version 3.x |

|

| OpenVPN | macOS | عميل OpenVPN | |

| OpenVPN | iOS | عميل OpenVPN | |

| OpenVPN | Linux | عميل Azure VPN عميل OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | عميل Azure VPN | |

| OpenVPN | macOS | عميل Azure VPN | |

| OpenVPN | Linux | عميل Azure VPN |

للتحقق من وجود اتصال

تنطبق هذه التعليمات على عملاء Windows.

للتحقق من أن اتصال VPN الخاص بك نشط، افتح موجه أوامر غير مقيد، وقم بتشغيل ipconfig/all.

عرض النتائج. لاحظ أن عنوان IP الذي تلقيته هو أحد العناوين الموجودة في قائمة عناوين عميل VPN من نقطة إلى موقع الذي حددته في تكوينك الخاص. النتائج مشابهة لهذا المثال:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

للاتصال بجهاز ظاهري

تنطبق هذه التعليمات على عملاء Windows.

يمكنك الاتصال بجهاز ظاهري يتم نشره إلى شبكتك الظاهرية عن طريق إنشاء اتصال سطح المكتب البعيد بجهازك الظاهري. تتمثل أفضل طريقة للتحقق من إمكانية الاتصال بأي جهاز افتراضي في الاتصال باستخدام عنوان بروتوكول الإنترنت الخاص به بدلاً من اسم الكمبيوتر. بهذه الطريقة، تختبر لمعرفة ما إذا كان يمكنك الاتصال، وليس ما إذا كان تحليل الاسم قد تم تكوينه بشكل صحيح.

حدد موقع عنوان بروتوكول الإنترنت الخاص بك. يمكنك العثور على عنوان IP الخاص للجهاز الظاهري إما بالنظر إلى خصائص الجهاز الظاهري في مدخل Microsoft Azure أو باستخدام PowerShell.

مدخل Microsoft Azure: حدد موقع الجهاز الظاهري في مدخل Microsoft Azure. اعرض خصائص الجهاز الافتراضي. أدرج عنوان بروتوكول الإنترنت الخاص.

PowerShell: استخدم المثال لعرض قائمة بالأجهزة الظاهرية وعناوين IP الخاصة من مجموعات الموارد الخاصة بك. لا تحتاج إلى تعديل هذا المثال قبل استخدامه.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

تحقق من اتصالك بشبكتك الظاهرية.

افتح اتصال سطح المكتب البعيد عن طريق إدخال RDP أو اتصال سطح المكتب البعيد في مربع البحث على شريط المهام. ثم حدد اتصال سطح المكتب البعيد. يمكنك أيضا فتح اتصال سطح المكتب البعيد باستخدام

mstscالأمر في PowerShell.في الاتصال بسطح المكتب البعيد، أدخل عنوان IP خاص بالجهاز الظاهري. يمكنك تحديد إظهار الخيارات لضبط الإعدادات الأخرى ثم الاتصال.

إذا كنت تواجه مشكلة في الاتصال بجهاز ظاهري عبر اتصال VPN، فتحقق من النقاط التالية:

- تحقق من نجاح اتصال VPN الخاص بك.

- تحقق من الاتصال بعنوان IP الخاص بالجهاز الظاهري.

- إذا كان يمكنك الاتصال بالجهاز الظاهري باستخدام عنوان IP الخاص ولكن ليس اسم الكمبيوتر، فتحقق من تكوين DNS بشكل صحيح. لمزيد من المعلومات حول كيفية عمل تحليل الاسم للأجهزة الظاهرية، راجع تحليل الاسم للأجهزة الظاهرية.

لمزيد من المعلومات حول اتصالات RDP، راجع استكشاف أخطاء اتصالات سطح المكتب البعيد بجهاز ظاهري وإصلاحها.

تحقق من إنشاء حزمة تكوين عميل VPN بعد تحديد عناوين IP لخادم DNS للشبكة الظاهرية. إذا قمت بتحديث عناوين IP لخادم DNS، فقم بإنشاء حزمة تكوين عميل VPN جديدة وتثبيتها.

استخدم "ipconfig" للتحقق من عنوان IPv4 المخصص لمحول Ethernet على الكمبيوتر الذي تتصل منه. إذا كان عنوان IP ضمن نطاق عناوين VNet التي تتصل بها، أو ضمن نطاق عنوان VPNClientAddressPool الخاص بك، يُشار إلى ذلك على أنه مساحة عنوان متداخلة. عندما تتداخل مساحة العنوان الخاصة بك بهذه الطريقة، لا تصل نسبة استخدام الشبكة إلى Azure، بل تبقى على الشبكة المحلية.

لإضافة شهادة جذر أو إزالتها

يمكنك إضافة شهادات جذر موثوقة وإزالتها من Azure. عند إزالة شهادة جذر، لن يتمكن العملاء الذين لديهم شهادة تم إنشاؤها من هذا الجذر من المصادقة، وبالتالي لن يتمكنوا من الاتصال. إذا كنت تريد أن يقوم العميل بالمصادقة والاتصال، فأنت بحاجة إلى تثبيت شهادة عميل جديدة تم إنشاؤها من شهادة جذر موثوق بها (تم تحميلها) إلى Azure. تتطلب هذه الخطوات تثبيت cmdlets Azure PowerShell محليًا على جهاز الكمبيوتر الخاص بك (وليس Azure Cloud Shell). يمكنك أيضًا استخدام مدخل Microsoft Azure لإضافة شهادات الجذر.

للإضافة:

يمكنك إضافة ما يصل إلى 20 ملفًا بتنسيق .cer لشهادة جذر موثوق بها إلى Azure. تساعدك الخطوات التالية على إضافة شهادة جذر.

قم بإعداد ملف .cer لتحميله:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)تحميل الملف. يمكنك تحميل ملف واحد فقط في كل مرة.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3للتحقق من تحميل ملف الشهادة:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

لإزالة:

تعريف المتغيرات. قم بتعديل المتغيرات في المثال لمطابقة الشهادة التي تريد إزالتها.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"إزالة الشهادة.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2استخدم المثال التالي للتحقق من إزالة الشهادة بنجاح.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

لإبطال شهادة عميل أو إعادتها

يمكنك إلغاء شهادات العميل. تسمح لك قائمة إبطال الشهادات برفض اتصال P2S بشكل انتقائي استنادا إلى شهادات العميل الفردية. يختلف هذا عن إزالة شهادة جذر موثوق بها. إذا قمت بإزالة شهادة جذر موثوق بها .cer من Azure، فإنها تلغي الوصول إلى جميع شهادات العميل التي تم إنشاؤها/توقيعها بواسطة شهادة الجذر التي تم إبطالها. يتيح إبطال شهادة العميل، بدلاً من الشهادة الجذر، استمرار استخدام الشهادات الأخرى التي تم إنشاؤها من الشهادة الجذر للمصادقة.

الممارسة الشائعة هي استخدام الشهادة الجذر لإدارة الوصول على مستوى الفريق أو المؤسسة، أثناء استخدام شهادات العميل الملغاة للتحكم الدقيق في الوصول على المستخدمين الفرديين.

لإبطال:

استرداد بصمة إبهام شهادة العميل. لمزيد من المعلومات، راجع كيفية استرداد thumbprint لشهادة ما.

انسخ المعلومات إلى محرر نصي وأزل جميع المسافات بحيث تكون سلسلة متصلة. يتم الإعلان عن هذه السلسلة كمتغير في الخطوة التالية.

تعريف المتغيرات. تأكد من الإعلان عن “thumbprint” التي قمت باستردادها في الخطوة السابقة.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"أضف “thumbprint” إلى قائمة الشهادات التي تم إلغاؤها. سترى "Succeeded" عند إضافة thumbprint.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1تحقق من إضافة “thumbprint” إلى قائمة إبطال الشهادة.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGبعد إضافة “thumbprint”، لم يعد من الممكن استخدام الشهادة للاتصال. يتلقى العملاء الذين يحاولون الاتصال باستخدام هذه الشهادة رسالة تفيد بأن الشهادة لم تعد صالحة.

للإعادة:

يمكنك إعادة شهادة عميل عن طريق إزالة “thumbprint” من قائمة شهادات العميل التي تم إبطالها.

تعريف المتغيرات. تأكد من الإعلان عن “thumbprint” الصحيحة للشهادة التي تريد إعادتها.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"إزالة “thumbprint” الشهادة من قائمة إبطال الشهادة.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1تحقق مما إذا تمت إزالة “thumbprint” من القائمة الملغاة.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

الأسئلة المتداولة حول P2S

للحصول على معلومات إضافية حول P2S، راجع الأسئلة المتداولة حول بوابة VPN P2S

الخطوات التالية

بمجرد اكتمال الاتصال، يمكنك إضافة الأجهزة الظاهرية إلى الشبكات الظاهرية. لمزيد من المعلومات، راجع الأجهزة الظاهرية. لفهم المزيد حول الشبكات والأجهزة الظاهرية، راجع نظرة عامة على شبكة Azure وLinux VM.

للحصول على معلومات استكشاف أخطاء P2S وإصلاحها، استكشاف الأخطاء وإصلاحها: مشاكل اتصال Azure P2S.