أفضل ممارسات التحكم في الوصول استناداً إلى الدور في Azure

توضح هذه المقالة بعض أفضل الممارسات لاستخدام التحكم في الوصول المستند إلى دور Azure (Azure RBAC). تستمد أفضل الممارسات هذه من تجربتنا مع Azure RBAC وتجارب العملاء مثلك.

منح حق الوصول الذي يحتاجه المستخدمون فقط

يمكنك فصل المهام داخل فريقك باستخدام Azure RBAC، ومنح المستخدمون مقدار الوصول الذي يحتاجون إليه فقط لأداء وظائفهم. يمكنك السماح بإجراءات محددة لنطاق بعينه فقط، بدلاً من منح الجميع أذونات غير مُقيدة في اشتراك أو موارد Azure الخاصة بك.

يعد من أفضل الممارسات منح المستخدمين أقل امتياز لإنجاز عملهم، عند التخطيط لاستراتيجية التحكم في الوصول. تجنب تكليف أدوار على نطاق أوسع حتى وإن كانت تبدو في البداية أنسب للقيام بها. عند إنشاء أدوار مخصصة، قم بتضمين الأذونات التي يحتاجها المستخدمون فقط. عن طريق تحديد الأدوار والنطاقات، يمكنك تحديد الموارد المُعرّضة للخطر إذا تم اختراق أساس الأمان.

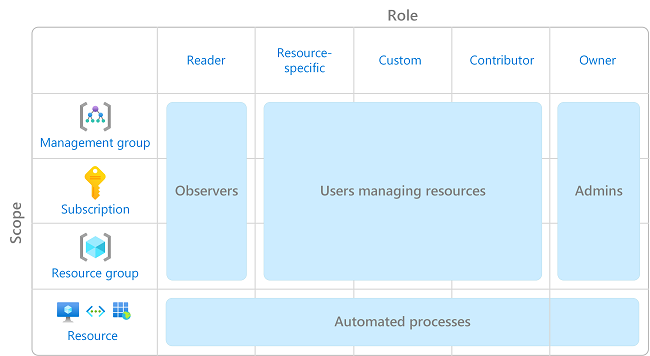

يوضح الرسم التخطيطي التالي النمط المقترح لاستخدام Azure RBAC.

للحصول على معلومات حول كيفية تعيين الأدوار، راجع تعيين أدوار Azure باستخدام مدخل Microsoft Azure.

تحديد عدد مالكي الاشتراكات

يجب أن يكون لديك 3 مالكي اشتراك كحد أقصى لتقليل احتمال حدوث خرق من قبل مالك مخترق. يمكن مراقبة هذه التوصية في Microsoft Defender for Cloud. للحصول على توصيات الهوية والوصول الأخرى في Defender for Cloud، راجع توصيات الأمان - دليل مرجعي.

الحد من تعيينات دور المسؤول المتميز

يتم تعريف بعض الأدوار كأدوار مسؤول متميزة. ضع في اعتبارك اتخاذ الإجراءات التالية لتحسين وضعك الأمني:

- إزالة تعيينات الأدوار المميزة غير الضرورية.

- تجنب تعيين دور مسؤول متميز عندما يمكن استخدام دور وظيفة وظيفة بدلا من ذلك.

- إذا كان يجب تعيين دور مسؤول متميز، فاستخدم نطاقا ضيقا، مثل مجموعة الموارد أو المورد، بدلا من نطاق أوسع، مثل مجموعة الإدارة أو الاشتراك.

- إذا كنت تقوم بتعيين دور بإذن لإنشاء تعيينات الدور، ففكر في إضافة شرط لتقييد تعيين الدور. لمزيد من المعلومات، راجع تفويض إدارة تعيين دور Azure للآخرين الذين يعانون من شروط.

لمزيد من المعلومات، راجع سرد تعيينات دور المسؤول المتميزة أو إدارتها.

استخدام Microsoft Entra إدارة الهويات المتميزة

لحماية الحسابات المتميزة من الهجمات الإلكترونية الضارة، يمكنك استخدام Microsoft Entra إدارة الهويات المتميزة (PIM) لتقليل وقت التعرض للامتيازات وزيادة الرؤية لاستخدامها من خلال التقارير والتنبيهات. تساعد إدارة الهويات المتميزة على حماية الحسابات المميزة من خلال توفير وصول متميز في الوقت المناسب إلى Microsoft Entra ID وموارد Azure. يمكن أن يكون الوصول محددا بوقت يتم بعده إبطال الامتيازات تلقائيا.

لمزيد من المعلومات، راجع ما هو Microsoft Entra إدارة الهويات المتميزة؟.

تعيين أدوار للمجموعات، وليس للمستخدمين

لجعل تعيينات الأدوار أكثر قابلية للإدارة، تجنب تعيين الأدوار للمستخدمين مباشرة. بدلاً من ذلك، قم بتعيين أدوار للمجموعات. يساعد تعيين الأدوار للمجموعات بدلا من المستخدمين أيضا على تقليل عدد تعيينات الأدوار، والتي لها حد من تعيينات الأدوار لكل اشتراك.

تعيين الأدوار باستخدام معرف الدور الفريد بدلا من اسم الدور

هناك بضع مرات قد يتغير فيها اسم الدور، على سبيل المثال:

- أنت تستخدم دورك المخصص وتقرر تغيير الاسم.

- أنت تستخدم دور معاينة يحتوي على (معاينة) في الاسم. عند إصدار الدور، تتم إعادة تسمية الدور.

حتى إذا تمت إعادة تسمية دور، لا يتغير معرف الدور. إذا كنت تستخدم برامج نصية أو أتمتة لإنشاء تعيينات الأدوار الخاصة بك، فمن أفضل الممارسات استخدام معرف الدور الفريد بدلا من اسم الدور. لذلك، إذا تمت إعادة تسمية دور، فمن المرجح أن تعمل البرامج النصية الخاصة بك.

لمزيد من المعلومات، راجع تعيين دور باستخدام معرف الدور الفريد وAzure PowerShell وتعيين دور باستخدام معرف الدور الفريد وAzure CLI.

تجنب استخدام حرف بدل عند إنشاء أدوار مخصصة

عند إنشاء أدوار مخصصة، يمكنك استخدام حرف البدل (*) لتعريف الأذونات. يوصى بتحديد Actions حرف DataActions البدل (*) بدلا من استخدامه بشكل صريح. الوصول الإضافي والأذونات الممنوحة خلال المستقبل Actions أو DataActions قد تكون سلوكا غير مرغوب فيه باستخدام حرف البدل. لمزيد من المعلومات، راجع أدوار Azure المخصصة.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ