الأجهزة الظاهرية لدى Azure

تمكين JIT على الأجهزة الظاهرية من أجهزة Azure الظاهرية

يمكنك تمكين JIT على جهاز ظاهري من صفحات أجهزة Azure الظاهرية في مدخل Microsoft Azure.

تلميح

إذا كان الجهاز الظاهري قد تم تمكين JIT بالفعل، تظهر صفحة تكوين الجهاز الظاهري تمكين JIT. يمكنك استخدام الارتباط لفتح صفحة الوصول إلى الجهاز الظاهري JIT في Defender for Cloud لعرض الإعدادات وتغييرها.

من مدخل Azure، ابحث عن الأجهزة الظاهرية وحددها.

حدد الجهاز الظاهري الذي تريد حمايته باستخدام JIT.

في القائمة، حدد تكوين.

ضمن الوصول في الوقت المناسب، حدد تمكين في الوقت المناسب.

بشكل افتراضي، يستخدم الوصول في الوقت المناسب للجهاز الظاهري هذه الإعدادات:

- أجهزة Windows

- منفذ RDP: 3389

- الحد الأقصى للوصول المسموح به: ثلاث ساعات

- عناوين IP المصدر المسموح بها: أي

- أجهزة Linux

- منفذ SSH: 22

- الحد الأقصى للوصول المسموح به: ثلاث ساعات

- عناوين IP المصدر المسموح بها: أي

لتحرير أي من هذه القيم أو إضافة المزيد من المنافذ إلى تكوين JIT، استخدم صفحة Microsoft Defender for Cloud في الوقت المناسب:

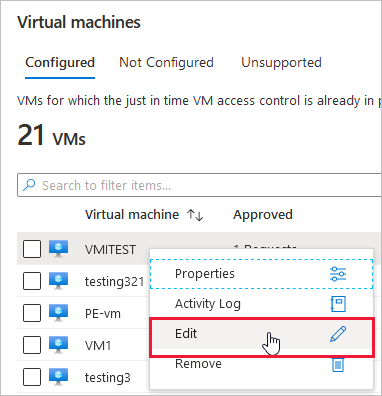

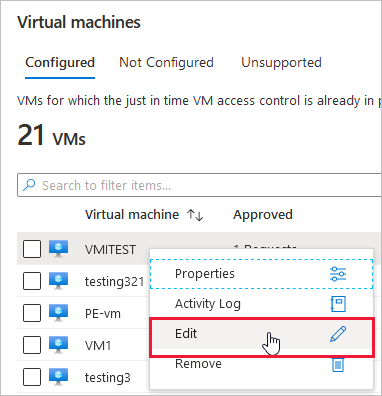

من قائمة Defender for Cloud، حدد الوصول إلى الجهاز الظاهري في الوقت المناسب.

من علامة التبويب تكوين، انقر بزر الماوس الأيمن فوق الجهاز الظاهري الذي تريد إضافة منفذ إليه، وحدد تحرير.

ضمن تكوين الوصول إلى الجهاز الظاهري ل JIT، يمكنك إما تحرير الإعدادات الموجودة لمنفذ محمي بالفعل أو إضافة منفذ مخصص جديد.

عند الانتهاء من تحرير المنافذ، حدد حفظ.

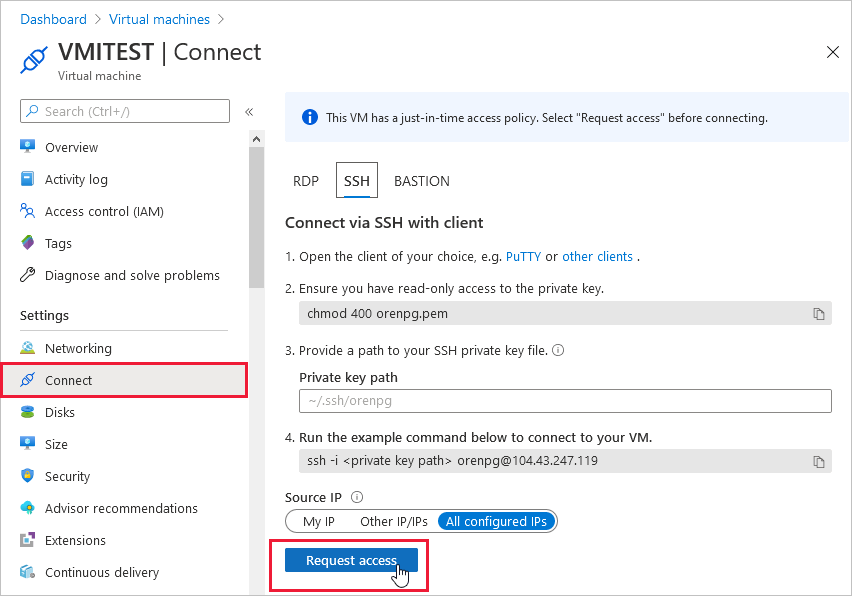

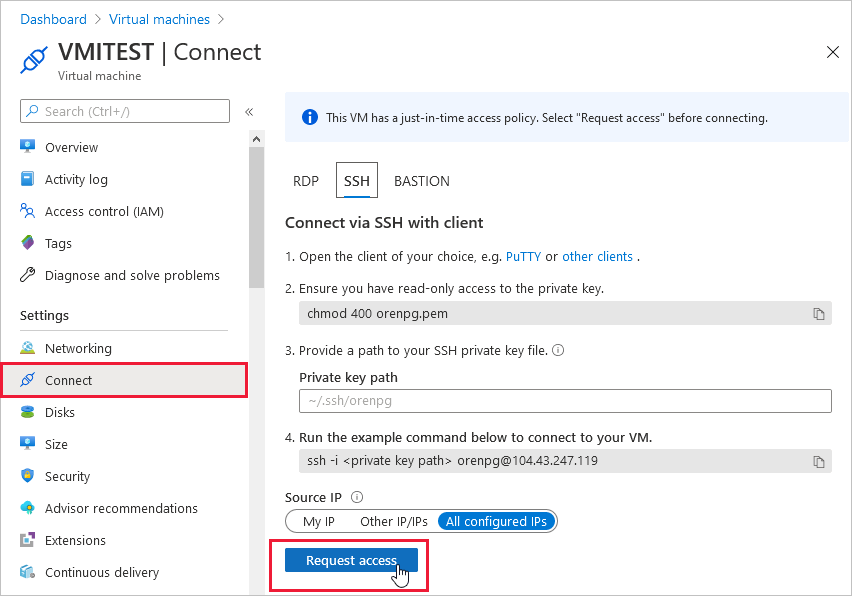

طلب الوصول إلى جهاز ظاهري ممكن بواسطة JIT من صفحة اتصال الجهاز الظاهري Azure

عندما يكون لدى الجهاز الظاهري JIT ممكن، يجب عليك طلب الوصول للاتصال به. يمكنك طلب الوصول بأي من الطرق المدعومة، بغض النظر عن كيفية تمكين JIT.

لطلب الوصول من أجهزة Azure الظاهرية:

في مدخل Microsoft Azure، افتح صفحات الأجهزة الظاهرية.

حدد الجهاز الظاهري الذي تريد الاتصال به، وافتح صفحة الاتصال.

يتحقق Azure لمعرفة ما إذا تم تمكين JIT على هذا الجهاز الظاهري.

إشعار

بعد الموافقة على طلب لجهاز ظاهري محمي بواسطة جدار حماية Azure، يوفر Defender for Cloud للمستخدم تفاصيل الاتصال المناسبة (تعيين المنفذ من جدول DNAT) لاستخدامه للاتصال بالجهاز الظاهري.

PowerShell

تمكين JIT على أجهزة VMs باستخدام PowerShell

لتمكين الوصول إلى الجهاز الظاهري في الوقت المناسب من PowerShell، استخدم Microsoft Defender for Cloud PowerShell cmdlet Set-AzJitNetworkAccessPolicyالرسمي.

مثال - تمكين الوصول إلى الجهاز الظاهري في الوقت المناسب على جهاز ظاهري معين باستخدام القواعد التالية:

- إغلاق المنفذين 22 و3389

- تعيين نافذة زمنية قصوى تبلغ 3 ساعات لكل منها بحيث يمكن فتحها لكل طلب تمت الموافقة عليه

- السماح للمستخدم الذي يطلب الوصول للتحكم في عناوين IP المصدر

- السماح للمستخدم الذي يطلب الوصول بإنشاء جلسة عمل ناجحة بناء على طلب وصول تمت الموافقة عليه في الوقت المناسب

تنشئ أوامر PowerShell التالية تكوين JIT هذا:

تعيين متغير يحتوي على قواعد الوصول إلى الجهاز الظاهري في الوقت المناسب للجهاز الظاهري:

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

إدراج قواعد الوصول إلى الجهاز الظاهري في الوقت المناسب في صفيف:

$JitPolicyArr=@($JitPolicy)

تكوين قواعد الوصول إلى الجهاز الظاهري في الوقت المناسب على الجهاز الظاهري المحدد:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

استخدم المعلمة -Name لتحديد جهاز ظاهري. على سبيل المثال، لإنشاء تكوين JIT لجهازين ظاهريين مختلفين، VM1 وVM2، استخدم: Set-AzJitNetworkAccessPolicy -Name VM1 و Set-AzJitNetworkAccessPolicy -Name VM2.

طلب الوصول إلى جهاز ظاهري ممكن بواسطة JIT باستخدام PowerShell

في المثال التالي، يمكنك مشاهدة طلب وصول الجهاز الظاهري في الوقت المناسب إلى جهاز ظاهري معين للمنفذ 22، ولعنوان IP محدد، ولمقدار معين من الوقت:

شغّل الأوامر التالية في "PowerShell":

تكوين خصائص الوصول إلى طلب الجهاز الظاهري:

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

إدراج معلمات طلب الوصول إلى الجهاز الظاهري في صفيف:

$JitPolicyArr=@($JitPolicyVm1)

إرسال الوصول إلى الطلب (استخدم معرف المورد من الخطوة 1)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

تعرف على المزيد في وثائق PowerShell cmdlet.

واجهة برمجة تطبيقات REST

تمكين JIT على الأجهزة الظاهرية باستخدام واجهة برمجة تطبيقات REST

يمكن استخدام ميزة الوصول إلى الجهاز الظاهري في الوقت المناسب عبر واجهة برمجة تطبيقات Microsoft Defender for Cloud. استخدم واجهة برمجة التطبيقات هذه للحصول على معلومات حول الأجهزة الظاهرية المكونة، وإضافة أجهزة جديدة، وطلب الوصول إلى جهاز ظاهري، والمزيد.

تعرف على المزيد في نهج الوصول إلى شبكة JIT.

طلب الوصول إلى جهاز ظاهري يدعم JIT باستخدام واجهة برمجة تطبيقات REST

يمكن استخدام ميزة الوصول إلى الجهاز الظاهري في الوقت المناسب عبر واجهة برمجة تطبيقات Microsoft Defender for Cloud. استخدم واجهة برمجة التطبيقات هذه للحصول على معلومات حول الأجهزة الظاهرية المكونة، وإضافة أجهزة جديدة، وطلب الوصول إلى جهاز ظاهري، والمزيد.

تعرف على المزيد في نهج الوصول إلى شبكة JIT.

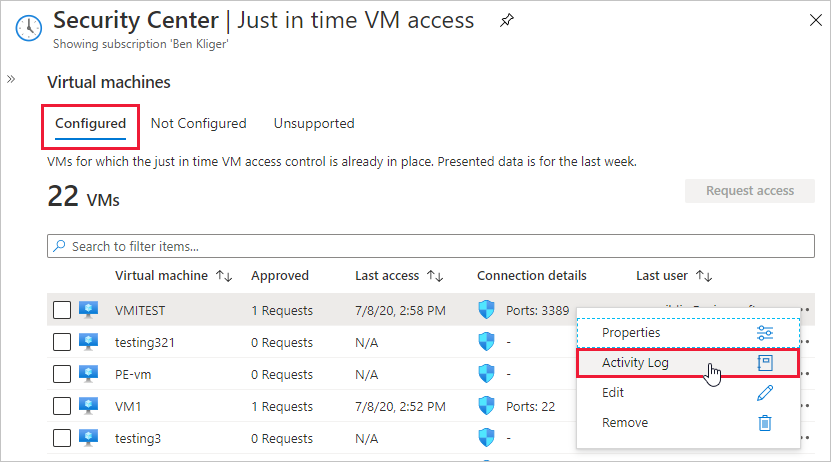

مراجعة نشاط الوصول إلى JIT في Defender for Cloud

يمكنك الحصول على رؤى حول أنشطة الجهاز الظاهري باستخدام البحث في السجل. لعرض السجلات: