الاتصال بحساب AWS الخاص بك إلى Microsoft Defender للانترنت

تمتد أحمال العمل عادة على أنظمة أساسية سحابية متعددة. يجب أن تفعل خدمات أمان السحابة نفس الشيء. يساعد Microsoft Defender for Cloud في حماية أحمال العمل في Amazon Web Services (AWS)، ولكنك تحتاج إلى إعداد الاتصال بينها وبين Defender for Cloud.

تظهر لقطة الشاشة التالية حسابات AWS المعروضة في لوحة معلومات نظرة عامة على Defender for Cloud.

يمكنك معرفة المزيد من خلال مشاهدة موصل AWS الجديد في فيديو Defender for Cloud من Defender for Cloud في سلسلة فيديو Field .

للحصول على قائمة مرجعية بجميع التوصيات التي يمكن أن يوفرها Defender for Cloud لموارد AWS، راجع توصيات الأمان لموارد AWS - دليل مرجعي.

عملية مصادقة AWS

يتم استخدام المصادقة الموحدة بين Microsoft Defender for Cloud وAWS. يتم إنشاء جميع الموارد المتعلقة بالمصادقة كجزء من نشر قالب CloudFormation، بما في ذلك:

موفر هوية (اتصال OpenID)

أدوار إدارة الهوية والوصول (IAM) مع أساس متحد (متصل بموفري الهوية).

بنية عملية المصادقة عبر السحب كما يلي:

تحصل خدمة Microsoft Defender for Cloud CSPM على رمز مميز ل Microsoft Entra مع فترة صلاحية مدتها ساعة واحدة موقعة من قبل معرف Microsoft Entra باستخدام خوارزمية RS256.

يتم تبادل الرمز المميز ل Microsoft Entra مع بيانات اعتماد AWS قصيرة المعيشة وتفترض خدمة Defender for Cloud CSPM دور CSPM IAM (المفترض مع هوية الويب).

نظرا لأن مبدأ الدور هو هوية موحدة كما هو محدد في نهج علاقة الثقة، يتحقق موفر هوية AWS من صحة رمز Microsoft Entra المميز مقابل معرف Microsoft Entra من خلال عملية تتضمن:

التحقق من صحة الجمهور

التحقق من صحة التوقيع الرقمي للرمز المميز

بصمة إبهام الشهادة

يتم افتراض دور Microsoft Defender for Cloud CSPM فقط بعد استيفاء شروط التحقق من الصحة المحددة في علاقة الثقة. تستخدم الشروط المحددة لمستوى الدور للتحقق من الصحة داخل AWS وتسمح فقط لتطبيق Microsoft Defender for Cloud CSPM (الجمهور الذي تم التحقق من صحته) بالوصول إلى الدور المحدد (وليس أي رمز مميز آخر من Microsoft).

بعد التحقق من صحة الرمز المميز ل Microsoft Entra بواسطة موفر هوية AWS، يتبادل AWS STS الرمز المميز ببيانات اعتماد AWS قصيرة العمر التي تستخدمها خدمة CSPM لفحص حساب AWS.

المتطلبات الأساسية

لإكمال الإجراءات الواردة في هذه المقالة، تحتاج إلى:

الاشتراك في Microsoft Azure. إذا لم يكن لديك اشتراك Azure، يمكنك التسجيل للحصول على اشتراك مجاني.

إعداد Microsoft Defender for Cloud على اشتراك Azure الخاص بك.

الوصول إلى حساب AWS.

إذن المساهم لاشتراك Azure ذي الصلة، وإذن مسؤول istrator على حساب AWS.

إشعار

لا يتوفر موصل AWS على السحب الحكومية الوطنية (Azure Government، Microsoft Azure التي تديرها 21Vianet).

متطلبات خطة الموصل الأصلي

كل خطة لها متطلباتها الخاصة للموصل الأصلي.

Defender for Containers

إذا اخترت خطة Microsoft Defender for Containers، فستحتاج إلى:

- مجموعة Amazon EKS واحدة على الأقل مع إذن للوصول إلى خادم واجهة برمجة تطبيقات EKS Kubernetes. إذا كنت بحاجة إلى إنشاء مجموعة EKS جديدة، فاتبع الإرشادات الواردة في بدء استخدام Amazon EKS – eksctl.

- سعة المورد لإنشاء قائمة انتظار Amazon SQS جديدة، ودفق تسليم Kinesis Data Firehose، ودلو Amazon S3 في منطقة نظام المجموعة.

Defender for SQL

إذا اخترت خطة Microsoft Defender for SQL، فستحتاج إلى:

- تمكين Microsoft Defender for SQL على اشتراكك. تعرف على كيفية حماية قواعد البيانات الخاصة بك.

- حساب AWS نشط، مع مثيلات EC2 التي تشغل SQL Server أو RDS Custom ل SQL Server.

- Azure Arc للخوادم المثبتة على مثيلات EC2 أو RDS Custom ل SQL Server.

نوصي باستخدام عملية التوفير التلقائي لتثبيت Azure Arc على جميع مثيلات EC2 الحالية والمستقبلية. لتمكين التوفير التلقائي ل Azure Arc، تحتاج إلى إذن المالك على اشتراك Azure ذي الصلة.

يدير AWS Systems Manager (SSM) التزويد التلقائي باستخدام عامل SSM. تحتوي بعض صور جهاز Amazon بالفعل على عامل SSM مثبت مسبقا. إذا لم يكن لدى مثيلات EC2 عامل SSM، فقم بتثبيته باستخدام هذه الإرشادات من Amazon: تثبيت عامل SSM لبيئة مختلطة ومتعددة السحابة (Windows).

تأكد من أن عامل SSM الخاص بك لديه النهج المدار AmazonSSMManagedInstanceCore. وهو يتيح الوظائف الأساسية لخدمة AWS Systems Manager.

تمكين هذه الملحقات الأخرى على الأجهزة المتصلة ب Azure Arc:

- Microsoft Defender لنقطة النهاية

- حل تقييم الثغرات الأمنية (TVM أو Qualys)

- عامل Log Analytics على الأجهزة المتصلة ب Azure Arc أو عامل Azure Monitor

تأكد من تثبيت حل أمان لمساحة عمل Log Analytics المحددة. يتم تكوين عامل Log Analytics وعامل Azure Monitor حاليا على مستوى الاشتراك . ترث جميع حسابات AWS ومشاريع Google Cloud Platform (GCP) ضمن نفس الاشتراك إعدادات الاشتراك لعامل Log Analytics وعامل Azure Monitor.

تعرف على المزيد حول مراقبة مكونات Defender for Cloud.

Defender لقواعد البيانات مفتوحة المصدر (معاينة)

إذا اخترت خطة Defender لقواعد البيانات الارتباطية مفتوحة المصدر، فستحتاج إلى:

تحتاج إلى اشتراك Microsoft Azure. إذا لم يكن لديك اشتراك Azure، يمكنك التسجيل للحصول على اشتراك مجاني.

يجب تمكين Microsoft Defender for Cloud على اشتراك Azure الخاص بك.

الاتصالحساب Azure أو حساب AWS.

توفر المنطقة: جميع مناطق AWS العامة (باستثناء تل أبيب وميلانو جاكرتا وإسبانيا والبحرين).

Defender for Servers

إذا اخترت خطة Microsoft Defender for Servers، فستحتاج إلى:

- تمكين Microsoft Defender for Servers على اشتراكك. تعرف على طريقة تمكين الخطط عن طريق مقالة تمكين ميزات الأمان المحسنة.

- حساب AWS نشط، بالإضافة إلى مثيلات EC2.

- Azure Arc للخوادم المثبتة على مثيلات EC2 لديك.

نوصي باستخدام عملية التوفير التلقائي لتثبيت Azure Arc على جميع مثيلات EC2 الحالية والمستقبلية. لتمكين التوفير التلقائي ل Azure Arc، تحتاج إلى إذن المالك على اشتراك Azure ذي الصلة.

يدير AWS Systems Manager التزويد التلقائي باستخدام عامل SSM. تحتوي بعض صور جهاز Amazon بالفعل على عامل SSM مثبت مسبقا. إذا لم يكن لدى مثيلات EC2 عامل SSM، فقم بتثبيته باستخدام أي من الإرشادات التالية من Amazon:

- تثبيت عامل SSM لبيئة مختلطة ومتعددة السحابة (Windows)

- تثبيت عامل SSM لبيئة مختلطة ومتعددة السحابة (Linux)

تأكد من أن عامل SSM الخاص بك لديه النهج المدار AmazonSSSMManagedInstanceCore، والذي يتيح الوظائف الأساسية لخدمة AWS Systems Manager.

يجب أن يكون لديك عامل SSM للتوفير التلقائي لعامل Arc على أجهزة EC2. إذا لم يكن SSM موجودا، أو تمت إزالته من EC2، فلن يتمكن توفير Arc من المتابعة.

إشعار

كجزء من قالب CloudFormation الذي يتم تشغيله أثناء عملية الإعداد، يتم إنشاء عملية أتمتة وتشغيلها كل 30 يوما، على جميع EC2s التي كانت موجودة أثناء التشغيل الأولي ل CloudFormation. الهدف من هذا الفحص المجدول هو التأكد من أن جميع EC2s ذات الصلة لديها ملف تعريف IAM مع نهج IAM المطلوب الذي يسمح ل Defender for Cloud بالوصول إلى ميزات الأمان ذات الصلة وإدارتها وتوفيرها (بما في ذلك توفير وكيل Arc). لا ينطبق الفحص على EC2s التي تم إنشاؤها بعد تشغيل CloudFormation.

إذا كنت تريد تثبيت Azure Arc يدويًا على مثيلات EC2 الحالية والمستقبلية، فاستخدم التوصية التي تنص على أنه يجب توصيل مثيلات EC2 بـ Azure Arc لتحديد المثيلات التي لم يتم تثبيت Azure Arc عليها.

تمكين هذه الملحقات الأخرى على الأجهزة المتصلة ب Azure Arc:

- Microsoft Defender لنقطة النهاية

- حل تقييم الثغرات الأمنية (TVM أو Qualys)

- عامل Log Analytics على الأجهزة المتصلة ب Azure Arc أو عامل Azure Monitor

تأكد من تثبيت حل أمان لمساحة عمل Log Analytics المحددة. يتم تكوين عامل Log Analytics وعامل Azure Monitor حاليا على مستوى الاشتراك . ترث جميع حسابات AWS ومشاريع GCP ضمن نفس الاشتراك إعدادات الاشتراك لعامل Log Analytics وعامل Azure Monitor.

تعرف على المزيد حول مراقبة مكونات Defender for Cloud.

إشعار

نظرا لأنه تم تعيين عامل Log Analytics (المعروف أيضا باسم MMA) للإيقاف في أغسطس 2024، فإن جميع ميزات Defender for Servers وقدرات الأمان التي تعتمد عليه حاليا، بما في ذلك تلك الموضحة في هذه الصفحة، ستكون متاحة إما من خلال التكامل Microsoft Defender لنقطة النهاية أو الفحص بدون عامل، قبل تاريخ الإيقاف. لمزيد من المعلومات حول المخطط لكل من الميزات التي تعتمد حاليا على عامل Log Analytics، راجع هذا الإعلان.

يقوم Defender for Servers بتعيين علامات لموارد Azure ARC أعلى مثيلات EC2 لإدارة عملية التوفير التلقائي. يجب أن يتم تعيين هذه العلامات بشكل صحيح إلى مواردك حتى يتمكن Defender for Cloud من إدارتها: AccountIdو CloudInstanceIdو وMDFCSecurityConnector.

إدارة وضع الأمان السحابي في Defender

إذا اخترت خطة Microsoft إدارة وضع الأمان السحابي في Defender، فستحتاج إلى:

- اشتراك Microsoft Azure. إذا لم يكن لديك اشتراك Azure، يمكنك التسجيل للحصول على اشتراك مجاني.

- يجب تمكين Microsoft Defender for Cloud على اشتراك Azure الخاص بك.

- الاتصال الأجهزة غير التابعة ل Azure، حسابات AWS.

- من أجل الوصول إلى جميع الميزات المتوفرة من خطة CSPM، يجب تمكين الخطة من قبل مالك الاشتراك.

تعرف على المزيد حول كيفية تمكين إدارة وضع الأمان السحابي في Defender.

توصيل حساب AWS الخاص بك

لتوصيل AWS ب Defender for Cloud باستخدام موصل أصلي:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى إعدادات Defender for Cloud>Environment.

حدد إضافة بيئة>الأمازون خدماتAmazon للتصفح.

أدخل تفاصيل حساب AWS، بما في ذلك الموقع الذي تخزن فيه مورد الموصل.

إشعار

(اختياري) حدد حساب الإدارة لإنشاء موصل بحساب إدارة. ثم يتم إنشاء الاتصال ors لكل حساب عضو تم اكتشافه ضمن حساب الإدارة المتوفر. يتم أيضا تمكين التوفير التلقائي لجميع الحسابات المإلحاقة حديثا.

(اختياري) استخدم القائمة المنسدلة مناطق AWS لتحديد مناطق AWS معينة ليتم مسحها ضوئيا. يتم تحديد جميع المناطق بشكل افتراضي.

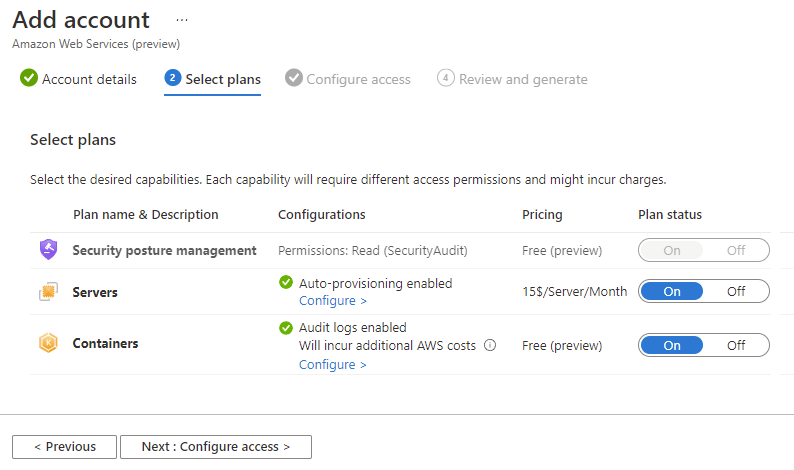

تحديد خطط Defender

في هذا القسم من المعالج، يمكنك تحديد خطط Defender for Cloud التي تريد تمكينها.

حدد التالي: تحديد الخطط.

علامة التبويب تحديد الخطط هي المكان الذي تختار فيه قدرات Defender for Cloud التي تريد تمكينها لحساب AWS هذا. كل خطة لها متطلباتها الخاصة للأذونات وقد تتحمل رسوما.

هام

لتقديم الحالة الحالية لتوصياتك، يستعلم إدارة وضع الأمان السحابي في Microsoft Defender الخطة عن واجهات برمجة التطبيقات لمورد AWS عدة مرات في اليوم. لا تتحمل استدعاءات API المتوفرة للقراءة فقط أي رسوم، ولكنها مسجلة في CloudTrail إذا قمت بتمكين مسار لأحداث القراءة.

كما هو موضح في وثائق AWS، لا توجد رسوم إضافية للحفاظ على مسار واحد. إذا كنت تقوم بتصدير البيانات من AWS (على سبيل المثال، إلى نظام SIEM خارجي)، فقد يؤدي هذا الحجم المتزايد من المكالمات أيضا إلى زيادة تكاليف الاستيعاب. في مثل هذه الحالات، نوصي بتصفية المكالمات للقراءة فقط من مستخدم Defender for Cloud أو دور ARN:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (هذا هو اسم الدور الافتراضي. تأكيد اسم الدور الذي تم تكوينه على حسابك.)بشكل افتراضي، يتم تعيين خطة الخوادم إلى تشغيل. هذا الإعداد ضروري لتوسيع تغطية Defender for Servers إلى AWS EC2. تأكد من استيفاء متطلبات الشبكة ل Azure Arc.

اختياريا، حدد Configure لتحرير التكوين كما هو مطلوب.

إشعار

تتم إزالة خوادم Azure Arc المعنية لمثيلات EC2 أو أجهزة GCP الظاهرية التي لم تعد موجودة (وخوادم Azure Arc المعنية ذات الحالة Disconnected أو Expired) بعد 7 أيام. تزيل هذه العملية كيانات Azure Arc غير ذات الصلة لضمان عرض خوادم Azure Arc المتعلقة بالمثيلات الموجودة فقط.

بشكل افتراضي، يتم تعيين خطة الحاويات إلى تشغيل. هذا الإعداد ضروري لجعل Defender for Containers يحمي مجموعات AWS EKS الخاصة بك. تأكد من استيفاء متطلبات الشبكة لخطة Defender for Containers.

إشعار

يجب تثبيت Kubernetes التي تدعم Azure Arc وملحقات Azure Arc لمستشعر Defender ونهج Azure ل Kubernetes. استخدم توصيات Defender for Cloud المخصصة لنشر الملحقات (وAzure Arc، إذا لزم الأمر)، كما هو موضح في مجموعات خدمة حماية Amazon Elastic Kubernetes.

اختياريا، حدد Configure لتحرير التكوين كما هو مطلوب. إذا اخترت إيقاف تشغيل هذا التكوين، يتم أيضا تعطيل ميزة الكشف عن التهديدات (مستوى التحكم). تعرف على المزيد حول توفر الميزات.

بشكل افتراضي، يتم تعيين خطة قواعد البيانات إلى تشغيل. هذا الإعداد ضروري لتوسيع تغطية Defender for SQL إلى AWS EC2 وRDS Custom ل SQL Server وقواعد البيانات الارتباطية مفتوحة المصدر على RDS.

(اختياري) حدد تكوين لتحرير التكوين كما هو مطلوب. نوصي بتركه معينا على التكوين الافتراضي.

حدد تكوين الوصول وحدد ما يلي:

أ. حدد نوع التوزيع:

- الوصول الافتراضي: يسمح ل Defender for Cloud بمسح مواردك ضوئيا وتضمين القدرات المستقبلية تلقائيا.

- الوصول الأقل امتيازا: يمنح Defender for Cloud حق الوصول فقط إلى الأذونات الحالية المطلوبة للخطط المحددة. إذا حددت الأذونات الأقل امتيازا، فستتلقى إعلامات حول أي أدوار وأذونات جديدة مطلوبة للحصول على الوظائف الكاملة لصحة الموصل.

ب. حدد أسلوب توزيع: AWS CloudFormation أو Terraform.

إشعار

إذا حددت حساب الإدارة لإنشاء موصل بحساب إدارة، فلن تكون علامة التبويب التي يجب إلحاقها ب Terraform مرئية في واجهة المستخدم، ولكن لا يزال بإمكانك الإلحاق باستخدام Terraform، على غرار ما يتم تغطيته في إلحاق بيئة AWS/GCP ب Microsoft Defender for Cloud باستخدام Terraform - Microsoft Community Hub.

اتبع الإرشادات التي تظهر على الشاشة لأسلوب النشر المحدد لإكمال التبعيات المطلوبة على AWS. إذا كنت تقوم بإلحاق حساب إدارة، فستحتاج إلى تشغيل قالب CloudFormation ك Stack و StackSet. يتم إنشاء الاتصال لحسابات الأعضاء حتى 24 ساعة بعد الإلحاق.

حدد التالي:مراجعة وإنشاء.

حدد إنشاء.

يبدأ Defender for Cloud على الفور في مسح موارد AWS. تظهر توصيات الأمان في غضون ساعات قليلة.

نشر قالب CloudFormation إلى حساب AWS الخاص بك

كجزء من توصيل حساب AWS ب Microsoft Defender for Cloud، يمكنك نشر قالب CloudFormation إلى حساب AWS. ينشئ هذا القالب كافة الموارد المطلوبة للاتصال.

انشر قالب CloudFormation باستخدام Stack (أو StackSet إذا كان لديك حساب إدارة). عند نشر القالب، يقدم معالج إنشاء Stack الخيارات التالية.

Amazon S3 URL: قم بتحميل قالب CloudFormation الذي تم تنزيله إلى مستودع S3 الخاص بك باستخدام تكوينات الأمان الخاصة بك. أدخل عنوان URL إلى مستودع S3 في معالج نشر AWS.

تحميل ملف قالب: ينشئ AWS تلقائيا مستودع S3 يتم حفظ قالب CloudFormation فيه. يحتوي التنفيذ التلقائي لمستودع S3 على تكوين خاطئ للأمان يؤدي إلى ظهور التوصية

S3 buckets should require requests to use Secure Socket Layer. يمكنك معالجة هذه التوصية من خلال تطبيق النهج التالي:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }إشعار

عند تشغيل CloudFormation StackSets عند إعداد حساب إدارة AWS، قد تواجه رسالة الخطأ التالية:

You must enable organizations access to operate a service managed stack setيشير هذا الخطأ إلى أنك قمت بتمكين الوصول الموثوق به لمنظمات AWS.

لمعالجة رسالة الخطأ هذه، تحتوي صفحة CloudFormation StackSets على مطالبة بزر يمكنك تحديده لتمكين الوصول الموثوق به. بعد تمكين الوصول الموثوق به، يجب تشغيل CloudFormation Stack مرة أخرى.

مراقبة موارد AWS

تعرض صفحة توصيات الأمان في Defender for Cloud موارد AWS الخاصة بك. يمكنك استخدام عامل تصفية البيئات للاستمتاع بقدرات متعددة السحابة في Defender for Cloud.

لعرض جميع التوصيات النشطة لمواردك حسب نوع المورد، استخدم صفحة مخزون الأصول في Defender for Cloud وقم بالتصفية إلى نوع مورد AWS الذي تهتم به.

التكامل مع Microsoft Defender XDR

عند تمكين Defender for Cloud، يتم دمج تنبيهات Defender for Cloud تلقائيا في مدخل Microsoft Defender. ولا يلزم اتخاذ أي خطوات أخرى.

التكامل بين Microsoft Defender for Cloud وMicrosoft Defender XDR يجلب بيئات السحابة الخاصة بك إلى Microsoft Defender XDR. باستخدام تنبيهات Defender for Cloud والارتباطات السحابية المدمجة في Microsoft Defender XDR، يمكن لفرق SOC الآن الوصول إلى جميع معلومات الأمان من واجهة واحدة.

تعرف على المزيد حول تنبيهات Defender for Cloud في Microsoft Defender XDR.

معرفة المزيد

اطلع على المدونات التالية:

تنظيف الموارد

ليست هناك حاجة لتنظيف أي موارد لهذه المقالة.

الخطوات التالية

الاتصال حساب AWS الخاص بك هو جزء من التجربة متعددة السحابات المتوفرة في Microsoft Defender for Cloud:

- حماية جميع مواردك باستخدام Defender for Cloud.

- إعداد الأجهزة المحلية ومشاريع GCP.

- احصل على إجابات للأسئلة الشائعة حول إلحاق حساب AWS الخاص بك.

- استكشاف أخطاء الموصلات متعددة السحابات وإصلاحها.