ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

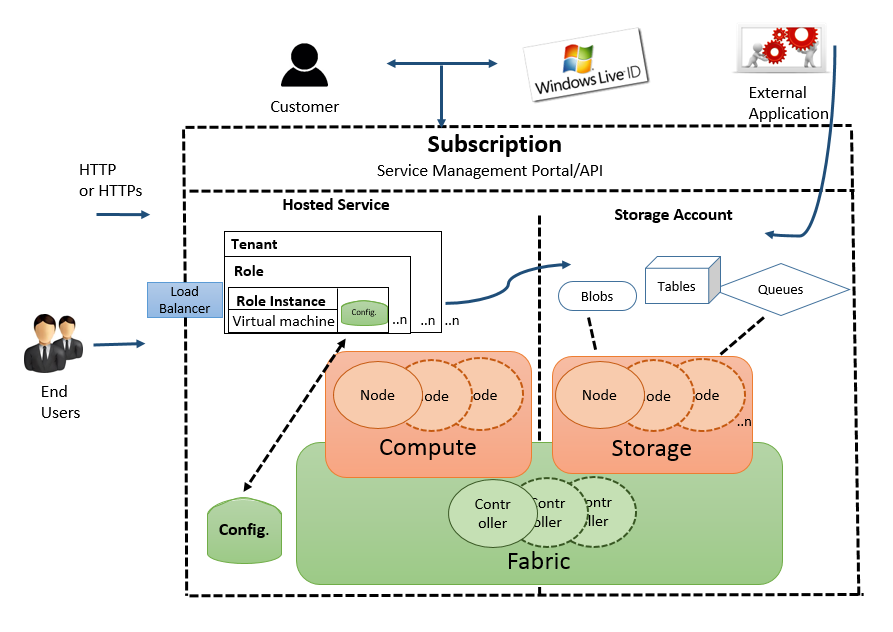

Azure يسمح لك بتشغيل التطبيقات والأجهزة الظاهرية (VMs) على البنية الأساسية الفعلية المشتركة. أحد الدوافع الاقتصادية الرئيسية لتشغيل التطبيقات في بيئة سحابية هو القدرة على توزيع تكلفة الموارد المشتركة بين العديد من العملاء. هذه الممارسة تعمل على تعدد الإيجارات على تحسين الكفاءة من خلال تعدد الموارد بين العملاء المتباينين بتكاليف منخفضة. لسوء الحظ، فإنه يقدم أيضًا خطر مشاركة الخوادم الفعلية وموارد البنية التحتية الأخرى لتشغيل التطبيقات الحساسة والأجهزة الظاهرية التي قد تنتمي إلى مستخدم العشوائي ومن المحتمل أن يكون ضارًا.

هذه المقالة توضح كيف يوفر Azure العزل ضد المستخدمين الضارين وغير الضارين، ويعمل كدليل لتصميم حلول السحابة من خلال تقديم خيارات عزل مختلفة للمهندسين.

عزل مستوى المستأجر

إحدى الفوائد الأساسية لحوسبة السحابة تتمثل في مفهوم البنية الأساسية المشتركة والشائعة عبر العديد من العملاء في وقت واحد، ما يؤدي إلى وفورات الحجم. وهذا المفهوم يسمى تعدد الإيجارات. تعمل Microsoft بشكل مستمر لضمان أن البنية متعددة المستأجرين لـ Microsoft Cloud Azure تدعم معايير الأمان والسرية والخصوصية والتكامل والتوافر.

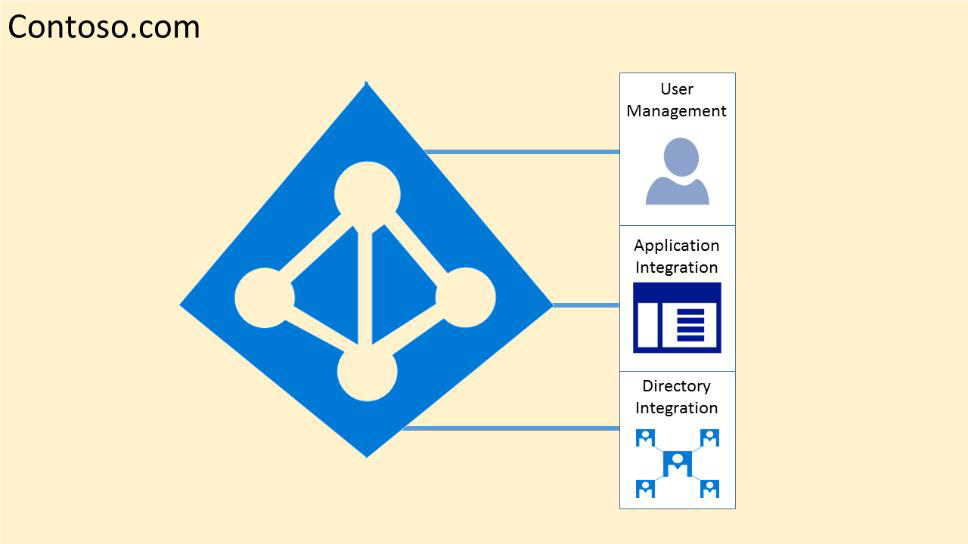

في مكان العمل الممكن للسحابة، المستأجر يمكن تعريفه على أنه عميل أو مؤسسة تمتلك مثيلًا معينًا من تلك الخدمة السحابية وتديره. مع النظام الأساسي للهوية الذي توفره Microsoft Azure، يعد المستأجر ببساطة مثيلا مخصصا لمعرف Microsoft Entra الذي تتلقاه مؤسستك وتمتلكه عند التسجيل في خدمة سحابية من Microsoft.

كل دليل Microsoft Entra مميز ومنفصل عن دلائل Microsoft Entra الأخرى. تماما مثل مبنى مكاتب الشركة هو أصل آمن خاص بمؤسستك فقط، تم تصميم دليل Microsoft Entra أيضا ليكون أصل آمن للاستخدام من قبل مؤسستك فقط. تعزل بنية Microsoft Entra بيانات العملاء ومعلومات الهوية عن الاختلاق المشترك. وهذا يعني أنه لا يمكن لمستخدمي ومسؤولي دليل Microsoft Entra الوصول إلى البيانات في دليل آخر عن طريق الخطأ أو بشكل ضار.

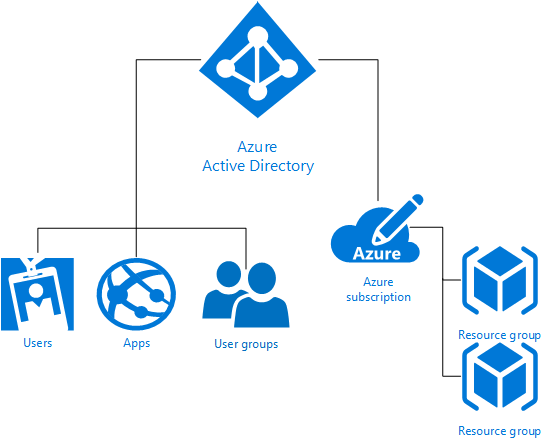

إيجار Azure

يشير الإيجار Azure (اشتراك Azure) إلى علاقة "العميل/الفوترة" ومستأجر فريد في معرف Microsoft Entra. يتم تحقيق عزل مستوى المستأجر في Microsoft Azure باستخدام معرف Microsoft Entra والتحكم في الوصول المستند إلى الدور في Azure الذي يقدمه. يقترن كل اشتراك Azure بدليل Microsoft Entra واحد.

يمكن للمستخدمين والمجموعات والتطبيقات من هذا الدليل إدارة الموارد في اشتراك Azure. حقوق الوصول هذه يمكنك تعيينها باستخدام مدخل Microsoft Azure وأدوات سطر الأوامر Azure وواجهات برمجة تطبيقات إدارة Azure. يتم عزل مستأجر Microsoft Entra منطقيا باستخدام حدود الأمان بحيث لا يمكن لأي عميل الوصول إلى المستأجرين المشاركين أو اختراقهم، إما بشكل ضار أو عن طريق الخطأ. يعمل معرف Microsoft Entra على خوادم "بلا نظام تشغيل" معزولة على مقطع شبكة منفصل، حيث تعمل تصفية الحزم على مستوى المضيف وجدار حماية Windows على حظر الاتصالات غير المرغوب فيها وحركة المرور.

يتطلب الوصول إلى البيانات في معرف Microsoft Entra مصادقة المستخدم عبر خدمة رمز الأمان المميز (STS). يستخدم نظام المعلومات من نظام التفويض وجود المستخدم وحالة تمكينه ودوره لتحديد ما إذا كان الوصول إلى المستأجر المستهدف مصرحًا للمستخدم في جلسة العمل تلك أم لا.

المستأجرون هم حاويات منفصلة ولا توجد علاقة بينهما.

لا يمكن الوصول عبر المستأجرين ما لم يمنحه مسؤول المستأجر من خلال الاتحاد أو توفير حسابات المستخدمين من المستأجرين الآخرين.

يتم تقييد الوصول الفعلي إلى الخوادم التي تتضمن خدمة Microsoft Entra، والوصول المباشر إلى الأنظمة الخلفية لمعرف Microsoft Entra.

لا يملك مستخدمو Microsoft Entra حق الوصول إلى الأصول أو المواقع المادية، وبالتالي لا يمكن لهم تجاوز عمليات التحقق المنطقية من نهج Azure RBAC المذكورة التالية.

بالنسبة لاحتياجات التشخيص والصيانة، يلزم وجود نموذج تشغيلي يستخدم نظام رفع الامتياز في الوقت المناسب واستخدامه. يقدم Microsoft Entra إدارة الهويات المتميزة (PIM) مفهوم المسؤول المؤهل. يجب أن يكون المسؤولون المؤهلون مستخدمين يحتاجون إلى وصول متميز الآن وبعد ذلك، ولكن ليس كل يوم. يكون الدور غير نشط حتى يحتاج المستخدم إلى الوصول، ثم يكمل عملية التنشيط ويصبح مسؤولاً نشطًا لفترة زمنية محددة مسبقًا.

يستضيف معرف Microsoft Entra كل مستأجر في الحاوية المحمية الخاصة به، مع نهج وأذونات للحاوية المملوكة والمدارة فقط من قبل المستأجر وداخلها.

مفهوم حاويات المستأجر متأصل بعمق في خدمة الدليل في جميع الطبقات، من المداخل وصولاً إلى التخزين المستمر.

حتى عندما يتم تخزين بيانات التعريف من العديد من مستأجري Microsoft Entra على نفس القرص الفعلي، لا توجد علاقة بين الحاويات بخلاف ما تم تعريفه بواسطة خدمة الدليل، والتي يتم إملاءها بدورها من قبل مسؤول المستأجر.

التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC)

التحكم في الوصول المستند إلى دور Azure (Azure RBAC) يساعدك على مشاركة المكونات المختلفة المتوفرة داخل اشتراك Azure من خلال توفير إدارة وصول دقيقة لـ Azure. يمكِّنك Azure RBAC من فصل الواجبات داخل مؤسستك ومنح حق الوصول استنادًا إلى ما يحتاجه المستخدمون لأداء وظائفهم. بدلاً من منح الجميع أذونات غير مقيدة في اشتراك أو موارد Azure، يمكنك السماح بإجراءات معينة فقط.

يحتوي Azure RBAC على ثلاثة أدوار أساسية تنطبق على جميع أنواع الموارد:

المالك يتمتع بالوصول الكامل إلى جميع الموارد بما في ذلك الحق في تفويض حق الوصول للآخرين.

المساهم يمكنه إنشاء جميع أنواع موارد Azure وإدارتها، لكن لا يمكنه منح حق الوصول للآخرين.

القارئ يمكنه مشاهدة موارد Azure الحالية فقط.

تسمح بقية أدوار Azure في Azure بإدارة بعض موارد Azure. على سبيل المثال، يسمح دور مساهم الجهاز الظاهري للمستخدم بإنشاء الأجهزة الظاهرية وإدارتها. لا يمنحهم حق الوصول إلى شبكة Azure الظاهرية أو الشبكة الفرعية التي يتصل بها الجهاز الظاهري.

الأدوار المضمنة في Azure تسرد الأدوار المتوفرة في Azure. يحدد العمليات والنطاق الذي يمنحه كل دور مضمن للمستخدمين. إذا كنت تريد تحديد أدوارك لمزيد من التحكم، فراجع كيفية إنشاء أدوار مخصصة في Azure RBAC.

تتضمن بعض الإمكانات الأخرى لمعرف Microsoft Entra ما يلي:

يتيح معرف Microsoft Entra تسجيل الدخول الأحادي لتطبيقات SaaS، بغض النظر عن مكان استضافتها. يتم توحيد بعض التطبيقات مع معرف Microsoft Entra، بينما يستخدم البعض الآخر تسجيل الدخول الأحادي لكلمة المرور. التطبيقات الموحدة يمكنها أن تدعم أيضًا توفير المستخدم وتخزين كلمة المرور.

يتم التحكم في الوصول إلى البيانات في Azure Storage عبر المصادقة. كل حساب تخزين يحتوي على مفتاح أساسي (مفتاح حساب التخزين أو SAK) ومفتاح سري ثانوي (توقيع الوصول المشترك أو SAS).

يوفر معرف Microsoft Entra الهوية كخدمة من خلال الاتحاد باستخدام خدمات الأمان المشترك لـ Active Directory والمزامنة والنسخ المتماثل مع الدلائل المحلية.

تتطلب مصادقة Microsoft Entra متعددة العوامل من المستخدمين التحقق من عمليات تسجيل الدخول باستخدام تطبيق جوال أو مكالمة هاتفية أو رسالة نصية. يمكن استخدامه مع معرف Microsoft Entra للمساعدة في تأمين الموارد المحلية باستخدام خادم المصادقة متعدد العوامل، وأيضا مع التطبيقات والدلائل المخصصة باستخدام SDK.

تتيح لك خدمات مجال Microsoft Entra الانضمام إلى أجهزة Azure الظاهرية إلى مجال Active Directory دون نشر وحدات التحكم بالمجال. هذه الأجهزة الظاهرية يمكنك تسجيل الدخول إليها باستخدام بيانات اعتماد Active Directory الخاصة بالشركة وإدارة الأجهزة الظاهرية المرتبطة بالمجال باستخدام نهج المجموعة لفرض أساسات الأمان على جميع أجهزة Azure الظاهرية.

يوفر معرف Microsoft Entra الخارجي خدمة إدارة هوية عالمية متوفرة بشكل كبير للتطبيقات التي تواجه المستهلك والتي تتدرج إلى مئات الملايين من الهويات. يمكن تكاملها عبر النظام الأساسي للويب والجوال. يمكن للمستهلكين تسجيل الدخول إلى كافة التطبيقات الخاصة بك من خلال تجارب قابلة للتخصيص باستخدام حساباتهم الاجتماعية الحالية أو عن طريق إنشاء بيانات اعتماد.

العزل عن مسؤولي Microsoft وحذف البيانات

تتخذ Microsoft إجراءات قوية لحماية بياناتك من الوصول أو الاستخدام غير المناسبين من قبل أشخاص غير مصرح لهم. هذه العمليات التشغيلية وعناصر التحكم يتم دعمها من خلال شروط الخدمات عبر الإنترنت، والتي تقدم التزامات تعاقدية تحكم الوصول إلى بياناتك.

- لا يملك مهندسو Microsoft حق الوصول الافتراضي إلى بياناتك في السحابة. بدلا من ذلك، يتم منحهم حق الوصول، تحت إشراف الإدارة، فقط عند الضرورة. يتم التحكم في هذا الوصول وتسجيله بعناية، وإبطاله عندما لا تكون هناك حاجة إليه.

- شركة Microsoft يجوز لها توظيف شركات أخرى لتوفير خدمات محدودة نيابة عنها. يمكن للمتعاقدين من الباطن الوصول إلى بيانات العملاء فقط لتقديم الخدمات التي قمنا بتعيينهم لتقديمها، ويحظر عليهم استخدامها لأي غرض آخر. علاوة على ذلك، هم ملزمون تعاقديا بالحفاظ على سرية معلومات عملائنا.

يتم التحقق من خدمات الأعمال ذات الشهادات المدققة، مثل ISO/IEC 27001، بانتظام من قبل Microsoft وشركات التدقيق المعتمدة، والتي تقوم بإجراء عمليات تدقيق نموذجية لإثبات أن الوصول، فقط لأغراض تجارية مشروعة. يمكنك دائمًا الوصول إلى بيانات عملائك في أي وقت ولأي سبب من الأسباب.

إذا حذفت أي بيانات، فسيحذف Azure البيانات، بما في ذلك أي نسخ مخزنة مؤقتاً أو نسخ احتياطية. بالنسبة للخدمات داخل النطاق، سيتم هذا الحذف في غضون 90 يومًا بعد نهاية فترة الاحتفاظ. (الخدمات داخل النطاق يتم تعريفها في قسم شروط معالجة البيانات في شروط الخدمات عبر الإنترنت.)

إذا كان محرك الأقراص المستخدم للتخزين يعاني من فشل في الأجهزة، يتم مسحه أو إتلافه بأمان قبل أن تقوم Microsoft بإرجاعه إلى الشركة المصنعة لاستبداله أو إصلاحه. تتم الكتابة فوق البيانات الموجودة على محرك الأقراص لضمان عدم إمكانية استرداد البيانات بأي وسيلة.

حساب العزل

يوفر Microsoft Azure العديد من خدمات الحوسبة المستندة إلى السحابة التي تتضمن مجموعة واسعة من مثيلات الحوسبة والخدمات التي يمكن توسيع نطاقها وتقليصها تلقائيا لتلبية احتياجات التطبيق أو المؤسسة. مثيل الحساب والخدمة يوفر عزلاً على مستويات متعددة لتأمين البيانات دون التضحية بالمرونة في التكوين الذي يطلبه العملاء.

أحجام جهاز ظاهري معزولة

يوفر الحساب في Azure أحجام أجهزة ظاهرية معزولة لنوع معين من الأجهزة ومخصصة لعميل واحد. تعيش الأحجام المعزولة وتعمل على إنشاء أجهزة محددة وسيتم إهمالها عند إيقاف إنشاء الأجهزة أو توفر جيل أجهزة جديد.

أحجام الجهاز الظاهري المعزولة هي الأنسب لأحمال العمل التي تتطلب درجة عالية من العزلة عن أحمال عمل العملاء الآخرين. وهذا مطلوب أحيانا لتلبية متطلبات الامتثال والمتطلبات التنظيمية. يضمن استخدام حجم معزول أن جهازك الظاهري هو الوحيد الذي يعمل على مثيل الخادم المحدد هذا.

بالإضافة إلى ذلك، نظرا لأن الأجهزة الظاهرية ذات الحجم المعزول كبيرة، قد يختار العملاء تقسيم موارد هذه الأجهزة الظاهرية باستخدام دعم Azure للأجهزة الظاهرية المتداخلة.

تتضمن عروض الأجهزة الظاهرية المعزولة الحالية ما يلي:

- Standard_E80ids_v4

- Standard_E80is_v4

- Standard_E104i_v5

- Standard_E104is_v5

- Standard_E104id_v5

- Standard_E104ids_v5

- Standard_M192is_v2

- Standard_M192ims_v2

- Standard_M192ids_v2

- Standard_M192idms_v2

- Standard_F72s_v2

- Standard_M128ms

إشعار

أحجام الأجهزة الظاهرية المعزولة لها عمر محدود بسبب إهمال الأجهزة.

إهمال أحجام الجهاز الظاهري المعزولة

أحجام الجهاز الظاهري المعزولة لها عمر محدود للأجهزة. تصدر Azure تذكيرات قبل 12 شهرا من تاريخ الإهمال الرسمي للأحجام وتوفر عرضا معزولا محدثا للنظر فيه. تم الإعلان عن إيقاف الأحجام التالية.

| الحجم | تاريخ تقاعد العزل |

|---|---|

| Standard_DS15_v2 | 15 مايو 2021 |

| Standard_D15_v2 | 15 مايو 2021 |

| Standard_G5 | 15 فبراير 2022 |

| Standard_GS5 | 15 فبراير 2022 |

| Standard_E64i_v3 | 15 فبراير 2022 |

| Standard_E64is_v3 | 15 فبراير 2022 |

| Standard_M192is_v2 | 31 مارس، 2027 |

| Standard_M192ims_v2 | 31 مارس، 2027 |

| Standard_M192ids_v2 | 31 مارس، 2027 |

| Standard_M192idms_v2 | 31 مارس، 2027 |

الأسئلة المتداولة

س: هل سيتقاعد الحجم أم ميزة "العزل" فقط؟

ج: أي حجم يتم نشره على أنه معزول ولكن ليس له "i" في الاسم، يتم إيقاف ميزة العزل لأحجام الأجهزة الظاهرية ما لم يتم الاتصال بشكل مختلف. سيتم إهمال الأحجام التي تحمل "i" في الاسم.

س: هل هناك وقت تعطل عندما يهبط جهازي الظاهري على جهاز غير معزول؟

ج: بالنسبة لأحجام الأجهزة الظاهرية، حيث يتم إهمال العزل فقط ولكن ليس الحجم، لا يلزم اتخاذ أي إجراء ولن يكون هناك وقت تعطل. على العكس من ذلك إذا كان العزل مطلوبا، يتضمن الإعلان حجم الاستبدال الموصى به. يتطلب تحديد حجم الاستبدال من العملاء تغيير حجم الأجهزة الظاهرية الخاصة بهم.

س: هل هناك أي دلتا تكلفة للانتقال إلى جهاز ظاهري غير معص؟

ج: لا

س: متى ستتقاعد الأحجام المعزولة الأخرى؟

ج: نقدم تذكيرات قبل 12 شهرا من الإهمال الرسمي للحجم المعزول. يتضمن إعلاننا الأخير ميزة عزل تقاعد Standard_G5 Standard_GS5 Standard_E64i_v3 Standard_E64i_v3.

س: أنا أحد عملاء Azure Service Fabric الذين يعتمدون على مستويات المتانة الفضية أو الذهبية. هل يؤثر هذا التغيير عليّ؟

ج: لا. ستستمر الضمانات التي توفرها مستويات متانة Service Fabric في العمل حتى بعد هذا التغيير. إذا كنت بحاجة إلى عزل الأجهزة الفعلية لأسباب أخرى، فقد تظل بحاجة إلى اتخاذ أحد الإجراءات الموضحة أعلاه.

س: ما هي المعالم الرئيسية لتقاعد D15_v2 أو DS15_v2 العزلة؟

A:

| التاريخ | الإجراء |

|---|---|

| 15 مايو 20201 | D/DS15_v2 إعلان تقاعد العزل |

| 15 مايو 2021 | إزالة ضمان عزل D/DS15_v2 |

1 سيتلقى العميل الحالي الذي يستخدم هذه الأحجام رسالة بريد إلكتروني للإعلان تحتوي على تعليمات مفصلة في الخطوات التالية.

س: ما هي المعالم البارزة لتقاعد G5 و Gs5 و E64i_v3 وعزل E64is_v3؟

A:

| التاريخ | الإجراء |

|---|---|

| 15 فبراير20211 | G5/GS5/E64i_v3/E64is_v3 إعلان التقاعد عن العزل |

| 28 فبراير 2022 | إزالة ضمان عزل G5/GS5/E64i_v3/E64is_v3 |

1 سيتلقى العميل الحالي الذي يستخدم هذه الأحجام رسالة بريد إلكتروني للإعلان تحتوي على تعليمات مفصلة في الخطوات التالية.

الخطوات التالية

يمكن للعملاء أيضاً اختيار تقسيم موارد هذه الأجهزة الظاهرية المعزولة بشكل أكبر باستخدام دعم Azure للأجهزة الظاهرية المضمّن.

مضيفون مخصصون

بالإضافة إلى المضيفين المعزولين الموضحين في القسم السابق، Azure يقدم أيضًا مضيفين مخصصين. المضيفون المخصصون في Azure عبارة عن خدمة توفر خوادم فعلية يمكنها استضافة جهاز ظاهري واحد أو أكثر، والمخصصة لاشتراك Azure واحد. المضيفون المخصصون يوفرون عزل الأجهزة على مستوى الخادم الفعلي. لن يتم وضع أجهزة افتراضية أخرى على مضيفيك. يتم توزيع المضيفين المخصصين في نفس مراكز البيانات، ويشتركون في نفس الشبكة والبنية التحتية للتخزين الأساسية مثل المضيفين الآخرين غير المعزولين. لمزيد من المعلومات، راجع النظرة العامة المفصلة لـ مضيفي Azure المخصصين.

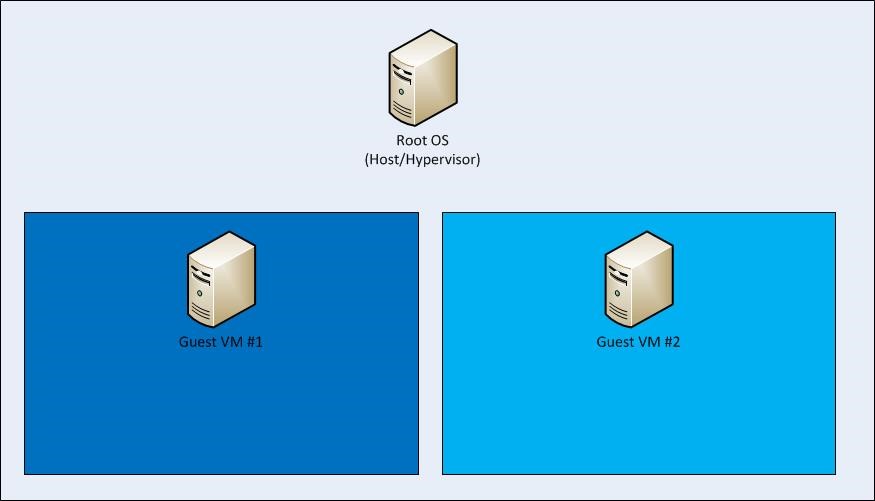

Hyper-V وعزل نظام التشغيل الجذر بين الجهاز الظاهري الجذر والأجهزة الظاهرية الضيف

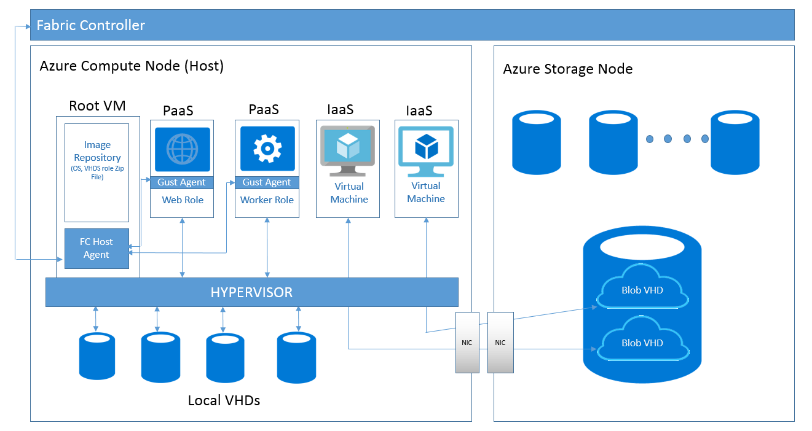

النظام الأساسي للحساب في Azure يستند إلى ظاهرية الجهاز - ما يعني أن جميع التعليمات البرمجية للعميل تنفذ في جهاز ظاهري Hyper-V. في كل عقدة Azure (أو نقطة نهاية الشبكة)، هناك برنامج Hypervisor يعمل مباشرة عبر الأجهزة ويقسم عقدة إلى عدد متغير من الأجهزة الظاهرية الضيف (VMs).

تحتوي كل عقدة أيضًا على Root VM خاص واحد، والذي يدير نظام التشغيل المضيف. الحد الحرج هو عزل الجهاز الظاهري الجذر من الأجهزة الظاهرية الضيف والأجهزة الظاهرية الضيف من بعضها بعضًا، التي يديرها hypervisor ونظام التشغيل الجذر. إقران hypervisor/نظام تشغيل جذر يستفيد من تجربة أمان نظام التشغيل لعقود من Microsoft، والتعلم الأحدث من Hyper-V من Microsoft، لتوفير عزل قوي للأجهزة الظاهرية الضيف.

النظام الأساسي Azure يستخدم بيئة ظاهرية. تعمل مثيلات المستخدم كأجهزة ظاهرية مستقلة لا تملك حق الوصول إلى خادم مضيف فعلي.

برنامج Azure hypervisor يعمل مثل النواة الصغيرة ويمرر جميع طلبات الوصول إلى الأجهزة من الأجهزة الظاهرية الضيف إلى المضيف للمعالجة باستخدام واجهة ذاكرة مشتركة تسمى ناقل الجهاز الظاهري. هذا يمنع المستخدمين من الحصول على وصول القراءة/ الكتابة/ التنفيذ الأولي إلى النظام، ويقلل من مخاطر مشاركة موارد النظام.

خوارزمية وضع الجهاز الظاهري المتقدمة والحماية من هجمات القناة الجانبية

أي هجوم عبر الأجهزة الظاهرية يتضمن خطوتين: وضع جهاز ظاهري يتحكم فيه المتطفل على نفس المضيف مثل أحد الأجهزة الظاهرية للضحية، ثم اختراق حدود العزل إما لسرقة معلومات الضحية الحساسة أو التأثير على أدائه للطمع أو التخريب. Microsoft Azure يوفر الحماية في كلتا الخطوتين باستخدام خوارزمية وضع الجهاز الظاهري المتقدمة والحماية من جميع هجمات القنوات الجانبية المعروفة بما في ذلك الأجهزة الظاهرية المجاورة المزعجة.

وحدة تحكم Azure Fabric

وحدة تحكم Azure Fabric مسؤولة عن تخصيص موارد البنية الأساسية لأحمال عمل المستأجر، وتدير الاتصالات أحادية الاتجاه من المضيف إلى الأجهزة الظاهرية. خوارزمية وضع الجهاز الظاهري لوحدة تحكم Azure fabric متطورة للغاية، ويكاد يكون من المستحيل التنبؤ بها كمستوى مضيف فعلي.

يفرض Azure hypervisor فصل الذاكرة والعملية بين الأجهزة الظاهرية، ويوجه حركة مرور الشبكة بأمان إلى مستأجري نظام التشغيل الضيف. يلغي هذا إمكانية هجوم القناة الجانبية على مستوى الجهاز الظاهري.

في Azure، الجهاز الظاهري يعد الجذر خاصًا: فهو يقوم بتشغيل نظام تشغيل متصلب يسمى نظام التشغيل الجذر الذي يستضيف عامل البنية (FA). عوامل البنية تستخدم بدورها لإدارة وكلاء الضيوف (GA) داخل أنظمة تشغيل الضيف على الأجهزة الظاهرية للعميل. عوامل البنية تدير أيضًا عقد التخزين.

مجموعة Azure hypervisor ونظام التشغيل/عامل البنية الجذر والأجهزة الظاهرية للعميل/وكلاء الضيوف تتكون من عقدة حساب. عوامل البنية تتم إدارتها بواسطة وحدة التحكم في البنية (FC)، الموجودة خارج عقد الحوسبة والتخزين (تتم إدارة مجموعات الحوسبة والتخزين بواسطة وحدات تحكم في البنية منفصلة). إذا حدث العميل ملف تكوين التطبيق الخاص به أثناء تشغيله، فستتصل وحدة التحكم في البنية بعامل البنية، الذي يتصل بعد ذلك بوكلاء الضيوف، الذي يخطر التطبيق بتغيير التكوين. في حالة فشل الأجهزة، ستعثر وحدة التحكم في البنية تلقائيًا على الأجهزة المتوفرة وتعيد تشغيل الجهاز الظاهري هناك.

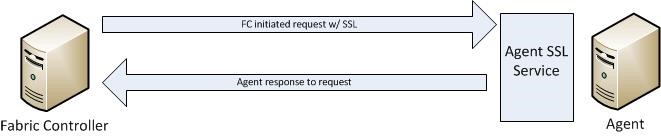

الاتصال من وحدة التحكم في البنية إلى عامل أحادي الاتجاه. ينفذ العامل خدمة محمية بـ SSL تستجيب فقط للطلبات من وحدة التحكم. لا يمكنه بدء الاتصالات بوحدة التحكم أو العقد الداخلية المميزة الأخرى. تتعامل وحدة التحكم في البنية مع جميع الاستجابات كما لو كانت غير موثوق بها.

العزل من الجهاز الظاهري الجذر يمتد من الأجهزة الظاهرية الضيف، والأجهزة الظاهرية الضيف من بعضها بعضًا. كما يتم عزل عقد الحوسبة عن عقد التخزين لزيادة الحماية.

برنامج تشغيل الآلة الافتراضية ونظام التشغيل المضيف يوفر حزمة الشبكة - عوامل التصفية للمساعدة في ضمان عدم قدرة الأجهزة الظاهرية غير الموثوق بها على إنشاء نسبة استخدام الشبكة المخادعة أو تلقي نسبة استخدام الشبكة غير الموجهة إليهما، أو توجيه نسبة استخدام الشبكة إلى نقاط نهاية البنية الأساسية المحمية، أو إرسال/تلقي نسبة استخدام الشبكة غير المناسبة للبث.

قواعد إضافية تم تكوينها بواسطة عامل وحدة التحكم في البنية لعزل الجهاز الظاهري

بشكل افتراضي، يتم حظر جميع حركة المرور عند إنشاء جهاز ظاهري، ثم يقوم عامل وحدة التحكم في البنية بتكوين عامل تصفية الحزمة لإضافة قواعد واستثناءات للسماح بنسبة استخدام الشبكة المعتمدة.

هناك فئتان من القواعد التي تتم برمجتها:

- تكوين الجهاز أو قواعد البنية الأساسية: بشكل افتراضي، يتم حظر جميع الاتصالات. هناك استثناءات للسماح لجهاز ظاهري بإرسال واستقبال نسبة استخدام الشبكة DHCP وDNS. الأجهزة الظاهرية يمكنها أيضًا إرسال نسبة استخدام الشبكة إلى الإنترنت "العام" وإرسال نسبة استخدام الشبكة إلى الأجهزة الظاهرية الأخرى داخل نفس شبكة Azure الظاهرية وخادم تنشيط نظام التشغيل. لا تتضمن قائمة الأجهزة الظاهرية للوجهات الصادرة المسموح بها الشبكات الفرعية لموجه Azure وإدارة Azure وخصائص Microsoft الأخرى.

- ملف تكوين الدور: يحدد هذا قوائم التحكم بالوصول الواردة (ACLs) استنادًا إلى نموذج خدمة المستأجر.

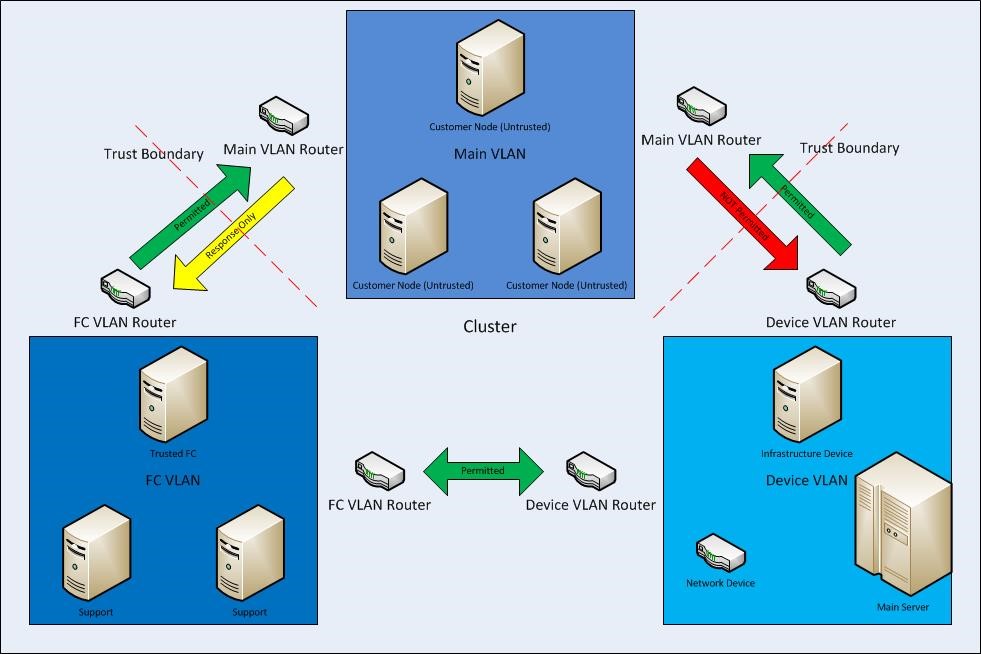

عزل VLAN

هناك ثلاثة شبكات VLAN في كل نظام مجموعة:

- شبكة VLAN الرئيسية - تربط عقد العملاء غير الموثوق بها

- FC VLAN - تحتوي على أنظمة FCs وأنظمة دعم موثوقة

- شبكة VLAN الخاصة بالجهاز - تحتوي على شبكة موثوقة وأجهزة بنية أساسية أخرى

يُسمح بالاتصال من FC VLAN إلى VLAN الرئيسي، ولكن لا يمكن بدء الاتصال من VLAN الرئيسي إلى FC VLAN. كما يتم حظر الاتصال من VLAN الرئيسي إلى الجهاز VLAN. هذا يضمن أنه حتى إذا تم اختراق عقدة تقوم بتشغيل التعليمات البرمجية للعميل، فإنه لا يمكنها مهاجمة العقد على FC أو شبكات VLAN للجهاز.

عزل التخزين

العزل المنطقي بين الحساب والتخزين

كجزء من تصميمه الأساسي، يفصل Microsoft Azure الحساب المستند إلى الجهاز الظاهري عن التخزين. يمكن هذا فصل الحساب والتخزين من التوسع بشكل مستقل، مما يسهل توفير الإيجار المتعدد والعزل.

لذلك، Azure Storage يعمل على أجهزة منفصلة بدون اتصال بالشبكة بـ Azure Compute باستثناء منطقيًا. وهذا يعني أنه عند إنشاء قرص ظاهري، لا يتم تخصيص مساحة القرص للسعة بأكملها. بدلاً من ذلك، يتم إنشاء جدول يقوم بتعيين العناوين على القرص الظاهري إلى مناطق على القرص الفعلي وهذا الجدول فارغ في البداية. في المرة الأولى التي يكتب فيها العميل البيانات على القرص الظاهري، يتم تخصيص مساحة على القرص الفعلي، ويتم وضع مؤشر عليه في الجدول.

العزل باستخدام التحكم في الوصول إلى التخزين

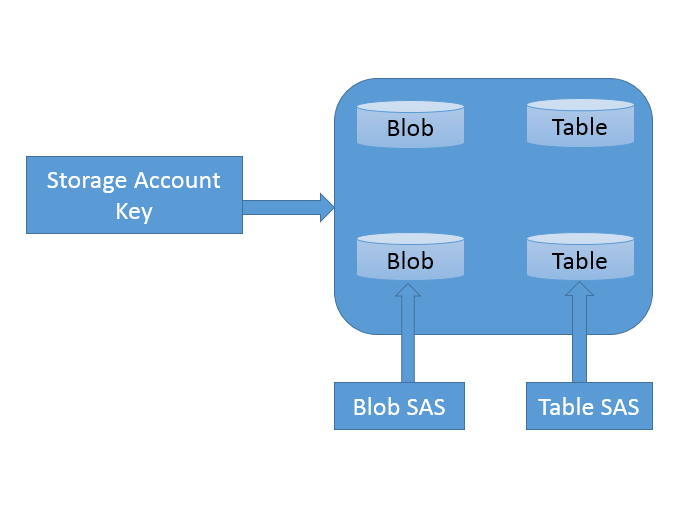

يحتوي التحكم في الوصول في Azure Storage على نموذج بسيط للتحكم في الوصول. يمكن لكل اشتراك Azure إنشاء حساب تخزين واحد أو أكثر. يحتوي كل حساب تخزين على مفتاح سري واحد يستخدم للتحكم في الوصول إلى جميع البيانات في حساب التخزين هذا.

يمكن التحكم في الوصول إلى بيانات Azure Storage (بما في ذلك الجداول) من خلال رمز SAS المميز (توقيع الوصول المشترك)، والذي يمنح الوصول المحدد النطاق. يتم إنشاء SAS من خلال قالب استعلام (URL)، موقع باستخدام SAK (مفتاح حساب التخزين). يمكن منح عنوان محدد مواقع الويب للموقع هذا لعملية أخرى (أي مفوضة)، والتي يمكنها بعد ذلك ملء تفاصيل الاستعلام وتقديم طلب خدمة التخزين. SAS يمكنك من منح الوصول المستند إلى الوقت للعملاء دون الكشف عن المفتاح السري لحساب التخزين.

يعني SAS أنه يمكننا منح العميل أذونات محدودة، للكائنات في حساب التخزين الخاص بنا لفترة زمنية محددة ومع مجموعة محددة من الأذونات. يمكننا منح الأذونات المحدودة دون الحاجة إلى مشاركة مفاتيح الوصول إلى حسابك.

عزل التخزين على مستوى IP

يمكنك إنشاء جدران حماية وتحديد نطاق عنوان IP لعملائك الموثوق بهم. باستخدام نطاق عنوان IP، يمكن فقط للعملاء الذين لديهم عنوان IP ضمن النطاق المحدد الاتصال بـ Azure Storage.

يمكن حماية بيانات تخزين IP من المستخدمين غير المصرح لهم عبر آلية شبكة تستخدم لتخصيص نفق مخصص أو مخصص لنسبة استخدام الشبكة لتخزين IP.

التشفير

Azure يقدم الأنواع التالية من التشفير لحماية البيانات:

- التشفير أثناء النقل

- التشفير في حالة السكون

تشفير متنقل

التشفير أثناء النقل هو آلية لحماية البيانات عند إرسالها عبر الشبكات. باستخدام تطبيق Azure Storage، يمكنك تأمين البيانات باستخدام ما يلي:

- التشفير على مستوى النقل،مثل HTTPS عند نقل البيانات إلى أو خارج تخزين تطبيق Azure.

- تشفير سلكي، مثل تشفير SMB 3.0 لمشاركات Azure File.

- التشفير من جانب العميل، لتشفير البيانات قبل نقلها إلى التخزين وفك تشفير البيانات بعد نقلها من التخزين.

التشفير الثابت

بالنسبة للعديد من المؤسسات، يعد تشفير البيانات في حالة عدم التشغيل خطوة إلزامية نحو خصوصية البيانات والامتثال وسيادة البيانات. هناك ثلاث ميزات Azure توفر تشفير البيانات "الثابتة":

- يسمح لك تشفير خدمة التخزين بطلب أن تقوم خدمة التخزين بتشفير البيانات تلقائيًا عند كتابتها في Azure Storage.

- يوفرالتشفير من جانب العميل أيضًا ميزة التشفير الثابتة.

- تشفير قرص Azure لأجهزة Linux الظاهرية وتشفير قرص Azure لأجهزة Windows الظاهرية.

لمزيد من المعلومات، راجع نظرة عامة على خيارات تشفير القرص المدارة.

تشفير قرص Azure

يساعدك تشفير قرص Azure لأجهزة Linux الظاهرية وتشفير قرص Azure لأجهزة Windows الظاهرية على معالجة متطلبات الأمان والتوافق التنظيمية عن طريق تشفير أقراص الجهاز الظاهري (بما في ذلك أقراص التمهيد والبيانات) بالمفاتيح والنهج التي تتحكم فيها في Azure Key Vault.

حل تشفير القرص لنظام التشغيل Windows يعتمد على تشفير محرك أقراص Microsoft BitLocker، ويستند حل Linux إلى dm-crypt.

يدعم الحل السيناريوهات التالية لأجهزة IaaS الظاهرية عند تمكينها في Microsoft Azure:

- التكامل باستخدام Azure Key Vault

- أجهزة ظاهرية من المستوى القياسي: A وD وDS وG وGS وما إلى ذلك، سلسلة أجهزة IaaS الظاهرية

- تمكين التشفير على أجهزة Windows وLinux IaaS الظاهرية

- تعطيل التشفير على نظام التشغيل ومحركات أقراص البيانات لأجهزة Windows IaaS الظاهرية

- تعطيل التشفير على محركات أقراص البيانات لأجهزة Linux IaaS الظاهرية

- تمكين التشفير على أجهزة IaaS الظاهرية التي تقوم بتشغيل نظام تشغيل عميل Windows

- تمكين التشفير على وحدات التخزين باستخدام مسارات التحميل

- تمكين التشفير على أجهزة Linux الظاهرية التي تم تكوينها باستخدام شريطية القرص (RAID) باستخدام mdadm

- تمكين التشفير على أجهزة Linux الظاهرية باستخدام LVM (إدارة وحدة التخزين المنطقية) لأقراص البيانات

- تمكين التشفير على أجهزة Windows الظاهرية التي تم تكوينها باستخدام مساحات التخزين

- يتم دعم جميع مناطق Azure العامة

لا يدعم الحل السيناريوهات والميزات والتقنية التالية في الإصدار:

- أجهزة IaaS الظاهرية من المستوى الأساسي

- تعطيل التشفير على محرك نظام تشغيل لأجهزة Linux IaaS الظاهرية

- أجهزة IaaS الظاهرية التي يتم إنشاؤها باستخدام أسلوب إنشاء الجهاز الظاهري الكلاسيكي

- التكامل مع خدمة إدارة المفاتيح المحلية الخاصة بك

- ملفات Azure (نظام الملفات المشتركة) ونظام ملفات الشبكة (NFS) ووحدات التخزين الديناميكية وأجهزة Windows الظاهرية التي تم تكوينها باستخدام أنظمة RAID المستندة إلى البرامج

عزل قاعدة بيانات SQL

قاعدة بيانات SQL عبارة عن خدمة قاعدة بيانات ارتباطية في سحابة Microsoft استنادًا إلى محرك Microsoft SQL Server الرائد في السوق وقادر على التعامل مع أحمال العمل الحرجة للمهمة. قاعدة بيانات SQL توفر عزل بيانات يمكن التنبؤ به على مستوى الحساب والجغرافيا / المنطقة المستندة إلى الشبكات —كل ذلك مع إدارة شبه صفرية.

نموذج تطبيق قاعدة بيانات SQL

قاعدة بيانات Microsoft SQL عبارة عن خدمة قاعدة بيانات ارتباطية مستندة إلى السحابة مبنية على تقنيات SQL Server. يوفر خدمة قاعدة بيانات عالية التوفر وقابلة للتطوير ومتعددة المستأجرين تستضيفها Microsoft في السحابة.

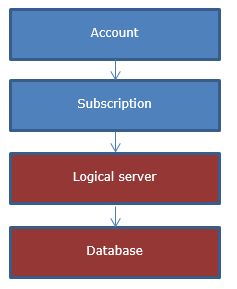

من منظور التطبيق، قاعدة بيانات SQL توفر التسلسل الهرمي التالي: يحتوي كل مستوى على احتواء واحد إلى العديد من المستويات أدناه.

الحساب والاشتراك هما مفاهيم النظام الأساسي لـ Microsoft Azure لإقران الفوترة والإدارة.

خوادم وقواعد بيانات SQL المنطقية هي مفاهيم خاصة بقاعدة بيانات SQL وتتم إدارتها باستخدام قاعدة بيانات SQL، أو توفير واجهات OData وTSQL أو عبر مدخل Microsoft Azure.

الخوادم في قاعدة بيانات SQL ليست مثيلات فعلية أو VM، بدلا من ذلك فهي 'مجموعات من قواعد البيانات، وإدارة المشاركة وسياسات الأمان، والتي يتم تخزينها في ما يسمى بقاعدة البيانات "الرئيسية المنطقية".

قواعد البيانات الرئيسية المنطقية تتضمن ما يلي:

- تسجيلات دخول SQL المستخدمة للاتصال بالخادم

- قواعد جدار الحماية

لا يضمن أن تكون الفوترة والمعلومات المتعلقة بالاستخدام لقواعد البيانات من نفس الخادم على نفس المثيل الفعلي في نظام المجموعة، بدلا من ذلك يجب أن توفر التطبيقات اسم قاعدة البيانات الهدف عند الاتصال.

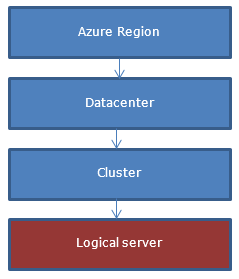

من منظور العميل، يتم إنشاء خادم في منطقة رسومية جغرافية، بينما يحدث الإنشاء الفعلي للخادم في إحدى المجموعات في المنطقة.

العزل من خلال تخطيط الشبكة

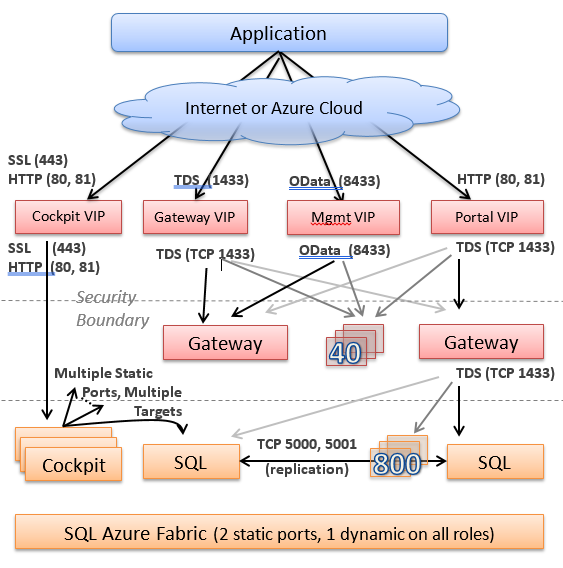

عند إنشاء خادم وتسجيل اسم DNS الخاص به، اسم DNS يشير إلى ما يسمى بعنوان "VIP البوابة" في مركز البيانات المحدد حيث تم وضع الخادم.

خلف VIP (عنوان IP الظاهري)، لدينا مجموعة من خدمات البوابة عديمة الحالة. بشكل عام، تشارك البوابات عندما يكون هناك تنسيق مطلوب بين مصادر بيانات متعددة (قاعدة البيانات الرئيسية وقاعدة بيانات المستخدم وما إلى ذلك). خدمات البوابة تنفذ ما يلي:

- وكيل اتصال TDS. هذا يتضمن تحديد موقع قاعدة بيانات المستخدم في مجموعة الواجهة الخلفية، وتنفيذ تسلسل تسجيل الدخول ثم إعادة توجيه حزم TDS إلى الخلفية والخلفية.

- إدارة قاعدة البيانات. هذا يتضمن تنفيذ مجموعة من مهام سير العمل للقيام بعمليات قاعدة بيانات CREATE/ALTER/DROP. يمكن استدعاء عمليات قاعدة البيانات إما عن طريق كشف حزم TDS أو واجهات برمجة تطبيقات OData الصريحة.

- عمليات تسجيل الدخول/ المستخدم CREATE/ALTER/DROP

- عمليات إدارة الخادم عبر واجهة برمجة تطبيقات OData

الطبقة الموجودة خلف البوابات يطلق عليها اسم "الخلفية". هذا هو المكان الذي يتم فيه تخزين جميع البيانات بطريقة عالية التوفر. يقال إن كل جزء من البيانات ينتمي إلى "قسم" أو "وحدة تجاوز الفشل"، ولكل منها ثلاث نسخ متماثلة على الأقل. يتم تخزين النسخ المتماثلة ونسخها نسخًا متماثلاً بواسطة محرك SQL Server، ويديرها نظام تجاوز الفشل غالبًا ما يشار إليه باسم "البنية".

بشكل عام، لا يتصل النظام الخلفي بالصادرة إلى الأنظمة الأخرى كإجراء وقائي أمني. هذا محجوز للأنظمة في طبقة الواجهة الأمامية (البوابة). أجهزة مستوى البوابة تتمتع بامتيازات محدودة على الأجهزة الخلفية لتقليل سطح الهجوم كآلية دفاعية متعمقة.

العزل حسب وظيفة الجهاز والوصول

تتكون قاعدة بيانات SQL من خدمات تعمل على وظائف جهاز مختلفة. قاعدة بيانات SQL تنقسم إلى قاعدة بيانات سحابية "خلفية" وبيئات "الواجهة الأمامية" (البوابة/الإدارة)، مع المبدأ العام لنسبة استخدام الشبكة التي تنتقل فقط إلى الخلفية وليس إلى الخارج. يمكن لبيئة الواجهة الأمامية الاتصال بالعالم الخارجي للخدمات الأخرى وبشكل عام، لديها أذونات محدودة فقط في الواجهة الخلفية (بما يكفي لاستدعاء نقاط الإدخال التي تحتاج إلى استدعاؤها).

عزل الشبكات

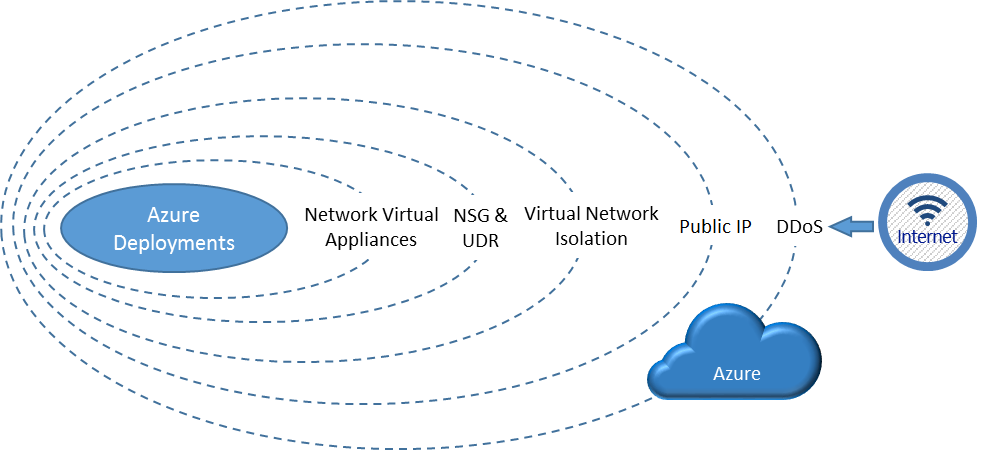

توزيع Azure يحتوي على طبقات متعددة من عزل الشبكة. الرسم التخطيطي التالي يوضح طبقات مختلفة من عزل الشبكة التي يوفرها Azure للعملاء. هذه الطبقات أصلية في النظام الأساسي Azure نفسه والميزات المعرفة من قبل العميل. الواردة من الإنترنت، يوفر Azure DDoS عزلاً ضد الهجمات واسعة النطاق ضد Azure. الطبقة التالية من العزل هي عناوين IP العامة المعرفة من قبل العميل (نقاط النهاية)، والتي تستخدم لتحديد نسبة استخدام الشبكة التي يمكن أن تمر عبر الخدمة السحابية إلى الشبكة الظاهرية. عزل شبكة Azure الظاهرية الأصلي يضمن عزلًا كاملًا عن جميع الشبكات الأخرى، وأن نسبة استخدام الشبكة تتدفق فقط عبر المسارات والأساليب التي تم تكوينها من قبل المستخدم. هذه المسارات والأساليب هي الطبقة التالية، إذ يمكن استخدام NSGs، UDR، والأجهزة الظاهرية للشبكة لإنشاء حدود عزل لحماية عمليات توزيع التطبيق في الشبكة المحمية.

عزل نسبة استخدام الشبكة:الشبكة الظاهرية عبارة عن حد عزل نسبة استخدام الشبكة على النظام الأساسي Azure. الأجهزة الظاهرية (VMs) في شبكة ظاهرية واحدة لا يمكنها الاتصال مباشرة بالأجهزة الظاهرية في شبكة ظاهرية مختلفة، حتى إذا تم إنشاء كلتا الشبكتين الظاهريتين من قبل نفس العميل. العزل عبارة عن خاصية هامة تضمن بقاء الأجهزة الظاهرية للعميل والاتصال خاصًا داخل شبكة ظاهرية.

الشبكة الفرعية توفر طبقة إضافية من العزل داخل الشبكة الظاهرية استنادًا إلى نطاق IP. عناوين IP في الشبكة الظاهرية، يمكنك تقسيم شبكة ظاهرية إلى شبكات فرعية متعددة للمؤسسة والأمان. الأجهزة الظاهرية ومثيلات دور PaaS الموزعة على شبكات فرعية (واحدة أو مختلفة) داخل شبكة ظاهرية التواصل بعضها ببعض دون أي تكوين إضافي. كما يمكنك تكوين مجموعة أمان الشبكة (NSGs) للسماح بنسبة استخدام الشبكة إلى مثيل الجهاز الظاهري أو رفضها استنادًا إلى القواعد التي تم تكوينها في قائمة التحكم بالوصول (ACL) لـ NSG. يمكن إقران مجموعة أمان الشبكة مع الشبكات الفرعية أو مثيلات جهاز ظاهري فردية داخل تلك الشبكة الفرعية. عندما ترتبط مجموعة أمان الشبكة بشبكة فرعية، تنطبق قواعد قائمة التحكم بالوصول على كافة مثيلات الجهاز الظاهري في تلك الشبكة الفرعية.

الخطوات التالية

تعرف على خيارات عزل الشبكة للأجهزة في شبكات Windows Azure الظاهرية. هذا يتضمن سيناريو الواجهة الأمامية والخلفية الكلاسيكي، إذ قد تسمح الأجهزة الموجودة في شبكة خلفية معينة أو شبكة فرعية معينة فقط لعملاء معينين أو أجهزة كمبيوتر أخرى بالاتصال بنقطة نهاية معينة استنادًا إلى قائمة السماح بعناوين IP.

تعرف على عزل الجهاز الظاهري في Azure. يوفر الحساب في Azure أحجام أجهزة ظاهرية معزولة لنوع معين من الأجهزة ومخصصة لعميل واحد.