ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يوفر Azure وظائف حماية من التهديدات مضمنة من خلال خدمات مثل معرف Microsoft Entra وسجلات Azure Monitor وMicrosoft Defender for Cloud. توفر هذه المجموعة من خدمات الأمان والقدرات طريقة بسيطة وسريعة لفهم ما يحدث داخل عمليات توزيع Azure.

يوفر Azure مجموعة واسعة من الخيارات لتكوين الأمان وتخصيصه لتلبية متطلبات عمليات نشر التطبيق. تتناول هذه المقالة كيفية تلبية هذه المتطلبات.

حماية معرف Microsoft Entra

Microsoft Entra ID Protection هي ميزة إصدار Microsoft Entra ID P2 التي توفر نظرة عامة على اكتشافات المخاطر والثغرات الأمنية المحتملة التي يمكن أن تؤثر على هويات مؤسستك. تستخدم Identity Protection قدرات الكشف عن الحالات الشاذة الحالية من Microsoft Entra المتوفرة من خلال تقارير النشاط الشاذ من Microsoft Entra، وتقدم أنواعا جديدة للكشف عن المخاطر التي يمكنها الكشف عن الحالات الشاذة في الوقت الفعلي.

تستخدم حماية الهوية خوارزميات التعلم الآلي التكيفية والأساليب الاستدلالية للكشف عن العيوب الموجودة واكتشاف المخاطر التي قد تشير إلى أن الهوية قد تعرضت للخطر. باستخدام هذه البيانات، تقوم حماية الهوية بإنشاء تقارير وتنبيهات بحيث يمكنك التحقق من عمليات الكشف عن المخاطر هذه واتخاذ إجراءات الإصلاح أو التخفيف المناسبة.

قدرات حماية الهوية

تعد Microsoft Entra ID Protection أكثر من أداة مراقبة وإعداد تقارير. للمساعدة في حماية هويات مؤسستك، يمكنك تكوين النهج المستندة إلى المخاطر التي تستجيب تلقائيا للمشكلات المكتشفة عند الوصول إلى مستوى معين من المخاطر. يمكن لهذه النهج، بالإضافة إلى عناصر التحكم الأخرى في الوصول المشروط التي يوفرها معرف Microsoft Entra و EMS، إما حظر إجراءات المعالجة التكيفية أو بدءها تلقائيا بما في ذلك إعادة تعيين كلمة المرور وفرض المصادقة متعددة العوامل.

تتضمن أمثلة بعض الطرق التي يمكن أن تساعد بها حماية الهوية في Azure في تأمين حساباتك وهوياتك ما يلي:

الكشف عن المخاطر والحسابات الخطرة

- الكشف عن ستة أنواع للكشف عن المخاطر باستخدام التعلم الآلي والقواعد الإرشادية.

- حساب مستويات مخاطر المستخدم.

- تقديم توصيات مخصصة لتحسين الوضع الأمني العام من خلال تسليط الضوء على الثغرات الأمنية.

- إرسال إشعارات لاكتشاف المخاطر.

- التحقيق في عمليات الكشف عن المخاطر باستخدام المعلومات ذات الصلة والسياق.

- توفير مهام سير العمل الأساسية لتعقب التحقيقات.

- توفير سهولة الوصول إلى إجراءات المعالجة مثل إعادة تعيين كلمة المرور.

نهج الوصول المشروط المستندة إلى المخاطر

- التخفيف من عمليات تسجيل الدخول الخطرة عن طريق حظر عمليات تسجيل الدخول أو طلب تحديات المصادقة متعددة العوامل.

- حظر حسابات المستخدمين الخطرة أو تأمينها.

- مطالبة المستخدمين بالتسجيل للمصادقة متعددة العوامل.

Microsoft Entra إدارة الهويات المتميزة

باستخدام Microsoft Entra Privileged Identity Management (PIM)، يمكنك إدارة الوصول والتحكم فيه ومراقبته داخل مؤسستك. تتضمن هذه الميزة الوصول إلى الموارد في Microsoft Entra ID وغيرها من خدمات الإنترنت Microsoft، مثل Microsoft 365 أو Microsoft Intune.

يساعدك PIM على:

احصل على تنبيهات وتقارير حول مسؤولي Microsoft Entra والوصول الإداري في الوقت المناسب (JIT) إلى Microsoft خدمات الإنترنت، مثل Microsoft 365 وIntune.

الحصول على تقارير عن محفوظات وصول المسؤول والتغييرات في تعيينات المسؤول.

الحصول على تنبيهات عن الوصول إلى دور متميز.

سجلات Azure Monitor

سجلات Azure Monitor هي حل إدارة تكنولوجيا المعلومات المستند إلى السحابة من Microsoft يساعدك على إدارة البنية الأساسية المحلية والسحابية وحمايتها. نظرًا لأنه يتم تنفيذ سجلات Azure Monitor كخدمة مستندة إلى السحابة، يمكنك تشغيلها وتشغيلها بسرعة بأقل قدر من الاستثمار في خدمات البنية الأساسية. يتم تسليم ميزات الأمان الجديدة تلقائيًا، ما يوفر تكاليف الصيانة والترقية المستمرة.

وضع الأمان والتوافق الشامل

يوفر Microsoft Defender for Cloud طريقة عرض شاملة لوضع أمان تكنولوجيا المعلومات في مؤسستك، مع استعلامات بحث مضمنة عن المشكلات الملحوظة التي تتطلب انتباهك. يوفر نظرة ثاقبة عالية المستوى على حالة الأمان لأجهزة الكمبيوتر الخاصة بك. يمكنك أيضًا عرض جميع الأحداث من آخر 24 ساعة أو 7 أيام أو أي إطار زمني مخصص آخر.

تساعدك سجلات Azure Monitor على فهم الوضع الأمني العام لأي بيئة بسرعة وسهولة، كل ذلك في سياق عمليات تكنولوجيا المعلومات، بما في ذلك تقييم تحديث البرامج وتقييم الحماية من البرامج الضارة وأساسيات التكوين. يمكن الوصول إلى بيانات سجل الأمان بسهولة لتبسيط عمليات تدقيق الأمان والتوافق.

التفاصيل والتحليلات

في مركز سجلات Azure Monitor يوجد المستودع، الذي تستضيفه Azure.

يمكنك جمع البيانات في المستودع من مصادر متصلة عن طريق تكوين مصادر البيانات وإضافة حلول إلى اشتراكك.

تقوم كل من مصادر البيانات والحلول بإنشاء أنواع سجلات منفصلة مع مجموعة خصائصها الخاصة، ولكن لا يزال بإمكانك تحليلها معًا في الاستعلامات إلى المستودع. يمكنك استخدام نفس الأدوات والأساليب للعمل مع مجموعة متنوعة من البيانات التي يتم جمعها من قبل مصادر مختلفة.

معظم تفاعلك مع سجلات Azure Monitor يتم من خلال مدخل Microsoft Azure، الذي يعمل في أي مستعرض ويوفر لك الوصول إلى إعدادات التكوين وأدوات متعددة لتحليل البيانات المجمعة والعمل عليها. من المدخل، يمكنك استخدام:

- تسجيل عمليات البحث حيث تقوم بإنشاء استعلامات لتحليل البيانات المجمعة.

- لوحات المعلومات، التي يمكنك تخصيصها باستخدام طرق عرض رسومية لعمليات البحث الأكثر قيمة.

- الحلول، التي توفر وظائف وأدوات تحليل إضافية.

تضيف الحلول وظائف إلى سجلات Azure Monitor. تعمل بشكل أساسي في السحابة وتوفر تحليلاً للبيانات التي يتم جمعها في مستودع تحليلات السجل. قد تحدد الحلول أيضا أنواع السجلات الجديدة التي يمكن جمعها، والتي يمكن تحليلها من خلال عمليات البحث في السجل أو باستخدام واجهة مستخدم إضافية يوفرها الحل في لوحة معلومات تحليلات السجل.

Defender for Cloud هو مثال على هذه الأنواع من الحلول.

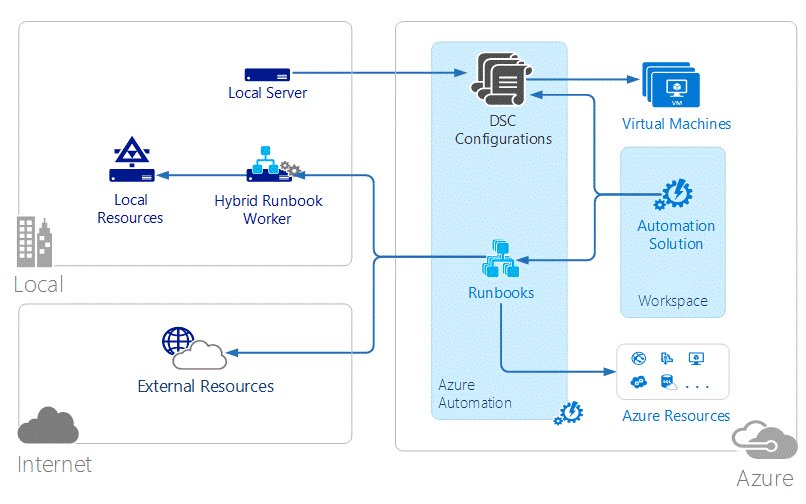

التشغيل التلقائي والتحكم: تنبيه حول انحرافات تكوين الأمان

يقوم Azure Automation بأتمتة العمليات الإدارية باستخدام دفاتر التشغيل التي تستند إلى PowerShell ويتم تشغيلها في السحابة. يمكن أيضًا تنفيذ دفاتر التشغيل على خادم في مركز البيانات المحلي لإدارة الموارد المحلية. يوفر Azure Automation إدارة التكوين مع تكوين الحالة المطلوبة ل PowerShell (DSC).

يمكنك إنشاء موارد DSC التي تتم استضافتها في Azure وإدارتها وتطبيقها على الأنظمة السحابية والمحلية. من خلال القيام بذلك، يمكنك تحديد التكوين وفرضه تلقائيًا أو الحصول على تقارير حول الانجراف للمساعدة في ضمان بقاء تكوينات الأمان ضمن النهج.

Microsoft Defender للسحابة

يساعد Microsoft Defender for Cloud في حماية بيئة السحابة المختلطة. من خلال إجراء تقييمات أمان مستمرة لمواردك المتصلة، فإنها قادرة على تقديم توصيات أمان مفصلة للثغرات الأمنية المكتشفة.

تستند توصيات Defender for Cloud إلى معيار أمان السحابة من Microsoft - مجموعة الإرشادات الخاصة ب Azure والمؤلفة من Microsoft لأفضل ممارسات الأمان والتوافق استنادا إلى أطر التوافق الشائعة. يعتمد هذا المعيار المحترم على نطاق واسع على عناصر التحكم من مركز أمن الإنترنت (CIS)والمعهد الوطني للمعايير والتكنولوجيا (NIST) مع التركيز على الأمان الذي يركز على السحابة.

يؤدي تمكين ميزات الأمان المحسنة ل Defender for Cloud إلى توفير حماية متقدمة وذكية وحماية لموارد Azure وأحمال العمل المختلطة ومتعددة السحابات. تعرف على المزيد في ميزات الأمان المحسنة ل Microsoft Defender for Cloud.

توفر لوحة معلومات حماية حمل العمل في Defender for Cloud إمكانية الرؤية والتحكم في ميزات حماية حمل العمل السحابية المتكاملة التي توفرها مجموعة من خطط Microsoft Defender :

تلميح

تعرف على المزيد حول الأقسام ذات التعداد الرقمي في لوحة معلومات حماية حمل العمل.

باحثو الأمن في Microsoft على اطلاع دائم بالتهديدات. لديهم حق الوصول إلى مجموعة واسعة من بيانات تتبع الاستخدام المكتسبة من وجود Microsoft العالمي في السحابة والأماكن المحلية. تمكن هذه المجموعة الواسعة النطاق والمتنوعة من مجموعات البيانات Microsoft من اكتشاف أنماط واتجاهات جديدة للهجوم عبر منتجاتها الاستهلاكية ومنتجات المؤسسات المحلية، بالإضافة إلى خدماتها عبر الإنترنت.

ونتيجة لذلك، يمكن لـ Defender for Cloud تحديث خوارزميات الكشف بسرعة عند إطلاق المتطفلين ثغرات جديدة ومتطورة بشكل متزايد. يساعدك هذا النهج على مواكبة بيئة التهديد سريع الحركة.

يجمع Microsoft Defender for Cloud تلقائيًا معلومات الأمان من مواردك والشبكة وحلول الشركاء المتصلين. ويحلل هذا المعلومات، وغالبًا ما يربط المعلومات من مصادر متعددة، لتحديد التهديدات.

يتم إعطاء الأولوية للتنبيهات الأمنية في Defender for Cloud جنبًا إلى جنب مع توصيات حول كيفية معالجة التهديدات.

تستخدم Defender for Cloud تحليلات الأمان المتقدمة، والتي تتجاوز النُهج القائمة على التوقيعات. تستخدم الاختراقات في البيانات الضخمة وتقنيات التعلم الآلي لتقييم الأحداث عبر السحابة بأكملها. يمكن أن تكشف التحليلات المتقدمة عن التهديدات التي من المستحيل تحديدها من خلال النهج اليدوية والتنبؤ بتطور الهجمات. تتم تغطية أنواع تحليلات الأمان هذه في الأقسام التالية.

تحليل ذكي للمخاطر

لدى Microsoft إمكانية الوصول إلى قدر هائل من معلومات الاستخبارات العالمية.

تتدفق بيانات تتبع الاستخدام عن بعد من مصادر متعددة، مثل Azure وMicrosoft 365 وMicrosoft CRM عبر الإنترنت وMicrosoft Dynamics AX وoutlook.com وMSN.com ووحدة الجرائم الرقمية لـ Microsoft (DCU) ومركز الاستجابة الأمنية لـ Microsoft (MSRC).

يتلقى الباحثون أيضًا معلومات استخباراتية عن التهديدات يتم مشاركتها بين مزودي الخدمة السحابية الرئيسيين، وهم يشتركون في خلاصات استخبارات التهديدات من أطراف ثالثة. يمكن لـ Microsoft Defender for Cloud استخدام هذه المعلومات لتنبيهك إلى المخاطر من الجهات الفاعلة السيئة المعروفة. تشمل بعض الأمثلة ما يلي:

الاستفادة من قوة التعلم الآلي: يتمتع Microsoft Defender for Cloud بإمكانية الوصول إلى كمية هائلة من البيانات حول نشاط الشبكة السحابية، والتي يمكن استخدامها للكشف عن التهديدات التي تستهدف عمليات توزيع Azure.

الكشف عن القوة الغاشمة: يستخدم التعلم الآلي لإنشاء نمط تاريخي لمحاولات الوصول عن بعد، ما يسمح له بالكشف عن هجمات القوة الغاشمة ضد Secure Shell (SSH) وبروتوكول سطح المكتب البعيد (RDP) ومنافذ SQL.

الكشف عن DDoS الصادرة والروبوتات: الهدف المشترك للهجمات التي تستهدف موارد السحابة هو استخدام قوة الحوسبة لهذه الموارد لتنفيذ هجمات أخرى.

خوادم التحليلات السلوكية الجديدة والأجهزة الظاهرية: بعد اختراق خادم أو جهاز ظاهري، يستخدم المهاجمون مجموعة واسعة من التقنيات لتنفيذ تعليمات برمجية ضارة على هذا النظام مع تجنب الكشف وضمان الاستمرارية وتفادي عناصر التحكم في الأمان.

الكشف عن تهديدات قاعدة بيانات Azure SQL: الكشف عن التهديدات لقاعدة بيانات Azure SQL، والتي تحدد أنشطة قاعدة البيانات الشاذة التي تشير إلى محاولات غير عادية وربما ضارة للوصول إلى قواعد البيانات أو استغلالها.

التحليلات السلوكية

التحليلات السلوكية هي تقنية معنية بتحليل البيانات ومقارنتها بمجموعة من الأنماط المعروفة. ومع ذلك، هذه الأنماط ليست توقيعات بسيطة. يتم تحديدها من خلال خوارزميات التعلم الآلي المعقدة التي يتم تطبيقها على مجموعات البيانات الضخمة.

كما يتم تحديد الأنماط من خلال التحليل الدقيق للسلوكيات الخبيثة من قبل المحللين الخبراء. يمكن لـ Microsoft Defender for Cloud استخدام التحليلات السلوكية لتحديد الموارد التي تم اختراقها استنادًا إلى تحليل سجلات الجهاز الظاهري، وسجلات أجهزة الشبكة الظاهرية، وسجلات النسيج، ومقالب التصادم، ومصادر أخرى.

بالإضافة إلى ذلك، ترتبط الأنماط بالإشارات الأخرى للتحقق من وجود أدلة داعمة على حملة واسعة النطاق. يساعد هذا الارتباط على تحديد الأحداث التي تتوافق مع المؤشرات الثابتة للتسوية.

تشمل بعض الأمثلة ما يلي:

تنفيذ العملية المشبوهة: يستخدم المهاجمون العديد من التقنيات لتنفيذ البرامج الضارة دون الكشف. على سبيل المثال، قد يعطي المهاجم البرامج الضارة نفس أسماء ملفات النظام الشرعية ولكن يضع هذه الملفات في موقع بديل، أو يستخدم اسمًا مشابهًا لاسم ملف حميد، أو يخفي الملحق الحقيقي للملف. تقوم نماذج Defender for Cloud بمعالجة سلوكيات ومراقبة عمليات تنفيذ العمليات للكشف عن القيم الخارجية مثل هذه.

البرامج الضارة المخفية ومحاولات الاستغلال: يمكن للبرامج الضارة المتطورة التهرب من منتجات مكافحة البرامج الضارة التقليدية إما عن طريق عدم الكتابة أبدا إلى القرص أو تشفير مكونات البرامج المخزنة على القرص. ومع ذلك، يمكن الكشف عن هذه البرامج الضارة باستخدام تحليل الذاكرة، لأن البرامج الضارة يجب أن تترك آثارًا في الذاكرة لتعمل. عند تعطل البرنامج، يلتقط تفريغ الأعطال جزءًا من الذاكرة في وقت التعطل. من خلال تحليل الذاكرة في تفريغ الأعطال، يمكن لـ Microsoft Defender for Cloud الكشف عن التقنيات المستخدمة لاستغلال الثغرات الأمنية في البرامج، والوصول إلى البيانات السرية، والاستمرار سرًا داخل جهاز مخترق دون التأثير على أداء جهازك.

الحركة الجانبية والاستطلاع الداخلي: للاستمرار في شبكة عرضة للخطر وتحديد موقع البيانات القيمة وحصادها، غالبا ما يحاول المهاجمون الانتقال أفقيا من الجهاز المخترق إلى الآخرين داخل نفس الشبكة. يراقب Defender for Cloud أنشطة العمليات وتسجيل الدخول لاكتشاف محاولات توسيع موطئ قدم المهاجم داخل الشبكة، مثل تنفيذ الأوامر عن بعد، وتنقيح الشبكة، وتعداد الحساب.

برامج PowerShell النصية الضارة: يمكن للمهاجمين استخدام PowerShell لتنفيذ تعليمات برمجية ضارة على الأجهزة الظاهرية المستهدفة لأغراض مختلفة. يفحص Defender for Cloud نشاط PowerShell للحصول على دليل على وجود نشاط مريب.

الهجمات الصادرة: غالبا ما يستهدف المهاجمون موارد السحابة بهدف استخدام هذه الموارد لشن هجمات إضافية. على سبيل المثال، قد يتم استخدام الأجهزة الظاهرية المخترقة لإطلاق هجمات القوة الغاشمة على الأجهزة الظاهرية الأخرى، أو إرسال البريد العشوائي، أو فحص المنافذ المفتوحة والأجهزة الأخرى على الإنترنت. من خلال تطبيق التعلم الآلي على حركة مرور الشبكة، يمكن لـ Defender for Cloud اكتشاف متى تتجاوز اتصالات الشبكة الصادرة القاعدة. عند الكشف عن البريد العشوائي، يقوم Defender for Cloud أيضًا بربط حركة مرور البريد الإلكتروني غير العادية بالذكاء من Microsoft 365 لتحديد ما إذا كان البريد مشينًا أو نتيجة حملة بريد إلكتروني مشروعة.

اكتشاف الشذوذ

تستخدم Microsoft Defender for Cloud أيضًا اكتشاف الشذوذ لتحديد التهديدات. وعلى النقيض من التحليلات السلوكية (التي تعتمد على أنماط معروفة مستمدة من مجموعات بيانات كبيرة)، فإن الكشف عن الشذوذ أكثر "تخصيصًا" ويركز على الأساسيات الخاصة بعمليات النشر الخاصة بك. يتم تطبيق التعلم الآلي لتحديد النشاط العادي لعمليات النشر الخاصة بك، ثم يتم إنشاء القواعد لتحديد الشروط الخارجية التي قد تمثل حدثًا أمنيًا. وفيما يلي مثال على ذلك:

- هجمات القوة الغاشمة ل RDP/SSH الواردة: قد يكون لدى عمليات النشر الخاصة بك أجهزة ظاهرية مشغولة بالعديد من عمليات تسجيل الدخول كل يوم والأجهزة الظاهرية الأخرى التي لديها عدد قليل من عمليات تسجيل الدخول، إن وجدت. يمكن لـ Microsoft Defender for Cloud تحديد نشاط تسجيل الدخول الأساسي لهذه الأجهزة الظاهرية واستخدام التعلم الآلي لتحديد حول أنشطة تسجيل الدخول العادية. إذا كان هناك أي تعارض مع الأساس المحدد للخصائص المتعلقة بتسجيل الدخول، فقد يتم إنشاء تنبيه. مرة أخرى، يحدد التعلم الآلي ما هو مهم.

مراقبة التحليل الذكي للمخاطر المستمرة

تعمل Microsoft Defender for Cloud مع فرق الأبحاث الأمنية وعلوم البيانات في جميع أنحاء العالم التي تراقب باستمرار التغييرات في مشهد التهديد. ويشمل ذلك المبادرات التالية:

مراقبة التحليل الذكي للمخاطر: يتضمن التحليل الذكي للمخاطر آليات ومؤشرات وآثارا ونصائح قابلة للتنفيذ حول التهديدات الحالية أو الناشئة. تتم مشاركة هذه المعلومات في مجتمع الأمان، وتقوم Microsoft بمراقبة موجزات استخبارات التهديدات من مصادر داخلية وخارجية باستمرار.

مشاركة الإشارات: تتم مشاركة وتحليل نتائج التحليلات من فرق الأمان عبر مجموعة Microsoft الواسعة من الخدمات السحابية والأماكن المحلية والخوادم وأجهزة نقطة نهاية العميل.

متخصصو أمان Microsoft: المشاركة المستمرة مع الفرق عبر Microsoft التي تعمل في مجالات أمان متخصصة، مثل الأدلة الجنائية والكشف عن هجمات الويب.

ضبط الكشف: يتم تشغيل الخوارزميات مقابل مجموعات بيانات العملاء الحقيقية، ويعمل باحثو الأمان مع العملاء للتحقق من صحة النتائج. يتم استخدام الإيجابيات الحقيقية والزائفة لتحسين خوارزميات التعلم الآلي.

وتبلغ هذه الجهود المشتركة ذروتها في اكتشافات جديدة ومحسنة، والتي يمكنك الاستفادة منها على الفور. ليس هناك أي إجراء عليك أن تتخذه.

Microsoft Defender للتخزين

Microsoft Defender for Storage هي طبقة Azure أصلية من التحليل الذكي للأمان تكشف عن محاولات غير عادية وربما ضارة للوصول إلى حسابات التخزين الخاصة بك أو استغلالها. ويستخدم قدرات متقدمة للكشف عن التهديدات وبيانات التحليل الذكي للمخاطر من Microsoft لتوفير تنبيهات الأمان السياقية. وتشمل هذه التنبيهات أيضًا خطوات للتخفيف من التهديدات المكتشفة ومنع الهجمات المستقبلية.

ميزات الحماية من التهديدات: خدمات Azure الأخرى

الأجهزة الظاهرية: مكافح البرامج الضارة من Microsoft

تعد برامج الحماية من البرامج الضارة من Microsoft ل Azure حلا أحادي العامل للتطبيقات وبيئات المستأجر، تم تصميمه للتشغيل في الخلفية دون تدخل بشري. يمكنك توزيع الحماية استناداً إلى احتياجات أحمال عمل التطبيق، إما من خلال التكوين الأساسي الآمن افتراضياً أو التكوين المخصص المتقدم، بما في ذلك مراقبة مكافحة البرامج الضارة. مكافح البرامج الضارة من Azure هو خيار أمان لأجهزة Azure الظاهرية المثبتة تلقائيًا على جميع الأجهزة الظاهرية لـ Azure PaaS.

ميزات Microsoft الأساسية لمكافح البرامج الضارة

فيما يلي ميزات Azure التي تقوم بنشر وتمكين برامج مكافحة البرامج الضارة من Microsoft لتطبيقاتك:

الحماية في الوقت الحقيقي: يراقب النشاط في الخدمات السحابية وعلى الأجهزة الظاهرية للكشف عن تنفيذ البرامج الضارة وحظره.

الفحص المجدول: يقوم بشكل دوري بإجراء الفحص المستهدف للكشف عن البرامج الضارة، بما في ذلك البرامج قيد التشغيل النشط.

معالجة البرامج الضارة: تعمل تلقائيا على البرامج الضارة المكتشفة، مثل حذف الملفات الضارة أو تكسيرها وتنظيف إدخالات التسجيل الضارة.

تحديثات التوقيع: يقوم تلقائيا بتثبيت أحدث توقيعات الحماية (تعريفات الفيروسات) لضمان تحديث الحماية على تردد محدد مسبقا.

تحديثات محرك الحماية من البرامج الضارة: يقوم تلقائيا بتحديث Microsoft Antimalware Engine.

تحديثات النظام الأساسي للحماية من البرامج الضارة: يحدث تلقائيا النظام الأساسي للحماية من البرامج الضارة من Microsoft.

الحماية النشطة: يبلغ Microsoft Azure عن بيانات تعريف بيانات تتبع الاستخدام حول التهديدات المكتشفة والموارد المشبوهة لضمان الاستجابة السريعة لمشهد التهديد المتطور، مما يتيح تسليم توقيع متزامن في الوقت الحقيقي من خلال نظام الحماية النشطة من Microsoft.

تقارير العينات: يوفر وتقارير عينات إلى خدمة الحماية من البرامج الضارة من Microsoft للمساعدة في تحسين الخدمة وتمكين استكشاف الأخطاء وإصلاحها.

الاستثناءات: يسمح لمسؤولي التطبيقات والخدمات بتكوين ملفات وعمليات ومحركات أقراص معينة للاستبعاد من الحماية والمسح الضوئي لأسباب تتعلق بالأداء وأسباب أخرى.

مجموعة أحداث مكافحة البرامج الضارة: يسجل صحة خدمة الحماية من البرامج الضارة والأنشطة المشبوهة وإجراءات المعالجة المتخذة في سجل أحداث نظام التشغيل ويجمعها في حساب تخزين Azure الخاص بالعميل.

الكشف عن تهديدات قاعدة بيانات Azure SQL

Azure SQL Database Threat Detection هي ميزة تحليل ذكي أمان جديدة مضمنة في خدمة قاعدة بيانات Azure SQL. من خلال العمل على مدار الساعة لمعرفة أنشطة قاعدة البيانات الشاذة وملفها الشخصي واكتشافها، يحدد الكشف عن تهديدات قاعدة بيانات Azure SQL التهديدات المحتملة لقاعدة البيانات.

يمكن لضباط الأمن أو غيرهم من المسؤولين المعينين تلقي إشعار فوري فيما يخص أنشطة قاعدة البيانات المشبوهة عند حدوثها. يوفر كل إخطار تفاصيل النشاط المشبوه ويوصي بكيفية إجراء مزيد من التحقيق والتخفيف من التهديد.

حاليًا، الكشف عن تهديدات قاعدة بيانات Azure SQL يكشف عن نقاط الضعف المحتملة وهجمات حقن SQL وأنماط الوصول إلى قاعدة البيانات الشاذة.

عند تلقي إعلام بالبريد الإلكتروني للكشف عن التهديدات، يمكن للمستخدمين التنقل وعرض سجلات التدقيق ذات الصلة من خلال ارتباط عميق في البريد. يفتح الرابط عارض تدقيق أو نموذج Excel للتدقيق المسبق يوضح سجلات التدقيق ذات الصلة في وقت قريب من الحدث المشبوه، وفقًا لما يلي:

تخزين المراجعة لقاعدة البيانات/الخادم مع أنشطة قاعدة البيانات الشاذة.

جدول تخزين التدقيق ذي الصلة الذي تم استخدامه في وقت الحدث لكتابة سجل التدقيق.

سجلات مراجعة الحسابات للساعة التي أعقبت وقوع الحدث مباشرة.

تدقيق السجلات ذات معرف حدث مشابه في وقت الحدث (اختياري لبعض أجهزة الكشف).

تستخدم أجهزة الكشف عن تهديدات قاعدة بيانات SQL إحدى منهجيات الكشف التالية:

الكشف المحدد: يكتشف الأنماط المشبوهة (المستندة إلى القواعد) في استعلامات عميل SQL التي تطابق الهجمات المعروفة. تحتوي هذه المنهجية على اكتشاف عال وإيجابية كاذبة منخفضة، ولكنها تغطية محدودة لأنها تندرج ضمن فئة "الاكتشافات الذرية".

الكشف السلوكي: يكتشف النشاط الشاذ، وهو سلوك غير طبيعي في قاعدة البيانات لم يتم رؤيته خلال آخر 30 يوما. يمكن أن تكون أمثلة النشاط الشاذ لعميل SQL طفرة في عمليات تسجيل الدخول أو الاستعلامات الفاشلة، أو حجم كبير من البيانات التي يتم استخراجها، أو استعلامات متعارف عليها غير عادية، أو عناوين IP غير مألوفة تستخدم للوصول إلى قاعدة البيانات.

جدار حماية تطبيق Application Gateway Web

جدار حماية تطبيق الويب (WAF) هو ميزة من سمات بوابة التطبيق التي توفر الحماية لتطبيقات الويب التي تستخدم بوابة تطبيق لوظائف التحكم في تسليم التطبيق القياسية. يقوم Web Application Firewall بذلك عن طريق حمايتهم من معظم أهم 10 نقاط ضعف شائعة على الويب في مشروع أمان تطبيق ويب المفتوح (OWASP).

وتشمل الحماية ما يلي:

حماية حقن SQL.

الحماية من البرمجة النصية للمواقع المشتركة.

الحماية من الهجمات الخاصة بالويب الشائعة مثل حقن الأوامر والاحتيال عبر طلبات HTTP وتقسيم استجابة HTTP وهجمات تضمين الملف عن بعد.

الحماية ضد انتهاكات بروتوكول HTTP.

الحماية ضد الحالات غير الطبيعية لبروتوكول HTTP مثل فقدان عامل-المستخدم المضيف وقبول العناوين.

الوقاية من الروبوتات والمتتبعات والماسحات الضوئية.

اكتشاف التكوينات الخاطئة للتطبيقات الشائعة (مثل Apache وIIS وما إلى ذلك).

يوفر تكوين WAF في بوابة التطبيق الخاص بك المزايا التالية:

يحمي تطبيق الويب الخاص بك من الثغرات الأمنية والهجمات على الويب دون تعديل التعليمات البرمجية الخلفية.

يحمي تطبيقات ويب متعددة في نفس الوقت خلف بوابة تطبيق. تدعم بوابة التطبيق استضافة ما يصل إلى 20 موقع ويب.

مراقبة تطبيقات الويب ضد الهجمات باستخدام تقارير في الوقت الحقيقي التي يتم إنشاؤها بواسطة سجلات WAF لبوابة التطبيق.

يساعد على تلبية متطلبات التوافق. تتطلب بعض عناصر التحكم في التوافق حماية جميع نقاط النهاية المواجهة للإنترنت بواسطة حل WAF.

المدافع عن التطبيقات السحابية

يعد Defender for Cloud Apps مكونا مهما في مكدس Microsoft Cloud Security. إنه حل شامل يمكن أن يساعد مؤسستك في أثناء انتقالك إلى الاستفادة الكاملة من وعد التطبيقات السحابية. فهو يحافظ على تحكمك، من خلال تحسين الرؤية في النشاط. كما أنه يساعد على زيادة حماية البيانات الهامة عبر التطبيقات السحابية.

باستخدام الأدوات التي تساعد في الكشف عن ظل تكنولوجيا المعلومات وتقييم المخاطر وفرض النهج والتحقيق في الأنشطة وإيقاف التهديدات، يمكن لمؤسستك الانتقال بأمان إلى السحابة مع الحفاظ على التحكم في البيانات الهامة.

| الفئة | الوصف |

|---|---|

| اكتشاف | اكتشف Shadow IT مع Defender for Cloud Apps. احصل على الرؤية من خلال اكتشاف التطبيقات والأنشطة والمستخدمين والبيانات والملفات في بيئة السحابة الخاصة بك. اكتشف تطبيقات الجهات الخارجية المتصلة بالسحابة. |

| التحقيق | تحقق من تطبيقات السحابة باستخدام أدوات الطب الشرعي السحابي للتعمق في التطبيقات الخطرة ومستخدمين محددين وملفات في شبكتك. ابحث عن أنماط في البيانات التي تم جمعها من السحابة الخاصة بك. إنشاء تقارير لمراقبة السحابة الخاصة بك. |

| عنصر تحكم | التخفيف من المخاطر عن طريق تعيين النهج والتنبيهات لتحقيق أقصى قدر من التحكم في حركة مرور سحابة الشبكة. استخدم Defender for Cloud Apps لترحيل المستخدمين إلى بدائل تطبيقات سحابية آمنة ومعتمدة. |

| الحماية | استخدم Defender for Cloud Apps لمعاقبة التطبيقات أو حظرها، وفرض منع فقدان البيانات، والتحكم في الأذونات والمشاركة، وإنشاء تقارير وتنبيهات مخصصة. |

| عنصر تحكم | التخفيف من المخاطر عن طريق تعيين النهج والتنبيهات لتحقيق أقصى قدر من التحكم في حركة مرور سحابة الشبكة. استخدم Defender for Cloud Apps لترحيل المستخدمين إلى بدائل تطبيقات سحابية آمنة ومعتمدة. |

يدمج Defender for Cloud Apps الرؤية مع السحابة الخاصة بك من خلال:

استخدام Cloud Discovery لتحديد بيئة السحابة الخاصة بك وتطبيقات السحابة التي تستخدمها مؤسستك.

فرض عقوبات على التطبيقات وحظرها في السحابة.

استخدام روابط التطبيق سهلة النشر التي تستفيد من واجهات برمجة التطبيقات للموفر، من أجل رؤية التطبيقات التي تتصل بها وحوكمتها.

مساعدتك في التحكم المستمر من خلال إعداد النُهج، ثم ضبطها باستمرار.

عند جمع البيانات من هذه المصادر، يقوم Defender for Cloud Apps بتشغيل تحليل متطور عليها. فهو ينبهك على الفور إلى الأنشطة الشاذة، ويمنحك رؤية عميقة في بيئة السحابة الخاصة بك. يمكنك تكوين نهج في Defender for Cloud Apps واستخدامه لحماية كل شيء في بيئة السحابة الخاصة بك.

قدرات الحماية من التهديدات التابعة لجهة خارجية من خلال Azure Marketplace

جدار حماية تطبيق الويب

يفحص جدار حماية تطبيق الويب حركة مرور الويب الواردة ويحظر إدخالات SQL والبرمجة النصية عبر المواقع وتحميل البرامج الضارة وهجمات DDoS للتطبيق والهجمات الأخرى التي تستهدف تطبيقات الويب الخاصة بك. يقومون أيضًا بفحص الردود من خوادم الويب الخلفية لمنع فقدان البيانات (DLP). يتيح محرك التحكم في الوصول المتكامل للمسؤولين إنشاء نُهج دقيقة للتحكم في الوصول للمصادقة والتفويض والمحاسبة (AAA)، ما يمنح المؤسسات مصادقة قوية وتحكمًا في المستخدم.

يوفر جدار حماية تطبيقات الويب المزايا التالية:

يكتشف ويحظر عمليات حقن SQL أو البرمجة النصية عبر المواقع أو تحميلات البرامج الضارة أو DDoS للتطبيق أو أي هجمات أخرى ضد تطبيقك.

الأمان والمُصادقة والتحكم في الوصول.

يفحص حركة المرور الصادرة للكشف عن البيانات الحساسة ويمكنه إخفاء المعلومات أو منع تسربها.

تسريع تسليم محتويات تطبيق الويب، باستخدام قدرات مثل التخزين المؤقت والضغط وتحسينات حركة المرور الأخرى.

للحصول على أمثلة على جدران حماية تطبيق الويب المتوفرة في Azure Marketplace، راجع Barracuda WAF، وجدار حماية تطبيق الويب الظاهري Brocade (vWAF)، و Imperva SecureSphere، وجدار حماية IP ThreatSTOP.

الخطوة التالية

- الاستجابة لتهديدات اليوم: يساعد في تحديد التهديدات النشطة التي تستهدف موارد Azure ويوفر الرؤى التي تحتاجها للاستجابة بسرعة.