خدمة مكافحة البرامج الضارة في Microsoft لخدمات Azure Cloud Services والأجهزة الظاهرية

يعدّ Microsoft Antimalware لـ Azure حماية مجانية في الوقت الحقيقي تساعد على تحديد وإزالة الفيروسات وبرامج التجسس وغيرها من البرامج الضارة. حيث تولد تنبيهات عند محاولة البرامج الضارة أو غير المرغوب فيها التثبيت أو التشغيل على أنظمة Azure.

تم إنشاء الحل على نفس النظام الأساسي للحماية من البرامج الضارة مثل Microsoft Security Essentials (MSE) وMicrosoft Forefront Endpoint Protection وMicrosoft System Center Endpoint Protection وMicrosoft Intune وMicrosoft Defender for Cloud. يعد Microsoft Antimalware لـ Azure حلًا أحادي العامل للتطبيقات وبيئات المستأجرين، وهو مصمم للتشغيل في الخلفية دون تدخل بشري. يمكن نشر الحماية استنادًا إلى احتياجات أعباء العمل للتطبيقات، مع التكوين المخصص الأساسي الآمن افتراضيًا أو المتقدم، بما في ذلك مراقبة مكافحة البرامج الضارة.

عند نشر وتمكين Microsoft Antimalware لـ Azure لتطبيقاتك، تتوفر الميزات الأساسية التالية:

- الحماية في الوقت الفعلي - تراقب النشاط في الخدمات السحابية وعلى الأجهزة الافتراضية للكشف عن تنفيذ البرامج الضارة ومنعه.

- المسح المجدول - يفحص بشكل دوري للكشف عن البرامج الضارة، بما في ذلك البرامج التي تعمل بنشاط.

- إصلاح البرامج الضارة - يتخذ تلقائيًا إجراء بشأن البرامج الضارة المكتشفة، مثل حذف الملفات الضارة أو الحجز وتنظيف إدخالات التسجيل الضارة.

- تحديثات التوقيع - يقوم تلقائيا بتثبيت أحدث توقيعات الحماية (تعريفات الفيروسات) لضمان تحديث الحماية على تردد محدد مسبقا.

- محرك مكافحة البرامج الضارة التحديثات - يقوم تلقائيا بتحديث محرك الحماية من البرامج الضارة من Microsoft.

- تحديثات النظام الأساسي للحماية من البرامج الضارة - يقوم تلقائيا بتحديث النظام الأساسي ل Microsoft Antimalware.

- الحماية النشطة - يبلغ Microsoft Azure عن بيانات تعريف بيانات تتبع الاستخدام حول التهديدات المكتشفة والموارد المشبوهة لضمان الاستجابة السريعة لمشهد التهديد المتطور وتمكين تسليم التوقيع المتزامن في الوقت الحقيقي من خلال نظام الحماية النشطة من Microsoft (MAPS).

- تقارير العينات: - توفر العينات وتقاريرها إلى خدمة Microsoft لمكافحة البرامج الضارة للمساعدة في تحسين الخدمة وتمكين استكشاف الأخطاء وإصلاحها.

- الاستثناءات - يسمح لمسؤولي التطبيقات والخدمة بتكوين الاستثناءات للملفات والعمليات ومحركات الأقراص.

- مجموعة أحداث مكافحة البرامج الضارة: - يسجل صحة خدمة الحماية من البرامج الضارة والأنشطة المشبوهة وإجراءات المعالجة المتخذة في سجل أحداث نظام التشغيل ويجمعها في حساب تخزين Azure الخاص بالعميل.

إشعار

يوزع أيضًا Microsoft Antimalware باستخدام Microsoft Defender for Cloud. اقرأ تثبيت حماية نقطة النهاية في Microsoft Defender for Cloud لمزيد من المعلومات.

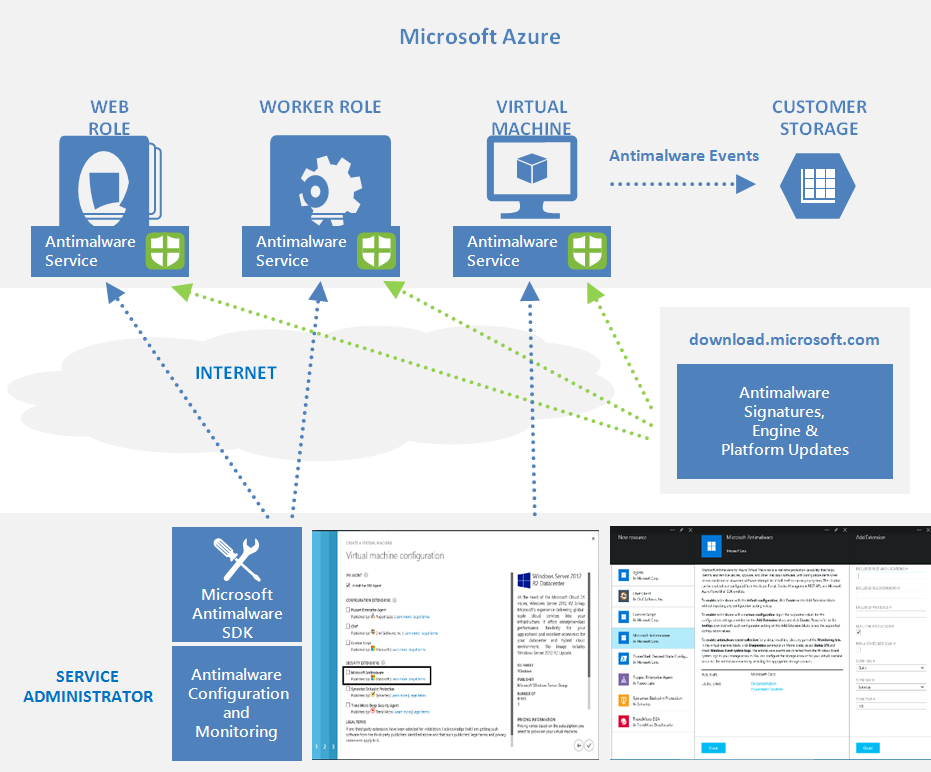

بناء الأنظمة

يتضمن Microsoft Antimalware لـ Azure عميل Microsoft مكافحة البرامج الضارة والخدمة، طراز النشر الكلاسيكي مكافحة البرامج الضارة، مكافحة البرامج الضارة PowerShell cmdlets، وملحقات التشخيص Azure. يتم دعم Microsoft Antimalware على عائلات أنظمة التشغيل Windows Server 2008 R2، وWindows Server 2012، وWindows Server 2012 R2. وهو غير مدعوم على نظام التشغيل Windows Server 2008، كما أنه غير مدعوم في Linux.

يتم تثبيت Microsoft Antimalware Client and Service بشكل افتراضي في حالة تعطيل في جميع عائلات نظام تشغيل ضيف Azure المدعومة في النظام الأساسي للخدمات السحابية. لا يتم تثبيت Microsoft Antimalware Client and Service بشكل افتراضي في النظام الأساسي للأجهزة الظاهرية وهو متوفر كميزة اختيارية من خلال مدخل Microsoft Azure وتكوين الجهاز الظاهري Visual Studio ضمن ملحقات الأمان.

عند استخدام Azure App Service على Windows، فإن الخدمة الأساسية التي تستضيف تطبيق الويب لديها Microsoft Antimalware ممكن عليها. يستخدم هذا لحماية البنية الأساسية لخدمة تطبيقات Azure ولا يتم تشغيله على محتوى العميل.

إشعار

برنامج الحماية من الفيروسات من Microsoft Defender هو مكافحة البرامج الضارة المضمنة التي تم تمكينها في Windows Server 2016 والإصدارات الأحدث. لا يزال من الممكن إضافة ملحق Azure VM Antimalware إلى Windows Server 2016 وأعلى Azure VM مع برنامج الحماية من الفيروسات من Microsoft Defender. في هذا السيناريو، يطبق الملحق أي نهج تكوين اختيارية لاستخدامها من قبل برنامج الحماية من الفيروسات من Microsoft Defender لا ينشر الملحق أي خدمات أخرى لمكافحة البرامج الضارة. لمزيد من المعلومات، راجع قسم العينات في هذه المقالة لمزيد من التفاصيل.

سير عمل Microsoft لمكافحة البرامج الضارة

يمكن لمسؤول خدمة Azure تمكين Antimalware لـ Azure مع تكوين افتراضي أو مخصص للأجهزة الظاهرية والخدمات السحابية باستخدام الخيارات التالية:

- الأجهزة الظاهرية - في مدخل Microsoft Azure، ضمن ملحقات الأمان

- الأجهزة الظاهرية - استخدام تكوين الأجهزة الظاهرية Visual Studio في Server Explorer

- الأجهزة الظاهرية والخدمات السحابية - استخدام نموذج التوزيع الكلاسيكي لمكافحة البرامج الضارة

- الأجهزة الظاهرية والخدمات السحابية - استخدام أوامر PowerShell cmdlets لمكافحة البرامج الضارة

يدفع مدخل Microsoft Azure أو PowerShell cmdlets ملف حزمة ملحق مكافحة البرامج الضارة إلى نظام Azure في موقع ثابت محدد مسبقا. يقوم عامل الضيف Azure (أو عامل النسيج) بتشغيل ملحق مكافحة البرامج الضارة، وتطبيق إعدادات تكوين مكافحة البرامج الضارة المقدمة كإدخال. تمكن هذه الخطوة خدمة مكافحة البرامج الضارة مع إعدادات التكوين الافتراضية أو المخصصة. إذا لم يتم توفير تكوين مخصص، فسيتم تمكين خدمة مكافحة البرامج الضارة بإعدادات التكوين الافتراضية. لمزيد من المعلومات، راجع قسم عينات من هذه المقالة للحصول على مزيد من التفاصيل.

بمجرد التشغيل، يقوم عميل Microsoft Antimalware بتنزيل أحدث محرك حماية وتعريفات توقيع من الإنترنت وتحميلها على نظام Azure. تكتب خدمة Microsoft Antimalware الأحداث المتعلقة بالخدمة إلى سجل أحداث نظام التشغيل النظام ضمن مصدر حدث "Microsoft Antimalware". تتضمن الأحداث حالة حماية عميل مكافحة البرامج الضارة، وحالة الحماية والمعالجة، وإعدادات التكوين الجديدة والقديمة، وتحديثات المحرك وتعريفات التوقيع، وغيرها.

يمكنك تمكين مراقبة مكافحة البرامج الضارة لخدمة السحابة أو الجهاز الظاهري لديك من كتابة أحداث سجل أحداث مكافحة البرامج الضارة أثناء إنتاجها إلى حساب تخزين Azure الخاص بك. تستخدم خدمة مكافحة البرامج الضارة ملحق تشخيصات Azure لجمع أحداث مكافحة البرامج الضارة من نظام Azure في جداول في حساب Azure Storage الخاص بالعميل.

يتم توثيق سير عمل التوزيع، بما في ذلك خطوات التكوين والخيارات المعتمدة للسيناريوهات المذكورة أعلاه في قسم سيناريوهات نشر مكافحة البرامج الضارة في هذا المستند.

إشعار

ومع ذلك، يمكنك استخدام PowerShell/APIs وقوالب Azure Resource Manager لنشر مجموعات مقياس الجهاز الظاهري مع ملحق Microsoft Anti-Malware. لتثبيت ملحق على جهاز ظاهري قيد التشغيل بالفعل، يمكنك استخدام نموذج البرنامج النصي Python vmssextn.py. يحصل هذا البرنامج النصي على تكوين الملحق الموجود على مجموعة المقياس ويضيف ملحقًا إلى قائمة الملحقات الموجودة على مجموعات مقياس الجهاز الظاهري.

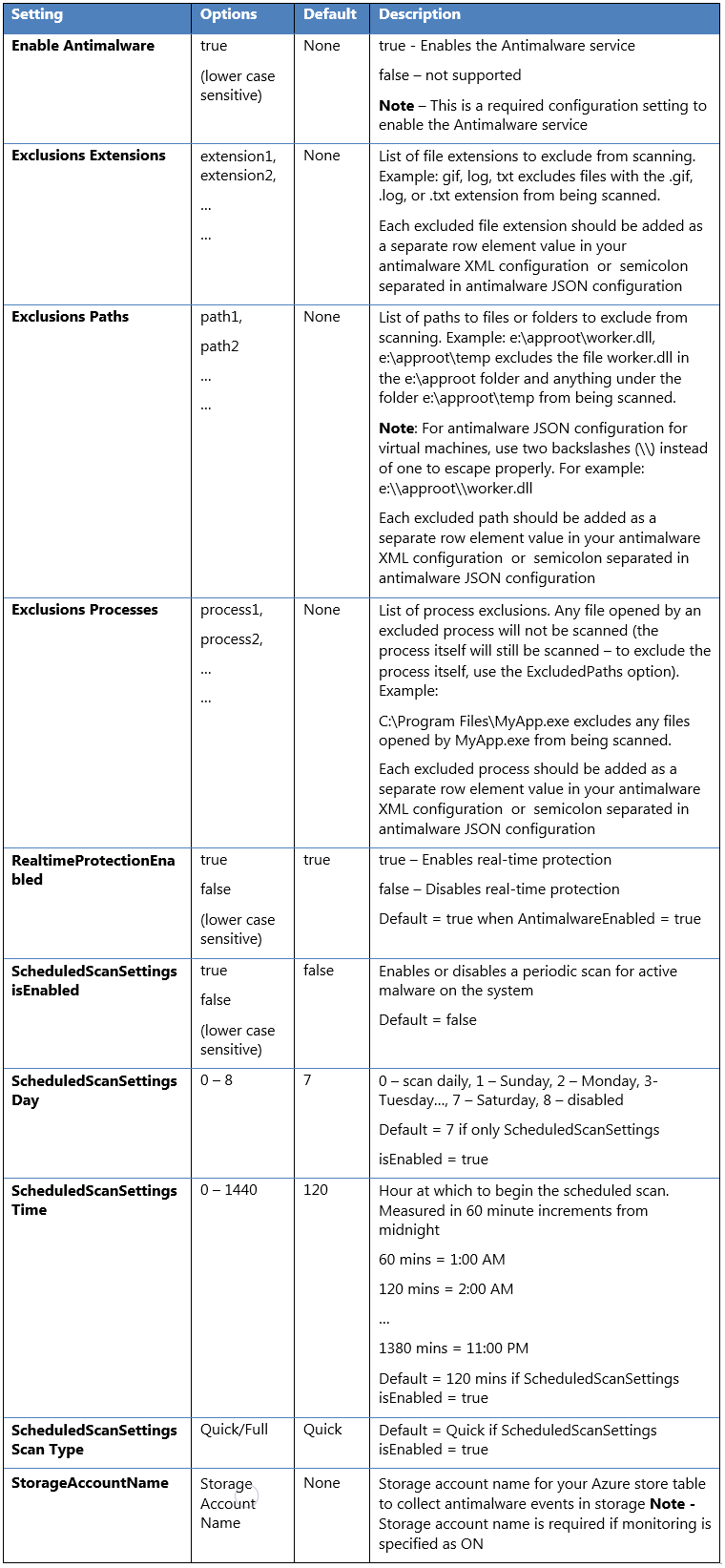

التكوين الافتراضي والمخصص لمكافحة البرامج الضارة

يتم تطبيق إعدادات التكوين الافتراضية لتمكين مكافحة البرامج الضارة لخدمات Azure السحابية أو الأجهزة الظاهرية عندما لا توفر إعدادات تكوين مخصصة. تم تحسين إعدادات التكوين الافتراضية مسبقًا للتشغيل في بيئة Azure. اختياريًا، يمكنك تخصيص إعدادات التكوين الافتراضية هذه كما هو مطلوب لتطبيق Azure أو نشر الخدمة وتطبيقها على سيناريوهات التوزيع الأخرى.

يلخص الجدول التالي إعدادات التكوين المتوفرة لخدمة مكافحة البرامج الضارة. يتم وضع علامة على إعدادات التكوين الافتراضية ضمن العمود المسمى "افتراضي".

سيناريوهات توزيع مكافحة البرامج الضارة

تتم مناقشة سيناريوهات تمكين وتكوين مكافحة البرامج الضارة، بما في ذلك مراقبة خدمات Azure السحابية والأجهزة الظاهرية، في هذا القسم.

الأجهزة الظاهرية - تمكين وتكوين برامج الحماية من البرامج الضارة

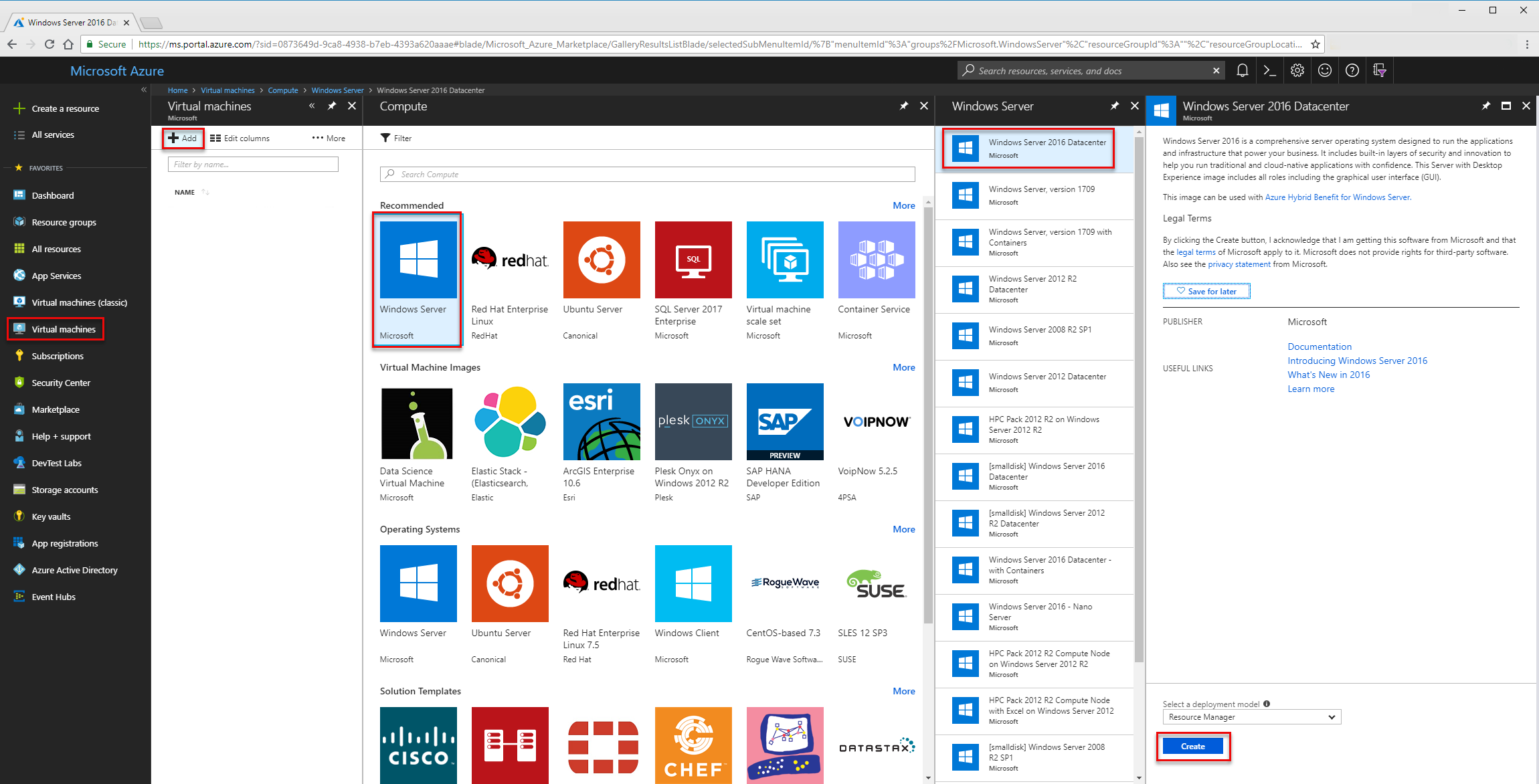

النشر في أثناء إنشاء جهاز ظاهري باستخدام مدخل Microsoft Azure

اتبع هذه الخطوات لتمكين وتكوين Microsoft Antimalware لأجهزة Azure الظاهرية باستخدام مدخل Microsoft Azure أثناء توفير جهاز ظاهري:

- قم بتسجيل الدخول إلى بوابة Azure.

- لإنشاء جهاز ظاهري جديد، انتقل إلى الأجهزة الظاهرية، وحدد إضافة، واختر خادم Windows .

- حدد إصدار خادم Windows الذي ترغب في استخدامه.

- حدد إنشاء.

- قم بتوفير الاسم واسم المستخدموكلمة المرور وإنشاء مجموعة موارد جديدة أو اختر مجموعة موارد موجودة.

- حدد OK.

- اختر حجم الجهاز الظاهري.

- في القسم التالي، حدد الخيارات المناسبة لاحتياجاتك حدد قسم الملحقات.

- حدد إضافة ملحق

- ضمن مورد جديد، اختر Microsoft Antimalware.

- حدد إنشاء.

- في ملف قسم تثبيت الملحق، يمكن تكوين المواقع واستبعادات العملية بالإضافة إلى خيارات الفحص الأخرى. اختر موافق.

- اختر موافق.

- مرة أخرى في قسم الإعدادات، اختر موافق.

- في الشاشة إنشاء، اختر موافق.

راجع قالب Azure Resource Manager هذا لنشر ملحق Antimalware VM لنظام التشغيل Windows.

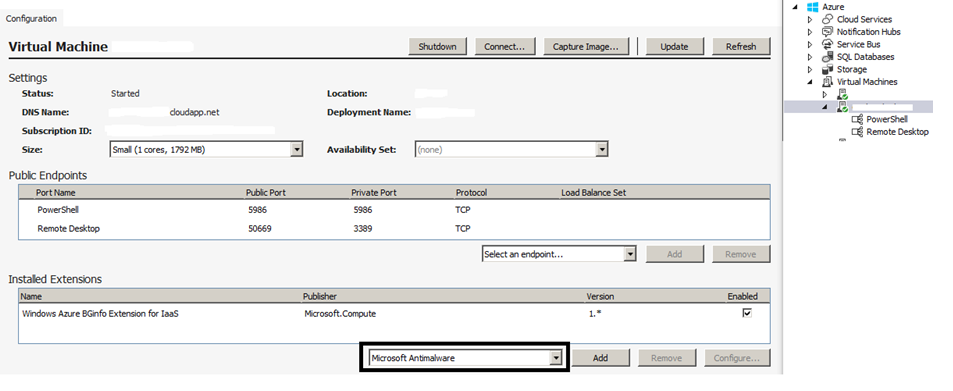

التوزيع باستخدام تكوين الجهاز الظاهري Visual Studio

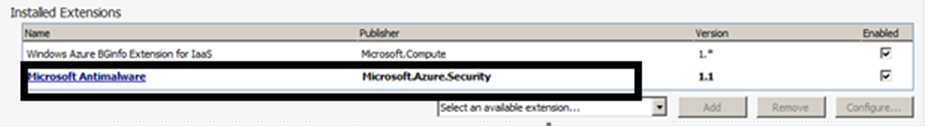

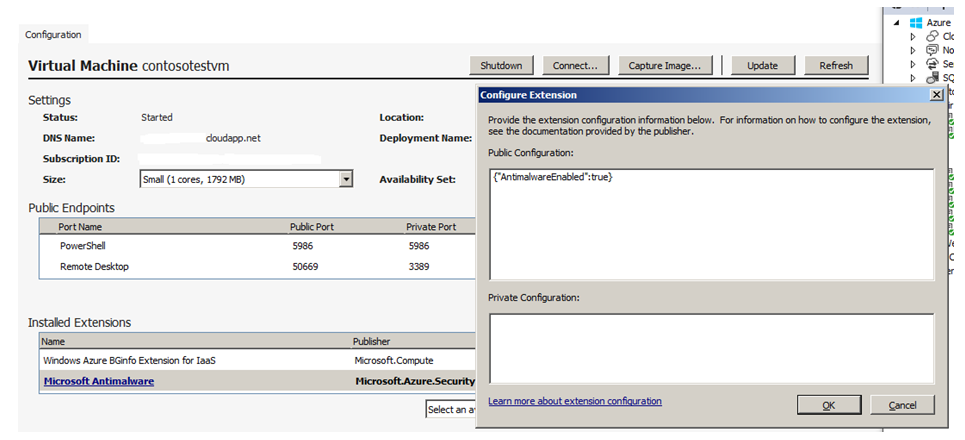

لتمكين وتكوين خدمة Microsoft Antimalware باستخدام Visual Studio:

الاتصال إلى Microsoft Azure في Visual Studio.

اختر الجهاز الظاهري في عقدة الأجهزة الظاهرية في مستكشف الخادم

انقر بزر الفأرة الأيمن فوق تكوين لعرض صفحة تكوين الجهاز الظاهري

حدد ملحق Microsoft Antimalware من القائمة المنسدلة ضمن ملحقات مثبتة وانقر فوق إضافة للتكوين مع التكوين الافتراضي لمكافحة البرامج الضارة.

لتخصيص تكوين مكافحة البرامج الضارة الافتراضي، حدد (تمييز) ملحق Antimalware في قائمة الملحقات المثبتة وانقر فوق تكوين.

استبدل تكوين مكافحة البرامج الضارة الافتراضي بتكوينك المخصص بتنسيق JSON المدعوم في مربع نص التكوين العام وانقر فوق موافق.

انقر فوق الزر تحديث لدفع تحديثات التكوين إلى الجهاز الظاهري.

إشعار

يدعم تكوين Visual Studio Virtual Machines لـ Antimalware تكوين تنسيق JSON فقط. لمزيد من المعلومات، راجع قسم العينات في هذه المقالة لمزيد من التفاصيل.

التوزيع باستخدام PowerShell cmdlets

يمكن لتطبيق أو خدمة Azure تمكين وتكوين Microsoft Antimalware لأجهزة Azure الظاهرية باستخدام PowerShell cmdlets.

لتمكين وتكوين Microsoft لمكافحة البرامج الضارة باستخدام Cmdlets PowerShell :

- إعداد بيئة PowerShell - راجع الوثائق في https://github.com/Azure/azure-powershell

- استخدم الأمر cmdlet Set-AzureVMMicrosoftAntimalwareExtension لتمكين وتكوين Microsoft Antimalware لجهازك الظاهري.

إشعار

يدعم تكوين الأجهزة الظاهرية Azure لمكافحة البرامج الضارة تكوين تنسيق JSON فقط. لمزيد من المعلومات، راجع قسم العينات في هذه المقالة لمزيد من التفاصيل.

تمكين وتكوين مكافحة البرامج الضارة باستخدام الك cmdlets PowerShell

يمكن لتطبيق أو خدمة Azure تمكين وتكوين Microsoft Antimalware لـ Azure Cloud Services باستخدام أوامر PowerShell cmdlets. يتم تثبيت Microsoft Antimalware في حالة تعطيل في النظام الأساسي للخدمات السحابية ويتطلب إجراء من قبل تطبيق Azure لتمكينه.

لتمكين وتكوين Microsoft لمكافحة البرامج الضارة باستخدام Cmdlets PowerShell :

- إعداد بيئة PowerShell - راجع الوثائق في https://github.com/Azure/azure-powershell

- استخدم الأمر cmdlet Set-AzureServiceExtension لتمكين Microsoft Antimalware وتكوينه لخدمة السحابة.

لمزيد من المعلومات، راجع قسم العينات في هذه المقالة لمزيد من التفاصيل.

الخدمات السحابية والأجهزة الظاهرية - التكوين باستخدام PowerShell cmdlets

يمكن لتطبيق أو خدمة Azure استرداد تكوين Microsoft Antimalware للخدمات السحابية والأجهزة الظاهرية باستخدام PowerShell cmdlets.

لاسترداد تكوين Microsoft Antimalware باستخدام PowerShell cmdlets:

- إعداد بيئة PowerShell - راجع الوثائق في https://github.com/Azure/azure-powershell

- بالنسبة إلى الأجهزة الظاهرية: استخدم الأمر cmdlet Get-AzureVMMicrosoftAntimalwareExtension للحصول على تكوين مكافحة البرامج الضارة.

- بالنسبة إلى الخدمات السحابية: استخدم الأمر cmdlet Get-AzureServiceExtension للحصول على تكوين مكافحة البرامج الضارة.

العينات

إزالة تكوين مكافحة البرامج الضارة باستخدام أوامر PowerShell cmdlets

يمكن لتطبيق أو خدمة Azure إزالة تكوين مكافحة البرامج الضارة وأي تكوين مراقبة مكافحة البرامج الضارة المقترنة من ملحقات خدمة Azure Antimalware والتشخيص ذات الصلة المقترنة بخدمة السحابة أو الجهاز الظاهري.

لإزالة Microsoft Antimalware باستخدام PowerShell cmdlets:

- إعداد بيئة PowerShell - راجع الوثائق في https://github.com/Azure/azure-powershell

- للأجهزة الظاهرية: استخدم الأمر Cmdlet Remove-AzureVMMicrosoftAntimalwareExtension.

- للخدمات السحابية: استخدم الأمر Cmdlet Remove-AzureServiceExtension.

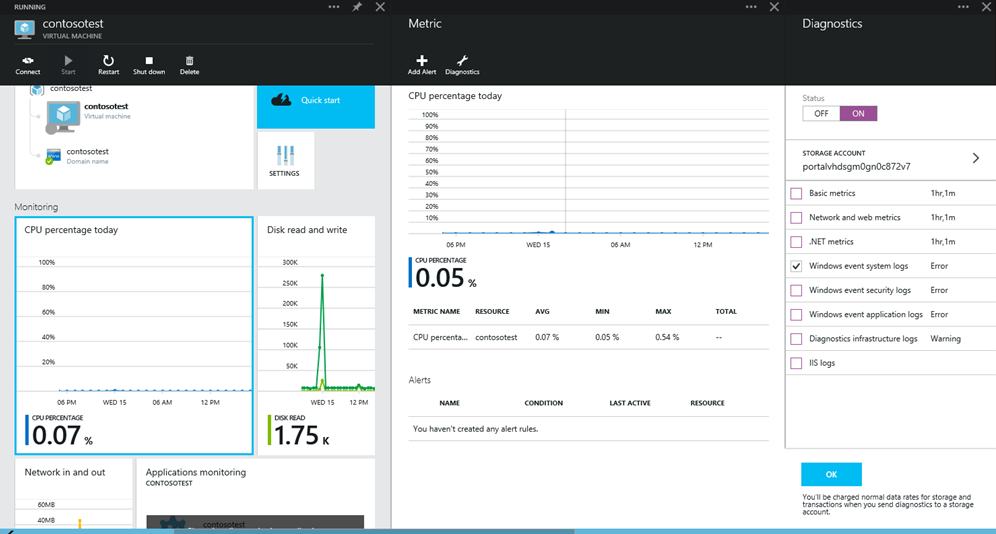

لتمكين مجموعة أحداث مكافحة البرامج الضارة لجهاز ظاهري باستخدام مدخل Azure Preview:

- انقر فوق أي جزء من عدسة المراقبة في شفرة الجهاز الظاهري

- انقر فوق الأمر تشخيص على شفرة القياس

- حدد الحالة تشغيل وتحقق من خيار نظام أحداث Windows

- . يمكنك اختيار إلغاء تحديد جميع الخيارات الأخرى في القائمة، أو تركها ممكنة وفقا لاحتياجات خدمة التطبيق.

- يتم تسجيل فئات أحداث مكافحة البرامج الضارة "خطأ" و"تحذير" و"معلوماتي" وما إلى ذلك في حساب Azure Storage الخاص بك.

يتم جمع أحداث مكافحة البرامج الضارة من سجلات نظام أحداث Windows إلى حساب Azure Storage الخاص بك. يمكنك تكوين حساب التخزين للجهاز الظاهري الخاص بك لجمع أحداث مكافحة البرامج الضارة عن طريق تحديد حساب التخزين المناسب.

تمكين وتكوين Antimalware باستخدام PowerShell cmdlets لأجهزة Azure Resource Manager الظاهرية

لتمكين وتكوين Microsoft Antimalware لأجهزة Azure Resource Manager الظاهرية باستخدام PowerShell cmdlets:

- إعداد بيئة PowerShell باستخدام هذه الوثائق على GitHub.

- استخدم cmdlet Set-AzureRmVMExtension لتمكين وتكوين برامج Microsoft المضادة للمواد لـ VM الخاص بك.

تتوفر نماذج التعليمات البرمجية التالية:

- نشر Microsoft Antimalware على أجهزة ARM الظاهرية

- أضف Microsoft Antimalware إلى مجموعات Azure Service Fabric

تمكين وتكوين Antimalware إلى Azure Cloud Service Extended Support (CS-ES) باستخدام PowerShell cmdlets

لتمكين وتكوين Microsoft لمكافحة البرامج الضارة باستخدام Cmdlets PowerShell :

- إعداد بيئة PowerShell - راجع الوثائق في https://github.com/Azure/azure-powershell

- استخدم cmdlet جديدًا AzCloudServiceExtensionObject لتمكين وتكوين Microsoft Antimalware للجهاز الظاهري بخدمة سحابة الخاص بك.

يتوفر نموذج التعليمات البرمجية التالي:

تمكين وتكوين مكافحة البرامج الضارة باستخدام Cmdlets PowerShell للخوادم تمكين القوس Azure

قم بتمكين وتكوين مكافحة البرامج الضارة باستخدام أوامر PowerShell cmdlets للخوادم التي تدعم Azure Arc:

- إعداد بيئة PowerShell باستخدام هذه الوثائق على GitHub.

- استخدم الأمر Cmdlet New-AzConnectedMachineExtension لتمكين وتكوين Microsoft Antimalware للخوادم التي تدعم Arc.

تتوفر نماذج التعليمات البرمجية التالية:

الخطوات التالية

راجع نماذج التعليمات البرمجية لتمكين وتكوين Microsoft Antimalware للأجهزة الظاهرية لـ Azure Resource Manager (ARM).