مصادقة كتب اللعب إلى الحارس مايكروسوفت

تستند أدلة مبادئ Microsoft Sentinel إلى مهام سير العمل المضمنة في Azure Logic Apps، وهي خدمة سحابية تساعدك على جدولة المهام ومهام سير العمل وأتمتتها وتنسيقها عبر الأنظمة في جميع أنحاء المؤسسة.

يجب أن تتصل Azure Logic Apps بشكل منفصل وأن تصادق بشكل مستقل على كل مورد، من كل نوع، يتفاعل معه، بما في ذلك إلى Microsoft Sentinel نفسه. تستخدم Logic Apps موصلات متخصصة لهذا الغرض، مع كل نوع مورد له موصل خاص به.

توضح هذه المقالة أنواع الاتصالات والمصادقة المدعومة لموصل Logic Apps Microsoft Sentinel. يمكن أن تستخدم أدلة المبادئ أساليب المصادقة المدعومة للتفاعل مع Microsoft Sentinel والوصول إلى بيانات Microsoft Sentinel.

المتطلبات الأساسية

نوصي بقراءة المقالات التالية قبل هذه المقالة:

- أتمتة الاستجابة للمخاطر باستخدام أدلة مبادئ Microsoft Sentinel

- إنشاء أدلة مبادئ Microsoft Sentinel وإدارتها

- Azure Logic Apps لدلائل مبادئ Microsoft Sentinel

- المشغلات والإجراءات المدعومة في أدلة مبادئ Microsoft Sentinel

لمنح هوية مدارة حق الوصول إلى موارد أخرى، مثل مساحة عمل Microsoft Sentinel، يجب أن يكون للمستخدم الذي قام بتسجيل الدخول دور له أذونات لكتابة تعيينات الأدوار، مثل المالك أو وصول المستخدم مسؤول istrator لمساحة عمل Microsoft Sentinel.

المصادقة

يمكن أن يعمل موصل Microsoft Sentinel في Logic Apps، والمشغلات والإجراءات المكونة له، نيابة عن أي هوية لديها الأذونات اللازمة (قراءة و/أو كتابة) في مساحة العمل ذات الصلة. الموصل يدعم أنواع متعددة من الهوية:

- الهوية المدارة (معاينة). على سبيل المثال، استخدم هذا الأسلوب لخفض عدد الهويات التي تحتاج إلى إدارتها.

- كيان الخدمة (تطبيق Microsoft Entra). توفر التطبيقات المسجلة قدرة محسنة على التحكم في الأذونات وإدارة بيانات الاعتماد وتمكين قيود معينة على استخدام الموصل.

- مستخدم Microsoft Entra

الأذونات المطلوبة

بغض النظر عن أسلوب المصادقة، فإن الأذونات التالية مطلوبة بواسطة الهوية المصادق عليها لاستخدام مكونات مختلفة من موصل Microsoft Sentinel. تتضمن إجراءات "الكتابة" إجراءات مثل تحديث الحوادث أو إضافة تعليق.

| الأدوار | استخدام المشغلات | استخدام إجراءات "القراءة" | استخدام إجراءات "الكتابة" |

|---|---|---|---|

| Microsoft Sentinel Reader | √ | √ | - |

| Microsoft Sentinel المستجيب/المساهم | √ | √ | √ |

لمزيد من المعلومات، راجع الأدوار والأذونات في متطلبات دليل مبادئ Microsoft Sentinel وMicrosoft Sentinel.

المصادقة باستخدام هوية مدارة

تسمح لك المصادقة كهوية مدارة بمنح أذونات مباشرة إلى دليل المبادئ، وهو مورد سير عمل Logic App. تعمل إجراءات موصل Microsoft Sentinel التي يتخذها دليل المبادئ نيابة عن دليل المبادئ، كما لو كان كائنا مستقلا بأذوناته الخاصة على Microsoft Sentinel.

للمصادقة باستخدام هوية مدارة:

تمكين الهوية المُدارة في مورد سير عمل Logic Apps. لمزيد من المعلومات، راجع تمكين الهوية المعينة من قبل النظام في مدخل Microsoft Azure.

يمكن لتطبيق المنطق الخاص بك الآن استخدام الهوية المعينة من قبل النظام، والمسجلة بمعرف Microsoft Entra ويتم تمثيلها بواسطة معرف كائن.

استخدم الخطوات التالية لمنح هذه الهوية مع الوصول إلى مساحة عمل Microsoft Sentinel:

من قائمة Microsoft Sentinel، حدد Settings.

حدد علامة التبويب Workspace settings . من قائمة مساحة العمل، حدد Access control (IAM).

من شريط الأزرار في الأعلى، حدد Add واختر Add role assignment. إذا تم تعطيل الخيار إضافة تعيين دور، فليس لديك أذونات لتعيين الأدوار.

في اللوحة الجديدة التي تظهر، عيّن الدور المناسب:

ضمن تعيين الوصول إلى، حدد Logic App.

حدد الاشتراك الذي ينتمي إليه دليل المبادئ، ثم حدد اسم دليل المبادئ.

حدد حفظ.

لمزيد من المعلومات، راجع منح الهوية حق الوصول إلى الموارد.

قم بتمكين طريقة مصادقة الهوية المُدارة في موصل Microsoft Sentinel Logic Apps:

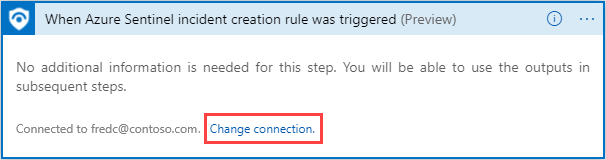

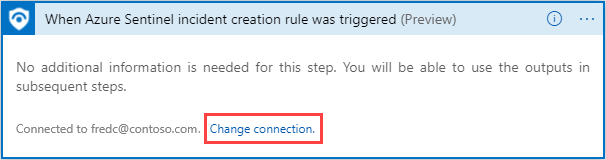

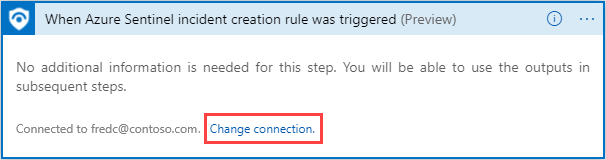

في مصمم Logic Apps، أضف خطوة موصل Microsoft Sentinel Logic Apps. إذا تم تمكين الموصل بالفعل لاتصال موجود، فحدد الارتباط تغيير الاتصال . على سبيل المثال:

في قائمة الاتصالات الناتجة، حدد إضافة جديد.

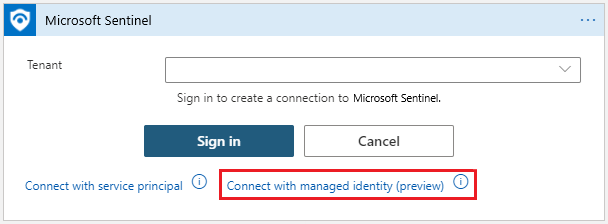

أنشئ اتصالاً جديداً عن طريق تحديد الاتصال بالهوية المُدارة (إصدار أولي). على سبيل المثال:

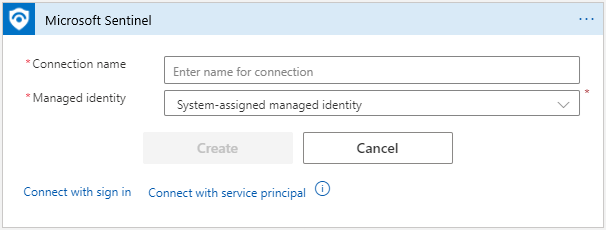

أدخل اسما لهذا الاتصال، وحدد الهوية المدارة المعينة من قبل النظام، ثم حدد إنشاء.

حدد إنشاء لإنهاء إنشاء الاتصال.

المصادقة ككيان خدمة (تطبيق Microsoft Entra)

إنشاء كيان خدمة عن طريق تسجيل تطبيق Microsoft Entra. نوصي باستخدام تطبيق مسجل كهوية الموصل بدلا من حساب مستخدم.

لاستخدام التطبيق الخاص بك مع موصل Microsoft Sentinel:

سجل التطبيق باستخدام معرف Microsoft Entra وأنشئ كيان خدمة. لمزيد من المعلومات، راجع إنشاء تطبيق Microsoft Entra ومدير الخدمة الذي يمكنه الوصول إلى الموارد.

الحصول على بيانات الاعتماد للمصادقة المستقبلية. في صفحة التطبيق المسجل، احصل على بيانات اعتماد التطبيق لتسجيل الدخول:

- معرف العميل، ضمن نظرة عامة

- سر العميل، ضمن الشهادات والأسرار

امنح التطبيق أذونات للعمل مع مساحة عمل Microsoft Sentinel:

في مساحة عمل Microsoft Sentinel، انتقل إلى الإعدادات> Workspace الإعدادات> عنصر التحكم في الوصول (IAM)

حدد إضافة تعيين دور، ثم حدد الدور الذي ترغب في تعيينه للتطبيق.

على سبيل المثال، للسماح للتطبيق بتنفيذ الإجراءات التي تجري تغييرات في مساحة عمل Microsoft Sentinel، مثل تحديث حدث، حدد دور Microsoft Sentinel Contributor . بالنسبة للإجراءات التي تقرأ البيانات فقط، يكون دور Microsoft Sentinel Reader كافيا.

ابحث عن التطبيق المطلوب واحفظ التغييرات.

بشكل افتراضي، لا يتم عرض تطبيقات Microsoft Entra في الخيارات المتاحة. للعثور على التطبيق الخاص بك، ابحث عن الاسم وحدده.

استخدم بيانات اعتماد التطبيق للمصادقة على موصل Microsoft Sentinel في Logic Apps.

في مصمم Logic Apps، أضف خطوة موصل Microsoft Sentinel Logic Apps.

إذا تم تمكين الموصل بالفعل لاتصال موجود، فحدد الارتباط تغيير الاتصال . على سبيل المثال:

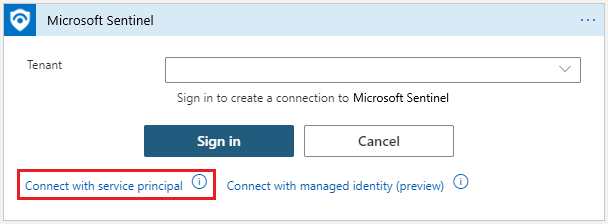

في قائمة الاتصالات الناتجة، حدد إضافة جديد، ثم حدد الاتصال مع كيان الخدمة. على سبيل المثال:

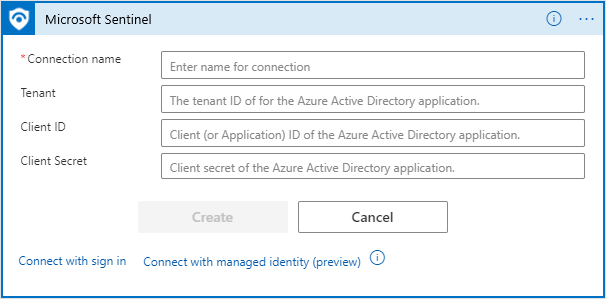

أدخل قيم المعلمات المطلوبة المتوفرة في صفحة تفاصيل التطبيق المسجل:

- Tenant: ضمن Overview

- معرّف العميل: ضمن Overview

- سر العميل: ضمن الشهادات والأسرار

على سبيل المثال:

حدد إنشاء لإنهاء إنشاء الاتصال.

المصادقة كمستخدم Microsoft Entra

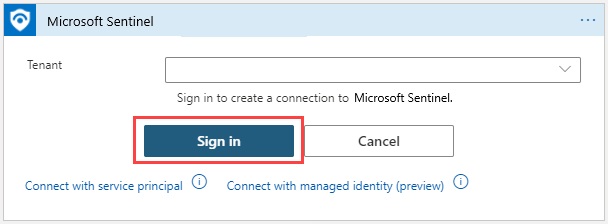

لإجراء اتصال كمستخدم Microsoft Entra:

في مصمم Logic Apps، أضف خطوة موصل Microsoft Sentinel Logic Apps. إذا تم تمكين الموصل بالفعل لاتصال موجود، فحدد الارتباط تغيير الاتصال . على سبيل المثال:

في قائمة الاتصالات الناتجة، حدد إضافة جديد، ثم حدد تسجيل الدخول.

أدخل بيانات الاعتماد عند مطالبتك بذلك، ثم اتبع الإرشادات المتبقية على الشاشة لإنشاء اتصال.

عرض اتصالات واجهة برمجة تطبيقات دليل المبادئ وتحريرها

يتم استخدام اتصالات واجهة برمجة التطبيقات لتوصيل Azure Logic Apps بخدمات أخرى، بما في ذلك Microsoft Sentinel. في كل مرة يتم فيها إجراء مصادقة جديدة لموصل في Azure Logic Apps، يتم إنشاء مورد اتصال API جديد، يحتوي على التفاصيل المقدمة عند تكوين الوصول إلى الخدمة. يمكن استخدام نفس اتصال API في جميع إجراءات ومشغلات Microsoft Sentinel في نفس مجموعة الموارد.

لعرض اتصالات واجهة برمجة التطبيقات، قم بأحد الإجراءات التالية:

في مدخل Microsoft Azure، ابحث عن اتصالات واجهة برمجة التطبيقات. حدد موقع اتصال واجهة برمجة التطبيقات لدليل المبادئ الخاص بك باستخدام البيانات التالية:

- اسم العرض: الاسم المألوف الذي تعطيه للاتصال في كل مرة تقوم فيها بإنشاء اتصال.

- الحالة: حالة اتصال واجهة برمجة التطبيقات.

- مجموعة الموارد: يتم إنشاء اتصالات API لدلائل مبادئ Microsoft في مجموعة موارد مورد playbook (Azure Logic Apps).

في مدخل Microsoft Azure، اعرض جميع الموارد وتصفية طريقة العرض حسب موصل Type = API. يسمح لك هذا الأسلوب بتحديد اتصالات متعددة ووضع علامة عليها وحذفها في وقت واحد.

لتغيير تخويل اتصال موجود، أدخل مورد الاتصال، وحدد Edit API connection.

المحتوى ذو الصلة

لمزيد من المعلومات، راجع:

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ