توصيل Microsoft Azure Sentinel بـ Amazon Web Services لاستيعاب بيانات سجل خدمة AWS

استخدام موصلات Amazon Web Services (AWS) لسحب سجلات خدمة AWS إلى Microsoft Azure Sentinel. تعمل هذه الموصلات من خلال منح Microsoft Azure Sentinel حق الوصول إلى سجلات موارد AWS. يؤدي إعداد الموصل إلى إنشاء علاقة ثقة بين Amazon Web Services وMicrosoft Azure Sentinel. يتم ذلك على AWS عن طريق إنشاء دور يمنح Microsoft Azure Sentinel إذن للوصول إلى سجلات AWS الخاصة بك.

يتوفر هذا الموصل في إصدارين: الموصل القديم لإدارة CloudTrail وسجلات البيانات، والإصدار الجديد الذي يمكنه استيعاب السجلات من خدمات AWS التالية عن طريق سحبها من مستودع S3 (الارتباطات إلى وثائق AWS):

- سحابة Amazon الظاهرية الخاصة (VPC) - سجلات تدفق VPC

- Amazon GuardDuty - النتائج

- AWS CloudTrail - أحداث الإدارة والبيانات

- سجلات AWS CloudWatch - CloudWatch

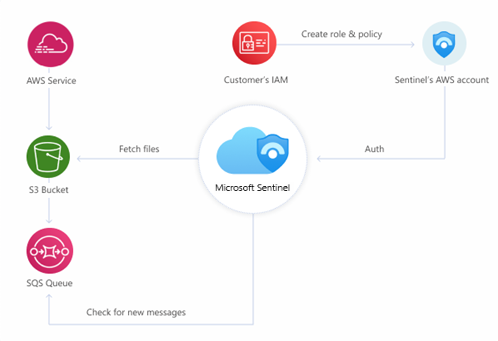

توضح علامة التبويب هذه كيفية تكوين موصل AWS S3. تحتوي عملية إعداده على جزأين: جانب AWS وجانب Microsoft Azure Sentinel. تنتج عملية كل جانب معلومات يستخدمها الجانب الآخر. تنشئ هذه المصادقة ثنائية الاتجاه اتصالا آمنا.

المتطلبات الأساسية

تأكد من أن السجلات من خدمة AWS المحددة تستخدم التنسيق المقبول من قبل Microsoft Sentinel:

- Amazon VPC: .csv الملف بتنسيق GZIP مع رؤوس؛ محدد: مسافة.

- Amazon GuardDuty: تنسيقات json-line وGZIP.

- AWS CloudTrail: .json الملف بتنسيق GZIP.

- CloudWatch: .csv الملف بتنسيق GZIP بدون عنوان. إذا كنت بحاجة إلى تحويل سجلاتك إلى هذا التنسيق، يمكنك استخدام وظيفة CloudWatch lambda هذه.

يجب أن يكون لديك أذن الكتابة على مساحة عمل Microsoft Azure Sentinel.

قم بتثبيت حل Amazon Web Services من مركز المحتوى في Microsoft Sentinel. لمزيد من المعلومات، راجع اكتشاف المحتوى الجاهز من Microsoft Sentinel وإدارته.

نظرة عامة على الهندسة

يوضح هذا الرسم والنص التالي كيفية تفاعل أجزاء حل الموصل هذا.

يتم تكوين خدمات AWS لإرسال سجلاتها إلى مستودعات التخزين S3 (خدمة التخزين البسيطة).

يرسل مستودع S3 رسائل إعلام إلى قائمة انتظار رسائل SQS (خدمة قائمة الانتظار البسيطة) كلما تلقى سجلات جديدة.

يستقصي موصل Microsoft Sentinel AWS S3 قائمة انتظار SQS على فترات منتظمة ومتكررة. إذا كانت هناك رسالة في قائمة الانتظار، فستحتوي على المسار إلى ملفات السجل.

يقرأ الموصل الرسالة مع المسار، ثم يحضر الملفات من مستودع S3.

للاتصال بقائمة انتظار SQS ومستودع S3، يستخدم Microsoft Sentinel موفر هوية ويب متحد (Microsoft Entra ID) للمصادقة مع AWS من خلال OpenID الاتصال (OIDC)، وافتراض دور AWS IAM. يتم تكوين الدور باستخدام نهج أذونات يمنحه حق الوصول إلى هذه الموارد.

الاتصال موصل S3

في بيئة AWS الخاصة بك:

تكوين خدمة (خدمات) AWS لإرسال السجلات إلى مستودع S3.

إنشاء قائمة انتظار خدمة قائمة انتظار بسيطة (SQS) لتوفير إخطار.

إنشاء موفر هوية ويب لمصادقة المستخدمين إلى AWS من خلال OpenID الاتصال (OIDC).

إنشاء دور مفترض لمنح أذونات للمستخدمين المصادق عليهم من قبل موفر هوية ويب OIDC للوصول إلى موارد AWS الخاصة بك.

قم بإرفاق نهج أذونات IAM المناسبة لمنح الدور المفترض حق الوصول إلى الموارد المناسبة (مستودع S3، SQS).

لقد وفرنا، في مستودع GitHub الخاص بنا، برنامجاً نصياً لأتمتة جانب AWS من هذه العملية. راجع إرشادات الإعداد التلقائي لاحقاً في هذا المستند.

في Microsoft Sentinel:

- تمكين وتكوين موصل AWS S3 في مدخل Microsoft Azure Sentinel. راجع الإرشادات أدناه.

الإعداد التلقائي

لتبسيط عملية الإعداد، قدم Microsoft Azure Sentinel برنامج PowerShell النصي لأتمتة إعداد جانب AWS للموصل - موارد AWS وبيانات الاعتماد والأذونات المطلوبة.

ينفذ البرنامج النصي الإجراءات التالية:

ينشئ موفر هوية ويب OIDC، لمصادقة مستخدمي معرف Microsoft Entra إلى AWS.

ينشئ دور IAM المفترض بأقل قدر من الأذونات الضرورية، لمنح المستخدمين المصادق عليهم OIDC حق الوصول إلى سجلاتك في مستودع S3 معين وقوائم انتظار SQS.

تمكين خدمات AWS المحددة من إرسال سجلات إلى مستودع S3، ورسائل الإعلام إلى قائمة انتظار SQS.

إذا لزم الأمر، يجب إنشاء مستودع S3 وقائمة انتظار SQS لهذا الغرض.

تكوين أي نُهج أذونات IAM ضرورية وتطبيقها على دور IAM الذي تم إنشاؤه أعلاه.

بالنسبة إلى سحابات Azure Government، ينشئ البرنامج النصي المتخصص موفر هوية ويب OIDC مختلفا، والذي يعين له الدور المفترض ل IAM.

المتطلبات الأساسية للإعداد التلقائي

- يجب أن يكون لديك PowerShell وAWS CLI على جهازك.

- إرشادات التثبيت لـ PowerShell

- إرشادات التثبيت ل AWS CLI (من وثائق AWS)

الإرشادات

لتشغيل البرنامج النصي لإعداد الموصل، استخدم الخطوات التالية:

من قائمة التنقل Microsoft Sentinel، حدد موصلات البيانات.

حدد Amazon Web Services S3 من معرض موصلات البيانات.

إذا كنت لا ترى الموصل، فقم بتثبيت حل Amazon Web Services من مركز المحتوى في Microsoft Sentinel.

في جزء التفاصيل للموصل، حدد فتح صفحة الموصل.

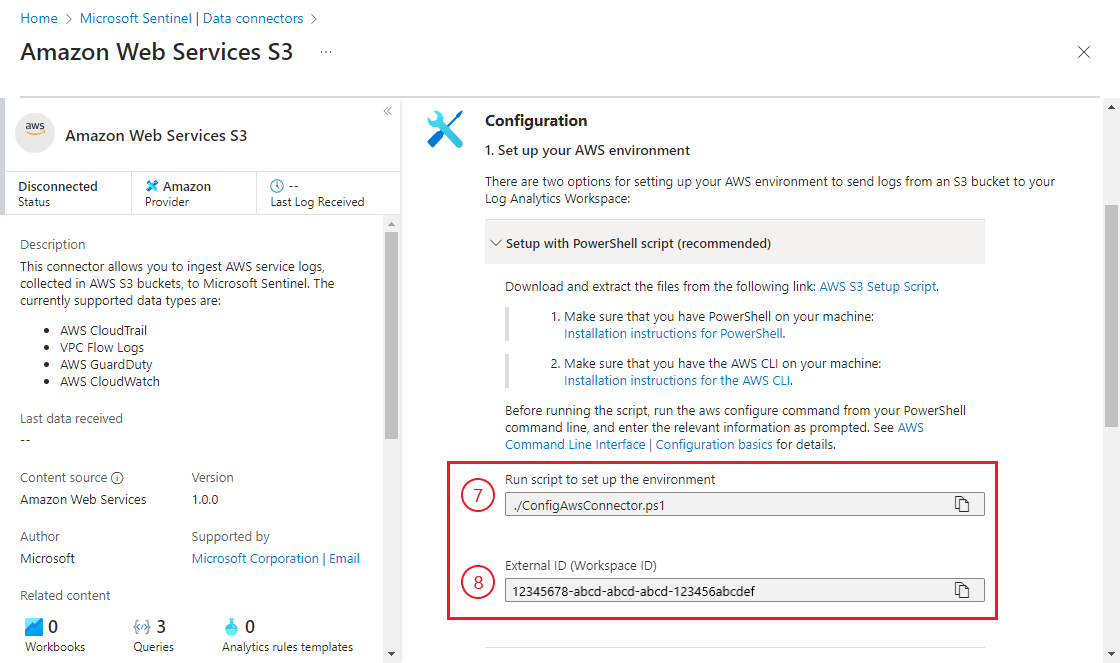

في قسم "Configuration"، ضمن "1. Set up your AWS environment"، قم بتوسيع "Setup with PowerShell script" (مستحسن).

اتبع الإرشادات التي تظهر على الشاشة لتنزيل واستخراج البرنامج النصي لإعداد AWS S3 (يقوم الارتباط بتنزيل ملف مضغوط يحتوي على البرنامج النصي للإعداد الرئيسي والبرامج النصية المساعدة) من صفحة الموصل.

إشعار

لاستيعاب سجلات AWS في سحابة Azure Government، قم بتنزيل واستخراج برنامج إعداد AWS S3 Gov هذا بدلا من ذلك.

قبل تشغيل البرنامج النصي، قم بتشغيل الأمر

aws configureمن سطر أوامر PowerShell، وأدخل المعلومات ذات الصلة كما هو مطلوب. راجع واجهة سطر أوامر AWS | أساسيات التكوين (من وثائق AWS) للحصول على التفاصيل.الآن قم بتشغيل البرنامج النصي. انسخ الأمر من صفحة الموصل (ضمن "تشغيل البرنامج النصي لإعداد البيئة") والصقه في سطر الأوامر.

سيطالبك البرنامج النصي بإدخال معرّف مساحة العمل. يظهر هذا المعرّف في صفحة الموصل. انسخه والصقه في موجه البرنامج النصي.

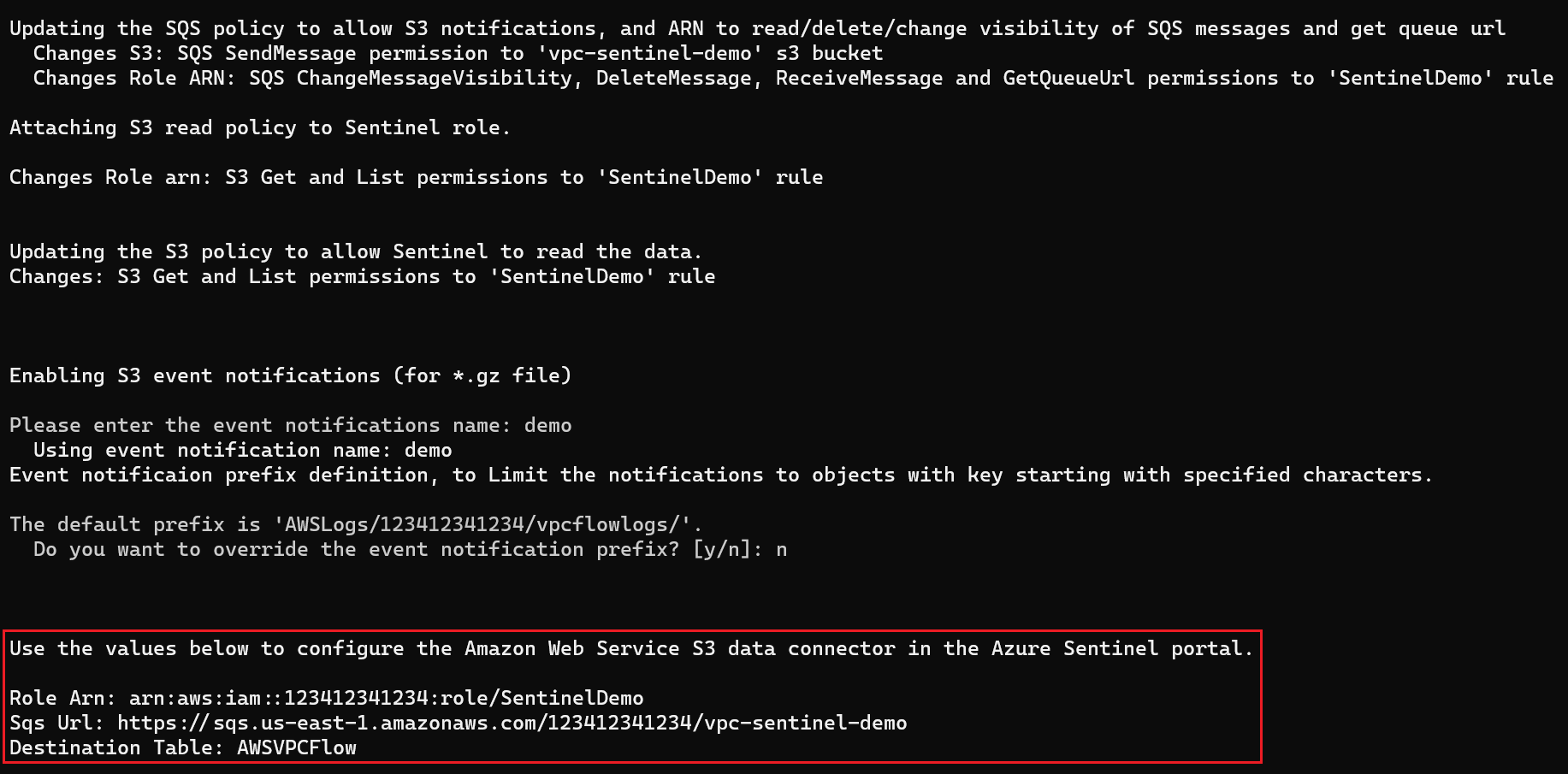

عند انتهاء تشغيل البرنامج النصي، انسخ Role ARN وSQS URL من إخراج البرنامج النصي (راجع المثال في لقطة الشاشة الأولى أدناه) والصقهما في حقولهما الخاصة في صفحة الموصل ضمن "2. Add connection" (راجع لقطة الشاشة الثانية أدناه).

حدد نوع بيانات من القائمة المنسدلة "Destination table". يشير هذا الموصل إلى سجلات خدمة AWS التي يتم إنشاء هذا الاتصال لجمعها، وجدول Log Analytics الذي سيقوم بتخزين البيانات التي تم استيعابها. ثم حدد "Add connection".

إشعار

قد يستغرق البرنامج النصي ما يصل إلى 30 دقيقة لإنهاء التشغيل.

إعداد يدوي

توصي Microsoft باستخدام البرنامج النصي للإعداد التلقائي لتوزيع هذا الموصل. إذا كنت لا تريد الاستفادة من هذا التيسير لأي سبب من الأسباب، فاتبع الخطوات التالية لإعداد الموصل يدوياً.

- إعداد موارد AWS

- إنشاء دور AWS المفترض ومنح حق الوصول إلى حساب AWS Sentinel

- إضافة دور AWS ومعلومات قائمة الانتظار إلى موصل بيانات S3

- تكوين خدمة AWS لتصدير السجلات إلى مستودع S3

إعداد موارد AWS

قم بإنشاء مستودع S3 الذي ستقوم بشحن السجلات إليه من خدمات AWS - VPC أو GuardDuty أو CloudTrail أو CloudWatch.

- راجع الإرشادات لإنشاء مستودع تخزين S3 في وثائق AWS.

إنشاء قائمة انتظار رسائل خدمة قائمة انتظار بسيطة قياسية (SQS) حيث سينشر مستودع S3 الإعلامات.

- راجع الإرشادات لإنشاء قائمة انتظار خدمة قائمة انتظار بسيطة قياسية (SQS) في وثائق AWS.

قم بتكوين مستودع S3 لإرسال رسائل الإعلام إلى قائمة انتظار SQS.

- راجع إرشادات نشر الإعلامات إلى قائمة انتظار SQS في وثائق AWS.

تثبيت موصل بيانات AWS وإعداد البيئة

في Microsoft Sentinel، حدد Data connectors من قائمة التنقل.

حدد Amazon Web Services S3 من معرض موصلات البيانات.

إذا كنت لا ترى الموصل، فقم بتثبيت حل Amazon Web Services من مركز المحتوى في Microsoft Sentinel. لمزيد من المعلومات، راجع اكتشاف المحتوى الجاهز من Microsoft Sentinel وإدارته.

في جزء التفاصيل للموصل، حدد فتح صفحة الموصل.

ضمن التكوين، قم بتوسيع الإعداد باستخدام برنامج PowerShell النصي (مستحسن)، ثم انسخ المعرف الخارجي (معرف مساحة العمل) إلى الحافظة.

إنشاء موفر هوية ويب Open ID الاتصال (OIDC) ودور AWS المفترض

في نافذة أو علامة تبويب متصفح مختلفة، افتح وحدة تحكم AWS.

إنشاء موفر هوية ويب. اتبع هذه الإرشادات في وثائق AWS:

إنشاء موفري هوية OpenID الاتصال (OIDC).المعلمة التحديد/القيمة التعليقات معرف العميل - تجاهل هذا، لديك بالفعل. راجع سطر الجمهور أدناه. نوع الموفر OpenID Connect بدلا من SAML الافتراضي. عنوان URL الخاص بموفر الخدمة التجاريه: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

الحكومه:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Thumbprint 626d44e704d1ceabe3bf0d53397464ac8080142cإذا تم إنشاؤه في وحدة تحكم IAM، يجب أن يمنحك تحديد Get thumbprint هذه النتيجة. الجمهور التجاريه: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

الحكومه:api://d4230588-5f84-4281-a9c7-2c15194b28f7إنشاء دور مفترض IAM. اتبع هذه الإرشادات في وثائق AWS:

إنشاء دور لهوية الويب أو OpenID الاتصال Federation.المعلمة التحديد/القيمة التعليقات نوع الكيان الموثوق به هوية ويب بدلا من خدمة AWS الافتراضية. موفر الهوية التجاريه: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

الحكومه:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/الموفر الذي أنشأته في الخطوة السابقة. الجمهور التجاريه: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

الحكومه:api://d4230588-5f84-4281-a9c7-2c15194b28f7الجمهور الذي حددته لموفر الهوية في الخطوة السابقة. أذونات التعيين AmazonSQSReadOnlyAccessAWSLambdaSQSQueueExecutionRoleAmazonS3ReadOnlyAccessROSAKMSProviderPolicy- نهج إضافية لاستيعاب الأنواع المختلفة من سجلات خدمة AWS

للحصول على معلومات حول هذه النهج، راجع صفحة نهج أذونات موصل AWS S3 ذات الصلة، في مستودع Microsoft Sentinel GitHub. الاسم "OIDC_MicrosoftSentinelRole" اختر اسما ذا معنى يتضمن مرجعا إلى Microsoft Sentinel.

يجب أن يتضمن الاسم البادئةOIDC_الدقيقة ، وإلا فلن يعمل الموصل بشكل صحيح.تحرير نهج ثقة الدور الجديد وإضافة شرط آخر:

"sts:RoleSessionName": "MicrosoftSentinel_{WORKSPACE_ID)"هام

يجب أن تحتوي قيمة المعلمة

sts:RoleSessionNameعلى البادئةMicrosoftSentinel_الدقيقة ، وإلا فلن يعمل الموصل بشكل صحيح.يجب أن يبدو نهج الثقة النهائي كما يلي:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "arn:aws:iam::XXXXXXXXXXXX:oidc-provider/sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/" }, "Action": "sts:AssumeRoleWithWebIdentity", "Condition": { "StringEquals": { "sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/:aud": "api://d4230588-5f84-4281-a9c7-2c15194b28f7", "sts:RoleSessionName": "MicrosoftSentinel_XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" } } } ] }XXXXXXXXXXXXهو معرف حساب AWS الخاص بك.XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXهو معرف مساحة عمل Microsoft Sentinel الخاص بك.

تحديث (حفظ) النهج عند الانتهاء من التحرير.

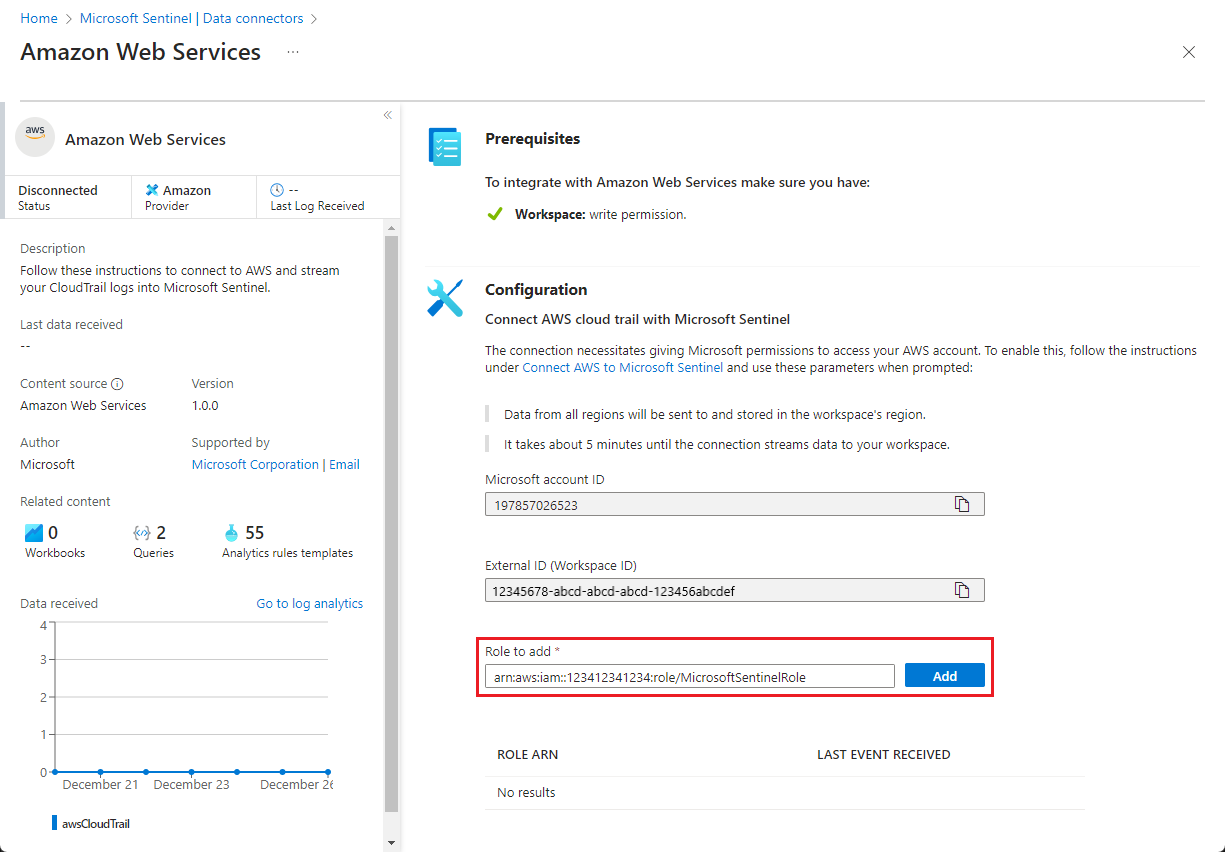

إضافة دور AWS ومعلومات قائمة الانتظار إلى موصل بيانات S3

في علامة تبويب المستعرض، افتح وحدة تحكم AWS، أدخل خدمة إدارة الهوية والوصول (IAM) وانتقل إلى قائمة الأدوار. حدد الدور الذي أنشأته أعلاه.

انسخ ARN إلى الحافظة الخاصة بك.

أدخل Simple Queue Service، وحدد قائمة انتظار SQS التي أنشأتها، وانسخ عنوان URL لقائمة الانتظار إلى الحافظة.

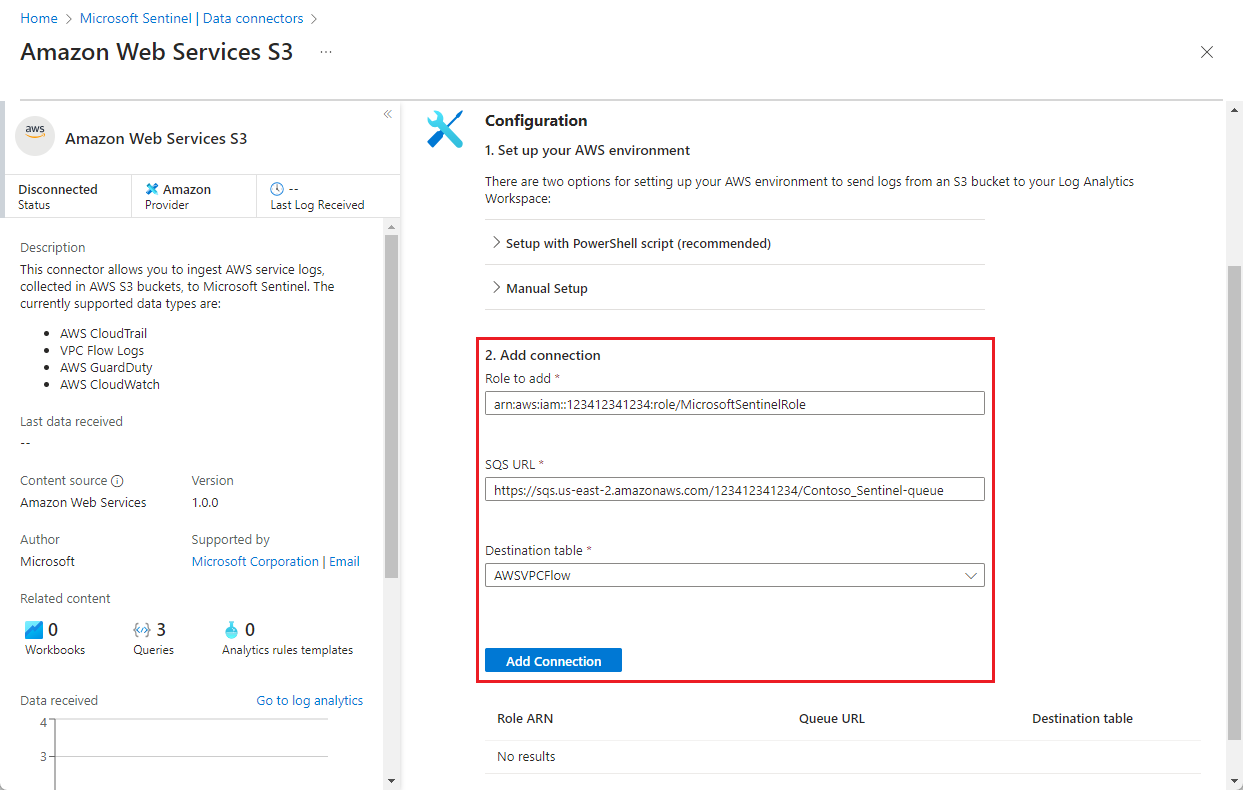

ارجع إلى علامة تبويب مستعرض Microsoft Sentinel، والتي يجب أن تكون مفتوحة في صفحة موصل بيانات Amazon Web Services S3 (Preview). تحت 2. إضافة اتصال:

- الصق دور IAM ARN الذي نسخته قبل خطوتين في الحقل Role to add .

- الصق عنوان URL لقائمة انتظار SQS التي نسختها في الخطوة الأخيرة في حقل SQS URL.

- حدد نوع بيانات من القائمة المنسدلة "Destination table". يشير هذا الموصل إلى سجلات خدمة AWS التي يتم إنشاء هذا الاتصال لجمعها، وجدول Log Analytics الذي سيقوم بتخزين البيانات التي تم استيعابها.

- حدد إضافة اتصال.

تكوين خدمة AWS لتصدير السجلات إلى مستودع S3

راجع وثائق Amazon Web Services (المرتبطة أدناه) للحصول على إرشادات لإرسال كل نوع من السجلات إلى مستودع S3 الخاص بك:

نشر سجل تدفق VPC إلى مستودع S3.

إشعار

إذا اخترت تخصيص تنسيق السجل، يجب تضمين سمة البدء، حيث يتم تعيينها إلى الحقل TimeGenerated في مساحة عمل Log Analytics. وبخلاف ذلك، سيتم ملء الحقل TimeGenerated بوقت استيعاب الحدث، والذي لا يصف حدث السجل بدقة.

تصدير نتائج GuardDuty إلى مستودع S3.

إشعار

في AWS، يتم تصدير النتائج بشكل افتراضي كل 6 ساعات. اضبط تكرار التصدير للنتائج النشطة المحدثة استنادا إلى متطلبات البيئة الخاصة بك. لتسريع العملية، يمكنك تعديل الإعداد الافتراضي لتصدير النتائج كل 15 دقيقة. راجع تعيين تكرار تصدير النتائج النشطة المحدثة.

يتم ملء الحقل TimeGenerated بقيمة "Update at" الخاصة بالنتيجة.

يتم تخزين مسارات AWS CloudTrail في مستودعات S3 بشكل افتراضي.

المشكلات المعروفة واستكشاف الأخطاء وإصلاحها

المشكلات المعروفة

يمكن تخزين أنواع مختلفة من السجلات في نفس مستودع S3، ولكن لا يجب تخزينها في نفس المسار.

يجب أن تشير كل قائمة انتظار SQS إلى نوع واحد من الرسائل، لذلك إذا كنت تريد استيعاب نتائج GuardDuty وسجلات تدفق VPC، يجب عليك إعداد قوائم انتظار منفصلة لكل نوع.

وبالمثل، يمكن أن تخدم قائمة انتظار SQS واحدة مساراً واحداً فقط في مستودع S3، لذلك إذا كنت تخزن السجلات في مسارات متعددة لأي سبب من الأسباب، فإن كل مسار يتطلب قائمة انتظار SQS مخصصة خاصة به.

استكشاف الأخطاء وإصلاحها

تعرف على كيفية استكشاف مشكلات موصل Amazon Web Services S3 وإصلاحها.

الخطوات التالية

في هذا المستند، تعلمت كيفية الاتصال بموارد AWS لاستيعاب سجلاتها في Microsoft Azure Sentinel. راجع المقالات التالية للتعرُّف على المزيد حول Microsoft Azure Sentinel:

- تعرف على طريقةالحصول على رؤية لبياناتك والتهديدات المحتملة.

- ابدأ في اكتشاف التهديدات باستخدام Microsoft Azure Sentinel.

- استخدم المصنفات لمراقبة بياناتك.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ