ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يتوفر موصل سجل خدمة Amazon Web Services (AWS) في إصدارين: الموصل القديم لإدارة CloudTrail وسجلات البيانات، والإصدار الجديد الذي يمكنه استيعاب السجلات من خدمات AWS التالية عن طريق سحبها من مستودع S3 (الارتباطات إلى وثائق AWS):

- سحابة Amazon الظاهرية الخاصة (VPC) - سجلات تدفق VPC

- Amazon GuardDuty - النتائج

- AWS CloudTrail - الإدارة وأحداث البيانات

- AWS CloudWatch - سجلات CloudWatch

توضح علامة التبويب هذه كيفية تكوين موصل AWS S3 باستخدام إحدى طريقتين:

- الإعداد التلقائي (مستحسن)

- الإعداد اليدوي

المتطلبات الأساسية

يجب أن يكون لديك أذن الكتابة على مساحة عمل Microsoft Azure Sentinel.

قم بتثبيت حل Amazon Web Services من مركز المحتوى في Microsoft Sentinel. لمزيد من المعلومات، راجع اكتشاف المحتوى الجاهز من Microsoft Sentinel وإدارته.

تثبيت PowerShell و AWS CLI على جهازك (للإعداد التلقائي فقط):

- إرشادات التثبيت ل PowerShell

- إرشادات التثبيت ل AWS CLI (من وثائق AWS)

تأكد من أن السجلات من خدمة AWS المحددة تستخدم التنسيق المقبول من قبل Microsoft Sentinel:

- Amazon VPC: .csv الملف بتنسيق GZIP مع الرؤوس؛ محدد: مسافة.

- Amazon GuardDuty: تنسيقات json-line وGZIP.

- AWS CloudTrail: .json الملف بتنسيق GZIP.

- CloudWatch: .csv الملف بتنسيق GZIP بدون عنوان. إذا كنت بحاجة إلى تحويل سجلاتك إلى هذا التنسيق، يمكنك استخدام وظيفة CloudWatch lambda هذه.

الإعداد التلقائي

لتبسيط عملية الإعداد، قدم Microsoft Sentinel برنامج نصي PowerShell لأتمتة إعداد جانب AWS من الموصل - موارد AWS المطلوبة وبيانات الاعتماد والأذونات.

بيان النص:

ينشئ موفر هوية ويب OIDC، لمصادقة مستخدمي معرف Microsoft Entra إلى AWS. إذا كان موفر هوية الويب موجودا بالفعل، يضيف البرنامج النصي Microsoft Sentinel كجمهور إلى الموفر الحالي.

ينشئ دور IAM المفترض بأقل قدر من الأذونات الضرورية، لمنح المستخدمين المصادق عليهم OIDC حق الوصول إلى سجلاتك في مستودع S3 معين وقوائم انتظار SQS.

تمكين خدمات AWS المحددة من إرسال سجلات إلى مستودع S3 هذا، ورسائل الإعلام إلى قائمة انتظار SQS هذه.

إذا لزم الأمر، ينشئ مستودع S3 هذا وقوائم انتظار SQS لهذا الغرض.

تكوين أي نهج أذونات IAM ضرورية وتطبيقها على دور IAM الذي تم إنشاؤه أعلاه.

بالنسبة إلى سحابات Azure Government، ينشئ البرنامج النصي المتخصص موفر هوية ويب OIDC مختلفا، والذي يعين له الدور المفترض ل IAM.

الإرشادات

لتشغيل البرنامج النصي لإعداد الموصل، استخدم الخطوات التالية:

من قائمة التنقل Microsoft Sentinel، حدد موصلات البيانات.

حدد Amazon Web Services S3 من معرض موصلات البيانات.

إذا كنت لا ترى الموصل، فقم بتثبيت حل Amazon Web Services من مركز المحتوى في Microsoft Sentinel.

في جزء التفاصيل للموصل، حدد فتح صفحة الموصل.

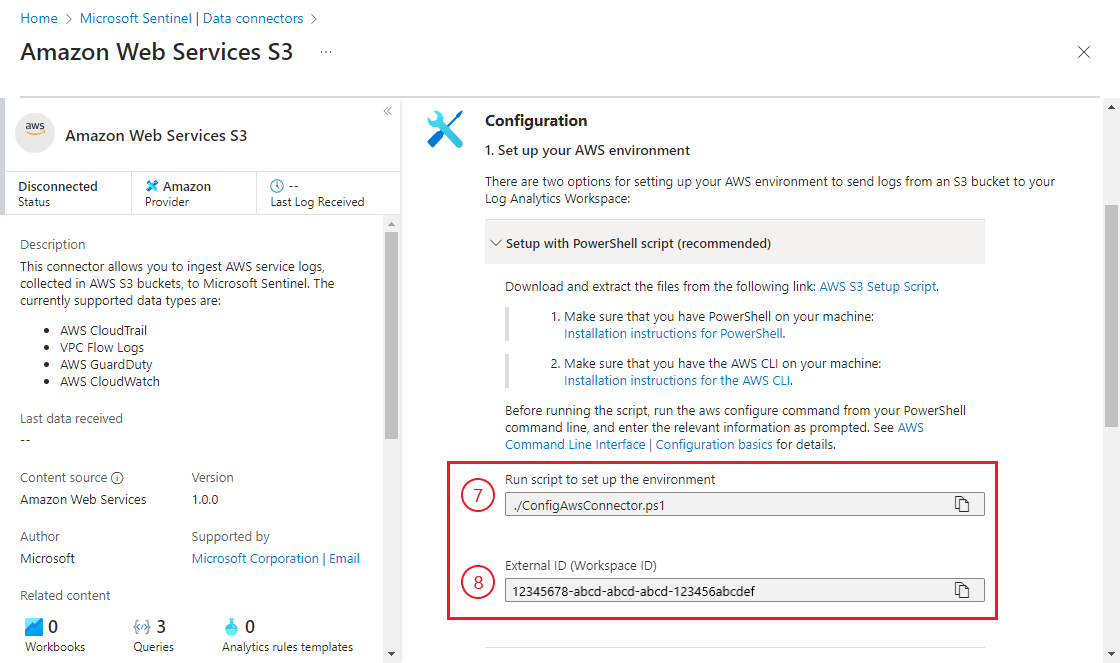

في قسم التكوين ، ضمن 1. قم بإعداد بيئة AWS الخاصة بك، وقم بتوسيع الإعداد باستخدام برنامج PowerShell النصي (مستحسن) .

اتبع الإرشادات التي تظهر على الشاشة لتنزيل واستخراج البرنامج النصي لإعداد AWS S3 (يقوم الارتباط بتنزيل ملف مضغوط يحتوي على البرنامج النصي للإعداد الرئيسي والبرامج النصية المساعدة) من صفحة الموصل.

ملاحظة

لاستيعاب سجلات AWS في سحابة Azure Government، قم بتنزيل واستخراج برنامج إعداد AWS S3 Gov هذا بدلا من ذلك.

قبل تشغيل البرنامج النصي، قم بتشغيل

aws configureالأمر من سطر أوامر PowerShell، وأدخل المعلومات ذات الصلة كما هو موجه. راجع واجهة سطر أوامر AWS | أساسيات التكوين (من وثائق AWS) للحصول على التفاصيل.الآن قم بتشغيل البرنامج النصي. انسخ الأمر من صفحة الموصل (ضمن "تشغيل البرنامج النصي لإعداد البيئة") والصقه في سطر الأوامر.

يطالبك البرنامج النصي بإدخال معرف مساحة العمل. يظهر هذا المعرف على صفحة الموصل. انسخه والصقه في موجه البرنامج النصي.

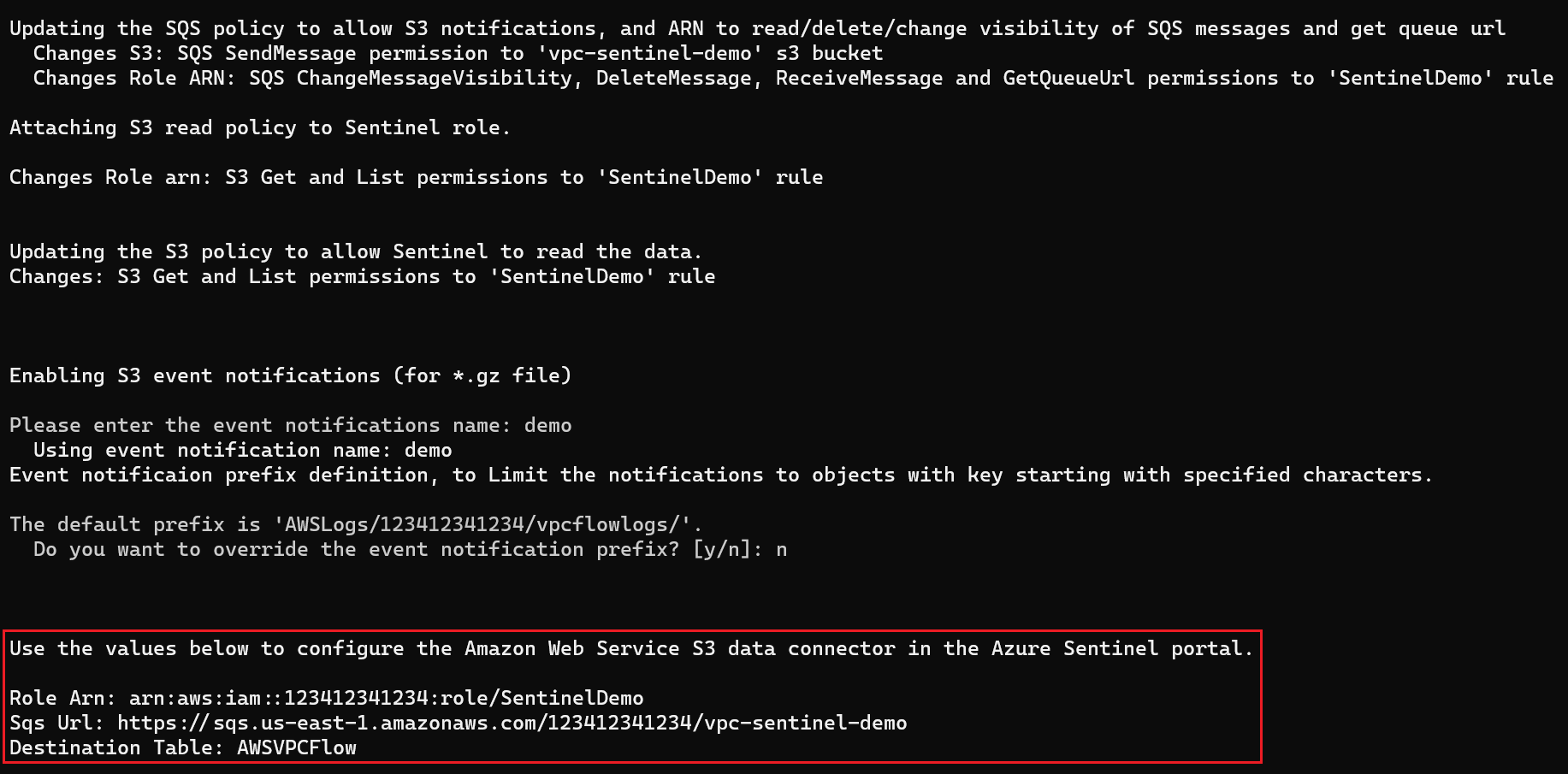

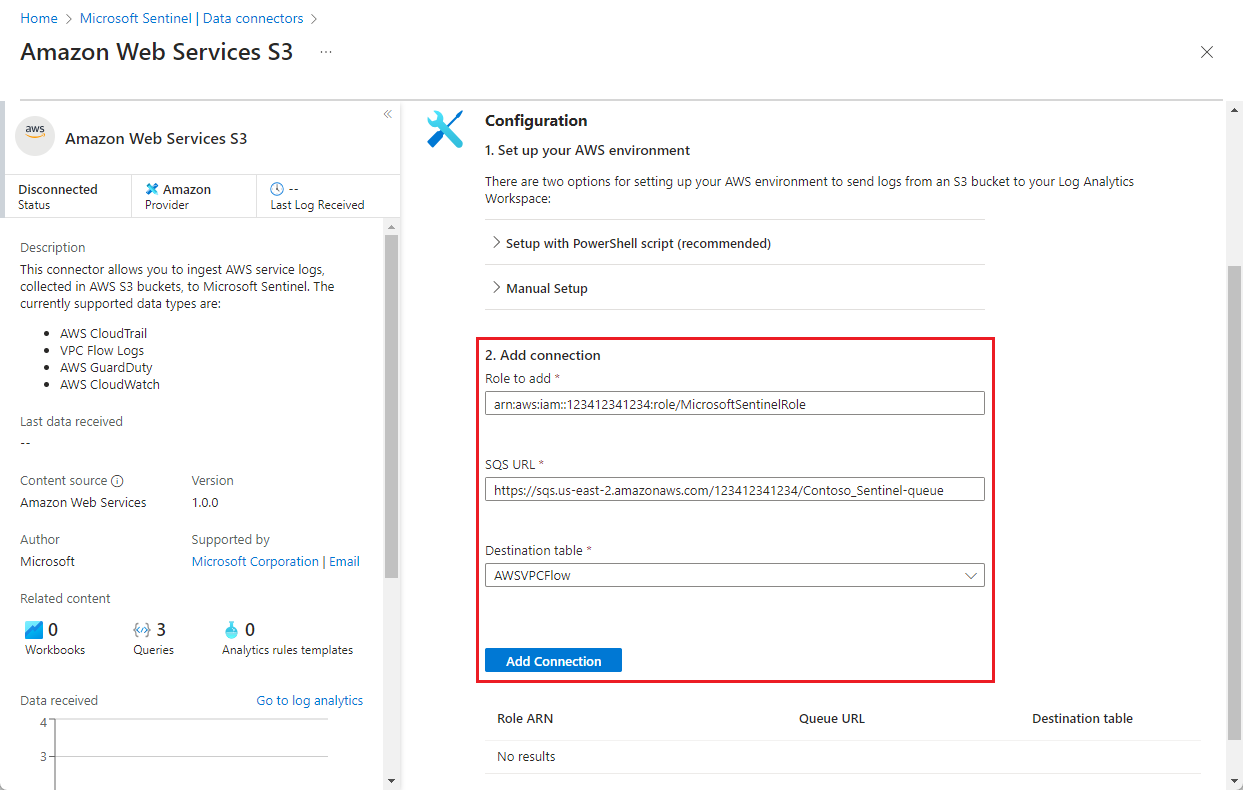

عند انتهاء تشغيل البرنامج النصي، انسخ Role ARN وعنوان URL SQS من إخراج البرنامج النصي (راجع المثال في لقطة الشاشة الأولى أدناه) والصقهما في حقولهما الخاصة في صفحة الموصل تحت 2. إضافة اتصال (راجع لقطة الشاشة الثانية أدناه).

حدد نوع بيانات من القائمة المنسدلة جدول الوجهة . يخبر هذا الموصل بسجلات خدمة AWS التي يتم إنشاء هذا الاتصال لجمعها، وأي جدول Log Analytics يخزن فيه البيانات التي تم استيعابها. ثم حدد إضافة اتصال.

ملاحظة

قد يستغرق البرنامج النصي ما يصل إلى 30 دقيقة لإنهاء التشغيل.

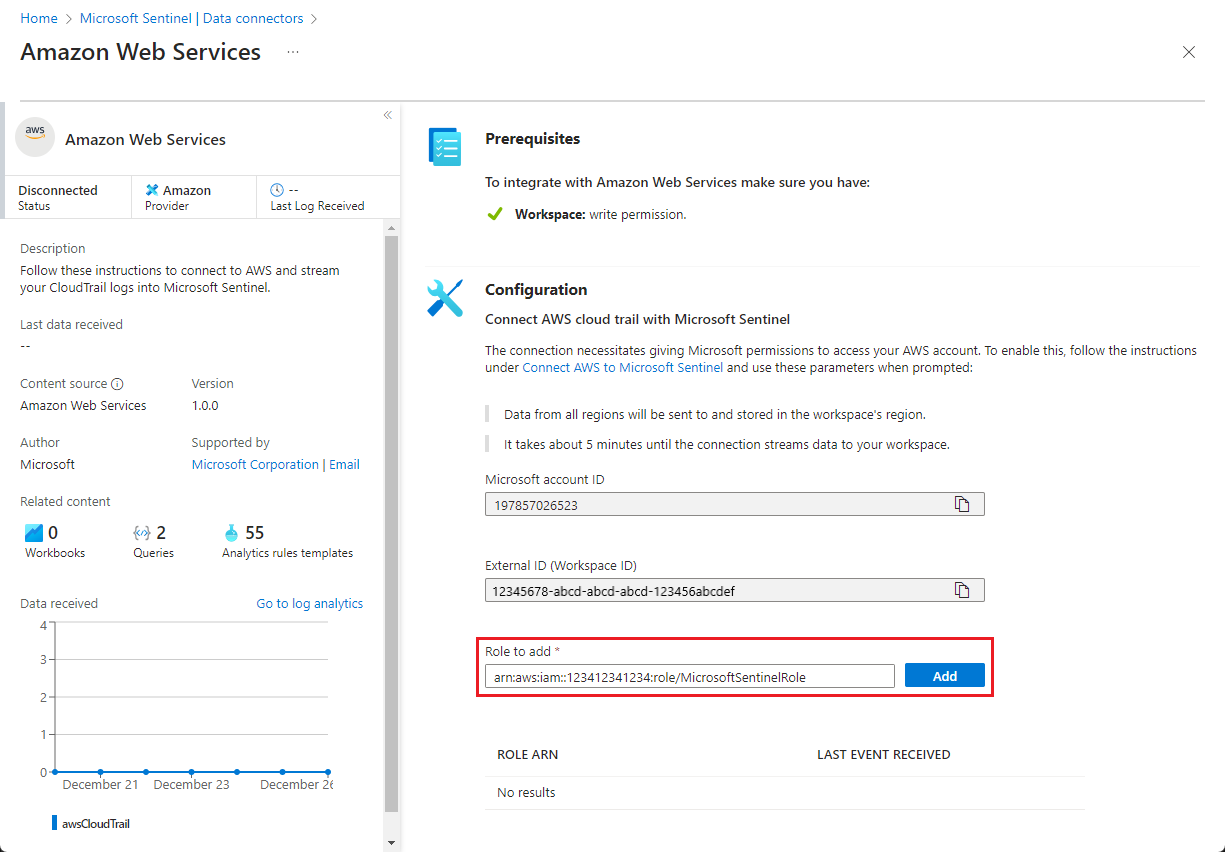

إعداد يدوي

نوصي باستخدام البرنامج النصي للإعداد التلقائي لنشر هذا الموصل. إذا كنت لا تريد الاستفادة من هذه الراحة لأي سبب من الأسباب، فاتبع الخطوات أدناه لإعداد الموصل يدويا.

إعداد بيئة AWS كما هو موضح في إعداد بيئة Amazon Web Services لتجميع سجلات AWS إلى Microsoft Sentinel.

في وحدة تحكم AWS:

أدخل خدمة إدارة الهوية والوصول (IAM) وانتقل إلى قائمة الأدوار. حدد الدور الذي أنشأته أعلاه.

انسخ ARN إلى الحافظة الخاصة بك.

أدخل Simple Queue Service، وحدد قائمة انتظار SQS التي أنشأتها، وانسخ عنوان URL لقائمة الانتظار إلى الحافظة.

في Microsoft Sentinel، حدد Data connectors من قائمة التنقل.

حدد Amazon Web Services S3 من معرض موصلات البيانات.

إذا كنت لا ترى الموصل، فقم بتثبيت حل Amazon Web Services من مركز المحتوى في Microsoft Sentinel. لمزيد من المعلومات، راجع اكتشاف المحتوى الجاهز من Microsoft Sentinel وإدارته.

في جزء التفاصيل للموصل، حدد فتح صفحة الموصل.

تحت 2. إضافة اتصال:

- الصق دور IAM ARN الذي نسخته قبل خطوتين في الحقل Role to add .

- الصق عنوان URL لقائمة انتظار SQS التي نسختها في الخطوة الأخيرة في حقل SQS URL .

- حدد نوع بيانات من القائمة المنسدلة جدول الوجهة . يخبر هذا الموصل بسجلات خدمة AWS التي يتم إنشاء هذا الاتصال لجمعها، وأي جدول Log Analytics يخزن فيه البيانات التي تم استيعابها.

- حدد إضافة اتصال.

المشكلات المعروفة واستكشاف الأخطاء وإصلاحها

المشكلات المعروفة

يمكن تخزين أنواع مختلفة من السجلات في نفس مستودع S3، ولكن لا ينبغي تخزينها في نفس المسار.

يجب أن تشير كل قائمة انتظار SQS إلى نوع واحد من الرسائل. إذا كنت ترغب في استيعاب نتائج GuardDuty وسجلات تدفق VPC، فقم بإعداد قوائم انتظار منفصلة لكل نوع.

يمكن أن تخدم قائمة انتظار SQS واحدة مسارا واحدا فقط في مستودع S3. إذا كنت تخزن السجلات في مسارات متعددة، فإن كل مسار يتطلب قائمة انتظار SQS المخصصة الخاصة به.

استكشاف الأخطاء وإصلاحها

تعرف على كيفية استكشاف مشكلات موصل Amazon Web Services S3 وإصلاحها.

إرسال أحداث CloudWatch المنسقة إلى S3 باستخدام دالة lambda (اختياري)

إذا لم تكن سجلات CloudWatch بالتنسيق المقبول من قبل Microsoft Sentinel - .csv الملف بتنسيق GZIP بدون عنوان - فاستخدم طريقة عرض دالة lambda للتعليمات البرمجية المصدر داخل AWS لإرسال أحداث CloudWatch إلى مستودع S3 بالتنسيق المقبول.

تستخدم الدالة lambda وقت تشغيل Python 3.9 وبنية x86_64.

لنشر دالة lambda:

في وحدة تحكم إدارة AWS، حدد خدمة lambda.

حدد إنشاء الدالة.

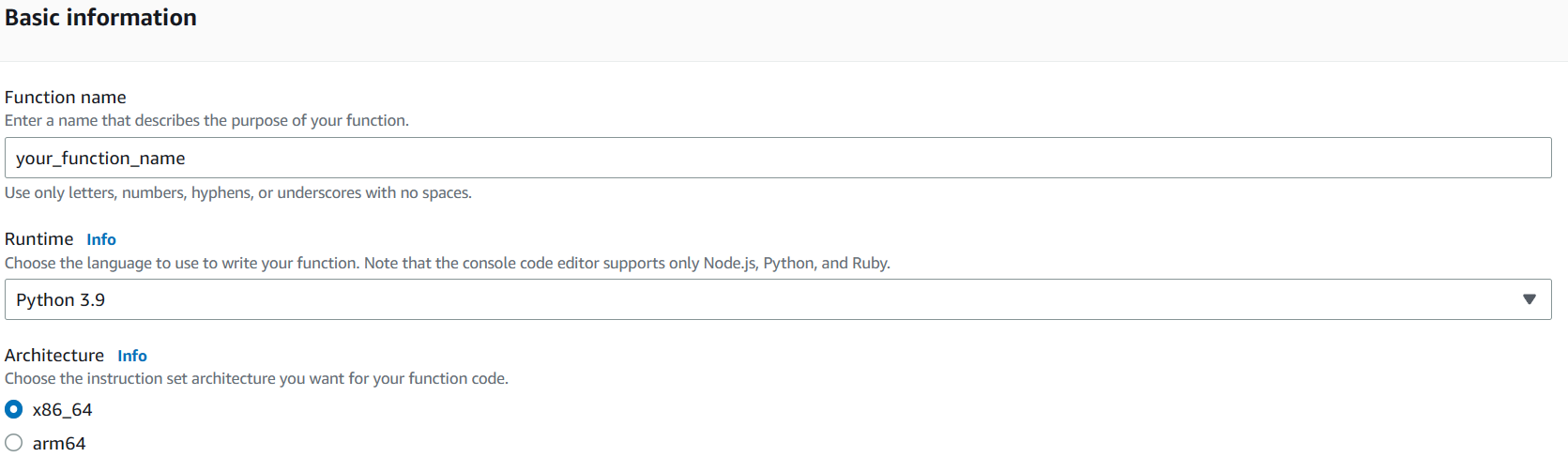

اكتب اسما للدالة وحدد Python 3.9 كوقت التشغيل x86_64 كبنية.

حدد إنشاء الدالة.

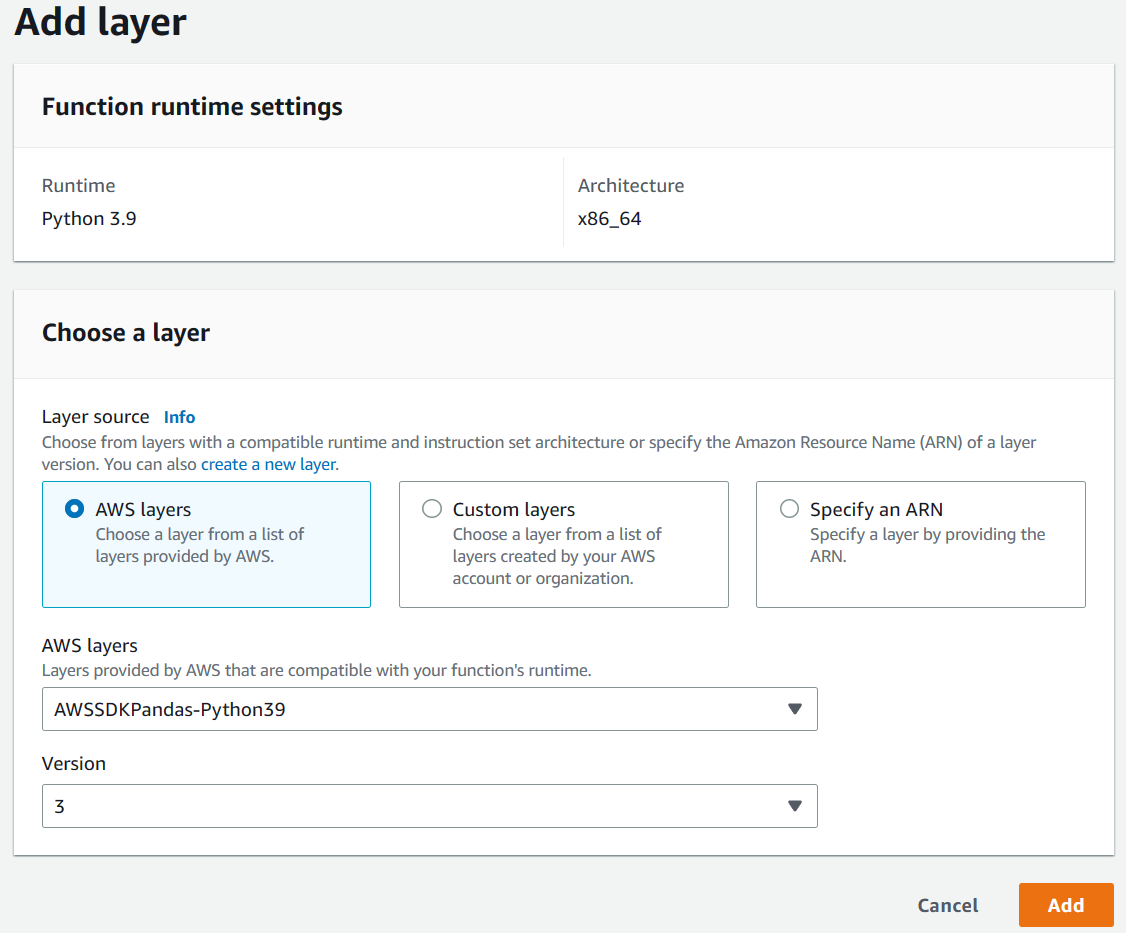

ضمن اختيار طبقة، حدد طبقة وحدد إضافة.

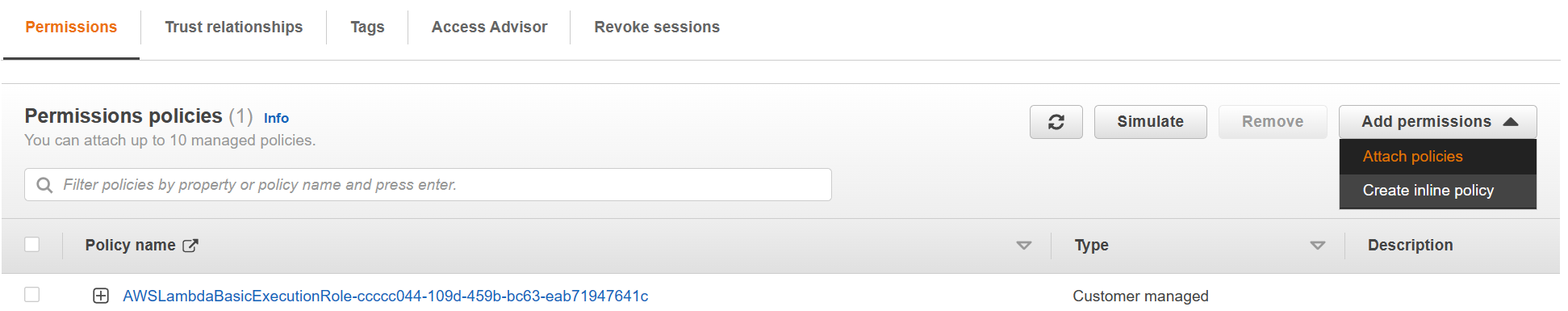

حدد أذونات، وضمن دور التنفيذ، حدد اسم الدور.

ضمن نهج الأذونات، حدد إضافة أذونات>إرفاق النهج.

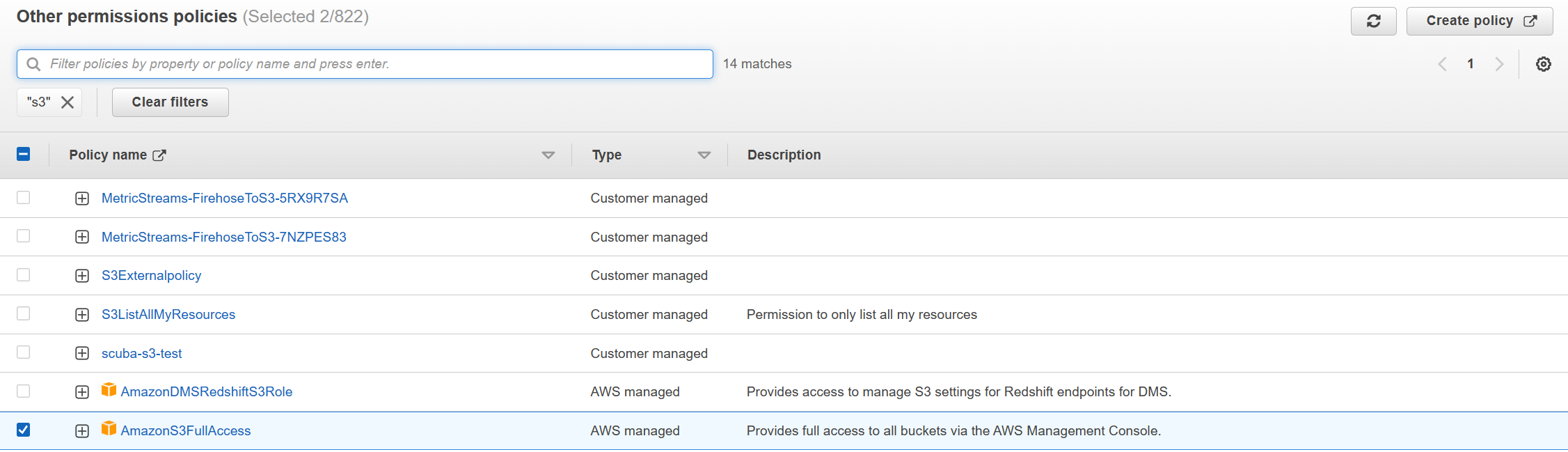

ابحث عن نهج AmazonS3FullAccess وCloudWatchLogsReadOnlyAccessوأرفقها.

ارجع إلى الدالة، وحدد Code، والصق ارتباط التعليمات البرمجية ضمن مصدر التعليمات البرمجية.

يتم تعيين القيم الافتراضية للمعلمات باستخدام متغيرات البيئة. إذا لزم الأمر، يمكنك ضبط هذه القيم يدويا مباشرة في التعليمات البرمجية.

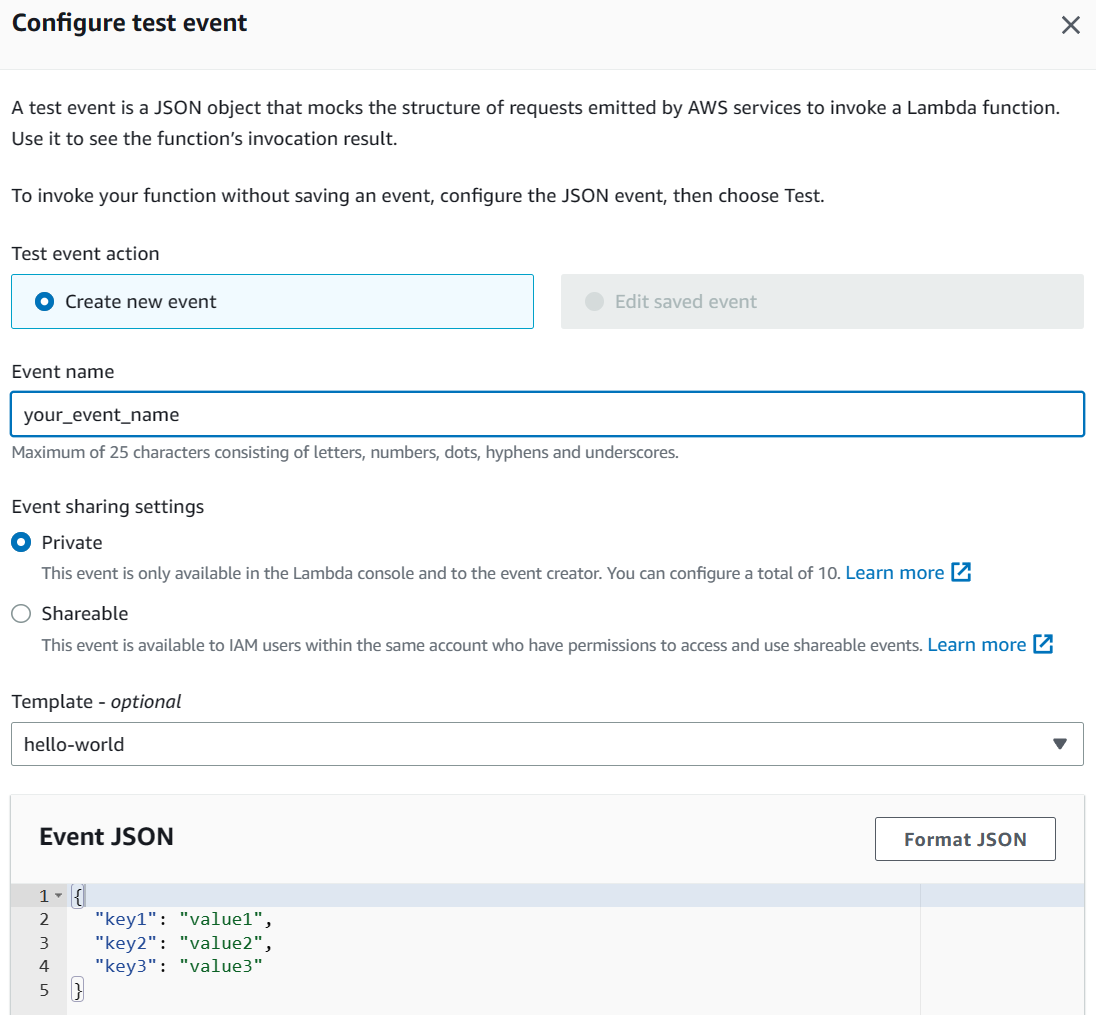

حدد Deploy، ثم حدد Test.

إنشاء حدث عن طريق ملء الحقول المطلوبة.

حدد Test لمعرفة كيفية ظهور الحدث في مستودع S3.

الخطوات التالية

في هذا المستند، تعلمت كيفية الاتصال بموارد AWS لاستيعاب سجلاتها في Microsoft Sentinel. راجع المقالات التالية للتعرُّف على المزيد حول Microsoft Azure Sentinel:

- تعرف على طريقةالحصول على رؤية لبياناتك والتهديدات المحتملة.

- ابدأ في اكتشاف التهديدات باستخدام Microsoft Azure Sentinel.

- استخدم المصنفات لمراقبة بياناتك.