إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

طبقة سلوك تحليلات سلوك المستخدم والكيانات (UEBA) في مايكروسوفت سينتينل تجمع وتلخص السجلات الخام ذات الحجم الكبير إلى أنماط واضحة وبسيطة من إجراءات الأمان، موضحة "من فعل ماذا لمن" بطريقة منظمة.

على عكس التنبيهات أو الشذوذات، لا تشير السلوكيات بالضرورة إلى وجود خطر - فهي تنشئ طبقة تجريد تحسن بياناتك للتحقيقات والصيد والكشف عن طريق تعزيز:

- الكفاءة: تقليل وقت التحقيق من خلال دمج الأحداث ذات الصلة في قصص متماسكة.

- الوضوح: ترجم السجلات الصاخبة ومنخفضة المستوى إلى ملخصات بلغة بسيطة.

- السياق: أضف تعيين MITRE ATT&CK وأدوار الكيانات لتحقيق صلة أمنية فورية.

- الاتساق: توفير مخطط موحد عبر مصادر سجلات متنوعة.

تتيح هذه الطبقة التجريدية اكتشاف التهديدات والتحقيق والرد عليها بشكل أسرع عبر عمليات الأمان الخاصة بك، دون الحاجة إلى معرفة عميقة بكل مصدر سجل.

تشرح هذه المقالة كيف تعمل طبقة سلوكيات UEBA، وكيفية تمكين طبقة السلوكيات، وكيفية استخدام السلوكيات لتعزيز العمليات الأمنية.

كيف تعمل طبقة سلوكيات UEBA

السلوكيات جزء من قدرات تحليلات سلوك المستخدم والكيانات (UEBA) من مايكروسوفت سينتينل، حيث توفر ملخصات نشاط مطبعة ومنضبطة في السياق تكمل اكتشاف الشذوذات وتثري التحقيقات.

قارن السلوكيات والشذوذات والتنبيهات

يوضح هذا الجدول كيف تختلف السلوكيات عن الشذوذات والتنبيهات:

| تمكن | ما تمثله | الغرض |

|---|---|---|

| Anomalies | أنماط تنحرف عن الخطوط الأساسية الراسخة | تسليط الضوء على نشاط غير معتاد أو مريب |

| التنبيهات | الإشارة إلى وجود مشكلة أمنية محتملة تتطلب اهتماما | تفعيل سير عمل الاستجابة للحوادث |

| السلوكيات | ملخصات محايدة ومنظمة للنشاط - طبيعي أو غير طبيعي - بناء على نوافذ زمنية أو محفزات، مغنية بتعيينات MITRE ATT&CK وأدوار الكيانات | توفير السياق والوضوح للتحقيقات والصيد والكشف |

أنواع السلوك والسجلات

عند تفعيل طبقة سلوكيات UEBA، كانت عمليات مايكروسوفت Sentinel تدعم سجلات الأمان التي تجمعها في مساحة عمل Sentinel في الوقت شبه الحقيقي وتلخص نوعين من أنماط السلوك:

| نوع السلوك | الوصف | الأمثلة | حالة الاستخدام |

|---|---|---|---|

| السلوكيات المجمعة | اكتشاف أنماط البناء على الحجم من خلال جمع الأحداث ذات الصلة عبر النوافذ الزمنية |

|

حول السجلات ذات الحجم العالي إلى رؤى أمنية قابلة للتنفيذ. يتفوق هذا النوع من السلوك في تحديد مستويات النشاط غير المعتادة. |

| السلوكيات المرتبة | حدد أنماط متعددة الخطوات أو سلاسل هجوم معقدة غير واضحة عند النظر إلى الأحداث الفردية | مفتاح الوصول الذي تم إنشاؤه > باستخدام استدعاءات API جديدة ذات امتيازات IP > | اكتشاف تسلسلات الهجمات المتطورة والتهديدات متعددة المراحل. |

تلخص طبقة سلوكيات UEBA السلوكيات عند فترات زمنية مخصصة لمنطق كل سلوك، حيث تنشئ سجلات سلوك فور تحديد الأنماط أو عند إغلاق النوافذ الزمنية.

كل سجل سلوك يشمل:

- وصف بسيط وسياقي: شرح باللغة الطبيعية لما حدث من منظور أمني - على سبيل المثال، من فعل ماذالمن، ولماذا يهم ذلك.

- المخطط الموحد والمراجع إلى السجلات الخام الأساسية: جميع السلوكيات تستخدم هيكل بيانات متسق عبر منتجات وأنواع سجلات مختلفة، لذا لا يحتاج المحللون إلى ترجمة صيغ سجلات مختلفة أو الانضمام إلى جداول عالية الحجم.

- رسم خرائط MITRE ATT&CK: كل سلوك موسوم بتكتيكات وتقنيات MITRE ذات الصلة، مما يوفر سياقا قياسيا في الصناعة بنظرة سريعة. لا ترى فقط ما حدث، بل أيضا كيف يتناسب مع إطار الهجوم أو الجدول الزمني.

- رسم علاقات الكيانات: كل سلوك يحدد الكيانات المعنية (المستخدمين، المضيفين، عناوين IP) وأدوارها (الفاعل، الهدف، أو غيره).

طبقة تجريد السلوكيات

يوضح هذا الرسم البياني كيف تحول طبقة سلوكيات UEBA السجلات الخام إلى سجلات سلوك منظمة تعزز العمليات الأمنية:

تخزين السلوك والجداول

تخزن طبقة سلوكيات UEBA سجلات السلوك في نوعين من الجداول:

- جدول معلومات السلوك ، يحتوي على عنوان السلوك، والوصف، وتعيينات MITRE، والفئات، والروابط إلى السجلات الخام، و

- جدول الكيانات المتعلقة بالسلوك ، يسرد جميع الكيانات المشاركة في السلوك وأدوارها.

تتكامل هذه الجداول بسلاسة مع سير العمل الحالي لديك لقواعد الكشف، والتحقيقات، وتحليل الحوادث. تعالج جميع أنواع الأنشطة الأمنية—وليس فقط الأحداث المشبوهة—وتوفر رؤية شاملة لأنماط السلوك الطبيعية والشاذة.

للحصول على معلومات حول استخدام جداول السلوكيات، راجع أفضل الممارسات ونصائح استكشاف الأخطاء للاستعلام عن السلوكيات.

هام

يمنح الذكاء الاصطناعي التوليدي طبقة سلوكيات UEBA قوة لإنشاء وتوسيع الرؤى التي تقدمها. صممت مايكروسوفت ميزة السلوكيات بناء على الخصوصية ومبادئ الذكاء الاصطناعي المسؤول لضمان الشفافية وقابلية التفسير. السلوكيات لا تدخل مخاطر الامتثال الجديدة أو تحليلات "الصندوق الأسود" الغامضة إلى SOC الخاص بك. للمزيد من التفاصيل حول كيفية تطبيق الذكاء الاصطناعي في هذه الميزة ونهج مايكروسوفت في الذكاء الاصطناعي المسؤول، راجع الأسئلة الشائعة حول الذكاء الاصطناعي المسؤول لطبقة سلوكيات UEBA في مايكروسوفت.

حالات الاستخدام والأمثلة

إليك كيف يمكن للمحللين والصيادين ومهندسي الكشف استخدام السلوكيات أثناء التحقيقات، والصيد، وإنشاء التنبيهات.

التحقيق وإثراء الحوادث

تمنح السلوكيات محللي SOC وضوحا فوريا حول ما حدث حول التنبيه، دون الحاجة إلى التحول عبر جداول سجل خام متعددة.

سير العمل بدون سلوكيات: غالبا ما يحتاج المحللون إلى إعادة بناء الجداول الزمنية يدويا عن طريق الاستعلام عن جداول خاصة بالأحداث وتجميع النتائج معا.

مثال: يتم إطلاق تنبيه على نشاط مريب في AWS. يقوم المحلل باستعلام الجدول

AWSCloudTrail، ثم ينتقل إلى بيانات الجدار الناري لفهم ما فعله المستخدم أو المضيف. هذا يتطلب معرفة كل مخطط ويبطئ الفرز.سير العمل مع السلوكيات: تقوم طبقة سلوكيات UEBA تلقائيا بتجميع الأحداث ذات الصلة في مدخلات سلوك يمكن ربطها بحادث أو الاستعلام عنها عند الطلب.

مثال: تنبيه يشير إلى احتمال سحب التوثيق. في

BehaviorInfoالجدول، يرى المحلل سلوك الوصول السري الجماعي المشبوه عبر AWS IAM من قبل User123 مرتبطا بتقنية MITRE T1552 (بيانات الاعتماد غير الآمنة). ولدت طبقة سلوكيات UEBA هذا السلوك من خلال تجميع 20 سجل AWS. فهم المحلل فورا أن User123 وصل إلى العديد من الأسرار – وهو سياق حاسم لتصعيد الحادث – دون مراجعة جميع الإدخالات ال20 يدويا.

تتبع المخاطر

تسمح السلوكيات للصيادين بالبحث في TTPs وملخصات الأنشطة، بدلا من كتابة الروابط المعقدة أو تطبيع السجلات الخام بأنفسهم.

سير العمل بدون سلوكيات: تتطلب عمليات الصيد KQL معقدة، وربط جداول، ومعرفة بكل صيغة مصدر بيانات. قد يكون النشاط المهم مدفونا في مجموعات بيانات ضخمة مع سياق أمني مدمج قليل.

مثال: قد يتطلب البحث عن علامات الاستطلاع عمليات المسح

AWSCloudTrailوأنماط اتصال الجدار الناري بشكل منفصل. السياق موجود في الغالب في الحوادث والتنبيهات، مما يجعل الصيد الاستباقي أصعب.سير العمل مع السلوكيات: يتم تطبيع السلوكيات وتثريتها وربطها بتكتيكات وتقنيات MITRE. يمكن للصيادين البحث عن أنماط ذات معنى دون الاعتماد على مخطط كل مصدر.

يمكن للصياد تصفية جدول BehaviourInfo حسب التكتيك (

Categoriesأو التقنية أو العنوان) أو الكيان. على سبيل المثال:BehaviorInfo | where Categories has "Discovery" | summarize count() by Titleيمكن للصيادين أيضا:

- حدد السلوكيات النادرة، باستخدام

count distinctذلك فيTitleالميدان. - استكشف نوعا من السلوك المثير، حدد الكيانات المعنية، وابحث أكثر.

- ابحث حتى السجلات الخام باستخدام

BehaviorIdأعمدة وAdditionalFields، والتي غالبا ما تشير إلى السجلات الخام الأساسية.

مثال: صياد يبحث عن استفسارات الوصول إلى بيانات الاعتماد الخفية عن سلوكيات تحتوي على "تعداد بيانات الاعتماد" في العمود

Title. تظهر النتائج بعض حالات "محاولة تفريغ بيانات الاعتماد من Vault بواسطة المستخدم AdminJoe" (مشتقة منCyberArkالسجلات). على الرغم من أن التنبيهات لم تفعل، إلا أن هذا السلوك غير شائع في AdminJoe ويستدعي المزيد من التحقيق - وهو أمر يصعب اكتشافه في سجلات التدقيق المطولة في Vault.يمكن للصيادين أيضا الصيد من خلال:

تكتيك MITRE:

// Find behaviors by MITRE tactic BehaviorInfo | where Categories == "Lateral Movement"التقنية:

// Find behaviors by MITRE technique BehaviorInfo | where AttackTechniques has "T1078" // Valid Accounts | extend AF = parse_json(AdditionalFields) | extend TableName = tostring(AF.TableName) | project TimeGenerated, Title, Description, TableNameالمستخدم المحدد:

// Find all behaviors for a specific user over last 7 days BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(7d) | where EntityType == "User" and AccountUpn == "user@domain.com" | project TimeGenerated, Title, Description, Categories | order by TimeGenerated descسلوكيات نادرة (شذوذات محتملة):

// Find rare behaviors (potential anomalies) BehaviorInfo | where TimeGenerated >= ago(30d) | summarize Count=count() by Title | where Count < 5 // Behaviors seen less than 5 times | order by Count asc

- حدد السلوكيات النادرة، باستخدام

التنبيه والأتمتة

تبسط السلوكيات منطق القواعد من خلال توفير إشارات موحدة وعالية الجودة مع سياق مدمج، وتمكن إمكانيات جديدة للارتباط.

سير العمل بدون سلوكيات: قواعد الارتباط عبر المصادر معقدة لأن كل تنسيق لوغاريتمي مختلف. غالبا ما تتطلب القواعد:

- منطق التطبيع

- شروط خاصة بالمخطط

- قواعد متعددة منفصلة

- الاعتماد على التنبيهات بدلا من النشاط الخام

قد تتفعل الأتمتة بشكل متكرر جدا إذا كانت مدفوعة بأحداث منخفضة المستوى.

سير العمل مع السلوكيات: السلوكيات تجمع بالفعل الأحداث ذات الصلة وتشمل خرائط MITRE، وأدوار الكيانات، والمخططات المتسقة، حتى يتمكن مهندسو الكشف من إنشاء قواعد كشف أبسط وأكثر وضوحا.

مثال: للتنبيه على احتمال اختراق المفتاح وتسلسل تصعيد الامتيازات، يكتب مهندس الكشف قاعدة كشف باستخدام هذا المنطق: "تنبيه إذا كان لدى المستخدم سلوك 'إنشاء مفتاح وصول جديد في AWS' يتبعه سلوك 'رفع الامتيازات في AWS' خلال ساعة واحدة."

بدون طبقة سلوكيات UEBA، ستتطلب هذه القاعدة دمج الأحداث الخام

AWSCloudTrailوتفسيرها في منطق القواعد. مع السلوكيات، من السهل والمرن تسجيل تغييرات المخطط لأن المخطط موحد.تعمل السلوكيات أيضا كمحفزات موثوقة للأتمتة. بدلا من إنشاء تنبيهات للأنشطة غير الخطرة، استخدم السلوكيات لتفعيل الأتمتة - على سبيل المثال، لإرسال بريد إلكتروني أو بدء التحقق.

مصادر البيانات والسلوكيات المدعومة

قائمة مصادر البيانات المدعومة والموردين أو الخدمات التي ترسل السجلات إلى هذه المصادر تتطور. طبقة سلوكيات UEBA تقوم تلقائيا بتجميع الرؤى لجميع الموردين المدعومين بناء على السجلات التي تجمعها.

خلال المعاينة العامة، تركز طبقة سلوكيات UEBA على هذه المصادر غير التابعة لمايكروسوفت التي تفتقر تقليديا إلى السياق السلوكي السهل في مايكروسوفت سينتينل:

| مصدر البيانات | الموردون والخدمات والسجلات المدعومة | الموصل | السلوكيات المدعومة |

|---|---|---|---|

| سجل الأمنيات المشتركة1 |

|

||

| AWSCloudTrail |

|

||

| GCPAuditLogs |

|

يمكن أن يحتوي 1CommonSecurityLog على سجلات من العديد من البائعين. طبقة سلوكيات UEBA تولد سلوكيات فقط للبائعين المدعومين وأنواع السجلات. إذا استقبل الجدول سجلات من مورد غير مدعوم، فلن ترى أي سلوكيات حتى لو كان مصدر البيانات متصلا.

هام

يجب عليك تفعيل هذه المصادر بشكل منفصل عن قدرات UEBA الأخرى. على سبيل المثال، إذا قمت بتفعيل AWSCloudTrail لتحليلات UEBA والشذوذ، فلا يزال عليك تفعيله بشكل منفصل للسلوكيات.

المتطلبات الأساسية

لاستخدام طبقة سلوكيات UEBA، تحتاج:

- مساحة عمل Microsoft Sentinel موصولة إلى بوابة Defender.

- إدخال واحد أو أكثر من مصادر البيانات المدعومة في طبقة التحليلات. لمزيد من المعلومات حول مستويات البيانات، راجع إدارة مستويات البيانات والاحتفاظ بها في مايكروسوفت سينتينل.

الأذونات المطلوبة

لتمكين واستخدام طبقة سلوكيات UEBA، تحتاج إلى هذه الأذونات:

| إجراء المستخدم | إذن مطلوب |

|---|---|

| تمكين السلوكيات | على الأقل دور مسؤول الأمن في Microsoft Entra ID. |

| جداول سلوكيات الاستعلام |

|

لمزيد من المعلومات حول التحكم في الوصول استنادا إلى الدور الموحد في مدخل Defender، راجع Microsoft Defender XDR التحكم في الوصول الموحد المستند إلى الدور (RBAC).

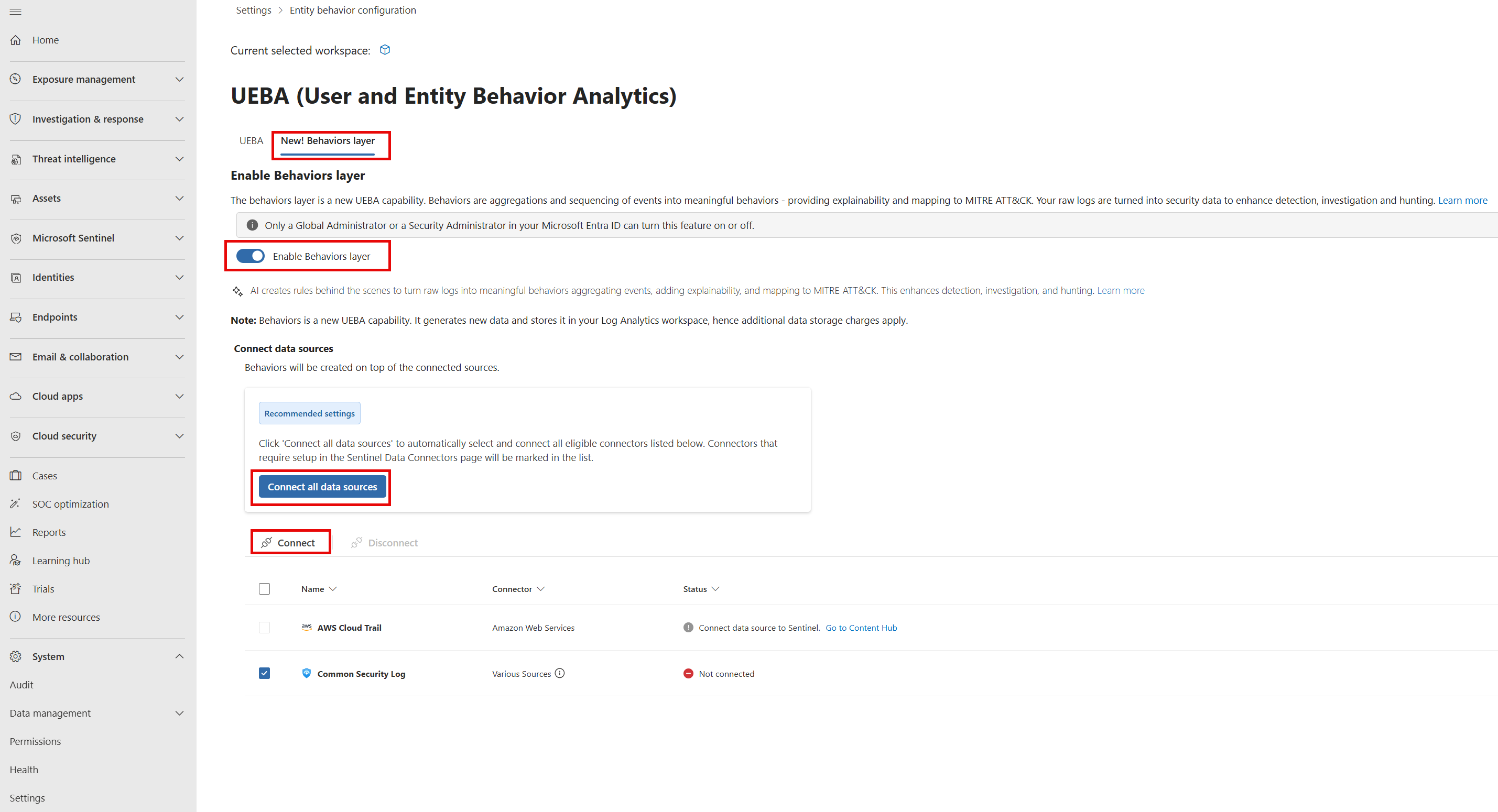

تمكين طبقة سلوكيات UEBA

لبدء تجميع سلوكيات UEBA، تأكد من توصيل مصدر بيانات مدعوم واحد على الأقل. طبقة سلوكيات UEBA تجمع السلوكيات فقط عندما تكون مصادر البيانات المدعومة متصلة وترسل السجلات بنشاط إلى طبقة التحليلات.

لتمكين طبقة سلوكيات UEBA في مساحة العمل الخاصة بك:

في بوابة المدافع، اختر إعدادات النظام >> لمايكروسوفت سينتينل > SIEM workspaces.

اختر مساحة عمل Sentinel حيث تريد تفعيل طبقة سلوكيات UEBA.

اختر تفعيل تحليلات > السلوك تكوين UEBA > جديد! طبقة السلوكيات.

قم بتفعيل طبقة تمكين السلوكيات.

اختر ربط جميع مصادر البيانات أو اختر مصادر البيانات المحددة من القائمة.

إذا لم تقم بعد بتوصيل أي مصادر بيانات مدعومة بمساحة عمل Sentinel الخاصة بك، اختر "اذهب إلى Content Hub" للعثور على الموصلات ذات الصلة وتوصيلها.

حدد اتصال.

هام

أثناء المعاينة العامة، يمكنك تفعيل السلوكيات فقط في مساحة عمل واحدة في المستأجر الخاص بك.

نموذج الأسعار

استخدام طبقة سلوكيات UEBA يؤدي إلى التكاليف التالية:

لا توجد تكلفة إضافية للرخصة: يتم تضمين السلوكيات كجزء من Microsoft Sentinel (حاليا في مرحلة المعاينة). لا تحتاج إلى ملف SKU منفصل، أو إضافة UEBA، أو ترخيص إضافي. إذا كانت مساحة عملك متصلة ب Sentinel ومتصلة ببوابة Defender، يمكنك استخدام السلوكيات دون تكلفة ميزات إضافية.

رسوم استيعاب بيانات السجل: يتم تخزين سجلات السلوك في

SentinelBehaviorInfoالجداول والموجودةSentinelBehaviorEntitiesفي مساحة عمل Sentinel الخاصة بك. كل سلوك يساهم في حجم استيعاب البيانات في مساحة العمل الخاصة بك ويتم تحصيله بمعدل استيعاب Log Analytics/Sentinel الحالي. السلوكيات هي إضافة - فهي لا تستبدل جذوع الأشجار الخام الموجودة لديك.

أفضل الممارسات ونصائح استكشاف الأخطاء وإصلاحها لسلوكيات الاستعلام

يشرح هذا القسم كيفية الاستعلام عن سلوكيات كل من بوابة Defender ومساحة عمل Sentinel الخاصة بك. بينما المخططات متطابقة، يختلف نطاق البيانات:

- في بوابة ديفندر، تتضمن جداول السلوك سلوكيات UEBA وسلوكيات من خدمات ديفندر المتصلة، مثل Microsoft Defender for Cloud Apps وMicrosoft Defender for Cloud.

- في مساحة عمل Sentinel، تتضمن جداول السلوك فقط سلوكيات UEBA المولدة من السجلات التي تم استيعابها في تلك المساحة المحددة.

يوضح هذا الجدول أي جداول سلوك يجب استخدامها في كل بيئة:

| بيئة |

جداول للاستخدام | حالات الاستخدام |

|---|---|---|

| بوابة المدافع - الصيد المتقدم |

BehaviorInfo BehaviorEntities |

قواعد الكشف، التحقيق في الحوادث، مطاردة التهديدات في بوابة المدافع |

| مساحة عمل سينتينل |

SentinelBehaviorInfo SentinelBehaviorEntities |

Azure Monitor workbooks, ingestion monitoring, KQL queries in Sentinel workspace |

للحصول على أمثلة أكثر عملية لاستخدام السلوكيات، راجع حالات الاستخدام والأمثلة.

لمزيد من المعلومات حول لغة استعلام كوستو (KQL)، راجع نظرة عامة على لغة استعلام كوستو.

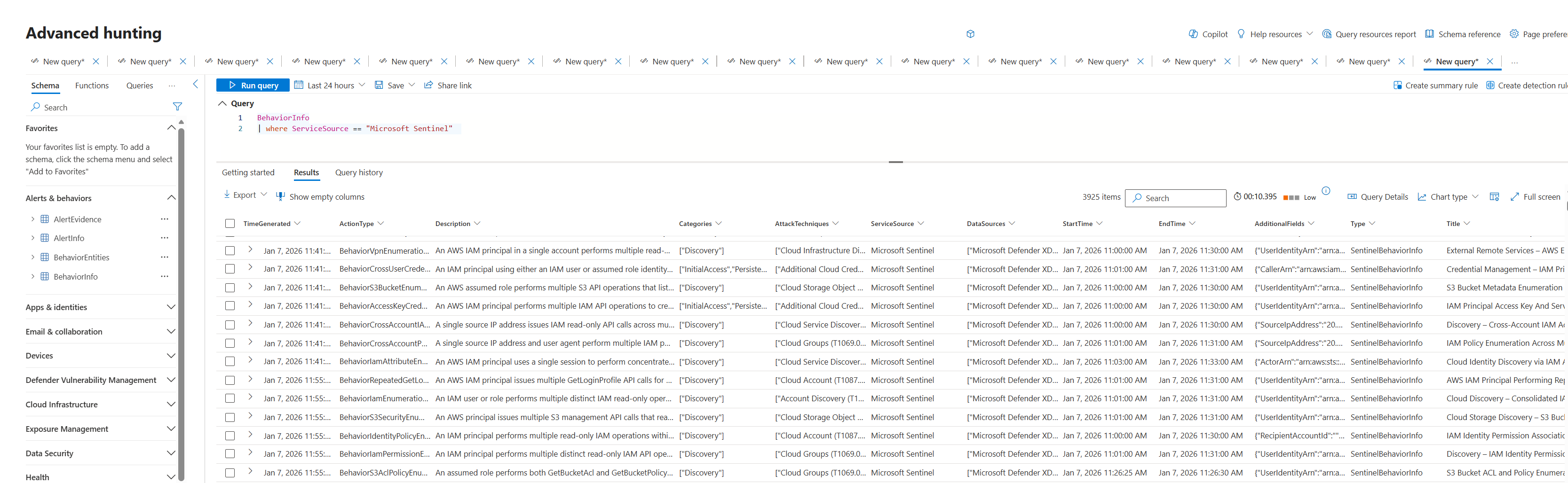

تصفية سلوكيات UEBA في بوابة Defender

تشمل جداول

BehaviorInfoANDBehaviorEntitiesجميع سلوكيات UEBA وقد تشمل أيضا سلوكيات من خدمات Microsoft Defender.لتصفية السلوكيات من طبقة سلوكيات UEBA في مايكروسوفت Sentinel، استخدم العمود

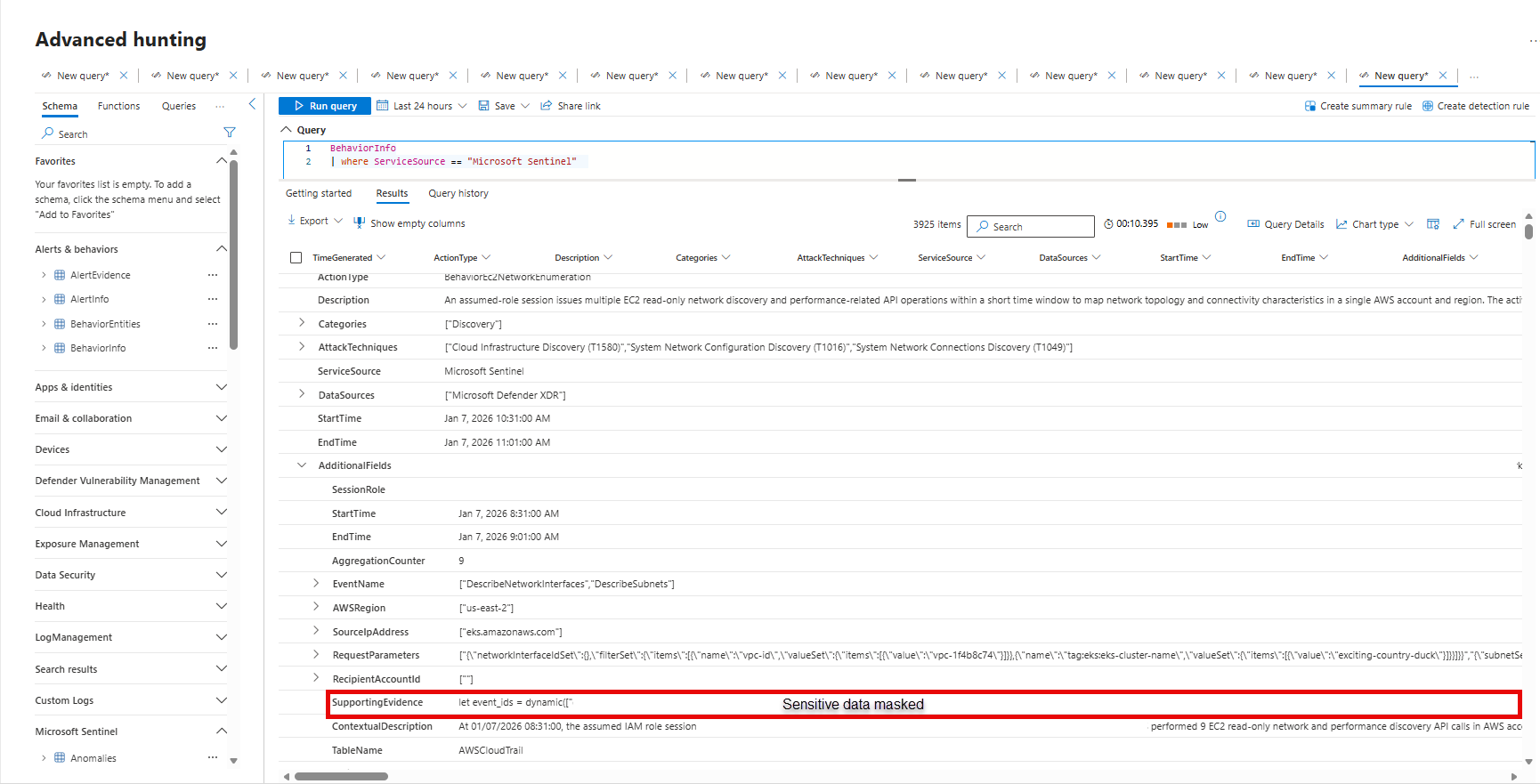

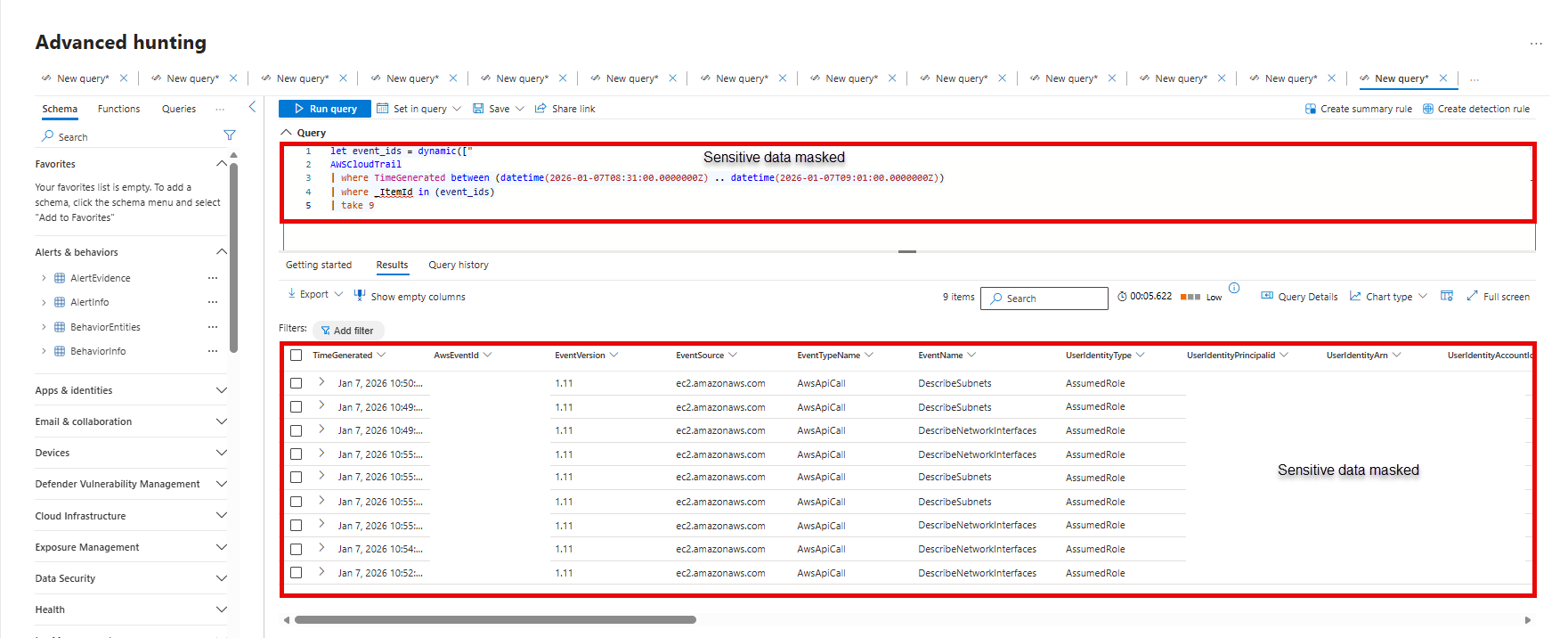

ServiceSource. على سبيل المثال:BehaviorInfo | where ServiceSource == "Microsoft Sentinel"تعمق من السلوكيات إلى السجلات الخام

استخدم العمود

AdditionalFieldsفيBehaviorInfo، الذي يحتوي على مراجع إلى معرفات الأحداث الأصلية فيSupportingEvidenceالحقل.قم بتشغيل استعلام على

SupportingEvidenceقيمة الحقل للعثور على السجلات الخام التي ساهمت في سلوك معين.انضم إلى BehaviorInfo و BehaviorEntities

استخدم الحقل

BehaviorIdللانضمامBehaviorInfoإلىBehaviorEntities.على سبيل المثال:

BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(1d) | project TimeGenerated, Title, Description, EntityType, EntityRole, AccountUpnهذا يمنحك كل سلوك وكل كيان مشارك فيه.

AccountUpnمعلومات التعريف الخاصة بالكيان موجودة فيBehaviorEntities، بينماBehaviorInfoقد تشير إلى "المستخدم" أو "المضيف" في النص.مراقبة استيعاب بيانات سلوك

لمراقبة استيراد بيانات السلوك، استعلام الجدول

Usageعن الإدخالات المتعلقة بSentinelBehaviorInfoوSentinelBehaviorEntities.أنشئ الأتمتة، ودفاتر العمل، وقواعد الكشف بناء على السلوكيات

- استخدم الجدول

BehaviorInfoكمصدر بيانات لقواعد الكشف أو دفاتر التشغيل الأتمتة في بوابة المدافع. على سبيل المثال، أنشئ قاعدة استعلام مجدولة تفعل عند ظهور سلوك معين. - بالنسبة لدفاتر عمل Azure Monitor وأي قطع أثرية مبنية مباشرة على مساحة عمل Sentinel الخاصة بك، تأكد من الاستعلام في

SentinelBehaviorInfoSentinelBehaviorEntitiesالجداول في مساحة عمل Sentinel الخاصة بك.

- استخدم الجدول

Troubleshooting

- إذا لم يتم توليد السلوكيات: تأكد من أن مصادر البيانات المدعومة ترسل السجلات بنشاط إلى طبقة التحليلات، وتأكد من تفعيل مفتاح مصدر البيانات، وانتظر 15–30 دقيقة بعد التفعيل.

- أرى سلوكيات أقل مما توقعت: تغطيتنا لأنواع السلوك المدعوم جزئية وتتزايد. لمزيد من المعلومات، راجع مصادر البيانات والسلوكيات المدعومة. قد لا تتمكن طبقة سلوكيات UEBA أيضا من اكتشاف نمط سلوكي إذا كان هناك عدد قليل جدا من حالات نوع سلوك معين.

- عد السلوك: قد يمثل سلوك واحد عشرات أو مئات الأحداث الخام - وهذا مصمم لتقليل الضوضاء.

القيود في المعاينة العامة

تنطبق هذه القيود أثناء المعاينة العامة لطبقة سلوكيات UEBA:

- يمكنك تفعيل السلوكيات على مساحة عمل Sentinel واحدة لكل مستأجر.

- تولد طبقة سلوكيات UEBA سلوكيات لمجموعة محدودة من مصادر البيانات المدعومة والموردين أو الخدمات.

- طبقة سلوكيات UEBA لا تلتقط حاليا كل إجراء أو تقنية هجوم ممكنة، حتى للمصادر المدعومة. بعض الأحداث قد لا تنتج سلوكيات متوافقة. لا تفترض أن غياب السلوك يعني عدم حدوث أي نشاط. دائما راجع السجلات الخام إذا كنت تشك في أن هناك شيئا مفقودا.

- تهدف السلوكيات إلى تقليل الضوضاء من خلال تجميع وتسلسل الأحداث، لكن قد ترى عددا كبيرا جدا من سجلات السلوك. نرحب بملاحظاتكم حول أنواع السلوكيات المحددة للمساعدة في تحسين التغطية والملاءمة.

- السلوكيات ليست تنبيهات أو شذوذات. إنها ملاحظات محايدة، وليست مصنفة على أنها خبيثة أو حميدة. وجود سلوك يعني "هذا حدث"، وليس "هذا تهديد". يبقى اكتشاف الشذوذات منفصلا في UEA. استخدم الحكم أو دمج السلوكيات مع بيانات الشذوذ في UEBA لتحديد الأنماط الجديرة بالملاحظة.