الكشف المتقدم عن التهديدات باستخدام تحليلات سلوك المستخدم والكيان (UEBA) في Microsoft Sentinel

إشعار

للحصول على معلومات حول توافر الميزات في سحابة حكومة الولايات المتحدة، راجع جداول Microsoft Azure Sentinel في توافر الميزات السحابية لعملاء حكومة الولايات المتحدة .

لطالما كان تحديد التهديدات داخل مؤسستك وتأثيرها المحتمل - سواء كان كيانا معرضا للخطر أو من الداخل الضار - عملية تستغرق وقتا طويلا وتتطلب عمالة مكثفة. فرز التنبيهات وربط النقاط والصيد النشط كلها عوامل تضيف قدرًا هائلًا من الوقت والجهد المبذول مع الحد الأدنى من العوائد وإمكانية وجود تهديدات معقدة تتجنب الاكتشاف ببساطة. من الممكن أن تكون التهديدات المراوغة بشكل خاص مثل التهديدات المستمرة في يوم الصفر والمستهدفة والمتقدمة هي الأكثر خطورة على مؤسستك مما يجعل اكتشافها أكثر أهمية.

إن قدرة UEBA في Microsoft Sentinel تزيل الكدح من أحمال عمل المحللين لديك، وعدم اليقين من جهودهم، وتوفر ذكاءً عالي الدقة، وقابلاً للتنفيذ، حتى يتمكنوا من التركيز على التحقيق والإصلاح.

هام

يتوفر Microsoft Sentinel كجزء من النظام الأساسي لعمليات الأمان الموحدة في مدخل Microsoft Defender. يتم الآن دعم Microsoft Sentinel في مدخل Defender لاستخدام الإنتاج. لمزيد من المعلومات، راجع Microsoft Sentinel في مدخل Microsoft Defender.

تتوفر جميع فوائد UEBA في النظام الأساسي لعمليات الأمان الموحدة في مدخل Microsoft Defender.

ما المقصود بتحليلات سلوك المستخدم والكيان (UEBA)؟

نظراً لأن Microsoft Sentinel يجمع السجلات والتنبيهات من جميع مصادر البيانات المتصلة به، فإنه يقوم بتحليلها وإنشاء ملفات تعريف سلوكية أساسية لكيانات مؤسستك (مثل المستخدمين، والمضيفين، وIP، والتطبيقات) عبر الزمن وأفق مجموعة النظراء. باستخدام مجموعة متنوعة من التقنيات وقدرات التعلم الآلي يمكن لـ Microsoft Azure Sentinel بعد ذلك تحديد النشاط الغريب ومساعدتك في تحديد ما إذا تم اختراق أحد الأصول أم لا. ليس هذا فحسب، بل يمكنه أيضًا معرفة الحساسية النسبية لأصول معينة، وتحديد مجموعات النظير من الأصول، وتقييم التأثير المحتمل لأي أصل معين من الأصول المخترقة ("نصف قطر الانفجار"). يمكنك، مع تسليح هذه المعلومات، تحديد أولويات التحقيق، والتعامل مع الحوادث بشكل فعال.

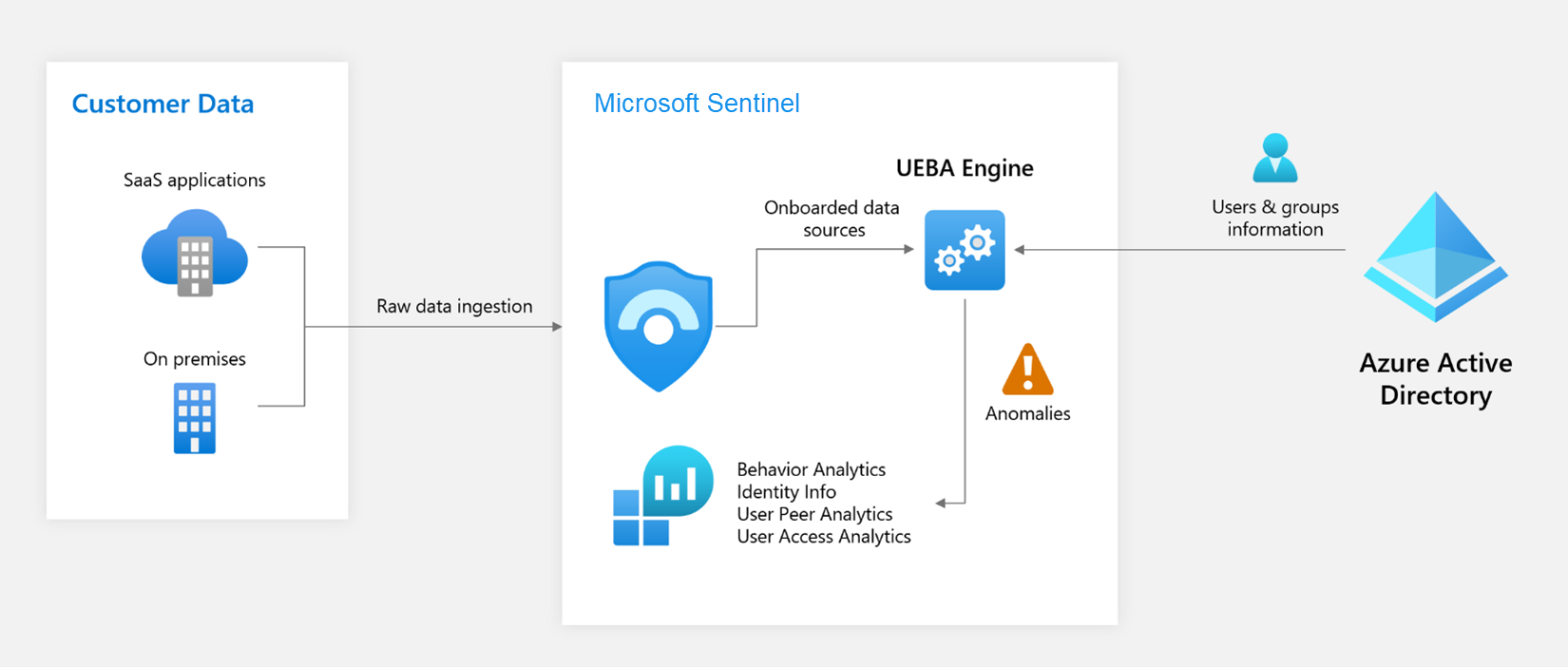

بنية تحليلات UEBA

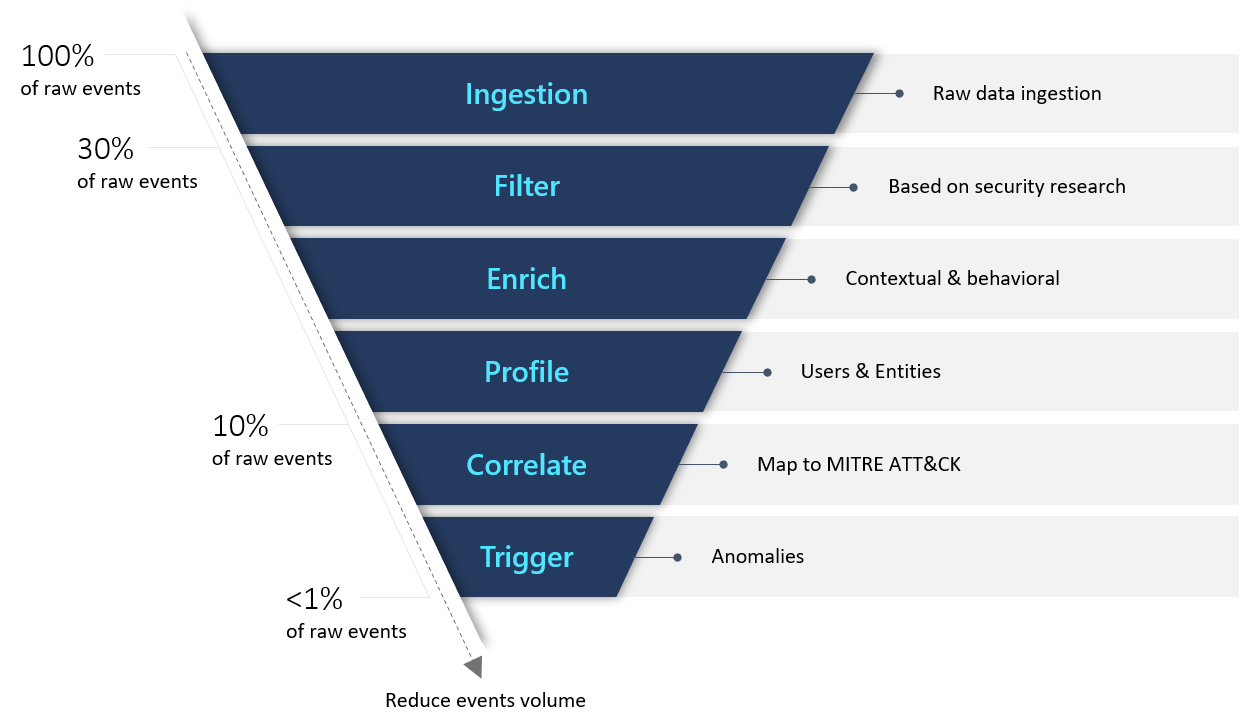

تحليلات مدفوعة بالأمان

مستوحاة من نموذج Gartner لحلول UEBA، يوفر Microsoft Sentinel نهج "خارجي"، استنادًا إلى ثلاثة إطارات مرجعية:

حالات الاستخدام: من خلال إعطاء الأولوية لنواقل الهجوم ذات الصلة والسيناريوهات المستندة إلى أبحاث أمنية تتماشى مع إطار MITRE ATT&CK للتكتيكات والتقنيات والتقنيات الفرعية التي تضع مختلف الكيانات كضحايا أو جناة أو نقاط محورية في سلسلة القتل؛ يركز Microsoft Sentinel بشكل خاص على السجلات الأكثر قيمة التي يمكن أن يوفرها كل مصدر بيانات.

Data Sources: في حين أن دعم مصادر بيانات Azure أولاً وقبل كل شيء، فإن Microsoft Sentinel تختار بعناية مصادر بيانات الجهات الأخرى لتوفير البيانات التي تتطابق مع سيناريوهات المخاطر الخاصة بنا.

Analytics: باستخدام خوارزميات التعلم الآلي المختلفة (ML)، يحدد Microsoft Sentinel الأنشطة المخالفة للطبيعة ويقدم أدلة واضحة وموجزة في شكل عمليات إثراء سياقية، تظهر بعض الأمثلة عليها أدناه.

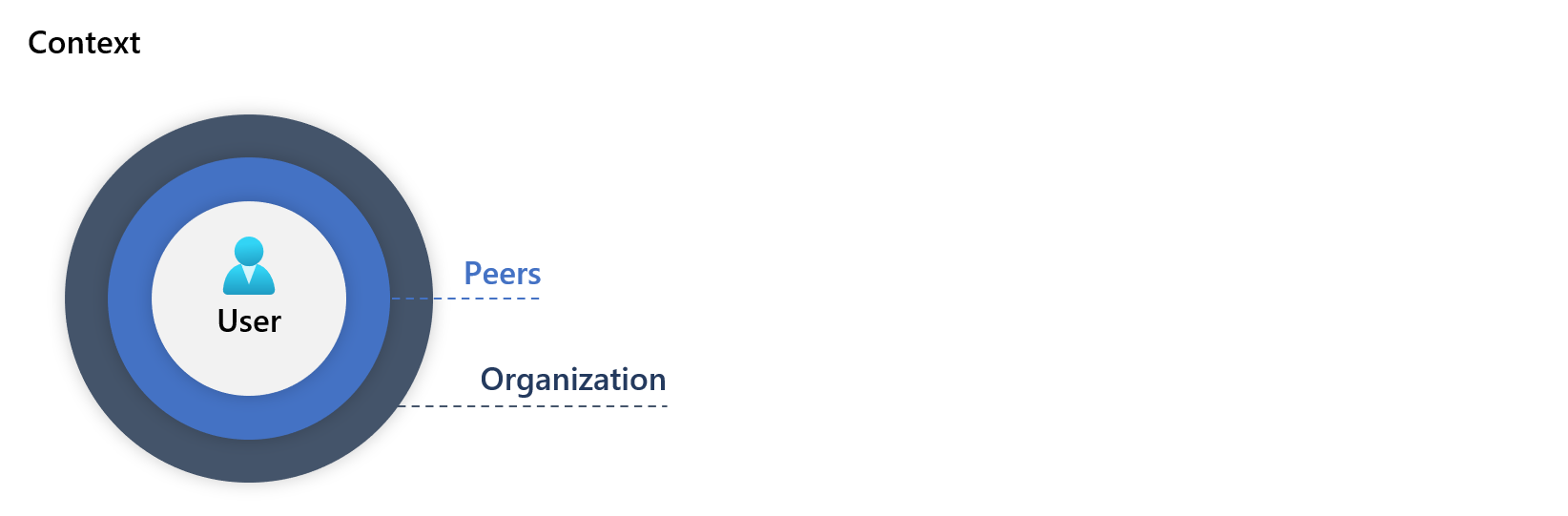

يقدم Microsoft Sentinel أعمالًا ملموسة تساعد محللي الأمان على الحصول على فهم واضح للأنشطة المخالفة للطبيعة في السياق، وبالمقارنة مع ملف تعريف الأساسي للمستخدم. يتم تقييم الإجراءات التي يقوم بها مستخدم (أو مضيف، أو عنوان) سياقيًا، حيث تشير النتيجة "الحقيقية" إلى شذوذ محدد:

- عبر المواقع الجغرافية والأجهزة والبيئات.

- عبر آفاق الوقت والتردد (مقارنة مع تاريخ المستخدم نفسه).

- بالمقارنة مع سلوك النظراء.

- بالمقارنة مع سلوك المؤسسة.

تأتي معلومات كيان المستخدم التي يستخدمها Microsoft Sentinel لإنشاء ملفات تعريف المستخدمين الخاصة به من معرف Microsoft Entra (و/أو Active Directory محلي، الآن في المعاينة). عند تمكين UEBA، فإنه يقوم بمزامنة معرف Microsoft Entra مع Microsoft Sentinel، وتخزين المعلومات في قاعدة بيانات داخلية مرئية من خلال جدول IdentityInfo .

- في Microsoft Sentinel في مدخل Microsoft Azure، يمكنك الاستعلام عن جدول IdentityInfo في Log Analytics في صفحة Logs .

- في النظام الأساسي لعمليات الأمان الموحدة في Microsoft Defender، يمكنك الاستعلام عن هذا الجدول في التتبع المتقدم.

في الإصدار الأولي، يمكنك أيضًا مزامنة معلومات كيان المستخدم Active Directory المحلي باستخدام Microsoft Defender for Identity.

راجع تمكين تحليلات سلوك المستخدم والكيان (UEBA) في Microsoft Sentinel لمعرفة كيفية تمكين UEBA ومزامنة هويات المستخدمين.

سجل

يتم تسجيل كل نشاط باستخدام «Investigation Priority Score» والتي تحدد احتمال قيام مستخدم معين بأداء نشاط محدد استنادًا إلى التعلم السلوكي للمستخدم ونظرائهم. وتحصل الأنشطة التي تم تحديدها على أنها الأكثر شذوذًا على أعلى الدرجات (بمقياس من صفر إلى 10).

راجع كيفية استخدام تحليلات السلوك في Microsoft Defender for Cloud Apps لمثال حول كيفية عمل ذلك.

تعلم المزيد حول الكيانات في Microsoft Azure Sentinel واطلع على القائمة الكاملة للكيانات والمعرفات المدعومة.

صفحات الكيان

يمكن الآن العثور على معلومات حول صفحات الكيان في صفحات الكيان في Microsoft Sentinel.

استعلام عن بيانات تحليلات السلوك

باستخدام KQL، يمكننا الاستعلام عن جدول تحليلات السلوك.

على سبيل المثال - إذا أردنا العثور على جميع حالات المستخدم الذي فشل في تسجيل الدخول إلى مورد Azure، حيث كانت أول محاولة للمستخدم للاتصال من بلد/منطقة معينة، وكانت الاتصالات من هذا البلد/المنطقة غير شائعة حتى بالنسبة لنظير المستخدم، يمكننا استخدام الاستعلام التالي:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- في Microsoft Sentinel في مدخل Microsoft Azure، يمكنك الاستعلام عن جدول BehaviorAnalytics في Log Analytics في صفحة Logs .

- في النظام الأساسي لعمليات الأمان الموحدة في Microsoft Defender، يمكنك الاستعلام عن هذا الجدول في التتبع المتقدم.

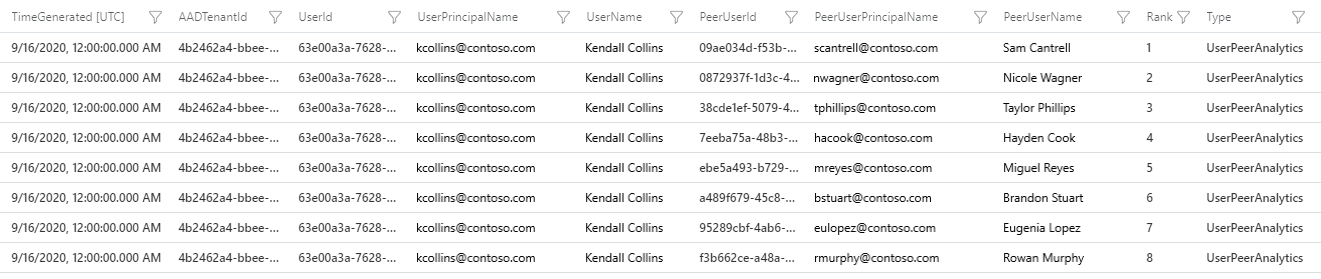

بيانات التعريف لنظراء المستخدم - الجدول ودفتر الملاحظات

توفر بيانات التعريف لنظراء المستخدم سياقًا مهمًا في عمليات الكشف عن التهديدات وفي التحقيق في حادث وفي تتبع تهديد محتمل. بإمكان محللي الأمان مراقبة الأنشطة العادية لنظراء المستخدم لتحديد ما إذا كانت أنشطة المستخدم غير عادية مقارنة بأنشطة نظرائه.

يقوم Microsoft Sentinel بحساب أقران المستخدم وترتيبهم، استنادا إلى عضوية مجموعة أمان Microsoft Entra الخاصة بالمستخدم والقائمة البريدية وما إلى ذلك، وتخزين الأقران المصنفين من 1 إلى 20 في جدول UserPeerAnalytics . توضح لقطة الشاشة أدناه مخطط جدول UserPeerAnalytics وتعرض أفضل ثمانية أقران للمستخدم Kendall Collins. يستخدم Microsoft Azure Sentinel مصطلح خوارزمية تردد المستند العكسي (TF-IDF) لتطبيع الوزن لحساب التصنيف: كلما كانت المجموعة أصغر زاد الوزن.

بإمكانك استخدام دفتر ملاحظات Jupyter المتوفر في مستودع Microsoft Azure Sentinel GitHub لتصور بيانات تعريف نظراء المستخدم. لإرشادات مفصلة حول كيفية استخدام دفتر الملاحظات، راجع دفتر ملاحظات تحليل إرشادي - بيانات تعريف أمان المستخدم.

إشعار

تم إهمال جدول UserAccessAnalytics.

استعلامات تتبع واستعلامات استكشاف

يوفر Microsoft Azure Sentinel مجموعة من استعلامات التتبع واستعلامات الاستكشاف ومصنف User and Entity Behavior Analytics والذي يستند إلى جدول تحليلات السلوك. تقدم هذه الأدوات بيانات غنية تركز على حالات استخدام محددة تشير إلى سلوك غير طبيعي.

لمزيد من المعلومات، راجع:

مع تقادم أدوات الدفاع القديمة قد يكون لدى المؤسسات ملكية رقمية واسعة ويسهل اختراقها حتى يصبح من غير الممكن التحكم في الحصول على صورة شاملة للمخاطر والمواقف الذي قد تواجهه بيئتها. الاعتماد بشكل كبير على الجهود التفاعلية مثل التحليلات والقواعد يمكّن المستخدم السيئين من تعلم كيفية التهرب من تلك الجهود. هذا هو المكان الذي يعمل فيه UEBA من خلال توفير منهجيات وخوارزميات تسجيل المخاطر لمعرفة ما يحدث بالفعل.

الخطوات التالية

تعلمت في هذا المستند على قدرات تحليلات سلوك الكيان في Microsoft Azure Sentinel. لإرشادات عملية حول تنفيذ واستخدام النتائج المعرفية التي اكتسبتها راجع المقالات التالية:

- تمكين تحليلات سلوك الكيان في Microsoft Azure Sentinel.

- راجع قائمة الحالات غير الطبيعية التي اكتشفها محرك UEBA.

- التحقيق في الحوادث باستعمال بيانات UEBA

- تتبع التهديدات الأمنية.

للمزيد من المعلومات راجع أيضًا مرجع Microsoft Sentinel UEBA.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ