التعامل مع النتائج الإيجابية الزائفة في Microsoft Sentinel

تخطرك قواعد تحليلات Microsoft Sentinel عند حدوث شيء مريب في شبكتك. لا توجد قاعدة تحليلية مثالية، وستكون ملزماً بالحصول على بعض الإيجابيات الخاطئة التي تحتاج إلى معالجة. توضح هذه المقالة كيفية التعامل مع الإيجابيات الخاطئة، إما عن طريق استخدام التنفيذ التلقائي أو عن طريق تعديل قواعد التحليلات المجدولة.

الأسباب الإيجابية الكاذبة والوقاية

حتى في قاعدة التحليلات المبنية بشكل صحيح، غالباً ما تنبع الإيجابيات الخاطئة من كيانات معينة مثل المستخدمين أو عناوين IP التي يجب استبعادها من القاعدة.

تتضمن السيناريوهات الشائعة ما يلي:

- تُظهر الأنشطة العادية التي يقوم بها مستخدمون معينون، عادةً مديرو الخدمة، نمطاً يبدو مريباً.

- تم اكتشاف نشاط الفحص الأمني المتعمد القادم من عناوين IP المعروفة على أنه ضار.

- يجب أيضاً أن تستبعد القاعدة التي تستبعد عناوين IP الخاصة بعض عناوين IP الداخلية غير الخاصة.

توضح هذه المقالة طريقتين لتجنب الإيجابيات الخاطئة:

- تنشئ قواعد التنفيذ التلقائي استثناءات دون تعديل قواعد التحليلات.

- تسمح تعديلات قواعد التحليلات المجدولة باستثناءات أكثر تفصيلاً ودائمة.

يصف الجدول التالي خصائص كل طريقة:

| الأسلوب | Characteristic |

|---|---|

| قواعد الأتمتة |

|

| تعديلات قواعد Analytics |

|

أضف استثناءات باستخدام قواعد التنفيذ التلقائي

إن أبسط طريقة لإضافة استثناء هي إضافة قاعدة أتمتة عندما ترى حادثة إيجابية خاطئة.

لإضافة قاعدة أتمتة للتعامل مع إيجابية خاطئة:

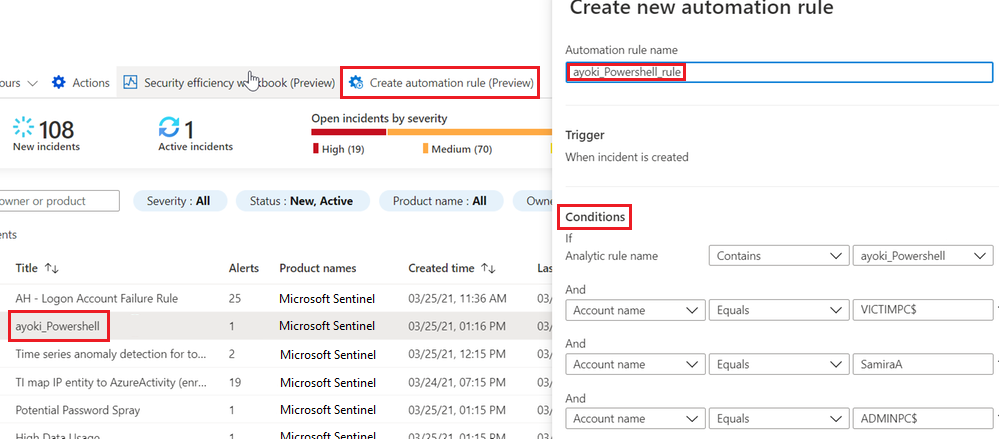

في Microsoft Sentinel، ضمن Incidents، حدد الحادث الذي تريد إنشاء استثناء له.

حدد Create automation rule.

في الشريط الجانبي إنشاء قاعدة أتمتة جديدة، عدّل اختيارياً اسم القاعدة الجديدة لتحديد الاستثناء، وليس فقط اسم قاعدة التنبيه.

ضمن Conditions، أضف اختيارياً المزيد من أسماء قواعد Analyticsلتطبيق الاستثناء عليها. حدد المربع المنسدل الذي يحتوي على اسم قاعدة التحليلات وحدد المزيد من قواعد التحليلات من القائمة.

يعرض الشريط الجانبي الكيانات المحددة في الحادث الحالي والتي ربما هي التي تسببت في النتيجة الإيجابية الخاطئة. احتفظ بالاقتراحات التلقائية أو قم بتعديلها لضبط الاستثناء. على سبيل المثال، يمكنك تغيير شرط على عنوان IP لتطبيقه على شبكة فرعية بأكملها.

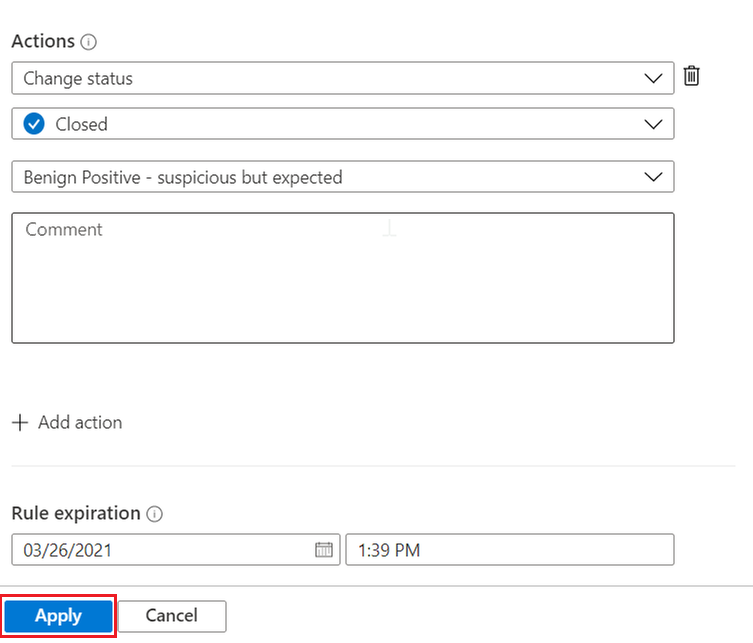

بعد أن تكون راضياً عن الشروط، يمكنك الاستمرار في تحديد ما تفعله القاعدة:

- تم تكوين القاعدة بالفعل لإغلاق حادث يفي بمعايير الاستثناء.

- يمكنك الاحتفاظ بسبب الإغلاق المحدد كما هو، أو يمكنك تغييره إذا كان هناك سبب آخر أكثر ملاءمة.

- يمكنك إضافة تعليق إلى الحادث الذي تم إغلاقه تلقائياً والذي يوضح الاستثناء. على سبيل المثال، يمكنك تحديد أن الحادث نشأ من نشاط إداري معروف.

- بشكل افتراضي، يتم تعيين القاعدة بحيث تنتهي صلاحيتها تلقائياً بعد 24 ساعة. قد يكون انتهاء الصلاحية هذا هو ما تريده، ويقلل من فرصة حدوث أخطاء سلبية خاطئة. إذا كنت تريد استثناءً أطول، فاضبط انتهاء صلاحية القاعدة على وقت لاحق.

يمكنك إضافة المزيد من الإجراءات إذا كنت تريد. على سبيل المثال، يمكنك إضافة علامة إلى الحادث، أو يمكنك تشغيل دليل التشغيل لإرسال بريد إلكتروني أو إشعار أو للمزامنة مع نظام خارجي.

حدد Apply لتنشيط الاستثناء.

تلميح

يمكنك أيضاً إنشاء قاعدة أتمتة من البداية، دون البدء من حادث. حدد Automation من قائمة التنقل اليسرى لـ Microsoft Sentinel، ثم حدد Create>Add new rule. اعرف المزيد حول قواعد التنفيذ التلقائي.

أضف استثناءات عن طريق تعديل قواعد التحليلات

هناك خيار آخر لتنفيذ الاستثناءات وهو تعديل استعلام قاعدة التحليلات. يمكنك تضمين استثناءات مباشرة في القاعدة، أو يفضل، عند الإمكان، استخدام مرجع إلى قائمة المراقبة. يمكنك بعد ذلك إدارة قائمة الاستثناءات في قائمة المراقبة.

قم بتعديل الاستعلام

لتعديل قواعد التحليلات الحالية، حدد Automation من قائمة التنقل اليسرى لـ Microsoft Sentinel. حدد القاعدة التي تريد تعديلها، ثم حدد Edit في الجزء السفلي الأيمن لفتح Analytics Rules Wizard.

للحصول على إرشادات تفصيلية حول استخدام معالج قواعد Analytics لإنشاء قواعد التحليلات وتعديلها، راجع إنشاء قواعد تحليلات مخصصة لاكتشاف التهديدات.

لتنفيذ استثناء في مقدمة قاعدة نموذجية، يمكنك إضافة شرط مثل where IPAddress !in ('<ip addresses>') بالقرب من بداية استعلام القاعدة. يستثني هذا السطر عناوين IP المحددة من القاعدة.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

لا يقتصر هذا النوع من الاستثناءات على عناوين IP. يمكنك استبعاد مستخدمين محددين باستخدام الحقل UserPrincipalName، أو استبعاد تطبيقات معينة باستخدام AppDisplayName.

يمكنك أيضاً استبعاد سمات متعددة. على سبيل المثال، لاستبعاد التنبيهات من عنوان IP 10.0.0.8 أو من المستخدم user@microsoft.com، استخدم:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

لتنفيذ استثناء أكثر دقة عند الاقتضاء، وتقليل فرصة ظهور صور سلبية خاطئة، يمكنك دمج السمات. ينطبق الاستثناء التالي فقط إذا ظهرت كلتا القيمتين في نفس التنبيه:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

استبعاد الشبكات الفرعية

يتطلب استبعاد نطاقات IP التي تستخدمها مؤسسة استبعاد الشبكة الفرعية. يوضح المثال التالي كيفية استبعاد الشبكات الفرعية.

عامل التشغيل ipv4_lookup هو عامل إثراء وليس عامل تصفية. يقوم السطر where isempty(network) بالفعل بالتصفية، من خلال فحص تلك الأحداث التي لا تعرض أي تطابق.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

استخدم قوائم المراقبة لإدارة الاستثناءات

يمكنك استخدام قائمة المراقبة لإدارة قائمة الاستثناءات خارج القاعدة نفسها. عند الاقتضاء، يتمتع هذا الحل بالمزايا التالية:

- يمكن للمحلل إضافة استثناءات دون تعديل القاعدة، والتي تتبع أفضل ممارسات SOC.

- يمكن تطبيق نفس قائمة المراقبة على عدة قواعد، ما يتيح إدارة الاستثناءات المركزية.

يشبه استخدام قائمة المراقبة استخدام استثناء مباشر. استخدم _GetWatchlist('<watchlist name>') لاستدعاء قائمة المراقبة:

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

يمكنك أيضاً إجراء تصفية الشبكة الفرعية باستخدام قائمة المراقبة. على سبيل المثال، في تعليمة برمجية استبعاد الشبكات الفرعية السابق، يمكنك استبدال تعريف الشبكات الفرعية datatable بقائمة مراقبة:

let subnets = _GetWatchlist('subnetallowlist');

مثال: إدارة الاستثناءات لحل Microsoft Sentinel لتطبيقات SAP®

يوفر حل Microsoft Sentinel لتطبيقات SAP® وظائف يمكنك استخدامها لاستبعاد المستخدمين أو الأنظمة من تشغيل التنبيهات.

استبعاد المستخدمين. استخدم الدالة SAPUsersGetVIP من أجل:

- استدعاء العلامات للمستخدمين الذين تريد استبعادهم من تشغيل التنبيهات. وضع علامة على المستخدمين في قائمة المشاهدة SAP_User_Config ، باستخدام العلامات النجمية (*) كأحرف بدل لوضع علامة على جميع المستخدمين باستخدام بناء جملة تسمية محدد.

- سرد أدوار و/أو ملفات تعريف SAP المحددة التي تريد استبعادها من تشغيل التنبيهات.

استبعاد الأنظمة. استخدم الدالات التي تدعم المعلمة SelectedSystemRoles لتحديد أن أنواع معينة فقط من الأنظمة تقوم بتشغيل التنبيهات، بما في ذلك أنظمة الإنتاج فقط أو أنظمة UAT فقط أو كليهما.

لمزيد من المعلومات، راجع حل Microsoft Sentinel لمرجع بيانات تطبيقات SAP®.

الخطوات التالية

لمزيد من المعلومات، راجع: