نظرة عامة على حل Microsoft Sentinel لتطبيقات SAP®

تشكل أنظمة SAP تحدياً أمنياً فريداً. تتعامل أنظمة SAP مع المعلومات الحساسة للغاية وهي أهداف رئيسية للمهاجمين.

لطالما كان لدى فرق العمليات الأمنية رؤية قليلة جداً لأنظمة SAP. قد يؤدي خرق نظام SAP إلى سرقة الملفات أو كشف البيانات أو تعطيل سلسلة التوريد. بمجرد دخول المهاجم إلى النظام، هناك عدد قليل من الضوابط لاكتشاف التسلل أو غيره من الأفعال السيئة. يجب أن يكون نشاط SAP مرتبطاً ببيانات أخرى عبر المؤسسة لاكتشاف المخاطر بشكل فعال.

للمساعدة في سد هذه الفجوة، يقدم Microsoft Sentinel حل Microsoft Sentinel لتطبيقات SAP®. يستخدم هذا الحل الشامل مكونات في كل مستوى من مستويات Microsoft Sentinel لتقديم كشف شامل وتحليل واستقصاء واستجابة للمخاطر في بيئة SAP الخاصة بك.

ما يفعله حل Microsoft Sentinel لتطبيقات SAP®

يراقب حل Microsoft Sentinel لتطبيقات SAP® باستمرار أنظمة SAP للتهديدات في جميع الطبقات - منطق الأعمال والتطبيق وقاعدة البيانات ونظام التشغيل. فهو يقوم بالسماح لك بالمذكور أدناه:

ربط مراقبة SAP بإشارات أخرى عبر مؤسستك، واستخدام الاكتشافات التي يوفرها الحل - أو إنشاء عمليات الكشف الخاصة بك - لمراقبة المعاملات الحساسة ومخاطر الأعمال الأخرى مثل تصعيد الامتيازات والتغييرات غير المعتمدة والوصول غير المصرح به.

إنشاء عمليات استجابة تلقائية للتفاعل مع أنظمة SAP الخاصة بك لإيقاف تهديدات الأمان النشطة.

يوفر حل Microsoft Sentinel لتطبيقات SAP® أيضا مراقبة التهديدات واكتشافها ل SAP Business Technology Platform.

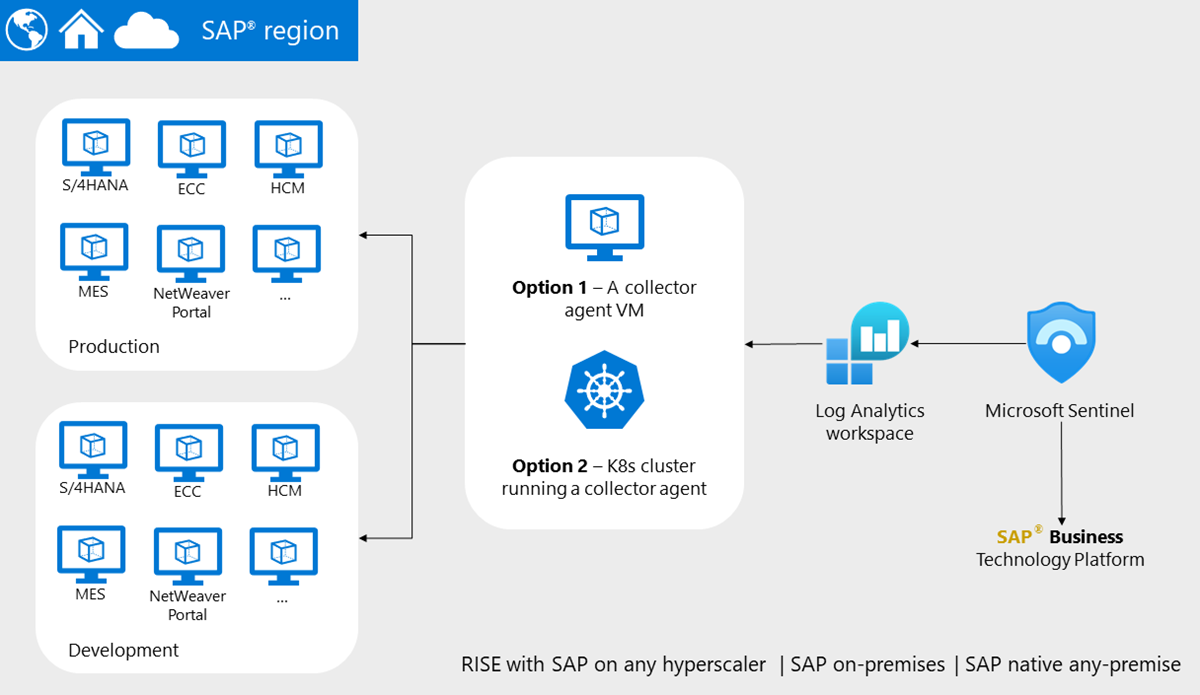

على سبيل المثال، تعرض الصورة التالية مشهد SAP متعدد SID مع تقسيم بين الأنظمة الإنتاجية وغير الإنتاجية، بما في ذلك SAP Business Technology Platform. يتم إعداد جميع الأنظمة الموجودة في هذه الصورة إلى Microsoft Sentinel لحل SAP.

تفاصيل الحل

مصادر السجل

يسترد موصل البيانات الخاص بالحل مجموعة متنوعة من مصادر سجلات SAP:

- سجل تدقيق أمان ABAP

- سجل تغيير المستندات في ABAP

- سجل ABAP Spool

- سجل إخراج ABAP Spool

- سجل وظائف ABAP

- ABAP Workflow Log

- بيانات جدول ABAP DB

- بيانات SAP User Master Data

- سجل ABAP CR

- سجلات ICM

- سجلات JAVA Webdispacher

- Syslog

تغطية الكشف عن المخاطر

عمليات الامتيازات المشبوهة - إنشاء مستخدم ذي امتياز

- استخدام مستخدمي الكسر الزجاجي

- فتح مستخدم وتسجيل الدخول إليه من نفس عنوان IP

- تعيين الأدوار الحساسة وامتيازات المسؤول

- يفتح المستخدم ويستخدم مستخدمين آخرين

- تعيين التخويل الهام

محاولات تجاوز آليات أمان SAP –

- تعطيل تسجيل التدقيق (HANA وSAP)

- تنفيذ الوحدات الوظيفية الحساسة

- فتح العمليات المحظورة

- تصحيح أخطاء أنظمة الإنتاج

- الجداول الحساسة الوصول المباشر عن طريق RFC

- تنفيذ RFC لوظيفة Sanative

- تغيير تكوين النظام، برنامج ABAP الديناميكي.

إنشاء خلفية (استمرارية)

- إنشاء واجهات إنترنت جديدة (ICF)

- الوصول المباشر إلى الجداول الحساسة عن طريق استدعاء الوظيفة عن بُعد

- تعيين معالجات خدمة جديدة لـ ICF

- تنفيذ البرامج المتقادمة

- يفتح المستخدم ويستخدم مستخدمين آخرين.

النقل غير المصرح للبيانات

- تنزيل ملفات متعددة

- عمليات الاستحواذ على التخزين المؤقت

- السماح بالوصول إلى خوادم FTP غير الآمنة والاتصالات من المضيفين غير المصرح لهم

- وجهة RFC الديناميكية

- HANA DB - إجراءات المستخدم الإدارية من مستوى قاعدة البيانات.

الوصول الأولي - القوة الغاشمة

- تسجيلات دخول متعددة من نفس IP

- تسجيل دخول المستخدم المميز من شبكات غير متوقعة

- هجوم SPNego Replay

شهادة

تم اعتماد حل Microsoft Sentinel لتطبيقات SAP® ل SAP S/4HANA® Cloud، الإصدار الخاص RISE مع SAP وSAP S/4 محليا.

- تتضمن سيناريوهات التكامل S/4-BC-XAL 1.0/S/4 EXTERNAL ALERT AND MONITORING 1.0 (ل S/4).

- تتضمن شهادتنا S/4 وSAP Rise S/4 HANA® Cloud Private Edition التي تعمل في أي سحابة وفي أماكن العمل.

- نحن ندعم عمليات النشر المختلطة التي يمكن أن تغطي ممتلكات العملاء بأكملها.

راجع الشهادة على دليل حلول SAP المعتمدة.

إسناد العلامة التجارية

SAP S/4HANA وSAP هي علامات تجارية أو علامات تجارية مسجلة ل SAP SE أو الشركات التابعة لها في ألمانيا وفي البلدان/المناطق الأخرى.

الخطوات التالية

تعرف على المزيد حول حل Microsoft Sentinel لتطبيقات SAP®:

- نشر حل Microsoft Sentinel لتطبيقات SAP®

- المتطلبات الأساسية لنشر حل Microsoft Sentinel لتطبيقات SAP®

- توزيع طلبات تغيير SAP (CRs) وتكوين التخويل

- نشر محتوى الحل من مركز المحتوى

- توزيع حاوية عامل موصل بيانات SAP وتكوينها

- مراقبة صحة نظام SAP الخاص بك

- توزيع موصل بيانات Microsoft Sentinel لـ SAP باستخدام SNC

- تمكين وتكوين تدقيق SAP

- جمع سجلات تدقيق SAP HANA

- نشر حل Microsoft Sentinel ل SAP® BTP

استكشاف الأخطاء وإصلاحها:

الملفات المرجعية:

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ