مراقبة بنيات الأمان ثقة معدومة (TIC 3.0) باستخدام Microsoft Sentinel

ثقة معدومة هي استراتيجية أمان لتصميم وتنفيذ المجموعات التالية من مبادئ الأمان:

| التحقق من الوضوح | استخدام الوصول بأقل امتيازات | افتراض الخرق |

|---|---|---|

| قم دائما بالمصادقة والتخويل استنادا إلى جميع نقاط البيانات المتاحة. | تقييد وصول المستخدم باستخدام Just-In-Time و Just-Enough-Access (JIT/JEA)، والسياسات التكيفية المستندة إلى المخاطر، وحماية البيانات. | تقليل نصف قطر الانفجار والوصول المقطعي. تحقق من التشفير الشامل واستخدم التحليلات للحصول على الرؤية، ودفع اكتشاف التهديدات، وتحسين الدفاعات. |

توضح هذه المقالة كيفية استخدام حل Microsoft Sentinel ثقة معدومة (TIC 3.0)، الذي يساعد فرق الحوكمة والتوافق على مراقبة متطلبات ثقة معدومة والاستجابة لها وفقا لمبادرة TRUSTED INTERNET CONNECTIONS (TIC) 3.0.

حلول Microsoft Sentinel هي مجموعات من المحتوى المجمع، تم تكوينه مسبقا لمجموعة معينة من البيانات. يتضمن حل ثقة معدومة (TIC 3.0) مصنفا وقواعد تحليلات ودليل مبادئ، والذي يوفر تصورا تلقائيا لمبادئ ثقة معدومة، ويتم التنقل عبر إطار عمل Trust Internet Connections، مما يساعد المؤسسات على مراقبة التكوينات بمرور الوقت.

إشعار

احصل على عرض شامل لحالة ثقة معدومة لمؤسستك مع مبادرة ثقة معدومة في إدارة التعرض ل Microsoft. لمزيد من المعلومات، راجع تحديث وضع الأمان بسرعة ثقة معدومة | Microsoft Learn.

الحل ثقة معدومة وإطار عمل TIC 3.0

ثقة معدومة وTIC 3.0 ليسا متشابهين، ولكنهما يشتركان في العديد من الموضوعات الشائعة ويوفران معا قصة مشتركة. يوفر حل Microsoft Sentinel ل ثقة معدومة (TIC 3.0) ممرات تقاطع مفصلة بين Microsoft Sentinel ونموذج ثقة معدومة مع إطار عمل TIC 3.0. تساعد هذه المشاة المستخدمين على فهم التداخلات بين الاثنين بشكل أفضل.

في حين أن حل Microsoft Sentinel ل ثقة معدومة (TIC 3.0) يوفر إرشادات أفضل الممارسات، فإن Microsoft لا تضمن ولا تعني التوافق. تخضع جميع متطلبات الاتصال الموثوق به بالإنترنت (TIC) والتحقق من الصحة وعناصر التحكم من قبل وكالة الأمن السيبراني وأمن البنية التحتية.

يوفر حل ثقة معدومة (TIC 3.0) رؤية ووعيا بالوضع لمتطلبات التحكم المقدمة مع تقنيات Microsoft في البيئات المستندة إلى السحابة في الغالب. ستختلف تجربة العميل حسب المستخدم، وقد تتطلب بعض الأجزاء تكوينات إضافية وتعديل الاستعلام للعملية.

لا تتضمن التوصيات تغطية عناصر التحكم المعنية، لأنها غالبا ما تكون واحدة من عدة مسارات عمل للاقتراب من المتطلبات، وهو أمر فريد لكل عميل. وينبغي اعتبار التوصيات نقطة انطلاق للتخطيط لتغطية كاملة أو جزئية لمتطلبات المراقبة الخاصة بكل منها.

حل Microsoft Sentinel ثقة معدومة (TIC 3.0) مفيد لأي من المستخدمين التاليين وحالات الاستخدام:

- محترفو الحوكمة الأمنية والمخاطر والتوافق، لتقييم وضع الامتثال والإبلاغ عنه

- المهندسون والمهندسون المعماريون، الذين يحتاجون إلى تصميم أحمال عمل متوافقة مع ثقة معدومة وTIC 3.0

- محللو الأمان، لبناء التنبيه والأتمتة

- موفرو خدمات الأمان المدارة (MSSPs) للخدمات الاستشارية

- مديرو الأمان، الذين يحتاجون إلى مراجعة المتطلبات، وتحليل التقارير، وتقييم القدرات

المتطلبات الأساسية

قبل تثبيت حل ثقة معدومة (TIC 3.0)، تأكد من أن لديك المتطلبات الأساسية التالية:

خدمات Microsoft: تأكد من تمكين كل من Microsoft Sentinel وMicrosoft Defender for Cloud في اشتراك Azure.

متطلبات Microsoft Defender for Cloud: في Microsoft Defender for Cloud:

أضف المعايير التنظيمية المطلوبة إلى لوحة المعلومات الخاصة بك. تأكد من إضافة كل من معيار أمان Microsoft Cloud وتقييمات NIST SP 800-53 R5 إلى لوحة معلومات Microsoft Defender for Cloud. لمزيد من المعلومات، راجع إضافة معيار تنظيمي إلى لوحة المعلومات في وثائق Microsoft Defender for Cloud.

تصدير بيانات Microsoft Defender for Cloud باستمرار إلى مساحة عمل Log Analytics. لمزيد من المعلومات، راجع تصدير بيانات Microsoft Defender for Cloud باستمرار.

أذونات المستخدم المطلوبة. لتثبيت حل ثقة معدومة (TIC 3.0)، يجب أن يكون لديك حق الوصول إلى مساحة عمل Microsoft Sentinel باستخدام أذونات قارئ الأمان.

كما يتم تحسين حل ثقة معدومة (TIC 3.0) من خلال عمليات التكامل مع خدمات Microsoft الأخرى، مثل:

- Microsoft Defender XDR

- Microsoft حماية البيانات

- معرِّف Microsoft Entra

- Microsoft Defender for Cloud

- Microsoft Defender لنقطة النهاية

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Office 365

تثبيت حل ثقة معدومة (TIC 3.0)

لنشر حل ثقة معدومة (TIC 3.0) من مدخل Microsoft Azure:

في Microsoft Sentinel، حدد مركز المحتوى وحدد موقع حل ثقة معدومة (TIC 3.0).

في أسفل اليمين، حدد عرض التفاصيل، ثم إنشاء. حدد الاشتراك ومجموعة الموارد ومساحة العمل حيث تريد تثبيت الحل، ثم راجع محتوى الأمان ذي الصلة الذي سيتم نشره.

عند الانتهاء، حدد Review + Create لتثبيت الحل.

لمزيد من المعلومات، راجع نشر المحتوى والحلول الجاهزة.

سيناريو استخدام العينة

توضح الأقسام التالية كيف يمكن لمحلل عمليات الأمان استخدام الموارد المنشورة مع حل ثقة معدومة (TIC 3.0) لمراجعة المتطلبات واستكشاف الاستعلامات وتكوين التنبيهات وتنفيذ الأتمتة.

بعد تثبيت حل ثقة معدومة (TIC 3.0)، استخدم المصنف وقواعد التحليلات ودليل المبادئ المنشور في مساحة عمل Microsoft Sentinel لإدارة ثقة معدومة في شبكتك.

تصور بيانات ثقة معدومة

انتقل إلى مصنفات> Microsoft Sentinel ثقة معدومة (TIC 3.0)، وحدد عرض المصنف المحفوظ.

في صفحة مصنف ثقة معدومة (TIC 3.0)، حدد قدرات TIC 3.0 التي تريد عرضها. لهذا الإجراء، حدد Intrusion Detection.

تلميح

استخدم زر التبديل دليل في أعلى الصفحة لعرض التوصيات وأجزاء الدليل أو إخفاؤها. تأكد من تحديد التفاصيل الصحيحة في خيارات الاشتراك ومساحة العمل و TimeRange بحيث يمكنك عرض البيانات المحددة التي تريد البحث عنها.

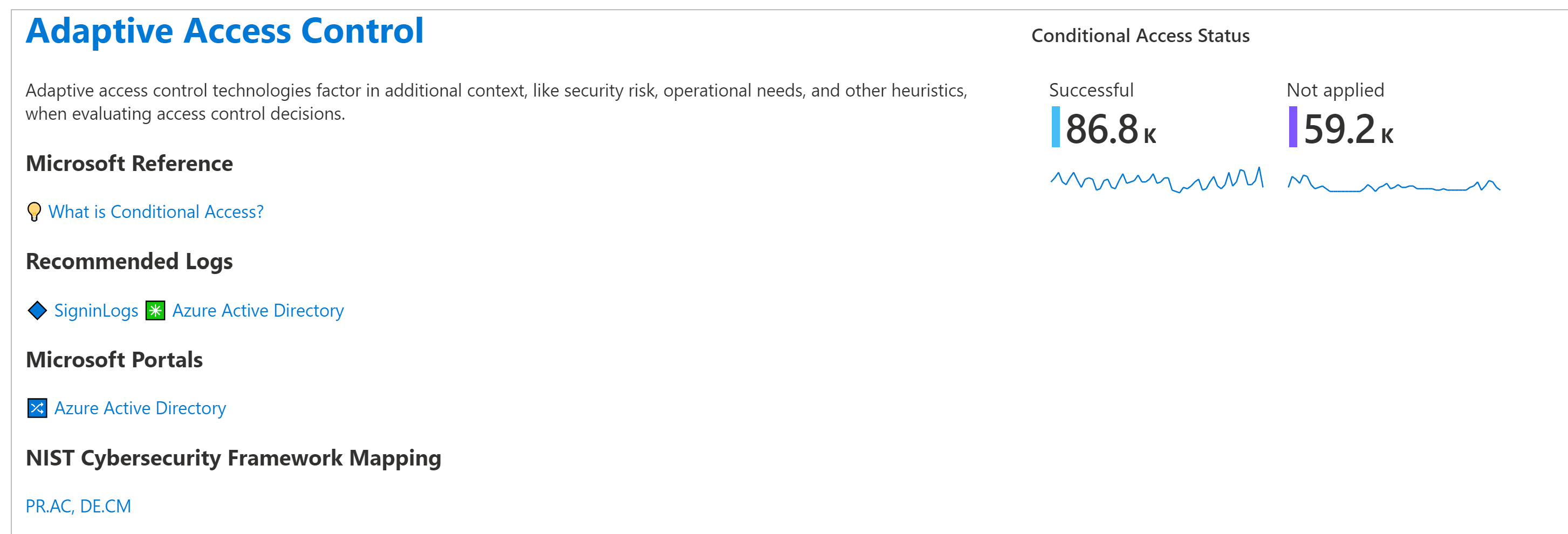

حدد بطاقات التحكم التي تريد عرضها. لهذا الإجراء، حدد التحكم في الوصول التكيفي، ثم تابع التمرير لعرض البطاقة المعروضة.

تلميح

استخدم تبديل خطوط الإرشاد في أعلى اليسار لعرض التوصيات وأجزاء الدليل أو إخفائها. على سبيل المثال، قد تكون هذه مفيدة عند الوصول إلى المصنف لأول مرة، ولكنها غير ضرورية بمجرد فهم المفاهيم ذات الصلة.

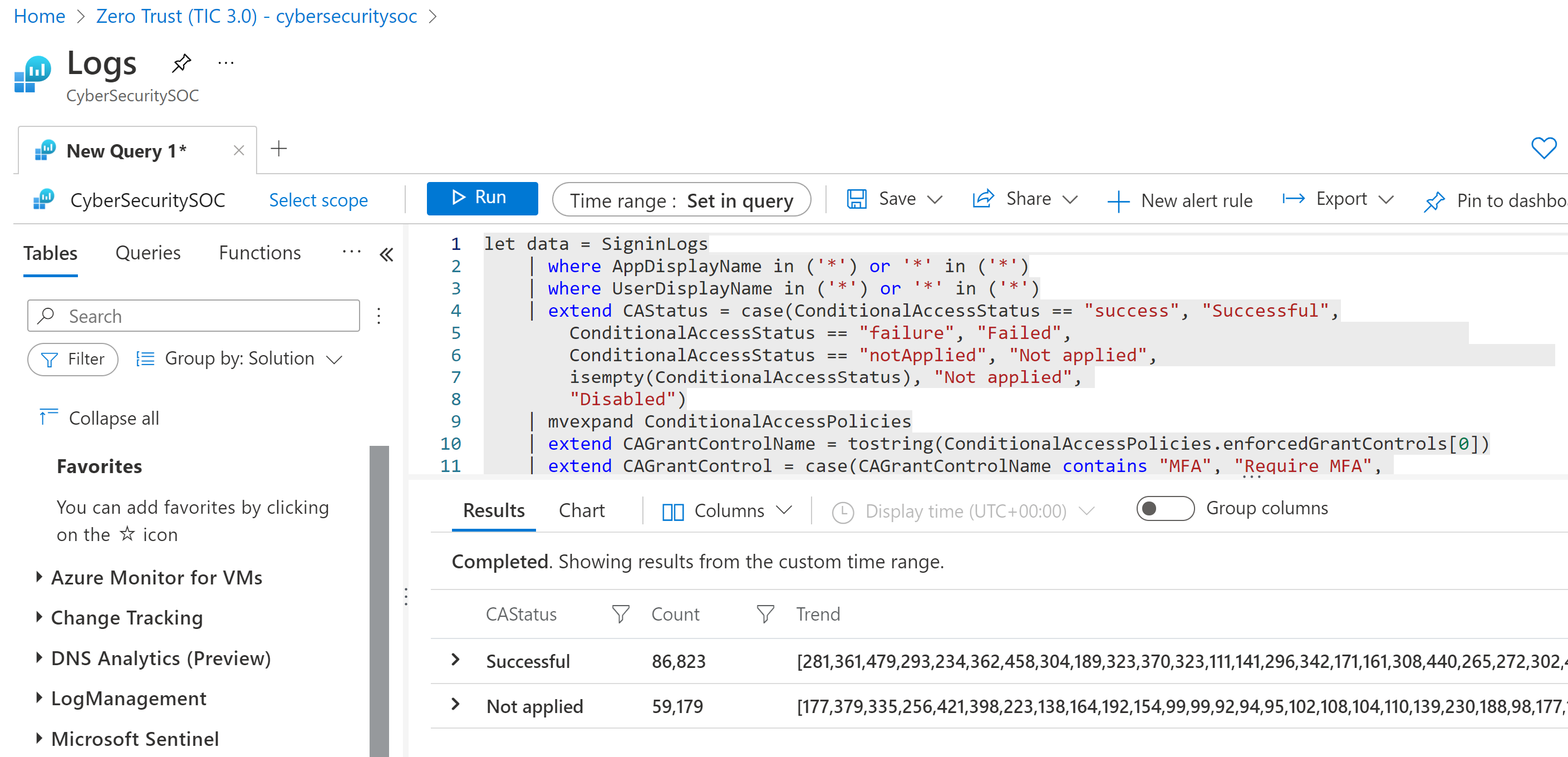

استكشاف الاستعلامات. على سبيل المثال، في الجزء العلوي الأيسر من بطاقة التحكم في الوصول التكيفي، حدد القائمة خيارات النقاط الثلاث، ثم حدد فتح استعلام التشغيل الأخير في طريقة عرض السجلات.

يتم فتح الاستعلام في صفحة سجلات Microsoft Sentinel:

تكوين التنبيهات المتعلقة ثقة معدومة

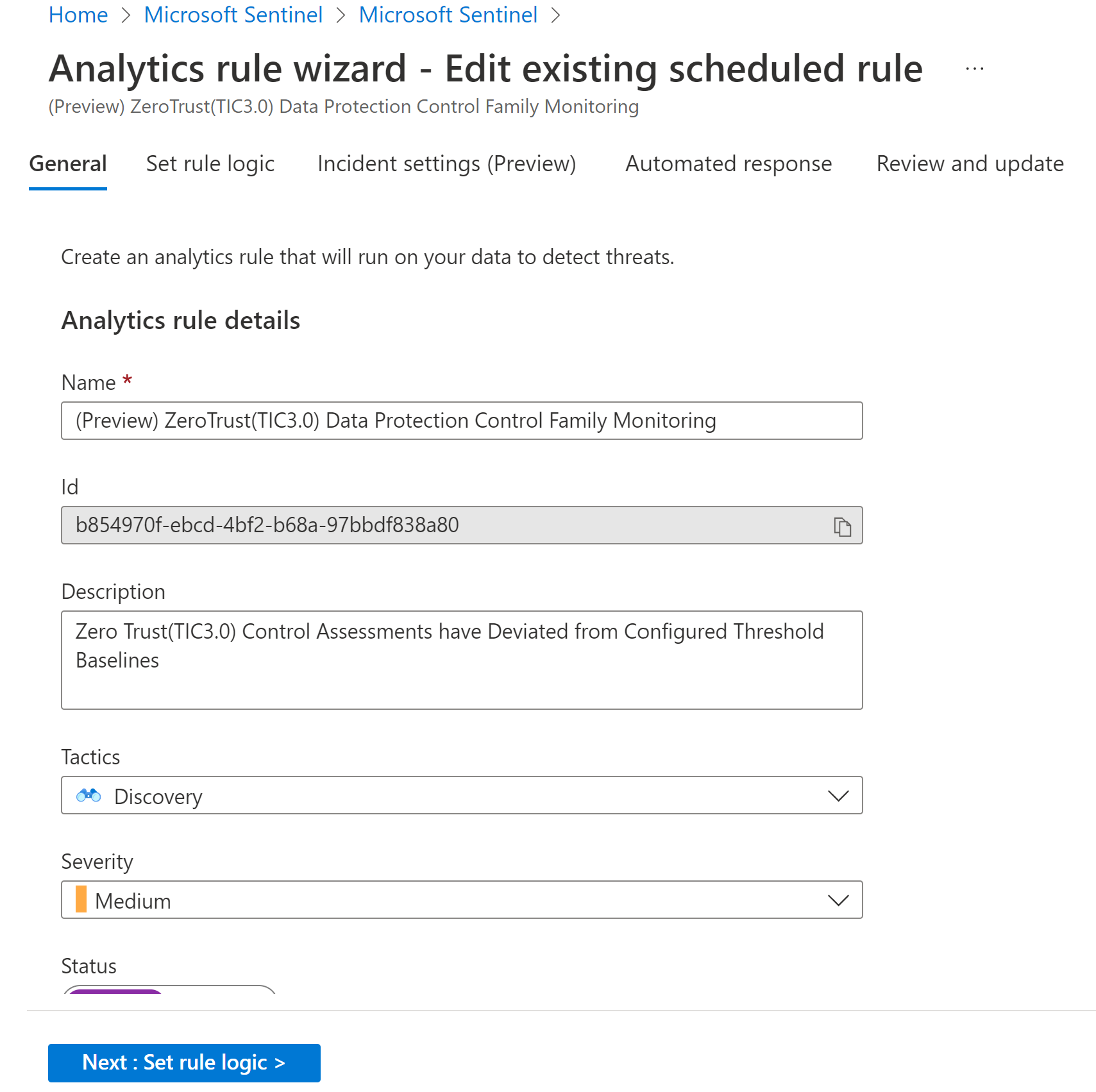

في Microsoft Sentinel، انتقل إلى منطقة التحليلات . عرض قواعد التحليلات الجاهزة المنشورة باستخدام حل ثقة معدومة (TIC 3.0) عن طريق البحث عن TIC3.0.

بشكل افتراضي، يقوم حل ثقة معدومة (TIC 3.0) بتثبيت مجموعة من قواعد التحليلات التي تم تكوينها لمراقبة وضع ثقة معدومة (TIC3.0) بواسطة عائلة التحكم، ويمكنك تخصيص الحدود لتنبيه فرق التوافق إلى التغييرات في الوضع.

على سبيل المثال، إذا انخفض وضع مرونة حمل العمل الخاص بك إلى أقل من نسبة مئوية محددة في أسبوع، فسينشئ Microsoft Sentinel تنبيها لتفاصيل حالة النهج المعنية (تمرير/فشل)، والأصول المحددة، وآخر وقت تقييم، وتوفير روابط عميقة إلى Microsoft Defender for Cloud لإجراءات المعالجة.

تحديث القواعد حسب الحاجة أو تكوين قواعد جديدة:

لمزيد من المعلومات، راجع إنشاء قواعد تحليلات مخصصة للكشف عن التهديدات.

الاستجابة باستخدام SOAR

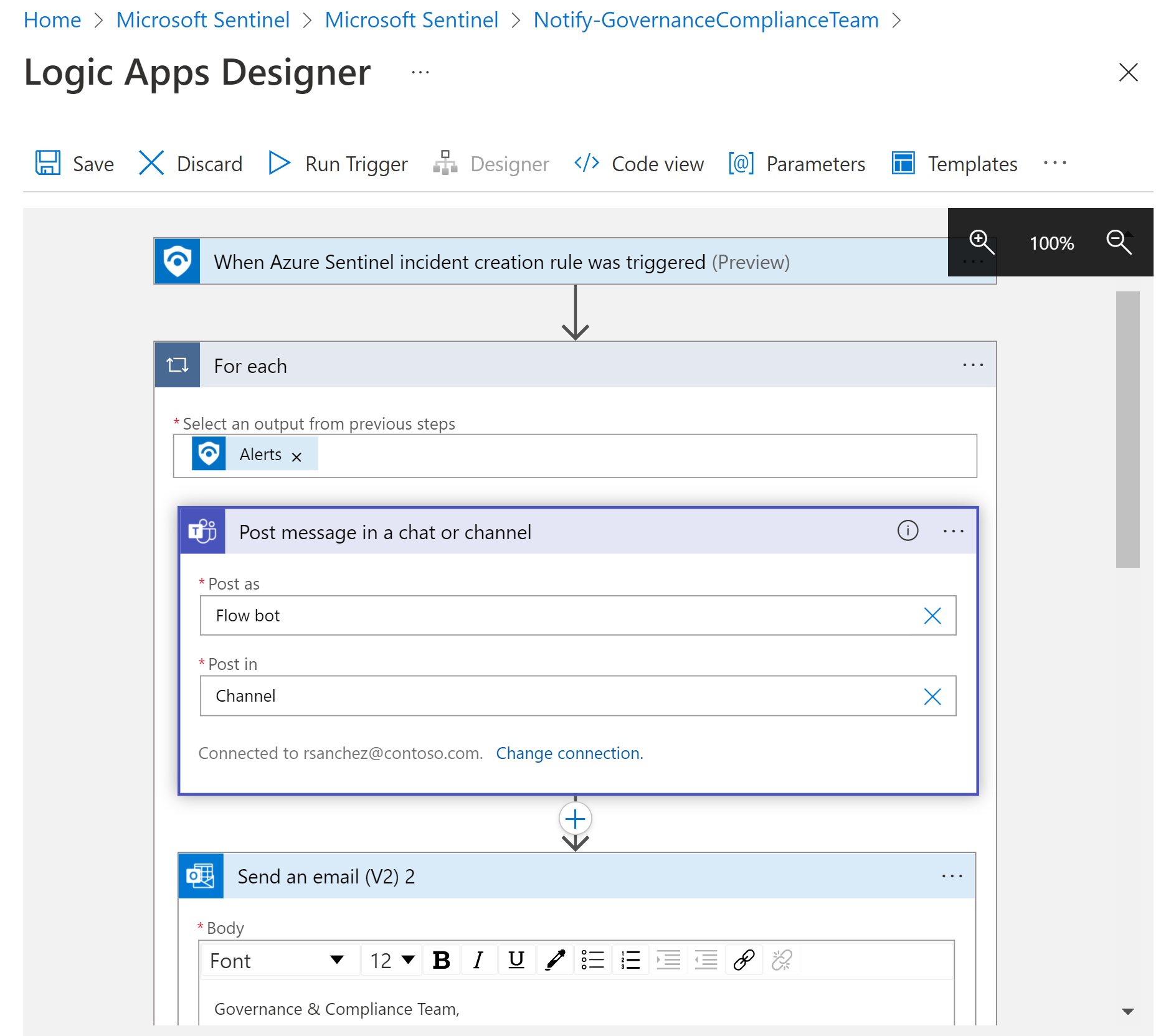

في Microsoft Sentinel، انتقل إلى علامة التبويب Automation>Active playbooks، وحدد موقع دليل المبادئ Notify-GovernanceComplianceTeam.

استخدم دليل المبادئ هذا لمراقبة تنبيهات CMMC تلقائيا، وإعلام فريق توافق الحوكمة بالتفاصيل ذات الصلة عبر كل من البريد الإلكتروني ورسائل Microsoft Teams. تعديل دليل المبادئ حسب الحاجة:

لمزيد من المعلومات، راجع استخدام المشغلات والإجراءات في أدلة مبادئ Microsoft Sentinel.

الأسئلة الشائعة

هل طرق العرض والتقارير المخصصة مدعومة؟

نعم. يمكنك تخصيص مصنف ثقة معدومة (TIC 3.0) لعرض البيانات حسب الاشتراك أو مساحة العمل أو الوقت أو التحكم في العائلة أو معلمات مستوى الاستحقاق، ويمكنك تصدير المصنف وطباعته.

لمزيد من المعلومات، راجع استخدام مصنفات Azure Monitor لتصور بياناتك ومراقبتها.

هل المنتجات الإضافية مطلوبة؟

مطلوب كل من Microsoft Sentinel وMicrosoft Defender for Cloud.

وبصرف النظر عن هذه الخدمات، تستند كل بطاقة تحكم إلى بيانات من خدمات متعددة، اعتمادا على أنواع البيانات والمرئيات التي تظهر في البطاقة. أكثر من 25 خدمات Microsoft توفير الإثراء لحل ثقة معدومة (TIC 3.0).

ماذا يجب أن أفعل مع اللوحات التي لا تحتوي على بيانات؟

توفر اللوحات التي لا تحتوي على بيانات نقطة بداية لمعالجة متطلبات التحكم ثقة معدومة وTIC 3.0، بما في ذلك توصيات لمعالجة عناصر التحكم المعنية.

هل الاشتراكات المتعددة والسحب والمستأجرون مدعومون؟

نعم. يمكنك استخدام معلمات المصنف وAzure Lighthouse وAzure Arc للاستفادة من حل ثقة معدومة (TIC 3.0) عبر جميع الاشتراكات والسحب والمستأجرين.

لمزيد من المعلومات، راجع استخدام مصنفات Azure Monitor لتصور بياناتك ومراقبتها وإدارة مستأجرين متعددين في Microsoft Sentinel ك MSSP.

هل تكامل الشريك مدعوم؟

نعم. كل من المصنفات وقواعد التحليلات قابلة للتخصيص للتكامل مع خدمات الشركاء.

لمزيد من المعلومات، راجع استخدام مصنفات Azure Monitor لتصور بياناتك وتفاصيل الأحداث المخصصة لجهاز Surface ومراقبتها في التنبيهات.

هل هذا متوفر في المناطق الحكومية؟

نعم. حل ثقة معدومة (TIC 3.0) موجود في المعاينة العامة ويمكن نشره في المناطق التجارية/الحكومية. لمزيد من المعلومات، راجع توفر ميزة السحابة للعملاء التجاريين وعملاء حكومة الولايات المتحدة.

ما هي الأذونات المطلوبة لاستخدام هذا المحتوى؟

يمكن لمستخدمي Microsoft Sentinel Contributor إنشاء المصنفات وقواعد التحليلات وموارد Microsoft Sentinel الأخرى وتحريرها.

يمكن لمستخدمي Microsoft Sentinel Reader عرض البيانات والحوادث والمصنفات وموارد Microsoft Sentinel الأخرى.

لمزيد من المعلومات، راجعالأذونات في Microsoft Azure Sentinel.

الخطوات التالية

لمزيد من المعلومات، راجع:

- بدء استخدام Microsoft Sentinel

- تصور بياناتك ومراقبتها باستخدام المصنفات

- نموذج Microsoft ثقة معدومة

- ثقة معدومة Deployment Center

شاهد مقاطع الفيديو الخاصة بنا:

- العرض التوضيحي: حل ثقة معدومة Microsoft Sentinel (TIC 3.0)

- Microsoft Sentinel: عرض توضيحي لمصنف ثقة معدومة (TIC 3.0)

اقرأ مدوناتنا!