ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تُمكّنك Azure Private Link Service من الوصول إلى خدمات Azure (على سبيل المثال، ناقل خدمة Microsoft Azure، وAzure Storage، وAzure Cosmos DB) وخدمات العملاء/الشركاء المستضافة في Azure عبر نقطة نهاية خاصة في شبكتك الافتراضية.

نقطة النهاية الخاصة هي واجهة شبكة اتصال تربطك بشكل خاص وآمن بخدمة مدعومة من ارتباط Azure الخاص. تستخدم نقطة النهاية الخاصة عنوان IP خاص من الشبكة الظاهرية؛ مما يؤدي إلى إدخال الخدمة إلى الشبكة الظاهرية. يمكن توجيه كافة حركة المرور إلى الخدمة من خلال نقطة النهاية الخاصة، لذلك لا توجد بوابات أو أجهزة NAT أو اتصالات ExpressRoute أو VPN أو عناوين IP عامة مطلوبة. قم بنقل البيانات بين شبكتك الظاهرية وخدمات الاجتياز عبر شبكة Microsoft الأساسية، مما يلغي التعرض للإنترنت العام. يمكنك الاتصال بمثيل مورد Azure، مما يمنحك أعلى مستوى من الدقة في التحكم في الوصول.

لمزيد من المعلومات، راجع ما هو ارتباط Azure الخاص؟

النقاط الهامة

تُدعم هذه الميزة مع المستوى المميز لناقل خدمة Microsoft Azure. لمزيد من المعلومات حول المستوى المميز، راجع مقالة مستويات المراسلة القياسية وناقل خدمة Microsoft Azure المميز.

يمكن أن يؤدي تنفيذ نقاط النهاية الخاصة إلى منع خدمات Azure الأخرى من التفاعل مع ناقل خدمة Microsoft Azures. استثناءً، يمكنك السماح بالوصول إلى موارد ناقل خدمة Microsoft Azure من خدمات موثوقة معينة حتى عند تمكين نقاط النهاية الخاصة. للحصول على قائمة بالخدمات الموثوقة، راجع الخدمات الموثوقة.

يجب أن تكون خدمات Microsoft التالية على شبكة ظاهرية

- "Azure App Service"

- دالات Azure

حدد قاعدة IP واحدة على الأقل أو قاعدة شبكة ظاهرية لمساحة الاسم للسماح بنسبة استخدام الشبكة فقط من عناوين IP المحددة أو الشبكة الفرعية لشبكة ظاهرية. إذا لم تكن هناك قواعد IP والشبكة الظاهرية، فيمكن الوصول إلى مساحة الاسم عبر الإنترنت العام (باستخدام مفتاح الوصول).

أضف نقطة نهاية خاصة باستخدام بوابة Azure

المتطلبات الأساسية

لدمج مساحة اسم ناقل خدمة Microsoft Azure مع Azure Private Link، تحتاج إلى الكيانات أو الأذونات التالية:

- مساحة اسم ناقل خدمة Microsoft Azure.

- شبكة Azure الظاهرية.

- شبكة فرعية في الشبكة الظاهرية. يمكنك استخدام الشبكة الفرعية الافتراضية.

- أذونات المالك أو المساهم لكلٍ من مساحة اسم ناقل خدمة Microsoft Azure والشبكة الظاهرية.

يجب أن تكون نقطة النهاية الخاصة والشبكة الظاهرية في نفس المنطقة. عندما تحدد منطقة لنقطة النهاية الخاصة باستخدام المدخل، ستقوم تلقائيًا بتصفية الشبكات الافتراضية الموجودة في تلك المنطقة فقط. يمكن أن تكون مساحة اسم ناقل خدمة Microsoft Azure في منطقة مختلفة. وتستخدم نقطة النهاية الخاصة عنوان IP خاصاً في شبكتك الظاهرية.

تكوين الوصول الخاص عند إنشاء مساحة اسم

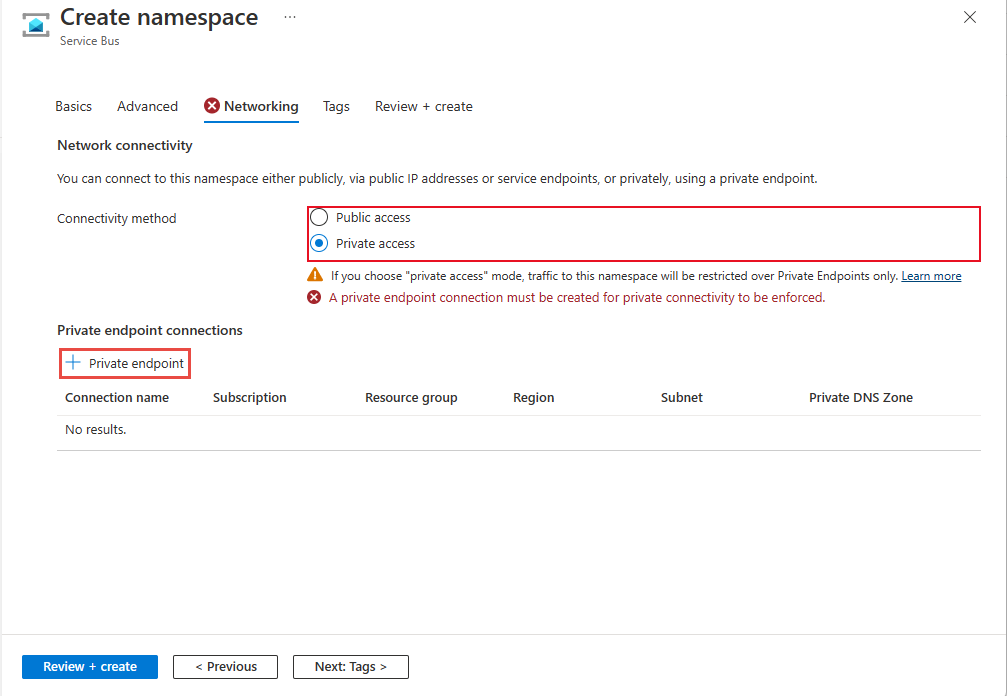

عند إنشاء مساحة اسم، يمكنك إما السماح للجمهور فقط (من جميع الشبكات) أو الوصول الخاص فقط (فقط عبر نقاط النهاية الخاصة) إلى مساحة الاسم.

إذا حددت خيار الوصول الخاص في صفحة الشبكات لمعالج إنشاء مساحة الاسم، يمكنك إضافة نقطة نهاية خاصة على الصفحة عن طريق تحديد الزر + نقطة النهاية الخاصة. راجع القسم التالي للاطلاع على الخطوات التفصيلية لإضافة نقطة نهاية خاصة.

تكوين وصول خاص لمساحة اسم موجودة

إذا كان لديك بالفعل مساحة اسم موجودة، فيمكنك إنشاء نقطة نهاية خاصة باتباع الخطوات التالية:

قم بتسجيل الدخول إلى بوابة Azure.

في شريط البحث، اكتب ناقل خدمة Microsoft Azure.

حدد namespace من القائمة التي تريد إضافة نقطة نهاية خاصة إليها.

في القائمة اليمنى، حدد خيار Networking ضمن Settings.

إشعار

راجع علامة التبويب «Networking» لمساحات الأسماء المميزةفقط.

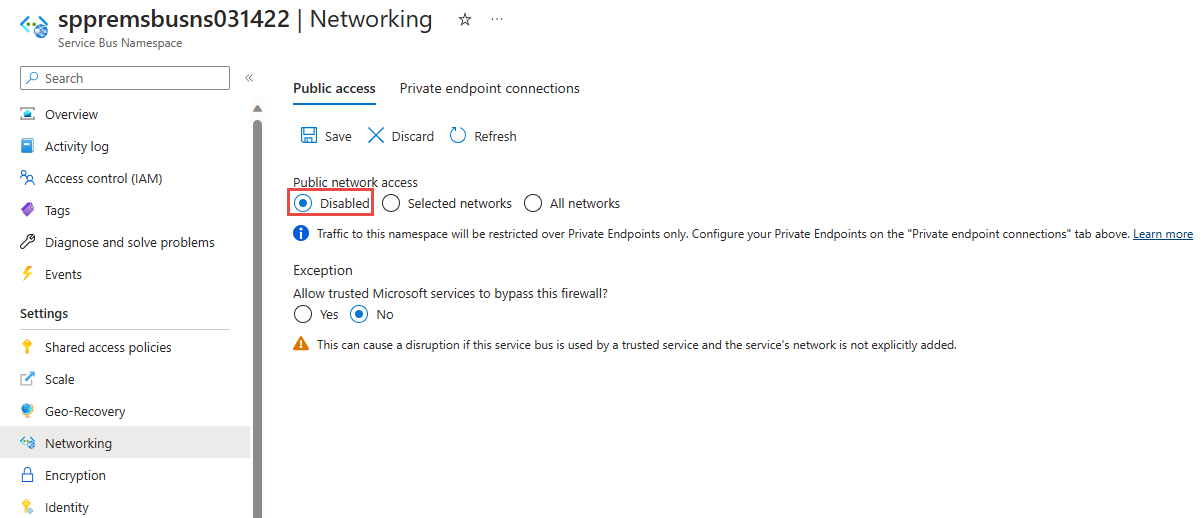

في صفحة Networking ، للوصول إلى الشبكة العامة، حدد Disabled إذا كنت تريد الوصول إلى مساحة الاسم فقط عبر نقاط النهاية الخاصة.

للسماح خدمات Microsoft الموثوق بها بتجاوز جدار الحماية هذا، حدد نعم إذا كنت تريد السماح خدمات Microsoft الموثوق بها بتجاوز جدار الحماية هذا.

تحديد Save في شريط الأدوات.

للسماح بالوصول إلى مساحة الاسم عبر نقاط النهاية الخاصة، حدد علامة التبويب Private endpoint connections أعلى الصفحة

حدد الزر + Private Endpoint أعلى الصفحة.

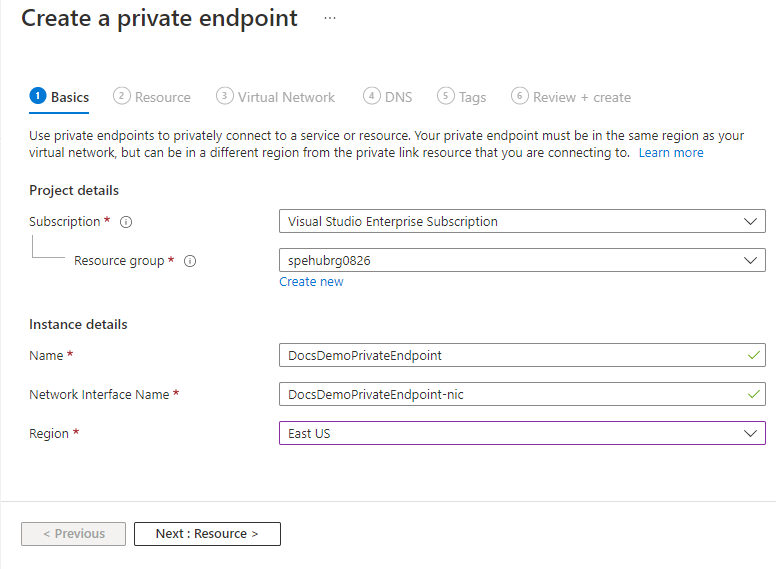

في صفحة Basics، اتبع الخطوات التالية:

حدد Azure subscription المراد إنشاء نقطة النهاية الخاصة فيه.

حدد resource group لمورد نقطة النهاية الخاصة.

أدخل name لنقطة النهاية الخاصة.

أدخل اسمًا لواجهة الشبكة.

حدد region لنقطة النهاية الخاصة. يجب أن تكون نقطة النهاية الخاصة بك في نفس المنطقة مثل شبكتك الظاهرية، ولكن يمكن أن تكون في منطقة مختلفة عن مورد الارتباط الخاص الذي تتصل به.

اضغط زر Next: Resource > أسفل الصفحة.

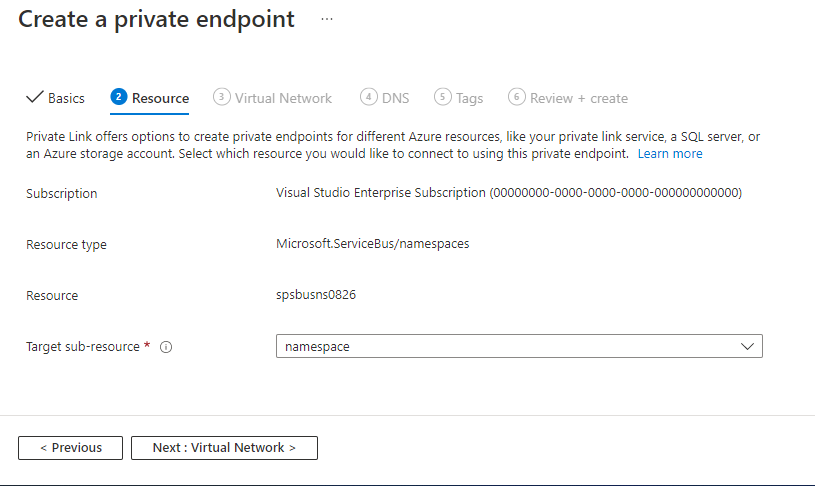

في صفحة الموارد، راجع الإعدادات، وحدد التالي: الشبكة الظاهرية في أسفل الصفحة.

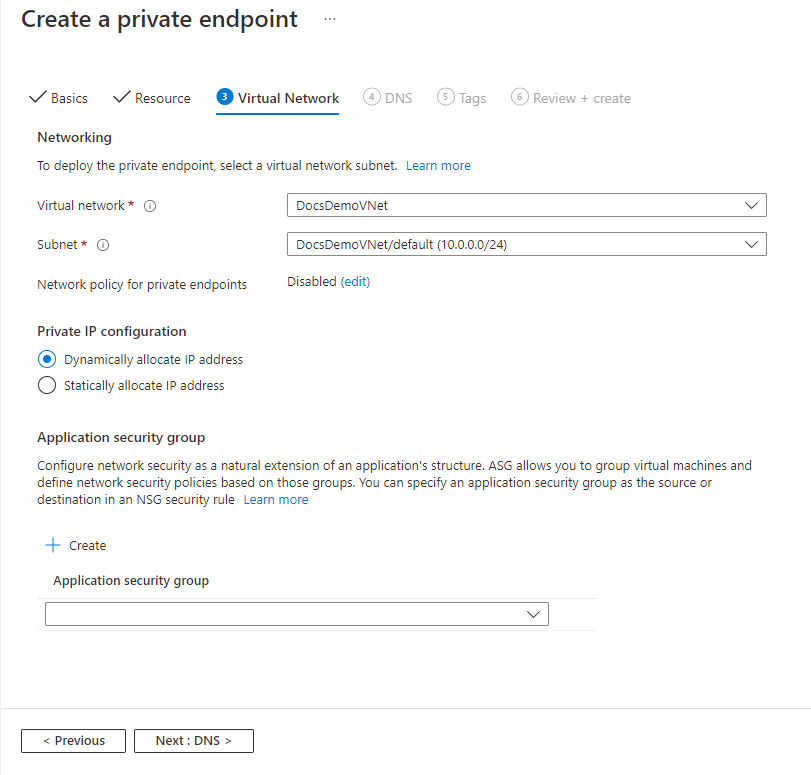

في صفحة Virtual Network، تحدد الشبكة الفرعية في شبكة ظاهرية حيث تريد توزيع نقطة النهاية الخاصة.

- حدد شبكة افتراضية . يتم سرد الشبكات الافتراضية فقط الموجودة في الاشتراك والموقع المحددين حاليًا في القائمة المنسدلة.

- حدد شبكة فرعية في الشبكة الافتراضية التي حددتها.

- لاحظ أن نهج الشبكة لنقاط النهاية الخاصة معطّل. إذا كنت تريد تمكينه، فحدد تحرير، وقم بتحديث الإعداد، وحدد حفظ.

- من أجل تكوين IP الخاص، بشكل افتراضي، يتم تحديد خيار تخصيص عنوان IP ديناميكيًا. إذا كنت تريد تعيين عنوان IP ثابت، فحدد تخصيص عنوان IP بشكل ثابت*.

- بالنسبة لمجموعة أمان التطبيق، حدد مجموعة أمان تطبيق موجودة أو أنشئ مجموعة سيتم إقرانها بنقطة النهاية الخاصة.

- حدد الزر التالي: DNS> أسفل الصفحة.

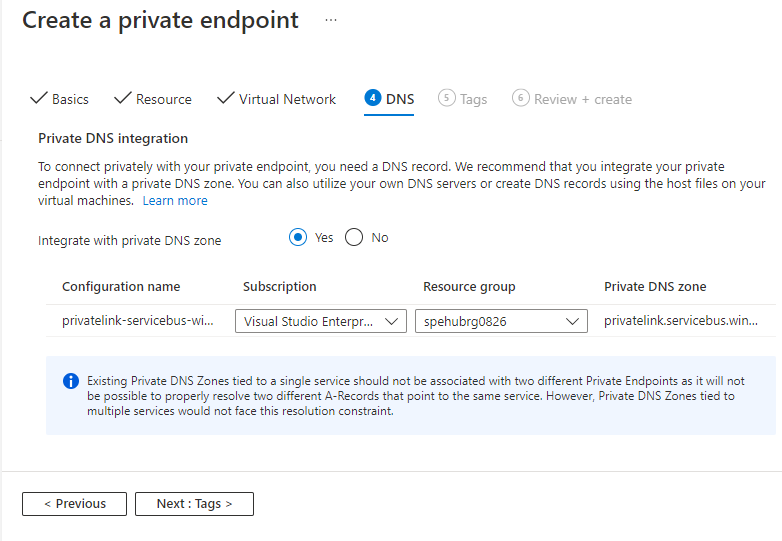

في صفحة DNS، حدد ما إذا كنت تريد دمج نقطة النهاية الخاصة مع منطقة DNS خاصة، ثم حدد التالي: العلامات.

في صفحة Tags، أنشئ أية علامات (أسماء وقيم) تريد إقرانها بمورد نقطة النهاية الخاصة. ثم حدد زر مراجعة + إنشاء أسفل الصفحة.

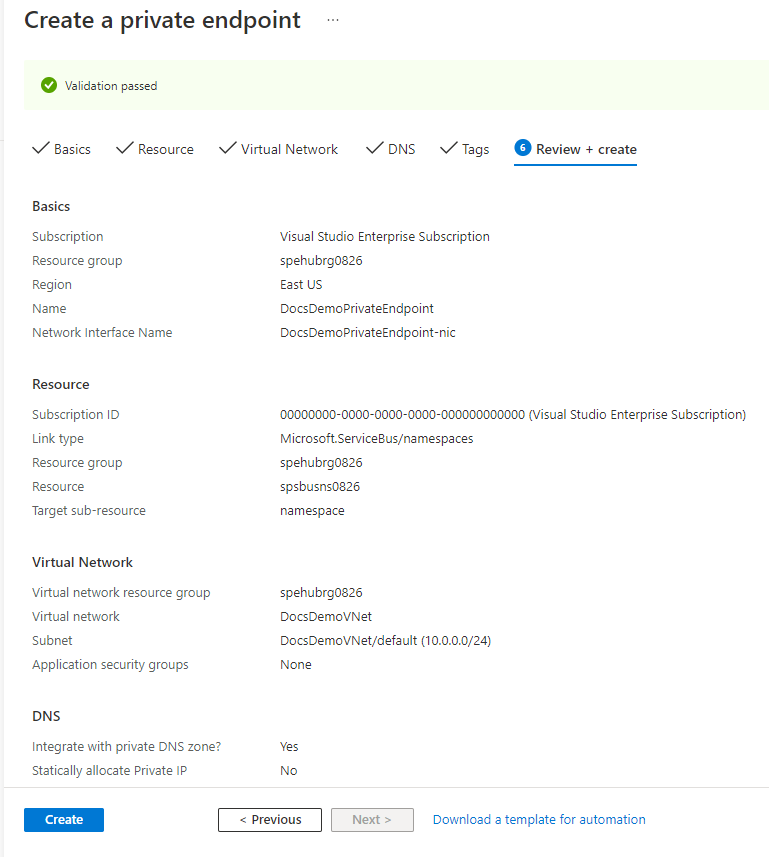

في مراجعة + إنشاء ، راجع جميع الإعدادات وحدد إنشاء لإنشاء نقطة النهاية الخاصة.

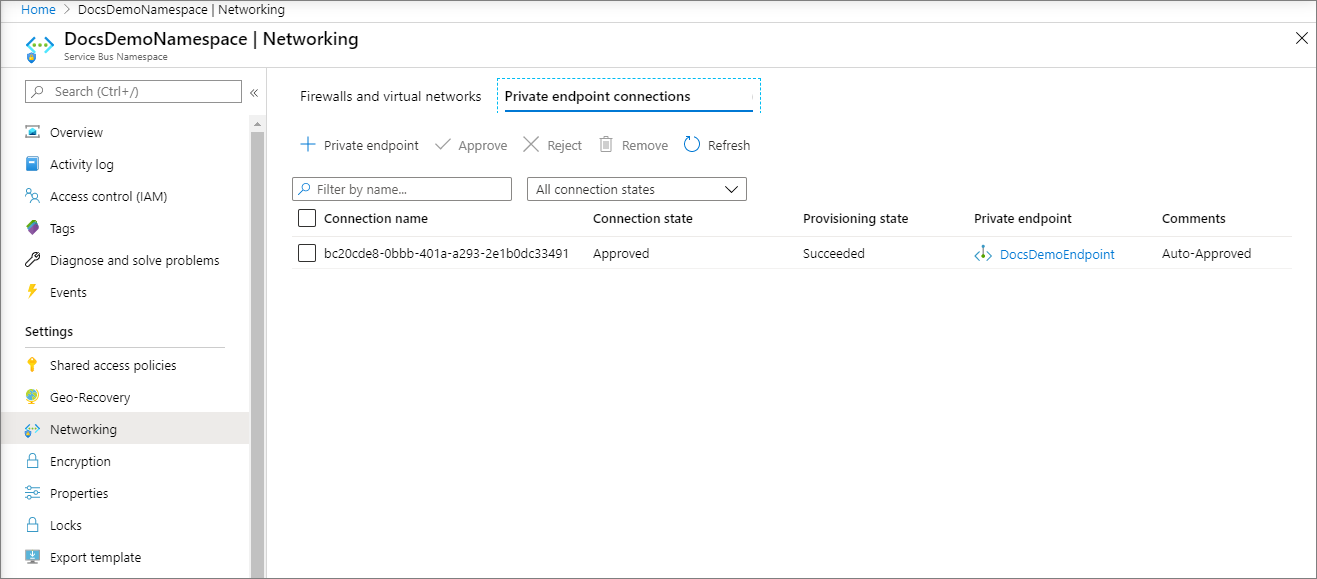

تأكد من إنشاء نقطة النهاية الخاصة. إذا كنت مالك المورد، في صفحة Networking لمساحة اسم ناقل خدمة Microsoft Azure، يجب الموافقة التلقائية على اتصال نقطة النهاية. إذا كان في حالة pending، فراجع قسم إدارة نقاط النهاية الخاصة باستخدام مدخل Microsoft Azure.

خدمات Microsoft الموثوق بها

عند تمكين الإعداد السماح لخدمات Microsoft الموثوقة لتجاوز جدار الحماية هذا، يتم منح الخدمات التالية حق الوصول إلى موارد ناقل الخدمة الخاص بك.

هام

عند تمكين خدمات Microsoft الموثوق بها، قم دائما بتعيين هوية مدارة. تسهل هذه الهوية الاتصال الآمن بين مساحة اسم ناقل خدمة Microsoft وخدمة Microsoft الموثوق بها.

| خدمة موثوق بها | سيناريوهات الاستخدام المعتمدة |

|---|---|

| شبكة أحداث Azure | يسمح لـ Azure Event Grid بإرسال الأحداث إلى قوائم الانتظار أو الموضوعات في مساحة اسم ناقل الخدمة الخاص بك. تحتاج أيضا إلى القيام بالخطوات التالية:

لمزيد من المعلومات، راجع تسليم الأحداث بهوية مدارة |

| Azure Stream Analytics | يسمح لوظيفة Azure Stream Analytics لإخراج البيانات إلى قوائم انتظار ناقل خدمة Microsoft Azure إلى الموضوعات. هام: يجب تكوين مهمة Stream Analytics لاستخدام هوية مدارة للوصول إلى مساحة اسم ناقل خدمة Microsoft Azure. أضف الهوية إلى دور Azure Service Bus Data Sender على مساحة اسم ناقل الخدمة. |

| Azure IoT Hub | يسمح لمركز IoT بإرسال رسائل إلى قوائم الانتظار أو الموضوعات في مساحة اسم ناقل الخدمة. تحتاج أيضا إلى القيام بالخطوات التالية: |

| إدارة Azure API | تتيح لك خدمة API Management إرسال رسائل إلى قائمة انتظار/موضوع ناقل الخدمة في مساحة اسم ناقل الخدمة.

|

| Azure IoT Central | يسمح لـ IoT Central بتصدير البيانات إلى قوائم انتظار أو موضوعات ناقل الخدمة الموجودة في مساحة اسمه. تحتاج أيضاً إلى القيام بالخطوات التالية:

|

| توائم Azure الرقمية | يسمح ل Azure Digital Twins للخروج من البيانات إلى مواضيع ناقل خدمة Microsoft Azure في مساحة اسم ناقل الخدمة. تحتاج أيضا إلى القيام بالخطوات التالية:

|

| مراقب Azure (الإعدادات التشخيصي ومجموعات العمل) | يسمح ل Azure Monitor بإرسال معلومات التشخيص وإعلامات التنبيه إلى ناقل خدمة Microsoft Azure في مساحة اسم ناقل خدمة Microsoft Azure. يمكن ل Azure Monitor قراءة البيانات وكتابتها إلى مساحة اسم ناقل خدمة Microsoft Azure. |

| Azure Synapse | يسمح ل Azure Synapse بالاتصال بناقل الخدمة باستخدام الهوية المدارة لمساحة عمل Synapse. أضف ناقل خدمة Azure دور مرسل البيانات أو المستلم أو المالك إلى الهوية على مساحة اسم ناقل خدمة Microsoft Azure. |

يمكن العثور على الخدمات الموثوق بها الأخرى ناقل خدمة Azure أدناه:

- Azure Data Explorer (Kusto)

- Azure Health Data Services

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

- Microsoft Defender للسحابة

- مركز موفر Azure

للسماح للخدمات الموثوق بها بالوصول إلى مساحة الاسم الخاصة بك، قم بالتبديل إلى علامة التبويب الوصول العام في صفحة الشبكات، وحدد نعم للسماح خدمات Microsoft الموثوق بها بتجاوز جدار الحماية هذا؟.

أضف نقطة نهاية خاصة باستخدام PowerShell

يوضح لك المثال التالي كيفية استخدام Azure PowerShell لإنشاء اتصال نقطة نهاية خاصة بمساحة اسم ناقل خدمة Microsoft Azure.

يجب أن تكون نقطة النهاية الخاصة والشبكة الظاهرية في نفس المنطقة. يمكن أن تكون مساحة اسم ناقل خدمة Microsoft Azure في منطقة مختلفة. وتستخدم نقطة النهاية الخاصة عنوان IP خاصاً في شبكتك الظاهرية.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create premium service bus namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Sku @{name = "Premium"; capacity = 1} -Properties @{} -ResourceType "Microsoft.ServiceBus/namespaces" -

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you will use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

إدارة نقاط النهاية الخاصة باستخدام بوابة Azure

عند إنشاء نقطة نهاية خاصة، لا بد من الموافقة على الاتصال. إذا كان المورد الذي تقوم بإنشاء نقطة نهاية خاصة له موجودًا في دليلك، فيمكنك الموافقة على طلب الاتصال بشرط أن يكون لديك أذونات كافية. لو كنت تتصل بمورد Azure في دليل آخر، فلا بد أن تنتظر حتى يوافق مالك هذا المورد على طلب الاتصال الخاص بك.

يوجد أربع حالات توفير:

| عمل الخدمة | حالة نقطة النهاية الخاصة للمستهلك | الوصف |

|---|---|---|

| بلا | معلق | يُنشأ الاتصال يدويًا وهو في انتظار الموافقة من مالك مورد الارتباط الخاص. |

| الموافقة | موافق عليها | تمت الموافقة على الاتصال تلقائياً أو يدوياً وهو جاهز للاستخدام. |

| رفض | مرفوض | تم رفض الاتصال من ناحية مالك مورد الارتباط الخاص. |

| إزالة | غير متصل | تمت إزالة الاتصال من قبل مالك مورد الارتباط الخاص. تصبح نقطة النهاية الخاصة إعلامية ويجب حذفها للتنظيف. |

قبول اتصال نقطة نهاية خاصة أو رفضه أو إزالته

- قم بتسجيل الدخول إلى بوابة Azure.

- في شريط البحث، اكتب ناقل خدمة Microsoft Azure.

- حدد namespace المراد إدارتها.

- حدد علامة التبويب Networking

- راجع القسم التالي المناسب استنادا إلى العملية التي تريدها: الموافقة أو الرفض أو الإزالة.

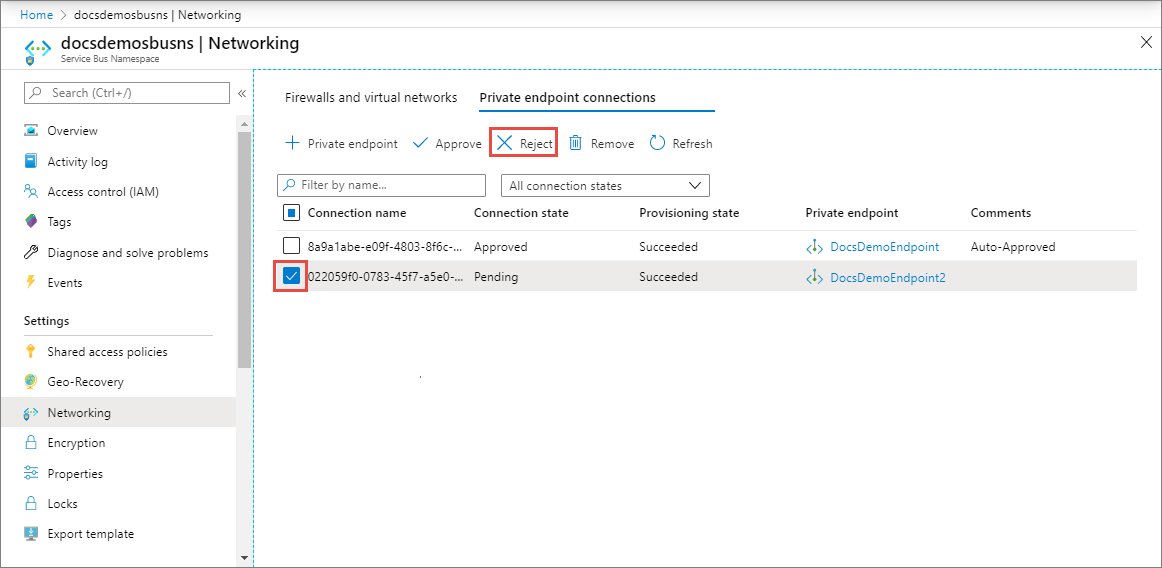

رفض اتصال نقطة نهاية خاصة

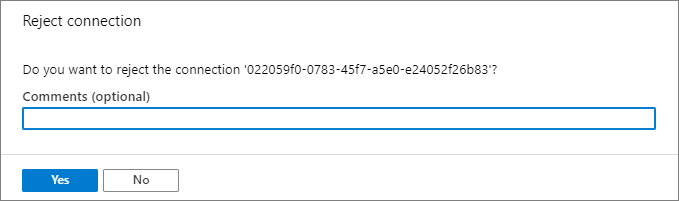

إذا كانت هناك أي اتصالات نقطة نهاية خاصة تريد رفضها، سواء كان طلبا معلقا أو اتصالا موجودا تمت الموافقة عليه مسبقا، فحدد اتصال نقطة النهاية وحدد الزر رفض .

في صفحة Reject connection، أدخل تعليقاً اختيارياً وحدد Yes. إذا حددت No، فلن يحدث شيء.

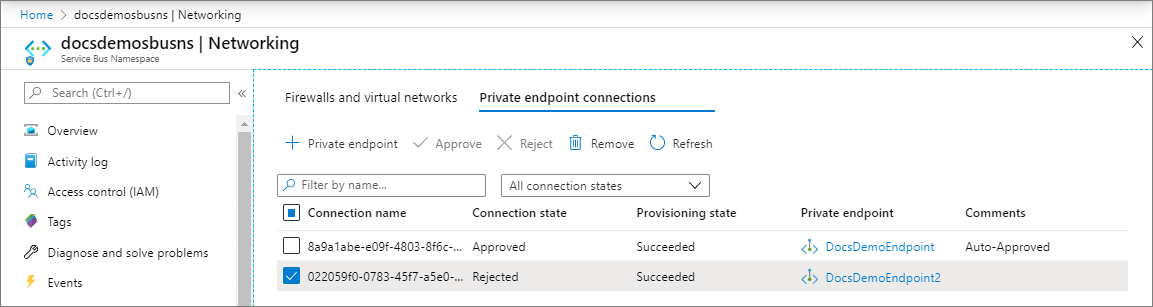

يجب أن تشاهد حالة الاتصال في القائمة المغيرة Rejected.

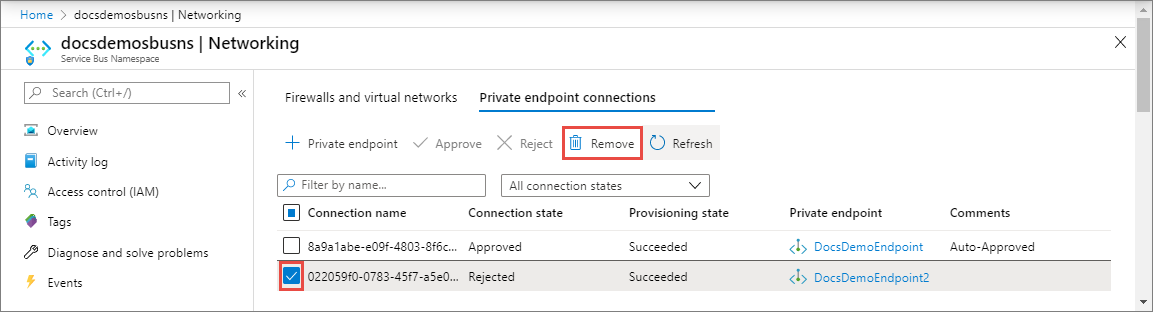

أزل اتصال نقطة نهاية خاصة

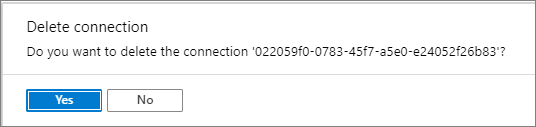

لإزالة اتصال نقطة نهاية خاصة، حدده في القائمة، وحدد Remove من شريط الأدوات.

في صفحة Delete connection، حدد Yes لتأكيد حذف نقطة النهاية الخاصة. إذا حددت No، فلن يحدث شيء.

من المفترض أن ترى الحالة قد تغيرت إلى Disconnected. ثم تختفي نقطة النهاية من القائمة.

الموافقة على اتصال نقطة نهاية خاصة

- إذا كانت هناك أي اتصالات معلقة، فسترى اتصالا مدرجا مع Pending في حالة التوفير.

- حدد private endpoint التي ترغب في الموافقة عليها

- حدد الزر موافقة على شريط الأدوات.

- في صفحة Approve connection، أدخل commentاختيارياً، وحدد Yes. إذا حددت No، فلن يحدث شيء.

- من المفترض أن ترى حالة الاتصال في القائمة قد تغيرت إلى Approved.

تحقق من أن اتصال الارتباط الخاص يعمل

يجب عليك التحقق من أن الموارد الموجودة داخل الشبكة الظاهرية لنقطة النهاية الخاصة تتصل بمساحة اسم ناقل خدمة Microsoft Azure عبر عنوان IP خاص، وأن لديهم تكامل منطقة DNS الخاص الصحيح.

أولاً، أنشئ جهازًا افتراضيًا باتباع الخطوات الواردة في إنشاء جهاز ظاهري في Windows في مدخل Microsoft Azure

في علامة التبويب Networking :

- حدد Virtual network وSubnet. يجب عليك تحديد الشبكة الظاهرية التي نشرت نقطة النهاية الخاصة عليها.

- حدد مورد public IP.

- بالنسبة إلى NIC network security group، حدد None.

- بالنسبة إلى Load balancing، حدد No.

قم بالاتصال بـ VM، وافتح سطر الأوامر، وقم بتشغيل الأمر التالي:

nslookup <service-bus-namespace-name>.servicebus.windows.net

يجب أن ترى نتيجة تشبه ما يلي.

Non-authoritative answer:

Name: <service-bus-namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <service-bus-namespace-name>.servicebus.windows.net

القيود واعتبارات التصميم

- للحصول على معلومات التسعير، راجع تسعير Azure Private Link.

- تتوفر هذه الميزة في جميع مناطق Azure العامة.

- الحد الأقصى لعدد نقاط النهاية الخاصة لكل مساحة اسم لناقل خدمة Microsoft Azure: 120.

- يتم حظر حركة المرور في طبقة التطبيق، وليس في طبقة TCP. لذلك، ترى اتصالات TCP أو

nslookupعمليات ناجحة مقابل نقطة النهاية العامة على الرغم من تعطيل الوصول العام.

لمزيد من المعلومات، راجع خدمة Azure Private Link: القيود

الخطوات التالية

- تعرف على المزيد حول Azure Private Link

- تعرف على المزيد حول ناقل خدمة Microsoft Azure