ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يقوم Azure Storage بتشفير كافة البيانات الثابتة في حساب تخزين. بشكل افتراضي، يتم تشفير البيانات باستخدام المفاتيح المُدارة من قِبل Microsoft. لمزيد من التحكم في مفاتيح التشفير، يمكنك إدارة المفاتيح الخاصة بك. يتعين تخزين المفاتيح المُدارة بواسطة العميل في Azure Key Vault أو في نموذج أمان الأجهزة المُدارة من Azure Key Vault (HSM).

توضح هذه المقالة كيفية تكوين التشفير باستخدام مفاتيح يديرها العميل في الوقت الذي تقوم فيه بإنشاء حساب تخزين جديد. في سيناريو عبر المستأجرين، يوجد حساب التخزين في مستأجر يديره ISV، بينما المفتاح المستخدم لتشفير حساب التخزين هذا موجود في مخزن مفاتيح في مستأجر يديره العميل.

لمعرفة كيفية تكوين المفاتيح المدارة من قبل العميل لحساب تخزين موجود، راجع تكوين مفاتيح مدارة من قبل العملاء عبر المستأجرين لحساب تخزين موجود.

إشعار

يدعم Azure Key Vault وAzure Key Vault Managed HSM واجهات برمجة التطبيقات وواجهات الإدارة نفسها لتكوين المفاتيح التي يديرها العميل. أي إجراء مدعوم ل Azure Key Vault مدعوم أيضا ل Azure Key Vault Managed HSM.

استخدام المفاتيح المُدارة بواسطة العملاء عبر المستأجر

يرغب العديد من موفري الخدمات الذين يبنون عروض البرامج كخدمة (SaaS) على Azure في تزويد عملائهم بخيار إدارة مفاتيح التشفير الخاصة بهم. تسمح المفاتيح التي يديرها العميل لموفر الخدمة بتشفير بيانات العميل باستخدام مفتاح تشفير يديره عميل موفر الخدمة ولا يمكن لموفر الخدمة الوصول إليه. في Azure، يمكن لعميل موفر الخدمة استخدام Azure Key Vault لإدارة مفاتيح التشفير الخاصة به في مستأجر Microsoft Entra والاشتراك الخاص به.

تتطلب خدمات وموارد النظام الأساسي Azure المملوكة لموفر الخدمة والموجودة في مستأجر موفر الخدمة الوصول إلى المفتاح من مستأجر العميل لتنفيذ عمليات التشفير/فك التشفير.

تظهر الصورة أدناه تشفير البيانات الثابتة مع هوية موحدة في سير عمل CMK عبر المستأجرين يمتد عبر موفر الخدمة وعميله.

في المثال أعلاه، هناك مستأجران من Microsoft Entra: مستأجر موفر خدمة مستقل (المستأجر 1)، ومستأجر العميل (المستأجر 2). يستضيف Tenant 1 خدمات النظام الأساسي ل Azure ويستضيف Tenant 2 مخزن مفاتيح العميل.

يتم إنشاء تسجيل تطبيق متعدد المستأجرين بواسطة موفر الخدمة في المستأجر 1. يتم إنشاء بيانات اعتماد الهوية الموحدة على هذا التطبيق باستخدام هوية مُدارة مُعيَّنة من قِبل المستخدم. بعد ذلك، تتم مشاركة الاسم ومعرف التطبيق الخاص بالتطبيق مع العميل.

يقوم المستخدم الذي لديه الأذونات المناسبة بتثبيت تطبيق موفر الخدمة في مستأجر العميل، المستأجر 2. ثم يمنح المستخدم كيان الخدمة المرتبط بالوصول إلى التطبيق المثبت إلى مخزن مفاتيح العميل. يخزن العميل أيضًا مفتاح التشفير، أو المفتاح المدار من قبل العميل، في مخزن المفاتيح. يشارك العميل موقع المفتاح (عنوان URL للمفتاح) مع موفر الخدمة.

موفر الخدمة الآن لديه:

- معرف تطبيق لتطبيق متعدد المستأجرين مثبت في مستأجر العميل، والذي تم منحه حق الوصول إلى المفتاح المدار من قبل العميل.

- هوية مدارة تم تكوينها كبيانات اعتماد على التطبيق متعدد المستأجرين.

- موقع المفتاح في مخزن مفاتيح العميل.

باستخدام هذه المعلمات الثلاث، يوفر موفر الخدمة موارد Azure في المستأجر 1 التي يمكن تشفيرها باستخدام المفتاح المدار من قبل العميل في المستأجر 2.

دعونا نقسم الحل الشامل أعلاه إلى ثلاث مراحل:

- يقوم موفر الخدمة بتكوين الهويات.

- يمنح العميل التطبيق متعدد المستأجرين لموفر الخدمة حق الوصول إلى مفتاح تشفير في Azure Key Vault.

- يقوم موفر الخدمة بتشفير البيانات في مورد Azure باستخدام CMK.

ستكون العمليات في المرحلة 1 إعدادا لمرة واحدة لمعظم تطبيقات موفر الخدمة. سيتم تكرار العمليات في المرحلتين 2 و3 لكل عميل.

المرحلة 1 - يقوم موفر الخدمة بتكوين تطبيق Microsoft Entra

| الخطوة | الوصف | الحد الأدنى للدور في Azure RBAC | الحد الأدنى للدور في Microsoft Entra RBAC |

|---|---|---|---|

| 1. | إنشاء تسجيل تطبيق Microsoft Entra متعدد المستأجرين جديد أو البدء بتسجيل تطبيق موجود. لاحظ معرف التطبيق (معرف العميل) لتسجيل التطبيق باستخدام مدخل Microsoft Azure أو Microsoft Graph API أو Azure PowerShell أو Azure CLI | بلا | تطوير التطبيقات |

| 2. | إنشاء هوية مدارة يعينها المستخدم (لاستخدامها كبيانات اعتماد هوية موحدة). مدخل Microsoft Azure / Azure CLI / Azure PowerShell/ قوالب Azure Resource Manager |

المساهم في الهوية المدارة | بلا |

| 3. | تكوين الهوية المدارة المعينة من قبل المستخدم كبيانات اعتماد هوية موحدة على التطبيق، بحيث يمكن انتحال هوية التطبيق. مرجع واجهة برمجة تطبيقات Graph/ مدخل Microsoft Azure/ Azure CLI/ Azure PowerShell |

بلا | مالك التطبيق |

| 4. | شارك اسم التطبيق ومعرف التطبيق مع العميل، حتى يتمكنوا من تثبيت التطبيق وتخويله. | بلا | بلا |

اعتبارات لموفري الخدمات

- لا ينصح بقوالب Azure Resource Manager (ARM) لإنشاء تطبيقات Microsoft Entra.

- يمكن استخدام نفس التطبيق متعدد المستأجرين للوصول إلى المفاتيح في أي عدد من المستأجرين، مثل المستأجر 2 والمستأجر 3 والمستأجر 4 وما إلى ذلك. في كل مستأجر، يتم إنشاء مثيل مستقل للتطبيق يحتوي على نفس معرف التطبيق ولكن معرف كائن مختلف. وهكذا يتم التصريح بكل مثيل من هذا التطبيق بشكل مستقل. ضع في اعتبارك كيفية استخدام كائن التطبيق المستخدم لهذه الميزة لتقسيم التطبيق الخاص بك عبر جميع العملاء.

- يمكن أن يكون للتطبيق 20 بيانات اعتماد هوية موحدة كحد أقصى، ما يتطلب من موفر الخدمة مشاركة الهويات الموحدة بين عملائه. لمزيد من المعلومات حول اعتبارات وقيود تصميم الهويات الموحدة، راجع تكوين تطبيق للثقة بموفر هوية خارجي

- في سيناريوهات نادرة، قد يستخدم موفر الخدمة كائن تطبيق واحد لكل عميل، ولكن يتطلب ذلك تكاليف صيانة كبيرة لإدارة التطبيقات على نطاق واسع عبر جميع العملاء.

- في مستأجر موفر الخدمة، لا يمكن أتمتة التحقق من الناشر.

المرحلة 2 - يصرح العميل بالوصول إلى خزنة المفاتيح

| الخطوة | الوصف | أدوار Azure RBAC الأقل امتيازًا | أدوار Microsoft Entra الأقل امتيازا |

|---|---|---|---|

| 1. | بلا | المستخدمون الذين لديهم أذونات لتثبيت التطبيقات | |

| 2. | إنشاء Key Vault Azure ومفتاح يستخدم كمفتاح مدار من قبل العميل. | يجب تعيين دور مساهم Key Vault للمستخدم لإنشاء مخزن المفاتيح يجب تعيين دور مسؤول تشفير Key Vault للمستخدم لإضافة مفتاح إلى مخزن المفاتيح |

بلا |

| 3. | امنح هوية التطبيق الموافق عليها حق الوصول إلى مخزن مفاتيح Azure عن طريق تعيين الدور مستخدم تشفير خدمة التشفير Key Vault | لتعيين دور مستخدم تشفير خدمة التشفير Key Vault للتطبيق، يجب أن يكون قد تم تعيين دور مسؤول وصول المستخدم. | بلا |

| 4. | انسخ عنوان URL لمخزن المفاتيح واسم المفتاح في تكوين المفاتيح المدارة من قبل العميل لعرض SaaS. | بلا | بلا |

إشعار

لتخويل الوصول إلى HSM المدار للتشفير باستخدام CMK، راجع مثال حساب التخزين هنا. لمزيد من المعلومات حول إدارة المفاتيح باستخدام HSM المدار، راجع إدارة HSM المدار باستخدام Azure CLI

اعتبارات لعملاء موفري الخدمات

- في مستأجر العميل، Tenant 2، يمكن للمسؤول تعيين نهج لمنع المستخدمين غير المسؤولين من تثبيت التطبيقات. يمكن أن تمنع هذه النهج المستخدمين غير المسؤولين من إنشاء كيانات الخدمة. إذا تم تكوين مثل هذا النهج، فيجب إشراك المستخدمين الذين لديهم أذونات لإنشاء كيانات الخدمة.

- يمكن التصريح بالوصول إلى Azure Key Vault باستخدام Azure RBAC أو نهج الوصول. عند منح حق الوصول إلى مخزن مفاتيح، تأكد من استخدام الآلية النشطة لمخزن المفاتيح الخاص بك.

- يحتوي تسجيل تطبيق Microsoft Entra على معرف تطبيق (معرف العميل). عند تثبيت التطبيق في المستأجر الخاص بك، يتم إنشاء كيان خدمة. يشارك كيان الخدمة نفس معرف التطبيق مثل تسجيل التطبيق، ولكنه ينشئ معرف الكائن الخاص به. عند تخويل التطبيق للوصول إلى الموارد، قد تحتاج إلى استخدام كيان

Nameالخدمة أوObjectIDالخاصية.

المرحلة 3 - يقوم موفر الخدمة بتشفير البيانات في مورد Azure باستخدام المفتاح الذي يديره العميل

بعد اكتمال المرحلتين 1 و2، يمكن لموفر الخدمة تكوين التشفير على مورد Azure باستخدام المفتاح وخزنة المفاتيح في مستأجر العميل ومورد Azure في مستأجر ISV. يمكن لموفر الخدمة تكوين المفاتيح التي يديرها العميل عبر المستأجرين باستخدام أدوات العميل المدعومة بواسطة مورد Azure هذا، باستخدام قالب ARM، أو باستخدام واجهة برمجة تطبيقات REST.

تكوين مفاتيح مدارة من قبل العملاء عبر المستأجرين

يصف هذا القسم كيفية تكوين مفتاح مدار بواسطة العميل عبر المستأجرين (CMK) وتشفير بيانات العميل. ستتعلم كيفية تشفير بيانات العميل في مورد في Tenant1 باستخدام CMK مخزن في مخزن مفاتيح في Tenant2. يمكنك استخدام مدخل Microsoft Azure أو Azure PowerShell أو Azure CLI.

سجِّل الدخول في مدخل Microsoft Azure واتبع هذه الخطوات.

يقوم موفر الخدمة بتكوين الهويات

يتم تنفيذ الخطوات التالية من قبل موفر الخدمة في المستأجر Tenant1 لموفر الخدمة.

يقوم موفر الخدمة بإنشاء تسجيل تطبيق جديد متعدد المستأجرين

يمكنك إما إنشاء تسجيل تطبيق Microsoft Entra جديد متعدد المستأجرين أو البدء بتسجيل تطبيق متعدد المستأجرين موجود. إذا بدأت بتسجيل تطبيق موجود، فلاحظ معرف التطبيق (معرف العميل) للتطبيق.

لإنشاء تسجيل جديد:

ابحث عن معرف Microsoft Entra في مربع البحث. حدد موقع ملحق معرف Microsoft Entra وحدده.

حدد إدارة > تسجيلات التطبيق من الجزء الأيسر.

حدد + New registration.

أدخل اسم تسجيل التطبيق وحدد Account في أي دليل تنظيمي (أي دليل Microsoft Entra - متعدد المستأجرين).

حدد تسجيل.

لاحظ ApplicationId/ClientId للتطبيق.

ينشئ موفر الخدمة هوية مدارة يعينها المستخدم

إنشاء هوية مدارة يعينها المستخدم لاستخدامها كبيانات اعتماد هوية موحدة.

ابحث عن الهويات المدارة في مربع البحث. حدد موقع ملحق الهويات المدارة وحدده.

حدد + إنشاء.

قدم مجموعة الموارد والمنطقة والاسم للدائرة.

حدد "Review + create".

عند النشر الناجح، لاحظ Azure ResourceId للهوية المدارة المعينة من قبل المستخدم، والتي تتوفر ضمن الخصائص. على سبيل المثال:

/subscriptions/tttttttt-0000-tttt-0000-tttt0000tttt/resourcegroups/XTCMKDemo/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ConsotoCMKDemoUA

يقوم موفر الخدمة بتكوين الهوية المدارة المعينة من قبل المستخدم كبيانات اعتماد موحدة على التطبيق

تكوين هوية مدارة يعينها المستخدم كبيانات اعتماد هوية موحدة على التطبيق، بحيث يمكن انتحال هوية التطبيق.

انتقل إلى Microsoft Entra ID > App registrations > التطبيق الخاص بك.

حدد الشهادات والأسرار.

حدد بيانات الاعتماد المتحدة.

حدد + إضافة بيانات اعتماد.

ضمن سيناريو بيانات الاعتماد الموحدة، حدد الهوية المدارة.

انقر على تحديد هوية مدارة. من الجزء، حدد الاشتراك. في الهوية المدارة، حدد هوية مدارة معينة للمستخدم. في المربع تحديد، ابحث عن الهوية المدارة التي أنشأتها سابقًا، ثم انقر فوق تحديد في أسفل الجزء.

ضمن تفاصيل بيانات الاعتماد، أدخل اسمًا ووصفًا اختياريًا لبيانات الاعتماد وحدد إضافة.

يشارك موفر الخدمة معرف التطبيق مع العميل

ابحث عن معرف التطبيق (معرف العميل) للتطبيق متعدد المستأجرين وشاركه مع العميل.

يمنح العميل تطبيق موفر الخدمة حق الوصول إلى المفتاح في key vault

يتم تنفيذ الخطوات التالية من قبل العميل في المستأجر الخاص بالعميل Tenant2. يمكن للعميل استخدام مدخل Microsoft Azure أو Azure PowerShell أو Azure CLI.

يجب أن يكون المستخدم الذي ينفذ الخطوات مسؤولًا له دور متميز مثل مسؤول التطبيق أو مسؤول تطبيق السحابة أو المسؤول العام.

سجِّل الدخول في مدخل Microsoft Azure واتبع هذه الخطوات.

يقوم العميل بتثبيت تطبيق موفر الخدمة في مستأجر العميل

لتثبيت التطبيق المسجل لموفر الخدمة في مستأجر العميل، يمكنك إنشاء كيان خدمة بمعرف التطبيق من التطبيق المسجل. يمكنك إنشاء كيان الخدمة بأي من الطرق التالية:

- استخدم Microsoft Graph أو Microsoft Graph PowerShell أو Azure PowerShell أو Azure CLI لإنشاء كيان الخدمة يدويًا.

- إنشاء عنوان URL لموافقة المسؤول ومنح موافقة على مستوى المستأجر لإنشاء كيان الخدمة. ستحتاج إلى تزويدهم بـ AppId الخاص بك.

ينشئ العميل مخزن مفاتيح

لإنشاء مخزن المفاتيح، يجب تعيين دور مساهم Key Vault أو دور آخر يسمح بإنشاء مخزن مفاتيح.

من قائمة مدخل Microsoft Azure، أو من الصفحة الرئيسية، حدد + إنشاء مورد. في مربع البحث، أدخل مخازن المفاتيح. من قائمة النتائج، حدد مخازن المفاتيح. في صفحة مخازن المفاتيح، حدد إنشاء.

في علامة تبويب الأساسيات، اختر اشتراكًا. ضمن مجموعة الموارد: حدد أنشئ واحدة جديدة* وأدخل اسم مجموعة موارد.

أدخل اسماً فريداً لمخزن المفاتيح.

حدد منطقة وطبقة تسعير.

تمكين حماية التطهير لمخزن المفاتيح الجديد.

في علامة التبويب نهج الوصول، حدد التحكم في الوصول المستند إلى الدور في Azureلنموذج الإذن.

حدد "Review + create" ثم "Create".

لاحظ أن اسم مخزن المفاتيح وتطبيقات URI التي تصل إلى خزنة المفاتيح الخاصة بك يجب أن تستخدم URI هذا.

لمزيد من المعلومات، راجع التشغيل السريع - إنشاء Azure Key Vault باستخدام مدخل Microsoft Azure.

يعيّن العميل دور مسؤول تشفير Key Vault لحساب مستخدم

تضمن هذه الخطوة أنه يمكنك إنشاء مفاتيح التشفير.

- انتقل إلى مخزن المفاتيح وحدد Access Control (IAM) من الجزء الأيمن.

- ضمن منح حق الوصول إلى هذا المورد، حدد إضافة تعيين دور.

- ابحث عن مسؤول تشفير Key Vault وحدده.

- ضمن الأعضاء، حدد المستخدم أو المجموعة أو كيان الخدمة.

- حدد الأعضاء وابحث عن حساب المستخدم الخاص بك.

- حدد Review + Assign.

ينشئ العميل مفتاح تشفير

لإنشاء مفتاح التشفير، يجب تعيين دور مسؤول تشفير Key Vault أو دور آخر يسمح بإنشاء مفتاح.

- في صفحات خصائص Key Vault، حدد المفاتيح.

- حدد إنشاء/استيراد.

- في شاشة إنشاء مفتاح ، حدد اسما للمفتاح. اترك الخيارات الأخرى بإعداداتها الافتراضية.

- حدد إنشاء.

- نسخ معرف موارد منتظم للمفتاح.

يمنح العميل تطبيق موفر الخدمة حق الوصول إلى مخزن المفاتيح

قم بتعيين دور Azure RBAC مستخدم تشفير خدمة تشفير Key Vault إلى التطبيق المسجل لموفر الخدمة حتى يتمكن من الوصول إلى مخزن المفاتيح.

- انتقل إلى مخزن المفاتيح وحدد Access Control (IAM) من الجزء الأيمن.

- ضمن منح حق الوصول إلى هذا المورد، حدد إضافة تعيين دور.

- ابحث عن مستخدم تشفير خدمة تشفير Key Vault وحدده.

- ضمن الأعضاء، حدد المستخدم أو المجموعة أو كيان الخدمة.

- حدد الأعضاء وابحث عن اسم التطبيق للتطبيق الذي قمت بتثبيته من موفر الخدمة.

- حدد Review + Assign.

الآن يمكنك تكوين المفاتيح المدارة من قبل العميل باستخدام معرف موارد منتظم لخزنة المفاتيح والمفتاح.

إنشاء حساب تخزين جديد مشفر بمفتاح من مستأجر مختلف

حتى هذه النقطة، قمت بتكوين التطبيق متعدد المستأجرين على مستأجر ISV، وتثبيت التطبيق على مستأجر العميل، وتكوين مخزن المفاتيح والمفتاح على مستأجر العميل. بعد ذلك، يمكنك إنشاء حساب تخزين جديد على مستأجر ISV وتكوين المفاتيح التي يديرها العميل باستخدام المفتاح من مستأجر العميل.

يجب عليك استخدام هوية مدارة حالية تم تعيينها من قبل المستخدم لتخويل الوصول إلى مخزن المفاتيح عند تكوين المفاتيح التي يديرها العميل أثناء إنشاء حساب التخزين. يجب أن يكون للهوية المدارة المعينة من قبل المستخدم الأذونات المناسبة للوصول إلى مخزن المفاتيح. لمزيد من المعلومات، راجع المصادقة على Azure Key Vault.

عند تكوين التشفير باستخدام المفاتيح التي يديرها العميل لحساب تخزين موجود، يمكنك اختيار تحديث إصدار المفتاح المستخدم لتشفير Azure Storage تلقائياً، كلما توفر إصدار جديد في مخزن المفاتيح المقترن. للقيام بذلك، احذف إصدار المفتاح من معرف موارد منتظم للمفتاح. بدلاً من ذلك، يمكنك تحديد إصدار مفتاح بشكل صريح لاستخدامه للتشفير حتى يتم تحديث إصدار المفتاح يدوياً. بما في ذلك إصدار المفتاح على معرف موارد منتظم للمفتاح يقوم بتكوين المفاتيح التي يديرها العميل للتحديث اليدوي لإصدار المفتاح.

هام

لتدوير مفتاح، قم بإنشاء إصدار جديد من المفتاح في Azure Key Vault. لا يتعامل Azure Storage مع تدوير المفتاح، لذلك ستحتاج إلى إدارة تدوير المفتاح في مخزن المفاتيح. يمكنك تكوين التدوير التلقائي للمفتاح في Azure Key Vault أو تدوير المفتاح يدويًا.

يتحقق Azure Storage من مخزن المفاتيح للحصول على إصدار مفتاح جديد مرة واحدة فقط يوميًا. عند تدوير مفتاح في Azure Key Vault، تأكد من الانتظار لمدة 24 ساعة قبل تعطيل الإصدار الأقدم.

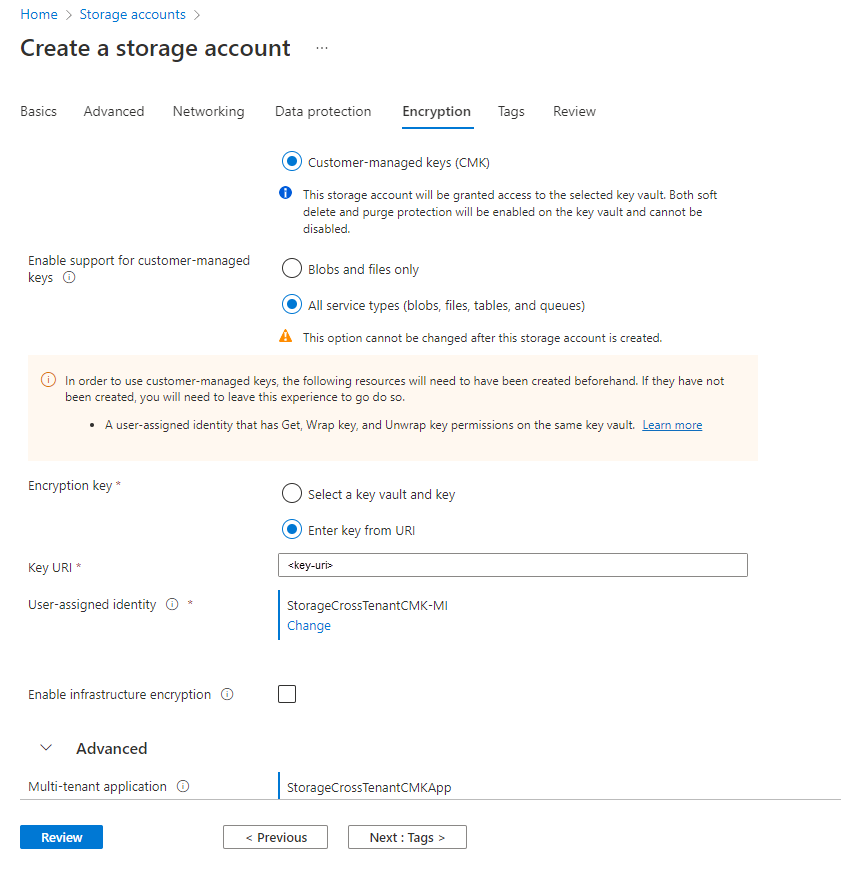

لتكوين المفاتيح التي يديرها العميل عبر المستأجر لحساب تخزين جديد في مدخل Microsoft Azure، يرجى اتباع الخطوات التالية:

في مدخل Microsoft Azure، انتقل إلى صفحة حسابات التخزين في مستأجر ISV، وحدد الزر إنشاء لإنشاء حساب جديد.

اتبع الخطوات الموضحة في إنشاء حساب تخزين لملء الحقول الموجودة في علامات التبويب الأساسيات، ومتقدم، والشبكات، وحماية البيانات.

في علامة التبويب تشفير، حدد الخدمات التي تريد تمكين دعم المفاتيح التي يديرها العميل في الحقل تمكين الدعم للمفاتيح المدارة من قبل العميل.

في الحقل نوع التشفير، حدد المفاتيح المدارة من قبل العميل (CMK).

في حقل مفتاح التشفير، اختر إدخال مفتاح من مخزن المفاتيح، وحدد مفتاح URI. حذف إصدار المفتاح من معرف موارد منتظم إذا كنت تريد أن يتحقق Azure Storage تلقائيًا من وجود إصدار مفتاح جديد وتحديثه.

بالنسبة لحقل الهوية المعين من قبل المستخدم، ابحث عن الهوية المدارة المعينة من قبل المستخدم التي قمت بإنشائها مسبقًا في مستأجر ISV.

قم بتوسيع قسم متقدم، وحدد التطبيق المسجل متعدد المستأجرين الذي قمت بإنشائه مسبقًا في مستأجر ISV.

حدد الزر مراجعة للتحقق من الصحة وإنشاء الحساب.

يمكنك أيضاً تكوين المفاتيح التي يديرها العميل من خلال التحديث اليدوي لإصدار المفتاح عند إنشاء حساب تخزين جديد. للقيام بذلك، قم بتضمين إصدار المفتاح عند تحديد مفتاح URI.

غيّر المفتاح

يمكنك تغيير المفتاح الذي تستخدمه لتشفير Azure Storage في أي وقت.

إشعار

عند تغيير المفتاح أو إصدار المفتاح، تتغير حماية مفتاح التشفير الجذر، ولكن تظل البيانات الموجودة في حساب Azure Storage مشفرة في جميع الأوقات. لا يوجد إجراء إضافي مطلوب من جانبك لضمان حماية البيانات. لا يؤثر تغيير المفتاح أو تدوير إصدار المفتاح على الأداء. لا يوجد وقت تعطل مقترن بتغيير المفتاح أو تدوير إصدار المفتاح.

لتغيير المفتاح باستخدام مدخل Azure، اتبع الخطوات التالية:

- انتقل إلى حساب التخزين لديك، واعرض إعدادات التشفير.

- حدد مخزن المفاتيح، واختر مفتاحاً جديداً.

- احفظ تغييراتك.

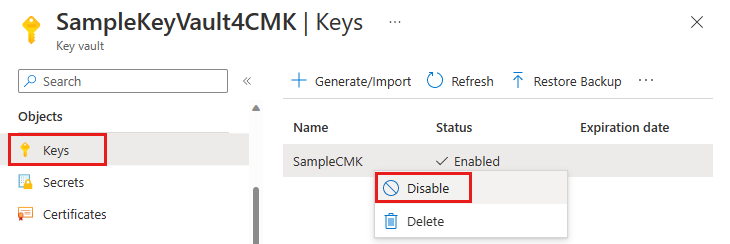

إبطال الوصول إلى حساب تخزين يستخدم مفاتيح يديرها العميل

لإبطال الوصول إلى حساب تخزين يستخدم مفاتيح يديرها العميل مؤقتا، قم بتعطيل المفتاح المستخدم حاليا في مخزن المفاتيح. لا يوجد أي تأثير على الأداء أو وقت تعطل مقترن بتعطيل المفتاح وإعادة تمكينه.

بعد تعطيل المفتاح، لا يمكن للعملاء استدعاء العمليات التي تقرأ من أو تكتب إلى كائن ثنائي كبير الحجم أو بيانات التعريف الخاصة به. للحصول على معلومات حول العمليات التي ستفشل، راجع إبطال الوصول إلى حساب تخزين يستخدم مفاتيح يديرها العميل.

تنبيه

عند تعطيل المفتاح في مخزن المفاتيح، تظل البيانات الموجودة في حساب Azure Storage مشفرة، ولكن يصبح الوصول إليها غير قابل للوصول حتى تتمكن من إعادة تمكين المفتاح.

لتعطيل مفتاح مدار من قبل العميل باستخدام مدخل Microsoft Azure، اتبع الخطوات التالية:

انتقل إلى key vault الذي يحتوي على المفتاح.

ضمن Objects، حدد Keys.

انقر بزر الماوس الأيمن فوق المفتاح وحدد تعطيل.

التبديل مرة أخرى إلى المفاتيح التي تديرها Microsoft

يمكنك التبديل من المفاتيح التي يديرها العميل مرة أخرى إلى المفاتيح التي تديرها Microsoft في أي وقت، باستخدام مدخل Microsoft Azure أو PowerShell أو Azure CLI.

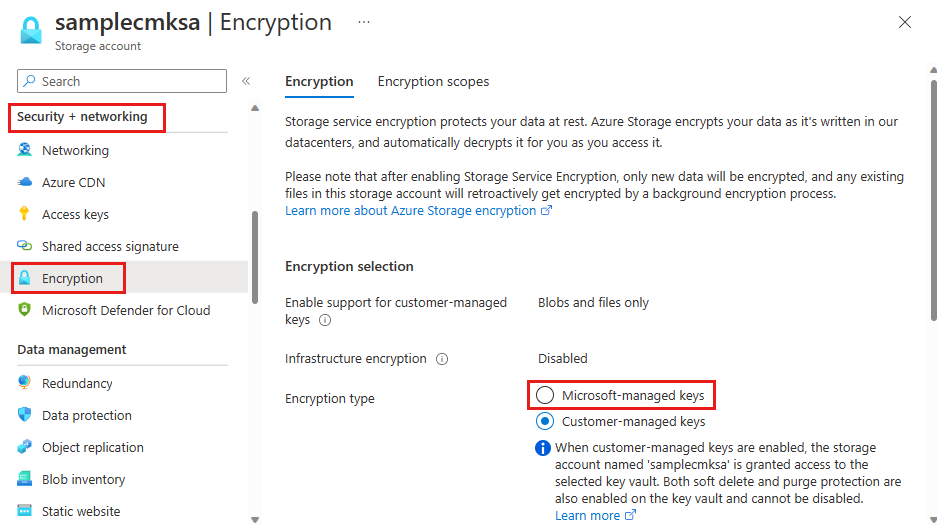

للتبديل من المفاتيح المدارة من قبل العميل مرة أخرى إلى المفاتيح المدارة من قبل Microsoft في مدخل Microsoft Azure، اتبع الخطوات التالية:

انتقل إلى حساب التخزين الخاص بك.

ضمن Security + networking، حدد Encryption.

تغيير نوع التشفير إلى المفاتيح التي تديرها Microsoft.