إدارة مفاتيح الوصول إلى حساب التخزين

عند إنشاء حساب تخزين، يقوم Azure بإنشاء مفتاحين للوصول إلى حساب تخزين 512 بت لذلك الحساب. يمكن استخدام هذه المفاتيح لتخويل الوصول إلى البيانات في حساب التخزين الخاص بك عبر تخويل المفتاح المشترك، أو عبر رموز SAS المميزة التي تم توقيعها باستخدام المفتاح المشترك.

توصي Microsoft باستخدام Azure Key Vault لإدارة مفاتيح الوصول خاصتك، كما توصي بتدوير المفاتيح وتجديدها بانتظام. يجعل استخدام Azure Key Vault من السهل تدوير مفاتيحك دون انقطاع لتطبيقاتك. يمكنك أيضًا تدوير المفاتيح يدويًا.

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة لتخويل الطلبات مقابل بيانات كائن ثنائي كبير الحجم وقائمة الانتظار والجدول، كلما أمكن ذلك. يوفر التخويل باستخدام معرف Microsoft Entra والهويات المدارة أمانا فائقا وسهولة استخدام عبر تخويل المفتاح المشترك. لمعرفة المزيد حول الهويات المدارة، راجع ما هي الهويات المدارة لموارد Azure. للحصول على مثال حول كيفية تمكين هوية مدارة واستخدامها لتطبيق .NET، راجع مصادقة التطبيقات المستضافة من Azure إلى موارد Azure باستخدام .NET.

بالنسبة للموارد المستضافة خارج Azure، مثل التطبيقات المحلية، يمكنك استخدام الهويات المدارة من خلال Azure Arc. على سبيل المثال، يمكن للتطبيقات التي تعمل على خوادم Azure Arc الممكنة استخدام الهويات المدارة للاتصال بخدمات Azure. لمعرفة المزيد، راجع المصادقة مقابل موارد Azure باستخدام خوادم Azure Arc الممكنة.

بالنسبة للسيناريوهات التي يتم فيها استخدام توقيعات الوصول المشترك (SAS)، توصي Microsoft باستخدام SAS لتفويض المستخدم. يتم تأمين SAS لتفويض المستخدم باستخدام بيانات اعتماد Microsoft Entra بدلا من مفتاح الحساب. للتعرف على توقيعات الوصول المشترك، راجع منح وصول محدود إلى البيانات باستخدام توقيعات الوصول المشترك. للحصول على مثال حول كيفية إنشاء واستخدام توقيعات الوصول المشترك لتفويض مستخدم مع .NET، راجع إنشاء توقيعات الوصول المشترك لتفويض مستخدم لكائن ثنائي كبير الحجم باستخدام .NET.

حماية مفاتيح الوصول خاصتك

توفر مفاتيح الوصول إلى حساب التخزين الوصول الكامل إلى بيانات حساب التخزين والقدرة على إنشاء رموز SAS المميزة. كن حذرًا دائمًا لحماية مفاتيح الوصول خاصتك. استخدم Azure Key Vault لإدارة المفاتيح وتدويرها بأمان. يمنح الوصول إلى المفتاح المشترك المستخدم حق الوصول الكامل إلى بيانات حساب التخزين. يجب أن يكون الوصول إلى المفاتيح المشتركة محدودا ومراقبا بعناية. استخدم رموز SAS لتفويض المستخدم مع نطاق وصول محدود في السيناريوهات التي لا يمكن فيها استخدام التخويل المستند إلى معرف Microsoft Entra. تجنب مفاتيح الوصول ذات الترميز الثابت أو حفظها في أي مكان في نص عادي يمكن للآخرين الوصول إليه. قم بتدوير المفاتيح إذا كنت تعتقد أنها قد تم اختراقها.

هام

لمنع المستخدمين من الوصول إلى البيانات في حساب التخزين الخاص بك باستخدام المفتاح المشترك، يمكنك عدم السماح بتخويل المفتاح المشترك لحساب التخزين. يوصى بالوصول الدقيق إلى البيانات بأقل الامتيازات الضرورية كأفضل ممارسة أمنية. يجب استخدام التخويل المستند إلى معرف Microsoft Entra باستخدام الهويات المدارة للسيناريوهات التي تدعم OAuth. يجب استخدام Kerberos أو SMTP لملفات Azure عبر SMB. بالنسبة لملفات Azure عبر REST، يمكن استخدام رموز SAS المميزة. يجب تعطيل الوصول إلى المفتاح المشترك إذا لم يكن مطلوبا لمنع استخدامه غير المقصود. لمزيد من المعلومات، انظر منع تخويل "مفتاح مشترك" لحساب تخزين Azure.

لحماية حساب تخزين Azure باستخدام نهج الوصول المشروط من Microsoft Entra، يجب عدم السماح بتخويل المفتاح المشترك لحساب التخزين.

إذا قمت بتعطيل الوصول إلى المفتاح المشترك وكنت ترى تخويل المفتاح المشترك تم الإبلاغ عنه في سجلات التشخيص، فهذا يشير إلى أنه يتم استخدام الوصول الموثوق به للوصول إلى التخزين. لمزيد من التفاصيل، راجع الوصول الموثوق به للموارد المسجلة في مستأجر Microsoft Entra.

عرض مفاتيح الوصول إلى الحساب

يمكنك عرض مفاتيح الوصول إلى حسابك ونسخها باستخدام مدخل Microsoft Azure أو PowerShell أو واجهة سطر الأوامر Azure. توفر مدخل Microsoft Azure أيضًا سلسلة اتصال لحساب التخزين خاصتك والذي يمكنك نسخه.

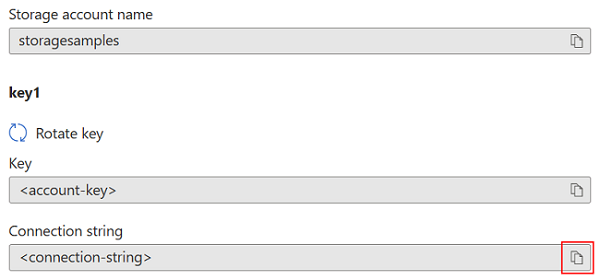

لعرض ونسخ مفاتيح الوصول إلى حساب التخزين أو سلسلة الاتصال من مدخل Microsoft Azure:

في مدخل Azure انتقل إلى حساب التخزين الخاص بك.

ضمن Security + networking، حدد Access keys. تظهر مفاتيح الوصول إلى حسابك، بالإضافة إلى سلسلة الاتصال الكاملة لكل مفتاح.

حدد إظهار المفاتيح لإظهار مفاتيح الوصول وسلسلة الاتصال وتمكين الأزرار من نَسخ القيم.

ضمن المفتاح 1 ، اعثر على قيمة المفتاح. حدد زر نَسخ لنسخ مفتاح الحساب.

بدلًا من ذلك، يمكنك نسخ سلسلة الاتصال بأكملها. ضمن المفتاح 1 ، اعثر على قيمة سلسلة الاتصال. حدد زر نسخ لنسخ سلسلة الاتصال.

يمكنك استخدام أي من المفتاحين للوصول إلى Azure Storage، ولكن بشكل عام من الجيد استخدام المفتاح الأول، وحجز استخدام المفتاح الثاني عند تدوير المفاتيح.

لعرض مفاتيح الوصول إلى الحساب أو قراءتها، يجب أن يكون المستخدم إما مسؤول خدمة، أو يجب تعيين دور Azure يتضمن Microsoft.Storage/storageAccounts/listkeys/action. بعض أدوار Azure المدمجة التي تشمل هذا الإجراء هي المالك و المساهم و دور خدمة المشغل الرئيسي لحساب التخزين . لمزيد من المعلومات حول دور مسؤول الخدمة، راجع أدوار Azure وأدوار Microsoft Entra وأدوار مسؤول الاشتراك الكلاسيكي. للحصول على معلومات مفصلة حول الأدوار المضمنة لتخزين Azure، راجع قسم التخزين في الأدوار المضمنة لـAzure RBAC.

استخدم Azure Key Vault لإدارة مفاتيح الوصول خاصتك

توصي Microsoft باستخدام Azure Key Vault لإدارة مفاتيح الوصول وتدويرها. يمكن للتطبيق خاصتك الوصول بأمان إلى المفاتيح خاصتك في Key Vault، بحيث يمكنك تجنب تخزينها مع رمز التطبيق خاصتك. لمزيد من المعلومات حول استخدام Key Vault لإدارة المفاتيح، راجع المقالات التالية:

- إدارة مفاتيح حساب التخزين باستخدام Azure Key Vault وPowerShell

- إدارة مفاتيح حساب التخزين باستخدام Azure Key Vault وAzure CLI

تدوير مفاتيح الوصول يدويًا

توصي Microsoft بتدوير مفاتيح الوصول بشكل دوري للمساعدة في الحفاظ على أمان حساب التخزين خاصتك. إذا أمكن، استخدم Azure Key Vault لإدارة مفاتيح الوصول خاصتك. إذا كنت لا تستخدم Key Vault، فستحتاج إلى تدوير المفاتيح يدويًا.

يتم تعيين مفتاحين للوصول بحيث يمكنك تدوير المفاتيح خاصتك. يضمن وجود مفتاحين أن التطبيق خاصتك يحافظ على الوصول إلى Azure Storage طوال العملية.

تحذير

يمكن أن تؤثر إعادة إنشاء مفاتيح الوصول خاصتك على أي تطبيقات أو خدمات Azure تعتمد على مفتاح حساب التخزين. يجب تحديث أي عملاء يستخدمون مفتاح الحساب للوصول إلى حساب التخزين لاستخدام المفتاح الجديد، بما في ذلك خدمات الوسائط وتطبيقات السحابة وسطح المكتب والجوال وتطبيقات واجهة المستخدم الرسومية لتخزين Azure، مثل Azure Storage Explorer.

بالإضافة إلى ذلك، يؤدي تدوير مفاتيح الوصول أو إعادة إنشائها إلى إبطال توقيعات الوصول المشتركة (SAS) التي تم إنشاؤها استنادا إلى هذا المفتاح. بعد تدوير مفتاح الوصول، يجب إعادة إنشاء رموز SAS المميزة للحساب والخدمة لتجنب تعطيل التطبيقات. لاحظ أن رموز SAS المميزة لتفويض المستخدم مؤمنة باستخدام بيانات اعتماد Microsoft Entra ولا تتأثر بتناوب المفاتيح.

إذا كنت تخطط لتدوير مفاتيح الوصول يدويًا، توصي Microsoft بتعيين سياسة انتهاء صلاحية المفتاح. لمزيد من المعلومات، راجع إنشاء سياسة انتهاء صلاحية رئيسية.

بعد إنشاء سياسة انتهاء صلاحية المفتاح، يمكنك استخدام سياسة Azure لمراقبة ما إذا كانت مفاتيح حساب التخزين قد تم تدويرها خلال الفترة الموصى بها. لمزيد من التفاصيل، راجع التحقق من انتهاكات سياسة انتهاء الصلاحية الرئيسية.

لتدوير مفاتيح الوصول إلى حساب التخزين في مدخل Microsoft Azure:

- قم بتحديث سلاسل الاتصال في رمز التطبيق خاصتك للإشارة إلى مفتاح الوصول الثانوي لحساب التخزين.

- انتقل إلى حساب التخزين خاصتك في مدخل Microsoft Azure.

- ضمن Security + networking، حدد Access keys.

- لإعادة إنشاء مفتاح الوصول الأساسي لحساب التخزين خاصتك، حدد زر تجديد بجوار مفتاح الوصول الأساسي.

- حدّث سلاسل الاتصال في التعليمة البرمجية الخاصة بك للإشارة إلى مفتاح الاختصار الأساسي الجديد.

- يمكنك إعادة كتابة مفتاح الاختصار الثانوي بالطريقة نفسها.

تنبيه

توصي Microsoft باستخدام مفتاح واحد فقط في جميع تطبيقاتك في نفس الوقت. إذا كنت تستخدم المفتاح 1 في بعض الأماكن والمفتاح 2 في أماكن أخرى، فلن تتمكن من تدوير المفاتيح دون أن تفقد بعض التطبيقات الوصول إليها.

لتدوير مفاتيح الوصول إلى الحساب، يجب أن يكون المستخدم إما مسؤول خدمة، أو يجب تعيين دور Azure يتضمن Microsoft.Storage/storageAccounts/regeneratekey/action. بعض أدوار Azure المدمجة التي تشمل هذا الإجراء هي المالك و المساهم و دور خدمة المشغل الرئيسي لحساب التخزين . لمزيد من المعلومات حول دور مسؤول الخدمة، راجع أدوار Azure وأدوار Microsoft Entra وأدوار مسؤول الاشتراك الكلاسيكي. للحصول على معلومات مفصلة حول أدوار Azure المدمجة لتخزين Azure، راجع قسم التخزين في أدوار Azure المدمجة لـ Azure RBAC.

إنشاء نهج انتهاء صلاحية مفتاح

تتيح لك سياسة انتهاء صلاحية المفتاح تعيين تذكير لتدوير مفاتيح الوصول إلى الحساب. يتم عرض التذكير إذا انقضت الفترة الزمنية المحددة ولم يتم تدوير المفاتيح بعد. بعد إنشاء سياسة انتهاء صلاحية المفتاح، يمكنك مراقبة حسابات التخزين خاصتك للتأكد من الامتثال لضمان تدوير مفاتيح الوصول إلى الحساب بانتظام.

إشعار

قبل أن تتمكن من إنشاء سياسة انتهاء صلاحية المفتاح، قد تحتاج إلى تدوير كل مفتاح من مفاتيح الوصول إلى حسابك مرة واحدة على الأقل.

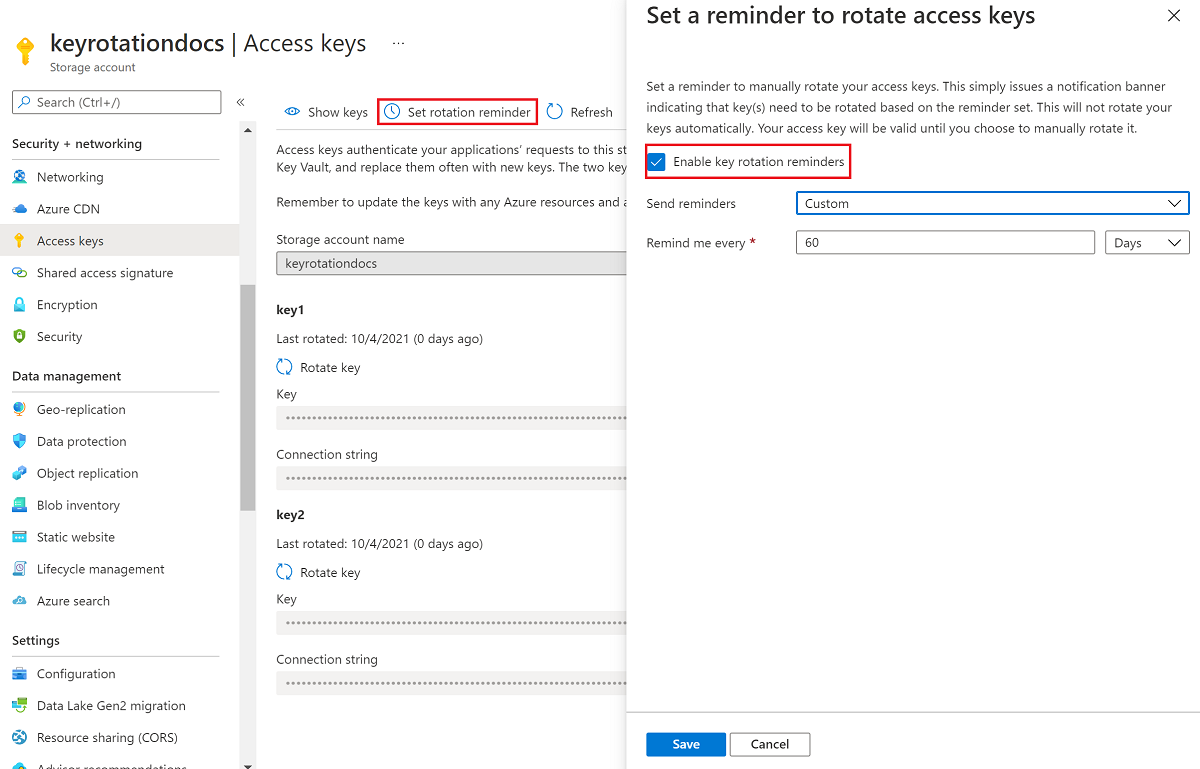

لإنشاء سياسة انتهاء صلاحية رئيسية في مدخل Microsoft Azure:

- في مدخل Azure انتقل إلى حساب التخزين الخاص بك.

- ضمن Security + networking، حدد Access keys. تظهر مفاتيح الوصول إلى حسابك، بالإضافة إلى سلسلة الاتصال الكاملة لكل مفتاح.

- حدد الزر تعيين تذكير التدوير. إذا كان زر تعيين تذكير التدوير رماديًا، فستحتاج إلى تدوير كل مفتاح من مفاتيحك. اتبع الخطوات الموضحة في تدوير مفاتيح الوصول يدويًا لتدوير المفاتيح.

- في تعيين تذكير لتدوير مفاتيح الوصول ، حدد مربع الاختيار تمكين ذاكرات تدوير المفاتيح وتعيين تكرار للتذكير.

- حدد حفظ.

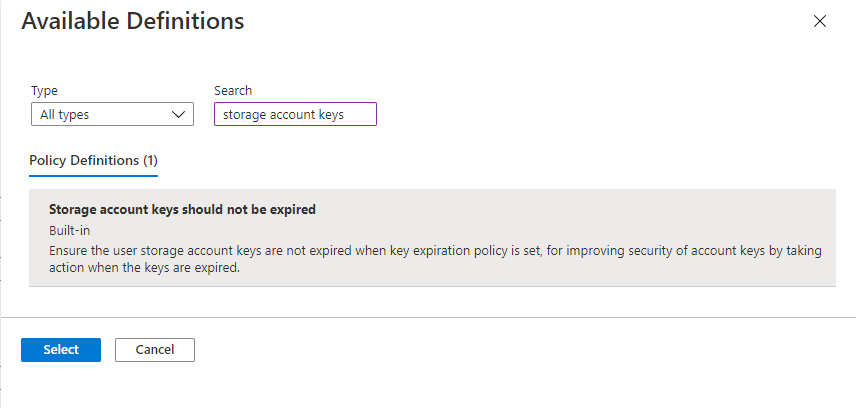

التحقق من انتهاكات سياسة انتهاء الصلاحية الرئيسية

يمكنك مراقبة حسابات التخزين خاصتك باستخدام سياسة Azure للتأكد من أن مفاتيح الوصول إلى الحساب قد تم تدويرها خلال الفترة الموصى بها. يوفر Azure Storage سياسة مدمجة لضمان عدم انتهاء صلاحية مفاتيح الوصول إلى حساب التخزين. لمزيد من المعلومات حول السياسة المضمنة، راجع يجب عدم انتهاء صلاحية مفاتيح حساب التخزين في قائمة تعريفات السياسة المضمنة .

تعيين السياسة المضمنة لنطاق الموارد

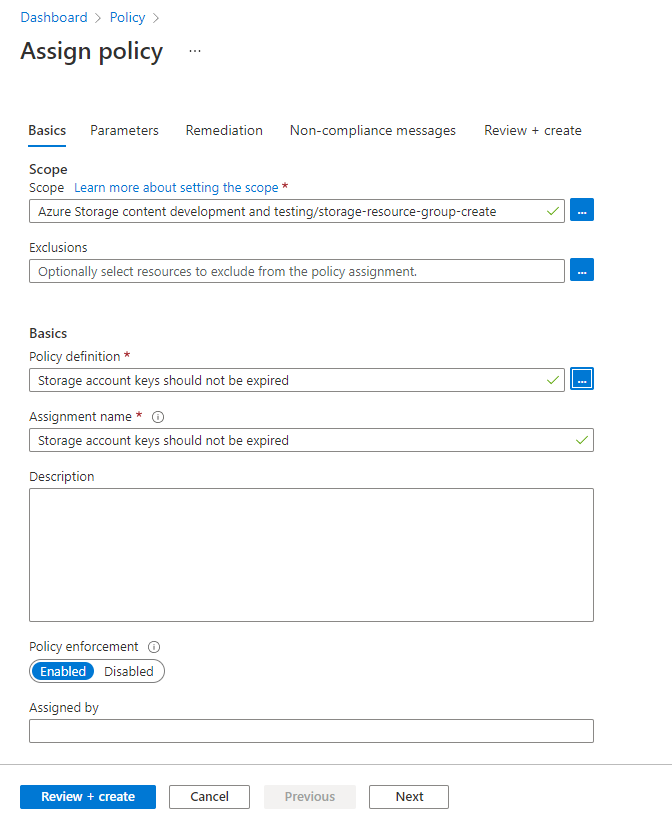

اتبع هذه الخطوات لتعيين النهج المضمن للنطاق المناسب في مدخل Azure:

في مدخل Azure، ابحث عن النهج لعرض لوحة معلومات نهج Azure.

في قسم التأليف، حدد المهام.

اختر تعيين النهج.

في علامة التبويب الأساسيات في صفحة تعيين النهج، في قسم النطاق، حدد نطاق تعيين النهج. حدد زر المزيد لاختيار الاشتراك ومجموعة الموارد الاختيارية.

بالنسبة لحقل تعريف النهج، حدد زر المزيد، وأدخل مفاتيح حساب التخزين في حقل البحث. حدد تعريف النهج المسمى يجب ألا تنتهي صلاحية مفاتيح حساب التخزين.

حدد مراجعة + إنشاء لتعيين تعريف النهج للنطاق المحدد.

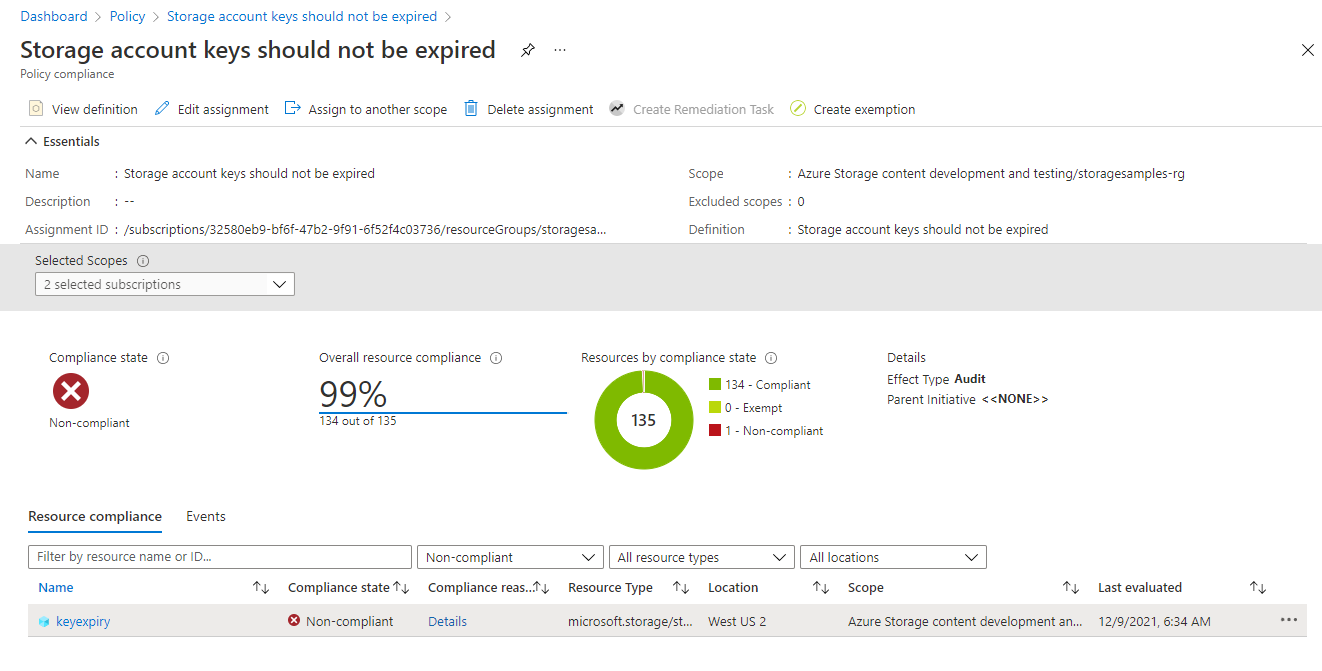

مراقبة التوافق مع نهج انتهاء صلاحية المفاتيح

لمراقبة حسابات التخزين للتأكد من توافقها مع نهج انتهاء صلاحية المفاتيح، اتبع الخطوات التالية:

في لوحة معلومات سياسة Azure، حدد تعريف السياسة المضمن للنطاق الذي حددته في تعيين السياسة. يمكنك البحث عن مفاتيح حساب التخزين لا ينبغي أن تنتهي صلاحيتها في مربع البحث للتصفية للسياسة المضمنة.

حدد اسم النهج مع النطاق المطلوب.

في صفحة تعيين النهج للنهج المضمن، حدد عرض التوافق. تظهر أي حسابات تخزين في مجموعة الاشتراك والموارد المحددة لا تفي بمتطلبات السياسة في تقرير الامتثال.

لجعل حساب التخزين متوافقًا، قم بتدوير مفاتيح الوصول إلى الحساب.

الخطوات التالية

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ