تشغيل مهمة Azure Stream Analytics في شبكة Azure الظاهرية (معاينة عامة)

توضح هذه المقالة كيفية تشغيل مهمة Azure Stream Analytics (ASA) في شبكة Azure الظاهرية.

نظرة عامة

يتيح لك دعم الشبكة الظاهرية (VNet) تأمين الوصول إلى Azure Stream Analytics إلى البنية الأساسية للشبكة الظاهرية. توفر لك هذه الإمكانية فوائد عزل الشبكة ويمكن إنجازها عن طريق نشر مثيل حاوية لوظيفة ASA داخل شبكتك الظاهرية. يمكن لوظيفة ASA التي تم إدخالها بواسطة الشبكة الظاهرية الوصول بشكل خاص إلى مواردك داخل الشبكة الظاهرية عبر:

- نقاط النهاية الخاصة، التي تربط VNet الخاص بك بإدخال مهمة ASA بمصادر البيانات الخاصة بك عبر ارتباطات خاصة مدعومة من Azure Private Link.

- نقاط نهاية الخدمة، التي تربط مصادر البيانات الخاصة بك بوظيفة ASA التي تم إدخالها من قبل الشبكة الظاهرية.

- علامات الخدمة، التي تسمح أو ترفض نسبة استخدام الشبكة إلى Azure Stream Analytics.

التوفر

تتوفر هذه الإمكانية حاليا فقط في مناطق محددة: غرب الولايات المتحدة ووسط كنداوشرق الولايات المتحدةوشرق الولايات المتحدة 2ووسط الولايات المتحدةوغرب أوروباوشمال أوروبا. إذا كنت مهتما بتمكين تكامل VNet في منطقتك، فاملأ هذا النموذج.

متطلبات دعم تكامل الشبكة الظاهرية

مطلوب حساب تخزين V2 للأغراض العامة (GPV2) لمهام ASA المدخلة من VNET.

تتطلب وظائف ASA المدخلة من VNet الوصول إلى بيانات التعريف مثل نقاط التحقق ليتم تخزينها في جداول Azure لأغراض تشغيلية.

إذا كان لديك بالفعل حساب GPV2 تم توفيره مع وظيفة ASA الخاصة بك، فلا يلزم اتخاذ خطوات إضافية.

لا يزال المستخدمون الذين لديهم وظائف ذات نطاق أعلى مع التخزين المتميز مطلوبين لتوفير حساب تخزين GPV2.

إذا كنت ترغب في حماية حسابات التخزين من الوصول العام المستند إلى IP، ففكر في تكوينها باستخدام الهوية المدارة والخدمات الموثوق بها أيضا.

لمزيد من المعلومات حول حسابات التخزين، راجع نظرة عامة على حساب التخزينوإنشاء حساب تخزين.

شبكة Azure ظاهرية موجودة أو أنشئ واحدة.

هام

تستخدم وظائف ASA VNET التي تم إدخالها تقنية إدخال حاوية داخلية توفرها شبكة Azure. في هذا الوقت، توصي Azure Networking بأن يقوم جميع العملاء بإعداد Azure NAT Gateway للأمان والموثوقية.

Azure NAT Gateway هي خدمة ترجمة عناوين الشبكة (NAT) مدارة بالكامل ومرنة للغاية. تعمل بوابة Azure NAT على تبسيط الاتصال بالإنترنت الصادر للشبكات الظاهرية. عند التكوين على شبكة فرعية، تستخدم جميع الاتصالات الصادرة عناوين IP العامة الثابتة لبوابة NAT.

للتعرف على الإعداد والتسعير، راجع بوابة Azure NAT.

متطلبات الشبكة الفرعية

يستند تكامل الشبكة الظاهرية إلى شبكة فرعية مخصصة. عند إنشاء شبكة فرعية، تستهلك الشبكة الفرعية Azure خمسة عناوين IP من البداية.

يجب أن تأخذ في الاعتبار نطاق IP المقترن بشبكتك الفرعية المفوضة أثناء التفكير في الاحتياجات المستقبلية المطلوبة لدعم حمل عمل ASA الخاص بك. نظرا لأنه لا يمكن تغيير حجم الشبكة الفرعية بعد التعيين، استخدم شبكة فرعية كبيرة بما يكفي لاستيعاب أي مقياس قد تصل إليه وظيفتك(مهامك).

تؤثر عملية المقياس على المثيلات المدعومة الحقيقية والمتاحة لحجم شبكة فرعية معينة.

اعتبارات تقدير نطاقات IP

- تأكد من أن نطاق الشبكة الفرعية لا يتصادم مع نطاق الشبكة الفرعية ل ASA. تجنب نطاق IP 10.0.0.0 إلى 10.0.255.255 كما يستخدمه ASA.

- الاحتياطي:

- 5 عناوين IP ل Azure Networking

- 1 عنوان IP مطلوب لتسهيل ميزات مثل عينة البيانات واتصال الاختبار واكتشاف بيانات التعريف للوظائف المرتبطة بهذه الشبكة الفرعية.

- 2 عناوين IP مطلوبة لكل 6 SU أو 1 SU V2 (يتم تشغيل بنية تسعير الإصدار 2 من ASA في 1 يوليو 2023، راجع هنا للحصول على التفاصيل)

عند الإشارة إلى تكامل VNET مع وظيفة Azure Stream Analytics، سيقوم مدخل Microsoft Azure تلقائيا بتفويض الشبكة الفرعية إلى خدمة ASA. سيقوم مدخل Microsoft Azure بإلغاء حذف الشبكة الفرعية في السيناريوهات التالية:

- أنت تعلمنا أنه لم تعد هناك حاجة إلى تكامل VNET لآخر مهمة مرتبطة بشبكة فرعية محددة عبر مدخل ASA (راجع قسم "كيفية" ).

- يمكنك حذف المهمة الأخيرة المقترنة بالشبكة الفرعية المحددة.

الوظيفة الأخيرة

قد تستخدم العديد من وظائف ASA نفس الشبكة الفرعية. تشير المهمة الأخيرة هنا إلى عدم وجود وظائف أخرى تستخدم الشبكة الفرعية المحددة. عند حذف المهمة الأخيرة أو إزالتها بواسطة المقترنة، يصدر Azure Stream Analytics الشبكة الفرعية كمورد، والذي تم تفويضه إلى ASA كخدمة. السماح بعدة دقائق لإكمال هذا الإجراء.

إعداد تكامل VNET

مدخل Azure

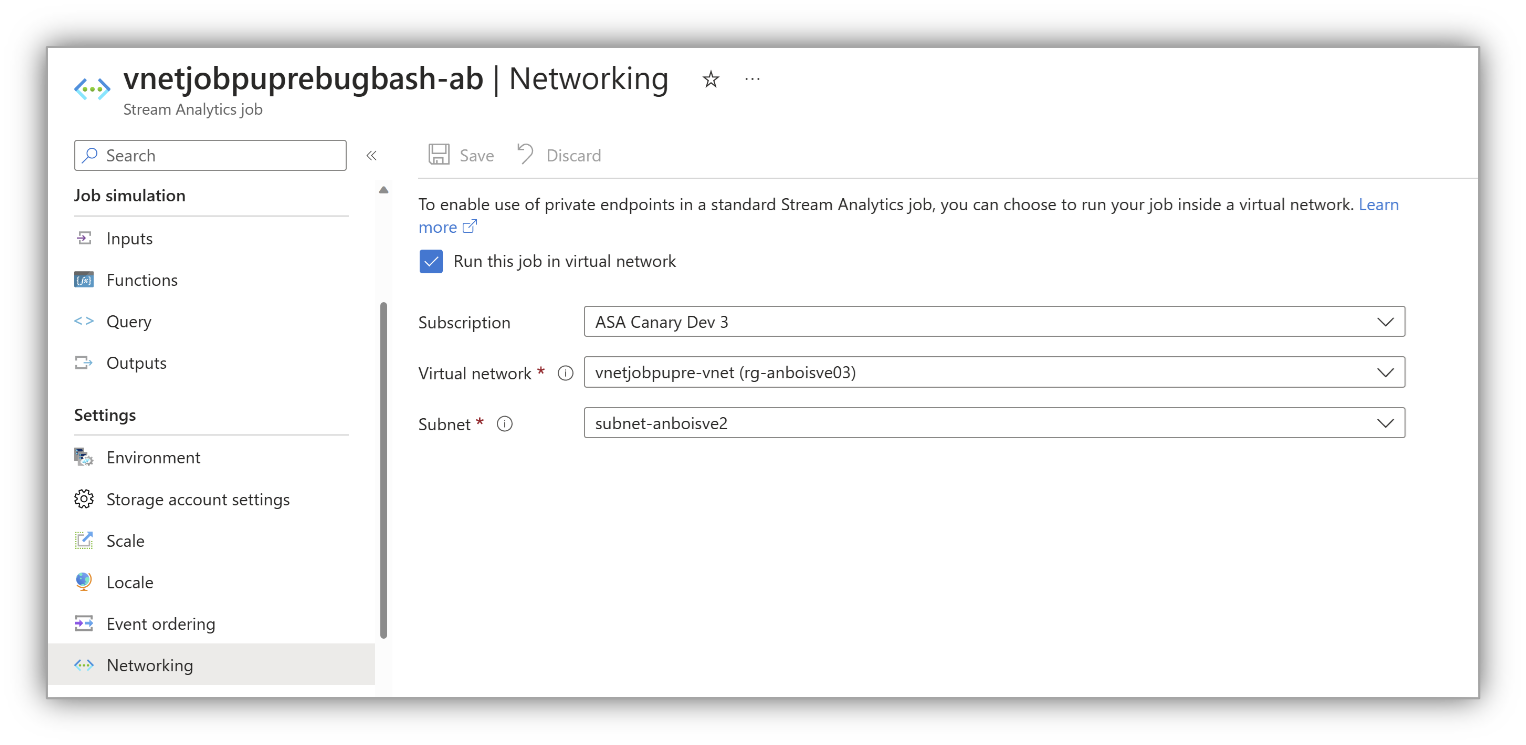

من مدخل Microsoft Azure، انتقل إلى Networking من شريط القوائم وحدد Run this job in virtual network. تعلمنا هذه الخطوة أن وظيفتك يجب أن تعمل مع VNET:

قم بتكوين الإعدادات كما هو موجه وحدد حفظ.

تعليمة VS الظاهرية

في Visual Studio Code، راجع الشبكة الفرعية داخل وظيفة ASA. تخبر هذه الخطوة وظيفتك بأنه يجب أن تعمل مع شبكة فرعية.

JobConfig.jsonفي ، قم بإعداد الخاص بكVirtualNetworkConfigurationكما هو موضح في الصورة التالية.

إعداد حساب تخزين مقترن

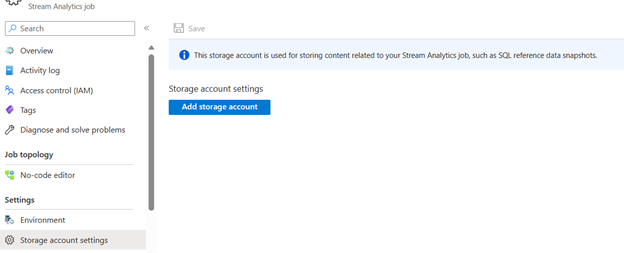

في صفحة وظيفة Stream Analytics ، حدد إعدادات حساب التخزين ضمن تكوين في القائمة اليسرى.

في صفحة إعدادات حساب التخزين ، حدد إضافة حساب تخزين.

اتبع الإرشادات لتكوين إعدادات حساب التخزين الخاص بك.

هام

- للمصادقة باستخدام سلسلة الاتصال، يجب تعطيل إعدادات جدار حماية حساب التخزين.

- للمصادقة باستخدام الهوية المدارة، يجب إضافة مهمة Stream Analytics إلى قائمة التحكم في الوصول لحساب التخزين لدور Storage Blob Data Contributor ودور Storage Table Data Contributor. إذا لم تمنح حق الوصول إلى مهمتك، فلن تتمكن الوظيفة من تنفيذ أي عمليات. لمزيد من المعلومات حول كيفية منح الوصول، راجع Use Azure RBAC to assign a managed identity access to another resource.

الأذونات

يجب أن يكون لديك على الأقل أذونات التحكم في الوصول المستندة إلى الدور التالية على الشبكة الفرعية أو على مستوى أعلى لتكوين تكامل الشبكة الظاهرية من خلال مدخل Microsoft Azure أو CLI أو عند تعيين خاصية موقع virtualNetworkSubnetId مباشرة:

| إجراء | الوصف |

|---|---|

Microsoft.Network/virtualNetworks/read |

اقرأ تعريف الشبكة الظاهرية |

Microsoft.Network/virtualNetworks/subnets/read |

اقرأ تعريف الشبكة الفرعية الظاهرية |

Microsoft.Network/virtualNetworks/subnets/join/action |

ينضم إلى شبكة افتراضية |

Microsoft.Network/virtualNetworks/subnets/write |

اختياري. مطلوب إذا كنت بحاجة إلى تنفيذ تفويض الشبكة الفرعية |

إذا كانت الشبكة الظاهرية في اشتراك مختلف عن وظيفة ASA، فيجب عليك التأكد من تسجيل الاشتراك مع الشبكة الظاهرية Microsoft.StreamAnalytics لموفر الموارد. يمكنك تسجيل الموفر بشكل صريح باتباع هذه الوثائق، ولكن يتم تسجيله تلقائيا عند إنشاء الوظيفة في اشتراك.

التقييدات

- تتطلب وظائف VNET ما لا يقل عن 1 SU V2 (نموذج تسعير جديد) أو 6 وحدات SUs (حالية)

- تأكد من أن نطاق الشبكة الفرعية لا يتصادم مع نطاق الشبكة الفرعية ASA (أي، لا تستخدم نطاق الشبكة الفرعية 10.0.0.0/16).

- يجب أن تكون وظيفة (وظائف) ASA والشبكة الظاهرية في نفس المنطقة.

- يمكن استخدام الشبكة الفرعية المفوضة فقط من قبل Azure Stream Analytics.

- لا يمكنك حذف شبكة ظاهرية عند دمجها مع ASA. يجب فصل المهمة الأخيرة أو إزالتها* على الشبكة الفرعية المفوضة.

- لا ندعم تحديثات DNS حاليا. إذا تم تغيير تكوينات DNS ل VNET الخاص بك، يجب إعادة توزيع جميع مهام ASA في VNET (ستحتاج الشبكات الفرعية أيضا إلى فصلها عن جميع الوظائف وإعادة تكوينها). لمزيد من المعلومات، راجع تحليل الاسم للموارد في شبكات Azure الظاهرية لمزيد من المعلومات.

الوصول إلى الموارد المحلية

لا يلزم تكوين إضافي لميزة تكامل الشبكة الظاهرية للوصول من خلال شبكتك الظاهرية إلى الموارد المحلية. تحتاج ببساطة إلى توصيل شبكتك الظاهرية بالموارد المحلية باستخدام ExpressRoute أو VPN من موقع إلى موقع.

تفاصيل التسعير

خارج المتطلبات الأساسية المدرجة في هذا المستند، لا يحتوي تكامل الشبكة الظاهرية على رسوم إضافية للاستخدام تتجاوز رسوم تسعير Azure Stream Analytics.

استكشاف الأخطاء وإصلاحها

من السهل إعداد الميزة، ولكن هذا لا يعني أن تجربتك خالية من المشاكل. إذا واجهت مشكلات في الوصول إلى نقطة النهاية المطلوبة، فاتصل بدعم Microsoft.

ملاحظة

للحصول على ملاحظات مباشرة حول هذه الإمكانية، تواصل مع askasa@microsoft.com.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ