المستند التقني لأمان Azure Synapse Analytics: أمان الشبكة

إشعار

تشكل هذه المقالة جزءًا من سلسلة مقالات المستند التقني لأمان Azure Synapse Analytics. للحصول على نظرة عامة على السلسلة، راجع المستند التقني لأمان Azure Synapse Analytics.

لتأمين Azure Synapse، هناك مجموعة من خيارات أمان الشبكة التي يجب مراعاتها.

مصطلحات أمان الشبكة

يوفر قسم الفتح هذا نظرة عامة وتعريفات لبعض مصطلحات Azure Synapse الرئيسية المتعلقة بأمان الشبكة. ضع هذه التعريفات في الاعتبار أثناء قراءة هذه المقالة.

مساحة عمل Synapse

مساحة عمل Synapse هي مجموعة منطقية قابلة للتأمين لجميع الخدمات التي تقدمها Azure Synapse. وهي تتضمن تجمعات SQL مخصصة (كانت سابقاً SQL DW)، وتجمعات SQL بلا خادم، وتجمعات Apache Spark، والبنية الأساسية لبرنامج ربط العمليات التجارية، والخدمات الأخرى. يتم تكوين بعض إعدادات تكوين الشبكة، مثل قواعد جدار حماية IP، والشبكة الظاهرية المدارة، والمستأجرين المعتمدين للحماية من النقل غير المصرح للبيانات، وتأمينها على مستوى مساحة العمل.

نقاط نهاية مساحة عمل Synapse

نقطة النهاية هي نقطة اتصال واردة للوصول إلى خدمة. تحتوي كل مساحة عمل Synapse على ثلاث نقاط نهاية مميزة:

- نقطة نهاية SQL مخصصة للوصول إلى تجمعات SQL المخصصة.

- نقطة نهاية SQL بلا خادم للوصول إلى تجمعات SQL بلا خادم.

- نقطة نهاية التطوير للوصول إلى تجمعات Apache Spark وموارد البنية الأساسية لبرنامج ربط العمليات التجارية في مساحة العمل.

يتم إنشاء نقاط النهاية هذه تلقائياً عند إنشاء مساحة عمل Synapse.

Synapse Studio

استوديو Synapse هو بيئة تطوير آمنة للواجهة الأمامية للويب لـ Azure Synapse. وهو يدعم أدواراً مختلفة، بما في ذلك مهندس البيانات وعالم البيانات ومطور البيانات ومحلل البيانات ومسؤول Synapse.

استخدم Synapse Studio لتنفيذ عمليات إدارة وبيانات مختلفة في Azure Synapse، مثل:

- الاتصال بتجمعات SQL مخصصة وتجمعات SQL بلا خادم وتشغيل برامج SQL النصية.

- تطوير دفاتر الملاحظات وتشغيلها على تجمعات Apache Spark.

- تطوير البنية الأساسية لبرنامج ربط العمليات التجارية وتشغيلها.

- مراقبة تجمعات SQL المخصصة وتجمعات SQL بلا خادم وتجمعات Apache Spark ووظائف البنية الأساسية لبرنامج ربط العمليات التجارية.

- إدارة أذونات التحكم في الوصول استناداً إلى الدور لـ Synapse لعناصر مساحة العمل.

- إنشاء اتصالات نقطة نهاية خاصة مدارة بمصادر البيانات والمتلقيات.

يمكن إجراء اتصالات بنقاط نهاية مساحة العمل باستخدام Synapse Studio. أيضاً، من الممكن إنشاء نقاط نهاية خاصة للتأكد من أن الاتصال بنقاط نهاية مساحة العمل خاص.

قواعد الوصول إلى الشبكة العامة وجدار الحماية

بشكل افتراضي، تكون نقاط نهاية مساحة العمل نقاط نهاية عامة عند توفيرها. يتم تمكين الوصول إلى نقاط نهاية مساحة العمل هذه من أي شبكة عامة، بما في ذلك الشبكات خارج مؤسسة العميل، دون الحاجة إلى اتصال الشبكة الظاهرية الخاصة أو اتصال ExpressRoute بـ Azure.

جميع خدمات Azure، بما في ذلك خدمات PaaS مثل Azure Synapse، محمية بواسطة الحماية الأساسية لـ DDoS للتخفيف من الهجمات الضارة (مراقبة نسبة استخدام الشبكة النشطة، والكشف عن مجموعات قابلية وصول عالية التوفر AlwaysOn، وعمليات التخفيف التلقائية من الهجمات).

يتم تشفير جميع نسب استخدام الشبكة إلى نقاط نهاية مساحة العمل - حتى عبر الشبكات العامة - وتأمينها أثناء النقل بواسطة بروتوكول أمان طبقة النقل (TLS).

لحماية أي بيانات حساسة، يوصى بتعطيل الوصول العام إلى نقاط نهاية مساحة العمل بالكامل. من خلال القيام بذلك، يضمن إمكانية الوصول إلى جميع نقاط نهاية مساحة العمل فقط باستخدام نقاط النهاية الخاصة.

يتم فرض تعطيل الوصول العام لجميع مساحات عمل Synapse في اشتراك أو مجموعة موارد عن طريق تعيين نهج Azure. من الممكن أيضاً تعطيل الوصول إلى الشبكة العامة على أساس كل مساحة عمل استناداً إلى حساسية البيانات التي تعالجها مساحة العمل.

ومع ذلك، إذا احتاج الوصول العام إلى التمكين، يوصى بشدة بتكوين قواعد جدار حماية IP للسماح بالاتصالات الواردة فقط من القائمة المحددة لعناوين IP العامة.

ضع في اعتبارك تمكين الوصول العام عندما لا يكون للبيئة المحلية حق الوصول إلى VPN أو ExpressRoute إلى Azure، ويتطلب الوصول إلى نقاط نهاية مساحة العمل. في هذه الحالة، حدد قائمة بعناوين IP العامة لمراكز البيانات والبوابات المحلية في قواعد جدار حماية IP.

نقاط النهاية الخاصة

نقطة نهاية Azure الخاصة هي واجهة شبكة ظاهرية مع عنوان IP خاص تم إنشاؤه في الشبكة الفرعية لشبكة Azure الظاهرية (VNet) الخاصة بالعميل. يمكن إنشاء نقطة نهاية خاصة لأي خدمة Azure تدعم نقاط النهاية الخاصة، مثل تجمعات SQL المخصصة أو Azure Synapse (المعروفة سابقاً باسم SQL DW) أو قواعد بيانات Azure SQL أو Azure Storage أو أي خدمة في Azure مدعومة بخدمة Azure Private Link.

من الممكن إنشاء نقاط نهاية خاصة في الشبكة الظاهرية لجميع نقاط نهاية مساحة عمل Synapse الثلاث، بشكل فردي. بهذه الطريقة، قد تكون هناك ثلاث نقاط نهاية خاصة تم إنشاؤها لثلاث نقاط نهاية لمساحة عمل Synapse: واحدة لتجمع SQL مخصص، وواحدة لتجمع SQL بلا خادم، وواحدة لنقطة نهاية التطوير.

نقاط النهاية الخاصة لها العديد من مزايا الأمان مقارنة بنقاط النهاية العامة. يمكن الوصول إلى نقاط النهاية الخاصة في شبكات Azure الظاهرية فقط من خلال:

- نفس الشبكة الظاهرية التي تحتوي على نقطة النهاية الخاصة هذه.

- شبكات Azure الظاهريةالمتناظرة إقليمياً أو عالمياً.

- الشبكات المحلية المتصلة بـ Azure عبر بوابة الشبكة الظاهرية الخاصة أو ExpressRoute.

الميزة الرئيسية لنقاط النهاية الخاصة هي أنه لم يعد من الضروري عرض نقاط نهاية مساحة العمل على الإنترنت العام. كلما كان التعرض أقل، كان ذلك أفضل.

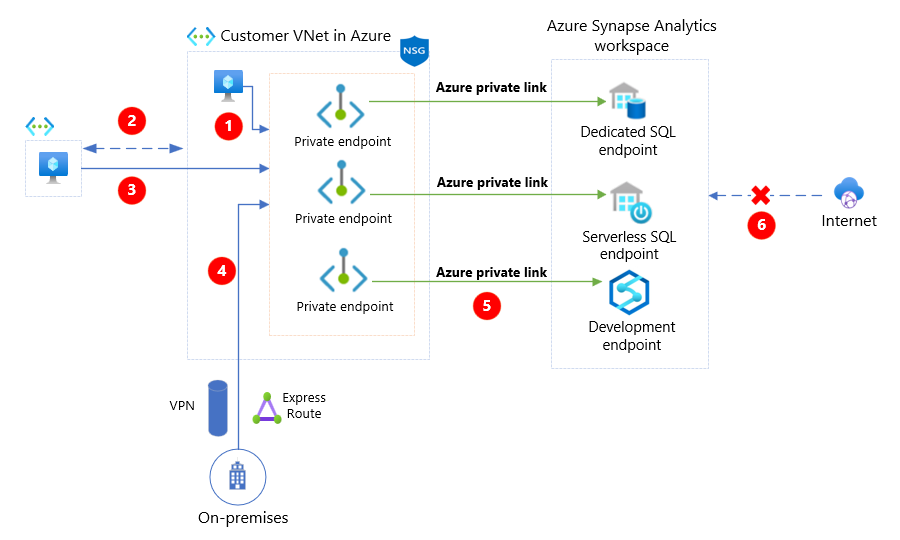

يوضح الرسم التخطيطي التالي نقاط النهاية الخاصة.

يوضح الرسم التخطيطي أعلاه النقاط الرئيسية التالية:

| الصنف | الوصف |

|---|---|

| تصل محطات العمل من داخل الشبكة الظاهرية للعميل إلى نقاط النهاية الخاصة لـ Azure Synapse. | |

| التناظر بين الشبكة الظاهرية للعميل وشبكة ظاهرية أخرى. | |

| محطة العمل من الشبكة الظاهرية النظيرة تصل إلى نقاط النهاية الخاصة لـ Azure Synapse. | |

| تصل الشبكة المحلية إلى نقاط النهاية الخاصة لـ Azure Synapse من خلال VPN أو ExpressRoute. | |

| يتم تعيين نقاط نهاية مساحة العمل إلى الشبكة الظاهرية للعميل من خلال نقاط النهاية الخاصة باستخدام خدمة Azure Private Link. | |

| تم تعطيل الوصول العام على مساحة عمل Synapse. |

في الرسم التخطيطي التالي، يتم تعيين نقطة نهاية خاصة إلى مثيل لمورد PaaS بدلاً من الخدمة بأكملها. في حالة وقوع حدث أمان داخل الشبكة، يتم كشف مثيل المورد المعين فقط، ما يقلل من التعرض والتهديد بتسرب البيانات والنقل غير المصرح للبيانات.

يوضح الرسم التخطيطي أعلاه النقاط الرئيسية التالية:

| الصنف | الوصف |

|---|---|

| يتم تعيين نقطة النهاية الخاصة في الشبكة الظاهرية للعميل إلى نقطة نهاية تجمع SQL مخصص واحد (المعروف سابقاً SQL DW) في مساحة العمل «أب». | |

| لا يمكن الوصول إلى نقاط نهاية تجمع SQL الأخرى في مساحات العمل الأخرى (B وC) من خلال نقطة النهاية الخاصة هذه، مما يقلل من التعرض. |

تعمل نقطة النهاية الخاصة عبر مستأجري Microsoft Entra والمناطق، لذلك من الممكن إنشاء اتصالات نقطة نهاية خاصة بمساحات عمل Synapse عبر المستأجرين والمناطق. في هذه الحالة، يمر عبر سير عمل الموافقة على اتصال نقطة النهاية الخاصة. يتحكم مالك المورد في اتصالات نقطة النهاية الخاصة التي تمت الموافقة عليها أو رفضها. يتحكم مالك المورد بشكل كامل في من يمكنه الاتصال بمساحات العمل الخاصة به.

يوضح الرسم التخطيطي التالي سير عمل الموافقة على اتصال نقطة النهاية الخاصة.

يوضح الرسم التخطيطي أعلاه النقاط الرئيسية التالية:

| الصنف | الوصف |

|---|---|

| يتم الوصول إلى تجمع SQL المخصص (المعروف سابقاً SQL DW) في مساحة العمل «أ» في المستأجر «أ» بواسطة نقطة نهاية خاصة في الشبكة الظاهرية للعميل في المستأجر «أ». | |

| يتم الوصول إلى نفس تجمع SQL المخصص (المعروف سابقاً SQL DW) في مساحة العمل «أ» في المستأجر «أ» بواسطة نقطة نهاية خاصة في الشبكة الظاهرية للعميل في المستأجر «ب» من خلال سير عمل الموافقة على الاتصال. |

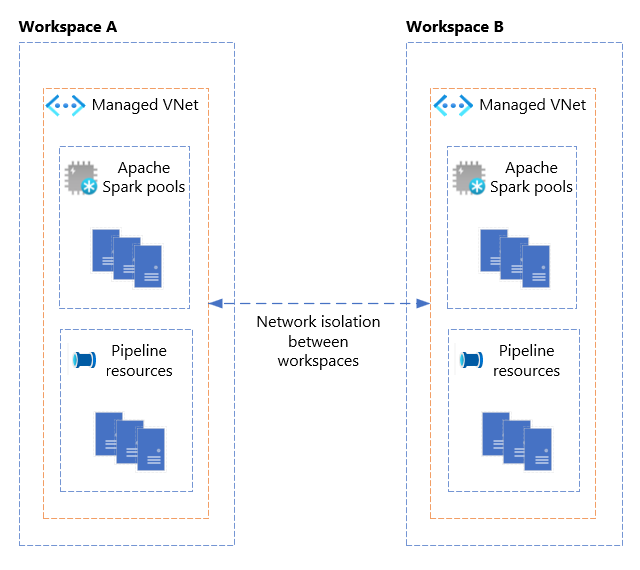

الشبكة الظاهرية المدارة

توفر ميزة الشبكة الظاهرية المدارة لـ Synapse عزل شبكة مدارة بالكامل لتجمع Apache Spark وموارد حساب البنية الأساسية لبرنامج ربط العمليات التجارية بين مساحات عمل Synapse. يمكن تكوينه في وقت إنشاء مساحة العمل. بالإضافة إلى ذلك، يوفر أيضاً عزل الشبكة لأنظمة مجموعات Spark داخل نفس مساحة العمل. كل مساحة عمل لها شبكتها الظاهرية الخاصة، والتي تتم إدارتها بالكامل بواسطة Synapse. الشبكة الظاهرية المدارة غير مرئية للمستخدمين لإجراء أي تعديلات. يتم توفير أي بنية أساسية لبرنامج ربط العمليات التجارية أو موارد حساب تجمع Apache Spark التي يتم تجميعها بواسطة Azure Synapse في شبكة ظاهرية مدارة داخل الشبكة الظاهرية الخاصة بها. بهذه الطريقة، هناك عزل كامل للشبكة عن مساحات العمل الأخرى.

يلغي هذا التكوين الحاجة إلى إنشاء وإدارة الشبكات الظاهرية ومجموعات أمان الشبكة لتجمع Apache Spark وموارد البنية الأساسية لبرنامج ربط العمليات التجارية، كما هو الحال عادة بواسطة حقن الشبكة الظاهرية.

على هذا النحو، لا يتم توفير الخدمات متعددة المستأجرين في مساحة عمل Synapse، مثل تجمعات SQL المخصصة وتجمعات SQL بلا خادم، داخل الشبكة الظاهرية المدارة.

يوضح الرسم التخطيطي التالي عزل الشبكة بين شبكتين ظاهريتين مدارتين من مساحات العمل «أ» و»ب» مع تجمعات Apache Spark وموارد البنية الأساسية لبرنامج ربط العمليات التجارية داخل الشبكات الظاهرية المدارة.

اتصال نقطة النهاية الخاصة المدارة

يتيح اتصال نقطة النهاية الخاصة المدارة الاتصالات بأي خدمة Azure PaaS (التي تدعم Private Link)، بأمان وسلاسة، دون الحاجة إلى إنشاء نقطة نهاية خاصة لتلك الخدمة من الشبكة الظاهرية للعميل. ينشئ Synapse نقطة النهاية الخاصة ويديرها تلقائياً. يتم استخدام هذه الاتصالات بواسطة موارد الحساب التي يتم توفيرها داخل شبكة Synapse الظاهرية المدارة، مثل تجمعات Apache Spark وموارد البنية الأساسية لبرنامج ربط العمليات التجارية، للاتصال بخدمات Azure PaaS بشكل خاص.

على سبيل المثال، إذا كنت تريد الاتصال بحساب تخزين Azure الخاص بك بشكل خاص من البنية الأساسية لبرنامج ربط العمليات التجارية الخاصة بك، فإن الأسلوب المعتاد هو إنشاء نقطة نهاية خاصة لحساب التخزين واستخدام وقت تشغيل تكامل مستضاف ذاتياً للاتصال بنقطة النهاية الخاصة بالتخزين. باستخدام شبكات Synapse الظاهرية المدارة، يمكنك الاتصال بشكل خاص بحساب التخزين الخاص بك باستخدام وقت تشغيل تكامل Azure ببساطة عن طريق إنشاء اتصال نقطة نهاية خاصة مدارة مباشرة إلى حساب التخزين هذا. يلغي هذا الأسلوب الحاجة إلى وقت تشغيل تكامل مستضاف ذاتياً للاتصال بخدمات Azure PaaS الخاصة بك بشكل خاص.

على هذا النحو، لا يتم توفير الخدمات متعددة المستأجرين في مساحة عمل Synapse، مثل تجمعات SQL المخصصة وتجمعات SQL بلا خادم، داخل الشبكة الظاهرية المدارة. لذلك، لا يستخدمون اتصالات نقطة النهاية الخاصة المدارة التي تم إنشاؤها في مساحة العمل للاتصال الصادر.

يوضح الرسم التخطيطي التالي نقطة نهاية خاصة مدارة تتصل بحساب تخزين Azure من شبكة ظاهرية مدارة في مساحة العمل «أ».

أمان Spark المتقدم

توفر الشبكة الظاهرية المدارة أيضاً بعض المزايا المضافة لمستخدمي تجمع Apache Spark. لا داعي للقلق بشأن تكوين مساحة عنوان شبكة فرعية ثابتة كما هو الحال في حقن الشبكة الظاهرية. يهتم Azure Synapse تلقائياً بتخصيص مساحات العناوين هذه ديناميكياً لأحمال العمل.

بالإضافة إلى ذلك، تعمل تجمعات Spark كنظام مجموعة مهام. وهذا يعني أن كل مستخدم يحصل على نظام مجموعة Spark الخاصة به عند التفاعل مع مساحة العمل. إنشاء تجمع Spark داخل مساحة العمل هو معلومات بيانات التعريف لما سيتم تعيينه للمستخدم عند تنفيذ أحمال عمل Spark. وهذا يعني أن كل مستخدم سيحصل على نظام مجموعة Spark الخاصة به في شبكة فرعية مخصصة داخل الشبكة الظاهرية المدارة لتنفيذ أحمال العمل. يتم تنفيذ جلسات عمل تجمع Spark من نفس المستخدم على نفس موارد الحساب. من خلال توفير هذه الوظيفة، هناك ثلاث ميزات رئيسية:

- أمان أكبر بسبب عزل حمل العمل استناداً إلى المستخدم.

- الحد من الجوار المزعج.

- أداء أكبر.

حماية تسرب البيانات

تحتوي مساحات عمل Synapse مع الشبكة الظاهرية المدارة على ميزة أمان إضافية تسمى حماية النقل غير المصرح للبيانات. فهو يحمي جميع نسبة استخدام الشبكة الخارجة من Azure Synapse من جميع الخدمات، بما في ذلك تجمعات SQL المخصصة، وتجمعات SQL بلا خادم، وتجمعات Apache spark، والبنيات الأساسية لبرنامج ربط العمليات التجارية. يتم تكوينه عن طريق تمكين حماية النقل غير المصرح للبيانات على مستوى مساحة العمل (في وقت إنشاء مساحة العمل) لتقييد الاتصالات الصادرة إلى قائمة مسموح بها من مستأجري Microsoft Entra. بشكل افتراضي، تتم إضافة المستأجر الرئيسي لمساحة العمل فقط إلى القائمة، ولكن من الممكن إضافة قائمة مستأجري Microsoft Entra أو تعديلها في أي وقت بعد إنشاء مساحة العمل. إضافة مستأجرين إضافيين هي عملية ذات امتيازات عالية تتطلب دوراً مرتفعاً لمسؤول Synapse. يتحكم بشكل فعال في النقل غير المصرح للبيانات من Azure Synapse إلى المؤسسات والمستأجرين الآخرين، دون الحاجة إلى وضع نهج أمان شبكة معقدة.

بالنسبة لمساحات العمل مع تمكين حماية النقل غير المصرح للبيانات، يجب أن تستخدم البنيات الأساسية لبرنامج ربط العمليات التجارية لـ Synapse وتجمعات Apache Spark اتصالات نقطة النهاية الخاصة المدارة لجميع اتصالاتها الصادرة.

لا يستخدم تجمع SQL المخصص وتجمع SQL بلا خادم نقاط النهاية الخاصة المدارة للاتصال الصادر؛ ومع ذلك، يمكن إجراء أي اتصال صادر من تجمعات SQL فقط إلى الأهداف المعتمدة، وهي أهداف اتصالات نقطة النهاية الخاصة المدارة.

مراكز الارتباطات الخاصة لـ Synapse Studio

تسمح مراكز Synapse Private Link بالاتصال بأمان بـ Synapse Studio من الشبكة الظاهرية الخاصة بالعميل باستخدام Azure Private Link. هذه الميزة مفيدة للعملاء الذين يرغبون في الوصول إلى مساحة عمل Synapse باستخدام Synapse Studio من بيئة خاضعة للرقابة ومقيدة، حيث تقتصر نسبة استخدام الشبكة للإنترنت الصادرة على مجموعة محدودة من خدمات Azure.

يتم تحقيق ذلك عن طريق إنشاء مورد مركز ارتباط خاص ونقطة نهاية خاصة لهذا المركز من الشبكة الظاهرية. ثم يتم استخدام نقطة النهاية الخاصة هذه للوصول إلى الاستوديو باستخدام اسم المجال المؤهل بالكامل (FQDN)، web.azuresynapse.net، مع عنوان IP خاص من الشبكة الظاهرية. يقوم مورد مركز الارتباط الخاص بتنزيل المحتويات الثابتة لـ Synapse Studio عبر Azure Private Link إلى محطة عمل المستخدم. بالإضافة إلى ذلك، يجب إنشاء نقاط نهاية خاصة منفصلة لنقاط نهاية مساحة العمل الفردية لضمان أن الاتصال بنقاط نهاية مساحة العمل خاص.

يصور الرسم التخطيطي التالي مراكز الارتباطات الخاصة لـ Synapse Studio.

يوضح الرسم التخطيطي أعلاه النقاط الرئيسية التالية:

| الصنف | الوصف |

|---|---|

| تصل محطة العمل في الشبكة الظاهرية للعميل المقيد إلى Synapse Studio باستخدام مستعرض ويب. | |

| يتم استخدام نقطة نهاية خاصة تم إنشاؤها لمورد مراكز الارتباطات الخاصة لتنزيل محتويات الاستوديو الثابت باستخدام Azure Private Link. | |

| تصل نقاط النهاية الخاصة التي تم إنشاؤها لنقاط نهاية مساحة عمل Synapse إلى موارد مساحة العمل بأمان باستخدام Azure Private Links. | |

| تسمح قواعد مجموعة أمان الشبكة في الشبكة الظاهرية للعميل المقيد بنسبة استخدام الشبكة الصادرة عبر المنفذ 443 إلى مجموعة محدودة من خدمات Azure، مثل Azure Resource Manager وAzure Front Door ومعرف Microsoft Entra. | |

| ترفض قواعد مجموعة أمان الشبكة في الشبكة الظاهرية للعميل المقيد جميع نسبة استخدام الشبكة الصادرة الأخرى من الشبكة الظاهرية. | |

| تم تعطيل الوصول العام على مساحة عمل Synapse. |

تجمع SQL المخصص (المعروف سابقاً باسم SQL DW)

قبل عرض Azure Synapse، تم تقديم منتج مستودع بيانات Azure SQL المسمى SQL DW. تمت إعادة تسميته الآن كتجمع SQL مخصص (المعروف سابقاً باسم SQL DW).

يتم إنشاء تجمع SQL المخصص (المعروف سابقاً SQL DW) داخل خادم Azure SQL منطقي. إنها بنية منطقية قابلة للتأمين تعمل كنقطة إدارية مركزية لمجموعة من قواعد البيانات بما في ذلك SQL DW وقواعد بيانات Azure SQL الأخرى.

معظم ميزات أمان الشبكة الأساسية التي تمت مناقشتها في الأقسام السابقة من هذه المقالة لـ Azure Synapse قابلة للتطبيق أيضاً على تجمع SQL المخصص (المعروف سابقاً SQL DW). يشمل ذلك ما يلي:

- قواعد جدار حماية IP

- تعطيل الوصول إلى الشبكة العامة

- نقاط النهاية الخاصة

- حماية النقل غير المصرح للبيانات من خلال قواعد جدار الحماية الصادرة

نظراً لأن تجمع SQL المخصص (المعروف سابقاً SQL DW) هو خدمة متعددة المستأجرين، فإنه لا يتم توفيره داخل شبكة ظاهرية مدارة. وهذا يعني أن بعض الميزات، مثل الشبكة الظاهرية المدارة واتصالات نقطة النهاية الخاصة المدارة، غير قابلة للتطبيق عليها.

مصفوفة ميزات أمان الشبكة

يوفر جدول المقارنة التالي نظرة عامة عالية المستوى على ميزات أمان الشبكة المدعومة عبر عروض Azure Synapse:

| الميزة | Azure Synapse: تجمع Apache Spark | Azure Synapse: تجمع SQL المخصص | Azure Synapse: تجمع SQL بلا خادم | تجمع SQL مخصص (المعروف سابقا ب SQL DW) |

|---|---|---|---|---|

| قواعد جدار حماية IP | نعم | نعم | نعم | نعم |

| تعطيل الوصول العام | نعم | نعم | نعم | نعم |

| نقاط النهاية الخاصة | نعم | نعم | نعم | نعم |

| حماية تسرب البيانات | نعم | نعم | نعم | نعم |

| الوصول الآمن باستخدام Synapse Studio | نعم | نعم | نعم | لا |

| الوصول من شبكة مقيدة باستخدام مركز ارتباط Synapse الخاص | نعم | نعم | نعم | لا |

| الشبكة الظاهرية المدارة وعزل الشبكة على مستوى مساحة العمل | نعم | غير متاح | غير متاح | غير متاح |

| اتصالات نقطة النهاية الخاصة المدارة للاتصال الصادر | نعم | غير متاح | غير متاح | غير متاح |

| عزل الشبكة على مستوى المستخدم | نعم | غير متاح | غير متاح | غير متاح |

الخطوات التالية

في المقالة التالية في سلسلة المستندات التقنية هذه، تعرّف على حماية التهديدات.