إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تشرح هذه المقالة كيفية تكوين إعدادات الاتصال في Azure Synapse Analytics، بما في ذلك مجموعات SQL المخصصة وتجمعات SQL بدون خادم حيثما كان ذلك مناسبا.

للحصول على سلاسل الاتصال بتجمعات Azure Synapse Analytics، راجع الاتصال ب Synapse SQL.

تختلف إعدادات الاتصال وتجربة بوابة Azure لتجمع SQL المخصص حسب ما إذا كان التجمع يتم نشره في مجموعات SQL مخصصة مستقلة (سابقا SQL DW) أو في مساحة عمل Azure Synapse Analytics. على النقيض من ذلك، تتوفر مجموعات SQL بدون خادم فقط في مساحات عمل Synapse وتتبع نفس إعدادات الاتصال التي تنشأ في مجموعات SQL المخصصة في مساحة العمل.

الوصول إلى الشبكة العامة

إشعار

تنطبق هذه الإعدادات على مجموعات SQL المخصصة وتجمعات SQL بدون خوادم التي تم إنشاؤها في مساحة عمل Azure Synapse. هذه التعليمات لا تنطبق على مجموعات SQL المخصصة المرتبطة بتجمع SQL مخصص مستقل (سابقا SQL DW).

يمكنك استخدام ميزة الوصول إلى الشبكة العامة للسماح باتصال الشبكة العامة الواردة بمساحة عمل Azure Synapse.

- عند تعطيلالوصول إلى الشبكات العامة، لا يمكنك الاتصال بمساحة عملك سوى باستخدام نقاط النهاية الخاصة.

- وعند تمكينالوصول إلى الشبكات العامة، يمكنك الاتصال بمساحة عملك باستخدام الشبكات العامة أيضًا. يمكنك إدارة هذه الميزة في أثناء إنشاء مساحة العمل وبعد الإنشاء.

هام

تتوفر هذه الميزة فقط لمساحات عمل Azure Synapse المقترنة بالشبكة الظاهرية المُدارة في Azure Synapse Analytics. ومع ذلك، لا يزال بإمكانك فتح مساحات عملك في Synapse للشبكات العامة بغض النظر عن اقترانها بشبكة ظاهرية مُدارة.

عند تعطيل الوصول إلى الشبكة العامة، لن يتم حظر الوصول إلى وضع GIT في Synapse Studio وتثبيت التغييرات طالما أن المستخدم لديه إذن كاف للوصول إلى مستودع Git المتكامل أو فرع Git المقابل. ومع ذلك، لن يعمل زر النشر لأنه تم حظر الوصول إلى الوضع المباشر بواسطة إعدادات جدار الحماية. عند تعطيل الوصول إلى الشبكة العامة، لا يزال بإمكان وقت تشغيل التكامل المستضاف ذاتيا الاتصال ب Synapse. لا ندعم حاليا إنشاء ارتباط خاص بين وقت تشغيل التكامل المستضاف ذاتيا ولوحة تحكم Synapse.

لن يؤدي تحديد الخيار تعطيل إلى تطبيق أي قواعد جدار حماية قد تقوم بتكوينها. بالإضافة إلى ذلك، ستظهر قواعد جدار الحماية باللون الرمادي في إعداد الشبكة في مدخل Synapse. تتم إعادة تطبيق تكوينات جدار الحماية عند تمكين الوصول إلى الشبكة العامة مرة أخرى.

تلميح

عند العودة إلى التمكين، انتظر لبعض الوقت قبل تحرير قواعد جدار الحماية.

تكوين الوصول إلى الشبكات العامة عند إنشاء مساحة عملك

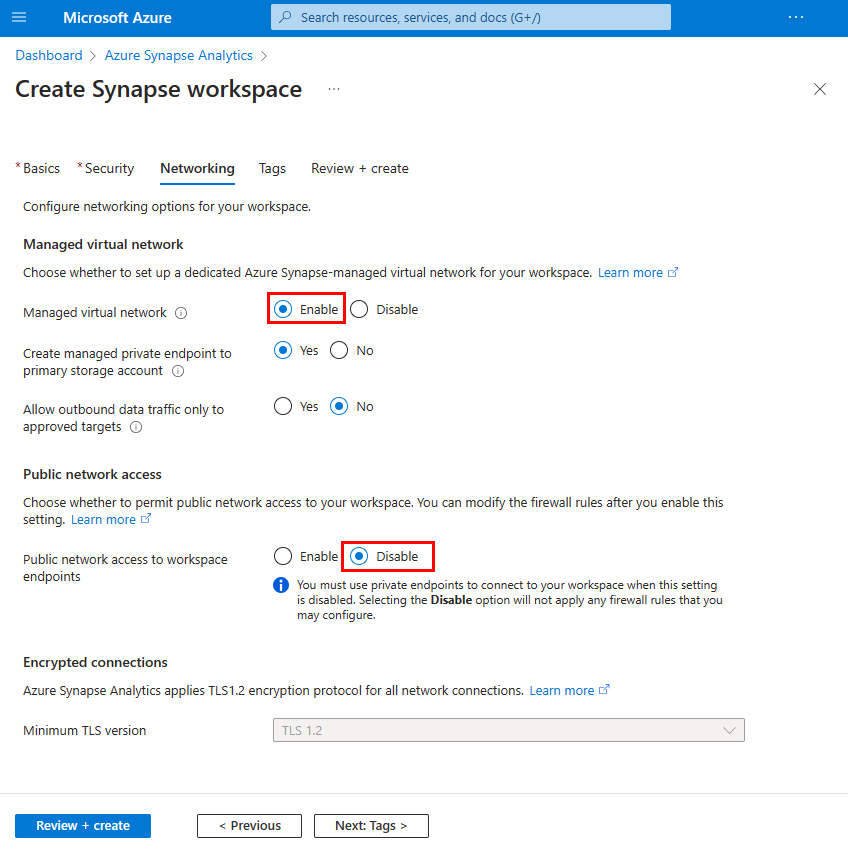

حدد علامة التبويب الشبكات عند إنشاء مساحة العمل في مدخل Azure.

ضمن الشبكة الظاهرية المُدارة، حدد تمكين لربط مساحة العمل بالشبكة الظاهرية المُدارة ومنح إذن بالوصول إلى الشبكات العامة.

ضمن الوصول إلى الشبكات العامة، حدد تعطيل لرفض وصول الجمهور إلى مساحة العمل. حدد تمكين إذا أردت السماح للجمهور بالوصول إلى مساحة العمل.

أكمل باقي تدفق إنشاء مساحة العمل.

تكوين الوصول إلى الشبكات العامة بعد إنشاء مساحة العمل

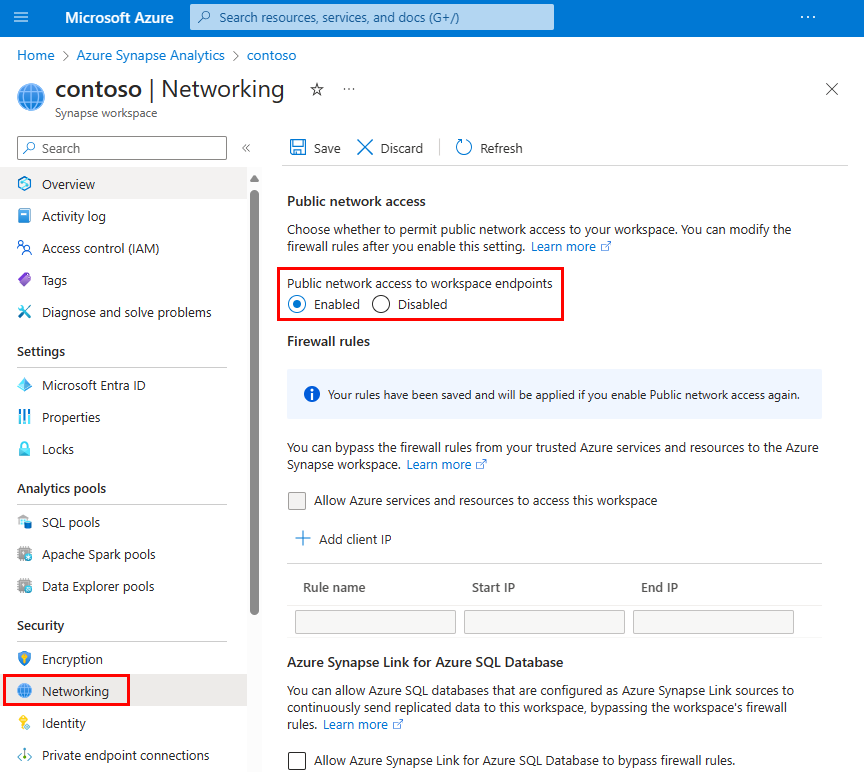

حدد مساحة عملك في Synapse في مدخل Azure.

حدد الشبكات من التنقل الأيمن.

حدد معطل لرفض وصول الجمهور إلى مساحة العمل. حدد مُمكّن إذا أردت السماح للجمهور بالوصول إلى مساحة العمل.

عند تعطيل قواعد جدار الحماية، تصبح غير نشطة للإشارة إلى أن قواعد جدار الحماية غير متاحة للاستخدام. ويتم الاحتفاظ بتكوينات قاعدة جدار الحماية.

حدد حفظ لحفظ التغيير. يُرسل إعلام يؤكد حفظ إعداد الشبكة بنجاح.

الحد الأدنى من إصدار TLS

لا تقبل نقطة نهاية SQL بلا خادم ونقطة نهاية التطوير إلا TLS 1.2 وما فوق.

منذ ديسمبر 2021، مطلوب حد أدنى من TLS 1.2 لتجمعات SQL المخصصة المدارة بمساحة العمل في مساحات عمل Synapse الجديدة. يمكنك رفع هذا المطلب أو خفضه باستخدام الحد الأدنى من TLS REST API لكل من مساحات عمل Synapse الجديدة أو مساحات العمل الموجودة، بحيث يمكن للمستخدمين الذين لا يمكنهم استخدام إصدار عميل TLS أعلى في مساحات العمل الاتصال. يمكن للعملاء أيضاً رفع الحد الأدنى من إصدار TLS لتلبية احتياجاتهم الأمنية.

هام

سيبدأ Azure في إيقاف إصدارات TLS القديمة (TLS 1.0 و1.1) بدءا من نوفمبر 2024. استخدم TLS 1.2 أو أعلى. بعد 31 مارس 2025، لن تتمكن من تعيين الحد الأدنى من إصدار TLS لاتصالات عميل Azure Synapse Analytics أقل من TLS 1.2. بعد هذا التاريخ، ستفشل محاولات تسجيل الدخول من الاتصالات باستخدام إصدار TLS أقل من 1.2. لمزيد من المعلومات، راجع الإعلان: سينتهي دعم Azure ل TLS 1.0 وTLS 1.1.

نهج Azure

نهج Azure لمنع التعديلات على إعدادات الشبكة في مساحة عمل Synapse غير متوفر حاليا.

نهج الاتصال

يتم تعيين نهج الاتصال لـ SQL Synapse في Azure Synapse Analytics إلى افتراضي. لا يمكنك تغيير سياسة الاتصال لمجموعات SQL المخصصة أو بدون خادم في Azure Synapse Analytics.

يمكن لتسجيل الدخول لتجمعات SQL في Azure Synapse Analytics أن تصل إلى أي من عناوين IP الخاصة بالبوابة الفردية أو شبكات عناوين IP الخاصة بالبوابة في منطقة معينة. للاتصال المتسق، اسمح بنسبة استخدام الشبكة من وإلى جميع عناوين IP للبوابة الفردية والشبكات الفرعية لعنوان IP للبوابة في منطقة ما. راجع نطاقات IP Azure وعلامات الخدمة - السحابة العامة للحصول على قائمة بعناوين IP لمنطقتك للسماح بها.

-

افتراضي: هذا هو نهج الاتصال الساري على جميع الخوادم بعد الإنشاء إلا إذا قمت بتغيير نهج الاتصال بشكل صريح إلى أو

Proxy.Redirectالنهج الافتراضي هو:-

Redirectلكافة اتصالات العميل التي تنشأ داخل Azure (على سبيل المثال، من جهاز Azure الظاهري). -

Proxyلكافة اتصالات العميل التي تنشأ خارج (على سبيل المثال، الاتصالات من محطة العمل المحلية).

-

-

اعاده توجيه: ينشئ العملاء اتصالات مباشرة بالعقدة التي تستضيف قاعدة البيانات، ما يؤدي إلى تقليل زمن الانتقال وتحسين معدل النقل. لكي تستخدم الاتصالات هذا الوضع، يحتاج العملاء إلى:

- السماح بالاتصال الصادر من العميل إلى جميع عناوين IP Azure SQL في المنطقة على المنافذ في نطاق 11000 إلى 11999. استخدم علامات الخدمة ل SQL لتسهيل إدارة ذلك. إذا كنت تستخدم Private Link، فشاهد استخدام نهج اتصال إعادة التوجيه مع نقاط النهاية الخاصة لنطاقات المنفذ للسماح بها.

- السماح بالاتصال الصادر من العميل إلى عناوين IP لبوابة قاعدة بيانات Azure SQL على المنفذ 1433.

- عند استخدام نهج اتصال إعادة التوجيه، راجع نطاقات IP Azure وعلامات الخدمة - السحابة العامة للحصول على قائمة بعناوين IP لمنطقتك للسماح بها.

-

الوكيل: في هذا الوضع، يتم توصيل جميع الاتصالات عبر بوابات قاعدة بيانات Azure SQL، مما يؤدي إلى زيادة زمن الانتقال وتقليل معدل النقل. للاتصالات لاستخدام هذا الوضع، يحتاج العملاء إلى السماح بالاتصال الصادر من العميل إلى عناوين IP لبوابة قاعدة بيانات Azure SQL على المنفذ 1433.

- عند استخدام نهج اتصال الوكيل، اسمح بعناوين IP لمنطقتك من قائمة عناوين IP للبوابة.