كيفية تصفية نسبة استخدام الشبكة باستخدام مجموعات أمان الشبكة

يمكنك استخدام مجموعة أمان شبكة Azure لتصفية نسبة استخدام الشبكة من موارد Azure وإليها في الشبكة الظاهرية لـ Azure. تحتوي مجموعة أمان الشبكة على قواعد أمان تسمح (أو ترفض) نسبة استخدام الشبكة الوارد (أو الصادر) إلى عدة أنواع من موارد Azure. يُمكنك تحديد، لكل قاعدة أمان، مصدر ووجهة ومنفذ وبروتوكول.

يمكنك نشر الموارد من العديد من خدمات Azure في شبكة Azure ظاهرية. للاطلاع على قائمة كاملة، راجع الخدمات التي يمكن نشرها في شبكة ظاهرية. يُمكنك إقران مجموعة أمان شبكة صفرية أو واحدة بكل شبكة فرعية وواجهة شبكة بالشبكة الظاهرية في أحد الأجهزة الظاهرية. يمكن أن تكون نفس مجموعة أمان الشبكة مقترنة بالعديد من الشبكات الفرعية وواجهات الشبكة التي تختارها.

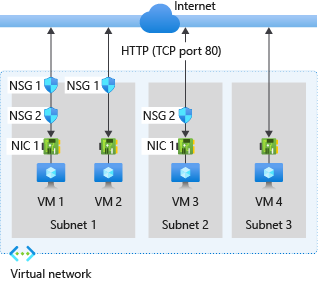

توضح الصورة التالية سيناريوهات مختلفة لكيفية نشر مجموعات أمان الشبكة للسماح بنقل بيانات الشبكة من وإلى الإنترنت عبر منفذ TCP 80:

قم بالرجوع إلى الصورة السابقة، إلى جانب النص التالي، لفهم كيفية معالجة Azure للقواعد الواردة والصادرة لمجموعات أمان الشبكة:

نسبة استخدام الشبكة الواردة

بالنسبة لنسبة استخدام الشبكة الواردة، يعالج Azure القواعد في مجموعة أمان الشبكة المرتبطة بشبكة فرعية أولاً، إذا كانت هناك واحدة، ثم القواعد في مجموعة أمان الشبكة المرتبطة بواجهة الشبكة، إن كانت هناك واحدة. تتضمن هذه العملية حركة المرور داخل الشبكة الفرعية أيضا.

VM1: تتم معالجة قواعد الأمان في NSG1، نظرًا لأنها مرتبطة بالشبكة الفرعية 1 و VM1 في الشبكة الفرعية 1 . ما لم تقم بإنشاء قاعدة تسمح بالمنفذ 80 الوارد، ترفض قاعدة الأمان الافتراضية DenyAllInbound نسبة استخدام الشبكة. ثم لا يتم تقييم حركة المرور المحظورة هذه بواسطة NSG2 لأنها مرتبطة بواجهة الشبكة. ومع ذلك إذا كان NSG1 يسمح بالمنفذ 80 في قاعدة الأمان الخاصة به، فإن NSG2 يعالج نسبة استخدام الشبكة. للسماح للمنفذ 80 إلى الجهاز الظاهري، يجب أن يكون لكل من NSG1 وNSG2 قاعدة تسمح للمنفذ 80 من الإنترنت.

الجهاز الظاهري2: تُعالج القواعد في NSG1 لأن الجهاز الظاهري2 في الشبكة الفرعية1. وبما أن VM2 ليس لديه مجموعة أمان الشبكة مُرتبطة بواجهة الشبكة الخاصة به، فإنه يتلقى جميع نسب استخدام الشبكة المسموح بها من خلال NSG1 أو يتم رفض جميع نسب استخدام الشبكة التي رفضها NSG1. نسبة استخدام الشبكة إما مسموح بها أو مرفوضة لكافة الموارد في نفس الشبكة الفرعية عندما تكون مجموعة أمان الشبكة مُقترنة بشبكة فرعية.

VM3: نظرًا لعدم وجود مجموعة أمان الشبكة مُرتبطة بشبكة فرعية2، يُسمح بنسبة استخدام الشبكة في الشبكة الفرعية ويُعالج بواسطة NSG2، لأن NSG2 مقترن بواجهة الشبكة المُرفقة بـVM3.

VM4: يتم حظر حركة المرور إلى VM4، لأن مجموعة أمان الشبكة غير مقترنة بالشبكة الفرعية 3، أو واجهة الشبكة في الجهاز الظاهري. يتم حظر جميع حركة مرور الشبكة من خلال شبكة فرعية وواجهة شبكة إذا لم يكن لديهم مجموعة أمان شبكة مرتبطة بها.

نسبة استخدام الشبكة الصادرة

بالنسبة لنسبة استخدام الشبكة الصادرة، يعالج Azure القواعد في مجموعة أمان الشبكة المرتبطة بواجهة الشبكة أولاً، إذا كانت هناك واحدة، ثم القواعد في مجموعة أمان الشبكة المرتبطة بالشبكة الفرعية، إذا كانت هناك واحدة. تتضمن هذه العملية حركة المرور داخل الشبكة الفرعية أيضا.

الجهاز الظاهري 1: تُعالج قواعد الأمان في NSG2. تسمح قاعدة الأمان الافتراضية AllowInternetOutbound في كل من NSG1 وNSG2 بحركة المرور ما لم تنشئ قاعدة أمان ترفض المنفذ 80 الصادر إلى الإنترنت. إذا رفض NSG2 المنفذ 80 في قاعدة الأمان الخاصة به، فإنه يرفض حركة المرور، ولا يقوم NSG1 بتقييمها أبدا. لرفض المنفذ 80 من الجهاز الظاهري، يجب أن يكون لأي من مجموعات أمان الشبكة (أو لكليهما) قاعدة ترفض المنفذ 80 إلى الإنترنت.

VM2: تُرسل نسبة استخدام الشبكة كافة عبر واجهة الشبكة إلى الشبكة الفرعية، حيث إن واجهة الشبكة المُرفقة بـVM2 لا تحتوي على مجموعة أمان شبكة مرتبطة بها. تُعالج القواعد في NSG1.

VM3: إذا رفض NSG2 المنفذ 80 في قاعدة الأمان الخاصة به، فإنه يرفض حركة المرور. إذا لم يرفض NSG2 المنفذ 80، فإن قاعدة الأمان الافتراضية AllowInternetOutbound في NSG2 تسمح بنسبة استخدام الشبكة لأنه لا توجد مجموعة أمان شبكة مقترنة بالشبكة الفرعية 2.

الجهاز الظاهري 4: يُسمح لنسبة استخدام الشبكة جميعها من الجهاز الظاهري 4، لأن مجموعة أمان الشبكة غير مقترنة بواجهة الشبكة المُرفقة بالجهاز الظاهري أو بالشبكة الفرعية 3.

نسبة استخدام الشبكة داخل الشبكة الفرعية

من المهم ملاحظة أن قواعد الأمان في NSG المرتبطة بشبكة فرعية يمكن أن تؤثر على الاتصال بين الأجهزة الافتراضية داخلها. بشكل افتراضي، يمكن للأجهزة الافتراضية في نفس الشبكة الفرعية الاتصال بناءً على قاعدة NSG الافتراضية التي تسمح بنسبة استخدام داخل الشبكة الفرعية. إذا أضفت قاعدة إلى NSG1 ترفض كل حركة المرور الواردة والصادرة، فلن يتمكن الجهاز الظاهري 1 وVM2 من الاتصال ببعضهما البعض.

يمكنك بسهولة استعراض القواعد المُجمعة المُطبقة على واجهة الشبكة من خلال عرض قواعد الأمان الفعالة لواجهة الشبكة. يمكنك أيضاً استخدام إمكانية التحقق من تدفق بروتوكول الإنترنت في Azure Network Watcher لتحديد ما إذا كان الاتصال مسموحاً به من أو إلى واجهة شبكة. يمكنك استخدام التحقق من تدفق IP لتحديد ما إذا كان الاتصال مسموحا به أو مرفوضا. بالإضافة إلى ذلك، استخدم التحقق من تدفق IP لإظهار هوية قاعدة أمان الشبكة المسؤولة عن السماح بنسبة استخدام الشبكة أو رفضها.

إشعار

تقترن مجموعات أمان الشبكة بالشبكات الفرعية أو بالأجهزة الظاهرية والخدمات السحابية المنشورة في نموذج النشر الكلاسيكي، وبالشبكات الفرعية أو واجهات الشبكة في نموذج نشر Resource Manager. لمعرفة المزيد حول نماذج نشر Azure، راجع فهم نماذج نشر Azure.

تلميح

ما لم يكن لديك سبب محدد لذلك، نوصي بربط مجموعة أمان الشبكة بشبكة فرعية أو واجهة شبكة الاتصال، ولكن ليس كليهما. بما أن القواعد في مجموعة أمان شبكة الاتصال مقترنة بشبكة فرعية يمكن أن تتعارض مع القواعد في مجموعة أمان الشبكة المرتبطة بواجهة شبكة اتصال، فقد تواجه مشكلات اتصال غير متوقعة تتطلب استكشاف الأخطاء وإصلاحها.

الخطوات التالية

للتعرف على موارد Azure التي يمكن نشرها في شبكة ظاهرية ولديها مجموعات أمان شبكة مقترنة بها، راجع تكامل الشبكة الظاهرية لخدمات Azure.

إذا لم تقم أبدا بإنشاء مجموعة أمان شبكة، يمكنك إكمال برنامج تعليمي سريع للحصول على بعض الخبرة في إنشاء واحدة.

إذا كنت معتاداً على مجموعات أمان الشبكة وتحتاج إلى إدارتها، فراجع إدارة مجموعة أمان شبكة.

إذا كنت تواجه مشاكل في الاتصال وتحتاج إلى استكشاف أخطاء مجموعات أمان الشبكة وإصلاحها، فراجع تشخيص مشكلة عامل تصفية حركة نسبة استخدام الشبكة على جهاز ظاهري.

تعرّف على كيفية تمكين سجلات تدفق مجموعة أمان الشبكة لتحليل نسبة استخدام الشبكة من وإلى الموارد التي لديها مجموعة أمان شبكة اتصال مقترَنة.