تكامل خدمات Azure مع الشبكات الظاهرية لعزل الشبكة

يتيح لك تكامل الشبكة الظاهرية لخدمة Azure تأمين الوصول إلى الخدمة إلى البنية الأساسية للشبكة الظاهرية فقط. تتضمن البنية الأساسية للشبكة الظاهرية أيضا شبكات ظاهرية نظيرة وشبكات محلية.

يوفر تكامل الشبكة الظاهرية خدمات Azure فوائد عزل الشبكة بواحد أو أكثر من الطرق التالية:

توزيع مثيلات مخصصة للخدمة في شبكة ظاهرية. ويمكن بعد ذلك الوصول إلى الخدمات من القطاع الخاص داخل الشبكة الافتراضية ومن الشبكات المحلية.

استخدام نقطة النهاية الخاصة التي تربطك بشكل خاص وآمن بخدمة مدعومة من Azure Private Link. تستخدم نقطة النهاية الخاصة عنوان بروتوكول إنترنت خاصًا من شبكتك الظاهرية، ما يجعل الخدمة في شبكتك الافتراضية تعمل بشكل فعال.

الوصول إلى الخدمة باستخدام نقاط النهاية العامة من خلال توسيع شبكة افتراضية للخدمة، من خلال نقاط تقديم الخدمة. وتسمح "نقاط نهاية الخدمة" بتأمين موارد الخدمة للشبكة الافتراضية.

استخدام علامات الخدمة للسماح بنسبة استخدام الشبكة أو رفضها لموارد Azure أو رفضها من نقاط نهاية IP العامة وإليها.

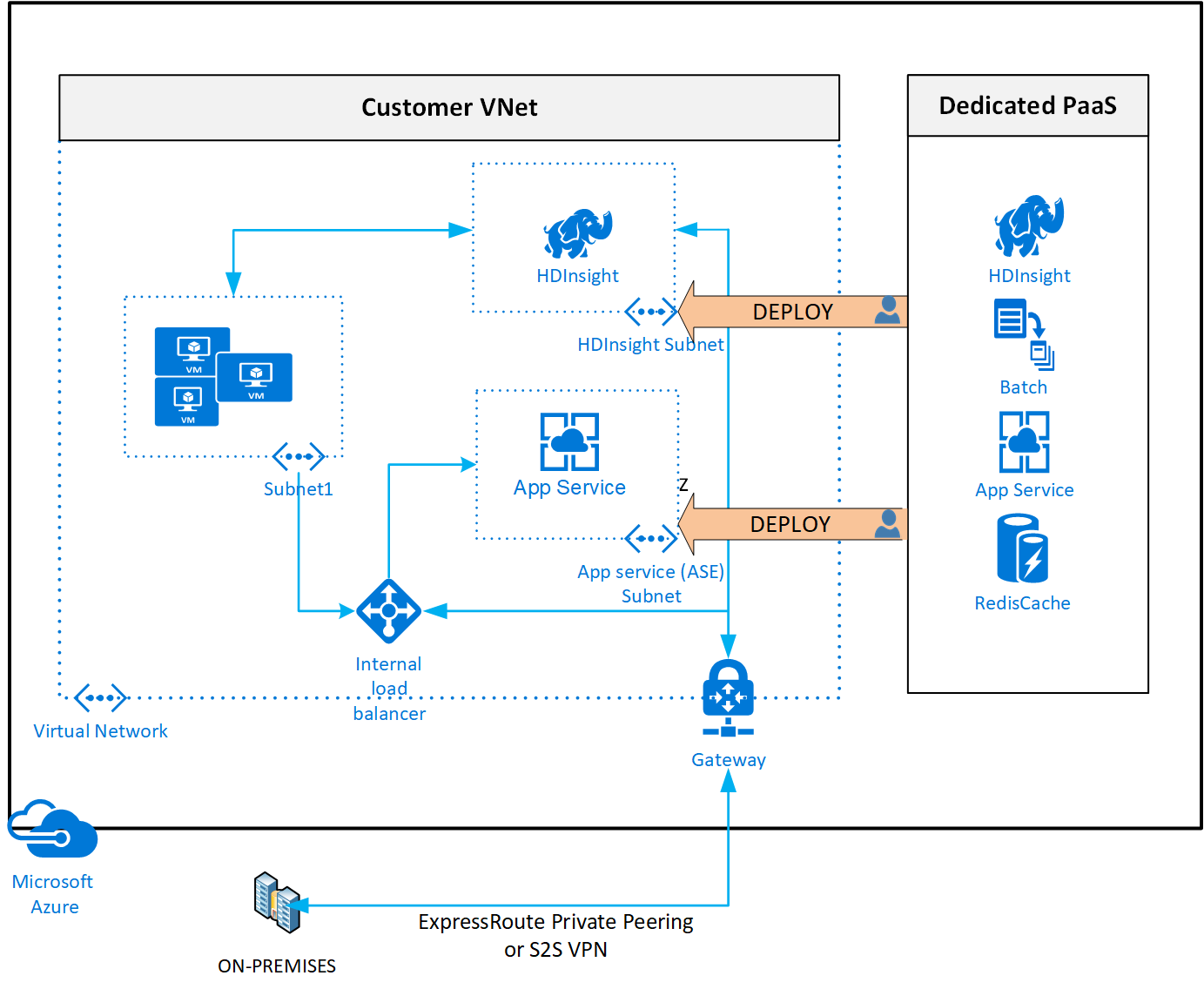

توزيع خدمات Azure المخصصة في الشبكات الظاهرية

عند توزيع خدمات Azure المخصصة في شبكة ظاهرية، يمكنك الاتصال بموارد الخدمة بشكل خاص من خلال عناوين IP خاصة.

يوفر توزيع خدمة Azure مخصصة في شبكتك الظاهرية الإمكانات التالية:

يمكن للموارد الموجودة داخل الشبكة الظاهرية الاتصال بعضها ببعض بشكل خاص من خلال عناوين IP الخاصة. على سبيل المثال، نقل البيانات مباشرةً بين HDInsight وSQL Server المُشغَّل على جهاز ظاهري في الشبكة الظاهرية.

يمكن للموارد المحلية الوصول إلى الموارد في أي شبكة ظاهرية باستخدام عناوين IP خاصة عبر شبكة ظاهرية خاصة من موقع إلى موقع (بوابة VPN) أو ExpressRoute.

يمكن ربط الشبكات الظاهرية لتمكين الموارد الموجودة في الشبكات الظاهرية من الاتصال بعضها ببعض باستخدام عناوين IP الخاصة.

تدير خدمة Azure مثيلات الخدمة بالكامل في شبكة ظاهرية. وتشمل هذه الإدارة مراقبة صحة الموارد والتحجيم باستخدام التحميل.

يتم توزيع مثيلات الخدمة في إحدى الشبكات الفرعية لأي شبكة ظاهرية. يجب فتح الوصول إلى الشبكة الواردة والصادرة للشبكة الفرعية من خلال مجموعات أمان الشبكة، وفقًا للإرشادات التي توفرها الخدمة.

تفرض خدمات معينة قيوداً على الشبكة الفرعية التي يتم توزيعها فيها. تحد هذه القيود من تطبيق السياسات أو المسارات أو الجمع بين الأجهزة الظاهرية وموارد الخدمة داخل الشبكة الفرعية نفسها. تحقق من القيود المحددة لكل خدمة لأنها قد تتغير بمرور الوقت. ومن أمثلة هذه الخدمات ملفات Azure NetApp، وHSM المخصص، ومثيلات Azure Container، وخدمة التطبيقات.

بشكل اختياري، قد تتطلب الخدمات شبكة فرعية مفوَّضة كمعرف صريح حتى تتمكن الشبكة الفرعية من استضافة خدمة معينة. تتمتع خدمات Azure بإذن صريح لإنشاء موارد خاصة بالخدمة في الشبكة الفرعية المفوضة مع التفويض.

شاهد مثالاً على استجابة واجهة برمجة تطبيقات REST على شبكة ظاهرية مع شبكة فرعية مفوَّضة. ويمكن الحصول على قائمة شاملة بالخدمات التي تستخدم نموذج الشبكة الفرعية المفوضة عبر واجهة برمجة تطبيقات التفويضات المتاحة.

للحصول على قائمة بالخدمات التي يمكن توزيعها في شبكة ظاهرية، راجع توزيع خدمات Azure المخصصة في الشبكات الظاهرية.

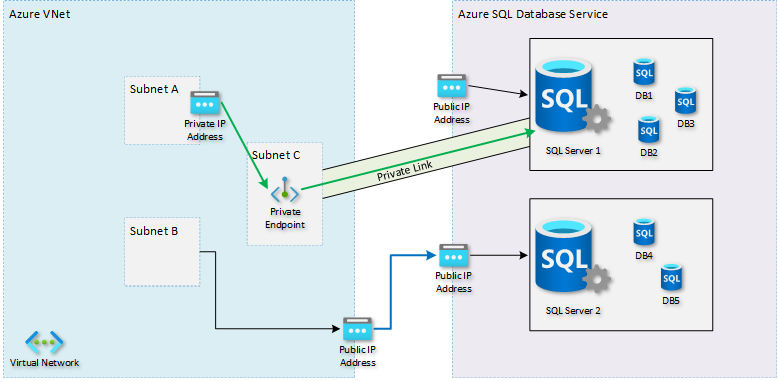

الارتباط الخاص ونقاط النهاية الخاصة

تسمح نقاط النهاية الخاصة بدخول نسبة استخدام الشبكة من شبكتك الظاهرية إلى مورد Azure بشكل آمن. يتم إنشاء هذا الارتباط الخاص دون الحاجة إلى عناوين IP عامة. نقطة النهاية الخاصة هي واجهة شبكة خاصة لخدمة Azure في الشبكة الظاهرية. عند إنشاء نقطة نهاية خاصة لموردك، فإنها توفر اتصالاً آمناً بين العملاء على شبكتك الظاهرية ومورد Azure. يتم تعيين عنوان IP لنقطة النهاية الخاصة من نطاق عناوين IP لشبكتك الظاهرية. الاتصال بين نقطة النهاية الخاصة وخدمة Azure هو ارتباط خاص.

في الرسم التخطيطي، يعرض اليمين قاعدة بيانات Azure SQL باعتبارها خدمة PaaS الهدف. يمكن أن يكون الهدف أي خدمة تدعم نقاط النهاية الخاصة. هناك مثيلات متعددة من SQL Server المنطقي لعدة عملاء، والتي يمكن الوصول إليها جميعاً عبر عناوين IP العامة.

في هذه الحالة، يتم الكشف عن مثيل واحد من SQL Server منطقي بنقطة نهاية خاصة. تجعل نقطة النهاية SQL Server قابلاً للوصول إليه من خلال عنوان IP خاص في الشبكة الظاهرية للعميل. بسبب التغيير في تكوين DNS، يرسل تطبيق العميل الآن نسبة استخدام الشبكة الخاصة به مباشرة إلى نقطة النهاية الخاصة تلك. ترى الخدمة الهدف نسبة استخدام الشبكة التي تنشأ من عنوان IP خاص للشبكة الظاهرية.

يمثل السهم الأخضر ارتباطا خاصا. لا يزال من الممكن أن يوجد عنوان IP عام للمورد الهدف إلى جانب نقطة النهاية الخاصة. لم يعد تطبيق العميل يستخدم IP العام. يمكن لجدار الحماية الآن ألا يسمح بأي وصول لعنوان IP العام ذلك؛ ما يجعله قابلاً للوصول إليه فقط عبر نقاط النهاية الخاصة. تنشأ الاتصالات بخادم SQL بدون نقطة نهاية خاصة من الشبكة الظاهرية من عنوان IP عام. يمثل السهم الأزرق هذا التدفق.

يستخدم تطبيق العميل عادة اسم مضيف DNS للوصول إلى الخدمة الهدف. لا توجد تغييرات مطلوبة على التطبيق. يجب تكوين دقة DNS في الشبكة الظاهرية لحل نفس اسم المضيف هذا إلى عنوان IP الخاص بالمورد الهدف بدلا من عنوان IP العام الأصلي. باستخدام مسار خاص بين العميل والخدمة الهدف، لا يعتمد العميل على عنوان IP العام. يمكن للخدمة الهدف إيقاف تشغيل الوصول العام.

يتيح لك هذا التعرض للمثيلات الفردية أن تمنع سرقة البيانات. لا يستطيع المستخدم الضار جمع المعلومات من قاعدة البيانات وتحميلها إلى قاعدة بيانات عامة أخرى أو حساب تخزين آخر. يمكنك منع الوصول إلى عناوين IP العامة لكل خدمات PaaS. لا يزال بإمكانك السماح بالوصول إلى مثيلات PaaS من خلال نقاط النهاية الخاصة فيها.

لمزيد من المعلومات حول الارتباط الخاص وقائمة خدمات Azure المدعومة، راجع ما هو الارتباط الخاص؟.

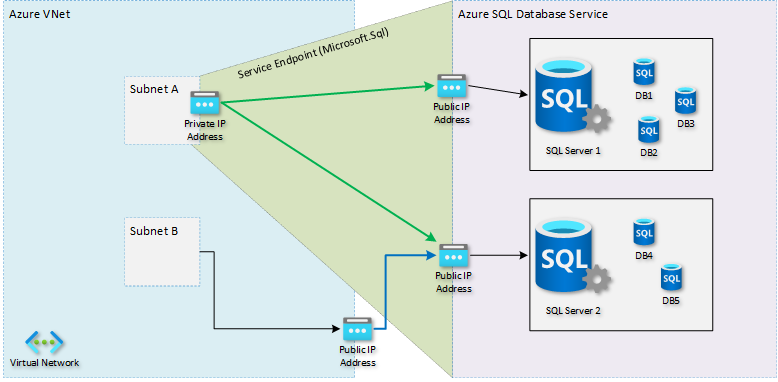

نقاط نهاية الخدمة

توفر نقاط تقديم الخدمة اتصالاً آمنا ومباشراً لخدمات Azure عبر شبكة Azure الأساسية. تسمح لك نقاط النهاية بتأمين موارد Azure إلى شبكاتك الظاهرية فقط. تمكن نقاط نهاية الخدمة عناوين IP الخاصة في الشبكة الظاهرية من الوصول إلى خدمة Azure دون الحاجة إلى عنوان IP عام صادر.

بدون نقاط نهاية الخدمة، يمكن أن يكون تقييد الوصول إلى شبكتك الظاهرية فقط أمرا صعبا. يمكن أن يتغير عنوان IP المصدر أو يمكن مشاركته مع عملاء آخرين. على سبيل المثال، خدمات PaaS بعناوين IP الصادرة المشتركة. باستخدام نقاط نهاية الخدمة، يصبح عنوان IP المصدر الذي تراه الخدمة الهدف عنوان IP خاصا من شبكتك الظاهرية. يسمح تغيير نسبة استخدام الشبكة عند الدخول هذا بتحديد الأصل بسهولة واستخدامه لتكوين قواعد جدار الحماية المناسبة. على سبيل المثال، السماح بنسبة استخدام الشبكة فقط من شبكة فرعية معينة داخل تلك الشبكة الظاهرية.

مع نقاط تقديم الخدمة، تظل إدخالات DNS لخدمات Azure كما هي، وتستمر في الحل إلى عناوين IP العامة المعينة لخدمة Azure.

في الرسم التخطيطي التالي، الجانب الأيمن هو نفس خدمة PaaS الهدف. على اليسار، توجد شبكة ظاهرية للعميل مع شبكتين فرعيتين: الشبكة الفرعية A التي تحتوي على نقطة نهاية خدمة نحو Microsoft.Sql، والشبكة الفرعية B، التي لا تحتوي على نقاط نهاية الخدمة المحددة.

عندما يحاول مورد في الشبكة الفرعية B الوصول إلى أي SQL Server، فإنه يستخدم عنوان IP عاما للاتصال الصادر. يمثل السهم الأزرق نسبة استخدام الشبكة هذه. يجب أن يستخدم جدار حماية SQL Server عنوان IP العام ذلك للسماح بنسبة استخدام الشبكة أو حظرها.

عندما يحاول مورد في الشبكة الفرعية A الوصول إلى خادم قاعدة بيانات، ينظر إليه كعنوان IP خاص من داخل الشبكة الظاهرية. تمثل الأسهم الخضراء نسبة استخدام الشبكة هذه. يمكن لجدار حماية SQL Server الآن السماح على وجه التحديد بالشبكة الفرعية أ. ولا حاجة إلى معرفة عنوان IP العام للخدمة المصدر.

تنطبق نقاط تقديم الخدمة على كل مثيلات الخدمة الهدف. على سبيل المثال، كل مثيلات SQL Server لعملاء Azure، وليس فقط مثيل العميل.

لمزيد من المعلومات، راجع نقاط نهاية خدمة الشبكة الظاهرية

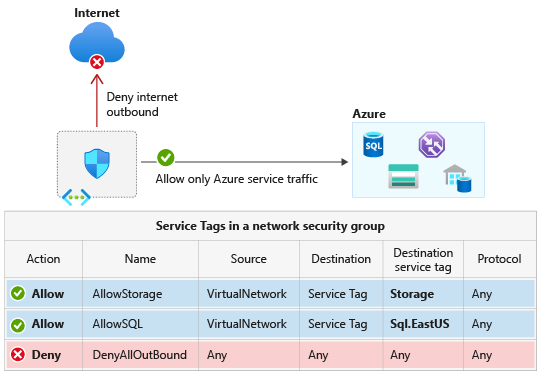

علامات الخدمة

تمثل علامة الخدمة مجموعة من بادئات عنوان IP من خدمة Azure معينة. باستخدام علامات الخدمة، يمكنك تعريف عناصر التحكم في الوصول إلى الشبكة على مجموعات أمان الشبكة أو Azure Firewall. يمكنك السماح بنسبة استخدام الشبكة للخدمة أو رفضها. للسماح بنسبة استخدام الشبكة أو رفضها، حدد علامة الخدمة في حقل المصدر أو الوجهة في قاعدة ما.

تحقيق عزل الشبكة وحماية موارد Azure الخاصة بك من الإنترنت في أثناء الوصول إلى خدمات Azure التي تحتوي على نقاط نهاية عامة. قم بإنشاء قواعد مجموعة أمان الشبكة الواردة/الصادرة لرفض نسبة استخدام الشبكة إلى الإنترنت ومنه والسماح بنسبة استخدام الشبكة إلى/من AzureCloud. لمزيد من علامات الخدمة، راجع علامات الخدمة المتوفرة لخدمات Azure محددة.

لمزيد من المعلومات حول علامات الخدمة وخدمات Azure التي تدعمها، راجع نظرة عامة على علامات الخدمة

مقارنة نقاط النهاية الخاصة ونقاط تقديم الخدمة

ملاحظة

توصي Microsoft باستخدام ارتباط Azure الخاص. يوفر الارتباط الخاص إمكانات أفضل من حيث الوصول الخاص إلى PaaS من خدمة محلية وحماية استخراج البيانات المبنية والتعيين إلى IP الخاص في شبكتك الخاصة. لمزيد من المعلومات، راجع ارتباط Azure الخاص

بدلاً من النظر فقط إلى اختلافاتهم، تجدر الإشارة إلى أن كلاً من نقاط تقديم الخدمة ونقاط النهاية الخاصة لها خصائص مشتركة.

يتم استخدام كلتا الميزتين من أجل تحكم أدق عبر جدار الحماية على الخدمة الهدف. على سبيل المثال، تقييد الوصول إلى قواعد بيانات SQL Server أو حسابات التخزين. لكن العملية مختلفة لكليهما، كما نوقش بمزيد من التفصيل في الأقسام السابقة.

يتغلب كلا النهجين على مشكلة استنفاد منفذ ترجمة عنوان الشبكة المصدر (SNAT). قد تجد استنفاداً عند توجيه نسبة استخدام الشبكة إلى أسفل عبر جهاز ظاهري للشبكة (NVA) أو خدمة ذات قيود على منفذ SNAT. عند استخدام نقاط تقديم الخدمة أو نقاط النهاية الخاصة، تأخذ نسبة استخدام الشبكة مسارًا محسناً مباشرة إلى الخدمة الهدف. يمكن أن يفيد كلا النهجين التطبيقات كثيفة النطاق الترددي؛ نظرًا لتقليل كل من زمن الانتقال والتكلفة.

في كلتا الحالتين، لا يزال بإمكانك التأكد من مرور نسبة استخدام الشبكة إلى الخدمة الهدف عبر جدار حماية شبكة أو جهاز ظاهري على الشبكة. يختلف هذا الإجراء لكلا النهجين. عند استخدام نقاط تقديم الخدمة، يجب تكوين نقطة تقديم الخدمة على الشبكة الفرعية لجدار الحماية بدلاً من الشبكة الفرعية حيث يتم توزيع الخدمة المصدر. عند استخدام نقاط النهاية الخاصة، يمكنك وضع مسار معرف من قبل المستخدم (UDR) لعنوان IP الخاص بنقطة النهاية الخاصة على الشبكة الفرعية المصدر. ليس في الشبكة الفرعية لنقطة النهاية الخاصة.

لمقارنة الاختلافات وفهمها، راجع الجدول التالي.

| الاعتبار | نقاط نهاية الخدمة | نقاط النهاية الخاصة |

|---|---|---|

| نطاق الخدمة الذي ينطبق التكوين على مستواه | الخدمة بأكملها (على سبيل المثال، كل خوادم SQL أو حسابات التخزين لكل العملاء) | مثيل فردي (على سبيل المثال، مثيل SQL Server أو حساب تخزين معين تملكه أنت) |

| حماية استخراج البيانات المدمج - القدرة على نقل/نسخ البيانات من مورد PaaS المحمي إلى مورد PaaS آخر غير محمي بواسطة المطلع الضار | لا | نعم |

| وصول خاص إلى مورد PaaS من أماكن العمل | لا | نعم |

| تكوين مجموعة NSG مطلوب للوصول إلى الخدمة | نعم (باستخدام علامات الخدمة) | لا |

| يمكن الوصول إلى الخدمة من دون استخدام أي عنوان IP عام | لا | نعم |

| تظل نسبة استخدام الشبكة من Azure إلى Azure على شبكة Azure الأساسية | نعم | نعم |

| تستطيع الخدمة تعطيل عنوان IP العام الخاص بها | لا | نعم |

| يمكنك بسهولة تقييد نسبة استخدام الشبكة القادمة من شبكة Azure ظاهرية | نعم (السماح بالوصول من شبكات فرعية محددة و/أو استخدام مجموعات NSG) | نعم |

| يمكنك بسهولة تقييد نسبة استخدام الشبكة القادمة من أماكن العمل (VPN/ExpressRoute) | غير متوفر** | نعم |

| يتطلب تغييرات DNS | لا | نعم (راجع تكوين DNS) |

| يؤثر في تكلفة الحل الخاص بك | لا | نعم (راجع تسعير الارتباط الخاص) |

| يؤثر في الاتفاقية على مستوى الخدمة المركبة للحل الخاص بك | لا | نعم (خدمة الارتباط الخاص نفسها لديها اتفاقية على مستوى الخدمة بنسبة 99.99٪) |

| الإعداد والصيانة | بسيطة لإعداد مع أقل إدارة النفقات العامة | مطلوب جهد إضافي |

| الحدود | ليس هناك حد على إجمالي عدد نقاط نهاية الخدمة في شبكة ظاهرية. خدمات Azure قد تفرض قيودًا على عدد الشبكات الفرعية المستخدمة لتأمين المورد. (راجع الأسئلة المتداولة حول الشبكة الظاهرية) | نعم (راجع حدود الارتباط الخاص) |

**لا يمكن الوصول إلى موارد خدمة Azure المؤمَّنة للشبكات الظاهرية من الشبكات المحلية. إذا كنت ترغب في السماح بنسبة استخدام الشبكة من الموقع المحلي، فاسمح بعناوين IP العامة (عادة ما تكون NAT) من موقعك المحلي أو ExpressRoute. يمكن إضافة عناوين IP هذه من خلال تكوين جدار حماية IP لموارد خدمة Azure. لمزيد من المعلومات، راجع الأسئلة المتداولة حول الشبكة الظاهرية.

الخطوات التالية

تعرّف على كيفية دمج تطبيقك مع شبكة Azure.

تعرّف على كيفية تقييد الوصول إلى الموارد باستخدام علامات الخدمة.

تعرف على كيفية الاتصال بشكل خاص بحساب Azure Cosmos DB عبر Azure Private Link.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ