تكوين مستأجر Microsoft Entra لاتصالات بروتوكول P2S User VPN OpenVPN

عند الاتصال بـ VNet باستخدام Virtual WAN User VPN (نقطة إلى موقع)، يتاح لك اختيار البروتوكول الذي تريد استخدامه. يحدد البروتوكول الذي تستخدمه خيارات المصادقة المتوفرة لك. إذا كنت تستخدم بروتوكول OpenVPN، فإن مصادقة Microsoft Entra هي أحد خيارات المصادقة المتاحة لك لاستخدامها. تساعدك هذه المقالة على تكوين مستأجر Microsoft Entra ل Virtual WAN User VPN (من نقطة إلى موقع) باستخدام مصادقة OpenVPN.

إشعار

مصادقة Microsoft Entra مدعومة فقط لاتصالات بروتوكول OpenVPN® وتتطلب عميل Azure VPN.

1. إنشاء مستأجر Microsoft Entra

تحقق من أن لديك مستأجر Microsoft Entra. إذا لم يكن لديك مستأجر Microsoft Entra، يمكنك إنشاء مستأجر باستخدام الخطوات الواردة في مقالة إنشاء مستأجر جديد:

- اسم المؤسسة

- اسم المجال الأول

2. إنشاء مستخدمي مستأجر Microsoft Entra

إنشاء حسابين في مستأجر Microsoft Entra الذي تم إنشاؤه حديثا. للخطوات، راجع إضافة مستخدم جديد أو حذفه.

- حساب المسؤول العمومي

- حساب المستخدم

سيتم استخدام حساب المسؤول العمومي لمنح الموافقة على تسجيل تطبيق Azure VPN. يمكن استخدام حساب المستخدم لاختبار مصادقة OpenVPN.

تعيين أحد الحسابات لدور المسؤول العمومي. للحصول على الخطوات، راجع تعيين أدوار المسؤول وغير المسؤول للمستخدمين الذين لديهم معرف Microsoft Entra.

3. منح الموافقة على تسجيل تطبيق Azure VPN

سجِّل الدخول إلى مدخل Azure كمستخدم له صلاحيات مسؤول عام.

بعد ذلك، مَنح موافقة المسؤول لمؤسستك. يسمح هذا لتطبيق Azure VPN بتسجيل الدخول وقراءة ملفات تعريف المستخدمين. قم بنسخ ولصق عنوان URL الخاص بموقع التوزيع في شريط العناوين في المستعرض:

سنة

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure مُشغل بواسطة 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentإشعار

إذا كنت تستخدم حساب مسؤول عمومي غير أصلي لمستأجر Microsoft Entra لتقديم الموافقة، فاستبدل "المشترك" بمعرف مستأجر Microsoft Entra في عنوان URL. قد تضطر أيضًا إلى استبدال "شائع" بمعرف المستأجر الخاص بك في بعض الحالات الأخرى أيضًا. للحصول على تعليمات حول العثور على معرف المستأجر، راجع كيفية العثور على معرف مستأجر Microsoft Entra.

حدد الحساب الذي له دور مسؤول عمومي إذا تمت مطالبتك بذلك.

في صفحة الأذونات المطلوبة، حدد قبول.

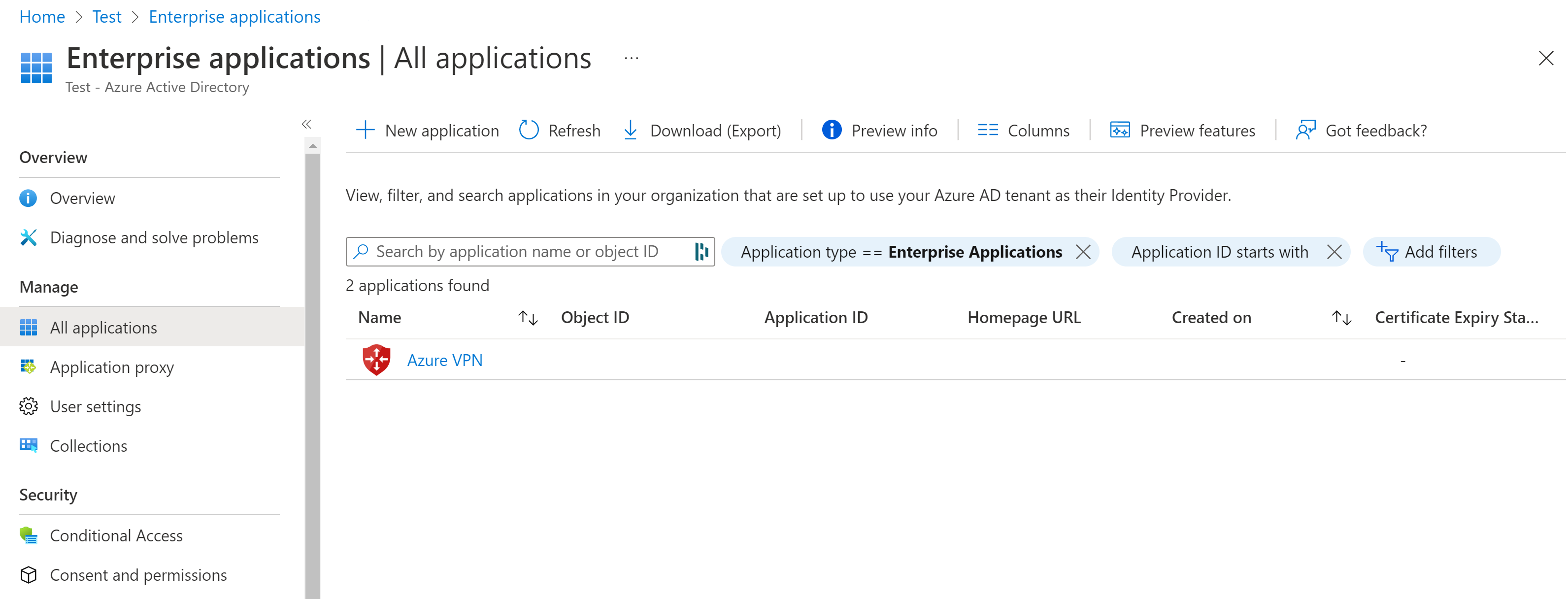

انتقل إلى معرف Microsoft Entra. في الجزء الأيمن، انقر فوق تطبيقات المؤسسة. سترى Azure VPN مدرجة.

الخطوات التالية

للاتصال بالشبكات الظاهرية باستخدام مصادقة Microsoft Entra، يجب إنشاء تكوين VPN للمستخدم وربطه ب Virtual Hub. راجع تكوين مصادقة Microsoft Entra للاتصال من نقطة إلى موقع ب Azure.