بنية شبكة النقل العالمي وشبكة الاتصال واسعة النطاق الظاهرية

تتطلب المؤسسات الحديثة اتصالاً في كل مكان بين التطبيقات والبيانات والمستخدمين الموزعين فائقة التوزيع عبر السحابة والأماكن المحلية. يتم اعتماد بنية شبكة النقل العالمي من قبل المؤسسات لدمج وربط والتحكم في بصمة تكنولوجيا المعلومات العالمية الحديثة التي تركز على السحابة.

تعتمد بنية شبكة النقل العالمية على نموذج الاتصال الكلاسيكي المحوري حيث يتيح "المحور" للشبكة المستضافة على السحابة إمكانية الاتصال العابر بين نقاط النهاية التي يمكن توزيعها عبر أنواع مختلفة من "الأسلاك".

في هذا النموذج، يمكن أن يكون المتحدث:

- الشبكة الظاهرية (VNets)

- موقع الفرع الفعلي

- مستخدم بعيد

- الإنترنت

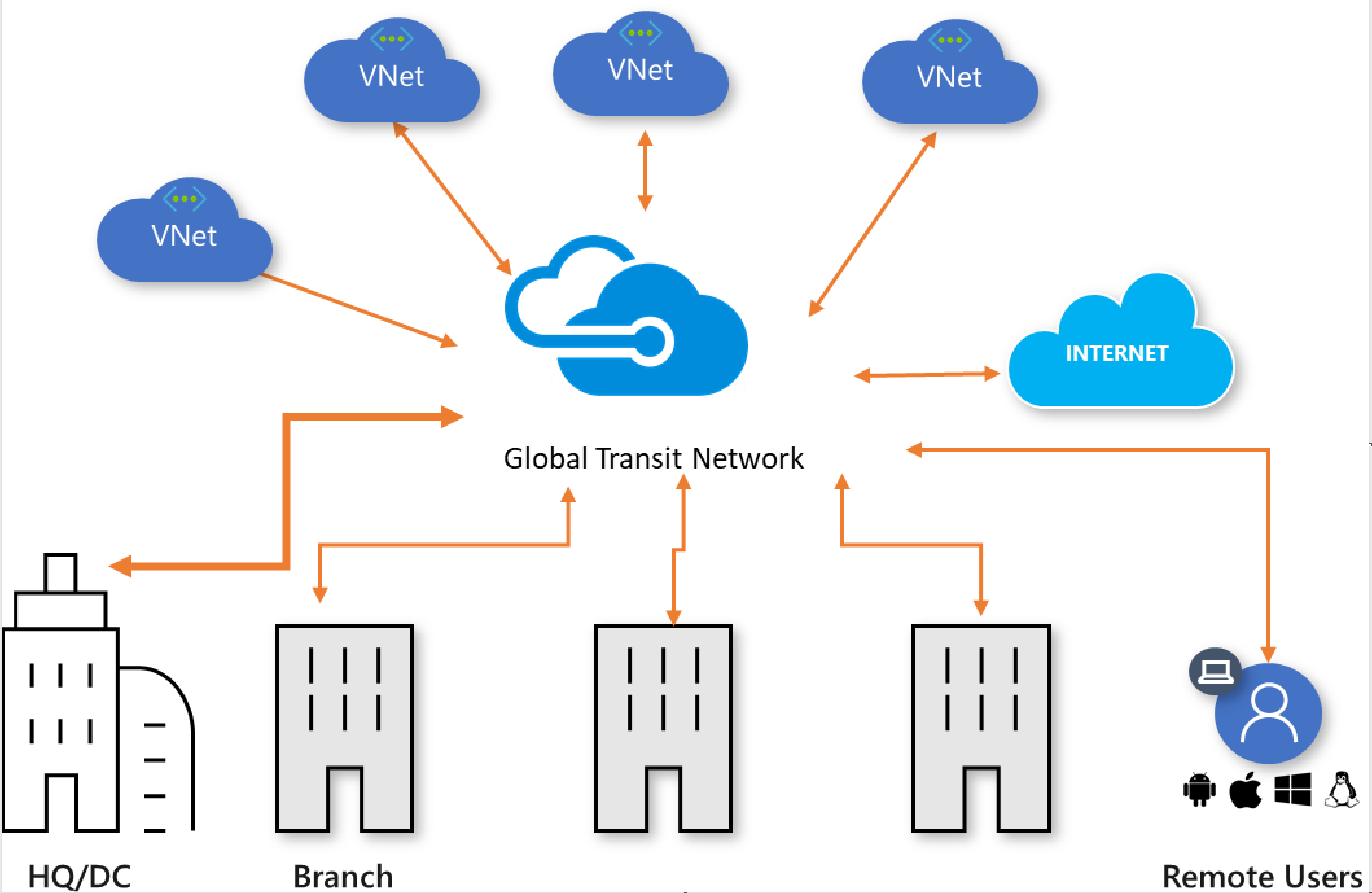

الشكل 1: شبكة مركز النقل العام والشبكة المحورية

يوضح الشكل 1 العرض المنطقي لشبكة النقل العام حيث يكون المستخدمون الموزعون جغرافيا والمواقع الفعلية والشبكات الظاهرية مترابطين عبر مركز شبكة مستضاف في السحابة. تتيح هذه البنية اتصال النقل المنطقي أحادي القفزة بين نقاط نهاية الشبكة.

شبكة عبور عالمية مع شبكة WAN افتراضية

Azure Virtual WAN هي خدمة شبكات سحابية تديرها Microsoft. تتم استضافة جميع مكونات الشبكات التي تتكون منها هذه الخدمة وإدارتها من قبل Microsoft. لمزيدٍ من المعلومات حول Virtual WAN، راجع مقالة نظرة عامة على Virtual WAN.

تسمح Azure Virtual WAN ببنية شبكة نقل عالمية من خلال تمكين الاتصال في كل مكان ومن أي شبكة إلى أخرى بين مجموعات أحمال العمل السحابية الموزعة عالميًا في الشبكات الظاهرية ومواقع الفروع وتطبيقات SaaS وPaaS والمستخدمين.

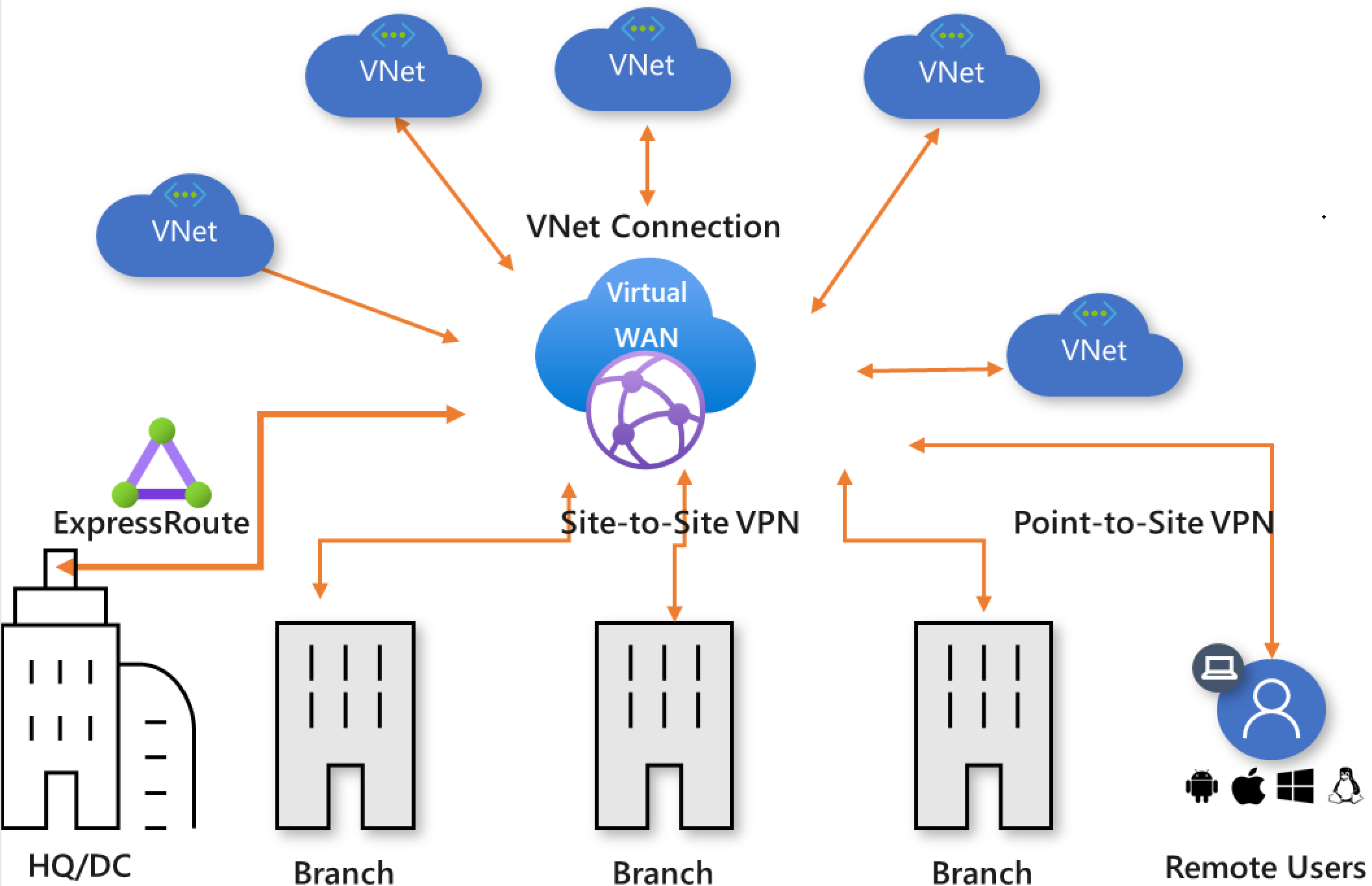

الشكل 2: شبكة النقل العالمية وVirtual WAN

في بنية Azure Virtual WAN، يتم توفير محاور WAN الافتراضية في مناطق Azure، والتي يمكنك اختيار توصيل الفروع الخاصة بك وشبكات VNets والمستخدمين البعيدين بها. يتم توصيل مواقع الفروع الفعلية بالمركز بواسطة Premium أو Standard ExpressRoute أو شبكات ظاهرية خاصة من موقع إلى موقع، ويتم توصيل الشبكات الظاهرية بالمركز بواسطة اتصالات VNet، ويمكن للمستخدمين البعيدين الاتصال مباشرة بالمركز باستخدام VPN للمستخدم (الشبكات الظاهرية الخاصة من نقطة إلى موقع). تدعم شبكة WAN الظاهرية أيضًا اتصال الشبكة الظاهرية عبر المناطق حيث يمكن توصيل شبكة ظاهرية في منطقة واحدة بمركز شبكة WAN ظاهرية في منطقة مختلفة.

يمكنك إنشاء شبكة WAN ظاهرية عن طريق إنشاء مركز WAN ظاهري واحد في المنطقة التي تحتوي على أكبر عدد من المحاور (الفروع والشبكات الظاهرية والمستخدمين)، ثم توصيل المحاور الموجودة في مناطق أخرى بالمركز. هذا خيار جيد عندما تكون بصمة المؤسسة في الغالب في منطقة واحدة مع عدد قليل من المحاور البعيدة.

الاتصال من مركز إلى مركز

يمكن أن تمتد بصمة سحابة المؤسسة عبر مناطق سحابية متعددة ومن الأمثل (زمن الانتقال) الوصول إلى السحابة من منطقة أقرب إلى موقعها الفعلي والمستخدمين. يتمثل أحد المبادئ الرئيسية لبنية شبكة النقل العام في تمكين الاتصال عبر المناطق بين جميع نقاط نهاية الشبكة السحابية والشبكة المحلية. وهذا يعني أن نسبة استخدام الشبكة من فرع متصل بالسحابة في منطقة واحدة يمكن أن تصل إلى فرع آخر أو شبكة ظاهرية في منطقة مختلفة باستخدام اتصال من مركز إلى مركز ممكن بواسطة شبكة Azure العالمية.

الشكل 3: الاتصال عبر المنطقة عبر شبكة WAN الظاهرية

عند تمكين مراكز متعددة في شبكة WAN ظاهرية واحدة، يتم ربط المراكز تلقائيًا عبر ارتباطات من مركز إلى مركز، ما يتيح الاتصال العالمي بين الفروع والشبكات الظاهرية التي يتم توزيعها عبر مناطق متعددة.

بالإضافة إلى ذلك، يمكن ربط المراكز التي تشكل جميعها جزءًا من شبكة WAN الظاهرية نفسها بنهج وصول وأمان إقليمية مختلفة. لمزيد من المعلومات، راجع مقالة Security and policy control لاحقًا.

اتصال من أي إلى أي

تتيح بنية شبكة النقل العالمية إمكانية الاتصال من أي شبكة إلى أخرى عبر محاور WAN الافتراضية. هذه البنية تلغي أو تقلل من الحاجة إلى اتصال شبكة كاملة أو جزئية بين المحاور الأكثر تعقيدًا في البناء والصيانة. بالإضافة إلى ذلك، يعد التحكم في التوجيه في شبكات النقل المحوري مقابل شبكة الاتصال أسهل في التكوين والصيانة.

يسمح الاتصال من أي شبكة إلى أخرى (في سياق البنية العمومية) لمؤسسة ذات مستخدمين وفروع ومراكز بيانات والشبكات الظاهرية والتطبيقات الموزعة عالميًا بالاتصال ببعضها البعض من خلال مركز (مراكز) "النقل". تعمل شبكة Azure Virtual WAN كنظام عبور عالمي.

الشكل 4: مسارات نسبة استخدام شبكة WAN الظاهرية

تدعم Azure Virtual WAN مسارات اتصال النقل العام التالية. يتم تعيين الأحرف بين أقواس إلى الشكل 4.

- فرع إلى شبكة ظاهرية (أ)

- فرع إلى فرع (ب)

- ExpressRoute Global Reach وVirtual WAN

- مستخدم بعيد إلى شبكة ظاهرية (ج)

- مستخدم بعيد إلى فرع (د)

- شبكة ظاهرية إلى أخرى (هـ)

- من فرع إلى مركز من مركز إلى فرع (و)

- فرع إلى مركز ومن مركز إلى فرع (ز)

- شبكة ظاهرية إلى مركز ومن مركز إلى شبكة ظاهرية (ح)

فرع إلى شبكة ظاهرية (أ) وفرع إلى شبكة ظاهرية عبر المنطقة (ز)

Branch-to-VNet هو المسار الأساسي الذي تدعمه Azure Virtual WAN. يسمح لك هذا المسار بتوصيل الفروع بأحمال عمل مؤسسة Azure IAAS التي يتم نشرها في Azure VNets. يمكن توصيل الفروع بشبكة WAN الظاهرية عبر ExpressRoute أو VPN من موقع إلى موقع. تنتقل نسبة استخدام الشبكة إلى الشبكات الظاهرية المتصلة بمراكز WAN الظاهرية عبر اتصالات الشبكة الظاهرية. النقل الصريح للبوابة غير مطلوب لـ Virtual WAN لأن شبكة WAN الظاهرية تمكن نقل البوابة تلقائيًا إلى موقع الفرع. راجع مقالة Virtual WAN Partners حول كيفية توصيل SD-WAN CPE بـ Virtual WAN.

ExpressRoute Global Reach وVirtual WAN

تُعد ExpressRoute طريقة خاصة ومرنة لتوصيل شبكاتك المحلية بـ Microsoft Cloud. يدعم Virtual WAN اتصالات دائرة Express Route. يمكن توصيل وحدات SKU لدائرة ExpressRoute التالية بشبكة Virtual WAN: محلية وقياسية ومميزة.

هناك خياران لتمكين اتصال ExpressRoute ب ExpressRoute العابر عند استخدام Azure Virtual WAN:

يمكنك تمكين ExpressRoute من اتصال النقل ExpressRoute عن طريق تمكين ExpressRoute Global Reach على دوائر ExpressRoute. Global Reach هي ميزة إضافية ExpressRoute تسمح لك بربط دوائر ExpressRoute في مواقع نظيرة مختلفة معا لإنشاء شبكة خاصة. لن يعبر اتصال ExpressRoute إلى ExpressRoute العابر بين الدوائر ذات الوظيفة الإضافية Global Reach مركز Virtual WAN لأن Global Reach يتيح مسارا أكثر مثالية عبر العمود الفقري العمومي.

يمكنك استخدام ميزة هدف التوجيه مع نهج توجيه نسبة استخدام الشبكة الخاصة لتمكين اتصال عبور ExpressRoute عبر جهاز أمان تم نشره في Virtual WAN Hub. لا يتطلب هذا الخيار Global Reach. لمزيد من المعلومات، راجع قسم ExpressRoute في وثائق هدف التوجيه.

من فرع إلى فرع (ب) ومن فرع إلى فرع عبر المنطقة (و)

يمكن توصيل الفروع بمركز Azure Virtual WAN باستخدام دوائر ExpressRoute و/أو اتصالات VPN من موقع إلى موقع. يمكنك توصيل الفروع بمركز WAN الظاهري الموجود في المنطقة الأقرب إلى الفرع.

يتيح هذا الخيار للمؤسسات الاستفادة من الشبكة الأساسية لـ Azure لتوصيل الفروع. ومع ذلك، على الرغم من توفر هذه الإمكانية، يجب أن تزن فوائد توصيل الفروع عبر Azure Virtual WAN مقابل استخدام شبكة WAN خاصة.

إشعار

تعطيل الاتصال من فرع إلى فرع في شبكة WAN الظاهرية - يمكن تكوين شبكة WAN الظاهرية لتعطيل الاتصال من فرع إلى فرع. سيمنع هذا التكوين نشر المسار بين VPN (S2S وP2S) والمواقع المتصلة ب Express Route. لن يؤثر هذا التكوين على نشر مسار الفرع إلى Vnet وVnet-to-Vnet والاتصال به. لتكوين هذا الإعداد باستخدام مدخل Microsoft Azure: ضمن قائمة تكوين شبكة WAN الظاهرية، اختر الإعداد: Branch-to-Branch - Disabled.

مستخدم بعيد إلى شبكة ظاهرية (ج)

يمكنك تمكين الوصول المباشر والآمن عن بعد إلى Azure باستخدام اتصال من نقطة إلى موقع من عميل مستخدم بعيد إلى شبكة WAN ظاهرية. لم يعد المستخدمون عن بعد على مستوى المؤسسة مضطرين إلى التثبيت على السحابة باستخدام VPN المؤسسي.

مستخدم بعيد إلى فرع (د)

يتيح مسار المستخدم البعيد إلى الفرع للمستخدمين البعيدين الذين يستخدمون اتصالاً من نقطة إلى موقع بـ Azure الوصول إلى أحمال العمل والتطبيقات المحلية عن طريق المرور عبر السحابة. يمنح هذا المسار المستخدمين عن بعد المرونة للوصول إلى أحمال العمل التي يتم نشرها في Azure وفي أماكن العمل. يمكن للمؤسسات تمكين خدمة الوصول عن بعد الآمنة المركزية المستندة إلى السحابة في Azure Virtual WAN.

نقل من شبكة ظاهرية إلى أخرى (هـ) وشبكة ظاهرية إلى أخرى عبر المنطقة (ح)

يتيح النقل من شبكة ظاهرية إلى أخرى للشبكات الظاهرية الاتصال ببعضها البعض من أجل ربط التطبيقات متعددة المستويات التي يتم تنفيذها عبر شبكات ظاهرية متعددة. اختياريًا، يمكنك توصيل الشبكات الظاهرية ببعضها البعض من خلال تناظر الشبكة الظاهرية وقد يكون هذا مناسبا لبعض السيناريوهات التي لا يكون فيها النقل عبر مركز VWAN ضروريًا.

التوجيه النفقي القسري والمسار الافتراضي

يمكن تمكين الاتصال النفقي القسري عن طريق تكوين المسار الافتراضي التمكين على اتصال VPN أو ExpressRoute أو الشبكة الظاهرية في Virtual WAN.

تقوم للمركز الظاهري بتوزيع مسار افتراضي تم تعلمه إلى شبكة ظاهرية/اتصال VPN/ExpressRoute من موقع إلى موقع إذا كانت العلامة "ممكنة" على الاتصال.

تظهر هذه العلامة عندما يقوم المستخدم بعمل تحرير اتصال شبكة ظاهرية أو اتصال VPN أو اتصال ExpressRoute. بشكل افتراضي، تُعطل هذه العلامة عند توصيل موقع أو دائرة ExpressRoute بمركز. يتم تمكينه بشكل افتراضي عن طريق إضافة اتصال شبكة ظاهرية لتوصيل شبكة ظاهرية بمركز ظاهري. تمكّن هذه العلامة توزيع المسار الظاهري إلى اتصال فقط إذا تم التعرف على المسار الظاهري بالفعل بواسطة مركز لشبكة WAN الظاهري كنتيجة لنشر جدار حماية في المركز، أو إذا فرض موقع متصل آخر تمكين النفق.

الأمان والتحكم في النهج

تربط مراكز Azure Virtual WAN جميع نقاط نهاية الشبكات عبر الشبكة المختلطة ومن المحتمل أن ترى جميع نسبة استخدام الشبكة العابرة. يمكن تحويل مراكز شبكة WAN الظاهرية إلى مراكز افتراضية آمنة عن طريق نشر حل أمان سلكي في المركز. يمكنك نشر Azure Firewall، وتحديد الأجهزة الظاهرية لشبكة جدار الحماية من الجيل التالي أو برامج الأمان كخدمة (SaaS) داخل مراكز Virtual WAN لتمكين الأمان والوصول والتحكم في النهج المستند إلى السحابة. يمكنك تكوين Virtual WAN لتوجيه نسبة استخدام الشبكة إلى حلول الأمان في المركز باستخدام هدف توجيه المركز الظاهري.

يمكن تنفيذ تنسيق جدران حماية Azure في مراكز WAN الظاهرية بواسطة Azure Firewall Manager. يوفر Azure Firewall Manager الإمكانات لإدارة وتوسيع نطاق الأمان لشبكات النقل العمومية. يوفر Azure Firewall Manager القدرة على إدارة التوجيه مركزيًا، وإدارة النهج العالمية، وخدمات أمان الإنترنت المتقدمة عبر جهة خارجية جنبًا إلى جنب مع جدار حماية Azure.

لمزيد من المعلومات حول نشر الأجهزة الظاهرية لشبكة جدار الحماية من الجيل التالي وتنسيقها في مركز Virtual WAN، راجع الأجهزة الظاهرية للشبكة المتكاملة في المركز الظاهري. لمزيد من المعلومات حول حلول أمان SaaS التي يمكن نشرها في مركز Virtual WAN، راجع البرامج كخدمة.

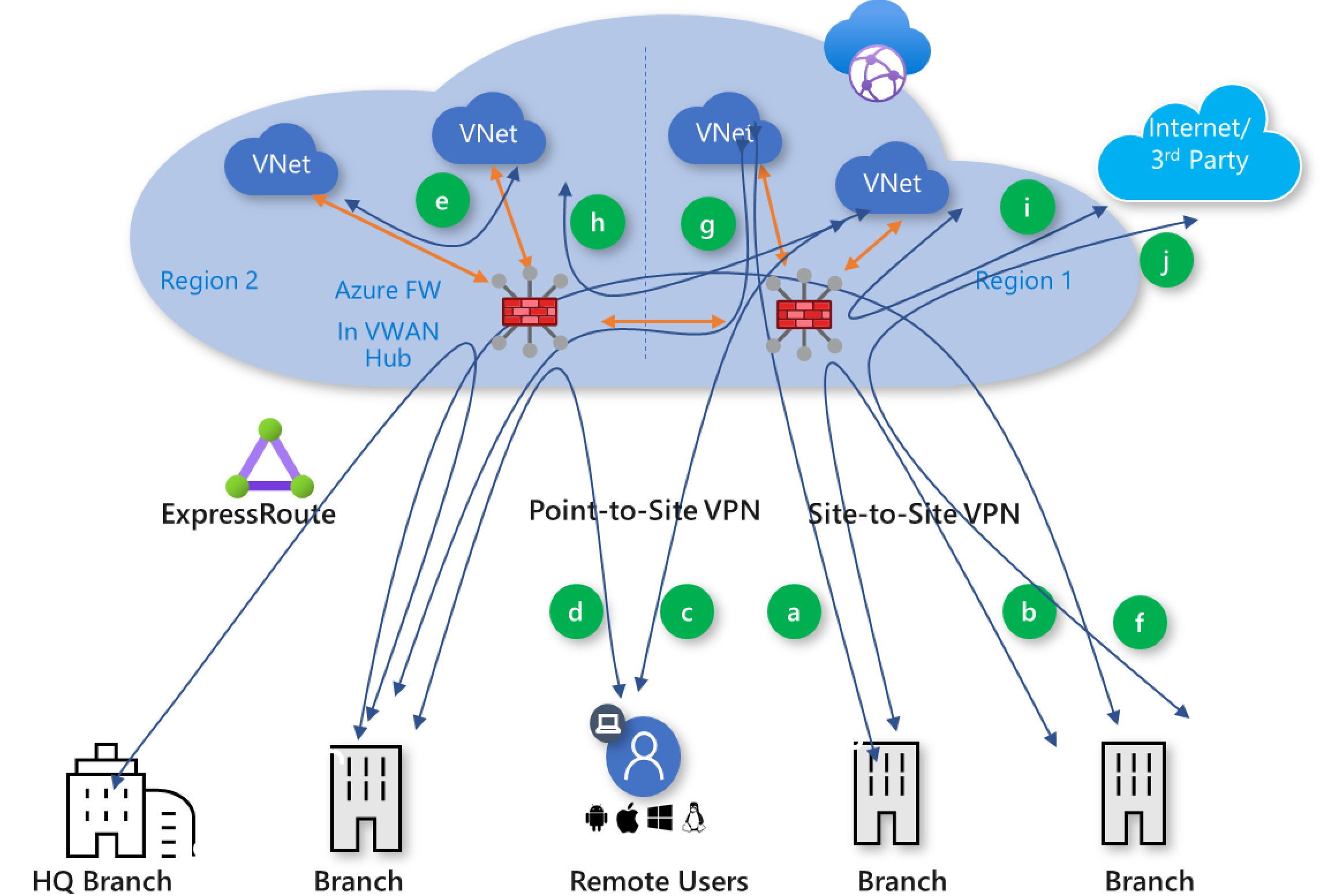

الشكل 5: مركز ظاهري آمن باستخدام Azure Firewall

تدعم شبكة WAN الظاهرية مسارات اتصال النقل الآمنة العالمية التالية. بينما تصف أنماط الرسم التخطيطي وحركة المرور في هذا القسم حالات استخدام جدار حماية Azure، يتم دعم نفس أنماط نسبة استخدام الشبكة مع الأجهزة الظاهرية للشبكة وحلول أمان SaaS المنشورة في المركز. يتم تعيين الأحرف بين أقواس إلى الشكل 5.

- النقل الآمن من فرع إلى شبكة ظاهرية (ج)

- النقل الآمن من فرع إلى شبكة ظاهرية عبر المراكز الظاهرية (g)، مدعومة بهدف التوجيه

- النقل الآمن من VNet إلى VNet (e)

- النقل الآمن من VNet إلى VNet عبر المراكز الظاهرية (h)، مدعومة بهدف التوجيه

- النقل الآمن من فرع إلى فرع (ب)، مدعوم بهدف التوجيه

- النقل الآمن من فرع إلى فرع عبر المراكز الظاهرية (f)، مدعومة بهدف التوجيه

- خدمة VNet-to-Internet أو خدمة أمان تابعة لجهة خارجية (i)

- خدمة VNet-to-Branch أو خدمة أمان تابعة لجهة خارجية (j)

النقل الآمن من VNet إلى VNet (ه)، النقل الآمن عبر المنطقة (h) من VNet إلى VNet

يتيح النقل الآمن من VNet إلى VNet للشبكات الظاهرية الاتصال ببعضها البعض عبر أجهزة الأمان (Azure Firewall، حدد NVA وSaaS) المنشورة في مركز Virtual WAN.

خدمة VNet-to-Internet أو خدمة أمان تابعة لجهة خارجية (i)

يمكن VNet-to-Internet الشبكات الظاهرية من الاتصال بالإنترنت عبر أجهزة الأمان (Azure Firewall، حدد NVA وSaaS) في مركز WAN الظاهري. لا تتدفق نسبة استخدام الشبكة إلى الإنترنت عبر خدمات الأمان المدعومة من جهة خارجية عبر جهاز أمان ويتم توجيهها مباشرة إلى خدمة أمان الجهات الخارجية. يمكنك تكوين مسار Vnet-to-Internet عبر خدمة أمان الجهات الخارجية المدعومة باستخدام Azure Firewall Manager.

خدمة VNet-to-Branch أو خدمة أمان تابعة لجهة خارجية (j)

تتيح خدمة Branch-to-Internet للفروع الاتصال بالإنترنت عبر جدار حماية Azure في مركز WAN الظاهري. لا تتدفق نسبة استخدام الشبكة إلى الإنترنت عبر خدمات الأمان المدعومة من جهة خارجية عبر جهاز أمان ويتم توجيهها مباشرة إلى خدمة أمان الجهات الخارجية. يمكنك تكوين مسار Branch-to-Internet عبر خدمة أمان الجهات الخارجية المدعومة باستخدام Azure Firewall Manager.

النقل الآمن من فرع إلى فرع، النقل الآمن من فرع إلى فرع عبر المنطقة (ب)، (و)

يمكن توصيل الفروع بمركز ظاهري آمن باستخدام جدار حماية Azure باستخدام دوائر ExpressRoute و/أو اتصالات VPN من موقع إلى موقع. يمكنك توصيل الفروع بمركز WAN الظاهري الموجود في المنطقة الأقرب إلى الفرع. يسمح تكوين هدف التوجيه على مراكز WAN الظاهرية لنفس المركز من فرع إلى فرع أو فحص بين لوحة الوصل/ المنطقة من فرع إلى فرع بواسطة أجهزة الأمان (Azure Firewall، حدد NVA وSaaS) المنشورة في مركز Virtual WAN.

يتيح هذا الخيار للمؤسسات الاستفادة من الشبكة الأساسية لـ Azure لتوصيل الفروع. ومع ذلك، على الرغم من توفر هذه الإمكانية، يجب أن تزن فوائد توصيل الفروع عبر Azure Virtual WAN مقابل استخدام شبكة WAN خاصة.

النقل الآمن من فرع إلى شبكة ظاهرية (ج)، النقل الآمن من فرع إلى شبكة ظاهرية عبر المنطقة (g)

يتيح النقل الآمن من فرع إلى شبكة ظاهرية للفروع الاتصال بالشبكات الظاهرية في نفس المنطقة مثل مركز WAN الظاهري بالإضافة إلى شبكة ظاهرية أخرى متصلة بمركز WAN ظاهري آخر في منطقة أخرى (فحص نسبة استخدام الشبكة بين المراكز مدعوم فقط مع هدف التوجيه).

كيف أعمل تمكين المسار الافتراضي (0.0.0.0/0) في مركز ظاهري آمن

يمكن تكوين جدار حماية Azure المنشور في مركز Virtual WAN (مركز ظاهري آمن) كموجه افتراضي إلى الإنترنت أو موفر أمان موثوق به لجميع الفروع (المتصلة بواسطة VPN أو Express Route)، والشبكات الظاهرية المحورية والمستخدمين (متصلين عبر P2S VPN). يجب إجراء هذا التكوين باستخدام Azure Firewall Manager. راجع توجيه نسبة استخدام الشبكة إلى المركز الخاص بك لتكوين جميع نسبة استخدام الشبكة من الفروع (بما في ذلك المستخدمين) بالإضافة إلى الشبكات الظاهرية إلى الإنترنت عبر جدار حماية Azure.

هذا تكوين من خطوتين:

تكوين توجيه نسبة استخدام الشبكة عبر الإنترنت باستخدام قائمة إعداد مسار المركز الظاهري الآمن. تكوين Vnets والفروع التي يمكنها إرسال نسبة استخدام الشبكة إلى الإنترنت عبر جدار الحماية.

تكوين الاتصالات (Vnet و Branch) التي يمكنها توجيه نسبة استخدام الشبكة إلى الإنترنت (0.0.0.0/0) عبر Azure FW في المركز أو موفر الأمان الموثوق به. تضمن هذه الخطوة نشر المسار الافتراضي إلى الفروع المحددة والشبكات الظاهرية المرفقة بمركز Virtual WAN عبر Connections.

فرض نقل البيانات النفقية إلى جدار الحماية المحلي في مركز ظاهري آمن

إذا كان هناك بالفعل مسار افتراضي تم تعلمه (عبر BGP) بواسطة المركز الظاهري من أحد الفروع (مواقع VPN أو ER)، يتم تجاوز هذا المسار الافتراضي بواسطة المسار الافتراضي الذي تم تعلمه من إعداد Azure Firewall Manager. في هذه الحالة، سيتم توجيه نسبة استخدام الشبكة كافة التي تدخل المركز من Vnets والفروع الموجهة إلى الإنترنت، إلى جدار حماية Azure أو موفر الأمان الموثوق به.

إشعار

حاليا لا يوجد خيار لتحديد جدار الحماية المحلي أو جدار حماية Azure (وموفر الأمان الموثوق به) لنسبة استخدام الشبكة المرتبطة بالإنترنت التي تنشأ من Vnets أو الفروع أو المستخدمين. يفضل دائمًا المسار الافتراضي الذي تم تعلمه من إعداد Azure Firewall Manager على المسار الافتراضي الذي تم تعلمه من أحد الفروع.

الخطوات التالية

إنشاء اتصال باستخدام Virtual WAN ونشر جدار حماية Azure في مركز (مراكز) VWAN.