ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

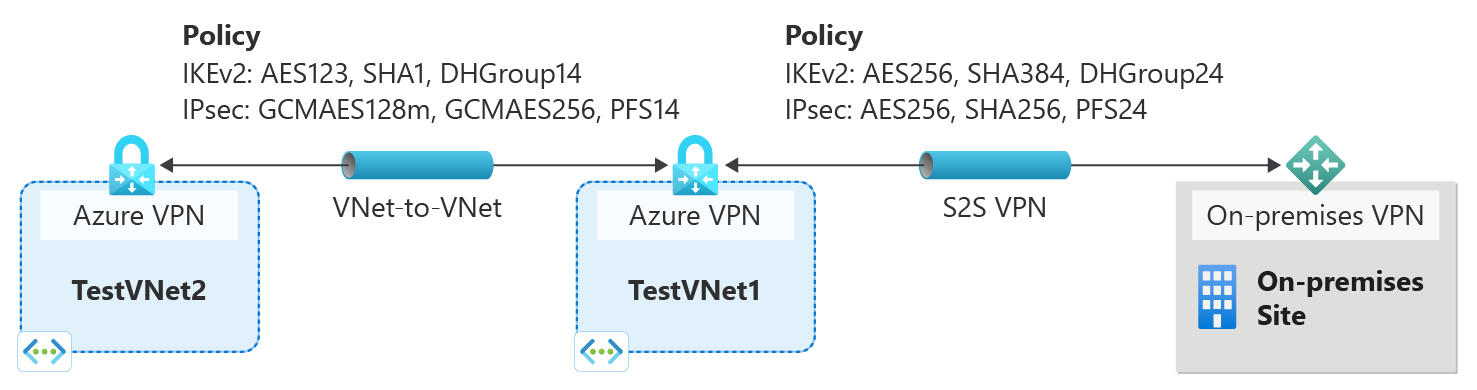

ترشدك هذه المقالة عبر خطوات تكوين نهج IPsec/IKE مخصص لاتصالات VPN من موقع إلى موقع لبوابة VPN أو اتصالات VNet-to-VNet باستخدام PowerShell.

سير العمل

تساعدك الإرشادات الواردة في هذه المقالة في إعداد وتكوين نهج IPsec/IKE كما هو موضح في الرسم التخطيطي التالي.

- قم بإنشاء شبكة ظاهرية وبوابة VPN.

- قم بإنشاء بوابة شبكة محلية للاتصال عبر المباني أو شبكة ظاهرية أخرى وبوابة للاتصال من VNet-to-VNet.

- إنشاء نهج IPsec/IKE مع خوارزميات ومعلمات محددة.

- إنشاء اتصال (IPsec أو VNet2VNet) باستخدام نهج IPsec/IKE.

- إضافة/تحديث/إزالة نهج IPsec/IKE لاتصال موجود.

معلمات النهج

يدعم معيار بروتوكول IPsec وIKE مجموعة واسعة من خوارزميات التشفير في مجموعات مختلفة. ارجع إلى عن متطلبات التشفير وبوابات Azure VPN لمعرفة كيف يمكن أن يساعد ذلك في ضمان الاتصال عبر المباني ومن VNet-to-VNet لتلبية متطلبات الامتثال أو الأمان لديك. كن على دراية بالاعتبارات التالية:

- يعمل نهج IPsec/IKE فقط على وحدات SKU للبوابة التالية:

- VpnGw1~5 وVpnGw1AZ~5AZ

- الأداء القياسيوالعالي

- يمكنك فقط تحديد مجموعة نهج واحدة لاتصال معين.

- يجب عليك تحديد جميع الخوارزميات والمعلمات لكل من IKE (الوضع الرئيسي) و IPsec (الوضع السريع). المواصفات الجزئية للنهج غير مسموح بها.

- راجع مواصفات مورد جهاز VPN الخاص بك للتأكد من أن سياسة IKEv2 مدعومة على أجهزة VPN المحلية. لا يمكن لاتصالات S2S أو VNet-to-VNet تحديد ما إذا كانت النهج غير متوافقة.

خوارزميات التشفير ونقاط القوة الرئيسية

يسرد الجدول التالي خوارزميات التشفير القابلة للتكوين المدعومة ونقاط القوة الرئيسية.

| IPsec/IKEv2 | الخيارات |

|---|---|

| تشفير IKEv2 | GCMAES256، GCMAES128، AES256، AES192، AES128 |

| تكامل IKEv2 | SHA384, SHA256, لوغاريتم التجزئة الآمن 1, MD5 |

| مجموعة DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| تشفير IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES، لا شيء |

| تكامل IPsec | GCMAES256، GCMAES192، GCMAES128، SHA256، SHA1، MD5 |

| مجموعة PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1، لا شيء |

| مدة بقاء SA للوضع السريع | (اختياري؛ القيم الافتراضية إذا لم يتم تحديدها) ثانية (عدد صحيح؛ 300 كحد أدنى، افتراضي 27000) كيلوبايت (عدد صحيح؛ الحد الأدنى 1024، الافتراضي 10240000) |

| محدد نسبة استخدام الشبكة | UsePolicyBasedTrafficSelectors ($True أو $False، ولكن اختياري؛ افتراضي $False إذا لم يتم تحديده) |

| مهلة DPD | ثانية (عدد صحيح؛ الحد الأدنى 9، الحد الأقصى 3600، الافتراضي 45) |

يجب أن يتطابق تكوين جهاز VPN المحلي أو يحتوي على الخوارزميات والمعلمات التالية التي تحددها في نهج Azure IPsec أو IKE:

- خوارزمية تشفير IKE (الوضع الرئيسي، المرحلة 1)

- خوارزمية تكامل IKE (الوضع الرئيسي، المرحلة 1)

- مجموعة DH (الوضع الرئيسي، المرحلة 1)

- خوارزمية تشفير IPsec (الوضع السريع، المرحلة 2)

- خوارزمية تكامل IPsec (الوضع السريع، المرحلة 2)

- مجموعة PFS (الوضع السريع، المرحلة 2)

- محدد حركة المرور (إذا كنت تستخدم

UsePolicyBasedTrafficSelectors) - عمر SA (المواصفات المحلية التي لا تحتاج إلى المطابقة)

إذا كنت تستخدم GCMAES لخوارزمية تشفير IPsec، يجب عليك تحديد نفس خوارزمية GCMAES وطول المفتاح لتكامل IPsec. على سبيل المثال، استخدم GCMAES128 لكليهما.

في جدول الخوارزميات والمفاتيح:

- يتوافق IKE مع الوضع الرئيسي أو المرحلة 1.

- يتوافق IPsec مع الوضع السريع أو المرحلة 2.

- تحدد مجموعة DH مجموعة Diffie-Hellman المستخدمة في الوضع الرئيسي أو المرحلة 1.

- تحدد مجموعة PFS مجموعة Diffie-Hellman المستخدمة في الوضع السريع أو المرحلة 2.

تم إصلاح عمر IKE Main Mode SA في 28800 ثانية على بوابات Azure VPN.

UsePolicyBasedTrafficSelectorsهي معلمة اختيارية على الاتصال. إذا قمت بتعيينUsePolicyBasedTrafficSelectorsإلى$Trueعلى اتصال، فإنه يقوم بتكوين بوابة VPN للاتصال بجدار حماية VPN قائم على النهج المحلي.إذا قمت بتمكين

UsePolicyBasedTrafficSelectors، فتأكد من أن جهاز VPN الخاص بك يحتوي على محددات حركة المرور المطابقة المعرفة مع جميع مجموعات بادئات الشبكة المحلية (بوابة الشبكة المحلية) من أو إلى بادئات شبكة Azure الظاهرية، بدلا من أي إلى أي. تقبل بوابة VPN أي محدد حركة مرور تقترحه بوابة VPN البعيدة، بغض النظر عما تم تكوينه على بوابة VPN.على سبيل المثال، إذا كانت بادئات الشبكة المحلية هي 10.1.0.0/16 و10.2.0.0/16، وكانت بادئات الشبكة الظاهرية هي 192.168.0.0/16 و172.16.0.0/16، فستحتاج إلى تحديد محددات نسبة استخدام الشبكة التالية:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

لمزيد من المعلومات حول محددات نسبة استخدام الشبكة المستندة إلى النهج، راجع توصيل بوابة VPN بأجهزة VPN متعددة مستندة إلى النهج المحلي.

يؤدي تعيين المهلة إلى فترات أقصر إلى إعادة مفتاح IKE بقوة أكبر. يمكن أن يظهر الاتصال بعد ذلك على أنه غير متصل في بعض الحالات. قد لا يكون هذا الموقف مرغوبا فيه إذا كانت مواقعك المحلية أبعد عن منطقة Azure حيث توجد بوابة VPN، أو إذا كان شرط الارتباط الفعلي قد يتسبب في فقدان الحزمة. نوصي عموما بتعيين المهلة إلى ما بين 30 و45 ثانية.

إشعار

يتم استخدام تكامل IKEv2 لكل من التكامل و PRF (دالة عشوائية الزائفة). إذا كانت خوارزمية تشفير IKEv2 المحددة هي GCM*، يتم استخدام القيمة التي تم تمريرها في تكامل IKEv2 ل PRF فقط وضمنيا قمنا بتعيين تكامل IKEv2 إلى GCM*. في جميع الحالات الأخرى، يتم استخدام القيمة التي تم تمريرها في تكامل IKEv2 لكل من تكامل IKEv2 و PRF.

مجموعات ديفي هيلمان

يسرد الجدول التالي مجموعات Diffie-Hellman المقابلة المدعومة بالسياسة المخصصة:

| مجموعة ديفي هيلمان | DHGroup | PFSGroup | طول المفتاح |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP 768 بت |

| 2 | DHGroup2 | PFS2 | MODP 1024 بت |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bit MODP |

| 19 | ECP256 | ECP256 | ECP 256 بت |

| 20 | ECP384 | ECP384 | ECP 384 بت |

| 24 | DHGroup24 | PFS24 | 2048-bit MODP |

راجع RFC3526 وRFC5114 لمزيد من التفاصيل.

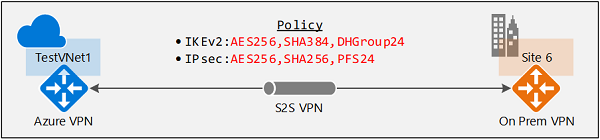

إنشاء اتصال S2S VPN مع نهج IPsec/IKE

يرشدك هذا القسم خلال خطوات إنشاء اتصال S2S VPN باستخدام سياسة IPsec/IKE. تعمل الخطوات التالية على إنشاء الاتصال كما هو موضح في الرسم التخطيطي:

راجع إنشاء اتصال S2S VPN للحصول على إرشادات أكثر تفصيلًا خطوة بخطوة لإنشاء اتصال S2S VPN.

يمكنك تشغيل الخطوات لهذا التمرين باستخدام Azure Cloud Shell في متصفحك. إذا كنت ترغب في استخدام PowerShell مباشرة من الكمبيوتر بدلا من ذلك، فقم بتثبيت Azure Resource Manager PowerShell cmdlets. للمزيد من المعلومات حول تثبيت PowerShell cmdlets، راجع كيفية تثبيت وتكوين Azure PowerShell.

الخطوة 1 - إنشاء الشبكة الظاهرية وبوابة VPN وموارد بوابة الشبكة المحلية

إذا كنت تستخدم Azure Cloud Shell، يمكنك الاتصال تلقائيا بحسابك ولا تحتاج إلى تشغيل الأمر التالي.

إذا كنت تستخدم PowerShell من الكمبيوتر، فافتح وحدة تحكم PowerShell واتصل بحسابك. لمزيد من المعلومات، راجع استخدام Windows PowerShell مع Resource Manager. استخدم المثال التالي لمساعدتك على الاتصال:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. قم بتعريف المتغيرات الخاصة بك

لهذا التمرين، نبدأ بالإعلان عن المتغيرات. يمكنك استبدال المتغيرات بالمتغيرات الخاصة بك قبل تشغيل الأوامر.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. إنشاء الشبكة الظاهرية وبوابة VPN وبوابة الشبكة المحلية

تنشئ العينات التالية الشبكة الظاهرية، TestVNet1، بثلاث شبكات فرعية، وبوابة VPN. عند استبدال القيم، من المهم دومًا تسمية الشبكة الفرعية للبوابة الخاصة بك وخصوصاً GatewaySubnet. إذا أعطيتها اسمًا آخر، سيفشل إنشاء البوابة الخاصة بك. قد يستغرق إنشاء بوابة الشبكة الظاهرية 45 دقيقة أو أكثر. خلال هذا الوقت، إذا كنت تستخدم Azure Cloud Shell، فقد انتهاء مهلة الاتصال الخاص بك. لا يؤثر هذا على أمر إنشاء البوابة.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

إنشاء بوابة الشبكة المحلية. قد تحتاج إلى إعادة الاتصال والإعلان عن المتغيرات التالية مرة أخرى إذا انتهت مهلة Azure Cloud Shell.

الإعلان عن المتغيرات.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

إنشاء بوابة شبكة محلية Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

الخطوة 2 - إنشاء اتصال S2S VPN باستخدام سياسة IPsec / IKE

1. إنشاء نهج IPsec/IKE

ينشئ البرنامج النصي النموذجي التالي نهج IPsec/IKE باستخدام الخوارزميات والمعلمات التالية:

- IKEv2: AES256، SHA384، DHGroup24

- IPsec: AES256 وSHA256 وPFS None وSAS Lifetime 14400 ثانية و102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

إذا كنت تستخدم GCMAES لـIPsec، يجب عليك استخدام خوارزمية GCMAES وطول المفتاح نفسيهما لكل من تشفير IPsec وتكامل البيانات. في المثال أعلاه، ستكون المعلمات المقابلة هي "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" عند استخدام GCMAES256.

2. قم بإنشاء اتصال S2S VPN باستخدام سياسة IPsec / IKE

قم بإنشاء اتصال S2S VPN وتطبيق سياسة IPsec/IKE التي تم إنشاؤها مسبقًا.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

يمكنك اختياريا إضافة "-UsePolicyBasedTrafficSelectors $True" إلى الأمر cmdlet لإنشاء اتصال لتمكين بوابة Azure VPN للاتصال بأجهزة VPN المحلية المستندة إلى النهج.

هام

بمجرد تحديد نهج IPsec/IKE على اتصال، ستقوم بوابة Azure VPN بإرسال أو قبول اقتراح IPsec/IKE فقط الذي به خوارزميات تشفير محددة ونقاط قوة رئيسية على ذلك الاتصال المحدد. تأكد من أن جهاز VPN المحلي الخاص بك للاتصال يستخدم مجموعة السياسة الدقيقة أو يقبل، وإلا فلن يتم إنشاء نفق S2S VPN.

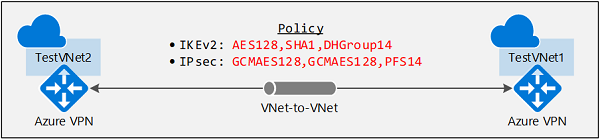

إنشاء اتصال VNet-to-VNet مع نهج IPsec/IKE

تتشابه خطوات إنشاء اتصال VNet-to-VNet مع سياسة IPsec/IKE مع تلك الخاصة باتصال S2S VPN. تقوم نماذج البرامج النصية التالية بإنشاء الاتصال كما هو موضح في الرسم التخطيطي:

راجع إنشاء اتصال VNet-to-VNet للحصول على خطوات أكثر تفصيلا لإنشاء اتصال VNet-to-VNet.

الخطوة 1: إنشاء الشبكة الظاهرية الثانية وبوابة VPN

1. قم بتعريف المتغيرات الخاصة بك

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. إنشاء الشبكة الظاهرية الثانية وبوابة VPN

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

قد يستغرق إنشاء بوابة VPN حوالي 45 دقيقة أو أكثر.

الخطوة 2: إنشاء اتصال VNet-toVNet مع نهج IPsec/IKE

على غرار اتصال S2S VPN، قم بإنشاء نهج IPsec/IKE، ثم قم بتطبيق النهج على الاتصال الجديد. إذا كنت تستخدم Azure Cloud Shell، فقد يكون الاتصال قد انتهى. إذا كان الأمر كذلك، فأعد الاتصال وقم بذكر المتغيرات الضرورية مرة أخرى.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. إنشاء نهج IPsec/IKE

ينشئ البرنامج النصي النموذجي التالي نهج IPsec/IKE مختلف باستخدام الخوارزميات والمعلمات التالية:

- IKEv2: AES128، SHA1، DHGroup14

- IPsec: GCMAES128، GCMAES128، PFS24، عمر SA 14400 ثانية و102400000 كيلوبايت

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. إنشاء اتصالات VNet-to-VNet باستخدام نهج IPsec/IKE

قم بإنشاء اتصال VNet-to-VNet وقم بتطبيق نهج IPsec/IKE الذي قمت بإنشائه. في هذا المثال، كلتا البوابتين في نفس الاشتراك. لذلك من الممكن إنشاء وتكوين كلا الاتصالين بنفس نهج IPsec/IKE في نفس جلسة عمل PowerShell.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

هام

بمجرد تحديد نهج IPsec/IKE على اتصال، ستقوم بوابة Azure VPN بإرسال أو قبول اقتراح IPsec/IKE فقط الذي به خوارزميات تشفير محددة ونقاط قوة رئيسية على ذلك الاتصال المحدد. تأكد من أن نهجي IPsec لكلا الاتصالين متشابهان، وإلا فلن يتم إنشاء اتصال VNet-to-VNet.

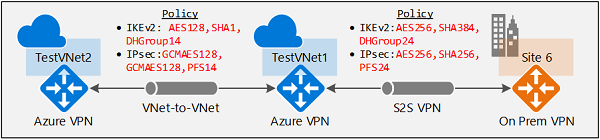

بعد إكمال هذه الخطوات، يتم إنشاء الاتصال في بضع دقائق، وسيتوفر لديك طبولوجيا الشبكة التالية كما هو موضح في البداية:

تحديث نهج IPsec/IKE للاتصال

يوضح لك القسم الأخير كيفية إدارة نهج IPsec/IKE لاتصال S2S أو VNet-to-VNet موجود. يرشدك التمرين التالي خلال العمليات التالية على اتصال:

- إظهار سياسة IPsec/IKE الخاصة باتصال

- إضافة نهج IPsec/IKE أو تحديثه إلى اتصال

- إزالة نهج IPsec/IKE من اتصال

تنطبق نفس الخطوات على كل من اتصالات S2S وVNet-to-VNet.

هام

يتم دعم سياسة IPsec/IKE على بوابات VPN القياسيةوعالية الأداء المستندة إلى المسار فقط. لا يعمل على وحدة SKU للبوابة الأساسية أو بوابة VPN المستندة إلى السياسة.

1. إظهار نهج IPsec/IKE للاتصال

يوضح المثال التالي كيفية تكوين نهج IPsec/IKE على اتصال. تستمر النصوص أيضًا من التمارين المذكورة أعلاه.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

يسرد الأمر الأخير نهج IPsec/IKE الحالي الذي تم تكوينه على الاتصال، إذا كان موجودا. المثال التالي هو إخراج عينة للاتصال:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

إذا لم يكن هناك نهج IPsec/IKE مكون، فإن الأمر (PS> $connection 6. IpsecPolicies) يحصل على إرجاع فارغ. هذا لا يعني أنه لم يتم تكوين IPsec/IKE على الاتصال، ولكن لا يوجد نهج IPsec/IKE مخصص. يستخدم الاتصال الفعلي السياسة الافتراضية التي تم التفاوض عليها بين جهاز VPN المحلي وبوابة Azure VPN.

2. إضافة أو تحديث نهج IPsec/IKE للاتصال

خطوات إضافة نهج جديد أو تحديث نهج موجود على اتصال هي نفسها: إنشاء نهج جديد ثم تطبيق النهج الجديد على الاتصال.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

لتمكين "UsePolicyBasedTrafficSelectors" عند الاتصال بجهاز VPN محلي يستند إلى السياسة، أضف المعلمة "-UsePolicyBaseTrafficSelectors" إلى cmdlet، أو قم بتعيينها على $False لتعطيل الخيار:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

على غرار "UsePolicyBasedTrafficSelectors"، يمكن إجراء تكوين مهلة DPD خارج نهج IPsec الذي يتم تطبيقه:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

يمكن تحديد إما/كل من محدد حركة المرور المستندة إلى النهج وخيارات مهلة DPD مع النهج الافتراضي، دون نهج IPsec/IKE مخصص، إذا رغبت في ذلك.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

يمكنك الحصول على الاتصال مرة أخرى للتحقق مما إذا تم تحديث السياسة. للتحقق من الاتصال بالنهج المحدث، قم بتشغيل الأمر التالي.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

مثال على الإخراج:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. إزالة نهج IPsec/IKE من اتصال

بمجرد إزالة النهج المخصص من اتصال، تعود بوابة Azure VPN مرة أخرى إلى القائمة الافتراضية لمقترحات IPsec/IKE وتعيد التفاوض مرة أخرى مع جهاز VPN المحلي.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

يمكنك استخدام نفس البرنامج النصي للتحقق مما إذا تمت إزالة النهج من الاتصال.

الأسئلة المتداولة حول سياسة IPsec/IKE

لعرض الأسئلة المتداولة، انتقل إلى قسم نهج IPsec/IKE في الأسئلة المتداولة حول بوابة VPN.

الخطوات التالية

لمزيد من المعلومات عن محددات نسبة استخدام الشبكة المستندة إلى السياسة، راجع الاتصال بالعديد من أجهزة VPN المحلية المستندة إلى النهج للاطلاع على مزيد من التفاصيل المتعلقة بمحدد نسبة استخدام الشبكة المستندة إلى النهج.