الأسئلة المتداولة عن بوابة VPN

تجيب هذه المقالة على الأسئلة المتداولة حول الاتصالات عبر المباني لبوابة Azure VPN واتصالات التكوين المختلط وبوابات الشبكة الظاهرية (VNet). يحتوي على معلومات شاملة حول إعدادات تكوين نقطة إلى موقع (P2S) ومن موقع إلى موقع (S2S) وإعدادات تكوين VNet-to-VNet، بما في ذلك بروتوكول أمان بروتوكول الإنترنت (IPsec) وبروتوكولات تبادل مفاتيح الإنترنت (IKE).

الاتصال بالشبكات الظاهرية

هل يمكنني توصيل الشبكات الظاهرية في مناطق Azure المختلفة؟

نعم. لا توجد منطقة محددة. يمكن لشبكة ظاهرية واحدة الاتصال بشبكة ظاهرية أخرى في نفس منطقة Azure أو في منطقة مختلفة.

هل يمكنني توصيل الشبكات الظاهرية في اشتراكات مختلفة؟

نعم.

هل يمكنني تحديد خوادم DNS خاصة في VNet الخاص بي عند تكوين بوابة VPN؟

إذا قمت بتحديد خادم أو خوادم نظام أسماء المجالات (DNS) عند إنشاء الشبكة الظاهرية، فإن بوابة الشبكة الظاهرية الخاصة (VPN) تستخدم خوادم DNS هذه. تحقق من أن خوادم DNS المحددة يمكنها حل أسماء المجالات المطلوبة ل Azure.

هل يمكنني الاتصال بمواقع متعددة من شبكة ظاهرية واحدة؟

يمكنك الاتصال بمواقع متعددة باستخدام Windows PowerShell وواجهات برمجة تطبيقات Azure REST. راجع قسم الأسئلة المتداولة حول الاتصال متعدد المواقع وVNet-to-VNet.

هل هناك تكلفة إضافية لإعداد بوابة VPN كنشطة ونشطة؟

لا. ومع ذلك، يتم فرض رسوم على أي عناوين IP عامة إضافية وفقا لذلك. راجع تسعير عنوان IP.

ما هي خيارات الاتصال عبر المباني الخاصة بي؟

تدعم بوابة Azure VPN اتصالات البوابة المحلية التالية:

- من موقع إلى موقع: اتصال VPN عبر IPsec (IKEv1 وIKEv2). يتطلب هذا النوع من الاتصال جهاز VPN أو توجيه Windows Server والوصول عن بعد. لمزيد من المعلومات، راجع إنشاء اتصال VPN من موقع إلى موقع في مدخل Microsoft Azure.

- من نقطة إلى موقع: اتصال VPN عبر بروتوكول نفق مأخذ التوصيل الآمن (SSTP) أو IKEv2. لا يتطلب هذا الاتصال شبكة ظاهرية خاصة (VPN). لمزيد من المعلومات، راجع تكوين إعدادات الخادم لمصادقة شهادة بوابة VPN من نقطة إلى موقع.

- VNet-to-VNet: هذا النوع من الاتصال هو نفس تكوين موقع إلى موقع. VNet-to-VNet هو اتصال VPN عبر IPsec (IKEv1 وIKEv2). لا يتطلب جهاز شبكة ظاهرية خاصة (VPN). لمزيد من المعلومات، راجع تكوين اتصال بوابة VNet-to-VNet VPN.

- Azure ExpressRoute: ExpressRoute هو اتصال خاص ب Azure من شبكة الاتصال واسعة النطاق (WAN)، وليس اتصال VPN عبر الإنترنت العام. لمزيد من المعلومات، راجع نظرة عامة على ExpressRoute الفنية والأسئلة المتداولة حول ExpressRoute.

لمزيد من المعلومات حول اتصالات بوابة VPN، راجع ما هي بوابة Azure VPN؟.

ما الفرق بين اتصالات من موقع إلى موقع ومن نقطة إلى موقع؟

Site-to-site (IPsec/IKE VPN tunnel) هي تكوينات بين موقعك المحلي وAzure. يمكنك الاتصال من أي من أجهزة الكمبيوتر الموجودة في أماكن العمل الخاصة بك بأي جهاز ظاهري (VM) أو مثيل دور داخل شبكتك الظاهرية، اعتمادا على كيفية اختيارك لتكوين التوجيه والأذونات. إنه خيار رائع للاتصال عبر المباني المتوفر دائمًا وهو مناسب تماما للتكوينات المختلطة.

يعتمد هذا النوع من الاتصال على جهاز IPsec VPN (جهاز أو جهاز ناعم). يجب نشر الجهاز على حافة الشبكة. لإنشاء هذا النوع من الاتصال، يجب أن يكون لديك عنوان IPv4 مواجه للخارج.

تتيح لك تكويناتPoint-to-site (شبكة ظاهرية خاصة (VPN) عبر SSTP) الاتصال من كمبيوتر واحد من أي مكان إلى أي شيء موجود في شبكتك الظاهرية. يستخدم عميل VPN المضمن في Windows.

كجزء من تكوين نقطة إلى موقع، يمكنك تثبيت شهادة وحزمة تكوين عميل VPN. تحتوي الحزمة على الإعدادات التي تسمح للكمبيوتر بالاتصال بأي جهاز ظاهري أو مثيل دور داخل الشبكة الظاهرية.

يكون هذا التكوين مفيدا عندما تريد الاتصال بشبكة ظاهرية ولكن لا يوجد محليا. إنه أيضاً خيار جيد عندما لا يكون لديك وصول إلى أجهزة شبكة ظاهرية خاصة (VPN) أو عنوان IPv4 خارجي، وكلاهما مطلوب للاتصال من موقع إلى موقع.

يمكنك تكوين شبكتك الظاهرية لاستخدام كل من موقع إلى موقع ومن نقطة إلى موقع بشكل متزامن، طالما قمت بإنشاء اتصال من موقع إلى موقع باستخدام نوع VPN المستند إلى التوجيه للبوابة الخاصة بك. تسمى أنواع VPN المستندة إلى المسار البوابات الديناميكية في نموذج التوزيع الكلاسيكي.

هل يؤدي التكوين الخاطئ ل DNS المخصص إلى قطع التشغيل العادي لبوابة VPN؟

للأداء العادي، يجب أن تنشئ بوابة VPN اتصالا آمنا مع وحدة تحكم Azure، يتم تسهيلها من خلال عناوين IP العامة. يعتمد هذا الاتصال على حل نقاط نهاية الاتصال عبر عناوين URL العامة. بشكل افتراضي، تستخدم Azure VNets خدمة Azure DNS المضمنة (168.63.129.16) لحل عناوين URL العامة هذه. يساعد هذا السلوك الافتراضي على ضمان الاتصال السلس بين بوابة VPN ولوحة تحكم Azure.

عند تنفيذ DNS مخصص داخل VNet، من الضروري تكوين معاد توجيه DNS يشير إلى Azure DNS (168.63.129.16). يساعد هذا التكوين في الحفاظ على الاتصال دون انقطاع بين بوابة VPN ولوحة التحكم. يمكن أن يؤدي الفشل في إعداد معاد توجيه DNS إلى Azure DNS إلى منع Microsoft من إجراء العمليات والصيانة على بوابة VPN، ما يشكل خطرا أمنيا.

للمساعدة في ضمان الوظائف المناسبة والحالة الصحية لبوابة VPN الخاصة بك، ضع في اعتبارك أحد تكوينات DNS التالية في الشبكة الظاهرية:

- ارجع إلى Azure DNS الافتراضي عن طريق إزالة DNS المخصص داخل إعدادات VNet (التكوين الموصى به).

- أضف في تكوين DNS المخصص معاد توجيه DNS الذي يشير إلى Azure DNS (168.63.129.16). استنادا إلى القواعد المحددة وطبيعة DNS المخصصة، قد لا يحل هذا الإعداد المشكلة كما هو متوقع.

هل يمكن لعملاء VPN المتصلين في نقطة إلى موقع بنفس بوابة VPN الاتصال؟

لا. لا يمكن لعملاء VPN المتصلين في نقطة إلى موقع بنفس بوابة VPN التواصل مع بعضهم البعض.

عندما يكون عميلا VPN متصلين بنفس بوابة VPN من نقطة إلى موقع، يمكن للبوابة توجيه حركة المرور بينهما تلقائيا عن طريق تحديد عنوان IP الذي تم تعيينه لكل عميل من تجمع العناوين. ومع ذلك، إذا كان عملاء VPN متصلين ببوابات VPN مختلفة، فإن التوجيه بين عملاء VPN غير ممكن لأن كل بوابة VPN غير مدركة لعنوان IP الذي عينته البوابة الأخرى للعميل.

هل يمكن أن تؤثر ثغرة أمنية محتملة تعرف باسم "رؤية النفق" على اتصالات VPN من نقطة إلى موقع؟

تدرك Microsoft التقارير حول تقنية شبكة تتجاوز تغليف VPN. هذه مشكلة على مستوى الصناعة. يؤثر على أي نظام تشغيل ينفذ عميل بروتوكول تكوين المضيف الديناميكي (DHCP) وفقا لمواصفات RFC الخاصة به ولديه دعم لمسارات خيار DHCP 121، بما في ذلك Windows.

كما تلاحظ الأبحاث، تتضمن عوامل التخفيف تشغيل VPN داخل جهاز ظاهري يحصل على عقد إيجار من خادم DHCP ظاهري لمنع خادم DHCP للشبكة المحلية من تثبيت المسارات تماما. يمكنك العثور على مزيد من المعلومات حول هذه الثغرة الأمنية في قاعدة بيانات NIST الوطنية للثغرات الأمنية.

الخصوصية

هل تقوم خدمة VPN بتخزين بيانات العملاء أو معالجتها؟

لا.

بوابات شبكة ظاهرية

هل بوابة VPN هي بوابة شبكة ظاهرية؟

تعد بوابة VPN نوعًا من بوابة شبكة افتراضية. ترسل بوابة VPN حركة مرور مشفرة بين شبكتك الظاهرية وموقعك المحلية عبر اتصال عام. يمكنك أيضًا استخدام بوابة VPN لإرسال حركة المرور بين الشبكات الظاهرية. عند إنشاء بوابة VPN، يمكنك استخدام -GatewayType القيمة Vpn. لمزيد من المعلومات، راجع حول إعدادات تكوين بوابة VPN.

لماذا لا يمكنني تحديد أنواع VPN المستندة إلى النهج والمستندة إلى المسار؟

اعتبارا من 1 أكتوبر 2023، لا يمكنك إنشاء بوابة VPN مستندة إلى النهج من خلال مدخل Microsoft Azure. يتم إنشاء جميع بوابات VPN الجديدة تلقائيا كقاعدة توجيه. إذا كان لديك بالفعل بوابة مستندة إلى النهج، فلن تحتاج إلى ترقية البوابة إلى مستندة إلى التوجيه. يمكنك استخدام Azure PowerShell أو Azure CLI لإنشاء البوابات المستندة إلى النهج.

في السابق، لم تكن مستويات منتج البوابة القديمة (SKUs) تدعم IKEv1 للبوابات المستندة إلى المسار. الآن، تدعم معظم وحدات SKU للبوابة الحالية كلا من IKEv1 وIKEv2.

| نوع Gateway VPN | بوابة SKU | إصدارات IKE المدعومة |

|---|---|---|

| البوابة المستندة إلى النهج | أساسي | IKEv1 |

| البوابة المستندة إلى المسار | أساسي | الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) |

| البوابة المستندة إلى المسار | VpnGw1، VpnGw2، VpnGw3، VpnGw4، VpnGw5 | IKEv1 و IKEv2 |

| البوابة المستندة إلى المسار | VpnGw1AZ، VpnGw2AZ، VpnGw3AZ، VpnGw4AZ، VpnGw5AZ | IKEv1 و IKEv2 |

هل يمكنني تحديث بوابة VPN المستندة إلى النهج الخاصة بي إلى قائمة على المسار؟

لا. لا يمكن تغيير نوع البوابة من المستندة إلى النهج إلى المستندة إلى المسار، أو من المستندة إلى المسار إلى المستندة إلى النهج. لتغيير نوع البوابة، يجب حذف البوابة وإعادة إنشائها عن طريق اتخاذ الخطوات التالية. تستغرق هذه العملية حوالي 60 دقيقة. عند إنشاء البوابة الجديدة، لا يمكنك الاحتفاظ بعنوان IP الخاص بالبوابة الأصلية.

احذف أي اتصالات مقترنة بالبوابة.

احذف البوابة باستخدام إحدى المقالات التالية:

أنشئ بوابة جديدة باستخدام نوع البوابة الذي تريده، ثم أكمل إعداد VPN. للحصول على خطوات، راجع البرنامج التعليمي من موقع إلى موقع.

هل يمكنني تحديد محددات نسبة استخدام الشبكة الخاصة بي المستندة إلى النهج؟

نعم، يمكنك تعريف محددات نسبة استخدام الشبكة باستخدام السمة trafficSelectorPolicies على اتصال عبر الأمر New-AzIpsecTrafficSelectorPolicy Azure PowerShell. لكي يدخل محدد نسبة استخدام الشبكة المحدد حيز التنفيذ، تأكد من تمكين محددات نسبة استخدام الشبكة المستندة إلى النهج.

يتم اقتراح محددات نسبة استخدام الشبكة المكونة خصيصا فقط عندما تبدأ بوابة VPN الاتصال. تقبل بوابة VPN أي محددات حركة مرور مقترحة بواسطة بوابة بعيدة (جهاز VPN محلي). هذا السلوك متناسق بين جميع أوضاع الاتصال (Defaultو InitiatorOnlyو).ResponderOnly

هل أحتاج إلى شبكة فرعية للبوابة؟

نعم. تحتوي شبكة البوابة الفرعية على عناوين IP التي تستخدمها خدمات بوابة الشبكة الظاهرية. تحتاج إلى إنشاء شبكة فرعية لبوابة للشبكة الظاهرية من أجل تكوين بوابة شبكة ظاهرية.

يجب تسمية GatewaySubnet كافة الشبكات الفرعية للبوابة للعمل بشكل صحيح. لا تقم بتسمية الشبكة الفرعية للبوابة بشيء آخر. ولا تقم بنشر الأجهزة الظاهرية أو أي شيء آخر على الشبكة الفرعية للبوابة.

عند إنشاء الشبكة الفرعية للبوابة، يمكنك تحديد عدد عناوين بروتوكولات الإنترنت التي تحتوي عليها الشبكة الفرعية. يتم تخصيص عناوين IP في شبكة البوابة الفرعية لخدمة البوابة.

تتطلب بعض التكوينات تخصيص المزيد من عناوين IP لخدمات البوابة أكثر من غيرها. تأكد من أن الشبكة الفرعية للبوابة تحتوي على عناوين IP كافية لاستيعاب النمو المستقبلي وتكوينات الاتصال الجديدة المحتملة.

على الرغم من أنه يمكنك إنشاء شبكة فرعية للبوابة صغيرة مثل /29، نوصي بإنشاء شبكة فرعية للبوابة من /27 أو أكبر (/27 و/26 و/25 وما إلى ذلك). تحقق من أن الشبكة الفرعية للبوابة الموجودة تفي بمتطلبات التكوين الذي تريد إنشاؤه.

هل يمكنني نشر الأجهزة الظاهرية أو مثيلات الأدوار إلى الشبكة الفرعية للبوابة الخاصة بي؟

لا.

هل يمكنني الحصول على عنوان IP الخاص ببوابة VPN قبل إنشائه؟

يجب أن تستخدم موارد IP العامة ل Azure Standard SKU طريقة تخصيص ثابتة. سيكون لديك عنوان IP العام لبوابة VPN بمجرد إنشاء مورد IP العام SKU القياسي الذي تنوي استخدامه له.

هل يمكنني طلب عنوان IP عام ثابت لبوابة VPN الخاصة بي؟

تستخدم موارد عنوان IP العام SKU القياسية أسلوب تخصيص ثابت. من الآن فصاعدا، يجب استخدام عنوان IP عام SKU قياسي عند إنشاء بوابة VPN جديدة. ينطبق هذا المطلب على جميع وحدات SKU للبوابة باستثناء SKU الأساسية. يدعم SKU الأساسي حاليا عناوين IP العامة ل SKU الأساسية فقط. نحن نعمل على إضافة دعم لعناوين IP العامة ل SKU القياسية ل SKU الأساسية.

بالنسبة للبوابات غير المتكررة وغير المناطقية التي تم إنشاؤها مسبقا (وحدات SKU للبوابة التي لا تحتوي على AZ في الاسم)، يتم دعم تعيين عنوان IP الديناميكي ولكن يتم التخلص منه تدريجيا. عند استخدام عنوان IP ديناميكي، لا يتغير عنوان IP بعد تعيينه إلى بوابة VPN الخاصة بك. المرة الوحيدة التي يتغير فيها عنوان IP لبوابة VPN هي عند حذف البوابة ثم إعادة إنشائها. لا يتغير عنوان IP العام عند تغيير حجم أو إعادة تعيين أو إكمال الصيانة الداخلية الأخرى وترقيات بوابة VPN الخاصة بك.

كيف يؤثر إيقاف عناوين IP العامة ل SKU الأساسية على بوابات VPN الخاصة بي؟

نحن نتخذ إجراء لضمان استمرار تشغيل بوابات VPN المنشورة التي تستخدم عناوين IP العامة ل SKU الأساسية. إذا كان لديك بالفعل بوابات VPN مع عناوين IP العامة ل SKU الأساسية، فلا داعي لاتخاذ أي إجراء.

ومع ذلك، يتم التخلص التدريجي من عناوين IP العامة ل SKU الأساسية. من الآن فصاعدا، عند إنشاء بوابة VPN، يجب استخدام عنوان IP العام SKU القياسي. يمكنك العثور على تفاصيل حول إيقاف عناوين IP العامة ل SKU الأساسية في إعلان تحديثات Azure.

كيف تتم مصادقة نفق VPN الخاص بي؟

تستخدم بوابة Azure VPN مصادقة المفتاح المشترك مسبقا (PSK). نقوم بإنشاء PSK عندما ننشئ نفق VPN. يمكنك تغيير PSK الذي تم إنشاؤه تلقائيا إلى الخاص بك باستخدام Set Pre-Shared Key REST API أو PowerShell cmdlet.

هل يمكنني استخدام واجهة برمجة تطبيقات SET Pre-Shared Key REST لتكوين VPN لبوابة (التوجيه الثابت) المستندة إلى النهج؟

نعم. يمكنك استخدام Set Pre-Shared Key REST API وPowerShell cmdlet لتكوين كل من الشبكات الظاهرية الخاصة المستندة إلى نهج Azure (الثابتة) والشبكات الظاهرية الخاصة للتوجيه المستندة إلى التوجيه (الديناميكي).

هل يمكنني استخدام خيارات مصادقة أخرى؟

أنت مقيد باستخدام مفاتيح تمت المشاركة مسبقا للمصادقة.

كيف أعمل تحديد نسبة استخدام الشبكة التي تمر عبر بوابة VPN؟

استخدم نموذج التوزيع Azure Resource Manager.

- Azure PowerShell: استخدم

AddressPrefixلتحديد نسبة استخدام الشبكة لبوابة الشبكة المحلية. - مدخل Azure: انتقل إلى مساحة عنوان تكوين>بوابة>الشبكة المحلية.

بالنسبة لنموذج التوزيع الكلاسيكي:

- مدخل Microsoft Azure: انتقل إلى الشبكة الظاهرية الكلاسيكية، ثم انتقل إلى اتصالات>VPN اتصالات>VPN من موقع إلى موقع اسم>الموقع المحلي مساحة عنوان العميل للموقع>المحلي.

هل يمكنني استخدام NAT-T على اتصالات VPN الخاصة بي؟

نعم، يتم دعم اجتياز ترجمة عنوان الشبكة (NAT-T). لا تؤدي بوابة Azure VPN أي وظائف تشبه NAT على الحزم الداخلية من أنفاق IPsec أو منها. في هذا التكوين، تأكد من أن الجهاز المحلي يبدأ نفق IPSec.

هل يمكنني إعداد خادم VPN الخاص بي في Azure واستخدامه للاتصال بشبكتي المحلية؟

نعم. يمكنك نشر بوابات VPN أو الخوادم الخاصة بك في Azure من Azure Marketplace أو عن طريق إنشاء أجهزة توجيه VPN الخاصة بك. يجب تكوين المسارات المعرفة من قبل المستخدم في شبكتك الظاهرية للتأكد من توجيه نسبة استخدام الشبكة بشكل صحيح بين الشبكات المحلية والشبكات الفرعية للشبكة الظاهرية.

لماذا يتم فتح منافذ معينة على بوابة الشبكة الافتراضية الخاصة بي؟

إنها مطلوبة لاتصالات البنية التحتية Azure. تساعد شهادات Azure في حمايتها عن طريق تأمينها. بدون الشهادات المناسبة، لا يمكن أن تتسبب الكيانات الخارجية، بما في ذلك عملاء هذه البوابات، في أي تأثير على نقاط النهاية هذه.

بوابة الشبكة الظاهرية هي في الأساس جهاز متعدد الاستضافة. يضغط محول شبكة واحد على الشبكة الخاصة بالعميل، ويواجه محول شبكة اتصال واحد الشبكة العامة. لا يمكن لكيانات البنية الأساسية ل Azure الاستفادة من الشبكات الخاصة للعملاء لأسباب تتعلق بالتوافق، لذلك تحتاج إلى استخدام نقاط النهاية العامة لاتصالات البنية الأساسية. يقوم تدقيق أمان Azure بفحص نقاط النهاية العامة بشكل دوري.

هل يمكنني إنشاء بوابة VPN باستخدام Basic SKU في المدخل؟

لا. لا يتوفر Basic SKU في المدخل. يمكنك إنشاء بوابة SKU VPN أساسية باستخدام Azure CLI أو Azure PowerShell.

أين يمكنني العثور على معلومات حول أنواع البوابة ومتطلباتها ومعدل نقلها؟

راجع المقالات التالية:

إيقاف وحدات SKU القديمة

سيتم إهمال وحدات SKU القياسية وعالية الأداء في 30 سبتمبر 2025. يمكنك عرض الإعلان على موقع Azure Updates. سيقوم فريق المنتج بتوفير مسار ترحيل لوحدات SKU هذه بحلول 30 نوفمبر 2024. لمزيد من المعلومات، راجع مقالة وحدات SKU القديمة لبوابة VPN.

في هذا الوقت، لا يوجد أي إجراء تحتاج إلى اتخاذه.

هل يمكنني إنشاء بوابة جديدة تستخدم وحدة SKU قياسية أو عالية الأداء بعد إعلان الإهمال في 30 نوفمبر 2023؟

لا. اعتبارا من 1 ديسمبر 2023، لا يمكنك إنشاء بوابات تستخدم وحدات SKU القياسية أو عالية الأداء. يمكنك إنشاء بوابات تستخدم وحدات SKU VpnGw1 وVPNGw2 بنفس سعر وحدات SKU القياسية وعالية الأداء، المدرجة على التوالي في صفحة التسعير.

ما المدة التي سيتم فيها دعم البوابات الحالية على وحدات SKU القياسية وعالية الأداء؟

سيتم دعم جميع البوابات الموجودة التي تستخدم SKU القياسية أو عالية الأداء حتى 30 سبتمبر 2025.

هل أحتاج إلى ترحيل بواباتي من وحدة SKU القياسية أو عالية الأداء الآن؟

لا، لا يوجد أي إجراء مطلوب الآن. يمكنك ترحيل البوابات الخاصة بك بدءا من ديسمبر 2024. سنرسل الاتصال بوثائق مفصلة حول خطوات الترحيل.

إلى أي وحدة SKU يمكنني ترحيل بوابتي إليها؟

عند توفر ترحيل SKU للبوابة، يمكن ترحيل وحدات SKU كما يلي:

- قياسي إلى VpnGw1

- أداء عال ل VpnGw2

ماذا لو أردت الترحيل إلى AZ SKU؟

لا يمكنك ترحيل SKU المهمل إلى AZ SKU. ومع ذلك، سيتم ترحيل جميع البوابات التي لا تزال تستخدم SKU القياسية أو عالية الأداء بعد 30 سبتمبر 2025، وترقية تلقائيا إلى وحدات SKU AZ كما يلي:

- قياسي إلى VpnGw1AZ

- أداء عال ل VpnGw2AZ

يمكنك استخدام هذه الاستراتيجية لترحيل وحدات SKU الخاصة بك وترقيتها تلقائيا إلى AZ SKU. يمكنك بعد ذلك تغيير حجم SKU الخاص بك ضمن عائلة SKU هذه إذا لزم الأمر. للحصول على أسعار AZ SKU، راجع صفحة التسعير. للحصول على معلومات معدل النقل بواسطة SKU، راجع حول وحدات SKU الخاصة بالبوابة.

هل سيكون هناك أي اختلاف في الأسعار للبوابات الخاصة بي بعد الترحيل؟

إذا قمت بترحيل وحدات SKU الخاصة بك بحلول 30 سبتمبر 2025، فلن يكون هناك فرق في الأسعار. يتم تقديم وحدات SKU VpnGw1 وVPNGw2 بنفس سعر وحدات SKU القياسية وعالية الأداء، على التوالي.

إذا لم تقم بالترحيل بحلول ذلك التاريخ، ترحيل وحدات SKU تلقائيا وترقيتها إلى وحدات AZ SKUs. في هذه الحالة، هناك فرق في الأسعار.

هل سيكون هناك أي تأثير على الأداء على بواباتي مع هذا الترحيل؟

نعم. يمكنك الحصول على أداء أفضل مع VpnGw1 وVPNGw2. حاليا، يوفر VpnGw1 بسرعة 650 ميغابت في الثانية تحسينا في الأداء بمعدل 6.5 أضعاف بنفس سعر وحدة SKU القياسية. يوفر VpnGw2 بسرعة 1 جيجابت في الثانية تحسين أداء 5 أضعاف بنفس سعر SKU عالي الأداء. لمزيد من المعلومات حول معدل نقل SKU، راجع حول وحدات SKU الخاصة بالبوابة.

ماذا يحدث إذا لم أرحل بحلول 30 سبتمبر 2025؟

سيتم ترحيل جميع البوابات التي لا تزال تستخدم SKU القياسية أو عالية الأداء تلقائيا وترقية إلى وحدات AZ SKUs التالية:

- قياسي إلى VpnGw1AZ

- أداء عال ل VpnGw2AZ

سنرسل الاتصال قبل بدء الترحيل على أي بوابات.

هل سيتم أيضا إيقاف VPN Gateway Basic SKU؟

لا، لا يتم إيقاف VPN Gateway Basic SKU. يمكنك إنشاء بوابة VPN باستخدام SKU الأساسية عبر Azure PowerShell أو Azure CLI.

حاليا، يدعم VPN Gateway Basic SKU فقط مورد عنوان IP العام ل SKU الأساسي (الذي هو على مسار للإيقاف). نحن نعمل على إضافة دعم لمورد عنوان IP العام ل SKU القياسي إلى VPN Gateway Basic SKU.

اتصالات من موقع إلى موقع وأجهزة الشبكة الظاهرية الخاصة (VPN)

ما الذي يجب مراعاته عند اختيار جهاز VPN؟

لقد تحققنا من صحة مجموعة من أجهزة الشبكة الظاهرية الخاصة (VPN) القياسية من موقع إلى موقع بالشراكة مع بائعي الأجهزة. يمكنك العثور على قائمة بأجهزة VPN المتوافقة المعروفة وإرشادات التكوين أو العينات المقابلة لها ومواصفات الجهاز في مقالة حول أجهزة VPN.

يجب أن تعمل جميع الأجهزة في عائلات الأجهزة المدرجة على أنها متوافقة معروفة مع الشبكات الظاهرية. للمساعدة في تكوين جهاز VPN الخاص بك، راجع نموذج تكوين الجهاز أو الارتباط الذي يتوافق مع عائلة الجهاز المناسبة.

أين يمكنني العثور على إعدادات تكوين جهاز VPN؟

اعتمادا على جهاز VPN الذي لديك، قد تتمكن من تنزيل برنامج نصي لتكوين جهاز VPN. لمزيد من المعلومات، راجع تنزيل البرامج النصية لتكوين جهاز VPN.

توفر الارتباطات التالية المزيد من معلومات التكوين:

للحصول على معلومات حول أجهزة VPN المتوافقة، راجع حول أجهزة VPN.

قبل تكوين جهاز VPN الخاص بك، تحقق من وجود أي مشكلات معروفة في توافق الجهاز.

للحصول على ارتباطات لإعدادات تكوين الجهاز، راجع أجهزة VPN التي تم التحقق من صحتها. نحن نقدم ارتباطات تكوين الجهاز على أساس أفضل جهد، ولكن من الأفضل دائما التحقق من الشركة المصنعة للجهاز للحصول على أحدث معلومات التكوين.

تعرض القائمة الإصدارات التي اختبرناها. إذا لم يكن إصدار نظام التشغيل لجهاز VPN الخاص بك مدرجا في القائمة، فقد يظل متوافقا. تحقق من الشركة المصنعة لجهازك.

للحصول على معلومات أساسية حول تكوين جهاز VPN، راجع نظرة عامة على تكوينات جهاز VPN الشريك.

للحصول على معلومات حول تحرير نماذج تكوين الجهاز، راجع تحرير العينات.

للحصول على متطلبات التشفير، راجع حول متطلبات التشفير وبوابات Azure VPN.

للحصول على معلومات حول المعلمات التي تحتاجها لإكمال التكوين الخاص بك، راجع معلمات IPsec/IKE الافتراضية. تتضمن المعلومات إصدار IKE، ومجموعة Diffie-Hellman (DH)، وطريقة المصادقة، وخوارزميات التشفير والتجزئة، ومدة بقاء اقتران الأمان (SA)، وسرية إعادة التوجيه المثالية (PFS)، والكشف عن الأقران الميت (DPD).

للحصول على خطوات تكوين نهج IPsec/IKE، راجع تكوين نهج اتصال IPsec/IKE المخصصة ل S2S VPN وVNet-to-VNet.

لتوصيل أجهزة VPN متعددة مستندة إلى النهج، راجع توصيل بوابة VPN بأجهزة VPN متعددة مستندة إلى النهج المحلي.

كيف أعمل تحرير عينات تكوين جهاز VPN؟

راجع تحرير نماذج تكوين الجهاز.

أين يمكنني العثور على معلمات IPsec وIKE؟

راجع معلمات IPsec/IKE الافتراضية.

لماذا ينخفض نفق VPN المستند إلى النهج عندما تكون نسبة استخدام الشبكة خاملة؟

هذا السلوك متوقع لبوابات VPN المستندة إلى النهج (المعروفة أيضا باسم التوجيه الثابت). عندما تكون حركة المرور فوق النفق خاملة لأكثر من خمس دقائق، يتم هدم النفق. عندما تبدأ حركة المرور في التدفق في أي من الاتجاهين، تتم إعادة تأسيس النفق على الفور.

هل يمكنني استخدام شبكات VPN البرمجية للاتصال بـ Azure؟

نحن ندعم خوادم التوجيه والوصول عن بعد ل Windows Server 2012 للتكوين المشترك بين المواقع.

يجب أن تعمل حلول VPN للبرامج الأخرى مع البوابة، طالما أنها تتوافق مع تطبيقات IPsec القياسية في الصناعة. للحصول على إرشادات التكوين والدعم، اتصل ببائع البرنامج.

هل يمكنني الاتصال ببوابة VPN عبر نقطة إلى موقع عند وجودي في موقع يحتوي على اتصال نشط من موقع إلى موقع؟

نعم، ولكن يجب أن تختلف عناوين IP العامة لعميل من نقطة إلى موقع عن عناوين IP العامة التي يستخدمها جهاز VPN من موقع إلى موقع، وإلا فلن يعمل الاتصال من نقطة إلى موقع. لا يمكن بدء الاتصالات من نقطة إلى موقع مع IKEv2 من عناوين IP العامة نفسها حيث يتم تكوين اتصال VPN من موقع إلى موقع على نفس بوابة VPN.

الاتصالات من نقطة إلى موقع

كم عدد نقاط نهاية عميل الشبكة الظاهرية الخاصة (VPN) التي يمكنني الحصول عليها في تكوين نقطة إلى موقع؟

يعتمد ذلك على رمز SKU للبوابة. لمزيد من المعلومات حول عدد الاتصالات المدعومة، راجع وحدات SKU الخاصة بالبوابة.

ما هي أنظمة تشغيل العميل التي يمكنني استخدامها مع "نقطة إلى الموقع"؟

يتم دعم أنظمة تشغيل العميل التالية:

- Windows Server 2008 R2 (64 بت فقط)

- Windows 8.1 (32 بت و64 بت)

- Windows Server 2012 (64 بت فقط)

- Windows Server 2012 R2 (64 بت فقط)

- Windows Server 2016 (64 بت فقط)

- Windows Server 2019 (64 بت فقط)

- Windows Server 2022 (64 بت فقط)

- Windows 10

- Windows 11

- macOS الإصدار 10.11 أو أحدث

- Linux (strongSwan)

- iOS

هل يمكنني اجتياز الوكلاء وجدران الحماية باستخدام إمكانية من نقطة إلى موقع؟

يدعم Azure ثلاثة أنواع من خيارات VPN من نقطة إلى موقع:

بروتوكول نفق مأخذ التوصيل الآمن (SSTP): حل قائم على SSL خاص ب Microsoft يمكنه اختراق جدران الحماية لأن معظم جدران الحماية تفتح منفذ TCP الصادر الذي يستخدمه 443 SSL.

OpenVPN: حل يستند إلى SSL يمكنه اختراق جدران الحماية لأن معظم جدران الحماية تفتح منفذ TCP الصادر الذي يستخدمه 443 SSL.

IKEv2 VPN: حل IPsec VPN قائم على المعايير يستخدم منافذ UDP الصادرة 500 و4500، جنبا إلى جنب مع رقم بروتوكول IP 50. لا تفتح جدران الحماية هذه المنافذ دائما، لذلك هناك احتمال ألا يتمكن IKEv2 VPN من اجتياز الوكلاء وجدران الحماية.

إذا قمت بإعادة تشغيل كمبيوتر عميل قمت بتكوينه لنقطة إلى موقع، هل ستتم إعادة اتصال VPN تلقائيا؟

إعادة الاتصال التلقائي هي دالة للعميل الذي تستخدمه. يدعم Windows إعادة الاتصال التلقائي من خلال ميزة عميل Vpn Always On.

هل تدعم النقطة إلى الموقع DDNS لعملاء VPN؟

DNS الديناميكي (DDNS) غير مدعوم حاليا في الشبكات الظاهرية الخاصة من نقطة إلى موقع.

هل يمكن أن تتعايش تكوينات من موقع إلى موقع ومن نقطة إلى موقع لنفس الشبكة الظاهرية؟

نعم. بالنسبة لنموذج توزيع Resource Manager، يجب أن يكون لديك نوع VPN يستند إلى المسار للبوابة الخاصة بك. بالنسبة إلى نموذج التوزيع الكلاسيكي، تحتاج إلى بوابة ديناميكية. لا ندعم من نقطة إلى موقع لبوابات VPN للتوجيه الثابت أو بوابات VPN المستندة إلى النهج.

هل يمكنني تكوين عميل من نقطة إلى موقع للاتصال ببوابات شبكة ظاهرية متعددة في الوقت نفسه؟

اعتمادا على برنامج عميل VPN الذي تستخدمه، قد تتمكن من الاتصال ببوابات شبكة ظاهرية متعددة. ولكن هذا هو الحال فقط إذا لم يكن لدى الشبكات الظاهرية التي تتصل بها مسافات عناوين متعارضة بينها أو مع الشبكة التي يتصل منها العميل. على الرغم من أن عميل Azure VPN يدعم العديد من اتصالات VPN، إلا أنه يمكنك الحصول على اتصال واحد فقط في أي وقت.

هل يمكنني تكوين عميل "نقطة إلى موقع" للاتصال بشبكات ظاهرية متعددة في نفس الوقت؟

نعم. يمكن أن يكون لاتصالات العميل من نقطة إلى موقع ببوابة VPN المنشورة في شبكة ظاهرية نظيرة مع شبكات ظاهرية أخرى حق الوصول إلى الشبكات الظاهرية الأخرى المتناظرة، طالما أنها تفي بمعايير تكوين معينة. لكي يتمكن عميل من نقطة إلى موقع من الوصول إلى شبكة ظاهرية نظيرة، يجب تكوين الشبكة الظاهرية المتناظرة (VNet بدون البوابة) باستخدام السمة Use remote gateways . يجب تكوين الشبكة الظاهرية مع بوابة VPN مع السماح بعبور البوابة. لمزيد من المعلومات، راجع حول توجيه الشبكة الظاهرية الخاصة من نقطة إلى موقع.

ما مقدار معدل النقل الذي يمكنني توقعه من خلال اتصالات من موقع إلى موقع أو من نقطة إلى موقع؟

من الصعب الحفاظ على معدل النقل الدقيق لأنفاق VPN. IPsec وSSTP هما بروتوكولان VPN للتشفير الثقيل. يمكن أن يحد زمن الانتقال وعرض النطاق الترددي بين أماكن عملك والإنترنت أيضا من معدل النقل.

بالنسبة لبوابة VPN مع اتصالات VPN من نقطة إلى موقع فقط IKEv2، يعتمد إجمالي معدل النقل الذي يمكنك توقعه على بوابة SKU. لمزيد من المعلومات عن معدل النقل، يُرجى مراجعة Gateway SKUs.

هل يمكنني استخدام أي عميل VPN برمجي لنقطة إلى موقع يدعم SSTP أو IKEv2؟

لا. يمكنك استخدام عميل VPN الأصلي فقط على Windows ل SSTP، وعميل VPN الأصلي على Mac ل IKEv2. ومع ذلك، يمكنك استخدام عميل OpenVPN على جميع الأنظمة الأساسية للاتصال عبر بروتوكول OpenVPN. ارجع إلى قائمة أنظمة تشغيل العميل المدعومة.

هل يمكن تغيير نوع المصادقة لاتصال من نقطة إلى موقع؟

نعم. في المدخل، انتقل إلى تكوين نقطة إلى موقع لبوابة>VPN. بالنسبة إلى نوع المصادقة، حدد نوع المصادقة الذي تريد استخدامه.

بعد تغيير نوع المصادقة، قد لا يتمكن العملاء الحاليون من الاتصال حتى تقوم بإنشاء ملف تعريف تكوين عميل VPN جديد وتنزيله وتطبيقه على كل عميل VPN.

متى أحتاج إلى إنشاء حزمة تكوين جديدة لملف تعريف عميل VPN؟

عند إجراء تغييرات على إعدادات التكوين لبوابة P2S VPN، مثل إضافة نوع نفق أو تغيير نوع مصادقة، تحتاج إلى إنشاء حزمة تكوين جديدة لملف تعريف عميل VPN. تتضمن الحزمة الجديدة الإعدادات المحدثة التي يحتاجها عملاء VPN للاتصال ببوابة P2S. بعد إنشاء الحزمة، استخدم الإعدادات الموجودة في الملفات لتحديث عملاء VPN.

هل يدعم Azure IKEv2 VPN مع Windows؟

يتم دعم IKEv2 على Windows 10 وWindows Server 2016. ومع ذلك، لاستخدام IKEv2 في إصدارات نظام تشغيل معينة، يجب تثبيت التحديثات وتعيين قيمة مفتاح التسجيل محليا. إصدارات نظام التشغيل الأقدم من Windows 10 غير مدعومة ويمكنها استخدام بروتوكول SSTP أو بروتوكول OpenVPN فقط.

إشعار

إصدارات نظام التشغيل Windows أحدث من الإصدار 1709 من Windows 10 والإصدار 1607 من Windows Server 2016 لا يتطلب هذه الخطوات.

لإعداد Windows 10 أو Windows Server 2016 ل IKEv2:

قم بتثبيت التحديث استنادًا إلى إصدار نظام التشغيل الخاص بك:

إصدار نظام التشغيل التاريخ الرقم/الرابط Windows Server 2016

Windows 10 Version 160717 يناير 2018 KB4057142 Windows 10 Version 1703 17 يناير 2018 KB4057144 Windows 10 Version 1709 22 مارس 2018 KB4089848 عيّن قيمة مفتاح التسجيل. قم بإنشاء أو تعيين

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloadREG_DWORDالمفتاح في السجل إلى1.

ما هو حد محدد نسبة استخدام الشبكة IKEv2 للاتصالات من نقطة إلى موقع؟

Windows 10 الإصدار 2004 (تم إصداره في سبتمبر 2021) من حد محدد نسبة استخدام الشبكة إلى 255. الإصدارات السابقة من Windows لها حد محدد نسبة استخدام الشبكة هو 25.

يحدد حد محدد نسبة استخدام الشبكة في Windows الحد الأقصى لعدد مساحات العناوين في شبكتك الظاهرية والحد الأقصى لمجموع الشبكات المحلية واتصالات VNet إلى VNet والشبكات الظاهرية المتناظرة المتصلة بالبوابة. يفشل العملاء من نقطة إلى موقع المستندين إلى Windows في الاتصال عبر IKEv2 إذا تجاوزوا هذا الحد.

ما هو حد محدد حركة مرور OpenVPN للاتصالات من نقطة إلى موقع؟

حد محدد حركة المرور ل OpenVPN هو 1000 مسار.

ماذا يحدث عندما أقوم بتكوين كل من SSTP وIKEv2 لاتصالات P2S VPN؟

عند تكوين كل من SSTP وIKEv2 في بيئة مختلطة تتكون من أجهزة Windows وMac، يحاول عميل Windows VPN دائما نفق IKEv2 أولا. يعود العميل إلى SSTP إذا لم ينجح اتصال IKEv2. يتصل MacOS فقط عبر IKEv2.

عندما يكون لديك كل من SSTP وIKEv2 ممكنين على البوابة، يتم تقسيم تجمع عناوين من نقطة إلى موقع بشكل ثابت بين الاثنين، بحيث يكون العملاء الذين يستخدمون بروتوكولات مختلفة عناوين IP من أي ترتيب فرعي. الحد الأقصى لعدد عملاء SSTP هو دائما 128، حتى إذا كان نطاق العناوين أكبر من /24. والنتيجة هي عدد أكبر من العناوين المتاحة لعملاء IKEv2. بالنسبة للنطاقات الأصغر، يتم تخفيض التجمع إلى النصف على قدم المساواة. قد لا تتضمن محددات نسبة استخدام الشبكة التي تستخدمها البوابة كتلة التوجيه بين المجالات (CIDR) بدون فئة لنطاق عناوين من نقطة إلى موقع ولكنها تتضمن كتلة CIDR للترتيبين الفرعيين.

ما هي الأنظمة الأساسية التي يدعمها Azure ل P2S VPN؟

يدعم Azure Windows وMac وLinux لـ P2S VPN.

لدي بالفعل بوابة VPN تم نشرها. هل يمكنني تمكين RADIUS أو IKEv2 VPN عليه؟

نعم. إذا كانت بوابة SKU التي تستخدمها تدعم RADIUS أو IKEv2، يمكنك تمكين هذه الميزات على البوابات التي قمت بنشرها بالفعل باستخدام Azure PowerShell أو مدخل Azure. لا يدعم SKU الأساسي RADIUS أو IKEv2.

كيف أزيل تكوين اتصال P2S؟

يمكنك إزالة تكوين P2S باستخدام أوامر Azure PowerShell أو Azure CLI التالية:

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

اتصالات من نقطة إلى موقع مع مصادقة الشهادة

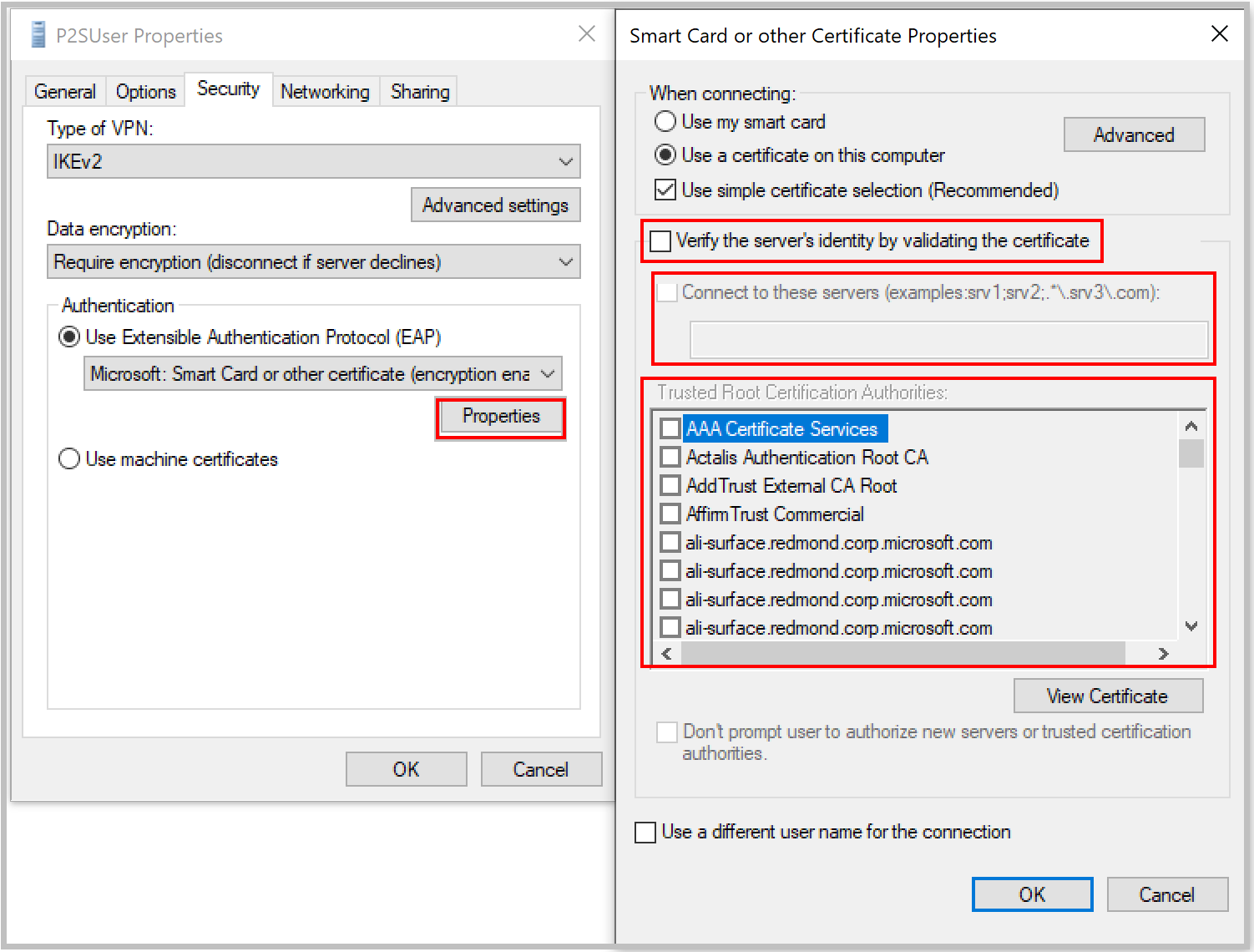

ماذا يجب أن أفعل إذا حصلت على عدم تطابق شهادة لاتصال مصادقة شهادة من نقطة إلى موقع؟

قم بإلغاء تحديد خانة الاختيار التحقق من هوية الخادم عن طريق التحقق من صحة الشهادة . أو، أضف اسم المجال المؤهل بالكامل (FQDN) إلى جانب الشهادة عند إنشاء ملف تعريف يدويا. يمكنك القيام بذلك عن طريق التشغيل rasphone من موجه الأوامر وتحديد ملف التعريف من القائمة المنسدلة.

لا نوصي بتجاوز التحقق من صحة هوية الخادم بشكل عام. ولكن مع مصادقة شهادة Azure، يتم استخدام نفس الشهادة للتحقق من صحة الخادم في بروتوكول نفق VPN (IKEv2 أو SSTP) وبروتوكول المصادقة القابل للتوسيع (EAP). نظرا لأن بروتوكول نفق VPN يتحقق بالفعل من صحة شهادة الخادم وFQDN، فمن المتكرر التحقق من صحتها مرة أخرى في EAP.

هل يمكنني استخدام المرجع المصدق الجذري PKI الداخلي الخاص بي لإنشاء شهادات للاتصال من نقطة إلى موقع؟

نعم. في السابق، كان يمكنك استخدام شهادات الجذر الموقعة ذاتيا فقط. لا يزال بإمكانك تحميل 20 شهادة جذرية.

هل يمكنني استخدام شهادات من Azure Key Vault؟

لا.

ما هي الأدوات التي يمكنني استخدامها لإنشاء الشهادات؟

يمكنك استخدام حل البنية الأساسية للمفتاح العام (PKI) لمؤسستك (PKI الداخلي) وAzure PowerShell و MakeCert و OpenSSL.

هل هناك إرشادات لإعدادات الشهادة ومعلماتها؟

للحصول على تنسيقات ملفات .cer و.pfx، راجع:

للحصول على تنسيق ملف .pem، راجع:

اتصالات من نقطة إلى موقع مع مصادقة RADIUS

هل مصادقة RADIUS مدعومة على جميع وحدات SKU الخاصة ببوابة Azure VPN؟

يتم دعم مصادقة RADIUS لجميع وحدات حفظ المخزون باستثناء وحدة حفظ المخزون الأساسية.

بالنسبة لوحدات SKU السابقة، يتم دعم مصادقة RADIUS على وحدات SKU القياسية وعالية الأداء.

هل مصادقة RADIUS مدعومة لنموذج النشر الكلاسيكي؟

لا.

ما هي فترة المهلة لطلبات RADIUS المرسلة إلى خادم RADIUS؟

يتم تعيين طلبات RADIUS إلى مهلة بعد 30 ثانية. قيم المهلة المعرفة من قبل المستخدم غير مدعومة حاليا.

هل خوادم RADIUS التابعة لجهة خارجية مدعومة؟

نعم.

ما هي متطلبات الاتصال للتأكد من أن بوابة Azure يمكن أن تصل إلى خادم RADIUS محلي؟

تحتاج إلى اتصال VPN من موقع إلى موقع بالموقع المحلي، مع تكوين المسارات المناسبة.

هل يمكن توجيه نسبة استخدام الشبكة إلى خادم RADIUS المحلي (من بوابة VPN) عبر اتصال ExpressRoute؟

لا. يمكن توجيهه فقط عبر اتصال من موقع إلى موقع.

هل هناك تغيير في عدد اتصالات SSTP المدعومة مع مصادقة RADIUS؟ ما هو الحد الأقصى لعدد اتصالات SSTP وIKEv2 المدعومة؟

لا يوجد تغيير في الحد الأقصى لعدد اتصالات SSTP المدعومة على بوابة مع مصادقة RADIUS. يبقى 128 ل SSTP، ولكنه يعتمد على بوابة SKU ل IKEv2. لمزيد من المعلومات حول عدد الاتصالات المدعومة، راجع حول وحدات SKU للبوابة.

ما الفرق بين مصادقة الشهادة من خلال خادم RADIUS ومصادقة شهادة Azure الأصلية من خلال تحميل شهادة موثوق بها؟

في مصادقة شهادة RADIUS، تتم إعادة توجيه طلب المصادقة إلى خادم RADIUS الذي يعالج التحقق من صحة الشهادة. يعد هذا الخيار مفيدًا إذا كنت تريد التكامل مع بنية أساسية لمصادقة الشهادة لديك بالفعل من خلال RADIUS.

عند استخدام Azure لمصادقة الشهادة، تقوم بوابة VPN بالتحقق من صحة الشهادة. تحتاج إلى تحميل المفتاح العام للشهادة إلى البوابة. يمكنك أيضا تحديد قائمة الشهادات التي تم إبطالها والتي لا يجب السماح لها بالاتصال.

هل تدعم مصادقة RADIUS تكامل خادم نهج الشبكة للمصادقة متعددة العوامل؟

إذا كانت المصادقة متعددة العوامل مستندة إلى نص (على سبيل المثال، SMS أو رمز التحقق من تطبيق الأجهزة المحمولة) وتتطلب من المستخدم إدخال رمز أو نص في واجهة مستخدم عميل VPN، فلن تنجح المصادقة ولن تكون سيناريو مدعوما. راجع دمج مصادقة RADIUS لبوابة Azure VPN مع خادم NPS للمصادقة متعددة العوامل.

هل تعمل مصادقة RADIUS مع كل من IKEv2 وSSTP VPN؟

نعم، يتم دعم مصادقة RADIUS لكل من IKEv2 وSSTP VPN.

هل تعمل مصادقة RADIUS مع عميل OpenVPN؟

يتم دعم مصادقة خادم خدمة مصادقة عن بُعد لمستخدم طلب هاتفي (RADIUS) لبروتوكول OpenVPN.

VNet-to-VNet والاتصالات متعددة المواقع

تنطبق معلومات VNet-to-VNet في هذا القسم على اتصالات بوابة VPN. للحصول على مزيدٍ من المعلومات عن تناظر الشبكة الظاهرية راجع تناظر الشبكة الظاهرية.

هل يفرض Azure رسومًا على نسبة استخدام الشبكة بين VNets؟

نسبة استخدام الشبكة شبكة ظاهرية إلى شبكة ظاهرية داخل نفس المنطقة مجانية لكلا الاتجاهين عند استخدام اتصال بوابة VPN. يتم فرض رسوم على نسبة استخدام الشبكة الخروج من شبكة ظاهرية إلى شبكة ظاهرية عبر المناطق بمعدلات نقل البيانات الصادرة بين الشبكة الظاهرية استناداً إلى مناطق المصدر. لمزيد من المعلومات، راجع تسعير Azure VPN Gateway. إذا كنت تقوم بتوصيل الشبكات الظاهرية الخاصة بك باستخدام نظير VNet بدلا من بوابة VPN، فشاهد تسعير شبكة Azure الظاهرية.

هل تنتقل نسبة استخدام الشبكة شبكة ظاهرية إلى شبكة ظاهرية عبر الإنترنت؟

لا. تنتقل نسبة استخدام الشبكة شبكة ظاهرية إلى شبكة ظاهرية عبر شبكة اتصالات Microsoft Azure، وليس عبر الإنترنت.

هل يمكنني إنشاء اتصال VNet إلى VNet عبر مستأجري Microsoft Entra؟

نعم. تعمل اتصالات VNet إلى VNet التي تستخدم بوابات VPN عبر مستأجري Microsoft Entra.

هل نسبة استخدام الشبكة شبكة ظاهرية إلى شبكة ظاهرية آمنة؟

يساعد تشفير IPsec وIKE في حماية حركة مرور VNet إلى VNet.

هل أحتاج إلى جهاز VPN لتوصيل VNets معًا؟

لا. لا يتطلب توصيل شبكات Azure الظاهرية المتعددة معا جهاز VPN ما لم تكن بحاجة إلى اتصال متعدد الأماكن.

هل يجب أن تكون الشبكات الظاهرية الخاصة بي في نفس المنطقة؟

لا. يمكن أن تكون الشبكات الظاهرية في مناطق Azure نفسها أو مناطق مختلفة (مواقع).

إذا لم تكن VNets في نفس الاشتراك، فهل يجب أن تكون الاشتراكات مقترنة بنفس مستأجر Microsoft Entra؟

لا.

هل يمكنني استخدام شبكة ظاهرية إلى شبكة ظاهرية لتوصيل الشبكات الظاهرية في مثيلات Azure منفصلة؟

لا. يدعم شبكة ظاهرية إلى شبكة ظاهرية توصيل الشبكات الظاهرية داخل نفس مثيل Azure. على سبيل المثال، لا يمكنك إنشاء اتصال بين مثيلات Azure العمومية وAzure الحكومية الصينية أو الألمانية أو الأمريكية. ضع في اعتبارك استخدام اتصال VPN من موقع إلى موقع لهذه السيناريوهات.

هل يمكنني استخدام شبكة ظاهرية إلى شبكة ظاهرية جنباً إلى جنب مع اتصالات متعددة المواقع؟

نعم. يمكنك استخدام اتصال الشبكة الظاهرية في وقت واحد مع الشبكات الظاهرية الخاصة متعددة المواقع.

كم عدد المواقع المحلية والشبكات الظاهرية التي يمكن لشبكة ظاهرية واحدة الاتصال بها؟

راجع جدول متطلبات البوابة.

هل يمكنني استخدام VNet-to-VNet لتوصيل الأجهزة الظاهرية أو الخدمات السحابية خارج VNet؟

لا. يدعم شبكة ظاهرية إلى شبكة ظاهرية توصيل الشبكات الظاهرية. لا يدعم توصيل الأجهزة الظاهرية أو الخدمات السحابية غير الموجودة في شبكة ظاهرية.

هل يمكن لخدمة سحابية أو نقطة نهاية موازنة التحميل أن تمتد عبر الشبكات الظاهرية؟

لا. لا يمكن أن تمتد الخدمة السحابية أو نقطة نهاية موازنة التحميل عبر الشبكات الظاهرية، حتى لو كانت متصلة معا.

هل يمكنني استخدام نوع VPN المستند إلى النهج لاتصالات VNet إلى VNet أو متعددة المواقع؟

لا. تتطلب اتصالات VNet إلى VNet واتصالات المواقع المتعددة بوابات VPN مع أنواع VPN المستندة إلى المسار (التي كانت تسمى سابقا التوجيه الديناميكي).

هل يمكنني توصيل شبكة ظاهرية بنوع VPN قائم على المسار بشبكة ظاهرية أخرى باستخدام نوع VPN مستند إلى النهج؟

لا. يجب أن تستخدم كلتا الشبكتين الظاهريتين الشبكات الظاهرية الخاصة المستندة إلى التوجيه (التي كانت تسمى سابقا التوجيه الديناميكي).

هل تشترك أنفاق الشبكة الظاهرية الخاصة في النطاق الترددي؟

نعم. تشترك جميع أنفاق VPN للشبكة الظاهرية في النطاق الترددي المتاح على بوابة VPN واتفاقية مستوى الخدمة نفسها لوقت تشغيل بوابة VPN في Azure.

هل الأنفاق الزائدة عن الحاجة مدعومة؟

يتم دعم الأنفاق الزائدة بين زوج من الشبكات الظاهرية عند تكوين بوابة شبكة ظاهرية واحدة على أنها نشطة ونشطة.

هل يمكنني الحصول على مساحات عناوين متداخلة لتكوينات شبكة ظاهرية إلى شبكة ظاهرية؟

لا. لا يمكن أن يكون لديك نطاقات عناوين IP متداخلة.

هل يمكن أن تكون هناك مساحات عناوين متداخلة بين الشبكات الظاهرية المتصلة والمواقع المحلية؟

لا. لا يمكن أن يكون لديك نطاقات عناوين IP متداخلة.

كيف أعمل تمكين التوجيه بين اتصال VPN من موقع إلى موقع وExpressRoute؟

إذا كنت ترغب في تمكين التوجيه بين فرعك المتصل ب ExpressRoute وفرعك المتصل بشبكة VPN من موقع إلى موقع، فأنت بحاجة إلى إعداد Azure Route Server.

هل يمكنني استخدام بوابة VPN لنقل نسبة استخدام الشبكة بين مواقعي المحلية أو إلى شبكة ظاهرية أخرى؟

نموذج توزيع Resource Manager

نعم. راجع قسم BGP والتوجيه لمزيد من المعلومات.

نموذج التوزيع الكلاسيكي

نقل البيانات العابرة عبر بوابة VPN ممكن عند استخدام نموذج النشر الكلاسيكي، ولكنه يعتمد على مساحات العناوين المحددة بشكل ثابت في ملف تكوين الشبكة. بروتوكول بوابة الحدود (BGP) غير مدعوم حاليا مع شبكات Azure الظاهرية وبوابات VPN عبر نموذج التوزيع الكلاسيكي. بدون BGP، يكون تعريف مساحات عناوين النقل يدويا عرضة للخطأ ولا يوصى به.

هل ينشئ Azure نفس مفتاح IPsec/IKE المشترك مسبقا لجميع اتصالات VPN الخاصة بي لنفس الشبكة الظاهرية؟

لا. بشكل افتراضي، ينشئ Azure مفاتيح مشاركة مسبقة مختلفة لاتصالات VPN المختلفة. ومع ذلك، يمكنك استخدام Set VPN Gateway Key REST API أو PowerShell cmdlet لتعيين قيمة المفتاح التي تفضلها. يجب أن يحتوي المفتاح على أحرف ASCII قابلة للطباعة فقط، باستثناء المسافة أو الواصلة (-) أو التلde (~).

هل أحصل على نطاق ترددي أكبر مع شبكات ظاهرية خاصة (VPN) من موقع إلى موقع أكثر من شبكة ظاهرية واحدة؟

لا. تشترك جميع أنفاق VPN، بما في ذلك الشبكات الظاهرية الخاصة من نقطة إلى موقع، في نفس بوابة VPN والنطاق الترددي المتاح.

هل يمكنني تكوين أنفاق متعددة بين شبكتي الظاهرية وموقعي المحلي باستخدام VPN متعدد المواقع؟

نعم، ولكن يجب عليك تكوين BGP على كلا النفقين إلى نفس الموقع.

هل تحترم بوابة Azure VPN مسار AS مسبقا للتأثير على قرارات التوجيه بين اتصالات متعددة بالمواقع المحلية الخاصة بي؟

نعم، تحترم بوابة Azure VPN مسار النظام المستقل (AS) مسبقا للمساعدة في اتخاذ قرارات التوجيه عند تمكين BGP. يفضل وجود مسار AS أقصر في تحديد مسار BGP.

هل يمكنني استخدام الخاصية RoutingWeight عند إنشاء اتصال VPN VirtualNetworkGateway جديد؟

لا. هذا الإعداد محجوز لاتصالات بوابة ExpressRoute. إذا كنت ترغب في التأثير على قرارات التوجيه بين اتصالات متعددة، تحتاج إلى استخدام مسار AS معلق.

هل يمكنني استخدام شبكات ظاهرية خاصة (VPN) من نقطة إلى موقع مع شبكتي الظاهرية مع أنفاق شبكات ظاهرية خاصة (VPN) متعددة؟

نعم. يمكنك استخدام الشبكات الظاهرية الخاصة من نقطة إلى موقع مع بوابات VPN المتصلة بمواقع محلية متعددة وشبكات ظاهرية أخرى.

هل يمكنني توصيل شبكة ظاهرية بشبكات IPsec VPN بدائرة ExpressRoute الخاصة بي؟

نعم، هذا مدعوم. لمزيد من المعلومات، راجع تكوين ExpressRoute والاتصالات المتعايشة من موقع إلى موقع.

نهج IPsec/IKE

هل نهج IPsec/IKE مخصص مدعوم على جميع وحدات SKU لبوابة Azure VPN؟

يتم دعم نهج IPsec/IKE مخصص على جميع وحدات SKU لبوابة Azure VPN باستثناء SKU الأساسية.

كم عدد النهج التي يمكنني تحديدها على الاتصال؟

يمكنك تحديد مجموعة نهج واحدة فقط للاتصال.

هل يمكنني تحديد نهج جزئي على اتصال (على سبيل المثال، خوارزميات IKE فقط ولكن ليس IPsec)؟

لا، يجب عليك تحديد جميع الخوارزميات والمعلمات لكل من IKE (الوضع الرئيسي) وIPsec (الوضع السريع). المواصفات الجزئية للنهج غير مسموح بها.

ما هي الخوارزميات ونقاط القوة الرئيسية التي يدعمها النهج المخصص؟

يسرد الجدول التالي خوارزميات التشفير المدعومة ونقاط القوة الرئيسية التي يمكنك تكوينها. يجب عليك تحديد خيار واحد لكل حقل.

| IPsec/IKEv2 | الخيارات |

|---|---|

| تشفير IKEv2 | GCMAES256، GCMAES128، AES256، AES192، AES128 |

| تكامل IKEv2 | SHA384, SHA256, لوغاريتم التجزئة الآمن 1, MD5 |

| مجموعة DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| تشفير IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES، لا شيء |

| تكامل IPsec | GCMAES256، GCMAES192، GCMAES128، SHA256، SHA1، MD5 |

| مجموعة PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1، لا شيء |

| مدة بقاء SA للوضع السريع | (اختياري؛ القيم الافتراضية إذا لم يتم تحديدها) ثانية (عدد صحيح؛ 300 كحد أدنى، افتراضي 27000) كيلوبايت (عدد صحيح؛ الحد الأدنى 1024، الافتراضي 10240000) |

| محدد نسبة استخدام الشبكة | UsePolicyBasedTrafficSelectors ($True أو $False، ولكن اختياري؛ افتراضي $False إذا لم يتم تحديده) |

| مهلة DPD | ثانية (عدد صحيح؛ الحد الأدنى 9، الحد الأقصى 3600، الافتراضي 45) |

يجب أن يتطابق تكوين جهاز VPN المحلي أو يحتوي على الخوارزميات والمعلمات التالية التي تحددها في نهج Azure IPsec أو IKE:

- خوارزمية تشفير IKE (الوضع الرئيسي، المرحلة 1)

- خوارزمية تكامل IKE (الوضع الرئيسي، المرحلة 1)

- مجموعة DH (الوضع الرئيسي، المرحلة 1)

- خوارزمية تشفير IPsec (الوضع السريع، المرحلة 2)

- خوارزمية تكامل IPsec (الوضع السريع، المرحلة 2)

- مجموعة PFS (الوضع السريع، المرحلة 2)

- محدد حركة المرور (إذا كنت تستخدم

UsePolicyBasedTrafficSelectors) - عمر SA (المواصفات المحلية التي لا تحتاج إلى المطابقة)

إذا كنت تستخدم GCMAES لخوارزمية تشفير IPsec، يجب عليك تحديد نفس خوارزمية GCMAES وطول المفتاح لتكامل IPsec. على سبيل المثال، استخدم GCMAES128 لكليهما.

في جدول الخوارزميات والمفاتيح:

- يتوافق IKE مع الوضع الرئيسي أو المرحلة 1.

- يتوافق IPsec مع الوضع السريع أو المرحلة 2.

- تحدد مجموعة DH مجموعة Diffie-Hellman المستخدمة في الوضع الرئيسي أو المرحلة 1.

- تحدد مجموعة PFS مجموعة Diffie-Hellman المستخدمة في الوضع السريع أو المرحلة 2.

تم إصلاح عمر IKE Main Mode SA في 28800 ثانية على بوابات Azure VPN.

UsePolicyBasedTrafficSelectorsهي معلمة اختيارية على الاتصال. إذا قمت بتعيينUsePolicyBasedTrafficSelectorsإلى$Trueعلى اتصال، فإنه يقوم بتكوين بوابة VPN للاتصال بجدار حماية VPN قائم على النهج المحلي.إذا قمت بتمكين

UsePolicyBasedTrafficSelectors، فتأكد من أن جهاز VPN الخاص بك يحتوي على محددات حركة المرور المطابقة المعرفة مع جميع مجموعات بادئات الشبكة المحلية (بوابة الشبكة المحلية) من أو إلى بادئات شبكة Azure الظاهرية، بدلا من أي إلى أي. تقبل بوابة VPN أي محدد حركة مرور تقترحه بوابة VPN البعيدة، بغض النظر عما تم تكوينه على بوابة VPN.على سبيل المثال، إذا كانت بادئات الشبكة المحلية هي 10.1.0.0/16 و10.2.0.0/16، وكانت بادئات الشبكة الظاهرية هي 192.168.0.0/16 و172.16.0.0/16، فستحتاج إلى تحديد محددات نسبة استخدام الشبكة التالية:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

لمزيد من المعلومات حول محددات نسبة استخدام الشبكة المستندة إلى النهج، راجع توصيل بوابة VPN بأجهزة VPN متعددة مستندة إلى النهج المحلي.

يؤدي تعيين المهلة إلى فترات أقصر إلى إعادة مفتاح IKE بقوة أكبر. يمكن أن يظهر الاتصال بعد ذلك على أنه غير متصل في بعض الحالات. قد لا يكون هذا الموقف مرغوبا فيه إذا كانت مواقعك المحلية أبعد عن منطقة Azure حيث توجد بوابة VPN، أو إذا كان شرط الارتباط الفعلي قد يتسبب في فقدان الحزمة. نوصي عموما بتعيين المهلة إلى ما بين 30 و45 ثانية.

لمزيد من المعلومات، راجع توصيل بوابة VPN بأجهزة VPN متعددة مستندة إلى النهج المحلي.

ما هي مجموعات Diffie-Hellman التي تدعمها السياسة المخصصة؟

يسرد الجدول التالي مجموعات Diffie-Hellman المقابلة التي يدعمها النهج المخصص:

| مجموعة ديفي هيلمان | DHGroup | PFSGroup | طول المفتاح |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP 768 بت |

| 2 | DHGroup2 | PFS2 | MODP 1024 بت |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bit MODP |

| 19 | ECP256 | ECP256 | ECP 256 بت |

| 20 | ECP384 | ECP384 | ECP 384 بت |

| 24 | DHGroup24 | PFS24 | 2048-bit MODP |

لمزيد من المعلومات، راجع RFC3526 RFC5114.

هل يحل النهج المخصص محل مجموعات نهج IPsec/IKE الافتراضية لبوابات VPN؟

نعم. بعد تحديد نهج مخصص على اتصال، تستخدم بوابة Azure VPN هذا النهج فقط على الاتصال، سواء كمنشئ IKE أو مستجيب IKE.

إذا قمت بإزالة سياسة IPsec/IKE مخصصة، فهل يصبح الاتصال غير محمي؟

لا، لا يزال IPsec/IKE يساعد في حماية الاتصال. بعد إزالة النهج المخصص من اتصال، تعود بوابة VPN إلى القائمة الافتراضية لاقتراحات IPsec/IKE وتعيد تشغيل تأكيد اتصال IKE مع جهاز VPN المحلي.

هل تؤدي إضافة أو تحديث سياسة IPsec/IKE إلى تعطيل اتصال VPN الخاص بي؟

نعم. قد يتسبب ذلك في تعطيل صغير (بضع ثوان) حيث تمزق بوابة VPN الاتصال الحالي وتعيد تشغيل تأكيد اتصال IKE لإعادة إنشاء نفق IPsec باستخدام خوارزميات ومعلمات التشفير الجديدة. تأكد من تكوين جهاز VPN المحلي أيضا باستخدام الخوارزميات المطابقة ونقاط القوة الرئيسية لتقليل التعطيل.

هل يمكنني استخدام نهج مختلفة على اتصالات مختلفة؟

نعم. يتم تطبيق نهج مخصص على أساس كل اتصال. يمكنك إنشاء نهج IPsec/IKE مختلفة وتطبيقها على اتصالات مختلفة.

يمكنك أيضًا اختيار تطبيق نهج مخصصة على مجموعة فرعية من الاتصالات. تستخدم المجموعات المتبقية مجموعات نهج IPsec/IKE الافتراضية من Azure.

هل يمكنني استخدام نهج مخصص على اتصالات VNet-to-VNet؟

نعم. يمكنك تطبيق نهج مخصص على كل من اتصالات IPsec عبر المباني واتصالات VNet إلى VNet.

هل أحتاج إلى تحديد نفس النهج على كل من موارد اتصال VNet-to-VNet؟

نعم. يتكون نفق VNet-to-VNet من موردي اتصال في Azure، أحدهما لكل اتجاه. تأكد من أن كلا موردي الاتصال لديهما نفس النهج. وإلا، لن يتم إنشاء اتصال VNet إلى VNet.

ما هي قيمة مهلة DPD الافتراضية؟ هل يمكنني تحديد مهلة DPD مختلفة؟

مهلة DPD الافتراضية هي 45 ثانية على بوابات VPN. يمكنك تحديد قيمة مهلة DPD مختلفة على كل اتصال IPsec أو VNet-to-VNet، من 9 ثوان إلى 3600 ثانية.

إشعار

يؤدي تعيين المهلة إلى فترات أقصر إلى إعادة مفتاح IKE بقوة أكبر. يمكن أن يظهر الاتصال بعد ذلك على أنه غير متصل في بعض الحالات. قد لا يكون هذا الموقف مرغوبا فيه إذا كانت مواقعك المحلية أبعد عن منطقة Azure حيث توجد بوابة VPN، أو إذا كان شرط الارتباط الفعلي قد يتسبب في فقدان الحزمة. نوصي عموما بتعيين المهلة إلى ما بين 30 و45 ثانية.

هل يعمل نهج IPsec/IKE مخصص على اتصالات ExpressRoute؟

لا. يعمل نهج IPsec/IKE فقط على اتصالات S2S VPN وVNet-to-VNet عبر بوابات VPN.

كيف أعمل إنشاء اتصالات بنوع بروتوكول IKEv1 أو IKEv2؟

يمكنك إنشاء اتصالات IKEv1 على جميع وحدات SKU من نوع VPN المستندة إلى التوجيه، باستثناء SKU الأساسية وSKU القياسية ووحدات SKU السابقة الأخرى.

يمكنك تحديد نوع بروتوكول اتصال من IKEv1 أو IKEv2 في أثناء إنشاء اتصالات. إذا لم تحدد نوع بروتوكول الاتصال، فسيتم استخدام مفتاح الإنترنت التبادلي (IKE) الإصدار 2 كخيار افتراضي حيثما ينطبق ذلك. لمزيد من المعلومات، راجع وثائق Azure PowerShell cmdlet .

للحصول على معلومات حول أنواع SKU ودعم IKEv1 وIKEv2، راجع توصيل بوابة VPN بأجهزة VPN متعددة مستندة إلى النهج المحلي.

هل العبور بين اتصالات مفتاح الإنترنت التبادلي (IKE) الإصدار 1 ومفتاح الإنترنت التبادلي (IKE) الإصدار 2 مسموح به؟

نعم.

هل يمكنني الحصول على اتصالات IKEv1 من موقع إلى موقع على SKU الأساسي لنوع VPN المستند إلى المسار؟

لا. لا يدعم Basic SKU هذا التكوين.

هل يمكنني تغيير نوع بروتوكول الاتصال بعد إنشاء الاتصال (IKEv1 إلى IKEv2 والعكس صحيح)؟

لا. بعد إنشاء الاتصال، لا يمكنك تغيير بروتوكولات IKEv1 وIKEv2. يجب حذف اتصال جديد وإعادة إنشائه بنوع البروتوكول المطلوب.

لماذا تتم إعادة توصيل IKEv1 بشكل متكرر؟

إذا كان التوجيه الثابت أو اتصال IKEv1 المستند إلى المسار الخاص بك منفصلا على فترات روتينية، فمن المحتمل أن يكون ذلك لأن بوابات VPN الخاصة بك لا تدعم عمليات إعادة المفاتيح الموضعية. عند إعادة تشغيل الوضع الرئيسي، يتم قطع اتصال أنفاق IKEv1 وتستغرق ما يصل إلى 5 ثوان لإعادة الاتصال. تحدد قيمة مهلة التفاوض في الوضع الرئيسي تكرار عمليات إعادة المفاتيح. لمنع عمليات إعادة الاتصال هذه، يمكنك التبديل إلى استخدام IKEv2، الذي يدعم عمليات إعادة المفاتيح الموضعية.

إذا كان الاتصال الخاص بك يعيد الاتصال في أوقات عشوائية ، فاتبع دليل استكشاف الأخطاء وإصلاحها.

أين يمكنني العثور على مزيد من المعلومات والخطوات للتكوين؟

راجع المقالات التالية:

- تكوين نهج اتصال IPsec/IKE مخصصة ل S2S VPN وVNet-to-VNet: مدخل Microsoft Azure

- تكوين نهج اتصال IPsec/IKE مخصصة ل S2S VPN وVNet-to-VNet: PowerShell

BGP والتوجيه

هل BGP مدعوم على جميع وحدات SKU الخاصة ببوابة Azure VPN؟

يتم دعم BGP على جميع وحدات SKU لبوابة Azure VPN باستثناء SKU الأساسية.

هل يمكنني استخدام BGP مع بوابات VPN لنهج Azure؟

لا، BGP مدعوم على بوابات VPN المستندة إلى المسار فقط.

ما هي ASNs التي يمكنني استخدامها؟

يمكنك استخدام أرقام النظام المستقل العامة (ASNs) أو ASNs الخاصة لكل من الشبكات المحلية وشبكات Azure الظاهرية.

لا يمكنك استخدام ASNs المحجوزة التالية:

محجوز بواسطة Azure:

- ASNs العامة: 8074، 8075، 12076

- ASNs الخاصة: 65515, 65517, 65518, 65519, 65520

-

- 23456, 64496-64511, 65535-65551, 429496729

لا يمكنك تحديد ASNs هذه لأجهزة VPN المحلية عند الاتصال ببوابات VPN.

هل يمكنني استخدام ASNs 32 بت (4 بايت)؟

نعم، تدعم بوابة Azure VPN الآن 32 بت (4 بايت) ASNs. للتكوين باستخدام ASN بتنسيق عشري، استخدم Azure PowerShell أو Azure CLI أو Azure SDK.

ما هي ASNs الخاصة التي يمكنني استخدامها؟

النطاقات القابلة للاستخدام من ASNs الخاصة هي:

- 64512-65514 و65521-65534

لا تحتفظ IANA ولا Azure ب ASNs هذه، حتى تتمكن من تعيينها إلى بوابة VPN الخاصة بك.

ما هو العنوان الذي تستخدمه بوابة Azure VPN لعنوان IP نظير BGP؟

بشكل افتراضي، تخصص بوابة Azure VPN عنوان IP واحدا من GatewaySubnet نطاق بوابات VPN في وضع الاستعداد النشط، أو عنواني IP لبوابات VPN النشطة-النشطة. يتم تخصيص هذه العناوين تلقائيا عند إنشاء بوابة VPN.

يمكنك العثور على عنوان IP BGP المخصص باستخدام Azure PowerShell أو مدخل Microsoft Azure. في PowerShell، استخدم Get-AzVirtualNetworkGateway، وابحث عن الخاصية bgpPeeringAddress . في مدخل Microsoft Azure، في صفحة تكوين البوابة، ابحث ضمن الخاصية تكوين BGP ASN.

إذا كانت أجهزة توجيه VPN المحلية تستخدم عناوين IP الخاصة التلقائية (APIPA) (169.254.x.x) كعناوين IP BGP، يجب تحديد عنوان IP واحد أو أكثر من عناوين IP ل Azure APIPA BGP على بوابة VPN الخاصة بك. تقوم Azure VPN Gateway بتحديد عناوين APIPA لاستخدامها مع نظير APIPA BGP المحلي المحدد في بوابة الشبكة المحلية، أو عنوان IP الخاص لنظير BGP محلي غير APIPA. لمزيد من المعلومات، راجع تكوين BGP لبوابة Azure VPN.

ما هي متطلبات عناوين IP النظيرة BGP على جهاز VPN الخاص بي؟

يجب ألا يكون عنوان نظير BGP المحلي هو نفس عنوان IP العام لجهاز VPN الخاص بك أو من مساحة عنوان الشبكة الظاهرية لبوابة VPN. استخدم عنوان IP مختلفًا على جهاز VPN لعنوان IP الخاص بـ BGP. يمكن أن يكون عنوانا معينا لواجهة الاسترجاع على الجهاز (إما عنوان IP عادي أو عنوان APIPA).

إذا كان جهازك يستخدم عنوان APIPA ل BGP، فيجب عليك تحديد عنوان IP APIPA BGP واحد أو أكثر على بوابة VPN، كما هو موضح في تكوين BGP لبوابة Azure VPN. حدد هذه العناوين في بوابة الشبكة المحلية المقابلة التي تمثل الموقع.

ما الذي يجب أن أحدده كبادئات عنواني لبوابة الشبكة المحلية عند استخدام BGP؟

هام

هذا هو التغيير من المتطلبات الموثقة سابقًا.

تضيف Azure VPN Gateway مسارًا مضيفًا داخليًا إلى عنوان IP النظير BGP المحلي عبر نفق IPsec. لا تقم بإضافة المسار /32 في حقل مساحة العنوان، لأنه زائد عن الحاجة. إذا كنت تستخدم عنوان APIPA كعنوان IP BGP لجهاز VPN المحلي، فلا يمكنك إضافته إلى هذا الحقل.

إذا أضفت أي بادئات أخرى في حقل مساحة العنوان، فستتم إضافتها كمسارات ثابتة على بوابة Azure VPN، بالإضافة إلى المسارات المستفادة عبر BGP.

هل يمكنني استخدام نفس ASN لكل من شبكات VPN المحلية وشبكات Azure الظاهرية؟

لا. يجب تعيين ASNs مختلفة بين الشبكات المحلية وشبكات Azure الظاهرية إذا كنت تقوم بتوصيلها مع BGP.

تحتوي بوابات Azure VPN على ASN افتراضي يبلغ 65515 معينا، سواء تم تمكين BGP أم لا للاتصال عبر المباني. يمكنك تجاوز هذا الإعداد الافتراضي عن طريق تعيين ASN مختلف عند إنشاء بوابة VPN، أو يمكنك تغيير ASN بعد إنشاء البوابة. تحتاج إلى تعيين ASNs المحلية الخاصة بك إلى بوابات شبكة Azure المحلية المقابلة.

ما هي بادئات العناوين التي تعلن عنها بوابات Azure VPN لي؟

تعلن البوابات عن المسارات التالية لأجهزة BGP المحلية:

- بادئات عنوان الشبكة الظاهرية

- بادئات العنوان لكل بوابة شبكة محلية متصلة ببوابة VPN

- المسارات المستفادة من جلسات نظير BGP الأخرى المتصلة ببوابة VPN، باستثناء المسار الافتراضي أو المسارات التي تتداخل مع أي بادئة شبكة ظاهرية

كم عدد البادئات التي يمكنني الإعلان عنها في Azure VPN Gateway؟

تدعم بوابة Azure VPN ما يصل إلى 4000 بادئة. يتم إسقاط جلسة عمل BGP إذا تجاوز عدد البادئات الحد.

هل يمكنني الإعلان عن المسار الافتراضي (0.0.0.0/0) إلى بوابات VPN؟

نعم. ضع في اعتبارك أن الإعلان عن المسار الافتراضي يفرض جميع حركة مرور خروج الشبكة الظاهرية نحو موقعك المحلي. كما أنه يمنع الأجهزة الظاهرية للشبكة الظاهرية من قبول الاتصال العام من الإنترنت مباشرة، مثل بروتوكول سطح المكتب البعيد (RDP) أو Secure Shell (SSH) من الإنترنت إلى الأجهزة الظاهرية.

هل يمكنني الإعلان عن البادئات الدقيقة كبادئات الشبكة الظاهرية؟

لا. يقوم Azure بحظر أو تصفية الإعلان لنفس البادئات مثل أي بادئات عنوان VNet. ومع ذلك، يمكنك الإعلان عن بادئة هي مجموعة فائقة من ما لديك داخل شبكتك الظاهرية.

على سبيل المثال، إذا كانت الشبكة الظاهرية تستخدم مساحة العنوان 10.0.0.0/16، يمكنك الإعلان عن 10.0.0.0/8. ولكن لا يمكنك الإعلان عن 10.0.0.0/16 أو 10.0.0.0/24.

هل يمكنني استخدام BGP مع اتصالاتي بين الشبكات الظاهرية؟

نعم. يمكنك استخدام BGP لكل من الاتصالات المحلية والاتصالات بين الشبكات الظاهرية.

هل يمكنني مزج BGP مع اتصالات غير BGP لبوابات Azure VPN الخاصة بي؟

نعم، يمكنك مزج كل من اتصالات BGP وغير BGP لنفس بوابة Azure VPN.

هل تدعم بوابة Azure VPN توجيه المواصلات BGP؟

نعم. يتم دعم توجيه عبور BGP، باستثناء أن بوابات VPN لا تعلن عن المسارات الافتراضية لأقران BGP الآخرين. لتمكين توجيه النقل عبر بوابات VPN متعددة، يجب تمكين BGP على جميع الاتصالات الوسيطة بين الشبكات الظاهرية. لمزيد من المعلومات، راجع حول BGP وبوابة VPN.

هل يمكنني الحصول على أكثر من نفق واحد بين بوابة VPN والشبكة المحلية الخاصة بي؟

نعم، يمكنك إنشاء أكثر من نفق VPN من موقع إلى موقع بين بوابة VPN والشبكة المحلية. يتم حساب كل هذه الأنفاق مقابل العدد الإجمالي للأنفاق لبوابات Azure VPN، ويجب تمكين BGP على كلا النفقين.

على سبيل المثال، إذا كان لديك نفقان زائدان بين بوابة VPN الخاصة بك وإحدى الشبكات المحلية الخاصة بك، فإنها تستهلك نفقين من إجمالي الحصة النسبية لبوابة VPN الخاصة بك.

هل يمكنني الحصول على أنفاق متعددة بين شبكتي Azure الظاهريتين باستخدام BGP؟

نعم، ولكن يجب أن تكون واحدة على الأقل من بوابات الشبكة الظاهرية في تكوين نشط-نشط.

هل يمكنني استخدام BGP ل S2S VPN في تكوين تعايش Azure ExpressRoute وS2S VPN؟

نعم.

ما الذي يجب أن أضيفه إلى جهاز VPN المحلي الخاص بي لجلسة النظير BGP؟

أضف مسارًا مضيفًا لعنوان IP النظير Azure BGP على جهاز VPN الخاص بك. يشير هذا المسار إلى نفق IPsec S2S VPN.

على سبيل المثال، إذا كان عنوان IP النظير لـ Azure VPN هو 10.12.255.30، يمكنك إضافة مسار مضيف لـ 10.12.255.30 مع واجهة القفزة التالية لواجهة نفق IPsec المطابقة على جهاز VPN الخاص بك.

هل تدعم بوابة الشبكة الظاهرية BFD لاتصالات S2S مع BGP؟

لا. اكتشاف إعادة التوجيه ثنائي الاتجاه (BFD) هو بروتوكول يمكنك استخدامه مع BGP للكشف عن وقت تعطل الجيران بسرعة أكبر مما يمكنك باستخدام فواصل BGP القياسية المستمرة. يستخدم BFD مؤقتات فرعية مصممة للعمل في بيئات LAN، ولكن ليس عبر الإنترنت العام أو اتصالات WAN.

بالنسبة إلى الاتصالات عبر الإنترنت العام، فإن تأخير بعض الحزم أو حتى إسقاطها ليس أمرًا غير عادي، لذا فإن إدخال هذه المؤقتات العدوانية يمكن أن يضيف عدم الاستقرار. قد يؤدي عدم الاستقرار هذا إلى تثبيق مسارات BGP.

كبديل، يمكنك تكوين جهازك المحلي باستخدام مؤقتات أقل من الفاصل الزمني المؤقت الافتراضي البالغ 60 ثانية أو أقل من مؤقت الانتظار 180 ثانية. ينتج عن هذا التكوين وقت تقارب أسرع. ومع ذلك، لا يمكن الاعتماد على المؤقتات التي تقل عن الفاصل الزمني المؤقت الافتراضي البالغ 60 ثانية أو أقل من مؤقت الانتظار الافتراضي الذي يبلغ 180 ثانية. نوصي بالاحتفاظ بالموقتات عند القيم الافتراضية أو فوقها.

هل تبدأ بوابات VPN جلسات عمل أو اتصالات نظير BGP؟

تبدأ بوابات VPN جلسات نظير BGP إلى عناوين IP نظير BGP المحلية المحددة في موارد بوابة الشبكة المحلية باستخدام عناوين IP الخاصة على بوابات VPN. هذه العملية بغض النظر عما إذا كانت عناوين IP BGP المحلية موجودة في نطاق APIPA أو عناوين IP خاصة عادية. إذا كانت أجهزة VPN المحلية تستخدم عناوين APIPA ك IP BGP، فأنت بحاجة إلى تكوين سماعة BGP لبدء الاتصالات.

هل يمكنني تكوين الأنفاق القسرية؟

نعم. راجع تكوين الاتصال النفقي القسري.

ترجمة عناوين الشبكة (NAT)

هل NAT مدعوم على جميع وحدات SKU الخاصة ببوابة Azure VPN؟

يتم دعم NAT على VpnGw2 إلى VpnGw25 وعلى VpnGw2AZ إلى VpnGw5AZ.

هل يمكنني استخدام NAT في اتصالات شبكة ظاهرية إلى شبكة ظاهرية أو نقطة إلى موقع؟

لا.

كم عدد قواعد NAT التي يمكنني استخدامها على بوابة VPN؟

يمكنك إنشاء ما يصل إلى 100 قاعدة NAT (قواعد الدخول والخروج مجتمعة) على بوابة VPN.

هل يمكنني استخدام شرطة مائلة (/) في اسم قاعدة NAT؟

لا. ستتلقى خطأ.

هل يتم تطبيق NAT على جميع الاتصالات على بوابة VPN؟

يتم تطبيق NAT على الاتصالات التي تحتوي على قواعد NAT. إذا كان الاتصال لا يحتوي على قاعدة ترجمة عناوين الشبكة (NAT)، فلن يتم تفعيل ترجمة عناوين الشبكة (NAT) على هذا الاتصال. على نفس بوابة VPN، يمكنك الحصول على بعض الاتصالات مع NAT والاتصالات الأخرى دون عمل NAT معا.

ما أنواع NAT التي تدعمها بوابات VPN؟

تدعم بوابات VPN ترجمة عناوين الشبكة الثابتة 1:1 NAT و NAT الديناميكية فقط. لا يدعمون NAT64.

هل تعمل NAT على بوابات VPN النشطة والنشطة؟

نعم. تعمل NAT على كل من بوابات VPN النشطة النشطة والاحتياطية النشطة. يتم تطبيق كل قاعدة NAT على مثيل واحد من بوابة VPN. في البوابات النشطة-النشطة، قم بإنشاء قاعدة NAT منفصلة لكل مثيل بوابة من خلال حقل معرف تكوين IP.

هل تعمل NAT مع اتصالات BGP؟

نعم، يمكنك استخدام BGP مع NAT. فيما يلي بعض الاعتبارات المهمة:

للتأكد من ترجمة المسارات المستفادة والمسارات المعلن عنها إلى بادئات عناوين ما بعد NAT (التعيينات الخارجية) استنادا إلى قواعد NAT المقترنة بالاتصالات، حدد Enable BGP Route Translation في صفحة التكوين لقواعد NAT. يجب أن تعلن أجهزة توجيه BGP المحلية عن البادئات الدقيقة كما هو محدد في قواعد IngressSNAT .

إذا كان موجه VPN المحلي يستخدم عنوانا عاديا غير APIPA ويصطدم بمساحة عنوان VNet أو مساحات شبكة محلية أخرى، فتأكد من أن قاعدة IngressSNAT ستترجم عنوان IP النظير BGP إلى عنوان فريد غير متداخل. ضع عنوان ما بعد NAT في حقل عنوان IP النظير BGP لبوابة الشبكة المحلية.

NAT غير مدعوم مع عناوين BGP APIPA.

هل أحتاج إلى إنشاء قواعد DNAT المطابقة لقاعدة SNAT؟

لا. تحدد قاعدة ترجمة عنوان الشبكة المصدر الواحد (SNAT) الترجمة لكلا اتجاهي شبكة معينة:

تحدد قاعدة IngressSNAT ترجمة عناوين IP المصدر الواردة إلى بوابة VPN من الشبكة المحلية. كما أنه يعالج ترجمة عناوين IP الوجهة التي تغادر من الشبكة الظاهرية إلى نفس الشبكة المحلية.

تحدد قاعدة EgressSNAT ترجمة عناوين IP المصدر للشبكة الظاهرية التي تغادر بوابة VPN إلى الشبكات المحلية. كما أنه يعالج ترجمة عناوين IP الوجهة للحزم الواردة إلى الشبكة الظاهرية عبر الاتصالات التي تحتوي على قاعدة EgressSNAT .

في كلتا الحالتين، لا تحتاج إلى قواعد ترجمة عنوان الشبكة الوجهة (DNAT).

ماذا أفعل إذا كانت مساحة عنوان VNet أو بوابة الشبكة المحلية تحتوي على بادئتين أو أكثر؟ هل يمكنني تطبيق NAT عليهم جميعا أو على مجموعة فرعية فقط؟

تحتاج إلى إنشاء قاعدة NAT واحدة لكل بادئة، لأن كل قاعدة NAT يمكن أن تتضمن بادئة عنوان واحدة فقط ل NAT. على سبيل المثال، إذا كانت مساحة العنوان لبوابة الشبكة المحلية تتكون من 10.0.1.0/24 و10.0.2.0/25، يمكنك إنشاء قاعدتين:

- قاعدة IngressSNAT 1: الخريطة 10.0.1.0/24 إلى 100.0.1.0/24.

- قاعدة IngressSNAT 2: الخريطة 10.0.2.0/25 إلى 100.0.2.0/25.

يجب أن تتطابق القاعدتان مع أطوال بادئة بادئات العناوين المقابلة. ينطبق نفس المبدأ التوجيهي على قواعد EgressSNAT لمساحة عنوان VNet.

هام

إذا قمت بربط قاعدة واحدة فقط بالاتصال السابق، فلن تتم ترجمة مساحة العنوان الأخرى.

ما نطاقات IP التي يمكنني استخدامها للت تعيين خارجي؟

يمكنك استخدام أي نطاق IP مناسب تريد تعيينه خارجيا، بما في ذلك عناوين IP العامة والخاصة.

هل يمكنني استخدام قواعد EgressSNAT مختلفة لترجمة مساحة عنوان VNet إلى بادئات مختلفة للشبكات المحلية؟

نعم. يمكنك إنشاء قواعد EgressSNAT متعددة لنفس مساحة عنوان VNet، ثم تطبيق قواعد EgressSNAT على اتصالات مختلفة.

هل يمكنني استخدام نفس قاعدة IngressSNAT في اتصالات مختلفة؟

نعم. عادة ما تستخدم نفس قاعدة IngressSNAT عندما تكون الاتصالات لنفس الشبكة المحلية، لتوفير التكرار. لا يمكنك استخدام نفس قاعدة الدخول إذا كانت الاتصالات لشبكات محلية مختلفة.

هل أحتاج إلى قواعد الدخول والخروج على اتصال NAT؟

تحتاج إلى قواعد الدخول والخروج على نفس الاتصال عندما تتداخل مساحة عنوان الشبكة المحلية مع مساحة عنوان VNet. إذا كانت مساحة عنوان VNet فريدة بين جميع الشبكات المتصلة، فلن تحتاج إلى قاعدة EgressSNAT على تلك الاتصالات. يمكنك استخدام قواعد الدخول لتجنب تداخل العنوان بين الشبكات المحلية.

ما الذي أختاره كمعرف تكوين IP؟

معرف تكوين IP هو ببساطة اسم كائن تكوين IP الذي تريد أن تستخدمه قاعدة NAT. باستخدام هذا الإعداد، يمكنك ببساطة اختيار عنوان IP العام للبوابة الذي ينطبق على قاعدة NAT. إذا لم تحدد أي اسم مخصص في وقت إنشاء البوابة، يتم تعيين عنوان IP الأساسي للبوابة إلى تكوين IP الافتراضي ، ويتم تعيين IP الثانوي إلى تكوين IP النشط النشط .

الاتصال عبر المباني والأجهزة الظاهرية

إذا كان جهازي الظاهري في شبكة ظاهرية ولدي اتصال عبر المباني، فكيف يمكنني الاتصال بالجهاز الظاهري؟

إذا تم تمكين RDP للجهاز الظاهري، فإنه يمكنك الاتصال بجهازك الظاهري باستخدام عنوان IP الخاص. في هذه الحالة، يمكنك تحديد عنوان IP الخاص والمنفذ الذي تريد الاتصال به (عادة 3389). تحتاج إلى تكوين المنفذ على جهازك الظاهري لنسبة استخدام الشبكة.

يمكنك أيضًا الاتصال بجهازك الظاهري عن طريق عنوان IP خاص من جهاز ظاهري آخر موجود على نفس الشبكة الظاهرية. لا يمكنك RDP إلى جهازك الظاهري باستخدام عنوان IP الخاص إذا كنت تتصل من موقع خارج شبكتك الظاهرية. على سبيل المثال، إذا كانت لديك شبكة ظاهرية من نقطة إلى موقع مكونة ولم تقم بإنشاء اتصال من جهاز الكمبيوتر الخاص بك، فلا يمكنك الاتصال بالجهاز الظاهري عن طريق عنوان IP الخاص.

إذا كان جهازي الظاهري في شبكة ظاهرية مزودة باتصال عبر المباني، فهل تمر كل حركة المرور من الجهاز الظاهري عبر هذا الاتصال؟

لا. تمر نسبة استخدام الشبكة التي تحتوي على عنوان IP وجهة موجود في نطاقات عناوين IP للشبكة الظاهرية المحلية التي حددتها عبر بوابة الشبكة الظاهرية.

تظل نسبة استخدام الشبكة التي تحتوي على عنوان IP الوجهة الموجود داخل الشبكة الظاهرية داخل الشبكة الظاهرية. يتم إرسال نسبة استخدام الشبكة الأخرى من خلال موازن التحميل إلى الشبكات العامة. أو إذا كنت تستخدم الاتصال النفقي القسري، يتم إرسال نسبة استخدام الشبكة من خلال بوابة VPN.

كيف أستكشف أخطاء اتصال RDP بجهاز ظاهري وإصلاحها

إذا كنت تواجه مشكلة في الاتصال بجهاز ظاهري عبر اتصال VPN، فتحقق من العناصر التالية:

- تحقق من نجاح اتصال VPN الخاص بك.

- تحقق من الاتصال بعنوان IP الخاص بالجهاز الظاهري.

- إذا كان يمكنك الاتصال بالجهاز الظاهري باستخدام عنوان IP الخاص ولكن ليس اسم الكمبيوتر، فتحقق من تكوين DNS بشكل صحيح. لمزيد من المعلومات حول كيفية عمل تحليل الاسم للأجهزة الظاهرية، راجع تحليل الاسم للموارد في شبكات Azure الظاهرية.

عند الاتصال عبر نقطة إلى موقع، تحقق من العناصر الإضافية التالية:

- استخدم

ipconfigللتحقق من عنوان IPv4 المعين إلى محول Ethernet على الكمبيوتر الذي تتصل منه. إذا كان عنوان IP ضمن نطاق عناوين الشبكة الظاهرية التي تتصل بها، أو ضمن نطاق عناوين تجمع عناوين عميل VPN، فهي مساحة عنوان متداخلة. عندما تتداخل مساحة العنوان بهذه الطريقة، لا تصل نسبة استخدام الشبكة إلى Azure. يبقى على الشبكة المحلية. - تحقق من إنشاء حزمة تكوين عميل VPN بعد تحديد عناوين IP لخادم DNS للشبكة الظاهرية. إذا قمت بتحديث عناوين IP لخادم DNS، فقم بإنشاء حزمة تكوين عميل VPN جديدة وتثبيتها.

لمزيد من المعلومات حول استكشاف أخطاء اتصال RDP وإصلاحها، راجع استكشاف أخطاء اتصالات سطح المكتب البعيد بجهاز ظاهري وإصلاحها.

صيانة البوابة التي يتحكم فيها العميل

ما هي الخدمات المضمنة في تكوين الصيانة لنطاق Network Gateways؟

يتضمن نطاق بوابات الشبكة موارد البوابة في خدمات الشبكات. هناك أربعة أنواع من الموارد في نطاق بوابات الشبكة:

- بوابة الشبكة الظاهرية في خدمة ExpressRoute

- بوابة الشبكة الظاهرية في خدمة بوابة VPN

- بوابة VPN (من موقع إلى موقع) في خدمة Azure Virtual WAN

- بوابة ExpressRoute في خدمة Virtual WAN

ما هي الصيانة التي يدعمها العميل؟

تمر خدمات Azure بتحديثات الصيانة الدورية لتحسين الوظائف والموثوقية والأداء والأمان. بعد تكوين نافذة صيانة لمواردك، يتم إجراء صيانة نظام التشغيل الضيف وصيانة الخدمة أثناء تلك النافذة. لا تغطي الصيانة التي يتحكم فيها العميل تحديثات المضيف (بخلاف تحديثات المضيف ل Power، على سبيل المثال) وتحديثات الأمان الهامة.

هل يمكنني الحصول على إعلام متقدم بالصيانة؟

في هذا الوقت، لا يمكنك الحصول على إعلام متقدم لصيانة موارد واجهة برمجة تطبيقات REST لبوابة الشبكة.

هل يمكنني تكوين نافذة صيانة أقصر من خمس ساعات؟

في هذا الوقت، تحتاج إلى تكوين نافذة مدتها خمس ساعات كحد أدنى في منطقتك الزمنية المفضلة.

هل يمكنني تكوين نافذة صيانة غير الجدول الزمني اليومي؟

في هذا الوقت، تحتاج إلى تكوين نافذة صيانة يومية.

هل هناك حالات لا يمكنني فيها التحكم في تحديثات معينة؟

تدعم الصيانة التي يتحكم فيها العميل تحديثات نظام التشغيل والخدمة الضيف. تمثل هذه التحديثات معظم عناصر الصيانة التي تسبب قلقا للعملاء. تقع بعض أنواع التحديثات الأخرى، بما في ذلك تحديثات المضيف، خارج نطاق الصيانة التي يتحكم فيها العميل.

إذا كانت مشكلة أمان عالية الخطورة قد تعرض العملاء للخطر، فقد تحتاج Azure إلى تجاوز تحكم العميل في نافذة الصيانة ودفع التغيير. هذه التغييرات هي تكرارات نادرة نستخدمها فقط في الحالات القصوى.

هل يجب أن تكون موارد تكوين الصيانة في نفس المنطقة مثل مورد البوابة؟

نعم.

ما هي وحدات SKU الخاصة بالبوابة التي يمكنني تكوينها لاستخدام الصيانة التي يتحكم فيها العميل؟

يمكن تكوين جميع وحدات SKU لبوابة Azure VPN (باستثناء SKU الأساسية) لاستخدام الصيانة التي يتحكم فيها العميل.

كم من الوقت يستغرق نهج تكوين الصيانة لتصبح فعالة بعد تعيينها إلى مورد البوابة؟

قد يستغرق الأمر ما يصل إلى 24 ساعة حتى تتبع بوابات الشبكة جدول الصيانة بعد إقران نهج الصيانة بمورد البوابة.

هل هناك أي قيود على استخدام الصيانة التي يتحكم فيها العميل استنادا إلى عنوان IP العام الأساسي لوحدة حفظ المخزون؟

نعم. لا تعمل الصيانة التي يتحكم فيها العميل للموارد التي تستخدم عناوين IP العامة ل SKU الأساسية، إلا في حالة تحديثات الخدمة. بالنسبة لهذه البوابات، لا تتبع صيانة نظام التشغيل الضيف جدول الصيانة الذي يتحكم فيه العميل بسبب قيود البنية الأساسية.

كيف يجب أن أخطط لنوافذ الصيانة عند استخدام VPN وExpressRoute في سيناريو التعايش؟

عند العمل مع VPN وExpressRoute في سيناريو التعايش أو كلما كان لديك موارد تعمل كنسخ احتياطية، نوصي بإعداد نوافذ صيانة منفصلة. يضمن هذا الأسلوب أن الصيانة لا تؤثر على موارد النسخ الاحتياطي في نفس الوقت.

لقد قمت بجدولة نافذة صيانة لتاريخ مستقبلي لأحد مواردي. هل يتم إيقاف أنشطة الصيانة مؤقتا على هذا المورد حتى ذلك الحين؟

لا، لا يتم إيقاف أنشطة الصيانة مؤقتا على المورد الخاص بك خلال الفترة قبل نافذة الصيانة المجدولة. للأيام غير المشمولة في جدول الصيانة الخاص بك، تستمر الصيانة كالمعتاد على المورد.

كيف أعمل معرفة المزيد حول صيانة البوابة التي يتحكم فيها العميل؟

لمزيد من المعلومات، راجع مقالة تكوين صيانة البوابة التي يتحكم فيها العميل لبوابة VPN.

المحتوى ذو الصلة

- لمزيد من المعلومات حول بوابة VPN، راجع ما هي بوابة Azure VPN؟.

- لمزيد من المعلومات حول إعدادات تكوين بوابة VPN، راجع حول إعدادات تكوين بوابة VPN.

"OpenVPN" هي علامة تجارية لشركة OpenVPN Inc.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ