الكشف التلقائي والاستجابة ل Azure WAF باستخدام Microsoft Sentinel

يستهدف المهاجمون الضارون تطبيقات الويب بشكل متزايد عن طريق استغلال الثغرات الأمنية المعروفة مثل حقن SQL والبرمجة النصية عبر المواقع. يشكل منع هذه الهجمات في التعليمات البرمجية للتطبيق تحديا، ويتطلب صيانة صارمة وتصحيحا ومراقبة في طبقات متعددة من طبولوجيا التطبيق. يمكن أن يتفاعل حل جدار حماية تطبيق الويب (WAF) مع تهديد الأمان بشكل أسرع عن طريق تصحيح ثغرة أمنية معروفة مركزيا، بدلا من تأمين كل تطبيق ويب فردي. Azure Web Application Firewall (WAF) هي خدمة سحابية أصلية تحمي تطبيقات الويب من تقنيات اختراق الويب الشائعة. يمكنك نشر هذه الخدمة في غضون دقائق للحصول على رؤية كاملة لنسبة استخدام الشبكة لتطبيق الويب وحظر هجمات الويب الضارة.

يعد دمج Azure WAF مع Microsoft Sentinel (حل SIEM/SOAR أصلي على السحابة) للكشف التلقائي والاستجابة للتهديدات/الحوادث/التنبيهات ميزة إضافية ويقلل من التدخل اليدوي اللازم لتحديث نهج WAF.

في هذه المقالة، ستتعرف على قوالب الكشف عن WAF في Sentinel، ونشر دليل المبادئ، وتكوين الكشف والاستجابة في Sentinel باستخدام هذه القوالب ودليل المبادئ.

المتطلبات الأساسية

- في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

- توزيع Azure Front Door مع نهج WAF المقترن. لمزيد من المعلومات، راجع التشغيل السريع: إنشاء Front Door Standard/Premium باستخدام قالب ARM، والبرنامج التعليمي: إنشاء نهج WAF على Azure Front Door باستخدام مدخل Microsoft Azure.

- تم تكوين Azure Front Door لالتقاط السجلات في مساحة عمل Log Analytics. لمزيد من المعلومات، راجع تكوين سجلات Azure Front Door.

نشر دليل المبادئ

يمكنك تثبيت دليل مبادئ Sentinel يسمى Block-IPAzureWAF من قالب على GitHub. يعمل دليل المبادئ هذا استجابة لحوادث WAF. الهدف هو إنشاء قاعدة مخصصة أو تعديلها في نهج WAF لحظر الطلبات من عنوان IP معين. يتم إنجاز ذلك باستخدام Azure REST API.

تثبيت دليل المبادئ من قالب على GitHub.

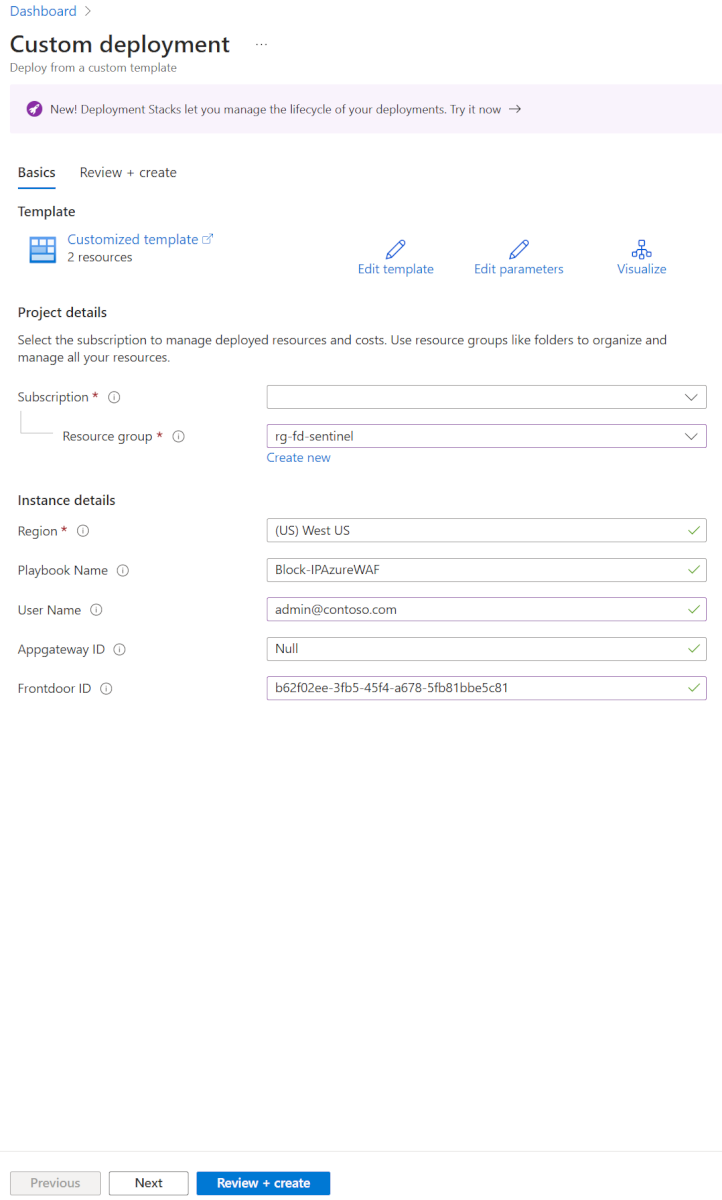

- انتقل إلى مستودع GitHub وحدد Deploy to Azure لتشغيل القالب.

- املأ المعلمات المطلوبة. يمكنك الحصول على معرف Front Door الخاص بك من مدخل Microsoft Azure. معرف Front Door هو معرف المورد لمورد Front Door.

- حدد "Review + create" ثم "Create".

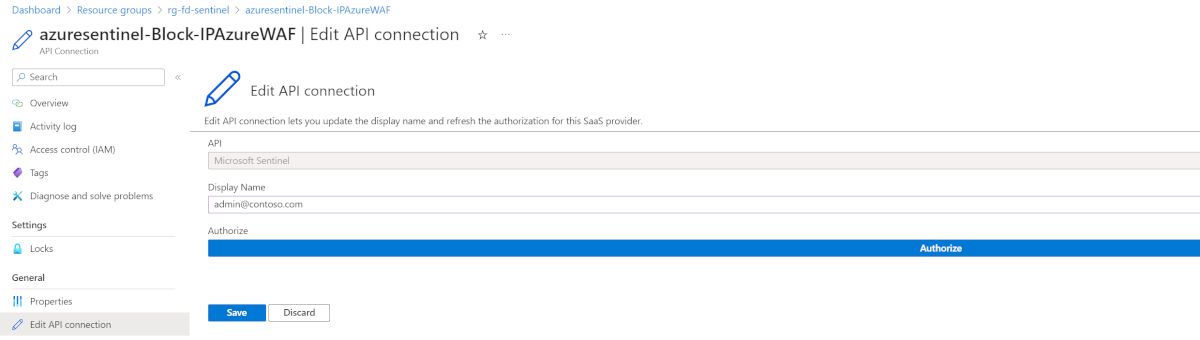

تخويل اتصال واجهة برمجة التطبيقات

يتم إنشاء اتصال API باسم azuresentinel-Block-IPAzureWAF كجزء من هذا النشر. يجب تخويله باستخدام معرف Azure الخاص بك للسماح لدليل المبادئ بإجراء تغييرات على نهج WAF الخاص بك.

- في مدخل Microsoft Azure، حدد اتصال azuresentinel-Block-IPAzureWAF API.

- حدد تحرير اتصال واجهة برمجة التطبيقات.

- ضمن اسم العرض، اكتب معرف Azure الخاص بك.

- قم بتحديد تخويل.

- حدد حفظ.

تكوين تعيين دور المساهم

يجب أن يحتوي دليل المبادئ على الأذونات اللازمة للاستعلام عن نهج WAF الموجود وتعديله عبر واجهة برمجة تطبيقات REST. يمكنك تعيين دليل المبادئ هوية مدارة معينة من قبل النظام مع أذونات المساهم على مورد Front Door جنبا إلى جنب مع نهج WAF المقترنة بها. يمكنك تعيين الأذونات فقط إذا تم تعيين أدوار المالك أو وصول المستخدم مسؤول istrator إلى المورد الأساسي.

يمكن القيام بذلك باستخدام قسم IAM في المورد المعني عن طريق إضافة تعيين دور جديد إلى دليل المبادئ هذا.

- في مدخل Microsoft Azure، حدد مورد Front Door.

- حدد من الجانب الأيسر التحكم بالوصول (IAM).

- حدد تعيينات الدور.

- حدد إضافة ثم إضافة تعيين دور.

- حدد Privileged administrator roles.

- حدد المساهم ثم حدد التالي.

- حدد Select members.

- ابحث عن Block-IPAzureWAF وحدده. قد يكون هناك إدخالات متعددة لدليل المبادئ هذا. عادة ما تكون الأخيرة التي أضفتها مؤخرا في القائمة.

- حدد Block-IPAzureWAF وحدد Select.

- حدد مراجعة + تعيين.

كرر هذا الإجراء لمورد نهج WAF.

إضافة Microsoft Sentinel إلى مساحة العمل الخاصة بك

- في مدخل Microsoft Azure، ابحث عن Microsoft Sentinel ثم افتحه.

- حدد إنشاء.

- حدد مساحة العمل، ثم حدد إضافة.

تكوين تعيين دور Logic App Contributor

يجب أن يكون لدى حسابك أذونات المالك على أي مجموعة موارد تريد منحها أذونات Microsoft Sentinel، ويجب أن يكون لديك دور Logic App Contributor على أي مجموعة موارد تحتوي على أدلة المبادئ التي تريد تشغيلها.

- في مدخل Microsoft Azure، حدد مجموعة الموارد التي تحتوي على دليل المبادئ.

- حدد من الجانب الأيسر التحكم بالوصول (IAM).

- حدد تعيينات الدور.

- حدد إضافة ثم إضافة تعيين دور.

- حدد البحث عن Logic App Contributor، وحدده، ثم حدد Next.

- حدد Select members.

- ابحث عن حسابك وحدده.

- حدد تحديد.

- حدد التالي.

- حدد مراجعة + تعيين.

تكوين الكشف والاستجابة

هناك قوالب استعلام الكشف لهجمات SQLi وXSS في Sentinel ل Azure WAF. يمكنك تنزيل هذه القوالب من مركز المحتوى. باستخدام هذه القوالب، يمكنك إنشاء قواعد تحليلية تكشف عن نوع معين من أنماط الهجوم في سجلات WAF وإعلام محلل الأمان بشكل أكبر عن طريق إنشاء حادث. يمكن أن يساعدك قسم التنفيذ التلقائي لهذه القواعد على الاستجابة لهذا الحادث عن طريق حظر IP المصدر للمهاجم على نهج WAF، والذي يوقف الهجمات اللاحقة مقدما من عناوين IP المصدر هذه. تعمل Microsoft باستمرار على تضمين المزيد من قوالب الكشف لمزيد من سيناريوهات الكشف والاستجابة.

تثبيت القوالب

- من Microsoft Sentinel، ضمن Configuration في الجزء الأيمن، حدد Analytics.

- في أعلى الصفحة، حدد المزيد من المحتوى في مركز المحتوى.

- ابحث عن Azure Web Application Firewall، وحدده ثم حدد Install.

إنشاء قاعدة تحليلية

من Microsoft Sentinel، ضمن Configuration في الجزء الأيمن، حدد Analytics.

حدد قوالب القاعدة. قد يستغرق ظهور القوالب بضع دقائق.

حدد قالب Front Door Premium WAF - SQLi Detection.

في الجزء الأيسر، حدد Create rule.

اقبل جميع الإعدادات الافتراضية وتابع إلى الاستجابة التلقائية. يمكنك تحرير هذه الإعدادات لاحقا لتخصيص القاعدة.

تلميح

إذا رأيت خطأ في استعلام القاعدة، فقد يكون ذلك بسبب عدم وجود أي سجلات WAF في مساحة العمل الخاصة بك. يمكنك إنشاء بعض السجلات عن طريق إرسال حركة مرور الاختبار إلى تطبيق الويب الخاص بك. على سبيل المثال، يمكنك محاكاة هجوم SQLi عن طريق إرسال طلب مثل هذا:

http://x.x.x.x/?text1=%27OR%27%27=%27. استبدلx.x.x.xبعنوان URL للواجهة الأمامية.في صفحة الاستجابة التلقائية، حدد إضافة جديد.

في صفحة إنشاء قاعدة أتمتة جديدة، اكتب اسما للقاعدة.

ضمن المشغل، حدد عند إنشاء التنبيه.

ضمن Actions، حدد Manage playbook permissions.

في صفحة إدارة الأذونات ، حدد مجموعة الموارد الخاصة بك وحدد تطبيق.

مرة أخرى في صفحة إنشاء قاعدة أتمتة جديدة، ضمن Actions حدد دليل المبادئ Block-IPAzureWAF من القائمة المنسدلة.

حدد تطبيق.

حدّد Next: Review + create.

حدد حفظ.

بمجرد إنشاء القاعدة التحليلية مع إعدادات قاعدة التنفيذ التلقائي المعنية، فأنت الآن جاهز للكشف والاستجابة. يحدث التدفق التالي للأحداث أثناء الهجوم:

- يسجل Azure WAF حركة المرور عندما يحاول مهاجم استهداف أحد تطبيقات الويب خلفه. ثم ي استيعاب Sentinel هذه السجلات.

- تكتشف قاعدة التحليل/الكشف التي قمت بتكوينها نمط هذا الهجوم وتنشئ حادثا لإعلام المحلل.

- تقوم قاعدة التنفيذ التلقائي التي تعد جزءا من القاعدة التحليلية بتشغيل دليل المبادئ المعني الذي قمت بتكوينه مسبقا.

- ينشئ دليل المبادئ قاعدة مخصصة تسمى SentinelBlockIP في نهج WAF المعني، والذي يتضمن عنوان IP المصدر للمهاجم.

- يمنع WAF محاولات الهجوم اللاحقة، وإذا حاول المهاجم استخدام عنوان IP مصدر آخر، فإنه يقوم بإلحاق IP المصدر المعني بقاعدة الكتلة.

نقطة مهمة هي أن Azure WAF يمنع بشكل افتراضي أي هجمات ويب ضارة بمساعدة مجموعة القواعد الأساسية لمحرك Azure WAF. ومع ذلك، يعزز تكوين الكشف والاستجابة التلقائي هذا الأمان عن طريق تعديل أو إضافة قواعد كتلة مخصصة جديدة على نهج Azure WAF لعناوين IP المصدر المعنية. وهذا يضمن حظر نسبة استخدام الشبكة من عناوين IP المصدر هذه قبل أن تصل حتى إلى مجموعة قواعد محرك Azure WAF.