أمان حمل عمل SAP

يوفر Azure جميع الأدوات اللازمة لتأمين حمل عمل SAP الخاص بك. يمكن أن تحتوي تطبيقات SAP على بيانات حساسة حول مؤسستك. يجب حماية بنية SAP الخاصة بك باستخدام أساليب مصادقة آمنة والشبكات المتصلبة والتشفير.

تكوين إدارة الهوية

التأثير: الأمان

إدارة الهوية هي إطار عمل لفرض النهج التي تتحكم في الوصول إلى الموارد الهامة. تتحكم إدارة الهوية في الوصول إلى حمل عمل SAP داخل شبكتها الظاهرية أو خارجها. هناك ثلاث حالات استخدام لإدارة الهوية يجب مراعاتها لحمل عمل SAP الخاص بك، ويختلف حل إدارة الهوية لكل منها.

استخدام Microsoft Entra ID

يمكن للمؤسسات تحسين أمان أجهزة Windows وLinux الظاهرية في Azure من خلال التكامل مع Microsoft Entra ID، وهي خدمة إدارة الوصول والهوية المدارة بالكامل. يمكن Microsoft Entra ID مصادقة وصول المستخدم النهائي إلى نظام تشغيل SAP وتخويله. يمكنك استخدام Microsoft Entra ID لإنشاء مجالات موجودة على Azure، أو استخدامه يتكامل مع هويات Active Directory محلي. يتكامل Microsoft Entra ID أيضا مع Microsoft 365 وDynamics CRM Online والعديد من تطبيقات البرامج كخدمة (SaaS) من الشركاء. نوصي باستخدام النظام لإدارة الهوية عبر المجالات (SCIM) لنشر الهوية. يتيح هذا النمط دورة حياة المستخدم المثلى.

لمزيد من المعلومات، راجع:

- مزامنة SCIM مع Microsoft Entra ID

- تكوين SAP Cloud Platform Identity Authentication لتزويد المستخدم تلقائيا

- تكامل تسجيل الدخول الأحادي (SSO) Microsoft Entra مع SAP NetWeaver

- تسجيل الدخول إلى جهاز ظاهري Linux في Azure باستخدام Microsoft Entra ID وOpenSSH

- سجل الدخول إلى جهاز ظاهري يعمل بنظام Windows في Azure باستخدام Microsoft Entra ID

تكوين تسجيل الدخول الأحادي

يمكنك الوصول إلى تطبيق SAP باستخدام برنامج SAP الأمامي (SAP GUI) أو مستعرض مع HTTP/S. نوصي بتكوين تسجيل الدخول الأحادي (SSO) باستخدام Microsoft Entra ID أو خدمات الأمان المشترك لـ Active Directory (AD FS). يسمح SSO للمستخدمين النهائيين بالاتصال بتطبيقات SAP عبر المتصفح حيثما أمكن ذلك.

لمزيد من المعلومات، راجع:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- تسجيل الدخول الأحادي إلى SAP Cloud Platform

- تسجيل الدخول الأحادي إلى SuccessFactors

- نظرة عامة على Microsoft Entra

استخدام إرشادات خاصة بالتطبيق

نوصي باستشارة خدمة مصادقة هوية SAP ل SAP Analytics Cloud و SuccessFactors و SAP Business Technology Platform. يمكنك أيضا دمج الخدمات من SAP Business Technology Platform مع Microsoft Graph باستخدام Microsoft Entra ID وخدمة مصادقة هوية SAP.

لمزيد من المعلومات، راجع:

- استخدام Microsoft Entra ID لتأمين الوصول إلى أنظمة SAP الأساسية والتطبيقات.

- خدمة مصادقة هوية SAP

- خدمة توفير هوية SAP

سيناريو العميل الشائع هو نشر تطبيق SAP في Microsoft Teams. يتطلب هذا الحل تسجيل الدخول الأحادي مع Microsoft Entra ID. نوصي باستعراض سوق Microsoft التجاري لمعرفة تطبيقات SAP المتوفرة في Microsoft Teams. لمزيد من المعلومات، راجع سوق Microsoft التجاري.

الجدول 1 - ملخص أساليب تسجيل الدخول الأحادي الموصى بها

| حلول SAP | أسلوب SSO |

|---|---|

| تطبيقات الويب المستندة إلى SAP NetWeaver مثل Fiori وWebGui | لغة ترميز تأكيد الأمان (SAML) |

| SAP GUI | Kerberos مع دليل windows النشط أو حل خدمات مجال Microsoft Entra أو جهة خارجية |

| تطبيقات SAP PaaS وSaaS مثل SAP Business Technology Platform (BTP) وAnalytics Cloud وCloud Identity Services و SuccessFactors و Cloud for Customer و Ariba | SAML / OAuth / JSON Web Tokens (JWT) وتدفقات المصادقة المكونة مسبقا مع Microsoft Entra ID مباشرة أو عن طريق الوكيل مع خدمة مصادقة هوية SAP |

استخدام التحكم في الوصول استناداً إلى الدور (RBAC)

التأثير: الأمان

من المهم التحكم في الوصول إلى موارد حمل عمل SAP التي تقوم بنشرها. كل اشتراك Azure له علاقة ثقة مع مستأجر Microsoft Entra. نوصي باستخدام التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC) لمنح المستخدمين داخل مؤسستك حق الوصول إلى تطبيق SAP. امنح حق الوصول عن طريق تعيين أدوار Azure للمستخدمين أو المجموعات في نطاق معين. يمكن أن يكون النطاق اشتراكاً أو مجموعة موارد أو مورداً واحداً. يعتمد النطاق على المستخدم وكيفية تجميع موارد حمل عمل SAP.

لمزيد من المعلومات، راجع:

فرض أمان الشبكة والتطبيق

عناصر التحكم في أمان الشبكة والتطبيق هي مقاييس أمان أساسية لكل حمل عمل SAP. وتتحمل أهميتها التكرار لفرض فكرة أن شبكة SAP وتطبيقها يتطلبان مراجعة أمنية صارمة وضوابط أساسية.

استخدم بنية المحور المحوري. من الضروري التمييز بين الخدمات المشتركة وخدمات تطبيقات SAP. تعد البنية المحورية نهجا جيدا للأمن. يجب الاحتفاظ بموارد محددة لحمل العمل في شبكتها الظاهرية الخاصة منفصلة عن الخدمات المشتركة في المركز مثل خدمات الإدارة وDNS.

بالنسبة للإعدادات الأصلية ل SAP، يجب عليك استخدام SAP Cloud Connector وSAP Private Link ل Azure كجزء من إعداد hub-spoke. تدعم هذه التقنيات بنية ملحق SAP والابتكار ل SAP Business Technology Platform (BTP). تكاملات Azure الأصلية متكاملة تماما مع شبكات Azure الظاهرية وواجهات برمجة التطبيقات ولا تتطلب هذه المكونات.

استخدم مجموعات أمان الشبكة. تسمح لك مجموعات أمان الشبكة (NSGs) بتصفية نسبة استخدام الشبكة من وإلى حمل عمل SAP الخاص بك. يمكنك تعريف قواعد NSG للسماح بالوصول إلى تطبيق SAP الخاص بك أو رفضه. يمكنك السماح بالوصول إلى منافذ تطبيق SAP من نطاقات عناوين IP المحلية ورفض الوصول العام إلى الإنترنت. لمزيد من المعلومات، راجع مجموعات أمان الشبكة

استخدم مجموعات أمان التطبيقات. تنطبق أفضل ممارسات الأمان لتطوير التطبيقات أيضًا في السحابة في العموم. وتشمل هذه أشياء مثل الحماية من تزوير الطلب عبر المواقع، وإحباط هجمات البرمجة النصية عبر المواقع (XSS)، ومنع هجمات حقن SQL.

تسهل مجموعات أمان التطبيقات (ASGs) تكوين أمان الشبكة لحمل العمل. يمكن استخدام ASG في قواعد الأمان بدلاً من عناوين IP الصريحة لأجهزة VM. ثم يتم تعيين الأجهزة الظاهرية إلى ASG. يدعم هذا التكوين إعادة استخدام نفس النهج عبر مناظر طبيعية مختلفة للتطبيق، بسبب طبقة التجريد هذه. غالباً ما تستخدم التطبيقات السحابية الخدمات المُدارة التي لها مفاتيح اختصار. لا تتحقق أبدا من مفاتيح الوصول في التحكم بالمصادر. بدلا من ذلك، قم بتخزين أسرار التطبيق في Azure Key Vault. لمزيد من المعلومات، راجع مجموعات أمان التطبيقات.

تصفية حركة مرور الويب. يجب حماية حمل العمل الذي يواجه الإنترنت باستخدام خدمات مثل جدار حماية Azure وجدار حماية تطبيق الويب وبوابة التطبيق لإنشاء فصل بين نقاط النهاية. لمزيد من المعلومات، راجع اتصالات الإنترنت الواردة والصادرة ل SAP على Azure.

تشفير البيانات

التأثير: الأمان

يتضمن Azure أدوات لحماية البيانات وفقا لاحتياجات الأمان والتوافق لمؤسستك. من الضروري تشفير بيانات حمل عمل SAP الثابتة والمتنقلة.

تشفير البيانات الثابتة

يعد تشفير البيانات الثابتة أحد متطلبات الأمان الشائعة. يتم تمكين التشفير من جانب خدمة Azure Storage بشكل افتراضي لجميع الأقراص واللقطات والصور المدارة. يستخدم التشفير من جانب الخدمة المفاتيح المدارة بواسطة الخدمة بشكل افتراضي، وهذه المفاتيح شفافة للتطبيق.

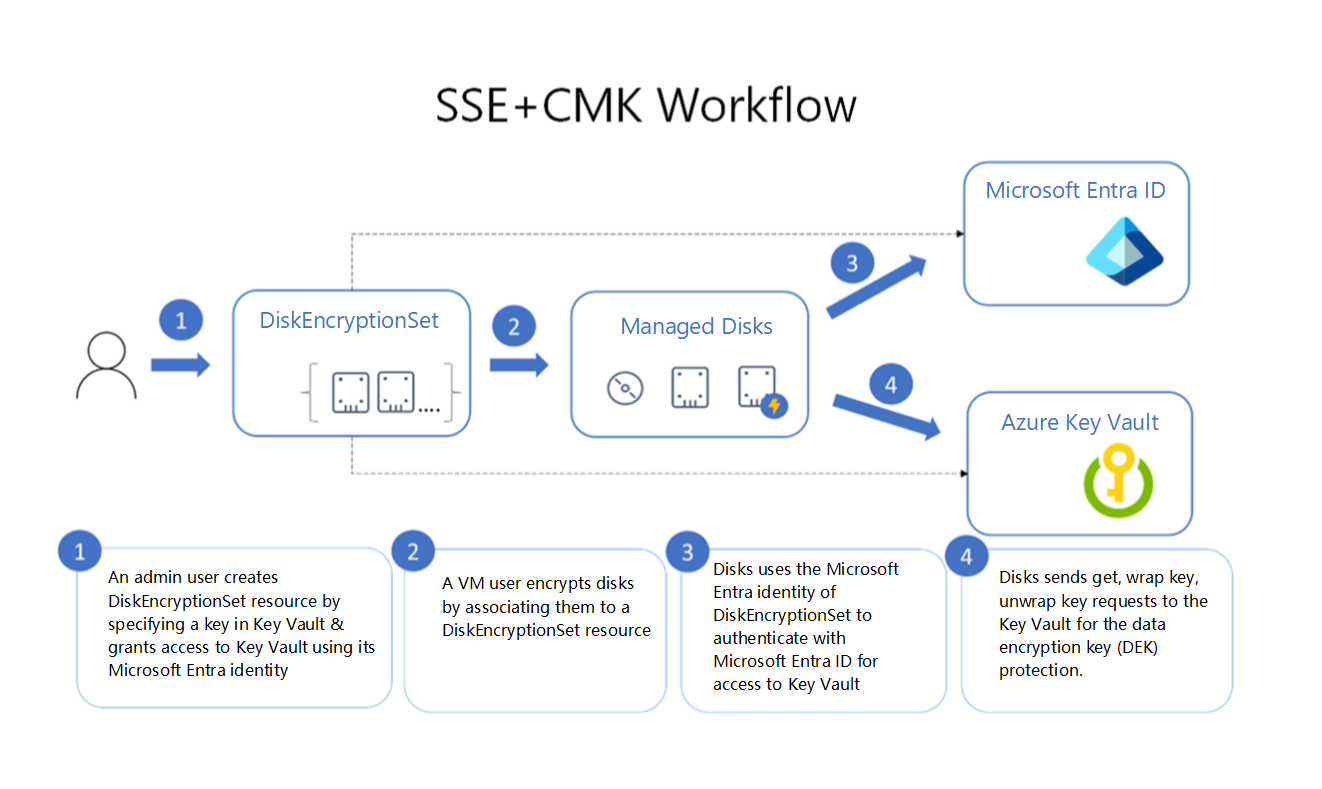

نوصي بمراجعة وفهم التشفير من جانب الخدمة/الخادم (SSE) باستخدام المفاتيح التي يديرها العميل (CMKs). يسمح لك الجمع بين التشفير من جانب الخادم والمفتاح المدار من قبل العميل بتشفير البيانات الثابتة في نظام التشغيل (OS) وأقراص البيانات لمجموعات SAP OS المتوفرة. لا يدعم تشفير قرص Azure جميع أنظمة تشغيل SAP. يجب تخزين المفتاح المدار بواسطة العميل في Key Vault للمساعدة في ضمان تكامل نظام التشغيل. نوصي أيضا بتشفير قواعد بيانات SAP الخاصة بك. يدعم Azure Key Vault تشفير قاعدة البيانات SQL Server من نظام إدارة قاعدة البيانات (DBMS) واحتياجات التخزين الأخرى. تعرض الصورة التالية عملية التشفير.

عند استخدام التشفير من جانب العميل، يمكنك تشفير البيانات وتحميل البيانات ككائن ثنائي كبير الحجم مشفر. تتم إدارة المفاتيح من قبل العميل. لمزيد من المعلومات، راجع:

- التشفير من جانب الخادم للأقراص المدارة

- التشفير من جانب خدمة Azure Storage

- التشفير من جانب الخدمة باستخدام مفتاح يديره العميل في Azure Key Vault

- التشفير من جانب العميل

تشفير البيانات عند النقل

ينطبق التشفير أثناء النقل على حالة البيانات التي تنتقل من موقع إلى آخر. يمكن تشفير البيانات أثناء النقل بعدة طرق، اعتمادا على طبيعة الاتصال. لمزيد من المعلومات، راجع تشفير البيانات أثناء النقل.

جمع وتحليل سجلات تطبيق SAP

تعد مراقبة سجل التطبيق ضرورية للكشف عن تهديدات الأمان على مستوى التطبيق. نوصي باستخدام حل Microsoft Sentinel ل SAP. إنه حل معلومات أمان أصلية على السحابة وإدارة الأحداث (SIEM) تم إنشاؤه لحمل عمل SAP الخاص بك يعمل على جهاز ظاهري. لمزيد من المعلومات، راجع حل Microsoft Sentinel ل SAP.

للحصول على معلومات الأمان العامة، راجع: