إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توفر هذه المقالة للمسؤولين Microsoft Defender for Cloud Apps إرشادات حول كيفية التحقيق في مشكلات الوصول والتحكم في الجلسة الشائعة وحلها كما يواجهها المستخدمون النهائيون.

التحقق من الحد الأدنى من المتطلبات

قبل البدء في استكشاف الأخطاء وإصلاحها، تأكد من أن بيئتك تفي بالحد الأدنى من المتطلبات العامة التالية للوصول وعناصر التحكم في الجلسة.

| احتياج | الوصف |

|---|---|

| الترخيص | تأكد من أن لديك ترخيصا صالحا Microsoft Defender for Cloud Apps. |

| Sign-On واحد (SSO) | يجب تكوين التطبيقات باستخدام أحد حلول تسجيل الدخول الأحادي (SSO) المدعومة: - معرف Microsoft Entra باستخدام SAML 2.0 أو OpenID Connect 2.0 - غير Microsoft IdP باستخدام SAML 2.0 |

| دعم المستعرض | تتوفر عناصر التحكم في الجلسة للجلسات المستندة إلى المستعرض على أحدث إصدارات المستعرضات التالية: - Microsoft Edge - Google Chrome - موزيلا فايرفوكس - Apple Safari تحتوي الحماية داخل المستعرض ل Microsoft Edge أيضا على متطلبات محددة، بما في ذلك المستخدم الذي قام بتسجيل الدخول باستخدام ملف تعريف العمل الخاص به. لمزيد من المعلومات، راجع متطلبات الحماية داخل المستعرض. |

| التوقف | يسمح لك Defender for Cloud Apps بتحديد السلوك الافتراضي لتطبيقه إذا كان هناك انقطاع في الخدمة، مثل مكون لا يعمل بشكل صحيح. على سبيل المثال، قد تختار تقوية (حظر) أو تجاوز (السماح) للمستخدمين باتخاذ إجراءات على محتوى يحتمل أن يكون حساسا عندما لا يمكن فرض عناصر التحكم في النهج العادية. لتكوين السلوك الافتراضي أثناء وقت تعطل النظام، في Microsoft Defender XDR، انتقل إلى الإعدادات>السلوك> الافتراضيللتحكم> في تطبيق الوصول المشروطالسماح بالوصول أو حظره. |

لا تظهر صفحة مراقبة المستخدم

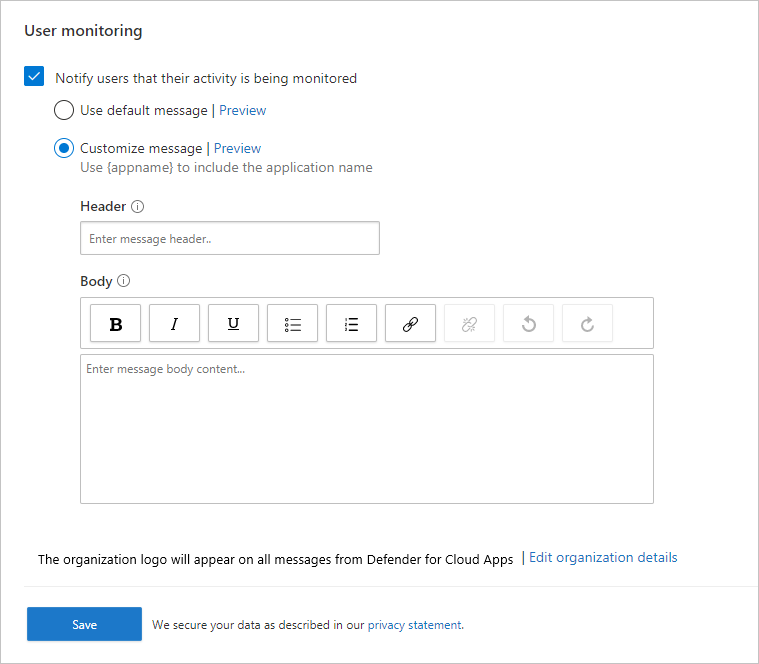

عند توجيه مستخدم من خلال Defender for Cloud Apps، يمكنك إعلام المستخدم بأنه تتم مراقبة جلسة العمل الخاصة به. بشكل افتراضي، يتم تمكين صفحة مراقبة المستخدم.

يصف هذا القسم خطوات استكشاف الأخطاء وإصلاحها التي نوصيك باتخاذها إذا تم تمكين صفحة مراقبة المستخدم ولكن لا تظهر كما هو متوقع.

الخطوات الموصى بها

في Microsoft Defender Portal، حدد Settings>Cloud Apps.

ضمن التحكم في تطبيق الوصول المشروط، حدد مراقبة المستخدم. تعرض هذه الصفحة خيارات مراقبة المستخدم المتوفرة في Defender for Cloud Apps. على سبيل المثال:

تحقق من تحديد خيار إعلام المستخدمين بأن نشاطهم قيد المراقبة .

حدد ما إذا كنت تريد استخدام الرسالة الافتراضية أو توفير رسالة مخصصة:

نوع الرسالة التفاصيل افتراضي العنوان:

تتم مراقبة الوصول إلى [اسم التطبيق سيظهر هنا]

النص الأساسي:

لتحسين الأمان، تسمح مؤسستك بالوصول إلى [اسم التطبيق سيظهر هنا] في وضع المراقبة. يتوفر Access فقط من مستعرض ويب.تقليد العنوان:

استخدم هذا المربع لتوفير عنوان مخصص لإعلام المستخدمين الذين تتم مراقبتهم.

النص الأساسي:

استخدم هذا المربع لإضافة معلومات مخصصة أخرى للمستخدم، مثل من يجب الاتصال بالأسئلة، ويدعم المدخلات التالية: نص عادي، نص منسق، ارتباطات تشعبية.حدد معاينة للتحقق من صفحة مراقبة المستخدم التي تظهر قبل الوصول إلى تطبيق.

حدد حفظ.

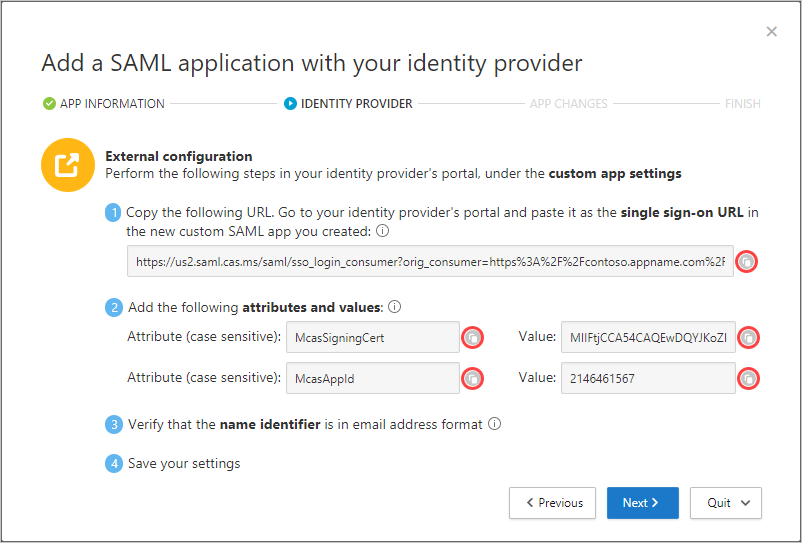

غير قادر على الوصول إلى التطبيق من موفر هوية غير تابع ل Microsoft

إذا تلقى المستخدم النهائي فشلا عاما بعد تسجيل الدخول إلى تطبيق من موفر هوية غير تابع ل Microsoft، فتحقق من صحة التكوين غير التابع ل Microsoft IdP.

الخطوات الموصى بها

في Microsoft Defender Portal، حدد Settings>Cloud Apps.

ضمن التطبيقات المتصلة، حدد Conditional Access App Control apps.

في قائمة التطبيقات، في الصف الذي يظهر فيه التطبيق الذي لا يمكنك الوصول إليه، حدد النقاط الثلاث في نهاية الصف، ثم حدد تحرير التطبيق.

تحقق من صحة شهادة SAML التي تم تحميلها.

تحقق من توفير عناوين URL SSO صالحة في تكوين التطبيق.

تحقق من أن السمات والقيم في التطبيق المخصص تنعكس في إعدادات موفر الهوية.

على سبيل المثال:

إذا كنت لا تزال غير قادر على الوصول إلى التطبيق، فافتح تذكرة دعم.

تظهر صفحة خطأ ما

في بعض الأحيان أثناء جلسة عمل متناسقة، قد تظهر صفحة حدث خطأ ما . يمكن أن يحدث هذا عندما:

- يسجل المستخدم الدخول بعد الخمول لفترة من الوقت

- يستغرق تحديث المستعرض وتحميل الصفحة وقتا أطول من المتوقع

- لم يتم تكوين التطبيق غير التابع ل Microsoft IdP بشكل صحيح

الخطوات الموصى بها

إذا كان المستخدم النهائي يحاول الوصول إلى تطبيق تم تكوينه باستخدام IdP غير تابع ل Microsoft، فشاهد غير قادر على الوصول إلى التطبيق من حالة IdP والتطبيق غير التابعة ل Microsoft: متابعة الإعداد.

إذا وصل المستخدم النهائي إلى هذه الصفحة بشكل غير متوقع، فقم بما يلي:

- أعد تشغيل جلسة عمل المستعرض.

- مسح المحفوظات وملفات تعريف الارتباط وذاكرة التخزين المؤقت من المستعرض.

لا يتم حظر إجراءات الحافظة أو عناصر تحكم الملفات

القدرة على حظر إجراءات الحافظة مثل عناصر التحكم في القص والنسخ واللصق والملفات مثل التنزيل والتحميل والطباعة مطلوبة لمنع سيناريوهات النقل غير المصرح للبيانات والتسلل إليها.

تمكن هذه القدرة الشركات من تحقيق التوازن بين الأمان والإنتاجية للمستخدمين النهائيين. إذا كنت تواجه مشكلات في هذه الميزات، فاستخدم الخطوات التالية للتحقيق في المشكلة.

الخطوات الموصى بها

إذا كانت الجلسة قيد التثبيت، فاستخدم الخطوات التالية للتحقق من النهج:

في مدخل Microsoft Defender، ضمن Cloud Apps، حدد Activity log.

استخدم عامل التصفية المتقدم، وحدد الإجراء المطبق وقم بتعيين قيمته مساوية ل Blocked.

تحقق من وجود أنشطة ملفات محظورة:

إذا كان هناك نشاط، فقم بتوسيع درج النشاط بالنقر فوق النشاط.

في علامة التبويب General في درج النشاط، حدد ارتباط النهج المتطابقة، للتحقق من وجود النهج الذي قمت بفرضه.

إذا لم تتمكن من رؤية نهجك، فشاهد المشكلات عند إنشاء نهج الوصول وجلسة العمل.

إذا رأيت الوصول محظورا/مسموحا به بسبب السلوك الافتراضي، فهذا يشير إلى أن النظام كان معزولا، وتم تطبيق السلوك الافتراضي.

لتغيير السلوك الافتراضي، في Microsoft Defender Portal، حدد Settings. ثم اختر تطبيقات السحابة. ثم ضمن التحكم في تطبيق الوصول المشروط، حدد السلوك الافتراضي، ثم قم بتعيين السلوك الافتراضي إلى السماح بالوصول أو حظره .

انتقل إلى مدخل مسؤول Microsoft 365 وراقب الإعلامات حول وقت تعطل النظام.

إذا كنت لا تزال غير قادر على رؤية النشاط المحظور، فافتح تذكرة دعم.

التنزيلات غير محمية

بصفتك مستخدما، قد يكون تنزيل البيانات الحساسة على جهاز غير مدار ضروريا. في هذه السيناريوهات، يمكنك حماية المستندات باستخدام حماية البيانات في Microsoft Purview.

إذا لم يتمكن المستخدم النهائي من تشفير المستند بنجاح، فاستخدم الخطوات التالية للتحقيق في المشكلة.

الخطوات الموصى بها

في مدخل Microsoft Defender، ضمن Cloud Apps، حدد Activity log.

استخدم عامل التصفية المتقدم، وحدد الإجراء المطبق وقم بتعيين قيمته مساوية ل Protected.

تحقق من وجود أنشطة ملفات محظورة:

إذا كان هناك نشاط، فقم بتوسيع درج النشاط بالنقر فوق النشاط

في علامة التبويب General في درج النشاط، حدد ارتباط النهج المتطابقة، للتحقق من وجود النهج الذي قمت بفرضه.

إذا لم تتمكن من رؤية نهجك، فشاهد المشكلات عند إنشاء نهج الوصول وجلسة العمل.

إذا رأيت الوصول محظورا/مسموحا به بسبب السلوك الافتراضي، فهذا يشير إلى أن النظام كان معزولا، وتم تطبيق السلوك الافتراضي.

لتغيير السلوك الافتراضي، في Microsoft Defender Portal، حدد Settings. ثم اختر تطبيقات السحابة. ثم ضمن التحكم في تطبيق الوصول المشروط، حدد السلوك الافتراضي، ثم قم بتعيين السلوك الافتراضي إلى السماح بالوصول أو حظره .

انتقل إلى Microsoft 365 Service Health Dashboard وراقب الإعلامات حول وقت تعطل النظام.

إذا كنت تحمي الملف بتسمية حساسية أو أذونات مخصصة، في وصف النشاط، فتأكد من أن ملحق الملف هو أحد أنواع الملفات المدعومة التالية:

Word: docm، docx، dotm، dotx

Excel: xlam، xlsm، xlsx، xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF إذا تم تمكين التسمية الموحدة

إذا لم يكن نوع الملف مدعوما، في نهج جلسة العمل، يمكنك تحديد حظر تنزيل أي ملف غير مدعوم بحماية أصلية أو حيث تكون الحماية الأصلية غير ناجحة.

إذا كنت لا تزال غير قادر على رؤية النشاط المحظور، فافتح تذكرة دعم.

الانتقال إلى عنوان URL معين لتطبيق لاحق والهبوط على صفحة عامة

في بعض السيناريوهات، قد يؤدي الانتقال إلى ارتباط إلى وصول المستخدم إلى الصفحة الرئيسية للتطبيق بدلا من المسار الكامل للارتباط.

تلميح

يحتفظ Defender for Cloud Apps بقائمة من التطبيقات المعروفة بأنها تعاني من فقدان السياق. لمزيد من المعلومات، راجع قيود فقدان السياق.

الخطوات الموصى بها

إذا كنت تستخدم مستعرضا آخر غير Microsoft Edge وهبط مستخدم على الصفحة الرئيسية للتطبيق بدلا من المسار الكامل للارتباط، فقم بحل المشكلة عن طريق إلحاق .mcas.ms بعنوان URL الأصلي.

على سبيل المثال، إذا كان عنوان URL الأصلي هو:

https://www.github.com/organization/threads/threadnumber، غيره إلى https://www.github.com.mcas.ms/organization/threads/threadnumber

يستفيد مستخدمو Microsoft Edge من الحماية داخل المستعرض، ولا تتم إعادة توجيههم إلى وكيل عكسي، ويجب ألا يحتاجون إلى إضافة اللاحقة .mcas.ms . بالنسبة للتطبيقات التي تواجه فقدان السياق، افتح تذكرة دعم.

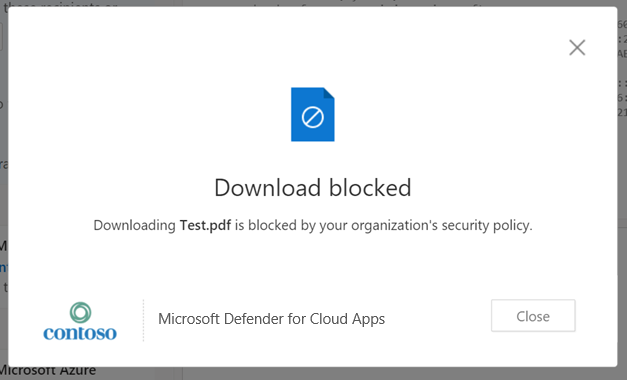

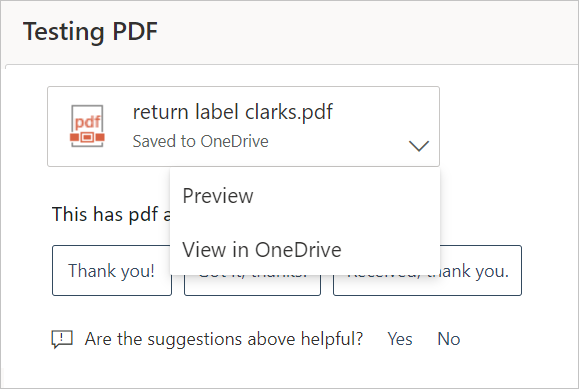

يؤدي حظر التنزيلات إلى حظر معاينات PDF

في بعض الأحيان، عند معاينة ملفات PDF أو طباعتها، تبدأ التطبيقات في تنزيل الملف. يؤدي هذا إلى تدخل Defender for Cloud Apps لضمان حظر التنزيل ومن عدم تسرب البيانات من بيئتك.

على سبيل المثال، إذا قمت بإنشاء نهج جلسة عمل لحظر التنزيلات ل Outlook Web Access (OWA)، فقد يتم حظر معاينة ملفات PDF أو طباعتها، مع رسالة مثل هذه:

للسماح بالمعاينة، يجب على مسؤول Exchange تنفيذ الخطوات التالية:

قم بتنزيل وحدة PowerShell النمطية Exchange Online.

الاتصال بالوحدة النمطية. لمزيد من المعلومات، راجع الاتصال Exchange Online PowerShell.

بعد الاتصال Exchange Online PowerShell، استخدم الأمر Cmdlet Set-OwaMailboxPolicy لتحديث المعلمات في النهج:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseملاحظة

نهج OwaMailboxPolicy-Default هو اسم نهج OWA الافتراضي في Exchange Online. ربما قام بعض العملاء بنشر نهج OWA مخصص أو إنشائه باسم مختلف. إذا كان لديك نهج OWA متعددة، فقد يتم تطبيقها على مستخدمين محددين. لذلك، ستحتاج أيضا إلى تحديثها للحصول على تغطية كاملة.

بعد تعيين هذه المعلمات، قم بتشغيل اختبار على OWA مع ملف PDF ونهج جلسة عمل تم تكوينه لحظر التنزيلات. يجب إزالة خيار التنزيل من القائمة المنسدلة ويمكنك معاينة الملف. على سبيل المثال:

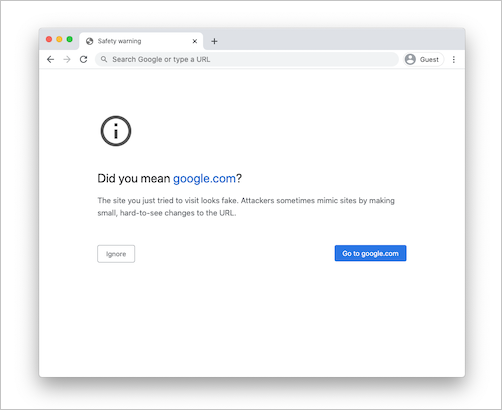

يظهر تحذير مماثل للموقع

يمكن للمستخدمين الضارين صياغة عناوين URL مشابهة لعناوين URL الخاصة بالمواقع الأخرى من أجل انتحال شخصية المستخدمين وخدعهم للإعتقاد بأنهم يتصفحون إلى موقع آخر. تحاول بعض المستعرضات الكشف عن هذا السلوك وتحذيص المستخدمين قبل الوصول إلى عنوان URL أو حظر الوصول.

في بعض الحالات النادرة، يتلقى المستخدمون الخاضعون لتحكم الجلسة رسالة من المستعرض تشير إلى الوصول إلى الموقع المشبوه. والسبب في ذلك هو أن المستعرض يعامل المجال اللاحق (على سبيل المثال: .mcas.ms) على أنه مريب.

تظهر هذه الرسالة فقط لمستخدمي Chrome، حيث يستفيد مستخدمو Microsoft Edge من الحماية داخل المستعرض، دون بنية الوكيل العكسي. على سبيل المثال:

إذا تلقيت رسالة مثل هذه، فاتصل بدعم Microsoft لمعالجتها مع مورد المستعرض ذي الصلة.

يواجه المستخدمون Entra ID تسجيل الدخول بعد النقر فوق ارتباطات mcas.ms

يمكن للمهاجمين صياغة عناوين URL التي يبدو أنها تؤدي إلى مجالات موثوق بها ولكن في الواقع إعادة توجيه المستخدمين إلى المواقع الضارة. بالنسبة للمستخدمين المحميين بواسطة الحل المستند إلى جلسة العمل/اللاحقة، قد يحاول المهاجم تجاوز عناصر التحكم عن طريق إلحاق لاحقة mcas.ms بعنوان URL ضار، مستغلا افتراض أن عناوين URL هذه آمنة.

للتخفيف من ذلك، يعيد Microsoft Defender for Cloud Apps توجيه أي عنوان URL mcas.ms يفتقر إلى سياق جلسة عمل صالح Entra ID للمصادقة، ما يمنع مثل هذه الاستغلالات بشكل فعال.

ومع ذلك، يمكن أن توجد عناوين URL mcas.ms المشروعة بدون سياق، على سبيل المثال، إذا نقر المستخدم على إشارة مرجعية قديمة للمستعرض. في مثل هذه الحالات، ستتم إعادة توجيه المستخدم أولا إلى Entra ID. إذا لم يكن موفر الهوية (IdP) الخاص به Entra ID، فسيحتاج إلى إزالة اللاحقة mcas.ms يدويا للمتابعة.

مزيد من الاعتبارات لاستكشاف أخطاء التطبيقات وإصلاحها

عند استكشاف أخطاء التطبيقات وإصلاحها، هناك بعض الأشياء الأخرى التي يجب مراعاتها:

يتضمن دعم عناصر تحكم الجلسة للمستعرضات الحديثة Defender for Cloud Apps عناصر التحكم في الجلسة الآن دعما لمستعرض Microsoft Edge الجديد استنادا إلى Chromium. بينما نواصل دعم أحدث إصدارات Internet Explorer والإصدار القديم من Microsoft Edge، فإن الدعم محدود ونوصي باستخدام مستعرض Microsoft Edge الجديد.

عناصر التحكم في الجلسة تحمي القيد Co-Auth التسمية ضمن إجراء "الحماية" غير مدعوم بواسطة عناصر تحكم جلسة العمل Defender for Cloud Apps. لمزيد من المعلومات، راجع تمكين التأليف المشترك للملفات المشفرة باستخدام أوصاف الحساسية.