إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يساعدك اختبار قواعد تقليل الأجزاء المعرضة للهجوم Microsoft Defender لنقطة النهاية على تحديد ما إذا كانت القواعد تعوق عمليات خط الأعمال قبل تمكين القواعد. من خلال البدء بمجموعة صغيرة خاضعة للرقابة، يمكنك الحد من اضطرابات العمل المحتملة أثناء توسيع التوزيع عبر مؤسستك.

في هذا القسم من دليل توزيع قواعد تقليل الأجزاء المعرضة للهجوم، ستتعلم كيفية:

- تكوين القواعد باستخدام Microsoft Intune

- استخدام تقارير قواعد تقليل الأجزاء المعرضة للهجوم Microsoft Defender لنقطة النهاية

- تكوين استثناءات قواعد تقليل الأجزاء المعرضة للهجوم

- تمكين قواعد تقليل الأجزاء المعرضة للهجوم باستخدام PowerShell

- استخدام عارض الأحداث لأحداث قواعد تقليل الأجزاء المعرضة للهجوم

ملاحظة

قبل البدء في اختبار قواعد تقليل الأجزاء المعرضة للهجوم، يوصى أولا بتعطيل جميع القواعد التي تم تعيينها مسبقا إما للتدقيق أو التمكين (إن أمكن). راجع تقارير قواعد تقليل الأجزاء المعرضة للهجوم للحصول على معلومات حول استخدام تقرير قواعد تقليل الأجزاء المعرضة للهجوم مما يؤدي إلى تعطيل قواعد تقليل الأجزاء المعرضة للهجوم.

ابدأ نشر قواعد تقليل الأجزاء المعرضة للهجوم باستخدام الحلقة 1.

الخطوة 1: اختبار قواعد تقليل الأجزاء المعرضة للهجوم باستخدام التدقيق

ابدأ مرحلة الاختبار عن طريق تشغيل قواعد تقليل سطح الهجوم مع تعيين القواعد إلى Audit، بدءا من المستخدمين أو الأجهزة البطلة في الحلقة 1. عادة ما تكون التوصية هي تمكين جميع القواعد (في التدقيق) بحيث يمكنك تحديد القواعد التي يتم تشغيلها أثناء مرحلة الاختبار.

لا تؤثر القواعد التي تم تعيينها على Audit بشكل عام على وظائف الكيان أو الكيانات التي يتم تطبيق القاعدة عليها ولكنها تنشئ أحداثا مسجلة للتقييم؛ لا يوجد أي تأثير على المستخدمين النهائيين.

تكوين قواعد تقليل الأجزاء المعرضة للهجوم باستخدام Intune

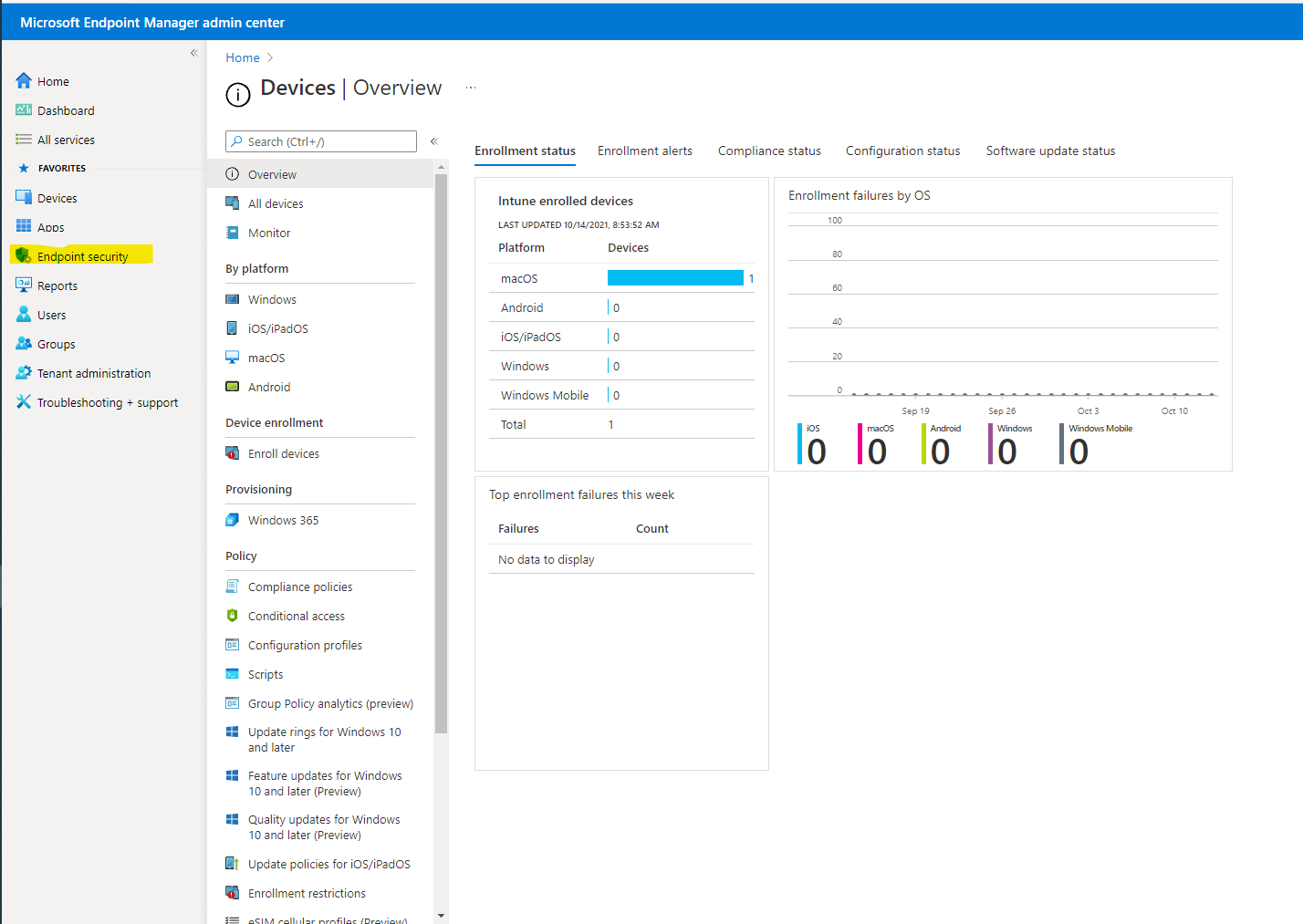

يمكنك استخدام Microsoft Intune Endpoint Security لتكوين قواعد تقليل سطح الهجوم المخصصة.

انتقل إلىتقليل سطح هجومأمان> نقطة النهاية.

حدد إنشاء نهج.

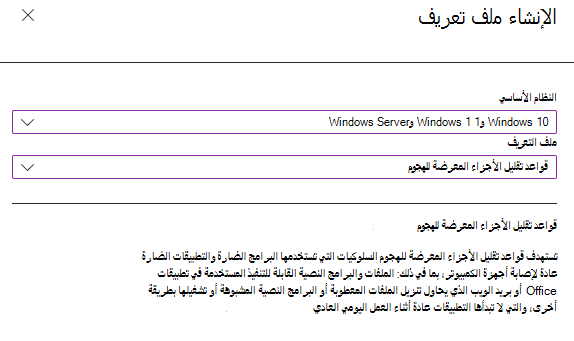

في النظام الأساسي، حدد Windows 10 Windows 11 Windows Server، وفي ملف التعريف، حدد قواعد تقليل الأجزاء المعرضة للهجوم.

حدد إنشاء.

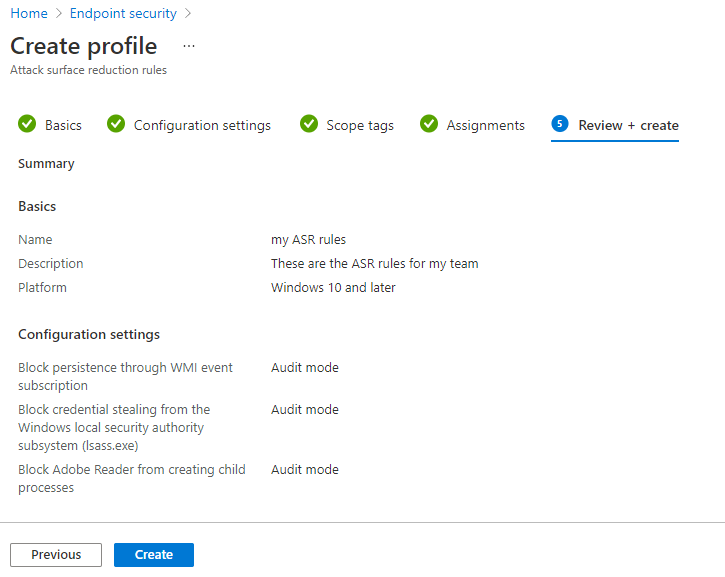

في علامة التبويب Basics في جزء Create profile ، في Name أضف اسما للنهج الخاص بك. في الوصف ، أضف وصفا لنهج قواعد تقليل الأجزاء المعرضة للهجوم.

في علامة التبويب إعدادات التكوين ، ضمن قواعد تقليل الأجزاء المعرضة للهجوم، قم بتعيين جميع القواعد إلى وضع التدقيق.

ملاحظة

هناك تباينات في بعض قوائم وضع قواعد تقليل الأجزاء المعرضة للهجوم؛ يوفر كل من Blocked و Enabled نفس الوظيفة.

[اختياري] في جزء علامات النطاق ، يمكنك إضافة معلومات العلامة إلى أجهزة معينة. يمكنك أيضا استخدام التحكم في الوصول استنادا إلى الدور وعلامات النطاق للتأكد من أن المسؤولين المناسبين لديهم حق الوصول والرؤية المناسبين لعناصر Intune الصحيحة. تعرف على المزيد: استخدم التحكم في الوصول استنادا إلى الدور (RBAC) وعلامات النطاق ل تكنولوجيا المعلومات الموزعة في Intune.

في جزء الواجبات ، يمكنك نشر ملف التعريف أو تعيينه إلى مجموعات المستخدمين أو الأجهزة. لمزيد من المعلومات، راجع تعيين ملفات تعريف الأجهزة في Microsoft Intune.

ملاحظة

يتم دعم إنشاء مجموعة الأجهزة في خطة Defender لنقطة النهاية 1 والخطة 2.

راجع الإعدادات في جزء Review + create . حدد Create لتطبيق القواعد.

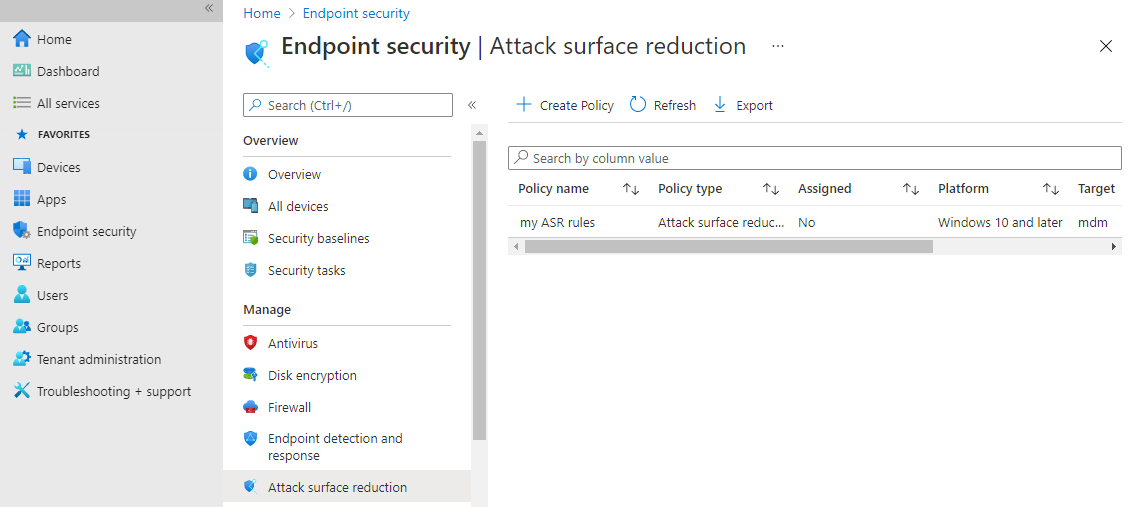

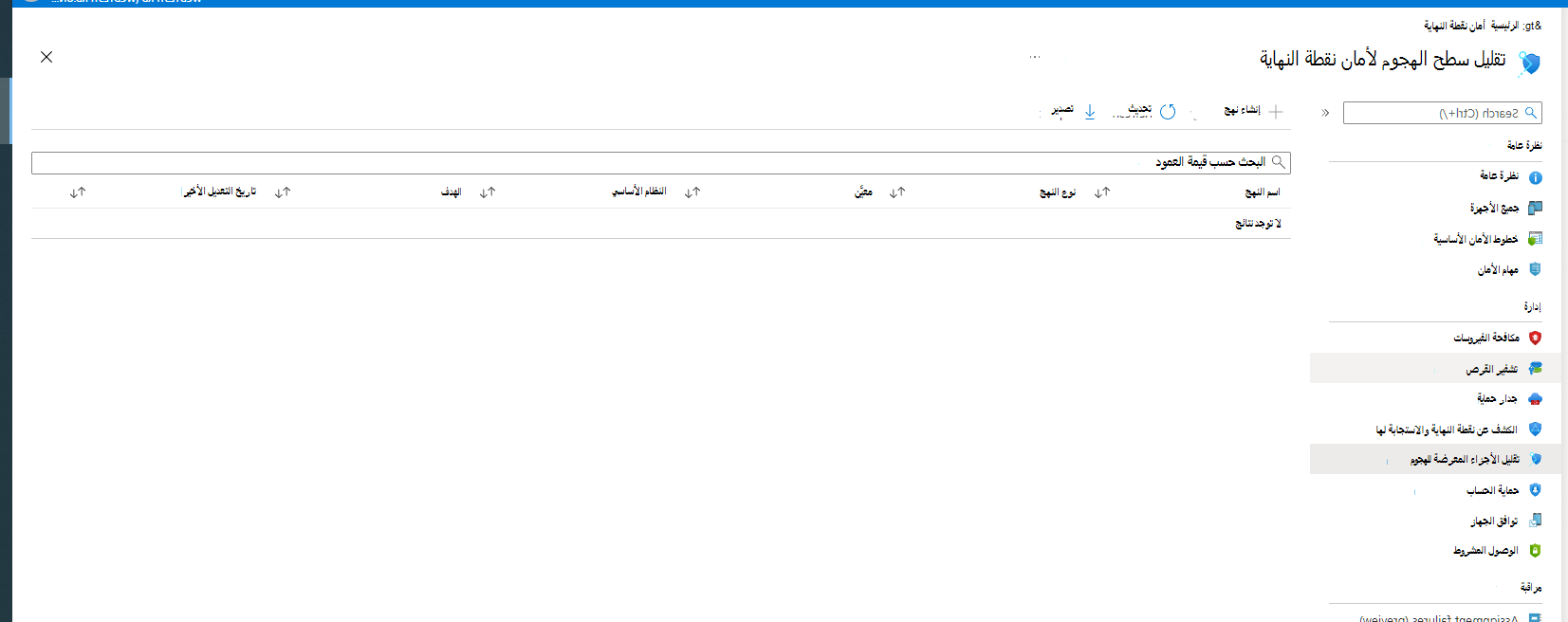

يتم سرد نهج تقليل الأجزاء المعرضة للهجوم الجديد لقواعد تقليل الأجزاء المعرضة للهجوم في أمان نقطة النهاية | تقليل الأجزاء المعرضة للهجوم.

الخطوة 2: فهم صفحة الإبلاغ عن قواعد تقليل الأجزاء المعرضة للهجوم في مدخل Microsoft Defender

تم العثور على صفحة الإبلاغ عن قواعد تقليل الأجزاء المعرضة للهجوم في مدخل> Microsoft Defender تقاريرقواعد تقليل الأجزاء المعرضة> للهجوم. تحتوي هذه الصفحة على ثلاث علامات تبويب:

- المكتشفه

- التكوين

- إضافة استثناءات

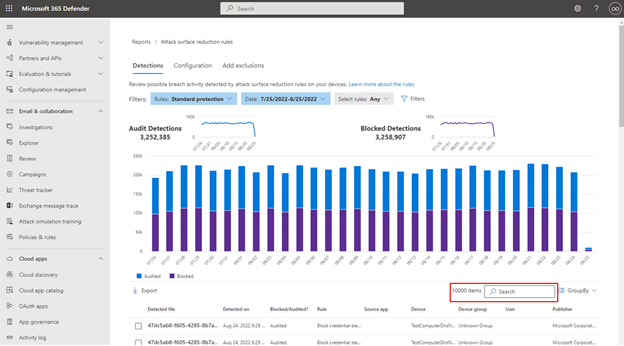

علامة التبويب "الكشف"

يوفر مخططا زمنيا لمدة 30 يوما للتدقيق المكتشف والأحداث المحظورة.

يوفر جزء قواعد تقليل الأجزاء المعرضة للهجوم نظرة عامة على الأحداث المكتشفة على أساس كل قاعدة.

ملاحظة

هناك بعض الاختلافات في تقارير قواعد تقليل الأجزاء المعرضة للهجوم. تقوم Microsoft حاليا بتحديث سلوك تقارير قواعد تقليل الأجزاء المعرضة للهجوم لتوفير تجربة متسقة.

حدد View detections لفتح علامة التبويب Detections .

يوفر جزءGroupBy و Filter الخيارات التالية:

يقوم GroupBy بإرجاع النتائج المعينة إلى المجموعات التالية:

- لا يوجد تجميع

- الملف المكتشف

- التدقيق أو الحظر

- القاعده

- تطبيق المصدر

- Device

- User

- Publisher

ملاحظة

عند التصفية حسب القاعدة، يقتصر عدد العناصر المكتشفة الفردية المدرجة في النصف السفلي من التقرير حاليا على 200 قاعدة. يمكنك استخدام تصدير لحفظ القائمة الكاملة من عمليات الكشف إلى Excel.

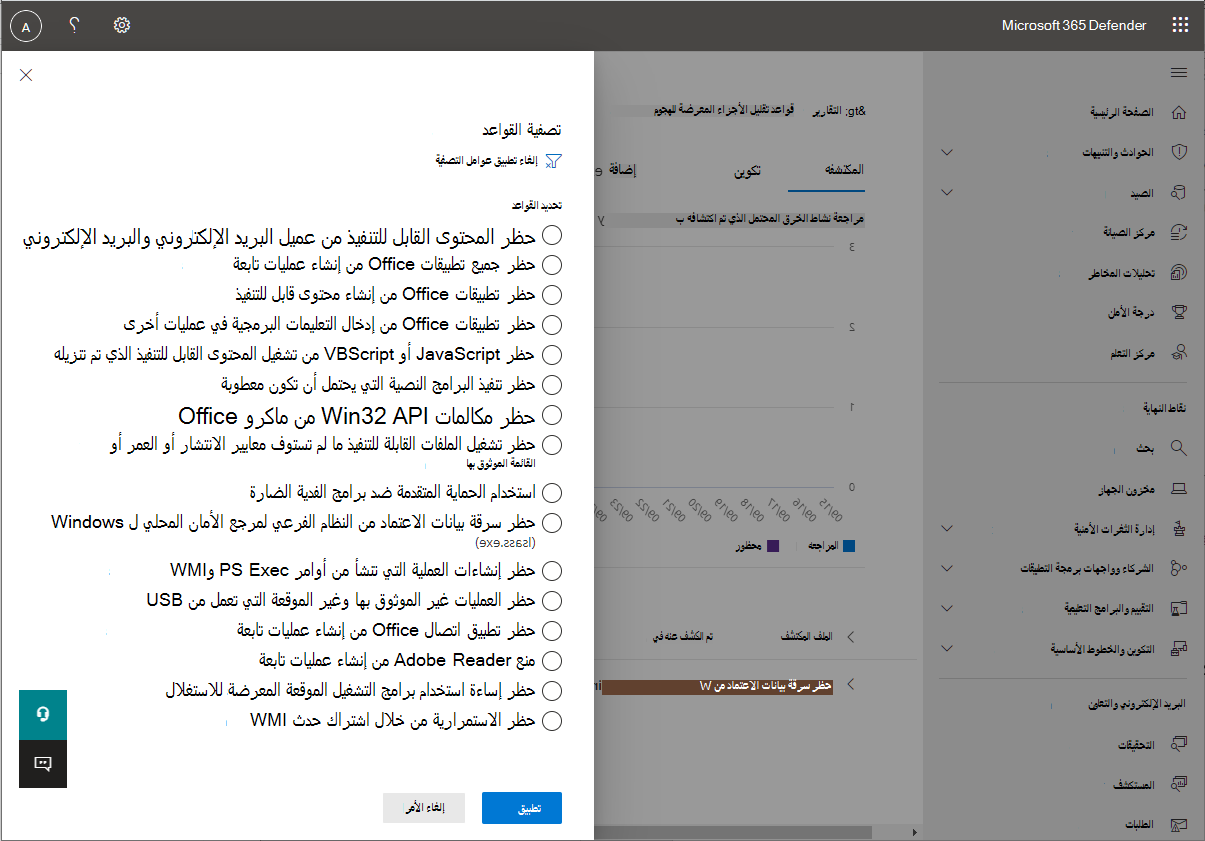

يفتح عامل التصفية صفحة Filter on rules، والتي تمكنك من تحديد نطاق النتائج إلى قواعد تقليل سطح الهجوم المحددة فقط:

ملاحظة

إذا كان لديك ترخيص ل Microsoft 365 Security E5 أو A5 أو Windows E5 أو A5، يفتح الارتباط التالي مدخل Microsoft Defender مع اكتشافات مرئية: عمليات الكشف عن تقليل الأجزاء المعرضة للهجوم.

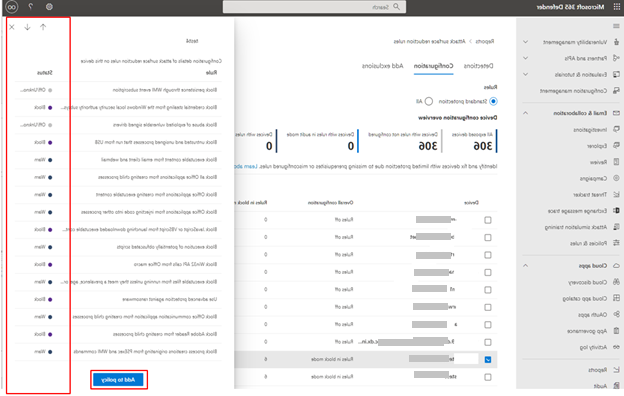

علامة تبويب التكوين

يسرد، على أساس كل كمبيوتر، الحالة الإجمالية لقواعد تقليل الأجزاء المعرضة للهجوم: إيقاف التشغيل، والتدقيق، والكتلة.

في علامة التبويب Configurations، يمكنك معرفة قواعد تقليل الأجزاء المعرضة للهجوم التي تم تمكينها ووضعها لكل جهاز عن طريق تحديد الجهاز الذي تريد مراجعته.

يفتح الارتباط بدء الاستخدام مركز إدارة Microsoft Intune، حيث يمكنك إنشاء نهج حماية نقطة النهاية أو تعديله لتقليل سطح الهجوم:

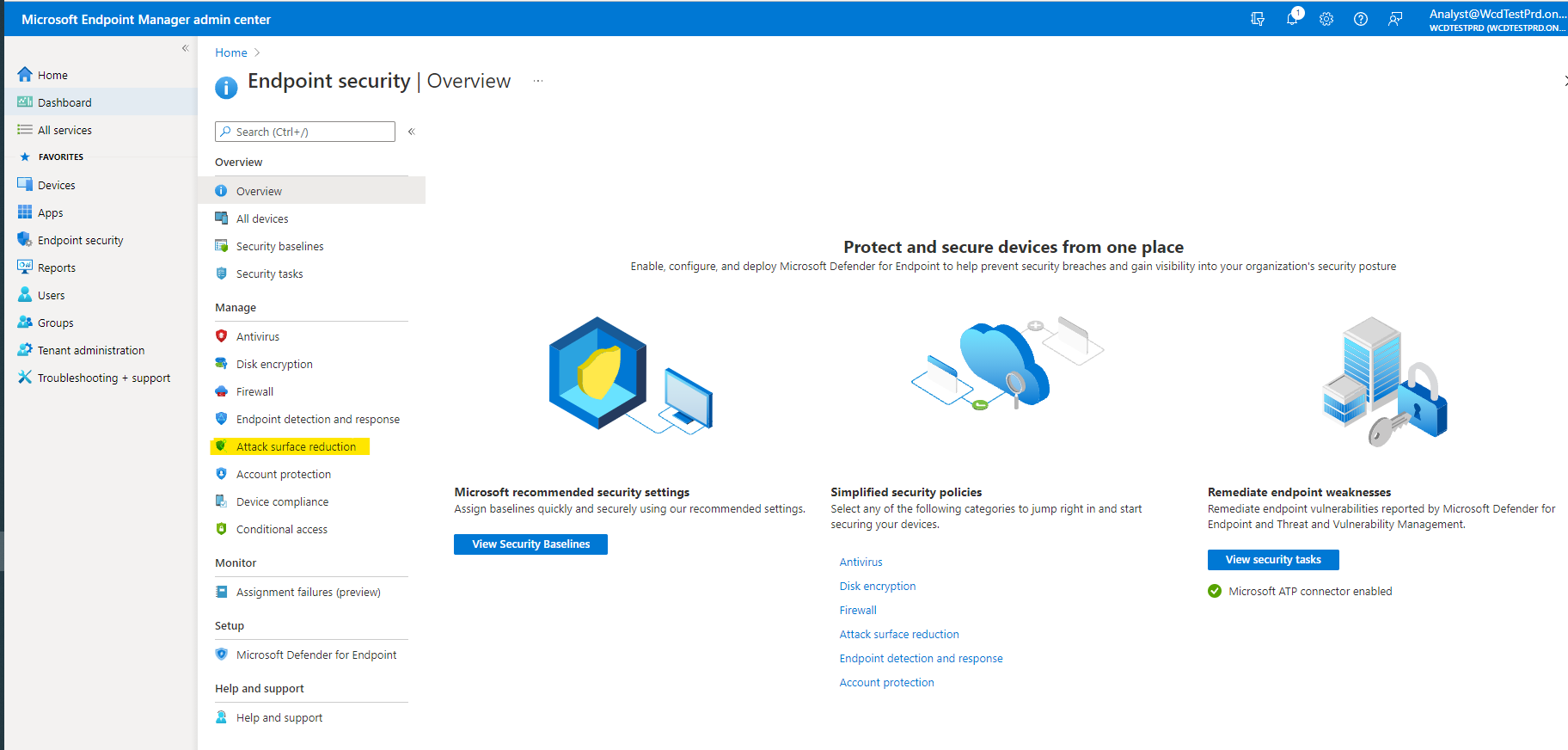

في أمان نقطة النهاية | نظرة عامة، حدد تقليل الأجزاء المعرضة للهجوم:

أمان نقطة النهاية | يفتح جزء تقليل الأجزاء المعرضة للهجوم:

ملاحظة

إذا كان لديك Microsoft Defender 365 E5 (أو Windows E5؟) الترخيص، يفتح هذا الارتباط علامة التبويب تكوينات Microsoft Defender 365 Reports > Attack surface reductions>.

إضافة استثناءات

توفر علامة التبويب هذه طريقة لتحديد الكيانات المكتشفة (على سبيل المثال، الإيجابيات الخاطئة) للاستبعاد. عند إضافة استثناءات، يقدم التقرير ملخصا للتأثير المتوقع.

ملاحظة

تحترم قواعد تقليل الأجزاء المعرضة للهجوم استبعاد برنامج الحماية من الفيروسات (AV) Microsoft Defender. راجع تكوين الاستثناءات والتحقق من صحتها استنادا إلى الملحق أو الاسم أو الموقع.

ملاحظة

إذا كان لديك ترخيص وأذونات مناسبة، يفتح هذا الارتباط مدخل Microsoft Defender مع الاستثناءات المرئية.

لمزيد من المعلومات حول استخدام تقرير قواعد تقليل الأجزاء المعرضة للهجوم، راجع تقارير قواعد تقليل الأجزاء المعرضة للهجوم.

تكوين استثناءات تقليل الأجزاء المعرضة للهجوم لكل قاعدة

توفر قواعد تقليل الأجزاء المعرضة للهجوم الآن القدرة على تكوين الاستثناءات الخاصة بالقاعدة، والمعروفة باسم "الاستثناءات لكل قاعدة".

لتكوين استثناءات قواعد معينة، لديك خيارات استخدام Defender for Endpoint Security Settings Management Intune نهج المجموعة.

ملاحظة

عند تكوين استثناءات تقليل الأجزاء المعرضة للهجوم لكل قاعدة، ضع في اعتبارك أن تحديد اسم الملف أو التطبيق فقط (على سبيل المثال، test1.exe) غير كاف. يجب توفير مسار الملف أو التطبيق الكامل (على سبيل المثال، C:\test1.exe) لضمان تطبيق الاستبعاد بشكل صحيح.

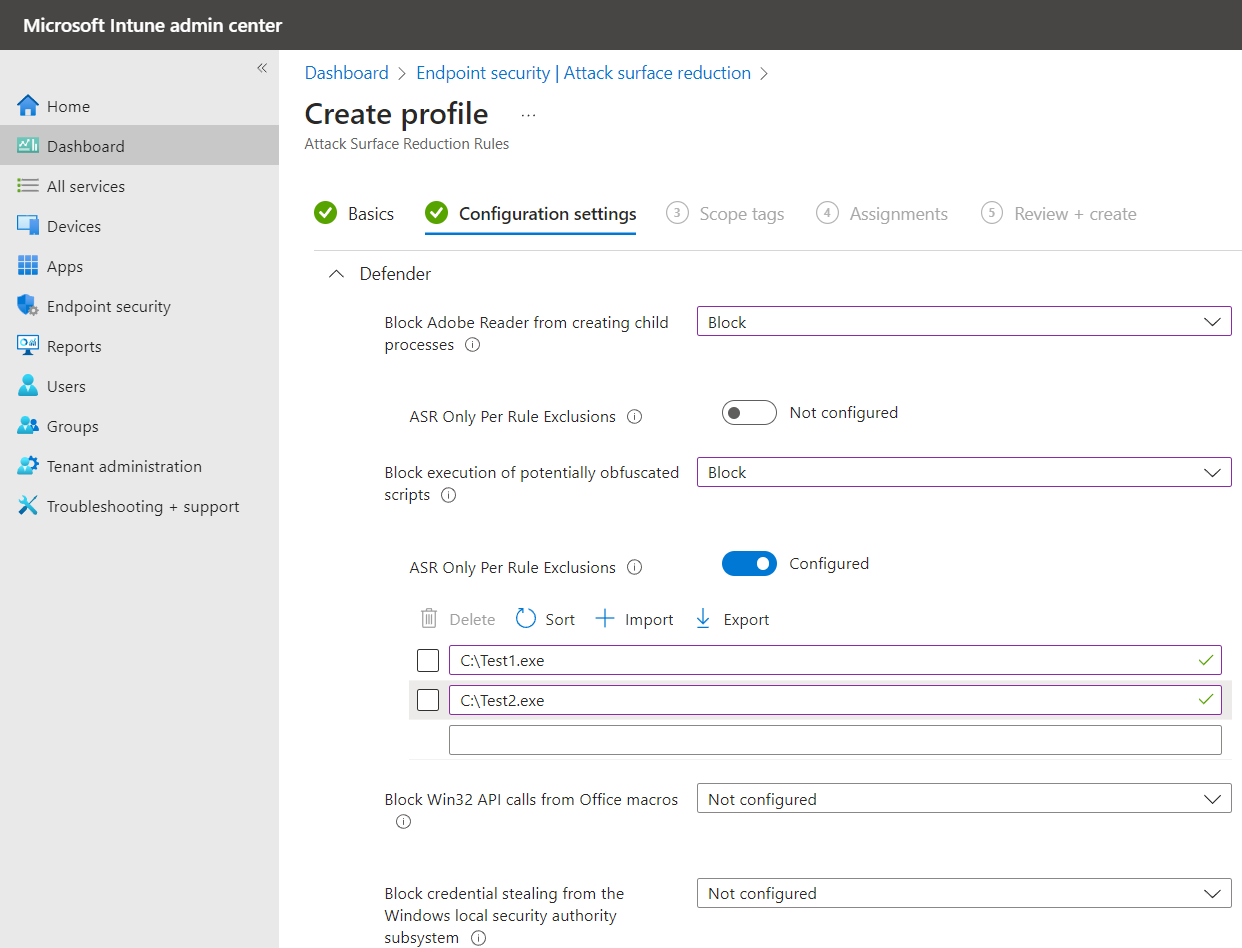

عبر Intune

افتح مركز إدارة Microsoft Intune، وانتقل إلى> HomeEndpoint security>Attack surface reduction.

إذا لم يكن قد تم تكوينه بالفعل، فقم بتعيين القاعدة التي تريد تكوين الاستثناءات لها إلى Audit أو Block.

في ASR فقط لكل استبعاد قاعدة، حدد التبديل للتغيير من غير مكون إلى مكون.

أدخل أسماء الملفات أو التطبيق الذي تريد استبعاده.

في أسفل معالج إنشاء ملف تعريف ، حدد التالي، ثم اتبع إرشادات المعالج.

تلميح

استخدم خانات الاختيار الموجودة بجانب قائمة إدخالات الاستبعاد لتحديد العناصر المراد حذفها أو فرزها أو استيرادها أو تصديرها.

عبر نهج المجموعة

استخدم نهج المجموعة لتعيين استثناءات قاعدة ASR لكل مستخدم.

على كمبيوتر إدارة نهج المجموعة، افتح وحدة تحكم إدارة نهج المجموعة.

انقر بزر الماوس الأيمن فوق نهج المجموعة Object الذي تريد تكوينه، ثم حدد Edit.

في محرر إدارة نهج المجموعة انتقل إلى تكوين الكمبيوتر.

حدد القوالب الإدارية.

قم بتوسيع الشجرة إلى مكونات> Windows Microsoft Defender مكافحة الفيروسات>Microsoft Defender تقليل سطح هجوم Exploit Guard>.

انقر نقرا مزدوجا فوق تطبيق قائمة الاستثناءات على قواعد محددة لتقليل الأجزاء المعرضة للهجوم (ASR)، ثم قم بتعيين الخيار إلى ممكن.

ثم حدد إظهار....

ضمن اسم القيمة، أدخل GUID لقاعدة ASR.

ضمن Value، أدخل <drive_letter:\Path\ProcessName>. لإضافة عمليات متعددة، يتم فصلها بعلامة أكبر من (>). على سبيل المثال،

C:\Notepad.exe>c:\regedit.exe>C:\SomeFolder\test.exe.حدد موافق. يسمح هذا الإعداد للعمليات التي يتم حظرها بواسطة قاعدة ASR المحددة بمتابعة التشغيل.

ملاحظة

إذا لم يتم تطبيق النهج، فراجع استكشاف أخطاء Microsoft Defender إعدادات مكافحة الفيروسات وإصلاحها.

استخدام PowerShell كطريقة بديلة لتمكين قواعد تقليل الأجزاء المعرضة للهجوم

استخدم PowerShell، كبديل Intune، لتمكين قواعد تقليل الأجزاء المعرضة للهجوم في وضع التدقيق. يسمح لك هذا التكوين بعرض سجل للتطبيقات التي تم حظرها إذا تم تمكين الميزة بالكامل. يمكنك أيضا معرفة عدد المرات التي يتم فيها إطلاق القواعد أثناء الاستخدام العادي.

لتمكين قاعدة تقليل سطح الهجوم في وضع التدقيق، استخدم PowerShell cmdlet التالي:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

أين <rule ID> هي قيمة GUID لقاعدة تقليل الأجزاء المعرضة للهجوم.

لتمكين جميع قواعد تقليل سطح الهجوم المضافة في وضع التدقيق، استخدم PowerShell cmdlet التالي:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

تلميح

إذا كنت ترغب في التدقيق الكامل لكيفية عمل قواعد تقليل الأجزاء المعرضة للهجوم في مؤسستك، فأنت بحاجة إلى استخدام أداة إدارة لنشر هذا الإعداد على الأجهزة الموجودة في شبكتك.

يمكنك أيضا استخدام موفري خدمة تكوين نهج المجموعة أو Intune أو إدارة الأجهزة المحمولة (MDM) لتكوين الإعداد ونشره. تعرف على المزيد في مقالة قواعد تقليل الأجزاء المعرضة للهجوم الرئيسية.

استخدام Windows عارض الأحداث Review كبديل لصفحة إعداد تقارير قواعد تقليل الأجزاء المعرضة للهجوم في مدخل Microsoft Defender

لمراجعة التطبيقات التي سيتم حظرها، افتح عارض الأحداث وعامل التصفية لمعرف الحدث 1121 في سجل Microsoft-Windows-Windows Defender/Operational. يسرد الجدول التالي جميع أحداث حماية الشبكة.

| معرف الحدث | الوصف |

|---|---|

| 5007 | حدث عند تغيير الإعدادات |

| 1121 | حدث عندما يتم تشغيل قاعدة تقليل الأجزاء المعرضة للهجوم في وضع الحظر |

| 1122 | حدث عندما يتم إطلاق قاعدة تقليل الأجزاء المعرضة للهجوم في وضع التدقيق |

مقالات أخرى في مجموعة التوزيع هذه

نظرة عامة على نشر قواعد تقليل الأجزاء المعرضة للهجوم

تخطيط توزيع قواعد تقليل الأجزاء المعرضة للهجوم

تمكين قواعد تقليل الأجزاء المعرضة للهجوم

تفعيل قواعد تقليل الأجزاء المعرضة للهجوم