تكوين Microsoft Defender for Endpoint على ميزات iOS

ينطبق على:

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

ملاحظة

سيستخدم Defender لنقطة النهاية على iOS VPN من أجل توفير ميزة حماية الويب. هذه ليست شبكة ظاهرية خاصة عادية وهي شبكة ظاهرية خاصة محلية/ذاتية التكرار لا تأخذ نسبة استخدام الشبكة خارج الجهاز.

الوصول المشروط مع Defender لنقطة النهاية على iOS

يتيح Microsoft Defender لنقطة النهاية على iOS جنبا إلى جنب مع Microsoft Intune ومعرف Microsoft Entra فرض توافق الجهاز ونهج الوصول المشروط استنادا إلى درجة مخاطر الجهاز. Defender لنقطة النهاية هو حل الدفاع عن المخاطر المتنقلة (MTD) الذي يمكنك نشره لاستخدام هذه الإمكانية عبر Intune.

لمزيد من المعلومات حول كيفية إعداد الوصول المشروط باستخدام Defender لنقطة النهاية على iOS، راجع Defender لنقطة النهاية وIntune.

حماية الويب وVPN

بشكل افتراضي، يتضمن Defender لنقطة النهاية على iOS حماية الويب ويمكنها، مما يساعد على تأمين الأجهزة من تهديدات الويب وحماية المستخدمين من هجمات التصيد الاحتيالي. يتم دعم مكافحة التصيد الاحتيالي والمؤشرات المخصصة (URL والمجال) كجزء من حماية الويب. المؤشرات المخصصة المستندة إلى IP غير مدعومة حاليا على iOS. تصفية محتوى الويب غير مدعومة حاليا على الأنظمة الأساسية للأجهزة المحمولة (Android وiOS).

يستخدم Defender لنقطة النهاية على iOS VPN من أجل توفير هذه الإمكانية. VPN محلي، وعلى عكس VPN التقليدي، لا يتم إرسال نسبة استخدام الشبكة خارج الجهاز.

أثناء التمكين بشكل افتراضي، قد تكون هناك بعض الحالات التي تتطلب منك تعطيل VPN. على سبيل المثال، تريد تشغيل بعض التطبيقات التي لا تعمل عند تكوين VPN. في مثل هذه الحالات، يمكنك اختيار تعطيل VPN من التطبيق على الجهاز باتباع الخطوات التالية:

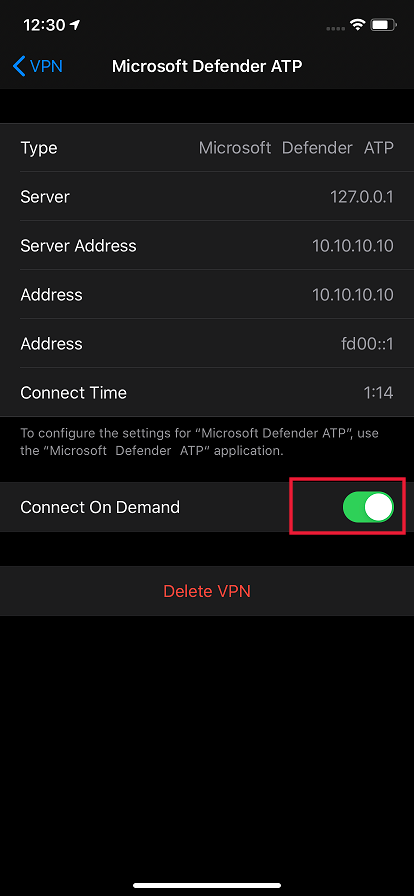

على جهاز iOS، افتح تطبيق الإعدادات ، وحدد عام ثم VPN.

حدد زر i ل Microsoft Defender لنقطة النهاية.

قم بإيقاف تشغيل الاتصال عند الطلب لتعطيل VPN.

ملاحظة

لا تتوفر حماية الويب عند تعطيل VPN. لإعادة تمكين حماية الويب، افتح تطبيق Microsoft Defender لنقطة النهاية على الجهاز، ثم حدد Start VPN.

تعطيل حماية الويب

حماية الويب هي واحدة من الميزات الرئيسية ل Defender لنقطة النهاية وتتطلب VPN لتوفير تلك الإمكانية. VPN المستخدمة هي VPN محلية/ردية وليست VPN تقليدية، ولكن هناك عدة أسباب قد لا يفضل العملاء VPN لها. إذا كنت لا تريد إعداد VPN، يمكنك تعطيل حماية الويب ونشر Defender لنقطة النهاية دون هذه الميزة. تستمر ميزات Defender لنقطة النهاية الأخرى في العمل.

يتوفر هذا التكوين لكل من الأجهزة المسجلة (MDM) والأجهزة غير المسجلة (MAM). بالنسبة للعملاء الذين لديهم MDM، يمكن للمسؤولين تكوين حماية الويب من خلال الأجهزة المدارة في App Config. بالنسبة للعملاء الذين ليس لديهم تسجيل، باستخدام MAM، يمكن للمسؤولين تكوين حماية الويب من خلال التطبيقات المدارة في App Config.

تكوين حماية الويب

تعطيل حماية الويب باستخدام MDM

استخدم الخطوات التالية لتعطيل حماية الويب للأجهزة المسجلة.

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، النظام الأساسي > iOS/iPadOS.

حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات ، حدد استخدام مصمم التكوين، ثم أضف

WebProtectionكمفتاح، واضبط نوع قيمته علىString.- بشكل افتراضي،

WebProtection = true. يجب تعيينWebProtection = falseالمسؤول لإيقاف تشغيل حماية الويب. - يرسل Defender لنقطة النهاية رسالة كشف أخطاء الاتصال إلى مدخل Microsoft Defender كلما فتح المستخدم التطبيق.

- حدد التالي، ثم قم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

- بشكل افتراضي،

تعطيل حماية الويب باستخدام MAM

استخدم الخطوات التالية لتعطيل حماية الويب للأجهزة غير المسجلة.

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>تطبيقات مدارة.

امنح النهج اسما.

ضمن تحديد التطبيقات العامة، اختر Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة Settings ، ضمن General Configuration Settings، أضف

WebProtectionكمفتاح، واضبط قيمته علىfalse.- بشكل افتراضي،

WebProtection = true. يمكن للمسؤول تعيينWebProtection = falseلإيقاف تشغيل حماية الويب. - يرسل Defender لنقطة النهاية رسالة كشف أخطاء الاتصال إلى مدخل Microsoft Defender كلما فتح المستخدم التطبيق.

- حدد التالي، ثم قم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

- بشكل افتراضي،

ملاحظة

WebProtection لا ينطبق المفتاح على عامل تصفية التحكم في قائمة الأجهزة الخاضعة للإشراف. إذا كنت ترغب في تعطيل حماية الويب للأجهزة الخاضعة للإشراف، يمكنك إزالة ملف تعريف عامل تصفية التحكم.

تكوين حماية الشبكة

يتم تعطيل حماية الشبكة في Microsoft Defender لنقطة النهاية بشكل افتراضي. يمكن للمسؤولين استخدام الخطوات التالية لتكوين حماية الشبكة. يتوفر هذا التكوين لكل من الأجهزة المسجلة من خلال تكوين MDM والأجهزة غير المسجلة من خلال تكوين MAM.

ملاحظة

يجب إنشاء نهج واحد فقط لحماية الشبكة، إما من خلال MDM أو MAM. تتطلب تهيئة حماية الشبكة من المستخدم النهائي فتح التطبيق مرة واحدة.

تكوين حماية الشبكة باستخدام MDM

لإعداد حماية الشبكة باستخدام تكوين MDM للأجهزة المسجلة، اتبع الخطوات التالية:

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

أدخل اسما ووصفا للنهج. ضمن النظام الأساسي، اختر iOS/iPad.

في التطبيق المستهدف، اختر Microsoft Defender لنقطة النهاية.

في صفحة الإعدادات ، اختر تنسيق إعدادات التكوين استخدام مصمم التكوين.

أضف

DefenderNetworkProtectionEnableكمفتاح التكوين. قم بتعيين نوع القيمة الخاص به كString، وقم بتعيين قيمته إلىfalseلتعطيل حماية الشبكة. (يتم تمكين حماية الشبكة بشكل افتراضي.)بالنسبة للتكوينات الأخرى المتعلقة بحماية الشبكة، أضف المفاتيح التالية، واختر نوع القيمة والقيمة المقابلة.

المفتاح نوع القيمة الافتراضي (تمكين صحيح، تعطيل خاطئ) الوصف DefenderOpenNetworkDetectionالعدد الصحيح 2 1 - تدقيق، 0 - تعطيل، 2 - تمكين (افتراضي). تتم إدارة هذا الإعداد بواسطة مسؤول تكنولوجيا المعلومات لتدقيق الكشف عن الشبكة المفتوحة أو تعطيله أو تمكينه، على التوالي. في وضع التدقيق، يتم إرسال التنبيهات فقط إلى مدخل Microsoft Defender بدون تجربة المستخدم النهائي. للحصول على تجربة المستخدم النهائي، قم بتعيينها إلى Enable.DefenderEndUserTrustFlowEnableسلسلة خطأ true - enable, false - disable; يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تجربة المستخدم النهائي داخل التطبيق للثقة وإلغاء الثقة في الشبكات غير الموثوقة والمريبة. DefenderNetworkProtectionAutoRemediationسلسلة صحيح true - enable, false - disable; يستخدم مسؤول تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تنبيهات المعالجة التي يتم إرسالها عندما يقوم المستخدم بأنشطة المعالجة مثل التبديل إلى نقاط وصول WIFI أكثر أمانا. DefenderNetworkProtectionPrivacyسلسلة صحيح true - enable, false - disable; تتم إدارة هذا الإعداد بواسطة مسؤول تكنولوجيا المعلومات لتمكين الخصوصية أو تعطيلها في حماية الشبكة. إذا تم تعطيل الخصوصية، عرض موافقة المستخدم على مشاركة wifi الضار. إذا تم تمكين الخصوصية، فلن تظهر موافقة المستخدم ولا يتم جمع بيانات التطبيق. في قسم الواجبات ، يمكن للمسؤول اختيار مجموعات من المستخدمين لتضمينها واستبعادها من النهج.

مراجعة وإنشاء نهج التكوين.

تكوين حماية الشبكة باستخدام MAM

استخدم الإجراء التالي لإعداد تكوين MAM للأجهزة غير المسجلة لحماية الشبكة (تسجيل جهاز Authenticator مطلوب لتكوين MAM) في أجهزة iOS.

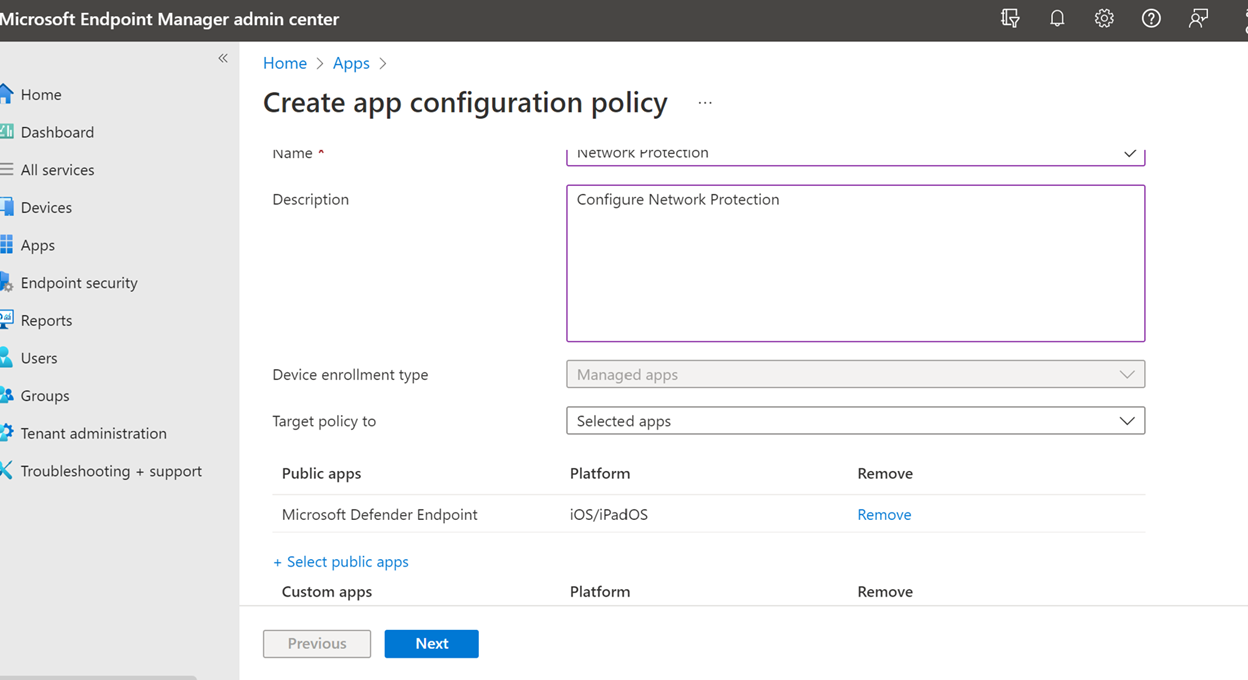

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>تطبيقات>مدارة إنشاء نهج تكوين تطبيق جديد.

أدخل اسما ووصفا لتعريف النهج بشكل فريد. ثم حدد تحديد التطبيقات العامة، واختر Microsoft Defender for Platform iOS/iPadOS.

في صفحة الإعدادات ، أضف DefenderNetworkProtectionEnable كمفتاح وقيمة

falseلتعطيل حماية الشبكة. (يتم تمكين حماية الشبكة بشكل افتراضي.)بالنسبة للتكوينات الأخرى المتعلقة بحماية الشبكة، أضف المفاتيح التالية والقيمة المقابلة المناسبة.

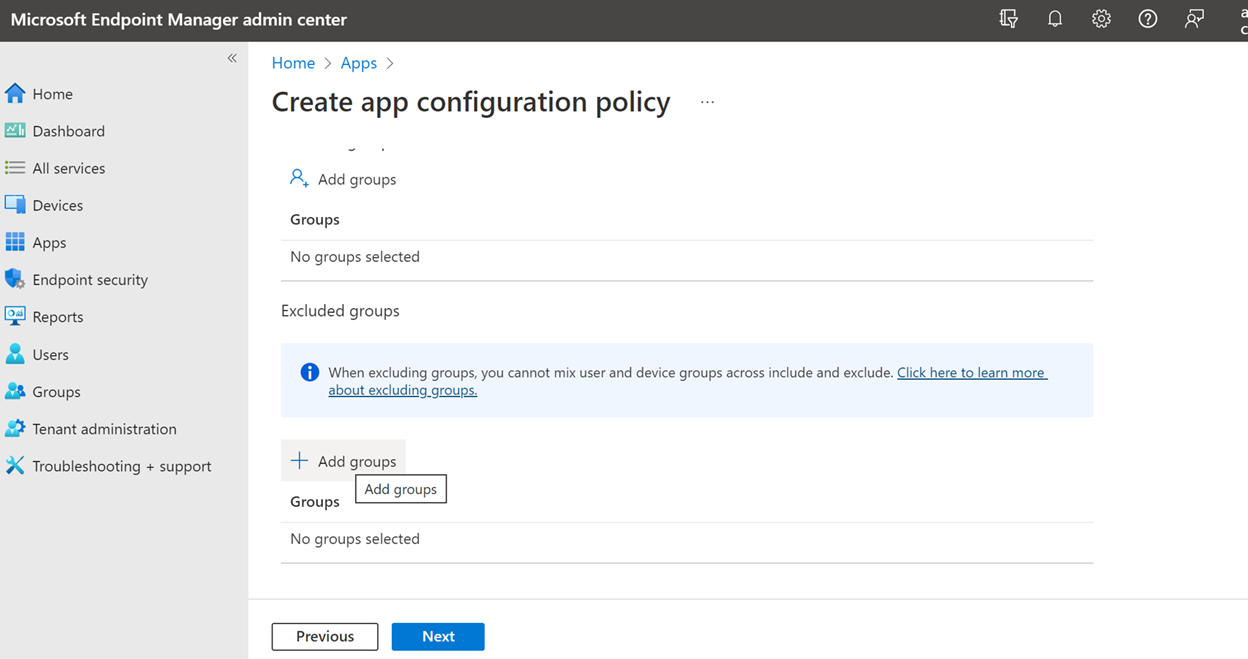

المفتاح الافتراضي (صحيح - تمكين، خطأ - تعطيل) الوصف DefenderOpenNetworkDetection2 1 - تدقيق، 0 - تعطيل، 2 - تمكين (افتراضي). تتم إدارة هذا الإعداد بواسطة مسؤول تكنولوجيا المعلومات لتمكين الكشف عن الشبكة المفتوحة أو تدقيقه أو تعطيله. في وضع التدقيق، يتم إرسال التنبيهات فقط إلى مدخل ATP دون تجربة من جانب المستخدم. للحصول على تجربة المستخدم، قم بتعيين التكوين إلى وضع "تمكين". DefenderEndUserTrustFlowEnableخطأ true - enable, false - disable; يستخدم مسؤولو تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تجربة المستخدم النهائي داخل التطبيق للثقة وإلغاء الثقة في الشبكات غير الموثوقة والمريبة. DefenderNetworkProtectionAutoRemediationصحيح true - enable, false - disable; يستخدم مسؤول تكنولوجيا المعلومات هذا الإعداد لتمكين أو تعطيل تنبيهات المعالجة التي يتم إرسالها عندما يقوم المستخدم بأنشطة المعالجة مثل التبديل إلى نقاط وصول WIFI أكثر أمانا. DefenderNetworkProtectionPrivacyصحيح true - enable, false - disable; تتم إدارة هذا الإعداد بواسطة مسؤول تكنولوجيا المعلومات لتمكين الخصوصية أو تعطيلها في حماية الشبكة. إذا تم تعطيل الخصوصية، عرض موافقة المستخدم على مشاركة wifi الضار. إذا تم تمكين الخصوصية، فلن تظهر موافقة المستخدم ولا يتم جمع بيانات التطبيق. في قسم الواجبات ، يمكن للمسؤول اختيار مجموعات من المستخدمين لتضمينها واستبعادها من النهج.

مراجعة وإنشاء نهج التكوين.

التعايش بين ملفات تعريف VPN متعددة

لا يدعم Apple iOS العديد من الشبكات الظاهرية الخاصة على مستوى الجهاز لتكون نشطة في وقت واحد. بينما يمكن أن توجد ملفات تعريف VPN متعددة على الجهاز، يمكن أن يكون VPN واحد فقط نشطا في كل مرة.

تكوين إشارة مخاطر Microsoft Defender لنقطة النهاية في نهج حماية التطبيق (MAM)

يتيح Microsoft Defender لنقطة النهاية على iOS سيناريو نهج حماية التطبيقات. يمكن للمستخدمين النهائيين تثبيت أحدث إصدار من التطبيق مباشرة من متجر تطبيقات Apple. تأكد من تسجيل الجهاز في Authenticator بنفس الحساب المستخدم للإلحاق في Defender لتسجيل MAM بنجاح.

يمكن تكوين Microsoft Defender لنقطة النهاية لإرسال إشارات التهديد لاستخدامها في نهج حماية التطبيقات (APP، المعروف أيضا باسم MAM) على iOS/iPadOS. باستخدام هذه الإمكانية، يمكنك استخدام Microsoft Defender لنقطة النهاية لحماية الوصول إلى بيانات الشركة من الأجهزة غير المسجلة أيضا.

اتبع الخطوات الواردة في الارتباط التالي لإعداد نهج حماية التطبيق باستخدام Microsoft Defender لنقطة النهاية تكوين إشارات مخاطر Defender في نهج حماية التطبيق (MAM)

لمزيد من التفاصيل حول MAM أو نهج حماية التطبيق، راجع إعدادات نهج حماية تطبيقات iOS.

عناصر التحكم في الخصوصية

يتيح Microsoft Defender لنقطة النهاية على iOS عناصر التحكم في الخصوصية لكل من المسؤولين والمستخدمين النهائيين. يتضمن ذلك عناصر التحكم للأجهزة المسجلة (MDM) والأجهزة غير المسجلة (MAM).

إذا كنت تستخدم MDM، يمكن للمسؤولين تكوين عناصر التحكم في الخصوصية من خلال الأجهزة المدارة في App Config. إذا كنت تستخدم MAM دون تسجيل، يمكن للمسؤولين تكوين عناصر التحكم في الخصوصية من خلال التطبيقات المدارة في App Config. يمكن للمستخدمين النهائيين أيضا تكوين إعدادات الخصوصية في إعدادات تطبيق Microsoft Defender.

تكوين الخصوصية في تقرير تنبيه التصيد الاحتيالي

يمكن للعملاء الآن تمكين التحكم في الخصوصية لتقرير التصيد الاحتيالي المرسل بواسطة Microsoft Defender لنقطة النهاية على iOS بحيث لا يتم تضمين اسم المجال كجزء من تنبيه التصيد الاحتيالي كلما تم اكتشاف موقع ويب للتصيد الاحتيالي وحظره بواسطة Microsoft Defender لنقطة النهاية.

تكوين عناصر التحكم في الخصوصية في MDM

استخدم الخطوات التالية لتمكين الخصوصية وعدم جمع اسم المجال كجزء من تقرير تنبيه التصيد الاحتيالي للأجهزة المسجلة.

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، النظام الأساسي > iOS/iPadOS، وحدد نوع ملف التعريف.

حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات ، حدد استخدام مصمم التكوين وأضف

DefenderExcludeURLInReportكمفتاح، ثم قم بتعيين نوع قيمته إلى منطقي.- لتمكين الخصوصية وعدم جمع اسم المجال، أدخل القيمة ك

trueوقم بتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلىfalse. - بالنسبة للمستخدمين الذين تم تعيين المفاتيح ك

true، لا يحتوي تنبيه التصيد الاحتيالي على معلومات اسم المجال كلما تم اكتشاف موقع ضار وحظره بواسطة Defender لنقطة النهاية.

- لتمكين الخصوصية وعدم جمع اسم المجال، أدخل القيمة ك

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

تكوين عناصر التحكم في الخصوصية في MAM

استخدم الخطوات التالية لتمكين الخصوصية وعدم جمع اسم المجال كجزء من تقرير تنبيه التصيد الاحتيالي للأجهزة غير المسجلة.

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>تطبيقات مدارة.

امنح النهج اسما.

ضمن تحديد التطبيقات العامة، اختر Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة Settings ، ضمن General Configuration Settings، أضف

DefenderExcludeURLInReportكمفتاح، وقم بتعيين قيمته كtrue.- لتمكين الخصوصية وعدم جمع اسم المجال، أدخل القيمة ك

trueوقم بتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلىfalse. - بالنسبة للمستخدمين الذين تم تعيين المفاتيح ك

true، لا يحتوي تنبيه التصيد الاحتيالي على معلومات اسم المجال كلما تم اكتشاف موقع ضار وحظره بواسطة Defender لنقطة النهاية.

- لتمكين الخصوصية وعدم جمع اسم المجال، أدخل القيمة ك

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

تكوين عناصر تحكم خصوصية المستخدم النهائي في تطبيق Microsoft Defender

تساعد عناصر التحكم هذه المستخدم النهائي على تكوين المعلومات المشتركة مع مؤسسته.

بالنسبة للأجهزة الخاضعة للإشراف، لا تكون عناصر تحكم المستخدم النهائي مرئية. يقرر المسؤول الإعدادات ويتحكم فيها. ومع ذلك، بالنسبة للأجهزة غير الخاضعة للإشراف، يتم عرض عنصر التحكم ضمن خصوصية الإعدادات>.

يرى المستخدمون تبديلا لمعلومات الموقع غير الآمنة. يكون هذا التبديل مرئيا فقط إذا قام المسؤول بتعيين DefenderExcludeURLInReport = true.

إذا تم تمكينه من قبل مسؤول، يمكن للمستخدمين تحديد ما إذا كانوا سيرسلون معلومات الموقع غير الآمنة إلى مؤسستهم. بشكل افتراضي، يتم تعيينه إلى false، مما يعني أنه لا يتم إرسال معلومات الموقع غير الآمنة. إذا قام المستخدم بالتبديل إلى true، يتم إرسال تفاصيل الموقع غير الآمنة.

لا يؤثر تشغيل عناصر التحكم في الخصوصية أو إيقاف تشغيلها على التحقق من توافق الجهاز أو الوصول المشروط.

ملاحظة

على الأجهزة الخاضعة للإشراف مع ملف تعريف التكوين، يمكن ل Microsoft Defender لنقطة النهاية الوصول إلى عنوان URL بأكمله وإذا تبين أنه تصيد احتيالي، حظره. على جهاز غير خاضع للإشراف، يتمتع Microsoft Defender لنقطة النهاية بالوصول إلى اسم المجال فقط، وإذا لم يكن المجال عنوان URL للتصيد الاحتيالي، فلن يتم حظره.

الأذونات الاختيارية

يتيح Microsoft Defender لنقطة النهاية على iOS الأذونات الاختيارية في تدفق الإعداد. حاليا الأذونات المطلوبة من قبل Defender لنقطة النهاية إلزامية في تدفق الإلحاق. باستخدام هذه الميزة، يمكن للمسؤولين نشر Defender لنقطة النهاية على أجهزة BYOD دون فرض إذن VPN الإلزامي أثناء الإعداد. يمكن للمستخدمين النهائيين إلحاق التطبيق دون الأذونات الإلزامية ويمكنهم لاحقا مراجعة هذه الأذونات. هذه الميزة موجودة حاليا فقط للأجهزة المسجلة (MDM).

تكوين الأذونات الاختيارية باستخدام MDM

يمكن للمسؤولين استخدام الخطوات التالية لتمكين إذن VPN الاختياري للأجهزة المسجلة.

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، وحدد Platform > iOS/iPadOS.

حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات، حدد استخدام مصمم التكوين وأضف

DefenderOptionalVPNكمفتاح، واضبط نوع قيمته على .Boolean- لتمكين إذن VPN الاختياري، أدخل القيمة ك

trueوقم بتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلىfalse. - بالنسبة للمستخدمين الذين لديهم مجموعة مفاتيح على أنها

true، يمكن للمستخدمين إلحاق التطبيق دون منح إذن VPN.

- لتمكين إذن VPN الاختياري، أدخل القيمة ك

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

تكوين الأذونات الاختيارية كمستخدم

يقوم المستخدمون النهائيون بتثبيت تطبيق Microsoft Defender وفتحه لبدء الإعداد.

- إذا قام أحد المسؤولين بإعداد أذونات اختيارية، فيمكن للمستخدم تخطي إذن VPN وإكمال الإعداد.

- حتى إذا تخطى المستخدم VPN، فإن الجهاز قادر على الإلحاق، ويتم إرسال رسالة كشف أخطاء الاتصال.

- إذا تم تعطيل VPN، فلن تكون حماية الويب نشطة.

- في وقت لاحق، يمكن للمستخدم تمكين حماية الويب من داخل التطبيق، والذي يقوم بتثبيت تكوين VPN على الجهاز.

ملاحظة

يختلف الإذن الاختياري عن تعطيل حماية الويب. يساعد إذن VPN الاختياري فقط على تخطي الإذن أثناء الإعداد ولكن متوفر للمستخدم النهائي لمراجعته لاحقا وتمكينه. بينما يسمح تعطيل حماية الويب للمستخدمين بإلحاق تطبيق Defender لنقطة النهاية دون حماية الويب. لا يمكن تمكينه لاحقا.

الكشف عن الهروب من السجن

يتمتع Microsoft Defender لنقطة النهاية بالقدرة على الكشف عن الأجهزة غير المدارة والمدارة التي تم تعطيلها. يتم إجراء عمليات التحقق من الهروب من السجن هذه بشكل دوري. إذا تم الكشف عن جهاز على أنه مخترق للسجون، تحدث هذه الأحداث:

- يتم الإبلاغ عن تنبيه عالي المخاطر إلى مدخل Microsoft Defender. إذا تم إعداد توافق الجهاز والوصول المشروط استنادا إلى درجة مخاطر الجهاز، حظر الجهاز من الوصول إلى بيانات الشركة.

- يتم مسح بيانات المستخدم على التطبيق. عندما يفتح المستخدم التطبيق بعد الهروب من السجن، يتم أيضا حذف ملف تعريف VPN (ملف تعريف VPN ل Defender for Endpoint فقط)، ولا يتم تقديم أي حماية على الويب. لا تتم إزالة ملفات تعريف VPN التي تم تسليمها بواسطة Intune.

تكوين نهج التوافق مقابل الأجهزة التي تم إلغاء تأمينها

لحماية بيانات الشركة من الوصول إليها على أجهزة iOS المعطلة، نوصي بإعداد نهج التوافق التالي على Intune.

ملاحظة

الكشف عن الهروب من السجن هو إمكانية يوفرها Microsoft Defender لنقطة النهاية على iOS. ومع ذلك، نوصي بإعداد هذا النهج كطبقة إضافية من الدفاع ضد سيناريوهات الهروب من السجن.

اتبع الخطوات أدناه لإنشاء نهج توافق ضد الأجهزة التي تم إلغاء إبطالها.

في مركز إدارة Microsoft Intune، انتقل إلى نهجتوافق>الأجهزة>إنشاء نهج. حدد "iOS/iPadOS" كنظام أساسي وحدد إنشاء.

حدد اسما للنهج، مثل نهج التوافق للهروب من السجن.

في صفحة إعدادات التوافق، حدد لتوسيع قسم Device Health وحدد

Blockفي حقل Devices Jailbroken .في قسم Actions for noncompliance ، حدد الإجراءات وفقا لمتطلباتك، ثم حدد Next.

في قسم الواجبات ، حدد مجموعات المستخدمين التي تريد تضمينها لهذا النهج ثم حدد التالي.

في قسم Review + Create ، تحقق من صحة جميع المعلومات التي تم إدخالها ثم حدد Create.

تكوين مؤشرات مخصصة

يمكن Defender لنقطة النهاية على iOS المسؤولين من تكوين مؤشرات مخصصة على أجهزة iOS أيضا. لمزيد من المعلومات حول كيفية تكوين المؤشرات المخصصة، راجع إدارة المؤشرات.

ملاحظة

يدعم Defender لنقطة النهاية على iOS إنشاء مؤشرات مخصصة لعناوين URL والمجالات فقط. المؤشرات المخصصة المستندة إلى IP غير مدعومة على iOS.

بالنسبة لنظام التشغيل iOS، لا يتم إنشاء أي تنبيهات على Microsoft Defender XDR عند الوصول إلى عنوان URL أو المجال الذي تم تعيينه في المؤشر.

تكوين تقييم الثغرات الأمنية للتطبيقات

يتطلب تقليل المخاطر الإلكترونية إدارة شاملة للثغرات الأمنية المستندة إلى المخاطر لتحديد وتقييم ومعالجة وتتبع جميع أكبر الثغرات الأمنية عبر أصولك الأكثر أهمية، كل ذلك في حل واحد. تفضل بزيارة هذه الصفحة لمعرفة المزيد حول إدارة الثغرات الأمنية ل Microsoft Defender في Microsoft Defender لنقطة النهاية.

يدعم Defender لنقطة النهاية على iOS تقييمات الثغرات الأمنية لنظام التشغيل والتطبيقات. يتوفر تقييم الثغرات الأمنية لإصدارات iOS لكل من الأجهزة المسجلة (MDM) وغير المسجلة (MAM). تقييم الثغرات الأمنية للتطبيقات مخصص فقط للأجهزة المسجلة (MDM). يمكن للمسؤولين استخدام الخطوات التالية لتكوين تقييم الثغرات الأمنية للتطبيقات.

على جهاز خاضع للإشراف

تأكد من تكوين الجهاز في الوضع الخاضع للإشراف.

لتمكين الميزة في مركز إدارة Microsoft Intune، انتقل إلى Endpoint Security>Microsoft Defender لنقطة> النهايةتمكين مزامنة التطبيق لأجهزة iOS/iPadOS.

ملاحظة

للحصول على قائمة بجميع التطبيقات بما في ذلك التطبيقات غير المدارة، يجب على المسؤول تمكين إرسال بيانات مخزون التطبيقات الكاملة على إعداد أجهزة iOS/iPadOS المملوكة شخصيا في مدخل إدارة Intune للأجهزة الخاضعة للإشراف التي تم وضع علامة عليها على أنها "شخصي". بالنسبة للأجهزة الخاضعة للإشراف التي تم وضع علامة عليها على أنها "شركة" في مدخل إدارة Intune، لا يحتاج المسؤول إلى تمكين إرسال بيانات مخزون التطبيق الكاملة على أجهزة iOS/iPadOS المملوكة شخصيا.

على جهاز غير خاضع للإشراف

لتمكين الميزة في مركز إدارة Microsoft Intune، انتقل إلى Endpoint Security>Microsoft Defender لنقطة> النهايةتمكين مزامنة التطبيق لأجهزة iOS/iPadOS.

للحصول على قائمة بجميع التطبيقات بما في ذلك التطبيقات غير المدارة، قم بتمكين تبديل إرسال بيانات مخزون التطبيقات الكاملة على أجهزة iOS/iPadOS المملوكة شخصيا.

استخدم الخطوات التالية لتكوين إعداد الخصوصية.

انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، النظام الأساسي>iOS/iPadOS.

حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات ، حدد استخدام مصمم التكوين وأضف

DefenderTVMPrivacyModeكمفتاح. قم بتعيين نوع القيمة الخاص به على أنهString.- لتعطيل الخصوصية وجمع قائمة التطبيقات المثبتة، حدد القيمة ك

False، ثم قم بتعيين هذا النهج للمستخدمين. - بشكل افتراضي، يتم تعيين هذه القيمة إلى

Trueللأجهزة غير الخاضعة للإشراف. - بالنسبة للمستخدمين الذين لديهم مجموعة مفاتيح ك

False، يرسل Defender لنقطة النهاية قائمة التطبيقات المثبتة على الجهاز لتقييم الثغرات الأمنية.

- لتعطيل الخصوصية وجمع قائمة التطبيقات المثبتة، حدد القيمة ك

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

لا يؤثر تشغيل عناصر التحكم في الخصوصية أو إيقاف تشغيلها على التحقق من توافق الجهاز أو الوصول المشروط.

بمجرد تطبيق التكوين، يجب على المستخدمين النهائيين فتح التطبيق للموافقة على إعداد الخصوصية.

- تظهر شاشة الموافقة على الخصوصية فقط للأجهزة غير الخاضعة للإشراف.

- فقط إذا وافق المستخدم النهائي على الخصوصية، يتم إرسال معلومات التطبيق إلى وحدة تحكم Defender لنقطة النهاية.

بمجرد نشر إصدارات العميل لاستهداف أجهزة iOS، تبدأ المعالجة. تبدأ الثغرات الأمنية الموجودة على هذه الأجهزة في الظهور في لوحة معلومات Defender Vulnerability Management. قد تستغرق المعالجة بضع ساعات (24 ساعة كحد أقصى) لإكمالها. هذا الإطار الزمني صحيح بشكل خاص بالنسبة لقائمة التطبيقات بأكملها لتظهر في مخزون البرامج.

ملاحظة

إذا كنت تستخدم حل فحص SSL داخل جهاز iOS الخاص بك، فقم بإضافة أسماء securitycenter.windows.com المجالات (في البيئات التجارية) و securitycenter.windows.us (في بيئات GCC) لتمكين ميزات إدارة التهديدات والثغرات الأمنية من العمل.

تعطيل تسجيل الخروج

يدعم Defender لنقطة النهاية على iOS التوزيع دون زر تسجيل الخروج في التطبيق لمنع المستخدمين من تسجيل الخروج من تطبيق Defender. هذا مهم لمنع المستخدمين من العبث بالجهاز.

يتوفر هذا التكوين لكل من الأجهزة المسجلة (MDM) بالإضافة إلى الأجهزة غير المسجلة (MAM). يمكن للمسؤولين استخدام الخطوات التالية لتكوين تعطيل تسجيل الخروج

تكوين تعطيل تسجيل الخروج باستخدام MDM

للأجهزة المسجلة (MDM)

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، ثم حدد النظام الأساسي>iOS/iPadOS.

حدد

Microsoft Defender for Endpointكتطبيق الهدف.في صفحة الإعدادات ، حدد استخدام مصمم التكوين، وأضف

DisableSignOutكمفتاح. قم بتعيين نوع القيمة الخاص به على أنهString.- بشكل افتراضي،

DisableSignOut = false. - يمكن للمسؤول تعيين

DisableSignOut = trueلتعطيل زر تسجيل الخروج في التطبيق. لا يرى المستخدمون زر تسجيل الخروج بمجرد دفع النهج.

- بشكل افتراضي،

حدد التالي، ثم قم بتعيين هذا النهج للأجهزة/المستخدمين المستهدفين.

تكوين تعطيل تسجيل الخروج باستخدام MAM

للأجهزة غير المسجلة (MAM)

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>تطبيقات مدارة.

امنح النهج اسما.

ضمن تحديد التطبيقات العامة، حدد

Microsoft Defender for Endpointكتطبيق مستهدف.في صفحة الإعدادات ، أضف

DisableSignOutكمفتاح، واضبط قيمته كtrue.- بشكل افتراضي،

DisableSignOut = false. - يمكن للمسؤول تعيين

DisableSignOut = trueلتعطيل زر تسجيل الخروج في التطبيق. لا يرى المستخدمون زر تسجيل الخروج بمجرد دفع النهج.

- بشكل افتراضي،

حدد التالي، ثم قم بتعيين هذا النهج للأجهزة/المستخدمين المستهدفين.

وضع علامات على الجهاز

يتيح Defender لنقطة النهاية على iOS وضع علامات مجمعة على الأجهزة المحمولة أثناء الإلحاق من خلال السماح للمسؤولين بإعداد العلامات عبر Intune. يمكن للمسؤول تكوين علامات الجهاز من خلال Intune عبر نهج التكوين ودفعها إلى أجهزة المستخدم. بمجرد قيام المستخدم بتثبيت Defender وتنشيطه، يمرر تطبيق العميل علامات الجهاز إلى مدخل Microsoft Defender. تظهر علامات الجهاز مقابل الأجهزة في مخزون الجهاز.

يتوفر هذا التكوين لكل من الأجهزة المسجلة (MDM) بالإضافة إلى الأجهزة غير المسجلة (MAM). يمكن للمسؤولين استخدام الخطوات التالية لتكوين علامات الجهاز.

تكوين علامات الجهاز باستخدام MDM

للأجهزة المسجلة (MDM)

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، ثم حدد النظام الأساسي>iOS/iPadOS.

حدد

Microsoft Defender for Endpointكتطبيق الهدف.في صفحة الإعدادات ، حدد استخدام مصمم التكوين، وأضف

DefenderDeviceTagكمفتاح. قم بتعيين نوع القيمة الخاص به على أنهString.- يمكن للمسؤول تعيين علامة جديدة عن طريق إضافة المفتاح

DefenderDeviceTagوتعيين قيمة لعلامة الجهاز. - يمكن للمسؤول تحرير علامة موجودة عن طريق تعديل قيمة المفتاح

DefenderDeviceTag. - يمكن للمسؤول حذف علامة موجودة عن طريق إزالة المفتاح

DefenderDeviceTag.

- يمكن للمسؤول تعيين علامة جديدة عن طريق إضافة المفتاح

حدد التالي، ثم قم بتعيين هذا النهج للأجهزة/المستخدمين المستهدفين.

تكوين علامات الجهاز باستخدام MAM

للأجهزة غير المسجلة (MAM)

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>تطبيقات مدارة.

امنح النهج اسما.

ضمن تحديد التطبيقات العامة، اختر

Microsoft Defender for Endpointكتطبيق مستهدف.في صفحة Settings ، أضف

DefenderDeviceTagكمفتاح (ضمن General Configuration Settings).- يمكن للمسؤول تعيين علامة جديدة عن طريق إضافة المفتاح

DefenderDeviceTagوتعيين قيمة لعلامة الجهاز. - يمكن للمسؤول تحرير علامة موجودة عن طريق تعديل قيمة المفتاح

DefenderDeviceTag. - يمكن للمسؤول حذف علامة موجودة عن طريق إزالة المفتاح

DefenderDeviceTag.

- يمكن للمسؤول تعيين علامة جديدة عن طريق إضافة المفتاح

حدد التالي، ثم قم بتعيين هذا النهج للأجهزة/المستخدمين المستهدفين.

ملاحظة

يجب فتح تطبيق Microsoft Defender لمزامنة العلامات مع Intune وتم تمريرها إلى مدخل Microsoft Defender. قد يستغرق الأمر ما يصل إلى 18 ساعة حتى تعكس العلامات في المدخل.

منع إعلامات تحديث نظام التشغيل

يتوفر تكوين للعملاء لمنع إعلام تحديث نظام التشغيل في Defender لنقطة النهاية على iOS. بمجرد تعيين مفتاح التكوين في نهج تكوين تطبيق Intune، لن يرسل Defender لنقطة النهاية أي إعلامات على الجهاز لتحديثات نظام التشغيل. ومع ذلك، عند فتح تطبيق Microsoft Defender، تكون بطاقة Device Health مرئية وتظهر حالة نظام التشغيل الخاص بك.

يتوفر هذا التكوين لكل من الأجهزة المسجلة (MDM) بالإضافة إلى الأجهزة غير المسجلة (MAM). يمكن للمسؤولين استخدام الخطوات التالية لمنع إعلام تحديث نظام التشغيل.

تكوين إعلامات تحديث نظام التشغيل باستخدام MDM

للأجهزة المسجلة (MDM)

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، وحدد Platform>iOS/iPadOS.

حدد

Microsoft Defender for Endpointكتطبيق الهدف.في صفحة الإعدادات ، حدد استخدام مصمم التكوين، وأضف

SuppressOSUpdateNotificationكمفتاح. قم بتعيين نوع القيمة الخاص به على أنهString.- بشكل افتراضي،

SuppressOSUpdateNotification = false. - يمكن للمسؤول تعيين

SuppressOSUpdateNotification = trueلمنع إعلامات تحديث نظام التشغيل. - حدد التالي وقم بتعيين هذا النهج للأجهزة/المستخدمين المستهدفين.

- بشكل افتراضي،

تكوين إعلامات تحديث نظام التشغيل باستخدام MAM

للأجهزة غير المسجلة (MAM)

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>تطبيقات مدارة.

امنح النهج اسما.

ضمن تحديد التطبيقات العامة، اختر

Microsoft Defender for Endpointكتطبيق مستهدف.في صفحة Settings ، أضف

SuppressOSUpdateNotificationكمفتاح (ضمن General Configuration Settings).- بشكل افتراضي،

SuppressOSUpdateNotification = false. - يمكن للمسؤول تعيين

SuppressOSUpdateNotification = trueلمنع إعلامات تحديث نظام التشغيل.

- بشكل افتراضي،

حدد التالي وقم بتعيين هذا النهج للأجهزة/المستخدمين المستهدفين.

تكوين خيار إرسال ملاحظات داخل التطبيق

لدى العملاء الآن خيار تكوين القدرة على إرسال بيانات الملاحظات إلى Microsoft داخل تطبيق Defender لنقطة النهاية. تساعد بيانات الملاحظات Microsoft على تحسين المنتجات واستكشاف المشكلات وإصلاحها.

ملاحظة

بالنسبة لعملاء السحابة في حكومة الولايات المتحدة، يتم تعطيل جمع بيانات الملاحظات بشكل افتراضي.

استخدم الخطوات التالية لتكوين خيار إرسال بيانات الملاحظات إلى Microsoft:

في مركز إدارة Microsoft Intune، انتقل إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، وحدد النظام الأساسي > iOS/iPadOS كنوع ملف التعريف.

حدد

Microsoft Defender for Endpointكتطبيق الهدف.في صفحة الإعدادات، حدد استخدام مصمم التكوين وأضف

DefenderFeedbackDataكمفتاح، واضبط نوع قيمته على .Boolean- لإزالة قدرة المستخدمين النهائيين على تقديم الملاحظات، قم بتعيين القيمة ك

falseوتعيين هذا النهج للمستخدمين. بشكل افتراضي، يتم تعيين هذه القيمة إلىtrue. بالنسبة لعملاء حكومة الولايات المتحدة، يتم تعيين القيمة الافتراضية إلى "false". - بالنسبة للمستخدمين الذين لديهم مجموعة مفاتيح على أنها

true، هناك خيار لإرسال بيانات الملاحظات إلى Microsoft داخل التطبيق (تعليمات القائمة>& إرسال الملاحظات>إلى Microsoft).

- لإزالة قدرة المستخدمين النهائيين على تقديم الملاحظات، قم بتعيين القيمة ك

حدد التالي وقم بتعيين ملف التعريف هذا إلى الأجهزة/المستخدمين المستهدفين.

الإبلاغ عن المواقع غير الآمنة

تنتحل مواقع التصيد الاحتيالي مواقع ويب جديرة بالثقة بغرض الحصول على معلوماتك الشخصية أو المالية. تفضل بزيارة صفحة تقديم ملاحظات حول حماية الشبكة للإبلاغ عن موقع ويب قد يكون موقع تصيد احتيالي.

تلميح

هل تريد معرفة المزيد؟ التفاعل مع مجتمع أمان Microsoft في مجتمع التكنولوجيا لدينا: Microsoft Defender for Endpoint Tech Community.