إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة توزيع Defender لنقطة النهاية على iOS (باستخدام تطبيق Microsoft Defender) مع Microsoft Intune Company Portal الأجهزة المسجلة. لمزيد من المعلومات حول تسجيل Microsoft Intune الجهاز، راجع تسجيل أجهزة iOS/iPadOS في Intune.

قبل البدء

تأكد من أن لديك حق الوصول إلى مركز إدارة Microsoft Intune ومدخلMicrosoft Defender.

تأكد من إجراء تسجيل iOS للمستخدمين. يحتاج المستخدمون إلى تعيين ترخيص Defender لنقطة النهاية لاستخدام تطبيق Microsoft Defender. راجع تعيين تراخيص للمستخدمين للحصول على إرشادات حول كيفية تعيين التراخيص.

تأكد من تثبيت التطبيق Company Portal للمستخدمين النهائيين، وتسجيل الدخول، وإكمال التسجيل.

ملاحظة

يتوفر تطبيق Microsoft Defender في App Store Apple.

يغطي هذا القسم ما يلي:

خطوات التوزيع (تنطبق على كل من الأجهزة الخاضعة للإشرافوغير الخاضعة للإشراف)- يمكن للمسؤولين نشر Defender لنقطة النهاية على iOS عبر Microsoft Intune Company Portal. هذه الخطوة غير مطلوبة لتطبيقات VPP (شراء وحدة التخزين).

النشر الكامل (فقط للأجهزة الخاضعة للإشراف)- يمكن للمسؤولين تحديد لنشر أي من ملفات التعريف المحددة.

- عامل تصفية التحكم باللمس الصفري (الصامت) - يوفر حماية الويب دون VPN المحلية للتراجع وتمكين الإعداد الصامت للمستخدمين. يتم تثبيت التطبيق وتنشيطه تلقائيا دون الحاجة إلى فتح التطبيق للمستخدمين.

- عامل تصفية التحكم - يوفر حماية ويب دون VPN المحلية للتراجع.

إعداد الإعداد التلقائي (فقط للأجهزة غير الخاضعة للإشراف ) - يمكن للمسؤولين أتمتة إلحاق Defender لنقطة النهاية للمستخدمين بطريقتين مختلفتين:

- الإلحاق باللمس الصفري (الصامت) - يتم تثبيت تطبيق Microsoft Defender وتنشيطه تلقائيا دون الحاجة إلى فتح التطبيق للمستخدمين.

- الإعداد التلقائي ل VPN - يتم إعداد ملف تعريف VPN ل Defender لنقطة النهاية تلقائيا دون أن يضطر المستخدم إلى القيام بذلك أثناء الإعداد. لا يوصى بهذه الخطوة في تكوينات Zero touch.

إعداد تسجيل المستخدم (فقط للأجهزة المسجلة Intune المستخدم) - يمكن للمسؤولين نشر وتكوين تطبيق Defender لنقطة النهاية على Intune الأجهزة المسجلة من قبل المستخدم أيضا.

إكمال الإعداد والتحقق من الحالة - تنطبق هذه الخطوة على جميع أنواع التسجيل لضمان تثبيت التطبيق على الجهاز، وإكمال الإعداد، ويكون الجهاز مرئيا في مدخل Microsoft Defender. يمكن تخطيه للإلحاق باللمس الصفري (الصامت).

خطوات التوزيع (تنطبق على كل من الأجهزة الخاضعة للإشراف وغير الخاضعة للإشراف)

انشر Defender لنقطة النهاية على iOS عبر Microsoft Intune Company Portal.

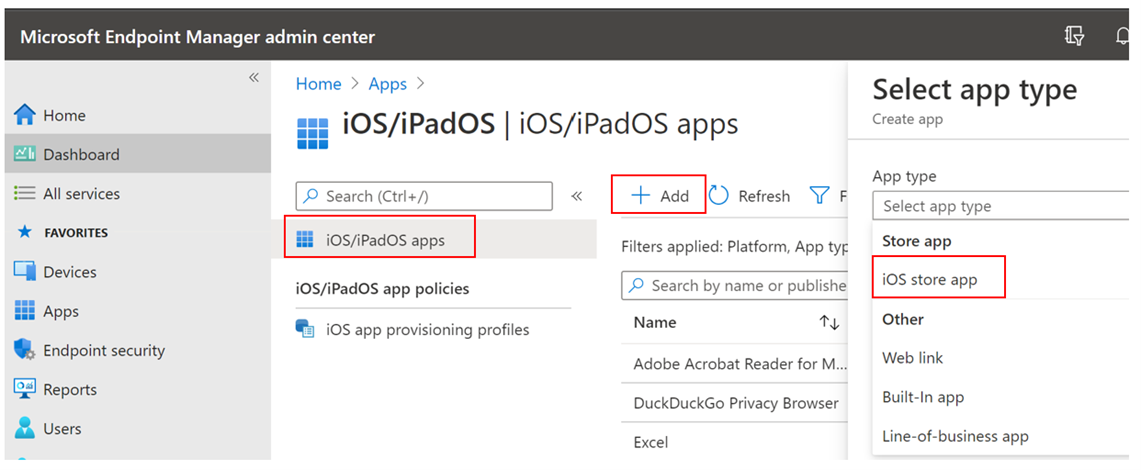

إضافة تطبيق متجر iOS

في مركز إدارة Microsoft Intune، انتقل إلى تطبيقات>iOS/iPadOS>إضافة>تطبيق متجر iOS وحدد تحديد.

في صفحة إضافة تطبيق، حدد البحث في App Store واكتب Microsoft Defender في شريط البحث. في قسم نتائج البحث، حدد Microsoft Defender وحدد تحديد.

حدد iOS 15.0 كنظام تشغيل الحد الأدنى. راجع بقية المعلومات حول التطبيق وحدد التالي.

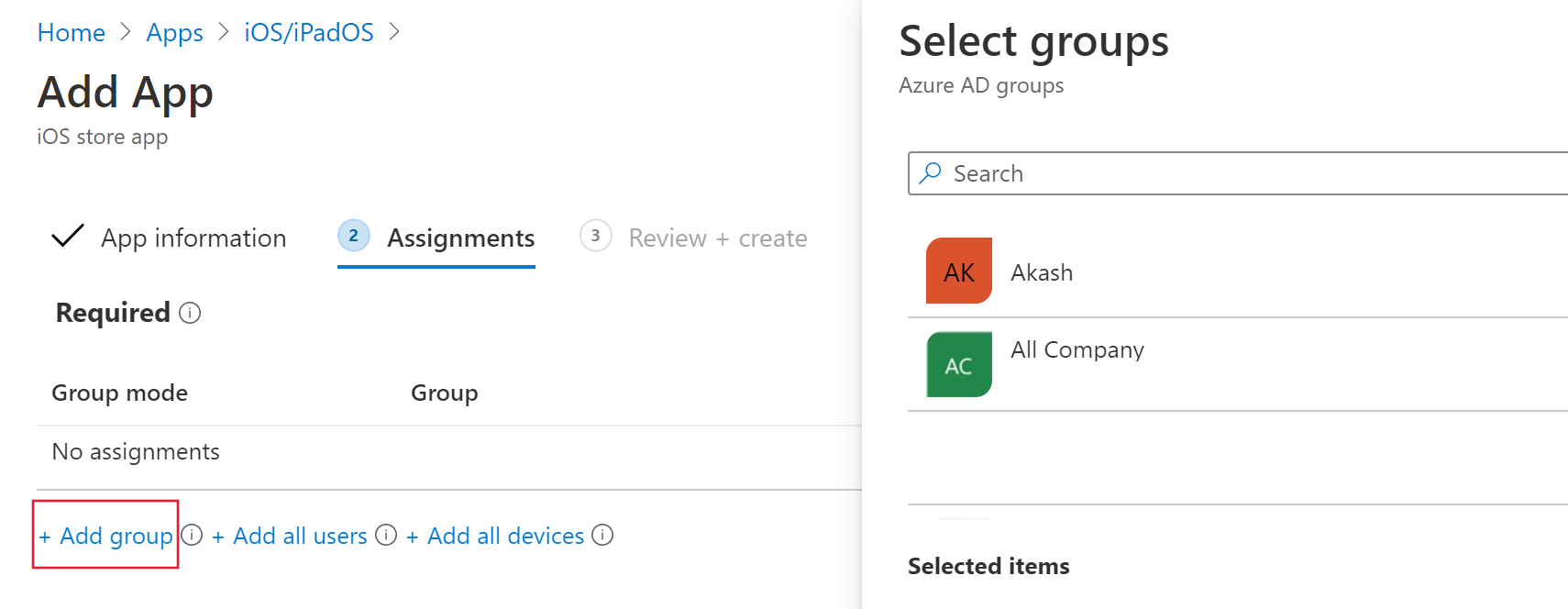

في قسم الواجبات ، انتقل إلى المقطع مطلوب وحدد إضافة مجموعة. يمكنك بعد ذلك اختيار مجموعات المستخدمين التي ترغب في استهداف Defender لنقطة النهاية على تطبيق iOS. حدد تحديد، ثم حدد التالي.

ملاحظة

يجب أن تتكون مجموعة المستخدمين المحددة من Microsoft Intune المستخدمين المسجلين.

في قسم Review + Create ، تحقق من صحة جميع المعلومات التي تم إدخالها ثم حدد Create. في لحظات قليلة، يجب إنشاء تطبيق Defender لنقطة النهاية بنجاح، ويجب أن يظهر إعلام في الزاوية العلوية اليسرى من الصفحة.

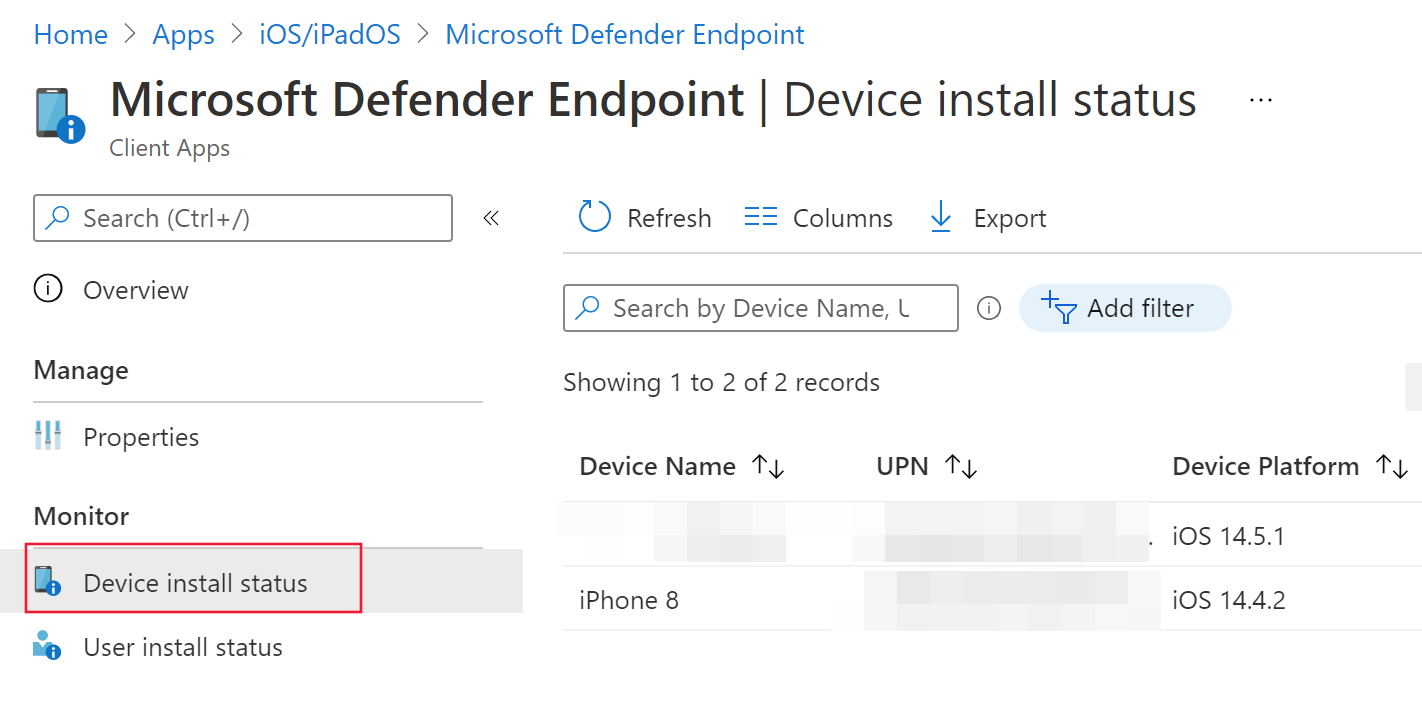

في صفحة معلومات التطبيق التي يتم عرضها، في قسم Monitor ، حدد Device install status للتحقق من اكتمال تثبيت الجهاز بنجاح.

النشر الكامل للأجهزة الخاضعة للإشراف

يوفر تطبيق Microsoft Defender قدرات محسنة على أجهزة iOS/iPadOS الخاضعة للإشراف، باستخدام ميزات الإدارة المتقدمة للنظام الأساسي. كما أنه يوفر حماية الويب دون الحاجة إلى إعداد VPN محلي على الجهاز. وهذا يضمن تجربة مستخدم سلسة مع الحماية من التصيد الاحتيالي والتهديدات الأخرى المستندة إلى الويب.

يمكن للمسؤولين استخدام الخطوات التالية لتكوين الأجهزة الخاضعة للإشراف.

تكوين الوضع الخاضع للإشراف عبر Microsoft Intune

تكوين الوضع الخاضع للإشراف لتطبيق Microsoft Defender من خلال نهج تكوين التطبيق وملف تعريف تكوين الجهاز.

نهج تكوين التطبيق

ملاحظة

لا ينطبق نهج تكوين التطبيق هذا للأجهزة الخاضعة للإشراف إلا على الأجهزة المدارة ويجب استهدافه لجميع أجهزة iOS المدارة كأفضل ممارسة.

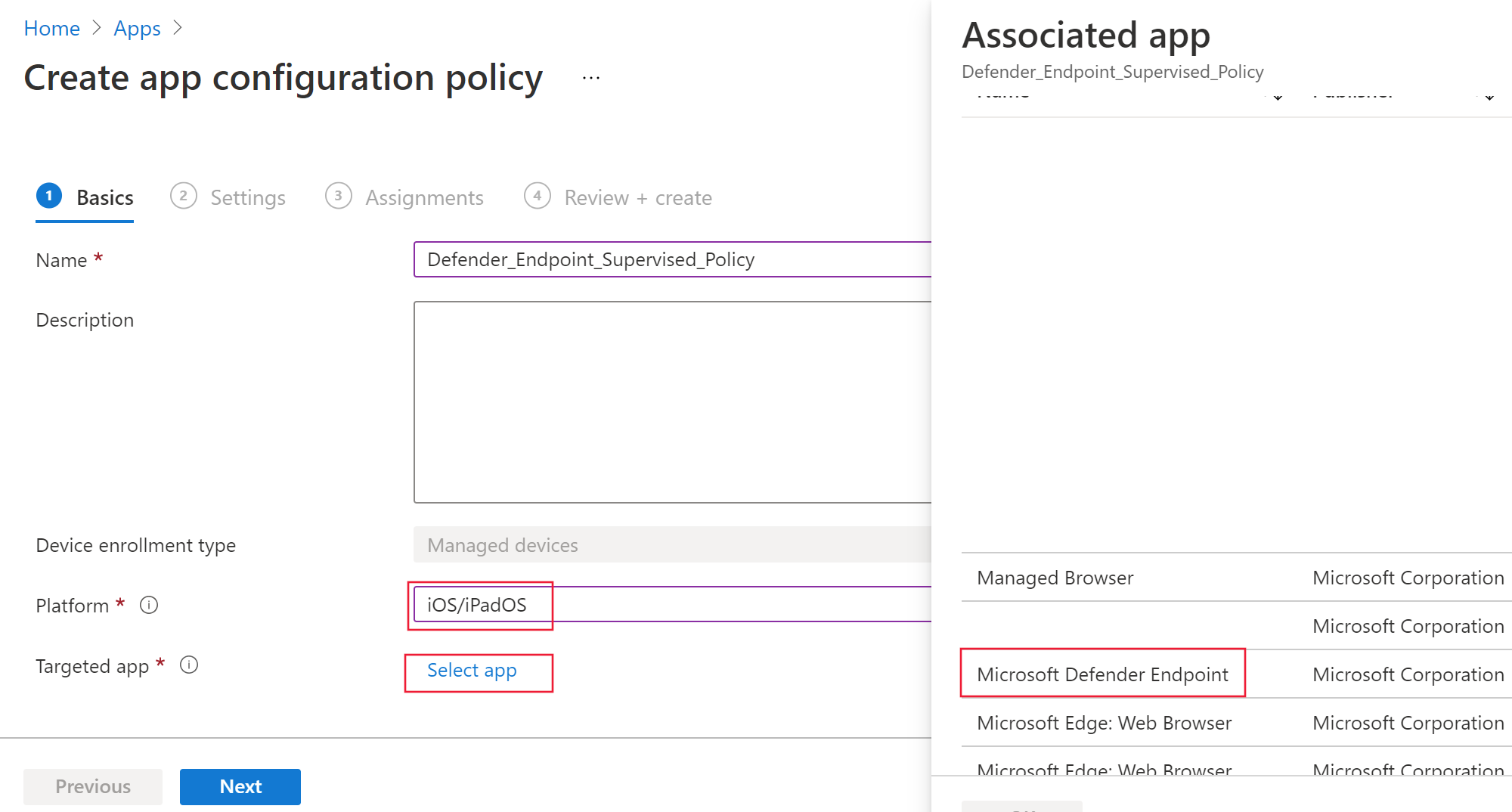

سجل الدخول إلى مركز إدارة Microsoft Intune وانتقل إلى نهجتكوين>تطبيقات التطبيقات>إضافة. حدد Managed devices.

في صفحة إنشاء نهج تكوين التطبيق ، قم بتوفير المعلومات التالية:

- اسم النهج

- النظام الأساسي: حدد iOS/iPadOS

- التطبيق المستهدف: حدد Microsoft Defender لنقطة النهاية من القائمة

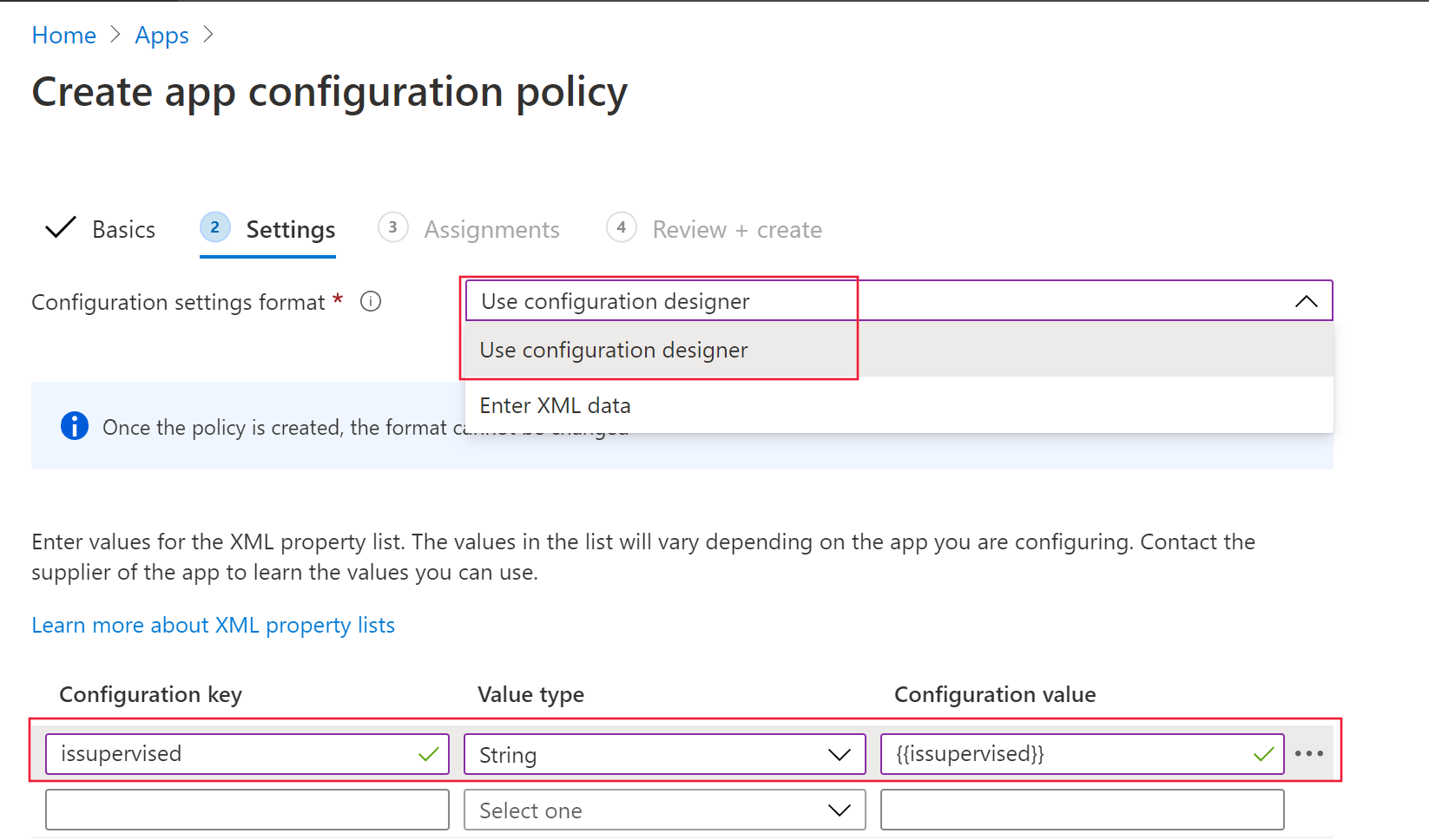

في الشاشة التالية، حدد استخدام مصمم التكوين بالتنسيق. حدد الخصائص التالية:

- مفتاح التكوين:

issupervised - نوع القيمة: سلسلة

- قيمة التكوين:

{{issupervised}}

- مفتاح التكوين:

حدد التالي لفتح صفحة علامات النطاق . علامات النطاق اختيارية. حدد التالي للمتابعة.

في صفحة الواجبات ، حدد المجموعات التي تتلقى ملف التعريف هذا. بالنسبة لهذا السيناريو، من أفضل الممارسات استهداف جميع الأجهزة. لمزيد من المعلومات حول تعيين ملفات التعريف، راجع تعيين ملفات تعريف المستخدم والجهاز.

عند التوزيع إلى مجموعات المستخدمين، يجب على المستخدمين تسجيل الدخول إلى أجهزتهم قبل تطبيق النهج.

حدد التالي.

في صفحة Review + create ، عند الانتهاء، اختر Create. يتم عرض ملف التعريف الجديد في قائمة ملفات تعريف التكوين.

ملف تعريف تكوين الجهاز (عامل تصفية التحكم)

ملاحظة

بالنسبة للأجهزة التي تقوم بتشغيل iOS/iPadOS (في الوضع الخاضع للإشراف)، يتوفر ملف تعريف مخصص .mobileconfig يسمى ملف تعريف ControlFilter . يمكن ملف التعريف هذا Web Protection دون إعداد VPN المحلية للتراجع على الجهاز. وهذا يعطي المستخدمين النهائيين تجربة سلسة مع الاستمرار في الحماية من التصيد الاحتيالي والهجمات الأخرى المستندة إلى الويب.

ومع ذلك، لا يعمل ملف تعريف ControlFilter مع Always-On VPN (AOVPN) بسبب قيود النظام الأساسي.

يقوم المسؤولون بتوزيع أي من ملفات التعريف المحددة.

عامل تصفية التحكم باللمس الصفري (الصامت) - يتيح ملف التعريف هذا الإعداد الصامت للمستخدمين. قم بتنزيل ملف تعريف التكوين من ControlFilterZeroTouch.

عامل تصفية التحكم - قم بتنزيل ملف تعريف التكوين من ControlFilter.

بمجرد تنزيل ملف التعريف، انشر ملف التعريف المخصص. اتبع الخطوات التالية:

انتقل إلى ملفاتتعريف> تكوين الأجهزة>iOS/iPadOS>إنشاء ملف تعريف.

حددقوالبنوع> ملف التعريف واسم> القالبمخصص.

أدخل اسما لملف التعريف. عند مطالبتك باستيراد ملف تعريف تكوين، حدد الملف الذي تم تنزيله من الخطوة السابقة.

في قسم التعيين ، حدد مجموعة الأجهزة التي تريد تطبيق ملف التعريف هذا عليها. كأفضل ممارسة، يجب تطبيق هذا على جميع أجهزة iOS المدارة. حدد التالي.

ملاحظة

يتم دعم إنشاء مجموعة الأجهزة في كل من Defender for Endpoint الخطة 1 والخطة 2.

في صفحة Review + create ، عند الانتهاء، اختر Create. يتم عرض ملف التعريف الجديد في قائمة ملفات تعريف التكوين.

إعداد الإعداد التلقائي (فقط للأجهزة غير الخاضعة للإشراف)

يمكن للمسؤولين أتمتة الإعداد إلى Defender لنقطة النهاية للمستخدمين بطريقتين مختلفتين باستخدام إعداد Zero touch (Silent) أو الإلحاق التلقائي ل VPN.

الإلحاق باللمس الصفري (الصامت) إلى Defender لنقطة النهاية

ملاحظة

لا يمكن تكوين اللمس الصفري على أجهزة iOS المسجلة دون ترابط المستخدم (أجهزة بدون مستخدم أو أجهزة مشتركة).

يمكن للمسؤولين إعداد Microsoft Defender لنقطة النهاية للتوزيع والتنشيط الصامت. في هذه العملية، يقوم المسؤول بإنشاء ملف تعريف نشر، ويتم إعلام المستخدم بعملية التثبيت. ثم يتم تثبيت Defender لنقطة النهاية تلقائيا دون مطالبة المستخدم بفتح التطبيق. اتبع الخطوات الواردة في هذه المقالة لتكوين التوزيع بدون لمس أو نشر صامت ل Defender لنقطة النهاية على أجهزة iOS المسجلة:

في مركز إدارة Microsoft Intune، انتقل إلى ملفاتتعريف> تكوين الأجهزة>إنشاء ملف تعريف.

اختر النظام الأساسي ك iOS/iPadOS، ونوع ملف التعريفكقوالبواسم القالب ك VPN. حدد إنشاء.

اكتب اسما لملف التعريف وحدد التالي.

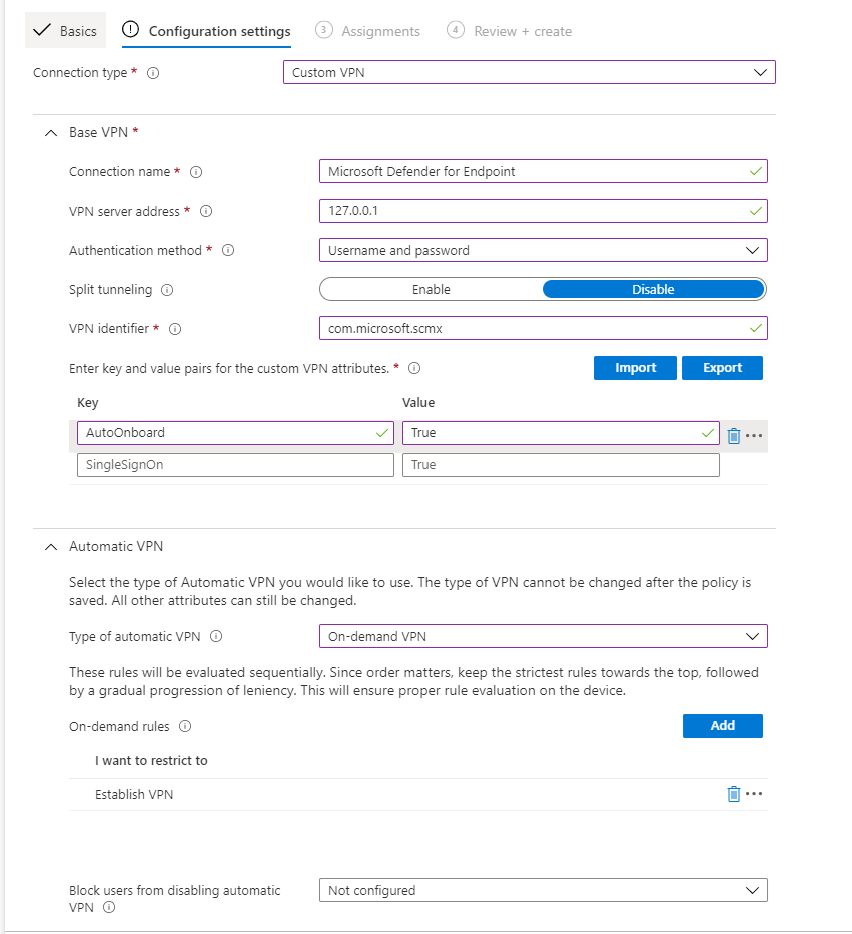

حدد VPN المخصص لنوع الاتصال وفي قسم Base VPN ، أدخل ما يلي:

- اسم الاتصال: Microsoft Defender لنقطة النهاية

- عنوان خادم VPN:

127.0.0.1 - أسلوب المصادقة: "اسم المستخدم وكلمة المرور"

- تقسيم النفق:

Disable - معرف VPN:

com.microsoft.scmx - في أزواج قيم المفاتيح، أدخل المفتاح

SilentOnboardواضبط القيمة علىTrue. - نوع VPN التلقائي:

On-demand VPN - حدد إضافة لقواعد عند الطلب، ثم حدد أريد القيام بما يلي: إنشاء VPN، ثم قم بتعيين أريد تقييد إلى: جميع المجالات.

- لتفويض أنه لا يمكن تعطيل VPN في جهاز المستخدمين، يمكن للمسؤولين تحديد نعم من حظر المستخدمين من تعطيل VPN التلقائي. بشكل افتراضي، لم يتم تكوينه ويمكن للمستخدمين تعطيل VPN فقط في الإعدادات.

- للسماح للمستخدمين بتغيير تبديل VPN من داخل التطبيق، أضف

EnableVPNToggleInApp = TRUE، في أزواج قيم المفاتيح. بشكل افتراضي، لا يمكن للمستخدمين تغيير التبديل من داخل التطبيق.

حدد التالي وقم بتعيين ملف التعريف للمستخدمين المستهدفين.

في قسم Review + Create ، تحقق من صحة جميع المعلومات التي تم إدخالها، ثم حدد Create.

بعد الانتهاء من هذا التكوين ومزامنته مع الجهاز، تحدث الإجراءات التالية على أجهزة iOS المستهدفة:

- يتم نشر Defender لنقطة النهاية وإلحاقه بصمت. يكون الجهاز مرئيا في مدخل Microsoft Defender بعد إلحاقه.

- يتم إرسال إعلام مؤقت إلى جهاز المستخدم.

- يتم تنشيط حماية الويب والميزات الأخرى.

في بعض الحالات، لأسباب أمنية مثل تغييرات كلمة المرور والمصادقة متعددة العوامل وما إلى ذلك، قد يتطلب الإعداد بدون لمس من المستخدم النهائي تسجيل الدخول يدويا في تطبيق Microsoft Defender.

ج: لأول مرة في سيناريوهات الإعداد، يتلقى المستخدمون النهائيون إعلاما صامتا.

يجب على المستخدمين النهائيين اتخاذ الخطوات التالية:

افتح تطبيق Microsoft Defender أو اضغط على رسالة الإعلام.

حدد حساب المؤسسة المسجل من شاشة منتقي الحساب.

تسجيل الدخول.

تم إعداد الجهاز ويبدأ في إعداد التقارير إلى مدخل Microsoft Defender.

ب: بالنسبة للأجهزة التي تم إلحاقها بالفعل، يرى المستخدمون النهائيون إعلاما صامتا.

افتح تطبيق Microsoft Defender، أو اضغط على الإعلام.

عند مطالبتك من قبل تطبيق Microsoft Defender، سجل الدخول.

بعد ذلك، يبدأ الجهاز في إعداد التقارير إلى مدخل Microsoft Defender مرة أخرى.

ملاحظة

- قد يستغرق إعداد اللمس الصفري ما يصل إلى 5 دقائق لإكماله في الخلفية.

- بالنسبة للأجهزة الخاضعة للإشراف، يمكن للمسؤولين إعداد الإعداد باللمس الصفري باستخدام ملف تعريف عامل تصفية التحكم ZeroTouch. في هذه الحالة، لم يتم تثبيت ملف تعريف Defender for Endpoint VPN على الجهاز، ويتم توفير حماية الويب بواسطة ملف تعريف عامل تصفية التحكم.

الإلحاق التلقائي لملف تعريف VPN (الإلحاق المبسط)

ملاحظة

تبسط هذه الخطوة عملية الإعداد عن طريق إعداد ملف تعريف VPN. إذا كنت تستخدم Zero touch، فلن تحتاج إلى تنفيذ هذه الخطوة.

بالنسبة للأجهزة غير الخاضعة للإشراف، يتم استخدام VPN لتوفير ميزة حماية الويب. هذه ليست شبكة ظاهرية خاصة عادية وهي شبكة ظاهرية خاصة محلية/ذاتية التكرار لا تأخذ نسبة استخدام الشبكة خارج الجهاز.

يمكن للمسؤولين تكوين الإعداد التلقائي لملف تعريف VPN. يؤدي ذلك إلى إعداد ملف تعريف Defender for Endpoint VPN تلقائيا دون أن يضطر المستخدم إلى القيام بذلك أثناء الإعداد.

في مركز إدارة Microsoft Intune، انتقل إلى ملفاتتعريف> تكوين الأجهزة>إنشاء ملف تعريف.

اختر النظام الأساسي ك iOS/iPadOSونوع ملف التعريف ك VPN. حدد إنشاء.

اكتب اسما لملف التعريف وحدد التالي.

حدد VPN المخصص لنوع الاتصال وفي قسم Base VPN ، أدخل ما يلي:

- اسم الاتصال: Microsoft Defender لنقطة النهاية

- عنوان خادم VPN:

127.0.0.1 - أسلوب المصادقة: "اسم المستخدم وكلمة المرور"

- تقسيم النفق:

Disable - معرف VPN:

com.microsoft.scmx - في أزواج قيم المفاتيح، أدخل المفتاح

AutoOnboardواضبط القيمة علىTrue. - نوع VPN التلقائي: VPN عند الطلب

- حدد إضافةلقواعد عند الطلب وحدد أريد القيام بما يلي: إنشاء VPN، أريد تقييد إلى: جميع المجالات.

- للتأكد من أنه لا يمكن تعطيل VPN على جهاز المستخدمين، يمكن للمسؤولين تحديد نعم من حظر المستخدمين من تعطيل VPN التلقائي. بشكل افتراضي، لم يتم تكوين هذا الإعداد ويمكن للمستخدمين تعطيل VPN فقط في الإعدادات.

- للسماح للمستخدمين بتغيير تبديل VPN من داخل التطبيق، أضف

EnableVPNToggleInApp = TRUE، في أزواج قيم المفاتيح. بشكل افتراضي، لا يمكن للمستخدمين تغيير التبديل من داخل التطبيق.

حدد التالي، وقم بتعيين ملف التعريف للمستخدمين المستهدفين.

في قسم Review + Create ، تحقق من صحة جميع المعلومات التي تم إدخالها، ثم حدد Create.

إعداد تسجيل المستخدم (فقط للأجهزة المسجلة Intune المستخدم)

يمكن نشر Microsoft Defender التطبيق على أجهزة iOS مع الأجهزة Intune المستخدم المسجلة باستخدام الخطوات التالية.

مسؤول

إعداد ملف تعريف تسجيل المستخدم في Intune. يدعم Intune تسجيل مستخدم Apple المدفوع بالحساب وتسجيل مستخدم Apple مع Company Portal. اقرأ المزيد حول مقارنة الطريقتين وحدد واحدة.

إعداد SSO Plugin. تطبيق Authenticator مع ملحق SSO هو شرط أساسي لتسجيل المستخدم في جهاز iOS.

- إنشاء ملف تعريف تكوين الجهاز في Intune. راجع المكون الإضافي Microsoft Enterprise SSO لأجهزة Apple.

- تأكد من إضافة هذين المفتاحين في ملف تعريف تكوين الجهاز:

- معرف مجموعة التطبيقات: قم بتضمين معرف مجموعة تطبيقات Defender في هذه القائمة

com.microsoft.scmx - تكوين آخر: المفتاح:

device_registration؛ النوع:String؛ قيمه:{{DEVICEREGISTRATION}}

- معرف مجموعة التطبيقات: قم بتضمين معرف مجموعة تطبيقات Defender في هذه القائمة

إعداد مفتاح MDM لتسجيل المستخدم.

في مركز إدارة Intune، انتقل إلى الانتقال إلىنهج> تكوين تطبيقات التطبيقات>إضافة>أجهزة مدارة.

امنح النهج اسما، ثم حدد النظام الأساسي>iOS/iPadOS.

حدد Microsoft Defender لنقطة النهاية كتطبيق مستهدف.

في صفحة الإعدادات ، حدد استخدام مصمم التكوين، وأضف

UserEnrollmentEnabledكمفتاح، مع نوع القيمة كString، والقيمة المعينة إلىTrue.

يمكن للمسؤولين دفع تطبيق Microsoft Defender كتطبيق VPP مطلوب من Intune.

المستخدم النهائي

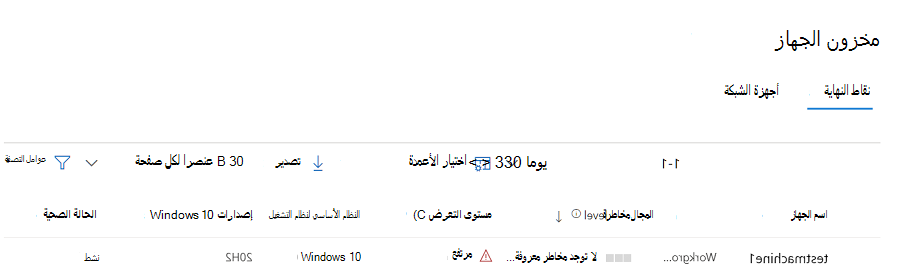

يتم تثبيت تطبيق Microsoft Defender في أجهزة المستخدمين. يقوم كل مستخدم بتسجيل الدخول وإكمال عملية الإلحاق. بمجرد إلحاق الجهاز بنجاح، يكون مرئيا في مدخل Microsoft Defender، ضمن مخزون الجهاز.

الميزات والقيود المدعومة

- يدعم جميع الإمكانات الحالية ل Defender لنقطة النهاية على iOS. تتضمن هذه الإمكانات حماية الويب وحماية الشبكة واكتشاف الهروب من السجن والثغرات الأمنية في نظام التشغيل والتطبيقات والتنبيه في مدخل Microsoft Defender.

- لا يتم دعم النشر باللمس الصفري (الصامت) والإلحاق التلقائي ل VPN مع تسجيل المستخدم نظرا لأن المسؤولين لا يمكنهم دفع ملف تعريف VPN على مستوى الجهاز باستخدام تسجيل المستخدم.

- لإدارة الثغرات الأمنية للتطبيقات، تكون التطبيقات في ملف تعريف العمل فقط مرئية.

- قد يستغرق الأمر ما يصل إلى 10 دقائق حتى تصبح الأجهزة المإلحاقة حديثا متوافقة إذا تم استهدافها بواسطة نهج التوافق.

- لمزيد من المعلومات، راجع قيود تسجيل المستخدم وقدراته.

إكمال الإعداد والتحقق من الحالة

بمجرد تثبيت Defender لنقطة النهاية على iOS على الجهاز، سترى أيقونة التطبيق.

اضغط على أيقونة تطبيق Defender لنقطة النهاية (Defender) واتبع الإرشادات التي تظهر على الشاشة لإكمال خطوات الإلحاق. تتضمن التفاصيل قبول المستخدمين النهائيين لأذونات iOS المطلوبة من قبل تطبيق Microsoft Defender.

ملاحظة

تخطي هذه الخطوة إذا قمت بتكوين الإعداد باللمس الصفري (الصامت). تشغيل التطبيق يدويا ليس ضروريا إذا تم تكوين إعداد اللمس الصفري (الصامت).

عند الإلحاق الناجح، يبدأ الجهاز في الظهور في قائمة الأجهزة في مدخل Microsoft Defender.