تكوين مخاتم ARC الموثوق بها

تساعد مصادقة البريد الإلكتروني في التحقق من صحة البريد المرسل من وإلى مؤسسة Microsoft 365 لمنع المرسلين الذين تم تزييف هوياتهم والمستخدمين في اختراق البريد الإلكتروني للأعمال (BEC) وبرامج الفدية الضارة وهجمات التصيد الاحتيالي الأخرى.

ولكن، قد تقوم بعض خدمات البريد الإلكتروني المشروعة بتعديل الرسائل قبل تسليمها إلى مؤسسة Microsoft 365. من المحتمل أن يؤدي تعديل الرسائل الواردة أثناء النقل إلى فشل مصادقة البريد الإلكتروني التالي في Microsoft 365:

- فشل SPF بسبب مصدر الرسالة الجديد (عنوان IP).

- فشل DKIM بسبب تعديل المحتوى.

- فشل DMARC بسبب فشل SPF وDKIM.

تساعد سلسلة المستلمين المصادق عليها (ARC) على تقليل حالات فشل مصادقة البريد الإلكتروني الواردة من تعديل الرسائل بواسطة خدمات البريد الإلكتروني الشرعية. يحتفظ ARC بمعلومات مصادقة البريد الإلكتروني الأصلية في خدمة البريد الإلكتروني. يمكنك تكوين مؤسسة Microsoft 365 للوثوق بالخدمة التي عدلت الرسالة، واستخدام هذه المعلومات الأصلية في عمليات التحقق من مصادقة البريد الإلكتروني.

متى تستخدم فقمة ARC الموثوق بها؟

تحتاج مؤسسة Microsoft 365 إلى تحديد مخاتم ARC الموثوق بها فقط عندما تتأثر الرسائل التي يتم تسليمها إلى مستلمي Microsoft 365 بانتظام بالطرق التالية:

- تعدل الخدمة الوسيطة رأس الرسالة أو محتوى البريد الإلكتروني.

- تتسبب تعديلات الرسائل في فشل المصادقة لأسباب أخرى (على سبيل المثال، عن طريق إزالة المرفقات).

بعد أن يضيف المسؤول ختم ARC موثوقا به في مدخل Defender، يستخدم Microsoft 365 معلومات مصادقة البريد الإلكتروني الأصلية التي يوفرها ختم ARC للتحقق من صحة الرسائل المرسلة عبر الخدمة إلى Microsoft 365.

تلميح

أضف الخدمات المشروعة والمطلوبة فقط كأختام ARC موثوق بها في مؤسسة Microsoft 365. يساعد هذا الإجراء الرسائل المتأثرة على تمرير عمليات التحقق من مصادقة البريد الإلكتروني، ويمنع تسليم الرسائل المشروعة إلى مجلد البريد الإلكتروني غير الهام أو عزلها أو رفضها بسبب فشل مصادقة البريد الإلكتروني.

ما الذي تحتاج إلى معرفته قبل أن تبدأ؟

يمكنك فتح مدخل Microsoft Defender في https://security.microsoft.com. للانتقال مباشرة إلى صفحة إعدادات مصادقة البريد الإلكتروني ، استخدم https://security.microsoft.com/authentication.

للاتصال ب Exchange Online PowerShell، راجع الاتصال ب Exchange Online PowerShell. للاتصال ب EOP PowerShell المستقل، راجع الاتصال ب Exchange Online Protection PowerShell.

يجب تعيين أذونات لك قبل أن تتمكن من تنفيذ الإجراءات الواردة في هذه المقالة. لديك الخيارات التالية:

التحكم في الوصول الموحد المستند إلى الدور (RBAC) ل Microsoft Defender XDR (إذا كان البريد الإلكتروني & تعاون> أذوناتDefender ل Office 365نشطا

. يؤثر على مدخل Defender فقط، وليس PowerShell): التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (إدارة) أو التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (قراءة).

. يؤثر على مدخل Defender فقط، وليس PowerShell): التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (إدارة) أو التخويل والإعدادات/إعدادات الأمان/إعدادات الأمان الأساسية (قراءة).أذونات Exchange Online: العضوية في مجموعات أدوار إدارة المؤسسة أو مسؤول الأمان .

أذونات Microsoft Entra: تمنح العضوية في أدوار المسؤول* العام أو مسؤول الأمان المستخدمين الأذونات والأذونات المطلوبة للميزات الأخرى في Microsoft 365.

هام

* توصي Microsoft باستخدام الأدوار مع أقل الأذونات. يساعد استخدام الحسابات ذات الأذونات المنخفضة على تحسين الأمان لمؤسستك. يعتبر المسؤول العام دورا متميزا للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

استخدام مدخل Microsoft Defender لإضافة خزائن ARC موثوق بها

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى Email & Collaboration>Policies & Rules>Threat Policies>Email Authentication Settings في قسم >RulesARC . أو، للانتقال مباشرة إلى صفحة إعدادات مصادقة البريد الإلكتروني ، استخدم https://security.microsoft.com/authentication.

في صفحة إعدادات مصادقة البريد الإلكتروني ، تحقق من تحديد علامة التبويب ARC ، ثم حدد

إضافة.

إضافة.تلميح

إذا كانت أجهزة الاختام الموثوق بها مدرجة بالفعل في علامة التبويب ARC ، فحدد

تحرير.

تحرير.في القائمة المنبثقة Add trusted ARC sealers التي تفتح، أدخل مجال التوقيع الموثوق به في المربع (على سبيل المثال، fabrikam.com).

يجب أن يتطابق اسم المجال مع المجال الموضح في القيمة d في رؤوس ARC-SealوARC-Message-Signature في الرسائل المتأثرة. استخدم الطرق التالية لعرض رأس الرسالة:

- عرض رؤوس رسائل الإنترنت في Outlook.

- استخدم محلل رأس الرسالة في https://mha.azurewebsites.net.

كرر هذه الخطوة عدة مرات حسب الضرورة. لإزالة إدخال موجود، حدد

بجوار الإدخال.

بجوار الإدخال.عند الانتهاء من القائمة المنبثقة Add trusted ARC sealers ، حدد Save

استخدام Exchange Online PowerShell لإضافة خزائن ARC موثوق بها

إذا كنت تفضل استخدام PowerShell لعرض أو إضافة أو إزالة ختمات ARC الموثوق بها، فاتصل ب Exchange Online PowerShell لتشغيل الأوامر التالية.

عرض مخاتم ARC الموثوق بها الموجودة

Get-ArcConfigإذا لم يتم تكوين أي مخاتم ARC موثوق بها، فإن الأمر لا يرجع أي نتائج.

إضافة أو إزالة مخاتم ARC الموثوق بها

لاستبدال أي مخاتم ARC موجودة بالقيم التي تحددها، استخدم بناء الجملة التالي:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"قيمة TenantId\ غير مطلوبة في مؤسستك الخاصة، فقط في المؤسسات المفوضة. إنه GUID مرئي في العديد من عناوين URL لمدخل المسؤول في Microsoft 365 (

tid=القيمة). على سبيل المثال، a32d39e2-3702-4ff5-9628-31358774c091.يقوم هذا المثال بتكوين "cohovineyard.com" و"tailspintoys.com" كاختام ARC الموثوق به الوحيد في المؤسسة.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"للحفاظ على القيم الموجودة، تأكد من تضمين ختمات ARC التي تريد الاحتفاظ بها مع ختمات ARC الجديدة التي تريد إضافتها.

لإضافة أو إزالة مخاتم ARC دون التأثير على الإدخالات الأخرى، راجع قسم الأمثلة في Set-ArcConfig.

التحقق من صحة ختم ARC موثوق به

إذا كان هناك ختم ARC من خدمة قبل وصول الرسالة إلى Microsoft 365، فتحقق من رأس الرسالة للحصول على أحدث رؤوس ARC بعد تسليم الرسالة.

في عنوان ARC-Authentication-Results الأخير، ابحث عن arc=pass و oda=1. تشير هذه القيم إلى:

- تم التحقق من ARC السابق.

- ختم ARC السابق موثوق به.

- يمكن استخدام نتيجة المرور السابقة لتجاوز فشل DMARC الحالي.

على سبيل المثال:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

للتحقق مما إذا كان قد تم استخدام نتيجة ARC لتجاوز فشل DMARC، ابحث عن compauth=pass و reason=130 في عنوان Authentication-Results الأخير. على سبيل المثال:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

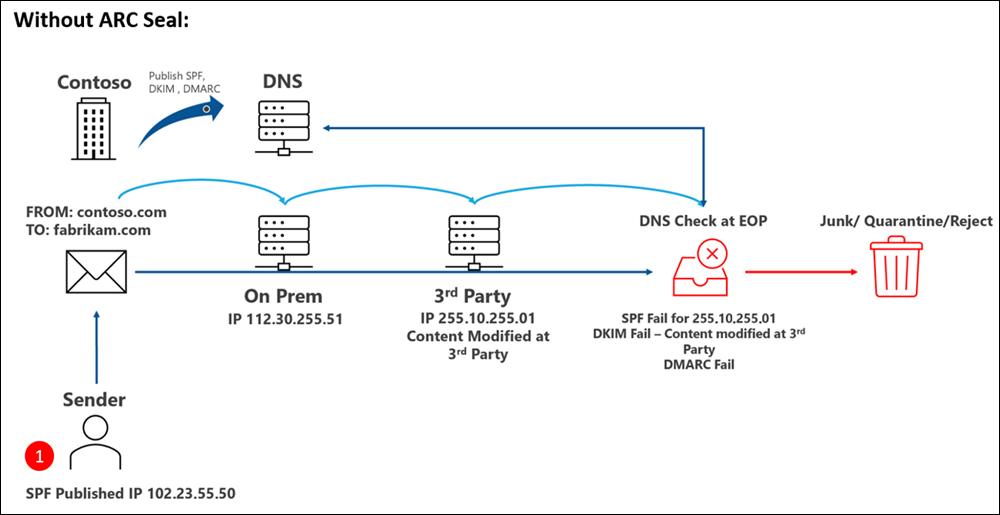

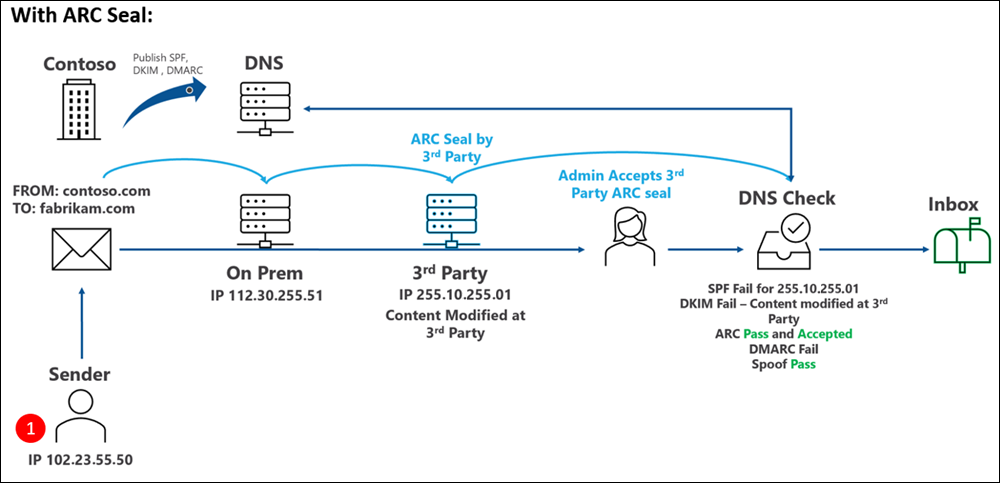

الرسومات التخطيطية لتدفق بريد ختم ARC الموثوق به

تتباين الرسومات التخطيطية في هذا القسم مع تدفق البريد والتأثير على نتائج مصادقة البريد الإلكتروني باستخدام وختم ARC موثوق به وبدونه. في كلا الرسمين التخطيطيين، تستخدم مؤسسة Microsoft 365 خدمة بريد إلكتروني شرعية تقوم بتعديل البريد الوارد قبل تسليمه إلى Microsoft 365. يؤدي هذا التعديل إلى مقاطعة تدفق البريد، مما قد يؤدي إلى فشل مصادقة البريد الإلكتروني عن طريق تغيير عنوان IP المصدر وتحديث رأس رسالة البريد الإلكتروني.

يوضح هذا الرسم التخطيطي النتيجة دون ختم ARC موثوق به:

يوضح هذا الرسم التخطيطي النتيجة باستخدام ختم ARC موثوق به:

الخطوات التالية

تحقق من رؤوس ARC باستخدام محلل رأس الرسالة في https://mha.azurewebsites.net.