ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender لـ Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي Defender لـ Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على من يمكنه التسجيل وشروط الإصدار التجريبي في Try Microsoft Defender لـ Office 365.

DomainKeys Identified Mail (DKIM) هو أسلوب لمصادقة البريد الإلكتروني يساعد على التحقق من صحة البريد المرسل من مؤسسة Microsoft 365 لمنع المرسلين الذين تم تزييف هويتهم والمستخدمين في اختراق البريد الإلكتروني للأعمال (BEC) وبرامج الفدية الضارة وهجمات التصيد الاحتيالي الأخرى.

الغرض الأساسي من DKIM هو التحقق من عدم تغيير الرسالة أثناء النقل. تحديدا:

- يتم إنشاء مفتاح خاص واحد أو أكثر لمجال ويتم استخدامه بواسطة نظام البريد الإلكتروني المصدر لتوقيع أجزاء مهمة من الرسائل الصادرة رقميا. تتضمن أجزاء الرسالة هذه ما يلي:

- من، إلى، الموضوع، إصدار MIME، نوع المحتوى، التاريخ، وحقول رأس الرسالة الأخرى (اعتمادا على نظام البريد الإلكتروني المصدر).

- نص الرسالة.

- يتم تخزين التوقيع الرقمي في حقل رأس DKIM-Signature في رأس الرسالة ويظل صالحا طالما أن أنظمة البريد الإلكتروني الوسيطة لا تعدل الأجزاء الموقعة من الرسالة. يتم تحديد مجال التوقيع بواسطة القيمة d= في حقل رأس DKIM-Signature .

- يتم تخزين المفاتيح العامة المقابلة في سجلات DNS لمجال التوقيع (سجلات CNAME في Microsoft 365؛ قد تستخدم أنظمة البريد الإلكتروني الأخرى سجلات TXT).

- تستخدم أنظمة البريد الإلكتروني الوجهة القيمة d= في حقل عنوان DKIM-Signature من أجل:

- تحديد مجال التوقيع.

- ابحث عن المفتاح العام في سجل DNS DKIM للمجال.

- استخدم المفتاح العام في سجل DNS DKIM للمجال للتحقق من توقيع الرسالة.

حقائق مهمة حول DKIM:

- المجال المستخدم لتوقيع DKIM على الرسالة غير مطلوب لمطابقة المجال في عناوين MAIL FROM أو From في الرسالة. لمزيد من المعلومات حول هذه العناوين، راجع لماذا يحتاج البريد الإلكتروني عبر الإنترنت إلى المصادقة.

- يمكن أن تحتوي الرسالة على تواقيع DKIM متعددة بواسطة مجالات مختلفة. في الواقع، توقع العديد من خدمات البريد الإلكتروني المستضافة الرسالة باستخدام مجال الخدمة، ثم توقع الرسالة مرة أخرى باستخدام مجال العميل بعد أن يقوم العميل بتكوين توقيع DKIM للمجال.

قبل أن نبدأ، إليك ما تحتاج إلى معرفته حول DKIM في Microsoft 365 استنادا إلى مجال بريدك الإلكتروني:

إذا كنت تستخدم مجال عنوان توجيه البريد الإلكتروني (MOERA) ل Microsoft Online فقط للبريد الإلكتروني (على سبيل المثال، contoso.onmicrosoft.com): لست بحاجة إلى القيام بأي شيء. تقوم Microsoft تلقائيا بإنشاء زوج مفاتيح عام-خاص 2048 بت من مجال *.onmicrosoft.com الأولي. يتم توقيع DKIM تلقائيا على الرسائل الصادرة باستخدام المفتاح الخاص. يتم نشر المفتاح العام في سجل DNS حتى تتمكن أنظمة البريد الإلكتروني الوجهة من التحقق من توقيع DKIM للرسائل.

ولكن، يمكنك أيضا تكوين توقيع DKIM يدويا باستخدام المجال *.onmicrosoft.com. للحصول على إرشادات، راجع قسم استخدام مدخل Defender لتخصيص توقيع DKIM للرسائل الصادرة باستخدام قسم المجال *.onmicrosoft.com لاحقا في هذه المقالة.

للتحقق من توقيع DKIM تلقائيا على الرسائل الصادرة، راجع قسم التحقق من توقيع DKIM للبريد الصادر من Microsoft 365 لاحقا في هذه المقالة.

لمزيد من المعلومات حول مجالات *.onmicrosoft.com، راجع لماذا لدي مجال "onmicrosoft.com"؟.

إذا كنت تستخدم مجالا مخصصا واحدا أو أكثر للبريد الإلكتروني (على سبيل المثال، contoso.com): على الرغم من أن مجال MOERA يوقع على كل البريد الصادر من Microsoft 365، فلا يزال لديك المزيد من العمل للقيام به لتحقيق أقصى قدر من الحماية للبريد الإلكتروني:

تكوين توقيع DKIM باستخدام مجالات مخصصة أو مجالات فرعية: يجب أن تكون الرسالة DKIM موقعة من قبل المجال في العنوان من. نوصي أيضا بتكوين DMARC، ويمرر DKIM التحقق من صحة DMARC فقط إذا كان المجال الذي وقع عليه DKIM الرسالة والمجال في محاذاة العنوان من.

اعتبارات المجال الفرعي:

بالنسبة لخدمات البريد الإلكتروني غير الخاضعة لعنصر التحكم المباشر (على سبيل المثال، خدمات البريد الإلكتروني المجمعة)، نوصي باستخدام مجال فرعي (على سبيل المثال، marketing.contoso.com) بدلا من مجال البريد الإلكتروني الرئيسي (على سبيل المثال، contoso.com). لا تريد أن تؤثر المشكلات المتعلقة بالبريد المرسل من خدمات البريد الإلكتروني هذه على سمعة البريد المرسل من قبل المستخدمين في مجال البريد الإلكتروني الرئيسي. لمزيد من المعلومات حول إضافة مجالات فرعية، راجع هل يمكنني إضافة مجالات فرعية مخصصة أو مجالات متعددة إلى Microsoft 365؟.

يتطلب كل مجال فرعي تستخدمه لإرسال بريد إلكتروني من Microsoft 365 تكوين DKIM الخاص به.

تلميح

تتم تغطية حماية مصادقة البريد الإلكتروني للمجالات الفرعية غير المعرفة بواسطة DMARC. ترث أي مجالات فرعية (معرفة أم لا) إعدادات DMARC للمجال الأصل (والتي يمكن تجاوزها لكل مجال فرعي). لمزيد من المعلومات، راجع إعداد DMARC للتحقق من صحة مجال العنوان من للمرسلين في Microsoft 365.

إذا كنت تملك مجالات مسجلة ولكن غير مستخدمة: إذا كنت تملك مجالات مسجلة غير مستخدمة للبريد الإلكتروني أو أي شيء على الإطلاق (تعرف أيضا باسم المجالات المتوقفة)، فلا تنشر سجلات DKIM لتلك المجالات. يؤدي عدم وجود سجل DKIM (وبالتالي، عدم وجود مفتاح عام في DNS للتحقق من صحة توقيع الرسالة) إلى منع التحقق من صحة DKIM للمجالات المزورة.

DKIM وحده لا يكفي. للحصول على أفضل مستوى من حماية البريد الإلكتروني للمجالات المخصصة الخاصة بك، تحتاج أيضا إلى تكوين SPF وDMARC كجزء من استراتيجية مصادقة البريد الإلكتروني الشاملة. لمزيد من المعلومات، راجع قسم الخطوات التالية في نهاية هذه المقالة.

تصف بقية هذه المقالة سجلات DKIM CNAME التي تحتاج إلى إنشائها للمجالات المخصصة في Microsoft 365، وإجراءات التكوين ل DKIM باستخدام المجالات المخصصة.

تلميح

تكوين توقيع DKIM باستخدام مجال مخصص هو مزيج من الإجراءات في Microsoft 365 والإجراءات لدى مسجل المجال للمجال المخصص.

نحن نقدم إرشادات لإنشاء سجلات CNAME لخدمات Microsoft 365 المختلفة في العديد من مسجلي المجالات. يمكنك استخدام هذه الإرشادات كنقطة بداية لإنشاء سجلات DKIM CNAME. لمزيد من المعلومات، راجع إضافة سجلات DNS لتوصيل مجالك.

إذا لم تكن على دراية بتكوين DNS، فاتصل بجهة تسجيل المجالات واطلب المساعدة.

بناء الجملة لسجلات DKIM CNAME

يتم وصف DKIM بشكل شامل في RFC 6376.

في Microsoft 365، يتم إنشاء زوجين من المفاتيح العامة والخاصة عند تمكين توقيع DKIM باستخدام مجال مخصص أو مجال فرعي. لا يمكن الوصول إلى المفاتيح الخاصة المستخدمة لتوقيع الرسالة. تشير سجلات CNAME إلى المفاتيح العامة المقابلة المستخدمة للتحقق من توقيع DKIM. تعرف هذه السجلات باسم المحددات.

- يتم تنشيط محدد واحد فقط واستخدامه عند تمكين توقيع DKIM باستخدام مجال مخصص.

- المحدد الآخر غير نشط. يتم تنشيطه واستخدامه فقط بعد أي تدوير لمفتاح DKIM مستقبلي، ثم فقط بعد إلغاء تنشيط المحدد الأصلي.

يتم تخزين المحدد المستخدم للتحقق من توقيع DKIM (الذي يستنتج المفتاح الخاص الذي تم استخدامه لتوقيع الرسالة) في القيمة s= في حقل عنوان DKIM-Signature (على سبيل المثال، s=selector1-contoso-com).

هام

استخدم مدخل Defender أو Exchange Online PowerShell لعرض قيم CNAME المطلوبة لتوقيع DKIM للرسائل الصادرة باستخدام مجال مخصص. القيم المعروضة هنا للتوضيح فقط. للحصول على القيم المطلوبة للمجالات المخصصة أو المجالات الفرعية، استخدم الإجراءات لاحقا في هذه المقالة.

بناء الجملة الأساسي لسجلات DKIM CNAME للمجالات المخصصة التي ترسل البريد من Microsoft 365 هو:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomainWithDashes>._domainkey.<InitialDomainPrefix>.<DynamicPartitionCharacter>-v1.dkim.mail.microsoft

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomainWithDashes>._domainkey.<InitialDomainPrefix>.<DynamicPartitionCharacter>-v1.dkim.mail.microsoft

اسم المضيف: القيم هي نفسها لجميع مؤسسات Microsoft 365:

selector1._domainkeyوselector2._domainkey.<CustomDomainWithDashes>: المجال المخصص أو المجال الفرعي مع استبدال الفترات بشرطات. على سبيل المثال،

contoso.comيصبحcontoso-com، أوmarketing.contoso.comيصبحmarketing-contoso-com.<InitialDomainPrefix>: الجزء المخصص من *.onmicrosoft.com الذي استخدمته للتسجيل في Microsoft 365. على سبيل المثال، إذا استخدمت

contoso.onmicrosoft.com، فإن القيمة هيcontoso.<DynamicPartitionCharacter>: حرف تم إنشاؤه ديناميكيا يستخدم لكلا المحددين (على سبيل المثال، r أو n). يتم تعيين القيمة تلقائيا بواسطة Microsoft عند إضافة مجال مخصص جديد وتمكين DKIM. يتم تحديد القيمة بواسطة منطق التوجيه الداخلي ل Microsoft وهي غير قابلة للتكوين.

تعد هذه القيمة جزءا من تنسيق سجل DKIM المحدث للمجالات المخصصة الجديدة في Microsoft 365 المقدمة في مايو 2025. تستمر المجالات المخصصة والمجالات الأولية الموجودة في استخدام تنسيق DKIM القديم:

Hostname: selector1._domainkey Points to address or value: selector1-contoso-com._domainkey.contoso.onmicrosoft.com Hostname: selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.comلا يمكن أن تتعايش التنسيقات القديمة والجديدة والقديدة لنفس المحدد. لاسترداد قيم DKIM CNAME الصحيحة لمجال، بما في ذلك قيمة DynamicPartitionCharacter> المعينة<، استبدل contoso.com بقيمة المجال، ثم قم بتشغيل الأمر التالي في Exchange Online PowerShell:

Get-DkimSigningConfig -Identity contoso.com | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAME

v1: إصدار تنسيق CNAME الحالي المستخدم لكلا المحددين.

dkim.mail.microsoft: منطقة DNS الأصل التي هي نفسها لكلا المحددين.

على سبيل المثال، لدى مؤسستك المجالات التالية في Microsoft 365:

- المجال الأولي: cohovineyardandwinery.onmicrosoft.com

- المجالات المخصصة: cohovineyard.com cohowinery.com

تحتاج إلى إنشاء سجلين CNAME في DNS في كل مجال مخصص، لإجمالي أربعة سجلات CNAME:

سجلات CNAME في المجال cohovineyard.com:

اسم المضيف:

selector1._domainkey

يشير إلى العنوان أو القيمة:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.n-v1.dkim.mail.microsoftاسم المضيف:

selector2._domainkey

يشير إلى العنوان أو القيمة:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.n-v1.dkim.mail.microsoftسجلات CNAME في مجال cohowinery.com:

اسم المضيف:

selector1._domainkey

يشير إلى العنوان أو القيمة:selector1-cohowinery-com._domainkey.cohovineyardandwinery.r-v1.dkim.mail.microsoftاسم المضيف:

selector2._domainkey

يشير إلى العنوان أو القيمة:selector2-cohowinery-com._domainkey.cohovineyardandwinery.r-v1.dkim.mail.microsoft

تكوين توقيع DKIM للرسائل الصادرة في Microsoft 365

استخدم مدخل Defender لتمكين توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص

تلميح

يؤدي تمكين توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص إلى تبديل توقيع DKIM بشكل فعال من استخدام المجال الأولي *.onmicrosoft.com إلى استخدام المجال المخصص.

يمكنك استخدام مجال مخصص أو مجال فرعي لتسجيل البريد الصادر ل DKIM فقط بعد إضافة المجال بنجاح إلى Microsoft 365. للحصول على الإرشادات، راجع إضافة مجال.

العامل الرئيسي الذي يحدد متى يبدأ مجال مخصص في تسجيل البريد الصادر ل DKIM هو الكشف عن سجل CNAME في DNS.

لاستخدام الإجراءات في هذا القسم، يجب أن يظهر المجال المخصص أو المجال الفرعي في علامة التبويب DKIM في صفحة إعدادات مصادقة البريد الإلكتروني في https://security.microsoft.com/authentication?viewid=DKIM. يجب أن تحتوي خصائص المجال في القائمة المنبثقة التفاصيل على القيم التالية:

- يتم تعيين تبديل توقيع الرسائل لهذا المجال مع تبديل توقيعات DKIM إلى معطل

.

. - قيمة الحالة هي عدم توقيع توقيعات DKIM للمجال.

- إنشاء مفاتيح DKIM غير موجود. تكون مفاتيح تدوير DKIM مرئية، ولكنها رمادية اللون.

تابع إذا كان المجال يفي بهذه المتطلبات.

في مدخل Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد> صفحةإعدادات مصادقة البريد الإلكتروني. أو، للانتقال مباشرة إلى صفحة إعدادات مصادقة البريد الإلكتروني ، استخدم https://security.microsoft.com/authentication.

في صفحة إعدادات مصادقة البريد الإلكتروني ، حدد علامة التبويب DKIM .

في علامة التبويب DKIM ، حدد المجال المخصص المراد تكوينه بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم.

في القائمة المنبثقة لتفاصيل المجال التي تفتح، حدد تبديل توقيع الرسائل لهذا المجال باستخدام توقيعات DKIM التي تم تعيينها حاليا إلى معطل

.

.لاحظ قيمة آخر تاريخ محدد .

يتم فتح مربع حوار خطأ العميل . يحتوي الخطأ على القيم التي يجب استخدامها في سجلي CNAME اللذين تقوم بإنشائه في جهة تسجيل المجالات للمجال.

في هذا المثال، يتم contoso.com المجال المخصص ويتم contoso.onmicrosoft.com المجال الأولي لمؤسسة Microsoft 365. تبدو رسالة الخطأ كما يلي:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.n-v1.dkim.mail.microsoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.n-v1.dkim.mail.microsoft . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.لذلك، سجلات CNAME التي تحتاج إلى إنشائها في DNS للمجال contoso.com هي:

اسم المضيف:

selector1._domainkey

يشير إلى العنوان أو القيمة:selector1-contoso-com._domainkey.contoso.n-v1.dkim.mail.microsoftاسم المضيف:

selector2._domainkey

يشير إلى العنوان أو القيمة:selector2-contoso-com._domainkey.contoso.n-v1.dkim.mail.microsoftانسخ المعلومات من مربع حوار الخطأ (حدد النص واضغط على CTRL+C)، ثم حدد موافق.

اترك القائمة المنبثقة تفاصيل المجال مفتوحة.

في علامة تبويب أو نافذة مستعرض أخرى، انتقل إلى جهة تسجيل المجال للمجال، ثم قم بإنشاء سجلي CNAME باستخدام المعلومات من الخطوة السابقة.

نحن نقدم إرشادات لإنشاء سجلات CNAME لخدمات Microsoft 365 المختلفة في العديد من مسجلي المجالات. يمكنك استخدام هذه الإرشادات كنقطة بداية لإنشاء سجلات DKIM CNAME. لمزيد من المعلومات، راجع إضافة سجلات DNS لتوصيل مجالك.

يستغرق Microsoft 365 بضع دقائق (أو ربما أكثر) للكشف عن سجلات CNAME الجديدة التي قمت بإنشائها.

بعد فترة من الوقت، ارجع إلى القائمة المنبثقة لخصائص المجال التي تركتها مفتوحة في الخطوة 5، وحدد تبديل توقيع الرسائل لهذا المجال باستخدام توقيعات DKIM .

بعد بضع ثوان، يفتح مربع الحوار التالي:

بعد تحديد موافق لإغلاق مربع الحوار، تحقق من الإعدادات التالية في القائمة المنبثقة للتفاصيل:

- يتم تعيين تبديل توقيع الرسائل لهذا المجال باستخدام تواقيع DKIM إلى ممكن

.

. - قيمة الحالة هي توقيع توقيعات DKIM لهذا المجال.

- تتوفر مفاتيح تدوير DKIM.

- تاريخ التحقق الأخير: يجب أن يكون التاريخ والوقت أحدث من القيمة الأصلية في الخطوة 4.

- يتم تعيين تبديل توقيع الرسائل لهذا المجال باستخدام تواقيع DKIM إلى ممكن

استخدم مدخل Defender لتخصيص توقيع DKIM للرسائل الصادرة باستخدام المجال *.onmicrosoft.com

كما هو موضح سابقا في هذه المقالة، يتم تكوين المجال الأولي *.onmicrosoft.com تلقائيا لتوقيع كل البريد الصادر من مؤسسة Microsoft 365، ويجب تكوين المجالات المخصصة لتوقيع DKIM للرسائل الصادرة.

ولكن، يمكنك أيضا استخدام الإجراءات في هذا القسم للتأثير على توقيع DKIM باستخدام المجال *.onmicrosoft.com:

- إنشاء مفاتيح جديدة. تتم إضافة المفاتيح الجديدة واستخدامها تلقائيا في مراكز بيانات Microsoft 365.

- يجب أن تظهر خصائص المجال *.onmicrosoft.com بشكل صحيح في القائمة المنبثقة التفاصيل للمجال في علامة التبويب DKIM في صفحة إعدادات مصادقة البريد الإلكتروني في https://security.microsoft.com/authentication?viewid=DKIM PowerShell أو فيه. تسمح هذه النتيجة بالعمليات المستقبلية على تكوين DKIM للمجال (على سبيل المثال، تدوير المفتاح اليدوي).

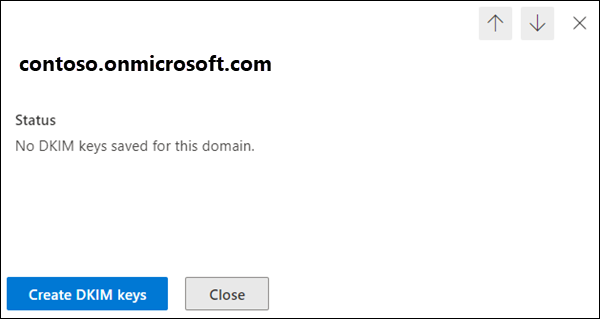

لاستخدام الإجراءات في هذا القسم، يجب أن يظهر المجال *.onmicrosoft.com في علامة التبويب DKIM في صفحة إعدادات مصادقة البريد الإلكتروني في https://security.microsoft.com/authentication?viewid=DKIM. يجب أن تحتوي خصائص المجال *.onmicrosoft.com في القائمة المنبثقة التفاصيل على القيم التالية:

- لا يتوفر تبديل رسائل التوقيع لهذا المجال باستخدام تواقيع DKIM .

- قيمة الحالة هي No DKIM keys saved لهذا المجال.

- إنشاء مفاتيح DKIM موجود.

تابع إذا كان المجال يفي بهذه المتطلبات.

في مدخل Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد> صفحةإعدادات مصادقة البريد الإلكتروني. أو، للانتقال مباشرة إلى صفحة إعدادات مصادقة البريد الإلكتروني ، استخدم https://security.microsoft.com/authentication.

في صفحة إعدادات مصادقة البريد الإلكتروني ، حدد علامة التبويب DKIM .

في علامة التبويب DKIM ، حدد المجال *.onmicrosoft.com للتكوين بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار الموجودة بجانب الاسم.

في القائمة المنبثقة تفاصيل المجال التي تفتح، حدد إنشاء مفاتيح DKIM.

عند الانتهاء من إنشاء مفتاح DKIM، يتم فتح مربع الحوار نشر CNAMEs . حدد إغلاق.

لا يمكنك إنشاء سجلات CNAME للمجال *.onmicrosoft.com، لذلك لا تحتاج إلى نسخ القيم. تهتم Microsoft ب تكوين DNS المطلوب لك.

بعد تحديد إغلاق، ستعود إلى القائمة المنبثقة لتفاصيل المجال حيث يتم

تعطيل تبديل توقيع الرسائل لهذا المجال باستخدام توقيعات DKIM .

تعطيل تبديل توقيع الرسائل لهذا المجال باستخدام توقيعات DKIM .مرر رسائل التوقيع لهذا المجال مع تبديل تواقيع DKIM إلى ممكن

، ثم حدد موافق في مربع حوار التأكيد الذي يفتح.

، ثم حدد موافق في مربع حوار التأكيد الذي يفتح.عند الانتهاء من القائمة المنبثقة تفاصيل المجال، حدد إغلاق.

استخدام Exchange Online PowerShell لتكوين توقيع DKIM للرسائل الصادرة

إذا كنت تفضل استخدام PowerShell لتمكين توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص، أو لتخصيص توقيع DKIM للمجال *.onmicrosoft.com، فاتصل ب Exchange Online PowerShell لتشغيل الأوامر التالية.

تلميح

قبل أن تتمكن من تكوين توقيع DKIM باستخدام المجال المخصص، تحتاج إلى إضافة المجال إلى Microsoft 365. للحصول على الإرشادات، راجع إضافة مجال. للتأكد من أن المجال المخصص متاح لتكوين DKIM، قم بتشغيل الأمر التالي: Get-AcceptedDomain.

كما هو موضح سابقا في هذه المقالة، يقوم مجال *.onmicrosoft.com بتسجيل البريد الإلكتروني الصادر بشكل افتراضي. عادة، ما لم تقم بتكوين توقيع DKIM يدويا للمجال *.onmicrosoft.com في مدخل Defender أو في PowerShell، لا يظهر *.onmicrosoft.com في إخراج Get-DkimSigningConfig.

قم بتشغيل الأمر التالي للتحقق من توفر وحالة DKIM لجميع المجالات في المؤسسة:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEبالنسبة للمجال الذي تريد تكوين توقيع DKIM له، يحدد إخراج الأمر في الخطوة 1 ما تحتاج إلى القيام به بعد ذلك:

يتم سرد المجال بالقيم التالية:

- ممكن: خطأ

-

الحالة:

CnameMissing

انتقل إلى الخطوة 3 لنسخ قيم المحدد.

أو

المجال غير مدرج:

استبدل <المجال> بقيمة المجال، ثم قم بتشغيل الأمر التالي:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- تحدد معلمة BodyCanonicalization مستوى الحساسية للتغييرات في نص الرسالة:

- استرخاء: يتم التسامح مع التغييرات في المسافة البيضاء والتغييرات في الخطوط الفارغة في نهاية نص الرسالة. هذه هي القيمة الافتراضية.

- بسيط: يتم التسامح فقط مع التغييرات في الأسطر الفارغة في نهاية نص الرسالة.

- تحدد المعلمة HeaderCanonicalization مستوى الحساسية للتغييرات في رأس الرسالة:

- استرخاء: يتم التسامح مع التعديلات الشائعة على رأس الرسالة. على سبيل المثال، إعادة كتابة سطر حقل الرأس، والتغييرات في المسافة البيضاء غير الضرورية أو الخطوط الفارغة، والتغييرات في حالة حقول الرأس. هذه هي القيمة الافتراضية.

- بسيط: لا يتم تحمل أي تغييرات على حقول الرأس.

- تحدد المعلمة KeySize حجم بت المفتاح العام في سجل DKIM:

- 1024 (افتراضي)

- 2048

على سبيل المثال:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- تحدد معلمة BodyCanonicalization مستوى الحساسية للتغييرات في نص الرسالة:

قم بتشغيل الأمر من الخطوة 1 مرة أخرى للتأكد من إدراج المجال بقيم الخصائص التالية:

- ممكن: خطأ

-

الحالة:

CnameMissing

انتقل إلى الخطوة 3 لنسخ قيم المحدد.

انسخ قيم Selector1CNAME و Selector2CNAME للمجال من إخراج الأمر من الخطوة 1.

تبدو سجلات CNAME التي تحتاج إلى إنشائها لدى جهة تسجيل المجالات للمجال كما يلي:

اسم المضيف:

selector1._domainkey

يشير إلى العنوان أو القيمة:<Selector1CNAME value>اسم المضيف:

selector2._domainkey

يشير إلى العنوان أو القيمة:<Selector2CNAME value>على سبيل المثال:

اسم المضيف:

selector1._domainkey

يشير إلى العنوان أو القيمة:selector1-contoso-com._domainkey.contoso.n-v1.dkim.mail.microsoftاسم المضيف:

selector2._domainkey

يشير إلى العنوان أو القيمة:selector2-contoso-com._domainkey.contoso.n-v1.dkim.mail.microsoftقم بتنفيذ أحد الخطوتين التاليين:

المجال المخصص: في جهة تسجيل المجالات للمجال، قم بإنشاء سجلي CNAME باستخدام المعلومات من الخطوة السابقة.

نحن نقدم إرشادات لإنشاء سجلات CNAME لخدمات Microsoft 365 المختلفة في العديد من مسجلي المجالات. يمكنك استخدام هذه الإرشادات كنقطة بداية لإنشاء سجلات DKIM CNAME. لمزيد من المعلومات، راجع إضافة سجلات DNS لتوصيل مجالك.

يستغرق Microsoft 365 بضع دقائق (أو ربما أكثر) للكشف عن سجلات CNAME الجديدة التي قمت بإنشائها.

*.onmicrosoft.com المجال: انتقل إلى الخطوة 5.

بعد فترة من الوقت، ارجع إلى Exchange Online PowerShell، واستبدل <المجال> بالمجال الذي قمت بتكوينه، وقم بتشغيل الأمر التالي:

Set-DkimSigningConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- تحدد معلمة BodyCanonicalization مستوى الحساسية للتغييرات في نص الرسالة:

- استرخاء: يتم التسامح مع التغييرات في المسافة البيضاء والتغييرات في الخطوط الفارغة في نهاية نص الرسالة. هذه هي القيمة الافتراضية.

- بسيط: يتم التسامح فقط مع التغييرات في الأسطر الفارغة في نهاية نص الرسالة.

- تحدد المعلمة HeaderCanonicalization مستوى الحساسية للتغييرات في رأس الرسالة:

- استرخاء: يتم التسامح مع التعديلات الشائعة على رأس الرسالة. على سبيل المثال، إعادة كتابة سطر حقل الرأس، والتغييرات في المسافة البيضاء غير الضرورية أو الخطوط الفارغة، والتغييرات في حالة حقول الرأس. هذه هي القيمة الافتراضية.

- بسيط: لا يتم تحمل أي تغييرات على حقول الرأس.

على سبيل المثال:

Set-DkimSigningConfig -Identity contoso.com -Enabled $trueأو

Set-DkimSigningConfig -Identity contoso.onmicrosoft.com -Enabled $trueبالنسبة إلى مجال مخصص، إذا كان Microsoft 365 قادرا على الكشف عن سجلات CNAME لدى جهة تسجيل المجالات، يتم تشغيل الأمر دون خطأ، ويتم الآن استخدام المجال لتسجيل الرسائل الصادرة من DKIM من المجال.

إذا لم يتم الكشف عن سجلات CNAME، فستحصل على خطأ يحتوي على القيم المراد استخدامها في سجلات CNAME. تحقق من وجود أخطاء إملائية في القيم لدى جهة تسجيل المجالات (من السهل تنفيذها مع الشرطات والنقاط والتسطيرات!)، وانتظر لفترة أطول، ثم قم بتشغيل الأمر مرة أخرى.

بالنسبة لمجال *.onmicrosoft.com الذي لم يكن مدرجا سابقا، يتم تشغيل الأمر دون خطأ.

- تحدد معلمة BodyCanonicalization مستوى الحساسية للتغييرات في نص الرسالة:

للتحقق من تكوين المجال الآن إلى رسائل توقيع DKIM، قم بتشغيل الأمر من الخطوة 1.

يجب أن يحتوي المجال على قيم الخصائص التالية:

- ممكن: صحيح

-

الحالة:

Valid

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع المقالات التالية:

تدوير مفاتيح DKIM

لنفس الأسباب التي يجب أن تقوم بتغيير كلمات المرور بشكل دوري، يجب تغيير مفتاح DKIM المستخدم لتوقيع DKIM بشكل دوري. يعرف استبدال مفتاح DKIM لمجال باسم تدوير مفتاح DKIM.

يتم عرض المعلومات ذات الصلة حول تدوير مفتاح DKIM لمجال Microsoft 365 في إخراج الأمر التالي في Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: تاريخ/وقت UTC الذي تم فيه إنشاء زوج مفاتيح DKIM العام والخاص.

- RotateOnDate: تاريخ/وقت تدوير مفتاح DKIM السابق أو التالي.

-

SelectorBeforeRotateOnDate: تذكر، يتطلب توقيع DKIM باستخدام مجال مخصص في Microsoft 365 سجلين CNAME في المجال. تعرض هذه الخاصية سجل CNAME الذي يستخدمه DKIM قبل تاريخ ووقت RotateOnDate (المعروف أيضا باسم المحدد). القيمة أو

selector1selector2مختلفة عن قيمة SelectorAfterRotateOnDate . -

SelectorAfterRotateOnDate: يعرض سجل CNAME الذي يستخدمه DKIM بعد تاريخ ووقت RotateOnDate . القيمة أو

selector1selector2مختلفة عن قيمة SelectorBeforeRotateOnDate .

عندما تقوم بتناوب مفتاح DKIM على مجال كما هو موضح في هذا القسم، فإن التغيير ليس فوريا. يستغرق المفتاح الخاص الجديد أربعة أيام (96 ساعة) لبدء توقيع الرسائل (تاريخ/وقت RotateOnDate والقيمة المقابلة SelectorAfterRotateOnDate ). حتى ذلك الحين، يتم استخدام المفتاح الخاص الموجود (قيمة SelectorBeforeRotateOnDate المقابلة).

تلميح

العامل الرئيسي الذي يحدد متى يبدأ مجال مخصص في تسجيل البريد الصادر ل DKIM هو الكشف عن سجل CNAME في DNS.

لتأكيد المفتاح العام المقابل المستخدم للتحقق من توقيع DKIM (الذي يستنتج المفتاح الخاص الذي تم استخدامه لتوقيع الرسالة)، تحقق من القيمة s= في حقل رأس DKIM-Signature (المحدد؛ على سبيل المثال، s=selector1-contoso-com).

تلميح

بالنسبة للمجالات المخصصة، يمكنك تدوير مفاتيح DKIM فقط على المجالات التي تم تمكينها لتوقيع DKIM (قيمة الحالة ممكنة).

حاليا، لا يوجد تدوير تلقائي لمفتاح DKIM للمجال *.onmicrosoft.com. يمكنك تدوير مفاتيح DKIM يدويا كما هو موضح في هذا القسم. إذا لم تتوفر مفاتيح تدوير DKIM في خصائص المجال *.onmicrosoft.com، فاستخدم الإجراءات في استخدام مدخل Defender لتخصيص توقيع DKIM للرسائل الصادرة باستخدام قسم المجال *.onmicrosoft.com سابقا في هذه المقالة.

استخدام مدخل Defender لتدوير مفاتيح DKIM لمجال مخصص

في مدخل Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد> صفحةإعدادات مصادقة البريد الإلكتروني. أو، للانتقال مباشرة إلى صفحة إعدادات مصادقة البريد الإلكتروني ، استخدم https://security.microsoft.com/authentication.

في صفحة إعدادات مصادقة البريد الإلكتروني ، حدد علامة التبويب DKIM .

في علامة التبويب DKIM ، حدد المجال المراد تكوينه بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم.

في القائمة المنبثقة لتفاصيل المجال التي تفتح، حدد تدوير مفاتيح DKIM.

تتغير الإعدادات في القائمة المنبثقة للتفاصيل إلى القيم التالية:

- الحالة: تدوير المفاتيح لهذا المجال وتوقيع توقيعات DKIM.

- تدوير مفاتيح DKIM باللون الرمادي.

بعد أربعة أيام (96 ساعة)، يبدأ مفتاح DKIM الجديد في تسجيل الرسائل الصادرة للمجال المخصص. حتى ذلك الحين، يتم استخدام مفتاح DKIM الحالي.

يتم استخدام مفتاح DKIM الجديد لتوقيع الرسالة عندما تتغير قيمة الحالة من مفاتيح التدوير لهذا المجال وتوقيع توقيعات DKIM إلى توقيع توقيعات DKIM لهذا المجال.

لتأكيد المفتاح العام المقابل المستخدم للتحقق من توقيع DKIM (الذي يستنتج المفتاح الخاص الذي تم استخدامه لتوقيع الرسالة)، تحقق من القيمة s= في حقل رأس DKIM-Signature (المحدد؛ على سبيل المثال، s=selector1-contoso-com).

استخدم Exchange Online PowerShell لتدوير مفاتيح DKIM لمجال وتغيير عمق البت

إذا كنت تفضل استخدام PowerShell لتدوير مفاتيح DKIM لمجال، فاتصل Exchange Online PowerShell لتشغيل الأوامر التالية.

قم بتشغيل الأمر التالي للتحقق من توفر وحالة DKIM لجميع المجالات في المؤسسة:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateبالنسبة للمجال الذي تريد تدوير مفاتيح DKIM له، استخدم بناء الجملة التالي:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]إذا كنت لا تريد تغيير عمق البت لمفاتيح DKIM الجديدة، فلا تستخدم المعلمة KeySize .

يقوم هذا المثال بتدوير مفاتيح DKIM لمجال contoso.com وتغييرات إلى مفتاح 2048 بت.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048يقوم هذا المثال بتدوير مفاتيح DKIM لمجال contoso.com دون تغيير عمق بت المفتاح.

Rotate-DkimSigningConfig -Identity contoso.comقم بتشغيل الأمر من الخطوة 1 مرة أخرى لتأكيد قيم الخصائص التالية:

- وقت إنشاء المفتاح

- استدارةOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

تستخدم أنظمة البريد الإلكتروني الوجهة المفتاح العام في سجل CNAME الذي تم تعريفه بواسطة الخاصية SelectorBeforeRotateOnDate للتحقق من توقيع DKIM في الرسائل (الذي يستنتج المفتاح الخاص الذي تم استخدامه لتوقيع DKIM على الرسالة).

بعد تاريخ/وقت RotateOnDate ، يستخدم DKIM المفتاح الخاص الجديد لتوقيع الرسائل، وتستخدم أنظمة البريد الإلكتروني الوجهة المفتاح العام المقابل في سجل CNAME الذي تم تحديده بواسطة الخاصية SelectorAfterRotateOnDate للتحقق من توقيع DKIM في الرسائل.

لتأكيد المفتاح العام المقابل المستخدم للتحقق من توقيع DKIM (الذي يستنتج المفتاح الخاص الذي تم استخدامه لتوقيع الرسالة)، تحقق من القيمة s= في حقل رأس DKIM-Signature (المحدد؛ على سبيل المثال،

s=selector1-contoso-com).

للحصول على معلومات مفصلة حول بناء الجملة والمعلمة، راجع المقالات التالية:

تعطيل توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص

كما هو موضح سابقا في هذه المقالة، يؤدي تمكين توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص إلى تبديل توقيع DKIM بشكل فعال من استخدام المجال *.onmicrosoft.com إلى استخدام المجال المخصص.

عند تعطيل توقيع DKIM باستخدام مجال مخصص، فإنك لا تقوم بتعطيل توقيع DKIM بالكامل للبريد الصادر. يتحول توقيع DKIM في النهاية مرة أخرى إلى استخدام المجال *.onmicrosoft.

استخدم مدخل Defender لتعطيل توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص

في مدخل Defender في https://security.microsoft.com، انتقل إلى البريد الإلكتروني & نهج التعاون>& قواعد>نهج التهديد> صفحةإعدادات مصادقة البريد الإلكتروني. أو، للانتقال مباشرة إلى صفحة إعدادات مصادقة البريد الإلكتروني ، استخدم https://security.microsoft.com/authentication.

في صفحة إعدادات مصادقة البريد الإلكتروني ، حدد علامة التبويب DKIM .

في علامة التبويب DKIM ، حدد المجال المراد تكوينه بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم.

في القائمة المنبثقة لتفاصيل المجال التي تفتح، مرر رسائل التوقيع لهذا المجال مع تبديل توقيعات DKIM إلى معطل

.

.

استخدم Exchange Online PowerShell لتعطيل توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص

إذا كنت تفضل استخدام PowerShell لتعطيل توقيع DKIM للرسائل الصادرة باستخدام مجال مخصص، فاتصل Exchange Online PowerShell لتشغيل الأوامر التالية.

قم بتشغيل الأمر التالي للتحقق من توفر وحالة DKIM لجميع المجالات في المؤسسة:

Get-DkimSigningConfig | Format-List Name,Enabled,Statusيحتوي أي مجال مخصص يمكنك تعطيل توقيع DKIM له على قيم الخصائص التالية:

- ممكن: صحيح

-

الحالة:

Valid

بالنسبة للمجال الذي تريد تعطيل توقيع DKIM له، استخدم بناء الجملة التالي:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseيعطل هذا المثال توقيع DKIM باستخدام contoso.com المجال المخصص.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

التحقق من توقيع DKIM للبريد الصادر من Microsoft 365

تلميح

قبل استخدام الأساليب الموجودة في هذا القسم لاختبار توقيع DKIM للبريد الصادر، انتظر بضع دقائق بعد أي تغييرات في تكوين DKIM للسماح بنشر التغييرات.

استخدم أي من الطرق التالية للتحقق من توقيع DKIM للبريد الإلكتروني الصادر من Microsoft 365:

إرسال رسائل اختبار وعرض حقول الرأس ذات الصلة من رأس الرسالة في نظام البريد الإلكتروني الوجهة:

أرسل رسالة من حساب داخل المجال الذي يدعم Microsoft 365 DKIM إلى مستلم في نظام بريد إلكتروني آخر (على سبيل المثال، outlook.com أو gmail.com).

تلميح

لا ترسل بريدا إلى AOL لاختبار DKIM. قد يتخطى AOL التحقق من DKIM إذا تم تمرير فحص SPF.

في علبة البريد الوجهة، اعرض رأس الرسالة. على سبيل المثال:

- عرض رؤوس رسائل الإنترنت في Outlook.

- استخدم محلل رأس الرسالة في https://mha.azurewebsites.net.

ابحث عن حقل رأس DKIM-Signature في رأس الرسالة. يبدو حقل الرأس كالمثال التالي:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: المجال الذي تم استخدامه لتوقيع DKIM على الرسالة.

- s=: المحدد (المفتاح العام في سجل DNS في المجال) الذي تم استخدامه لفك تشفير توقيع DKIM للرسالة والتحقق من صحته.

ابحث عن حقل عنوان Authentication-Results في رأس الرسالة. على الرغم من أن أنظمة البريد الإلكتروني الوجهة قد تستخدم تنسيقات مختلفة قليلا لختم البريد الوارد، يجب أن يتضمن حقل العنوان DKIM=pass أو DKIM=OK. على سبيل المثال:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comتلميح

يتم حذف توقيع DKIM ضمن أي من الشروط التالية:

- عناوين البريد الإلكتروني للمرسل والمستلم موجودة في نفس المجال.

- توجد عناوين البريد الإلكتروني للمرسل والمستلم في مجالات مختلفة تتحكم فيها نفس المؤسسة.

في كلتا الحالتين، حقل رأس DKIM-Signature غير موجود في رأس الرسالة، ويبدو حقل عنوان Authentication-Results مثل المثال التالي:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

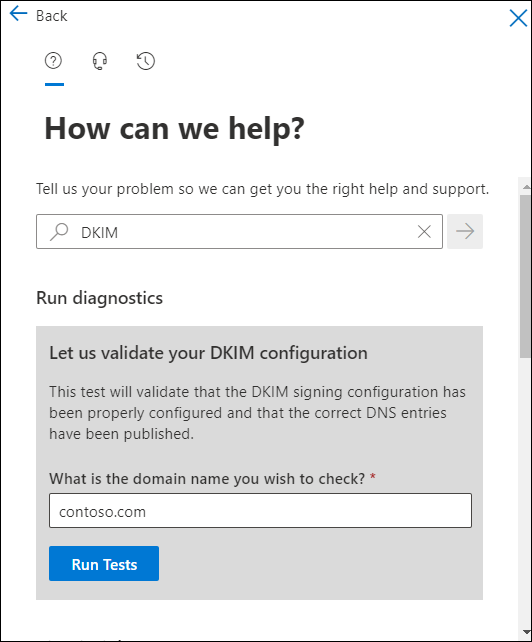

استخدم الاختبار في تعليمات Microsoft 365: تتطلب هذه الميزة حساب مسؤول* عام، ولا تتوفر في Microsoft 365 Government Community Cloud (GCC) أو GCC High أو DoD أو Office 365 يتم تشغيلها بواسطة 21Vianet.

هام

* توصي Microsoft باستخدام الأدوار مع أقل الأذونات. يساعد استخدام الحسابات ذات الأذونات المنخفضة على تحسين الأمان لمؤسستك. يعتبر المسؤول العام دورا متميزا للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

توقيع DKIM للبريد من مجالك المخصص في خدمات البريد الإلكتروني الأخرى

يتيح لك بعض موفري خدمة البريد الإلكتروني أو موفري البرامج كخدمة تمكين توقيع DKIM للبريد الذي ينشأ من الخدمة. ولكن، تعتمد الأساليب بالكامل على خدمة البريد الإلكتروني.

تلميح

كما ذكرنا سابقا في هذه المقالة، نوصي باستخدام المجالات الفرعية لأنظمة البريد الإلكتروني أو الخدمات التي لا تتحكم فيها مباشرة.

على سبيل المثال، مجال البريد الإلكتروني الخاص بك في Microsoft 365 contoso.com، ويمكنك استخدام خدمة البريد المجمع Adatum للبريد الإلكتروني التسويقي. إذا كان Adatum يدعم توقيع DKIM للرسائل من المرسلين في مجالك في خدمتهم، فقد تحتوي الرسائل على العناصر التالية:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

في هذا المثال، الخطوات التالية مطلوبة:

يمنح Adatum شركة Contoso مفتاحا عاما لاستخدامه لتوقيع DKIM على بريد Contoso الصادر من خدمتهم.

تنشر Contoso مفتاح DKIM العام في DNS لدى جهة تسجيل المجالات للمجال الفرعي marketing.contoso.com (سجل TXT أو سجل CNAME).

عندما يرسل Adatum البريد من المرسلين في مجال marketing.contoso.com، يتم توقيع DKIM الرسائل باستخدام المفتاح الخاص الذي يتوافق مع المفتاح العام الذي أعطوه لشركة Contoso في الخطوة الأولى.

إذا كان نظام البريد الإلكتروني الوجهة يتحقق من DKIM على الرسائل الواردة، فإن الرسائل تمرر DKIM لأنها موقعة على DKIM.

إذا كان نظام البريد الإلكتروني الوجهة يتحقق من DMARC على الرسائل الواردة، فإن المجال في توقيع DKIM (القيمة d= في حقل رأس DKIM-Signature ) يطابق المجال في عنوان From الذي يظهر في عملاء البريد الإلكتروني، بحيث يمكن للرسائل أيضا تمرير DMARC:

من:

sender@marketing.contoso.com

d=: marketing.contoso.com

الخطوات التالية

كما هو موضح في كيفية عمل SPF وDKIM وDMARC معا لمصادقة مرسلي رسائل البريد الإلكتروني، فإن DKIM وحده لا يكفي لمنع انتحال مجال Microsoft 365. تحتاج أيضا إلى تكوين SPF وDMARC للحصول على أفضل حماية ممكنة. للحصول على الإرشادات، راجع:

بالنسبة للبريد الوارد إلى Microsoft 365، قد تحتاج أيضا إلى تكوين خزائن ARC الموثوق بها إذا كنت تستخدم الخدمات التي تعدل الرسائل أثناء النقل قبل التسليم إلى مؤسستك. لمزيد من المعلومات، راجع تكوين خزائن ARC الموثوق بها.

تلميح

من المعروف أن Exchange 2016 وExchange 2019 يعدلان الرسائل التي تتدفق عبرهما، مما قد يؤثر على DKIM.