إدارة الحوادث والتنبيهات من Microsoft Defender ل Office 365 في Microsoft Defender XDR

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender XDR ل Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي من Defender ل Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على من يمكنه التسجيل وشروط الإصدار التجريبي في تجربة Microsoft Defender ل Office 365.

الحادث في Microsoft Defender XDR هو مجموعة من التنبيهات المرتبطة والبيانات المرتبطة التي تحدد القصة الكاملة للهجوم. يتم دمج تنبيهات Defender ل Office 365 والتحقيق والاستجابة التلقائية (AIR) ونتائج التحقيقات في الأصل وربطها في صفحة الحوادث في Microsoft Defender XDR في https://security.microsoft.com/incidents-queue. نشير إلى هذه الصفحة على أنها قائمة انتظار الحوادث.

يتم إنشاء التنبيهات عندما يؤثر نشاط ضار أو مريب على كيان (على سبيل المثال، البريد الإلكتروني أو المستخدمين أو علب البريد). توفر التنبيهات رؤى قيمة حول الهجمات الجارية أو المكتملة. ومع ذلك، يمكن أن يؤثر الهجوم المستمر على كيانات متعددة، ما يؤدي إلى تنبيهات متعددة من مصادر مختلفة. تؤدي بعض التنبيهات المضمنة تلقائيا إلى تشغيل أدلة مبادئ AIR. تقوم أدلة المبادئ هذه بسلسلة من خطوات التحقيق للبحث عن الكيانات المتأثرة الأخرى أو الأنشطة المشبوهة.

شاهد هذا الفيديو القصير حول كيفية إدارة تنبيهات Microsoft Defender ل Office 365 في Microsoft Defender XDR.

ترتبط تنبيهات Defender ل Office 365 والتحقيقات وبياناتها تلقائيا. عند تحديد علاقة، ينشئ النظام حادثا لمنح فرق الأمان رؤية للهجوم بأكمله.

نوصي بشدة بأن تدير فرق SecOps الحوادث والتنبيهات من Defender ل Office 365 في قائمة انتظار الحوادث في https://security.microsoft.com/incidents-queue. هذا النهج له الفوائد التالية:

خيارات متعددة للإدارة:

- ترتيب الأولويات

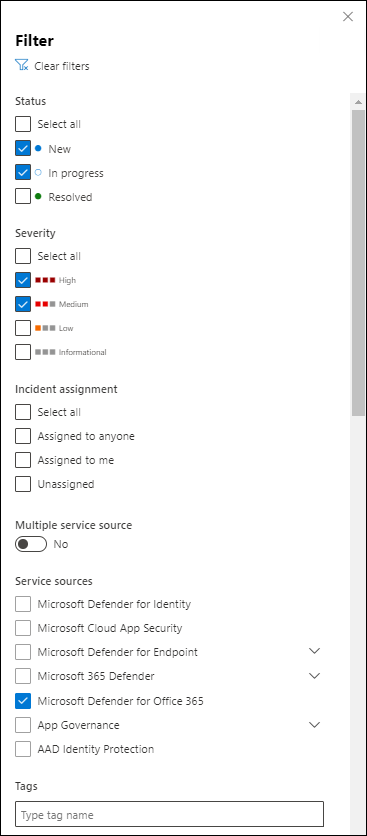

- تصفيه

- التصنيف

- إدارة العلامات

يمكنك أخذ الحوادث مباشرة من قائمة الانتظار أو تعيينها إلى شخص ما. يمكن أن تساعد التعليقات ومحفوظات التعليقات في تعقب التقدم.

إذا كان الهجوم يؤثر على أحمال العمل الأخرى المحمية بواسطة Microsoft Defender*، فإن التنبيهات والتحقيقات وبياناتها ذات الصلة ترتبط أيضا بنفس الحدث.

*Microsoft Defender لنقطة النهاية وMicrosoft Defender for Identity وMicrosoft Defender for Cloud Apps.

منطق الارتباط المعقد غير مطلوب، لأن المنطق يتم توفيره من قبل النظام.

إذا لم يفي منطق الارتباط باحتياجاتك بالكامل، يمكنك إضافة تنبيهات إلى الحوادث الحالية أو إنشاء حوادث جديدة.

تتم إضافة تنبيهات Defender ل Office 365 ذات الصلة وتحريات AIR والإجراءات المعلقة من التحقيقات تلقائيا إلى الحوادث.

إذا لم يعثر تحقيق AIR على أي تهديد، يقوم النظام تلقائيا بحل التنبيهات ذات الصلة إذا تم حل جميع التنبيهات داخل حادث، تتغير حالة الحادث أيضا إلى تم الحل.

يتم تجميع الأدلة وإجراءات الاستجابة ذات الصلة تلقائيا في علامة تبويب الأدلة والاستجابة للحادث.

يمكن لأعضاء فريق الأمان اتخاذ إجراءات الاستجابة مباشرة من الحوادث. على سبيل المثال، يمكنهم حذف البريد الإلكتروني مبدئيا في علب البريد أو إزالة قواعد علبة الوارد المشبوهة من علب البريد.

يتم إنشاء إجراءات البريد الإلكتروني الموصى بها فقط عندما يكون أحدث موقع تسليم للبريد الإلكتروني الضار عبارة عن علبة بريد سحابية.

يتم تحديث إجراءات البريد الإلكتروني المعلقة استنادا إلى أحدث موقع تسليم. إذا تمت معالجة البريد الإلكتروني بالفعل عن طريق إجراء يدوي، فإن الحالة تعكس ذلك.

يتم إنشاء الإجراءات الموصى بها فقط لمجموعات البريد الإلكتروني والبريد الإلكتروني التي تم تحديدها على أنها التهديدات الأكثر أهمية:

- البرامج الضارة

- التصيد الاحتيالي عالي الثقة

- عناوين URL الضارة

- الملفات الضارة

ملاحظة

لا تمثل الحوادث الأحداث الثابتة فقط. كما أنها تمثل قصص الهجوم التي تحدث بمرور الوقت. مع تقدم الهجوم، تتم إضافة تنبيهات Defender ل Office 365 الجديدة وتحقيقات AIR وبياناتها باستمرار إلى الحادث الحالي.

إدارة الحوادث على صفحة الحوادث في مدخل Microsoft Defender على https://security.microsoft.com/incidents-queue:

إدارة الحوادث على صفحة الحوادث في Microsoft Sentinel في https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

إجراءات الاستجابة التي يجب اتخاذها

يمكن لفرق الأمان اتخاذ مجموعة واسعة من إجراءات الاستجابة على البريد الإلكتروني باستخدام أدوات Defender ل Office 365:

يمكنك حذف الرسائل، ولكن يمكنك أيضا اتخاذ الإجراءات التالية على البريد الإلكتروني:

- الانتقال إلى علبة الوارد

- الانتقال إلى غير هام

- الانتقال إلى العناصر المحذوفة

- حذف مبدئي

- حذف ثابت.

يمكنك اتخاذ هذه الإجراءات من المواقع التالية:

- علامة تبويب الأدلة والاستجابة من تفاصيل الحادث في صفحة الحوادث ** في https://security.microsoft.com/incidents-queue (مستحسن).

- مستكشف التهديدات في https://security.microsoft.com/threatexplorer.

- مركز الإجراءات الموحد في https://security.microsoft.com/action-center/pending.

يمكنك بدء تشغيل دليل مبادئ AIR يدويا على أي رسالة بريد إلكتروني باستخدام إجراء التحقيق المشغل في مستكشف التهديدات.

يمكنك الإبلاغ عن اكتشافات سلبية خاطئة أو إيجابية خاطئة مباشرة إلى Microsoft باستخدام مستكشف التهديدات أو عمليات إرسال المسؤول.

يمكنك حظر الملفات الضارة أو عناوين URL أو المرسلين غير المكتشفين باستخدام قائمة السماح/الحظر للمستأجر.

يتم دمج الإجراءات في Defender ل Office 365 بسلاسة في تجارب التتبع وتكون محفوظات الإجراءات مرئية في علامة التبويب محفوظات في مركز الإجراءات الموحد في https://security.microsoft.com/action-center/history.

الطريقة الأكثر فعالية لاتخاذ إجراء هي استخدام التكامل المضمن مع الحوادث في Microsoft Defender XDR. يمكنك الموافقة على الإجراءات التي أوصى بها AIR في Defender ل Office 365 في علامة تبويب الأدلة والاستجابة لحادث في Microsoft Defender XDR. يوصى بهذه الطريقة لإجراء التكتك للأسباب التالية:

- تحقق من قصة الهجوم الكاملة.

- يمكنك الاستفادة من الارتباط المضمن مع أحمال العمل الأخرى: Microsoft Defender لنقطة النهاية وMicrosoft Defender for Identity وMicrosoft Defender for Cloud Apps.

- يمكنك اتخاذ إجراءات على البريد الإلكتروني من مكان واحد.

يمكنك اتخاذ إجراء بشأن البريد الإلكتروني استنادا إلى نتيجة التحقيق اليدوي أو نشاط التتبع. يسمح مستكشف التهديدات لأعضاء فريق الأمان باتخاذ إجراء بشأن أي رسائل بريد إلكتروني قد لا تزال موجودة في علب بريد السحابة. يمكنهم اتخاذ إجراء بشأن الرسائل داخل المؤسسة التي تم إرسالها بين المستخدمين في مؤسستك. تتوفر بيانات مستكشف التهديدات لآخر 30 يوما.

شاهد هذا الفيديو القصير لمعرفة كيفية دمج Microsoft Defender XDR بين التنبيهات من مصادر الكشف المختلفة، مثل Defender ل Office 365، في الحوادث.