تجربة Microsoft Defender ل Office 365

بصفتك عميل Microsoft 365 موجودا، تسمح لك صفحات الإصدارات التجريبيةوالتقييم في مدخل https://security.microsoft.com Microsoft Defender بتجربة ميزات Microsoft Defender ل Office 365 الخطة 2 قبل الشراء.

قبل تجربة Defender for Office 365 الخطة 2، هناك بعض الأسئلة الرئيسية التي تحتاج إلى طرحها على نفسك:

- هل أريد أن ألاحظ بشكل سلبي ما يمكن أن يفعله Defender for Office 365 الخطة 2 بالنسبة لي (التدقيق)، أو أريد أن يتخذ Defender for Office 365 الخطة 2 إجراء مباشرا بشأن المشكلات التي يعثر عليها (كتلة)؟

- في كلتا الحالتين، كيف يمكنني معرفة ما يفعله Defender for Office 365 الخطة 2 بالنسبة لي؟

- كم من الوقت لدي قبل أن أحتاج إلى اتخاذ قرار الاحتفاظ ب Defender for Office 365 الخطة 2؟

تساعدك هذه المقالة على الإجابة عن هذه الأسئلة حتى تتمكن من تجربة Defender for Office 365 الخطة 2 بطريقة تلبي احتياجات مؤسستك على أفضل نحو.

للحصول على دليل مصاحب حول كيفية استخدام الإصدار التجريبي، راجع دليل المستخدم التجريبي: Microsoft Defender ل Office 365.

ملاحظة

لا تتوفر تجارب وتقييمات Defender ل Office 365 في المؤسسات الحكومية الأمريكية (Microsoft 365 GCC و GCC High و DoD) أو مؤسسات Microsoft 365 Education.

نظرة عامة على Defender ل Office 365

يساعد Defender ل Office 365 المؤسسات على تأمين مؤسستها من خلال تقديم مجموعة شاملة من الإمكانات. لمزيد من المعلومات، راجع Microsoft Defender ل Office 365.

يمكنك أيضا معرفة المزيد حول Defender ل Office 365 في هذا الدليل التفاعلي.

شاهد هذا الفيديو القصير لمعرفة المزيد حول كيفية إنجاز المزيد في وقت أقل باستخدام Microsoft Defender ل Office 365.

للحصول على معلومات التسعير، راجع Microsoft Defender ل Office 365.

كيفية عمل الإصدارات التجريبية والتقييمات ل Defender ل Office 365

السياسات

يتضمن Defender ل Office 365 ميزات Exchange Online Protection (EOP)، الموجودة في جميع مؤسسات Microsoft 365 مع علب بريد Exchange Online، والميزات الحصرية ل Defender ل Office 365.

يتم تنفيذ ميزات الحماية الخاصة ب EOP و Defender ل Office 365 باستخدام النهج. يتم إنشاء النهج الحصرية ل Defender ل Office 365 لك حسب الحاجة:

- حماية انتحال الهوية في نهج مكافحة التصيد الاحتيالي

- المرفقات الآمنة لرسائل البريد الإلكتروني

-

الارتباطات الآمنة لرسائل البريد الإلكتروني وMicrosoft Teams

- تقوم الروابط الآمنة بتفجير عناوين URL أثناء تدفق البريد. لمنع تفجير عناوين URL معينة، أرسل عناوين URL إلى Microsoft كعناوين URL جيدة. للحصول على الإرشادات، راجع الإبلاغ عن عناوين URL الجيدة إلى Microsoft.

- لا تقوم الارتباطات الآمنة بتضمين ارتباطات URL في هيئات رسائل البريد الإلكتروني.

تعني أهليتك للتقييم أو الإصدار التجريبي أن لديك بالفعل EOP. لا يتم إنشاء نهج EOP جديدة أو خاصة لتقييمك أو إصدارك التجريبي من Defender for Office 365 الخطة 2. تظل نهج EOP الحالية في مؤسسة Microsoft 365 قادرة على العمل على الرسائل (على سبيل المثال، إرسال رسائل إلى مجلد البريد الإلكتروني غير الهام أو العزل):

- نهج مكافحة البرامج الضارة

- الحماية من البريد العشوائي الوارد

- الحماية من الانتحال في نهج مكافحة التصيد الاحتيالي

النهج الافتراضية لميزات EOP هذه قيد التشغيل دائما، وتنطبق على جميع المستلمين، ويتم تطبيقها دائما بعد أي نهج مخصصة.

وضع التدقيق مقابل وضع الحظر ل Defender ل Office 365

هل تريد أن تكون تجربة Defender ل Office 365 نشطة أو سلبية؟ تتوفر الأوضاع التالية:

وضع التدقيق: يتم إنشاء نهج تقييم خاصة لمكافحة التصيد الاحتيالي (والتي تتضمن حماية الانتحال) والمرفقات الآمنة والارتباطات الآمنة. يتم تكوين نهج التقييم هذه للكشف عن التهديدات فقط. يكتشف Defender ل Office 365 الرسائل الضارة لإعداد التقارير، ولكن لا يتم العمل على الرسائل (على سبيل المثال، لا يتم عزل الرسائل المكتشفة). يتم وصف إعدادات نهج التقييم هذه في قسم النهج في وضع التدقيق لاحقا في هذه المقالة. نقوم أيضا تلقائيا بتشغيل وقت الحماية من النقر على SafeLinks في وضع التدقيق لأحمال العمل غير المتعلقة بالبريد الإلكتروني (على سبيل المثال، Microsoft Teams وSharePoint وOneDrive for Business)

يمكنك أيضا تشغيل الحماية من التصيد الاحتيالي (الانتحال والانتحال) وحماية الروابط الآمنة وحماية المرفقات الآمنة أو إيقاف تشغيلها بشكل انتقائي. للحصول على الإرشادات، راجع إدارة إعدادات التقييم.

يوفر وضع التدقيق تقارير متخصصة للتهديدات التي يتم اكتشافها بواسطة نهج التقييم في صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation. يتم وصف هذه التقارير في قسم التقارير لوضع التدقيق لاحقا في هذه المقالة.

وضع الحظر: يتم تشغيل القالب القياسي لنهج الأمان المعينة مسبقا واستخدامه في الإصدار التجريبي، وتتم إضافة المستخدمين الذين تحددهم لتضمينهم في الإصدار التجريبي إلى نهج الأمان القياسي المحدد مسبقا. يكتشف Defender ل Office 365 الرسائل الضارة ويتخذ إجراء بشأنها (على سبيل المثال، يتم عزل الرسائل المكتشفة).

التحديد الافتراضي والموصى به هو تحديد نطاق نهج Defender ل Office 365 هذه لجميع المستخدمين في المؤسسة. ولكن أثناء إعداد الإصدار التجريبي أو بعده، يمكنك تغيير تعيين النهج إلى مستخدمين أو مجموعات أو مجالات بريد إلكتروني محددة في مدخل Microsoft Defender أو في Exchange Online PowerShell.

تتوفر معلومات حول التهديدات التي تم اكتشافها بواسطة Defender ل Office 365 في التقارير العادية وميزات التحقيق في Defender for Office 365 الخطة 2، الموضحة في قسم تقارير وضع الحظر لاحقا في هذه المقالة.

العوامل الرئيسية التي تحدد الأوضاع المتوفرة لك هي:

ما إذا كان لديك حاليا Defender ل Office 365 (الخطة 1 أو الخطة 2) كما هو موضح في القسم التالي أم لا.

كيفية تسليم البريد الإلكتروني إلى مؤسسة Microsoft 365 كما هو موضح في السيناريوهات التالية:

يتدفق البريد من الإنترنت مباشرة Microsoft 365، ولكن اشتراكك الحالي يحتوي فقط على Exchange Online Protection (EOP) أو Defender ل Office 365 الخطة 1.

في هذه البيئات، يتوفر وضع التدقيق أو وضع الحظر ، اعتمادا على الترخيص الخاص بك كما هو موضح في القسم التالي

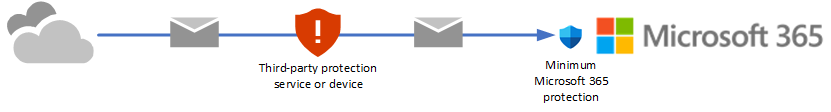

أنت تستخدم حاليا خدمة أو جهازا تابعا لجهة خارجية لحماية علب بريد Microsoft 365 بالبريد الإلكتروني. يتدفق البريد من الإنترنت عبر خدمة الحماية قبل التسليم إلى مؤسسة Microsoft 365. حماية Microsoft 365 منخفضة قدر الإمكان (لا تكون متوقفة تماما أبدا؛ على سبيل المثال، يتم فرض الحماية من البرامج الضارة دائما).

في هذه البيئات، يتوفر وضع التدقيق فقط. لا تحتاج إلى تغيير تدفق البريد (سجلات MX) لتقييم Defender ل Office 365 الخطة 2.

التقييم مقابل الإصدار التجريبي ل Defender ل Office 365

ما الفرق بين التقييم والإصدار التجريبي من Defender for Office 365 الخطة 2؟ أليسا نفس الشيء؟ حسنا، نعم ولا. يحدث الترخيص في مؤسسة Microsoft 365 كل الفرق:

لا يوجد Defender ل Office 365 الخطة 2: إذا لم يكن لديك بالفعل Defender for Office 365 الخطة 2 (على سبيل المثال، لديك EOP مستقل أو Microsoft 365 E3 أو Microsoft 365 Business Premium أو اشتراك الوظيفة الإضافية Defender ل Office 365 الخطة 1)، يمكنك بدء تجربة Defender for Office 365 الخطة 2 من المواقع التالية في مدخل Microsoft Defender:

- صفحة Microsoft 365 trials في https://security.microsoft.com/trialHorizontalHub.

- صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation.

يمكنك تحديد وضع التدقيق (نهج التقييم) أو وضع الحظر (نهج الأمان القياسي المحدد مسبقا) أثناء إعداد التقييم أو الإصدار التجريبي.

بغض النظر عن الموقع الذي تستخدمه، نقوم تلقائيا بتوفير أي تراخيص مطلوبة من Defender ل Office 365 الخطة 2 عند التسجيل. لا يلزم الحصول على تراخيص الخطة 2 وتعيينها يدويا في مركز إدارة Microsoft 365.

التراخيص التي يتم توفيرها تلقائيا جيدة لمدة 90 يوما. ما تعنيه فترة ال 90 يوما هذه يعتمد على الترخيص الحالي في مؤسستك:

لا يوجد Defender ل Office 365 الخطة 1: بالنسبة للمؤسسات التي ليس لها Defender for Office 365 الخطة 1 (على سبيل المثال، EOP المستقل أو Microsoft 365 E3) تتوفر جميع ميزات Defender ل Office 365 الخطة 2 (على وجه الخصوص، نهج الأمان) خلال فترة 90 يوما فقط.

Defender ل Office 365 الخطة 1: لدى المؤسسات التي لديها Defender for Office 365 الخطة 1 (على سبيل المثال، Microsoft 365 Business Premium أو الاشتراكات الإضافية) لديها بالفعل نفس نهج الأمان المتوفرة في Defender for Office 365 الخطة 2: حماية انتحال الهوية في نهج مكافحة التصيد الاحتيالي ونهج المرفقات الآمنة ونهج الارتباطات الآمنة.

لا تنتهي صلاحية نهج الأمان من وضع التدقيق (نهج التقييم) أو وضع الحظر (نهج الأمان القياسي المعين مسبقا) أو تتوقف عن العمل بعد 90 يوما. ما ينتهي بعد 90 يوما هو إمكانات التنفيذ التلقائي والتحقيق والمعالجة والتعليم ل Defender ل Office 365 الخطة 2 غير المتوفرة في الخطة 1.

إذا قمت بإعداد التقييم أو الإصدار التجريبي في وضع التدقيق (نهج التقييم)، يمكنك لاحقا التحويل إلى وضع الحظر (نهج الأمان القياسي المحدد مسبقا). للحصول على إرشادات، راجع قسم التحويل إلى الحماية القياسية لاحقا في هذه المقالة.

Defender ل Office 365 الخطة 2: إذا كان لديك بالفعل Defender ل Office 365 الخطة 2 (على سبيل المثال، كجزء من اشتراك Microsoft 365 E5)، فلن يتوفر Defender ل Office 365 للتحديد في صفحة الإصدارات التجريبية من Microsoft 365 في https://security.microsoft.com/trialHorizontalHub.

خيارك الوحيد هو إعداد تقييم Defender ل Office 365 على صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation. علاوة على ذلك، يتم إعداد التقييم تلقائيا في وضع التدقيق (نهج التقييم).

في وقت لاحق، يمكنك التحويل إلى وضع الحظر (نهج الأمان القياسي المعين مسبقا) باستخدام الإجراء تحويل إلى قياسي على صفحة تقييم Microsoft Defender ل Office 365 أو عن طريق إيقاف تشغيل التقييم على صفحة تقييم Microsoft Defender ل Office 365 ثم تكوين نهج الأمان القياسي المعين مسبقا.

بحكم التعريف، لا تتطلب المؤسسات التي تستخدم Defender for Office 365 الخطة 2 تراخيص إضافية لتقييم Defender for Office 365 الخطة 2، لذلك التقييمات في هذه المؤسسات غير محدودة المدة.

يتم تلخيص المعلومات من القائمة السابقة في الجدول التالي:

| منظمة | التسجيل من صفحة التجارب؟ |

التسجيل من صفحة التقييم؟ |

الأوضاع المتوفرة | تقييم مرحلة زمنية |

|---|---|---|---|---|

| EOP مستقل (لا توجد علب بريد Exchange Online) Microsoft 365 E3 |

نعم | نعم | وضع التدقيق وضع الحظر¹ |

90 يوما |

| Microsoft Defender للخطة 1 من Office 365 Microsoft 365 Business Premium |

نعم | نعم | وضع التدقيق وضع الحظر¹ |

90 يوما مربعا |

| Microsoft 365 E5 | لا | نعم | وضع التدقيق وضع الحظر¹ ³ |

مطلق |

¹ كما هو موضح سابقا، لا يتوفر وضع الحظر (نهج الأمان القياسي المحدد مسبقا) إذا كان بريد الإنترنت يتدفق عبر خدمة أو جهاز حماية تابع لجهة خارجية قبل التسليم إلى Microsoft 365.

² لا تنتهي صلاحية نهج الأمان من وضع التدقيق (نهج التقييم) أو وضع الحظر (نهج الأمان القياسي المعين مسبقا) أو تتوقف عن العمل بعد 90 يوما. تتوقف إمكانات التنفيذ التلقائي والتحقيق والمعالجة والتعليم الحصرية ل Defender for Office 365 الخطة 2 عن العمل بعد 90 يوما.

³ تم إعداد التقييم في وضع التدقيق (نهج التقييم). في أي وقت بعد اكتمال الإعداد، يمكنك التحويل إلى وضع الحظر (نهج الأمان القياسي المعين مسبقا) كما هو موضح في التحويل إلى الحماية القياسية.

الآن بعد أن فهمت الاختلافات بين التقييمات والتجارب ووضع التدقيق ووضع الحظر، فأنت مستعد لإعداد التقييم أو الإصدار التجريبي كما هو موضح في الأقسام التالية.

إعداد تقييم أو إصدار تجريبي في وضع التدقيق

تذكر أنه عند تقييم Defender ل Office 365 أو تجربته في وضع التدقيق، يتم إنشاء نهج تقييم خاصة حتى يتمكن Defender ل Office 365 من اكتشاف التهديدات. يتم وصف إعدادات نهج التقييم هذه في قسم النهج في وضع التدقيق لاحقا في هذه المقالة.

ابدأ التقييم في أي من المواقع المتوفرة في مدخل Microsoft Defender على https://security.microsoft.com. على سبيل المثال:

- في الشعار الموجود أعلى أي صفحة ميزات Defender ل Office 365، حدد بدء الإصدار التجريبي المجاني.

- في صفحة الإصدارات التجريبية من Microsoft 365 في https://security.microsoft.com/trialHorizontalHub، ابحث عن Defender ل Office 365 وحدده.

- في صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation، حدد بدء التقييم.

لا يتوفر مربع الحوار تشغيل الحماية في المؤسسات التي تستخدم Defender for Office 365 الخطة 1 أو الخطة 2.

في مربع الحوار تشغيل الحماية ، حدد لا، أريد إعداد التقارير فقط، ثم حدد متابعة.

في مربع الحوار تحديد المستخدمين الذين تريد تضمينهم ، قم بتكوين الإعدادات التالية:

جميع المستخدمين: هذا هو الخيار الافتراضي والموصى به.

مستخدمون محددون: إذا حددت هذا الخيار، فستحتاج إلى تحديد المستلمين الداخليين الذين ينطبق عليه التقييم:

- المستخدمون: علب البريد المحددة أو مستخدمو البريد أو جهات اتصال البريد.

-

المجموعات:

- أعضاء مجموعات التوزيع المحددة أو مجموعات الأمان الممكنة للبريد (مجموعات التوزيع الديناميكية غير مدعومة).

- مجموعات Microsoft 365 المحددة.

- المجالات: جميع المستلمين في المؤسسة الذين معهم عنوان بريد إلكتروني أساسي في المجال المقبول المحدد.

انقر في المربع، وابدأ بكتابة قيمة، وحدد القيمة من النتائج الموجودة أسفل المربع. كرر هذه العملية عدة مرات حسب الضرورة. لإزالة قيمة موجودة، حدد

بجوار القيمة الموجودة في المربع.

بجوار القيمة الموجودة في المربع.بالنسبة للمستخدمين أو المجموعات، يمكنك استخدام معظم المعرفات (الاسم واسم العرض والاسم المستعار وعنوان البريد الإلكتروني واسم الحساب وما إلى ذلك)، ولكن يتم عرض اسم العرض المقابل في النتائج. بالنسبة للمستخدمين، أدخل علامة نجمية (*) في حد ذاتها لمشاهدة جميع القيم المتوفرة.

يمكنك استخدام شرط مستلم مرة واحدة فقط، ولكن يمكن أن يحتوي الشرط على قيم متعددة:

تستخدم قيم متعددة لنفس الشرط منطق OR (على سبيل المثال، <recipient1> أو <recipient2>). إذا تطابق المستلم مع أي من القيم المحددة، يتم تطبيق النهج عليها.

تستخدم أنواع مختلفة من الشروط منطق AND. يجب أن يتطابق المستلم مع جميع الشروط المحددة لتطبيق النهج عليها. على سبيل المثال، يمكنك تكوين شرط بالقيم التالية:

- المستعملون:

romain@contoso.com - المجموعات: المديرون التنفيذيون

يتم تطبيق النهج على

romain@contoso.comفقط إذا كان أيضا عضوا في مجموعة المديرين التنفيذيين. وبخلاف ذلك، لا يتم تطبيق السياسة عليه.- المستعملون:

عند الانتهاء من مربع الحوار تحديد المستخدمين الذين تريد تضمينهم ، حدد متابعة.

في مربع الحوار مساعدتنا على فهم تدفق البريد، قم بتكوين الخيارات التالية:

يتم تحديد أحد الخيارات التالية تلقائيا استنادا إلى اكتشافنا لسجل MX لمجالك:

أستخدم جهة خارجية و/أو موفر خدمة محلي: سجل MX لنقاط مجالك في مكان آخر غير Microsoft 365. تحقق من الإعدادات التالية أو قم بتكوينها:

خدمة الجهات الخارجية التي تستخدمها مؤسستك: تحقق من إحدى القيم التالية أو حددها:

أخرى: تتطلب هذه القيمة أيضا معلومات في إذا كانت رسائل البريد الإلكتروني تمر عبر بوابات متعددة، فسرد كل عنوان IP للبوابة، والذي يتوفر فقط للقيمة أخرى. استخدم هذه القيمة إذا كنت تستخدم موفر خدمة محلي.

أدخل قائمة مفصولة بفواصل لعناوين IP التي تستخدمها خدمة الحماية أو الجهاز التابع لجهة خارجية لإرسال البريد إلى Microsoft 365.

البركوده

IronPort

Mimecast

نقطة إثبات

صفوس

سيمانتيك

Trend Micro

الموصل الذي يجب تطبيق هذا التقييم عليه: حدد الموصل المستخدم لتدفق البريد إلى Microsoft 365.

يتم تكوين التصفية المحسنة للموصلات (المعروفة أيضا باسم تخطي القائمة) تلقائيا على الموصل الذي تحدده.

عندما توجد خدمة أو جهاز تابع لجهة خارجية أمام البريد الإلكتروني المتدفق إلى Microsoft 365، فإن التصفية المحسنة للموصلات تحدد بشكل صحيح مصدر رسائل الإنترنت وتحسن إلى حد كبير دقة مكدس تصفية Microsoft (خاصة التحليل الذكي للانتحال، بالإضافة إلى إمكانات ما بعد الاختراق في مستكشف التهديداتوالاستجابة & التحقيق التلقائي (AIR).

أنا أستخدم Microsoft Exchange Online فقط: تشير سجلات MX لمجالك إلى Microsoft 365. لم يتبقى شيء لتكوينه، لذا حدد إنهاء.

مشاركة البيانات مع Microsoft: لا يتم تحديد هذا الخيار بشكل افتراضي، ولكن يمكنك تحديد خانة الاختيار إذا أردت ذلك.

عند الانتهاء في مربع الحوار مساعدتنا على فهم تدفق البريد، حدد إنهاء.

عند اكتمال الإعداد، ستحصل على مربع حوار دعنا نعرض لك حولك . حدد بدء الجولة أو تجاهل.

إعداد تقييم أو إصدار تجريبي في وضع الحظر

تذكر أنه عند تجربة Defender ل Office 365 في وضع الحظر، يتم تشغيل الأمان القياسي المعين مسبقا ويتم تضمين المستخدمين المحددين (بعضهم أو الجميع) في نهج الأمان القياسي المحدد مسبقا. لمزيد من المعلومات حول نهج الأمان القياسي المعين مسبقا، راجع نهج الأمان المعينة مسبقا.

ابدأ الإصدار التجريبي في أي من المواقع المتوفرة في مدخل Microsoft Defender على https://security.microsoft.com. على سبيل المثال:

- في الشعار الموجود أعلى أي صفحة ميزات Defender ل Office 365، حدد بدء الإصدار التجريبي المجاني.

- في صفحة الإصدارات التجريبية من Microsoft 365 في https://security.microsoft.com/trialHorizontalHub، ابحث عن Defender ل Office 365 وحدده.

- في صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation، حدد بدء التقييم.

لا يتوفر مربع الحوار تشغيل الحماية في المؤسسات التي تستخدم Defender for Office 365 الخطة 1 أو الخطة 2.

في مربع الحوار تشغيل الحماية ، حدد نعم، حماية مؤسستي عن طريق حظر التهديدات، ثم حدد متابعة.

في مربع الحوار تحديد المستخدمين الذين تريد تضمينهم ، قم بتكوين الإعدادات التالية:

جميع المستخدمين: هذا هو الخيار الافتراضي والموصى به.

تحديد المستخدمين: إذا حددت هذا الخيار، فستحتاج إلى تحديد المستلمين الداخليين الذين ينطبق عليه الإصدار التجريبي:

- المستخدمون: علب البريد المحددة أو مستخدمو البريد أو جهات اتصال البريد.

-

المجموعات:

- أعضاء مجموعات التوزيع المحددة أو مجموعات الأمان الممكنة للبريد (مجموعات التوزيع الديناميكية غير مدعومة).

- مجموعات Microsoft 365 المحددة.

- المجالات: جميع المستلمين في المؤسسة الذين معهم عنوان بريد إلكتروني أساسي في المجال المقبول المحدد.

انقر في المربع، وابدأ بكتابة قيمة، وحدد القيمة من النتائج الموجودة أسفل المربع. كرر هذه العملية عدة مرات حسب الضرورة. لإزالة قيمة موجودة، حدد

بجوار القيمة الموجودة في المربع.

بجوار القيمة الموجودة في المربع.بالنسبة للمستخدمين أو المجموعات، يمكنك استخدام معظم المعرفات (الاسم واسم العرض والاسم المستعار وعنوان البريد الإلكتروني واسم الحساب وما إلى ذلك)، ولكن يتم عرض اسم العرض المقابل في النتائج. بالنسبة للمستخدمين، أدخل علامة نجمية (*) في حد ذاتها لمشاهدة جميع القيم المتوفرة.

يمكنك استخدام شرط مستلم مرة واحدة فقط، ولكن يمكن أن يحتوي الشرط على قيم متعددة:

تستخدم قيم متعددة لنفس الشرط منطق OR (على سبيل المثال، <recipient1> أو <recipient2>). إذا تطابق المستلم مع أي من القيم المحددة، يتم تطبيق النهج عليها.

تستخدم أنواع مختلفة من الشروط منطق AND. يجب أن يتطابق المستلم مع جميع الشروط المحددة لتطبيق النهج عليها. على سبيل المثال، يمكنك تكوين شرط بالقيم التالية:

- المستعملون:

romain@contoso.com - المجموعات: المديرون التنفيذيون

يتم تطبيق النهج على

romain@contoso.comفقط إذا كان أيضا عضوا في مجموعة المديرين التنفيذيين. وبخلاف ذلك، لا يتم تطبيق السياسة عليه.- المستعملون:

عند الانتهاء من مربع الحوار تحديد المستخدمين الذين تريد تضمينهم ، حدد متابعة.

يظهر مربع حوار التقدم أثناء إعداد التقييم. عند اكتمال الإعداد، حدد تم.

إدارة تقييمك أو إصدارك التجريبي من Defender ل Office 365

بعد إعداد التقييم أو الإصدار التجريبي في وضع التدقيق، تكون صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation هي موقعك المركزي لنتائج تجربة Defender for Office 365 الخطة 2.

في مدخل Microsoft Defender في https://security.microsoft.com، انتقل إلى Email & collaboration>Policies & rules>Threat policies> حدد Evaluation mode في قسم Others . أو، للانتقال مباشرة إلى صفحة تقييم Microsoft Defender ل Office 365 ، استخدم https://security.microsoft.com/atpEvaluation.

يتم وصف الإجراءات المتوفرة في صفحة تقييم Microsoft Defender ل Office 365 في الأقسام الفرعية التالية.

إدارة إعدادات التقييم

في صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation، حدد إدارة إعدادات التقييم.

في القائمة المنبثقة إدارة إعدادات تقييم MDO التي تفتح، تتوفر المعلومات والإعدادات التالية:

ما إذا كان التقييم قيد التشغيل يظهر في أعلى القائمة المنبثقة (التقييم في أو إيقاف تشغيل التقييم). تتوفر هذه المعلومات أيضا في صفحة تقييم Microsoft Defender ل Office 365 .

يسمح لك الإجراء إيقاف التشغيل أو التشغيل بإيقاف تشغيل نهج التقييم أو تشغيلها.

يسمح لك الإجراء إيقاف التشغيل أو التشغيل بإيقاف تشغيل نهج التقييم أو تشغيلها.يتم عرض عدد الأيام المتبقية في التقييم في أعلى القائمة المنبثقة (الأيام المتبقية).

قسم قدرات الكشف: استخدم مفاتيح التبديل لتشغيل أو إيقاف تشغيل حماية Defender ل Office 365 التالية:

- الارتباطات الآمنة

- مرفقات آمنة

- مكافحة التصيد الاحتيالي

قسم المستخدمين والمجموعات والمجالات: حدد تحرير المستخدمين والمجموعات والمجالات لتغيير من ينطبق عليه التقييم أو الإصدار التجريبي كما هو موضح سابقا في إعداد تقييم أو إصدار تجريبي في وضع التدقيق.

قسم إعدادات انتحال الهوية:

إذا لم يتم تكوين حماية انتحال الهوية في نهج تقييم مكافحة التصيد الاحتيالي، فحدد تطبيق حماية انتحال الهوية لتكوين حماية انتحال الهوية:

- المستخدمون الداخليون والخارجيون (المرسلون) لحماية انتحال هوية المستخدم.

- المجالات المخصصة لحماية انتحال المجال.

- المرسلون والمجالات الموثوق بهم لاستبعادهم من حماية انتحال الهوية.

الخطوات هي نفسها في الأساس كما هو موضح في قسم انتحال الهوية في الخطوة 5 في استخدام مدخل Microsoft Defender لإنشاء نهج مكافحة التصيد الاحتيالي.

إذا تم تكوين حماية انتحال الهوية في نهج تقييم مكافحة التصيد الاحتيالي، يعرض هذا القسم إعدادات حماية انتحال الهوية من أجل:

- حماية انتحال هوية المستخدم

- حماية انتحال المجال

- المرسلون والمجالات الموثوق بهم الذين تم انتحال هوياتهم

لتعديل الإعدادات، حدد Edit impersonation settings.

عند الانتهاء من القائمة المنبثقة إدارة إعدادات تقييم MDO ، حدد ![]() إغلاق.

إغلاق.

التحويل إلى الحماية القياسية

بالنسبة للتقييم أو الإصدار التجريبي، يمكنك التبديل من وضع التدقيق (نهج التقييم) إلى وضع الحظر (نهج الأمان القياسي المعين مسبقا) باستخدام أي من الطرق التالية:

- في صفحة تقييم Microsoft Defender ل Office 365: حدد تحويل إلى حماية قياسية

-

في القائمة المنبثقة إدارة إعدادات تقييم MDO: في صفحة تقييم Microsoft Defender ل Office 365، حدد إدارة إعدادات التقييم. في القائمة المنبثقة للتفاصيل التي تفتح، حدد

تحويل إلى حماية قياسية.

تحويل إلى حماية قياسية.

بعد تحديد تحويل إلى حماية قياسية، اقرأ المعلومات الموجودة في مربع الحوار الذي يفتح، ثم حدد متابعة.

يتم نقلك إلى معالج تطبيق الحماية القياسية في صفحة نهج الأمان المعينة مسبقا . يتم نسخ قائمة المستلمين المضمنين والمستبعدين من التقييم أو الإصدار التجريبي إلى نهج الأمان القياسي المحدد مسبقا. لمزيد من المعلومات، راجع استخدام مدخل Microsoft Defender لتعيين نهج أمان قياسية وصارمة محددة مسبقا للمستخدمين.

- نهج الأمان في نهج الأمان القياسية المحددة مسبقا لها أولوية أعلى من نهج التقييم، ما يعني أن النهج في الأمان القياسي المحدد مسبقا يتم تطبيقها دائما قبل نهج التقييم، حتى إذا كانت كل منهما موجودة ومشغلة.

- لا توجد طريقة تلقائية للانتقال من وضع الحظر إلى وضع التدقيق. الخطوات اليدوية هي:

قم بإيقاف تشغيل نهج الأمان القياسي المحدد مسبقا في صفحة نهج الأمان المعينة مسبقا في https://security.microsoft.com/presetSecurityPolicies.

في صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation، تحقق من عرض القيمة "تقييم".

إذا تم عرض "Evaluation off" ، فحدد "Manage evaluation settings". في القائمة المنبثقة إدارة إعدادات تقييم MDO التي تفتح، حدد

تشغيل.

تشغيل.حدد إدارة إعدادات التقييم للتحقق من المستخدمين الذين ينطبق عليها التقييم في قسم المستخدمين والمجموعات والمجالات في القائمة المنبثقة إدارة تفاصيل إعدادات تقييم MDO التي تفتح.

تقارير لتقييمك أو إصدارك التجريبي من Defender ل Office 365

يصف هذا القسم التقارير المتوفرة في وضع التدقيقووضع الحظر.

تقارير لوضع الحظر

لم يتم إنشاء تقارير خاصة لوضع الحظر، لذا استخدم التقارير القياسية المتوفرة في Defender ل Office 365. على وجه التحديد، تبحث عن تقارير تنطبق فقط على ميزات Defender ل Office 365 (على سبيل المثال، الارتباطات الآمنة أو المرفقات الآمنة) أو التقارير التي يمكن تصفيتها بواسطة Defender لاكتشافات Office 365 كما هو موضح في القائمة التالية:

طريقة عرض Mailflow لتقرير حالة Mailflow:

- تظهر الرسائل التي تم اكتشافها على أنها انتحال شخصية المستخدم أو انتحال صفة المجال بواسطة نهج مكافحة التصيد الاحتيالي في كتلة انتحال الهوية.

- تظهر الرسائل التي تم اكتشافها أثناء تفجير الملف أو عنوان URL بواسطة نهج المرفقات الآمنة أو نهج الروابط الآمنة في كتلة التفجير.

تقرير حالة الحماية من التهديدات:

يمكنك تصفية العديد من طرق العرض في تقرير حالة الحماية من التهديدات حسب القيمة المحمية حسبMDO لمشاهدة تأثيرات Defender ل Office 365.

عرض البيانات حسب التصيد الاحتيالي عبر البريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- تظهر الرسائل التي تم اكتشافها بواسطة الحملات في الحملة.

- تظهر الرسائل التي تم اكتشافها بواسطة المرفقات الآمنة في تفجير الملفوسمعة تفجير الملف.

- تظهر الرسائل التي تم اكتشافها بواسطة حماية انتحال هوية المستخدم في نهج مكافحة التصيد الاحتيالي في مجال انتحال الهويةومستخدم انتحال الهويةوانتحال المعلومات الذكية ل Mailbox.

- تظهر الرسائل التي تم اكتشافها بواسطة الروابط الآمنة في تفجير عنوان URLوسمعة تفجير عنوان URL.

عرض البيانات حسب البرامج الضارة عبر البريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- تظهر الرسائل التي تم اكتشافها بواسطة الحملات في الحملة.

- تظهر الرسائل التي تم اكتشافها بواسطة المرفقات الآمنة في تفجير الملفوسمعة تفجير الملف.

- تظهر الرسائل التي تم اكتشافها بواسطة الروابط الآمنة في تفجير عنوان URLوسمعة تفجير عنوان URL.

عرض البيانات حسب البريد الإلكتروني > العشوائي وتقسيم المخطط حسب تقنية الكشف

تظهر الرسائل التي تم اكتشافها بواسطة الارتباطات الآمنة في سمعة URL الضارة.

-

تظهر الرسائل التي تم اكتشافها بواسطة المرفقات الآمنة في المرفقات الآمنة

عرض البيانات حسب البرامج الضارة للمحتوى >

تظهر الملفات الضارة التي تم اكتشافها بواسطة المرفقات الآمنة ل SharePoint وOneDrive وMicrosoft Teams في تفجير MDO.

تقرير أفضل المرسلين والمستلمين

إظهار البيانات لأفضل مستلمي البرامج الضارة (MDO)وإظهار البيانات لأفضل مستلمي التصيد الاحتيالي (MDO).

تقارير لوضع التدقيق

في وضع التدقيق، تبحث عن تقارير تعرض عمليات الكشف بواسطة نهج التقييم كما هو موضح في القائمة التالية:

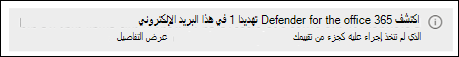

تعرض صفحة كيان البريد الإلكتروني الشعار التالي في تفاصيل الكشف عن الرسائل في علامة التبويب تحليللمرفق غير صحيح وعنوان url للبريد العشوائي + البرامج الضارة وعنوان URL للتصيد الاحتيالي ورسائل انتحال الهوية التي تم اكتشافها بواسطة تقييم Defender for Office 365:

تدمج صفحة تقييم Microsoft Defender ل Office 365 في https://security.microsoft.com/atpEvaluation عمليات الكشف من التقارير القياسية المتوفرة في Defender ل Office 365. تتم تصفية التقارير على هذه الصفحة بشكل أساسي حسب التقييم: نعم لإظهار الاكتشافات بواسطة نهج التقييم فقط، ولكن معظم التقارير تستخدم أيضا عوامل تصفية توضيح إضافية.

بشكل افتراضي، تعرض ملخصات التقرير على الصفحة البيانات لآخر 30 يوما، ولكن يمكنك تصفية نطاق التاريخ عن طريق تحديد

30 يوما وتحديد من القيم الإضافية التالية التي تقل عن 30 يوما:

30 يوما وتحديد من القيم الإضافية التالية التي تقل عن 30 يوما:- 24 ساعة

- 7 أيام

- 14 يوماً

- نطاق التاريخ المخصص

يؤثر عامل تصفية نطاق التاريخ على البيانات المعروضة في ملخصات التقرير على الصفحة وفي التقرير الرئيسي عند تحديد عرض التفاصيل في بطاقة.

حدد

تنزيل لتنزيل بيانات المخطط إلى ملف .csv.

تنزيل لتنزيل بيانات المخطط إلى ملف .csv.تحتوي التقارير التالية على صفحة تقييم Microsoft Defender ل Office 365 على معلومات تمت تصفيتها من طرق عرض محددة في تقرير حالة الحماية من التهديدات:

-

ارتباطات البريد الإلكتروني:

- طريقة عرض التقرير: عرض البيانات حسب التصيد الاحتيالي عبر البريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- عوامل تصفية الكشف: سمعة تفجير عنوان URLوتفجير عنوان URL.

-

المرفقات في البريد الإلكتروني:

- طريقة عرض التقرير: عرض البيانات حسب التصيد الاحتيالي عبر البريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- عوامل تصفية الكشف: تفجير الملفوسمعة تفجير الملف.

-

الانتحال

- طريقة عرض التقرير: عرض البيانات حسب التصيد الاحتيالي عبر البريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- عوامل تصفية الكشف: انتحال المستخدم، مجال انتحال الهوية، وانتحال المعلومات الذكية لعلمة البريد.

-

ارتباطات المرفقات

- طريقة عرض التقرير: عرض البيانات حسب البرامج الضارة للبريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- عوامل تصفية الكشف: تفجير عنوان URLوسمعة تفجير عنوان URL.

-

البرامج الضارة المضمنة

- طريقة عرض التقرير: عرض البيانات حسب البرامج الضارة للبريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- عوامل تصفية الكشف: تفجير الملفوسمعة تفجير الملف.

-

المرسلون المخادعون:

- طريقة عرض التقرير: عرض البيانات حسب التصيد الاحتيالي عبر البريد الإلكتروني > وتقسيم المخطط حسب تقنية الكشف

- عوامل تصفية الكشف: انتحال داخل المؤسسة، وتزييف المجال الخارجي، وتزييف DMARC.

-

ارتباطات البريد الإلكتروني:

تستخدم حماية النقر على عنوان URL في الوقت الحقيقيإجراء حماية النقر فوق عرض البيانات حسب عنوان URL في تقرير حماية عنوان URL الذي تمت تصفيته حسب التقييم: نعم.

على الرغم من أن عرض البيانات حسب عنوان URL النقر حسب التطبيق في تقرير حماية عنوان URL غير معروض في صفحة تقييم Microsoft Defender ل Office 365 ، إلا أنه قابل للتصفية أيضا حسب التقييم: نعم.

الأذونات المطلوبة

الأذونات التالية مطلوبة في معرف Microsoft Entra لإعداد تقييم أو إصدار تجريبي من Defender ل Microsoft 365:

- إنشاء تقييم أو إصدار تجريبي أو تعديله أو حذفه: العضوية في أدوار مسؤول الأمان أو المسؤول العام* .

- عرض نهج التقييم والتقارير في وضع التدقيق: العضوية في أدوار مسؤول الأمان أو قارئ الأمان .

لمزيد من المعلومات حول أذونات Microsoft Entra في مدخل Microsoft Defender، راجع أدوار Microsoft Entra في مدخل Microsoft Defender

هام

* توصي Microsoft باستخدام الأدوار مع أقل الأذونات. يساعد استخدام الحسابات ذات الأذونات المنخفضة على تحسين الأمان لمؤسستك. يعتبر المسؤول العام دورا متميزا للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

الأسئلة الشائعة

س: هل أحتاج إلى الحصول على التراخيص التجريبية يدويا أو تنشيطها؟

ج: لا. يقوم الإصدار التجريبي تلقائيا بتوفير تراخيص Defender ل Office 365 الخطة 2 إذا كنت بحاجة إليها كما هو موضح سابقا.

س: كيف يمكنني تمديد فترة المحاكمة؟

ج: راجع توسيع الإصدار التجريبي.

س: لماذا لا أرى خيارات لإلغاء الإصدار التجريبي أو تمديده؟

ج: لا ترى خيارات لإلغاء الإصدار التجريبي أو تمديده إذا كان اشتراكك جزءا من تجربة التجارة الجديدة (NCE). حاليا، يتمتع العملاء الذين لديهم اشتراكات قديمة فقط بالقدرة على إلغاء الإصدارات التجريبية الخاصة بهم أو تمديدها.

س: ماذا يحدث لبياناتي بعد انتهاء صلاحية الإصدار التجريبي؟

ج: بعد انتهاء صلاحية الإصدار التجريبي، يمكنك الوصول إلى بياناتك التجريبية (بيانات من ميزات في Defender ل Office 365 لم يكن لديك سابقا) لمدة 30 يوما. بعد فترة ال 30 يوما هذه، يتم حذف جميع النهج والبيانات المقترنة ب الإصدار التجريبي من Defender ل Office 365.

س: كم مرة يمكنني استخدام الإصدار التجريبي من Defender ل Office 365 في مؤسستي؟

ج: بحد أقصى مرتين. إذا انتهت صلاحية الإصدار التجريبي الأول، فستحتاج إلى الانتظار لمدة 30 يوما على الأقل بعد تاريخ انتهاء الصلاحية قبل أن تتمكن من التسجيل في الإصدار التجريبي من Defender for Office 365 مرة أخرى. بعد الإصدار التجريبي الثاني، لا يمكنك التسجيل في إصدار تجريبي آخر.

س: في وضع التدقيق، هل هناك سيناريوهات يعمل فيها Defender ل Office 365 على الرسائل؟

ج: نعم. لحماية الخدمة، لا يمكن لأي شخص في أي برنامج أو SKU إيقاف تشغيل أو تجاوز اتخاذ إجراء بشأن الرسائل المصنفة على أنها برامج ضارة أو تصيد احتيالي عالي الثقة من قبل الخدمة.

س: في أي ترتيب يتم تقييم النهج؟

ج: راجع ترتيب الأسبقية لنهج الأمان المحددة مسبقا والنهج الأخرى.

إعدادات النهج المقترنة بتقييمات Defender for Office 365 والإصدارات التجريبية

النهج في وضع التدقيق

تحذير

لا تحاول إنشاء نهج الأمان الفردية المقترنة بتقييم Defender ل Office 365 أو تعديلها أو إزالتها. الطريقة الوحيدة المدعومة لإنشاء نهج الأمان الفردية للتقييم هي بدء التقييم أو الإصدار التجريبي في وضع التدقيق في مدخل Microsoft Defender للمرة الأولى.

كما هو موضح سابقا، عند اختيار وضع التدقيق للتقييم أو الإصدار التجريبي، يتم إنشاء نهج التقييم مع الإعدادات المطلوبة لملاحظة الرسائل ولكن لا تتخذ إجراء بشأنها تلقائيا.

للاطلاع على هذه النهج وإعداداتها، قم بتشغيل الأمر التالي في Exchange Online PowerShell:

Write-Output -InputObject ("`r`n"*3),"Evaluation anti-phishing policy",("-"*79);Get-AntiPhishPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Attachments policy",("-"*79);Get-SafeAttachmentPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Links policy",("-"*79);Get-SafeLinksPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"

يتم وصف الإعدادات أيضا في الجداول التالية.

إعدادات نهج تقييم مكافحة التصيد الاحتيالي

| اعداد | قيمة |

|---|---|

| الاسم | نهج التقييم |

| AdminDisplayName | نهج التقييم |

| AuthenticationFailAction | MoveToJmf |

| DmarcQuarantineAction | العزل |

| DmarcRejectAction | رفض |

| تمكين | صحيح |

| EnableFirstContactSafetyTips | خطأ |

| EnableMailboxIntelligence | صحيح |

| EnableMailboxIntelligenceProtection | صحيح |

| EnableOrganizationDomainsProtection | خطأ |

| تمكينSimilarDomainsSafetyTips | خطأ |

| EnableSimilarUsersSafetyTips | خطأ |

| EnableSpoofIntelligence | صحيح |

| EnableSuspiciousSafetyTip | خطأ |

| EnableTargetedDomainsProtection | خطأ |

| EnableTargetedUserProtection | خطأ |

| EnableUnauthenticatedSender | صحيح |

| EnableUnusualCharactersSafetyTips | خطأ |

| EnableViaTag | صحيح |

| المجالات المستبعدة | {} |

| الواجهات المستبعدة | {} |

| HonorDmarcPolicy | صحيح |

| حالة انتحال الهوية | يدوي |

| IsDefault | خطأ |

| MailboxIntelligenceProtectionAction | NoAction |

| MailboxIntelligenceProtectionActionRecipients | {} |

| MailboxIntelligenceQuarantineTag | DefaultFullAccessPolicy |

| PhishThresholdLevel | 1 |

| علامة السياسة | خلبي |

| نوع النهج الموصى به | تقييم |

| SpoofQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainActionRecipients | {} |

| TargetedDomainProtectionAction | NoAction |

| TargetedDomainQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainsToProtect | {} |

| TargetedUserActionRecipients | {} |

| TargetedUserProtectionAction | NoAction |

| TargetedUserQuarantineTag | DefaultFullAccessPolicy |

| TargetedUsersToProtect | {} |

إعدادات نهج تقييم المرفقات الآمنة

| اعداد | قيمة |

|---|---|

| الاسم | نهج التقييم |

| فعل | سماح |

| ActionOnError | صحيح* |

| AdminDisplayName | نهج التقييم |

| ConfidenceLevelThreshold | 80 |

| تمكين | صحيح |

| EnableOrganizationBranding | خطأ |

| IsBuiltInProtection | خطأ |

| IsDefault | خطأ |

| OperationMode | تأخر |

| علامة الحجر الصحي | AdminOnlyAccessPolicy |

| نوع النهج الموصى به | تقييم |

| اعاده توجيه | خطأ |

| عنوان إعادة التوجيه | خلبي |

| مهلة الفحص | 30 |

* تم إهمال هذه المعلمة ولم تعد مستخدمة.

إعدادات نهج تقييم الروابط الآمنة

| اعداد | قيمة |

|---|---|

| الاسم | نهج التقييم |

| AdminDisplayName | نهج التقييم |

| AllowClickThrough | صحيح |

| نص التعليق التوضيحي المخصص | خلبي |

| DeliverMessageAfterScan | صحيح |

| DisableUrlRewrite | صحيح |

| عناوين Url للكتابة على DoNot | {} |

| EnableForInternalSenders | خطأ |

| EnableOrganizationBranding | خطأ |

| تمكينSafeLinksForEmail | صحيح |

| تمكينSafeLinksForOffice | صحيح |

| تمكينSafeLinksForTeams | صحيح |

| IsBuiltInProtection | خطأ |

| LocalizedNotificationTextList | {} |

| نوع النهج الموصى به | تقييم |

| المسح الضوئي | صحيح |

| TrackClicks | صحيح |

استخدم PowerShell لتكوين شروط المستلم والاستثناءات للتقييم أو الإصدار التجريبي في وضع التدقيق

تتحكم قاعدة مقترنة بنهج تقييم Defender for Office 365 في شروط المستلم والاستثناءات للتقييم.

لعرض القاعدة المقترنة بالتقييم، قم بتشغيل الأمر التالي في Exchange Online PowerShell:

Get-ATPEvaluationRule

لاستخدام Exchange Online PowerShell لتعديل من ينطبق عليه التقييم، استخدم بناء الجملة التالي:

Set-ATPEvaluationRule -Identity "Evaluation Rule" -SentTo <"user1","user2",... | $null> -ExceptIfSentTo <"user1","user2",... | $null> -SentToMemberOf <"group1","group2",... | $null> -ExceptIfSentToMemberOf <"group1","group2",... | $null> -RecipientDomainIs <"domain1","domain2",... | $null> -ExceptIfRecipientDomainIs <"domain1","domain2",... | $null>

يقوم هذا المثال بتكوين استثناءات من التقييم لعلب بريد عمليات الأمان المحددة (SecOps).

Set-ATPEvaluationRule -Identity "Evaluation Rule" -ExceptIfSentTo "SecOps1","SecOps2"

استخدام PowerShell لتشغيل التقييم أو الإصدار التجريبي أو إيقاف تشغيله في وضع التدقيق

لتشغيل التقييم أو إيقاف تشغيله في وضع التدقيق، يمكنك تمكين القاعدة المقترنة بالتقييم أو تعطيلها. توضح قيمة خاصية الحالة لقاعدة التقييم ما إذا كانت القاعدة ممكنة أو معطلة.

قم بتشغيل الأمر التالي لتحديد ما إذا كان التقييم ممكنا أو معطلا حاليا:

Get-ATPEvaluationRule -Identity "Evaluation Rule" | Format-Table Name,State

قم بتشغيل الأمر التالي لإيقاف تشغيل التقييم إذا كان قيد التشغيل:

Disable-ATPEvaluationRule -Identity "Evaluation Rule"

قم بتشغيل الأمر التالي لتشغيل التقييم إذا تم إيقاف تشغيله:

Enable-ATPEvaluationRule -Identity "Evaluation Rule"

النهج في وضع الحظر

كما هو موضح سابقا، يتم إنشاء نهج وضع الحظر باستخدام القالب القياسي لنهج الأمان المحددة مسبقا.

لاستخدام Exchange Online PowerShell لعرض نهج الأمان الفردية المقترنة بنهج الأمان القياسي المعين مسبقا، ولعرض شروط المستلمين والاستثناءات الخاصة بنهج الأمان المعين مسبقا وتكوينها، راجع نهج الأمان المعينة مسبقا في Exchange Online PowerShell.