إصدار تجريبي ونشر Microsoft Defender XDR

ينطبق على:

- Microsoft Defender XDR

ترشدك هذه السلسلة من المقالات خلال العملية الكاملة لتجربة مكونات Microsoft Defender XDR في مستأجر الإنتاج الخاص بك حتى تتمكن من تقييم ميزاتها وقدراتها ثم إكمال التوزيع عبر مؤسستك.

يعد حل الكشف والاستجابة eXtended (XDR) خطوة إلى الأمام في الأمن السيبراني لأنه يأخذ بيانات التهديد من الأنظمة التي تم عزلها مرة واحدة ويوحدها بحيث يمكنك رؤية الأنماط والعمل على الهجمات الإلكترونية المشتبه بها بشكل أسرع.

Microsoft Defender XDR:

هو حل XDR يجمع بين المعلومات حول الهجمات الإلكترونية للهويات ونقاط النهاية والبريد الإلكتروني وتطبيقات السحابة في مكان واحد. فهو يستفيد من الذكاء الاصطناعي (الذكاء الاصطناعي) والأتمتة لإيقاف بعض أنواع الهجمات تلقائيا ومعالجة الأصول المتأثرة إلى حالة آمنة.

هو مجموعة دفاع مؤسسية مستندة إلى السحابة وموحدة وما قبل وما بعد الاختراق. وهو ينسق الوقاية والكشف والتحقيق والاستجابة عبر الهويات ونقاط النهاية والبريد الإلكتروني وتطبيقات السحابة وبياناتها.

يساهم في بنية ثقة معدومة قوية من خلال توفير الحماية من التهديدات واكتشافها. يساعد على منع أو تقليل تلف الأعمال من الخرق. لمزيد من المعلومات، راجع سيناريو تنفيذ الحماية من التهديدات والأعمال XDR في إطار عمل اعتماد Microsoft ثقة معدومة.

Microsoft Defender XDR المكونات والهندسة

يسرد هذا الجدول مكونات Microsoft Defender XDR.

| مكون | الوصف | لمزيد من المعلومات |

|---|---|---|

| Microsoft Defender للهوية | يستخدم إشارات من Active Directory محلي خدمات المجال (AD DS) خدمات الأمان المشترك لـ Active Directory (AD FS) لتحديد التهديدات المتقدمة والهويات المخترقة والإجراءات الداخلية الضارة الموجهة إلى مؤسستك واكتشافها والتحقيق فيها. | ما هو Microsoft Defender للهوية؟ |

| Exchange Online Protection | خدمة ترحيل وتصفية SMTP المستندة إلى السحابة الأصلية التي تساعد على حماية مؤسستك من البريد العشوائي والبرامج الضارة. | نظرة عامة على Exchange Online Protection (EOP) - Office 365 |

| Microsoft Defender لـ Office 365 | يحمي مؤسستك من التهديدات الضارة التي تشكلها رسائل البريد الإلكتروني والارتباطات (عناوين URL) وأدوات التعاون. | Microsoft Defender لـ Office 365 - Office 365 |

| Microsoft Defender for Endpoint | نظام أساسي موحد لحماية الجهاز واكتشاف ما بعد الاختراق والتحقيق التلقائي والاستجابة الموصى بها. | Microsoft Defender لنقطة النهاية - أمان Windows |

| Microsoft Defender for Cloud Apps | حل شامل عبر SaaS يجلب رؤية عميقة وعناصر تحكم قوية في البيانات وحماية محسنة من التهديدات لتطبيقاتك السحابية. | ما هو Defender for Cloud Apps؟ |

| Microsoft Entra ID Protection | يقيم بيانات المخاطر من مليارات محاولات تسجيل الدخول ويستخدم هذه البيانات لتقييم مخاطر كل تسجيل دخول إلى المستأجر الخاص بك. يتم استخدام هذه البيانات بواسطة Microsoft Entra ID للسماح بالوصول إلى الحساب أو منعه، اعتمادا على كيفية تكوين نهج الوصول المشروط. Microsoft Entra ID Protection منفصلة عن Microsoft Defender XDR ويتم تضمينها مع تراخيص P2 Microsoft Entra ID. | ما المقصود بحماية الهوية؟ |

يوضح هذا الرسم التوضيحي بنية مكونات Microsoft Defender XDR وتكاملها.

في هذا الرسم التوضيحي:

- يجمع Microsoft Defender XDR بين الإشارات من جميع مكونات Defender لتوفير XDR عبر المجالات. يتضمن ذلك قائمة انتظار الحوادث الموحدة، والاستجابة التلقائية لإيقاف الهجمات، والشفاء الذاتي (للأجهزة المخترقة وهويات المستخدم وعلب البريد)، والتتبع عبر التهديدات، وتحليلات التهديدات.

- يحمي Microsoft Defender لـ Office 365 مؤسستك من التهديدات الضارة التي تشكلها رسائل البريد الإلكتروني والارتباطات (عناوين URL) وأدوات التعاون. وتشارك الإشارات الناتجة عن هذه الأنشطة مع Microsoft Defender XDR. تم دمج Exchange Online Protection (EOP) لتوفير حماية شاملة للبريد الإلكتروني والمرفقات الواردة.

- تجمع Microsoft Defender for Identity الإشارات من وحدات تحكم مجال AD DS والخوادم التي تقوم بتشغيل AD FS و AD CS. ويستخدم هذه الإشارات لحماية بيئة الهوية المختلطة، بما في ذلك الحماية من المتسللين الذين يستخدمون الحسابات المخترقة للتنقل أفقيا عبر محطات العمل في البيئة المحلية.

- يجمع Microsoft Defender لنقطة النهاية الإشارات من الأجهزة التي تديرها مؤسستك ويحميها.

- تجمع Microsoft Defender for Cloud Apps إشارات من استخدام مؤسستك للتطبيقات السحابية وتحمي البيانات المتدفقة بين بيئة تكنولوجيا المعلومات الخاصة بك وهذه التطبيقات، بما في ذلك تطبيقات السحابة المعتمدة وغير المخولة.

- يقوم Microsoft Entra ID Protection بتقييم بيانات المخاطر من مليارات محاولات تسجيل الدخول ويستخدم هذه البيانات لتقييم مخاطر كل تسجيل دخول إلى المستأجر الخاص بك. يتم استخدام هذه البيانات من قبل Microsoft Entra ID للسماح بالوصول إلى الحساب أو منعه استنادا إلى شروط وقيود نهج الوصول المشروط. Microsoft Entra ID Protection منفصلة عن Microsoft Defender XDR ويتم تضمينها مع تراخيص P2 Microsoft Entra ID.

مكونات Microsoft Defender XDR وتكامل SIEM

يمكنك دمج مكونات Microsoft Defender XDR مع Microsoft Sentinel أو خدمة معلومات الأمان العامة وإدارة الأحداث (SIEM) لتمكين المراقبة المركزية للتنبيهات والأنشطة من التطبيقات المتصلة.

Microsoft Sentinel هو حل سحابي أصلي يوفر SIEM وقدرات تنسيق الأمان والأتمتة والاستجابة (SOAR). معا، توفر مكونات Microsoft Sentinel Microsoft Defender XDR حلا شاملا لمساعدة المنظمات على الدفاع ضد الهجمات الحديثة.

تتضمن Microsoft Sentinel موصلات لمكونات Microsoft Defender. يسمح لك هذا ليس فقط بالحصول على رؤية لتطبيقات السحابة الخاصة بك ولكن أيضا الحصول على تحليلات متطورة لتحديد التهديدات الإلكترونية ومكافحتها والتحكم في كيفية انتقال بياناتك. لمزيد من المعلومات، راجع نظرة عامة على Microsoft Defender XDR وخطوات التكامل والتكامل Microsoft SentinelMicrosoft Sentinel Microsoft Defender XDR.

لمزيد من المعلومات حول SOAR في Microsoft Sentinel (بما في ذلك ارتباطات إلى أدلة المبادئ في مستودع GitHub Microsoft Sentinel)، راجع أتمتة الاستجابة للمخاطر باستخدام أدلة المبادئ في Microsoft Sentinel.

للحصول على معلومات حول التكامل مع أنظمة SIEM التابعة لجهة خارجية، راجع تكامل SIEM العام.

Microsoft Defender XDR ومثال على هجوم الأمن السيبراني

يوضح هذا الرسم التخطيطي هجوم إلكتروني شائع ومكونات Microsoft Defender XDR التي تساعد في اكتشافه ومعالجته.

يبدأ الهجوم الإلكتروني برسائل بريد إلكتروني للتصيد الاحتيالي تصل إلى علبة الوارد لموظف في مؤسستك، يفتح مرفق البريد الإلكتروني دون علمه. يقوم هذا المرفق بتثبيت البرامج الضارة، والتي يمكن أن تؤدي إلى سلسلة من محاولات الهجوم التي يمكن أن تؤدي إلى سرقة البيانات الحساسة.

في الرسم التوضيحي:

- يمكن Exchange Online Protection، وهو جزء من Microsoft Defender لـ Office 365، الكشف عن البريد الإلكتروني للتصيد الاحتيالي واستخدام قواعد تدفق البريد (المعروفة أيضا باسم قواعد النقل) للتأكد من عدم وصوله أبدا إلى علبة الوارد الخاصة بالمستخدم.

- يستخدم Defender لـ Office 365 المرفقات الآمنة لاختبار المرفق وتحديد أنه ضار، وبالتالي فإن البريد الذي يصل إما غير قابل للتنفيذ من قبل المستخدم، أو تمنع النهج البريد من الوصول على الإطلاق.

- يكتشف Defender لنقطة النهاية الثغرات الأمنية في الجهاز والشبكة التي قد يتم استغلالها بخلاف ذلك للأجهزة التي تديرها مؤسستك.

- يلاحظ Defender for Identity التغييرات المفاجئة في حساب المستخدم المحلي مثل تصعيد الامتيازات أو الحركة الجانبية عالية المخاطر. كما يبلغ عن مشكلات الهوية التي يتم استغلالها بسهولة مثل تفويض Kerberos غير المقيد، لتصحيحها من قبل فريق الأمان الخاص بك.

- يكتشف Microsoft Defender for Cloud Apps سلوكا شاذا مثل السفر المستحيل والوصول إلى بيانات الاعتماد والتنزيل غير العادي أو مشاركة الملفات أو نشاط إعادة توجيه البريد والإبلاغ عنها لفريق الأمان الخاص بك.

عملية الإصدار التجريبي والتوزيع Microsoft Defender XDR

توصي Microsoft بتمكين مكونات Microsoft 365 Defender بالترتيب التالي.

| طور | رابط |

|---|---|

| A. بدء تشغيل الإصدار التجريبي | بدء تشغيل الإصدار التجريبي |

| B. إصدار تجريبي وتوزيع مكونات Microsoft Defender XDR |

-

إصدار تجريبي ونشر Defender for Identity - إصدار تجريبي ونشر Defender لـ Office 365 - إصدار تجريبي ونشر Defender لنقطة النهاية - إصدار تجريبي ونشر Microsoft Defender for Cloud Apps |

| C. التحقق من التهديدات والاستجابة لها | ممارسة التحقيق في الحوادث والاستجابة لها |

تم تصميم هذا الترتيب للاستفادة من قيمة القدرات بسرعة استنادا إلى مقدار الجهد المطلوب عادة لنشر القدرات وتكوينها. على سبيل المثال، يمكن تكوين Defender لـ Office 365 في وقت أقل مما يستغرقه تسجيل الأجهزة في Defender لنقطة النهاية. تحديد أولويات المكونات لتلبية احتياجات عملك.

بدء تشغيل الإصدار التجريبي

توصي Microsoft ببدء الإصدار التجريبي في اشتراك الإنتاج الحالي ل Microsoft 365 للحصول على رؤى واقعية على الفور ويمكنك ضبط الإعدادات للعمل ضد التهديدات الحالية في مستأجر Microsoft 365. بعد اكتساب الخبرة والراحة مع النظام الأساسي، ما عليك سوى توسيع استخدام كل مكون، واحدا تلو الآخر، للنشر الكامل.

البديل هو إعداد بيئة المختبر التجريبي Microsoft Defender XDR. ومع ذلك، لن تعرض هذه البيئة أي معلومات حقيقية عن الأمان عبر الإنترنت مثل التهديدات أو الهجمات على مستأجر Microsoft 365 للإنتاج أثناء التجربة ولن تتمكن من نقل إعدادات الأمان من هذه البيئة إلى مستأجر الإنتاج الخاص بك.

استخدام تراخيص الإصدار التجريبي Microsoft 365 E5

إذا لم يكن لديك Microsoft 365 E5 وتريد الاستفادة من التراخيص التجريبية Microsoft 365 E5 للطيار الخاص بك:

سجل الدخول إلى مدخل إدارة مستأجر Microsoft 365 الحالي.

حدد Purchase Services من قائمة التنقل.

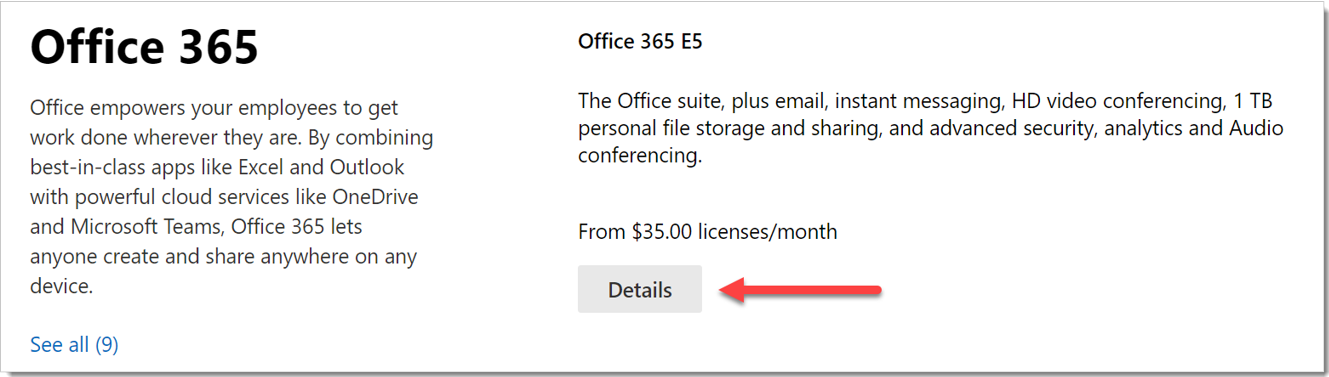

من قسم Office 365، حدد Details ضمن Office 365 E5 license.

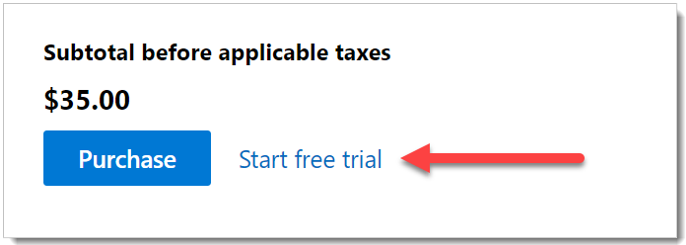

حدد بدء الإصدار التجريبي المجاني.

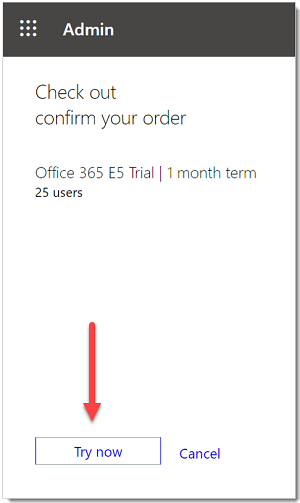

قم بتأكيد طلبك وحدد جرب الآن.

سيسمح لك الإصدار التجريبي باستخدام تراخيص الإصدار التجريبي Microsoft 365 E5 في مستأجر الإنتاج الحالي بالاحتفاظ بأي إعدادات وأساليب أمان عند انتهاء صلاحية الإصدار التجريبي وشراء تراخيص مكافئة.

الخطوة التالية

راجع الإصدار التجريبي ونشر Microsoft Defender for Identity.

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.