تحديد أولويات الحوادث في مدخل Microsoft Defender

يطبق النظام الأساسي لعمليات الأمان الموحدة في مدخل Microsoft Defender تحليلات الارتباط ويجمع التنبيهات ذات الصلة والتحقيقات التلقائية من منتجات مختلفة في حادث. Microsoft Sentinel Defender XDR أيضا تنبيهات فريدة حول الأنشطة التي لا يمكن تحديدها إلا على أنها ضارة نظرا للرؤية الشاملة في النظام الأساسي الموحد عبر مجموعة المنتجات بأكملها. تمنح طريقة العرض هذه محللي الأمان قصة هجوم أوسع، مما يساعدهم على فهم التهديدات المعقدة والتعامل معها بشكل أفضل عبر مؤسستك.

هام

تتوفر Microsoft Sentinel بشكل عام داخل النظام الأساسي لعمليات الأمان الموحدة من Microsoft في مدخل Microsoft Defender. للمعاينة، يتوفر Microsoft Sentinel في مدخل Defender دون Microsoft Defender XDR أو ترخيص E5. لمزيد من المعلومات، راجع Microsoft Sentinel في مدخل Microsoft Defender.

تعرض قائمة انتظار الحدث مجموعة من الحوادث التي تم إنشاؤها عبر الأجهزة والمستخدمين وعلب البريد والموارد الأخرى. يساعدك على فرز الحوادث لتحديد أولويات وإنشاء قرار استجابة مستنير للأمان عبر الإنترنت، وهي عملية تعرف باسم فرز الحوادث.

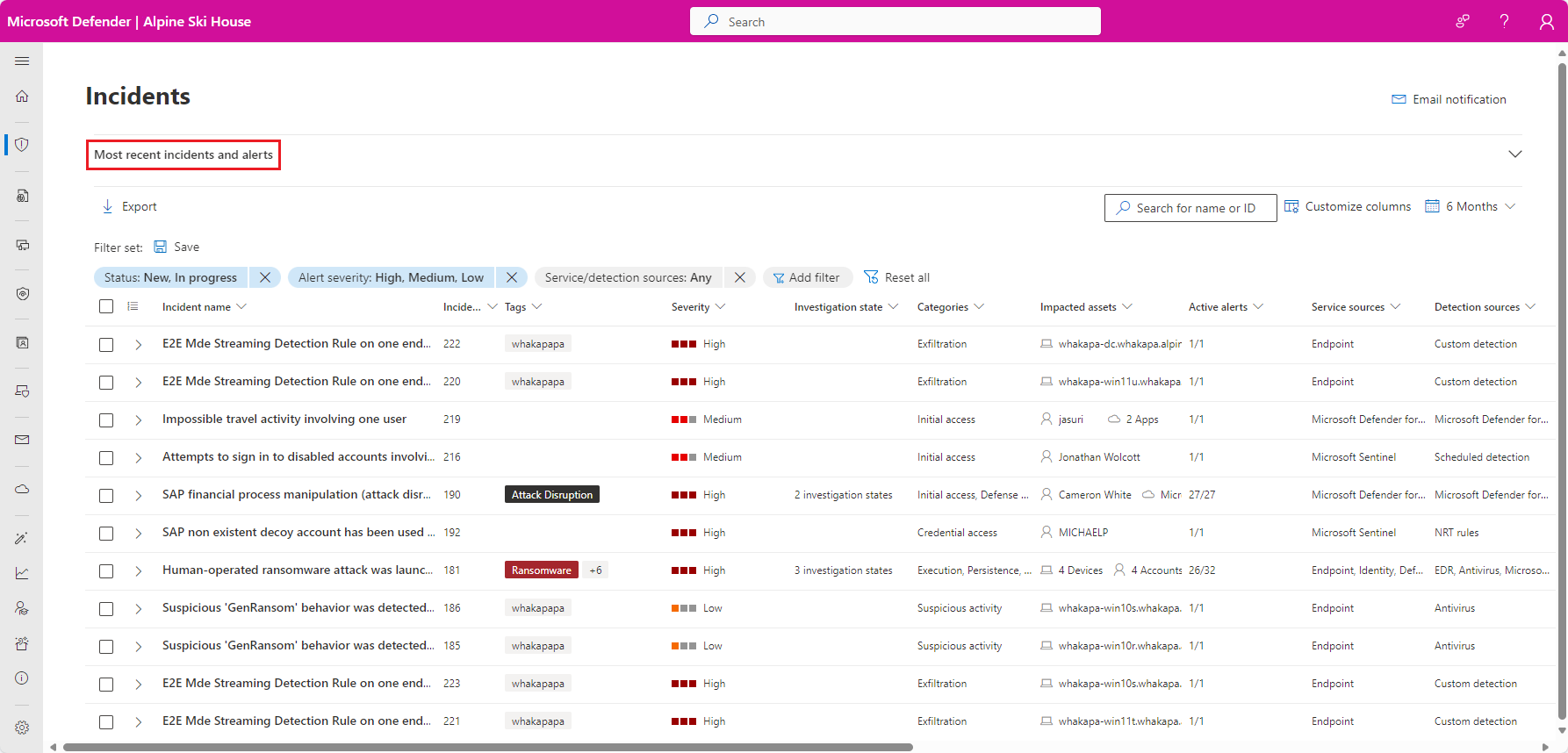

يمكنك الوصول إلى قائمة انتظار الحوادث من الحوادث & تنبيهات الحوادث > عند التشغيل السريع لمدخل Microsoft Defender. فيما يلي مثال.

حدد أحدث الحوادث والتنبيهات للتبديل بين توسيع القسم العلوي، والذي يعرض رسما بيانيا زمنيا لعدد التنبيهات المستلمة والحوادث التي تم إنشاؤها في آخر 24 ساعة.

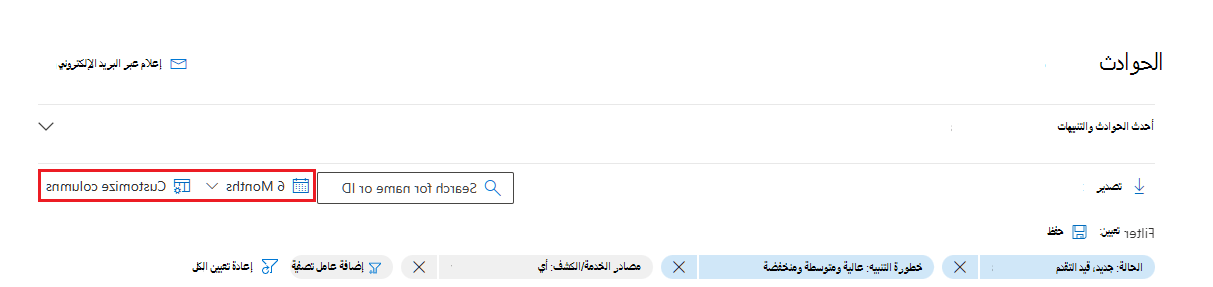

أسفل ذلك، تعرض قائمة انتظار الحوادث في مدخل Microsoft Defender الحوادث التي شوهدت في الأشهر الستة الماضية. يمكنك اختيار إطار زمني مختلف عن طريق تحديده من القائمة المنسدلة في الأعلى. يتم ترتيب الحوادث وفقا لأحدث التحديثات التلقائية أو اليدوية التي تم إجراؤها على حادث. يمكنك ترتيب الحوادث حسب عمود وقت التحديث الأخير لعرض الحوادث وفقا لآخر التحديثات التلقائية أو اليدوية التي تم إجراؤها.

تحتوي قائمة انتظار الحوادث على أعمدة قابلة للتخصيص تمنحك رؤية للخصائص المختلفة للحادث أو الكيانات المتأثرة. تساعدك هذه التصفية على اتخاذ قرار مستنير بشأن تحديد أولويات الحوادث للتحليل. حدد تخصيص الأعمدة لإجراء التخصيصات التالية استنادا إلى طريقة العرض المفضلة لديك:

- تحقق/قم بإلغاء تحديد الأعمدة التي تريد رؤيتها في قائمة انتظار الحوادث.

- ترتيب الأعمدة عن طريق سحبها.

لمزيد من الرؤية في لمحة سريعة، يقوم Microsoft Defender XDR بإنشاء أسماء الحوادث تلقائيا، استنادا إلى سمات التنبيه مثل عدد نقاط النهاية المتأثرة أو المستخدمين المتأثرين أو مصادر الكشف أو الفئات. تسمح لك هذه التسمية المحددة بفهم نطاق الحدث بسرعة.

على سبيل المثال: حدث متعدد المراحل على نقاط نهاية متعددة تم الإبلاغ عنها بواسطة مصادر متعددة.

إذا قمت بإلحاق Microsoft Sentinel إلى النظام الأساسي لعمليات الأمان الموحدة، فمن المحتمل أن تتغير أسماء أي تنبيهات وحوادث قادمة من Microsoft Sentinel (بغض النظر عما إذا كانت قد تم إنشاؤها قبل الإعداد أو منذه).

نوصي بتجنب استخدام اسم الحدث كشرط لتشغيل قواعد التشغيل التلقائي. إذا كان اسم الحدث شرطا، وتغير اسم الحدث، فلن يتم تشغيل القاعدة.

توفر قائمة انتظار الحوادث أيضا خيارات تصفية متعددة، والتي عند تطبيقها، تمكنك من إجراء مسح واسع لجميع الحوادث الموجودة في بيئتك، أو تقرر التركيز على سيناريو أو تهديد معين. يمكن أن يساعد تطبيق عوامل التصفية على قائمة انتظار الحوادث في تحديد الحدث الذي يتطلب اهتماما فوريا.

تعرض قائمة عوامل التصفية أعلى قائمة الحوادث عوامل التصفية المطبقة حاليا.

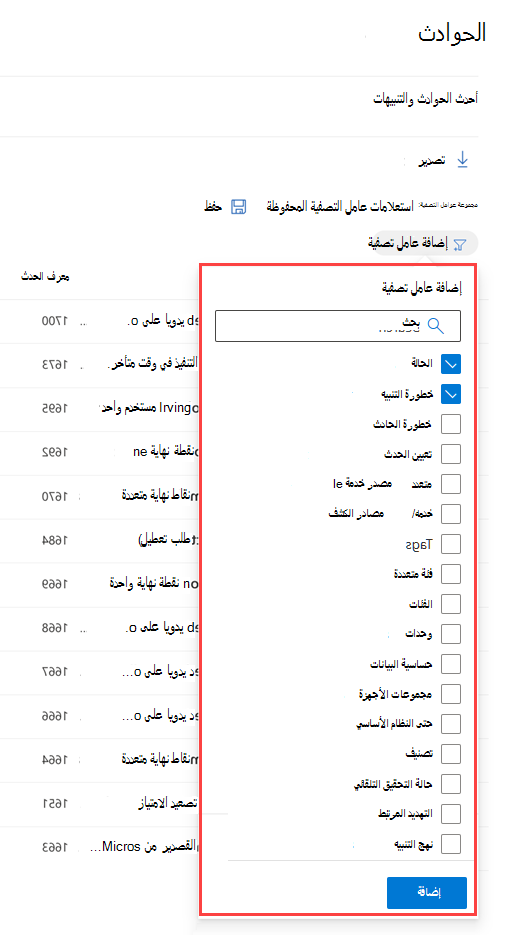

من قائمة انتظار الحوادث الافتراضية، يمكنك تحديد إضافة عامل تصفية لمشاهدة القائمة المنسدلة إضافة عامل تصفية ، والتي تحدد منها عوامل التصفية لتطبيقها على قائمة انتظار الحوادث للحد من مجموعة الحوادث المعروضة. فيما يلي مثال.

حدد عوامل التصفية التي تريد استخدامها، ثم حدد إضافة في أسفل القائمة لتوفيرها.

الآن يتم عرض عوامل التصفية التي حددتها مع عوامل التصفية المطبقة الموجودة. حدد عامل التصفية الجديد لتحديد شروطه. على سبيل المثال، إذا اخترت عامل التصفية "مصادر الخدمة/الكشف"، فحدده لاختيار المصادر التي تريد تصفية القائمة من خلالها.

يمكنك أيضا رؤية جزء Filter عن طريق تحديد أي من عوامل التصفية في قائمة عوامل التصفية أعلى قائمة الحوادث.

يسرد هذا الجدول أسماء عوامل التصفية المتوفرة.

| اسم عامل التصفية | الوصف/الشروط |

|---|---|

| حالة | حدد جديد أو قيد التقدم أو تم حله. |

|

خطورة التنبيه خطورة الحادث |

تشير خطورة التنبيه أو الحادث إلى التأثير الذي يمكن أن يحدثه على أصولك. كلما ارتفعت درجة الخطورة، كان التأثير أكبر ويتطلب عادة الاهتمام الأكثر إلحاحا. حدد High أو Medium أو Low أو Informational. |

| تعيين الحدث | حدد المستخدم أو المستخدمين المعينين. |

| مصادر خدمة متعددة | حدد ما إذا كان عامل التصفية لأكثر من مصدر خدمة واحد. |

| مصادر الخدمة/الكشف | حدد الحوادث التي تحتوي على تنبيهات من واحد أو أكثر مما يلي: يمكن توسيع العديد من هذه الخدمات في القائمة للكشف عن المزيد من الخيارات لمصادر الكشف داخل خدمة معينة. |

| العلامات | حدد اسما واحدا أو أسماء علامات متعددة من القائمة. |

| فئة متعددة | حدد ما إذا كان عامل التصفية لأكثر من فئة واحدة. |

| فئات | اختر الفئات للتركيز على تكتيكات أو تقنيات أو مكونات هجوم محددة ينظر إليها. |

| الكيانات | حدد اسم أصل مثل مستخدم أو جهاز أو علبة بريد أو اسم تطبيق. |

| حساسية البيانات | تركز بعض الهجمات على الاستهداف لتصفية البيانات الحساسة أو القيمة. من خلال تطبيق عامل تصفية لتسميات حساسية معينة، يمكنك بسرعة تحديد ما إذا كان من المحتمل اختراق المعلومات الحساسة وتحديد أولويات معالجة هذه الحوادث. يعرض عامل التصفية هذا المعلومات فقط عند تطبيق أوصاف الحساسية من حماية البيانات في Microsoft Purview. |

| مجموعات الأجهزة | حدد اسم مجموعة الأجهزة . |

| النظام الأساسي لنظام التشغيل | حدد أنظمة تشغيل الجهاز. |

| التصنيف | حدد مجموعة تصنيفات التنبيهات ذات الصلة. |

| حالة التحقيق التلقائي | حدد حالة التحقيق التلقائي. |

| التهديد المرتبط | حدد تهديدا مسمى. |

| نُهج التنبيهات | حدد عنوان نهج التنبيه. |

| معرفات اشتراك التنبيه | حدد تنبيها استنادا إلى معرف الاشتراك. |

عامل التصفية الافتراضي هو إظهار جميع التنبيهات والحوادث بحالة جديدوقيد التقدم وبخطورة عالية أو متوسطة أو منخفضة.

يمكنك إزالة عامل تصفية بسرعة عن طريق تحديد X باسم عامل تصفية في قائمة عوامل التصفية .

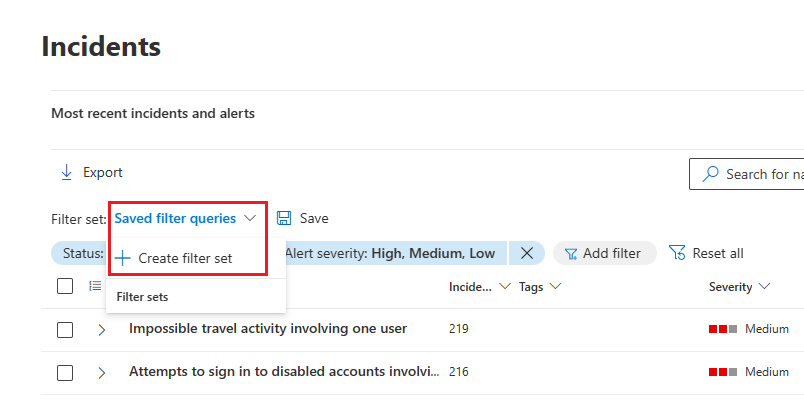

يمكنك أيضا إنشاء مجموعات تصفية داخل صفحة الحوادث عن طريق تحديد استعلامات عامل التصفية المحفوظة > إنشاء مجموعة تصفية. إذا لم يتم إنشاء مجموعات عوامل تصفية، فحدد حفظ لإنشاء واحدة.

ملاحظة

يمكن للعملاء Microsoft Defender XDR الآن تصفية الحوادث مع التنبيهات حيث يتصل جهاز مخترق بأجهزة التكنولوجيا التشغيلية (OT) المتصلة بشبكة المؤسسة من خلال تكامل اكتشاف الجهاز Microsoft Defender ل IoT و Microsoft Defender لنقطة النهاية. لتصفية هذه الحوادث، حدد أي في مصادر الخدمة/الكشف، ثم حدد Microsoft Defender ل IoT في اسم المنتج أو راجع التحقيق في الحوادث والتنبيهات في Microsoft Defender ل IoT في مدخل Defender. يمكنك أيضا استخدام مجموعات الأجهزة لتصفية التنبيهات الخاصة بالموقع. لمزيد من المعلومات حول المتطلبات الأساسية ل Defender for IoT، راجع بدء استخدام مراقبة إنترنت الأشياء للمؤسسات في Microsoft Defender XDR.

بمجرد تكوين عامل تصفية مفيد في قائمة انتظار الحوادث، يمكنك وضع إشارة مرجعية على عنوان URL لعلامة تبويب المستعرض أو حفظه كارتباط على صفحة ويب أو مستند Word أو مكان من اختيارك. تمنحك الإشارات المرجعية إمكانية الوصول بنقرة واحدة إلى طرق العرض الرئيسية لقائمة انتظار الحوادث، مثل:

- حوادث جديدة

- الحوادث عالية الخطورة

- الحوادث غير المعينة

- الحوادث عالية الخطورة وغير المعينة

- الحوادث المعينة لي

- الحوادث المعينة لي ول Microsoft Defender لنقطة النهاية

- الحوادث ذات علامة أو علامات معينة

- الحوادث ذات فئة تهديد محددة

- الحوادث ذات التهديد المرتبط المحدد

- الحوادث مع جهة فاعلة معينة

بمجرد تجميع قائمة طرق عرض التصفية المفيدة وتخزينها كعناوين URL، استخدمها لمعالجة الحوادث في قائمة الانتظار وتحديد أولوياتها بسرعة وإدارتها للتعيين والتحليل اللاحقين.

من مربع البحث عن الاسم أو المعرف أعلى قائمة الحوادث، يمكنك البحث عن الحوادث بعدة طرق، للعثور بسرعة على ما تبحث عنه.

ابحث مباشرة عن حادث عن طريق كتابة معرف الحادث أو اسم الحادث. عند تحديد حدث من قائمة نتائج البحث، يفتح مدخل Microsoft Defender علامة تبويب جديدة مع خصائص الحادث، والتي يمكنك من خلالها بدء التحقيق.

يمكنك تسمية أصل - مثل مستخدم أو جهاز أو علبة بريد أو اسم تطبيق أو مورد سحابي - والعثور على جميع الحوادث المتعلقة بهذا الأصل.

القائمة الافتراضية للحوادث مخصصة لتلك التي حدثت في الأشهر الستة الماضية. يمكنك تحديد نطاق زمني جديد من مربع القائمة المنسدلة بجوار أيقونة التقويم عن طريق تحديد:

- يوم واحد

- ثلاث أيام

- أسبوع واحد

- 30 يوماً

- 30 يوماً

- ستة أشهر

- نطاق مخصص يمكنك من خلاله تحديد كل من التواريخ والأوقات

بعد تحديد الحدث الذي يتطلب الأولوية القصوى، حدده و:

- إدارة خصائص الحدث للعلامات والتعيين والحل الفوري للحوادث الإيجابية الزائفة والتعليقات.

- ابدأ تحقيقاتك.

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.