نشر البنية الأساسية للهوية الخاصة بك ل Microsoft 365

اطلع على جميع محتويات الشركات الصغيرة الخاصة بنا حول مساعدة الشركات الصغيرة وتعليمها.

في Microsoft 365 للمؤسسة، تمهد البنية الأساسية للهوية المخططة والمنفذة جيدا الطريق لأمان أقوى، بما في ذلك تقييد الوصول إلى أحمال عمل الإنتاجية وبياناتها للمستخدمين والأجهزة المصادق عليها فقط. أمان الهويات هو عنصر رئيسي في توزيع ثقة معدومة، حيث تتم مصادقة جميع محاولات الوصول إلى الموارد محليا وفي السحابة وتخويفها.

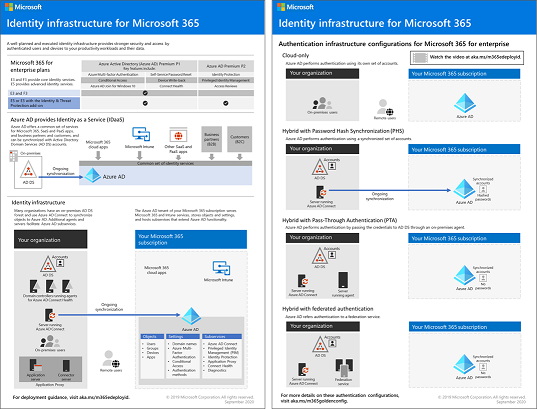

للحصول على معلومات حول ميزات الهوية لكل Microsoft 365 للمؤسسة ودور Microsoft Entra ID والمكونات المحلية والمستندة إلى السحابة وتكوينات المصادقة الأكثر شيوعا، راجع ملصق البنية الأساسية للهوية.

راجع هذا الملصق المكون من صفحتين لزيادة مفاهيم الهوية وتكويناتها بسرعة ل Microsoft 365 للمؤسسة.

يمكنك تنزيل هذا الملصق وطباعته بتنسيق حرف أو قانوني أو جدولي (11 × 17).

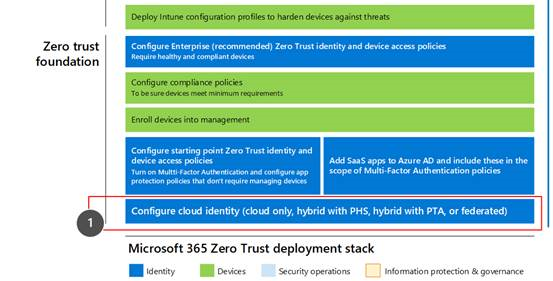

هذا الحل هو الخطوة الأولى لإنشاء مكدس توزيع Microsoft 365 ثقة معدومة.

لمزيد من المعلومات، راجع خطة توزيع microsoft 365 ثقة معدومة.

ما هو في هذا الحل

يرشدك هذا الحل من خلال نشر بنية أساسية للهوية لمستأجر Microsoft 365 لتوفير الوصول لموظفيك والحماية من الهجمات المستندة إلى الهوية.

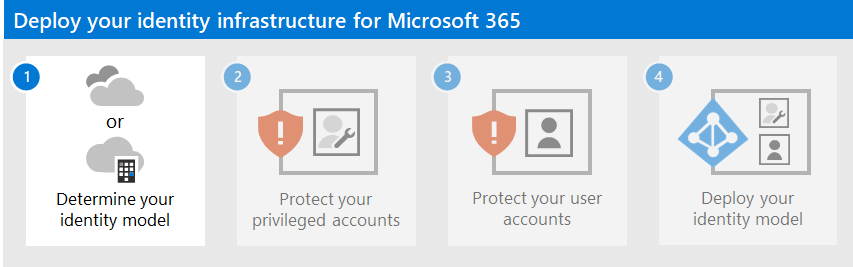

الخطوات الواردة في هذا الحل هي:

- حدد نموذج الهوية الخاص بك.

- حماية حسابات Microsoft 365 المميزة.

- حماية حسابات مستخدمي Microsoft 365.

- توزيع نموذج الهوية الخاص بك.

يدعم هذا الحل المبادئ الرئيسية ثقة معدومة:

- تحقق بشكل صريح: المصادقة والتخويل دائما استنادا إلى جميع نقاط البيانات المتوفرة.

- استخدام الوصول الأقل امتيازا: تقييد وصول المستخدم باستخدام Just-In-Time و Just-Enough-Access (JIT/JEA)، والنهج التكيفية المستندة إلى المخاطر، وحماية البيانات.

- افترض حدوث خرق: تقليل نصف قطر الانفجار والوصول إلى المقطع. تحقق من التشفير الشامل واستخدم التحليلات للحصول على الرؤية، ودفع الكشف عن التهديدات، وتحسين الدفاعات.

على عكس الوصول التقليدي إلى الإنترانت، الذي يثق في كل شيء خلف جدار حماية المؤسسة، يعامل ثقة معدومة كل تسجيل دخول ووصول كما لو أنه نشأ من شبكة غير خاضعة للرقابة، سواء كان خلف جدار حماية المؤسسة أو على الإنترنت. يتطلب ثقة معدومة حماية الشبكة والبنية الأساسية والهويات ونقاط النهاية والتطبيقات والبيانات.

إمكانات وميزات Microsoft 365

يوفر Microsoft Entra ID مجموعة كاملة من إمكانات إدارة الهوية والأمان لمستأجر Microsoft 365.

| القدرة أو الميزة | الوصف | الترخيص |

|---|---|---|

| المصادقة متعددة العوامل (MFA) | تتطلب المصادقة متعددة العوامل من المستخدمين توفير شكلين من أشكال التحقق، مثل كلمة مرور المستخدم بالإضافة إلى إعلام من تطبيق Microsoft Authenticator أو مكالمة هاتفية. تقلل المصادقة متعددة العوامل إلى حد كبير من خطر استخدام بيانات الاعتماد المسروقة للوصول إلى بيئتك. يستخدم Microsoft 365 خدمة المصادقة متعددة العوامل Microsoft Entra لتسجيل الدخول المستند إلى المصادقة متعددة العوامل. | Microsoft 365 E3 أو E5 |

| وصول مشروط | يقوم Microsoft Entra ID بتقييم شروط تسجيل دخول المستخدم ويستخدم نهج الوصول المشروط لتحديد الوصول المسموح به. على سبيل المثال، في هذا التوجيه، نوضح لك كيفية إنشاء نهج الوصول المشروط لطلب توافق الجهاز للوصول إلى البيانات الحساسة. وهذا يقلل إلى حد كبير من خطر أن يتمكن المتسلل الذي لديه جهازه وبيانات اعتماده المسروقة من الوصول إلى بياناتك الحساسة. كما أنه يحمي البيانات الحساسة على الأجهزة، لأن الأجهزة يجب أن تفي بمتطلبات محددة للصحة والأمان. | Microsoft 365 E3 أو E5 |

| مجموعات Microsoft Entra | تعتمد نهج الوصول المشروط وإدارة الأجهزة مع Intune وحتى الأذونات للملفات والمواقع في مؤسستك على التعيين لحسابات المستخدمين أو مجموعات Microsoft Entra. نوصي بإنشاء مجموعات Microsoft Entra تتوافق مع مستويات الحماية التي تنفذها. على سبيل المثال، من المحتمل أن يكون أعضاء فريق العمل التنفيذي أهدافا ذات قيمة أعلى للمتسللين. لذلك، من المنطقي إضافة حسابات المستخدمين لهؤلاء الموظفين إلى مجموعة Microsoft Entra وتعيين هذه المجموعة إلى نهج الوصول المشروط والنهج الأخرى التي تفرض مستوى أعلى من الحماية للوصول. | Microsoft 365 E3 أو E5 |

| Microsoft Entra ID Protection | يمكنك من اكتشاف الثغرات الأمنية المحتملة التي تؤثر على هويات مؤسستك وتكوين نهج المعالجة التلقائية إلى مخاطر تسجيل الدخول المنخفضة والمتوسطة والعالية ومخاطر المستخدم. يعتمد هذا التوجيه على تقييم المخاطر هذا لتطبيق نهج الوصول المشروط للمصادقة متعددة العوامل. يتضمن هذا التوجيه أيضا نهج الوصول المشروط الذي يتطلب من المستخدمين تغيير كلمة المرور الخاصة بهم إذا تم الكشف عن نشاط عالي المخاطر لحسابهم. | Microsoft 365 E5 أو Microsoft 365 E3 باستخدام الوظيفة الإضافية E5 Security أو EMS E5 أو تراخيص P2 Microsoft Entra ID |

| الخدمة الذاتية لإعادة تعيين كلمة المرور(SSPR) | اسمح للمستخدمين بإعادة تعيين كلمات المرور الخاصة بهم بشكل آمن ودون تدخل مكتب المساعدة، من خلال توفير التحقق من أساليب المصادقة المتعددة التي يمكن للمسؤول التحكم فيها. | Microsoft 365 E3 أو E5 |

| حماية كلمة المرور Microsoft Entra | الكشف عن كلمات المرور الضعيفة المعروفة ومتغيراتها والمصطلحات الضعيفة الإضافية الخاصة بمؤسستك وحظرها. يتم تطبيق قوائم كلمات المرور المحظورة العمومية الافتراضية تلقائيا على جميع المستخدمين في مستأجر Microsoft Entra. يمكنك تعريف إدخالات إضافية في قائمة كلمات مرور محظورة مخصصة. عندما يقوم المستخدمون بتغيير كلمات المرور الخاصة بهم أو إعادة تعيينها، يتم التحقق من قوائم كلمات المرور المحظورة هذه لفرض استخدام كلمات مرور قوية. | Microsoft 365 E3 أو E5 |

الخطوات التالية

استخدم هذه الخطوات لتوزيع نموذج هوية والبنية الأساسية للمصادقة لمستأجر Microsoft 365 الخاص بك:

- حدد نموذج هوية السحابة الخاص بك.

- حماية حسابات Microsoft 365 المميزة.

- حماية حسابات مستخدمي Microsoft 365.

- توزيع نموذج هوية السحابة: السحابة فقط أو المختلطة.

موارد هوية سحابية إضافية من Microsoft

الإدارة

لإدارة توزيع هوية Microsoft السحابية، راجع:

كيف تقوم Microsoft بالهوية ل Microsoft 365

تعرف على كيفية إدارة خبراء تكنولوجيا المعلومات في Microsoft للهويات والوصول الآمن.

ملاحظة

يتوفر مورد عرض تكنولوجيا المعلومات هذا باللغة الإنجليزية فقط.

كيف قامت شركة Contoso بهوية Microsoft 365

للحصول على مثال حول كيفية نشر مؤسسة متعددة الجنسيات خيالية ولكن تمثيلية بنية أساسية للهوية المختلطة لخدمات Microsoft 365 السحابية، راجع الهوية لمؤسسة Contoso.