الخطوة 3: حماية حسابات مستخدمي Microsoft 365

اطلع على جميع محتويات الشركات الصغيرة الخاصة بنا حول مساعدة الشركات الصغيرة وتعليمها.

لزيادة أمان عمليات تسجيل دخول المستخدم:

- استخدام Windows Hello للأعمال

- استخدام الحماية بكلمة المرور Microsoft Entra

- استخدام المصادقة متعددة العوامل (MFA)

- توزيع تكوينات الهوية والوصول إلى الجهاز

- الحماية من اختراق بيانات الاعتماد باستخدام Microsoft Entra ID Protection

Windows Hello للأعمال

يستبدل Windows Hello للأعمال في Windows 11 Enterprise كلمات المرور بمصادقة قوية ثنائية العاملين عند تسجيل الدخول على جهاز Windows. العاملان هما نوع جديد من بيانات اعتماد المستخدم المرتبطة بجهاز وبيومتري أو رقم التعريف الشخصي (PIN).

لمزيد من المعلومات، راجع نظرة عامة Windows Hello للأعمال.

حماية كلمة المرور Microsoft Entra

Microsoft Entra تكتشف الحماية بكلمة المرور كلمات المرور الضعيفة المعروفة ومتغيراتها وتحظرها ويمكنها أيضا حظر المصطلحات الضعيفة الإضافية الخاصة بمؤسستك. يتم تطبيق قوائم كلمات المرور المحظورة العمومية الافتراضية تلقائيا على جميع المستخدمين في مستأجر Microsoft Entra. يمكنك تعريف إدخالات إضافية في قائمة كلمات مرور محظورة مخصصة. عندما يقوم المستخدمون بتغيير كلمات المرور الخاصة بهم أو إعادة تعيينها، يتم التحقق من قوائم كلمات المرور المحظورة هذه لفرض استخدام كلمات مرور قوية.

لمزيد من المعلومات، راجع تكوين حماية كلمة المرور Microsoft Entra.

المصادقة متعددة العوامل

تتطلب المصادقة متعددة العوامل أن تخضع عمليات تسجيل دخول المستخدم للتحقق الإضافي بخلاف كلمة مرور حساب المستخدم. حتى إذا حدد مستخدم ضار كلمة مرور حساب مستخدم، يجب أن يكون قادرا أيضا على الاستجابة للتحقق الإضافي، مثل رسالة نصية يتم إرسالها إلى هاتف ذكي قبل منح حق الوصول.

خطوتك الأولى في استخدام المصادقة متعددة العوامل هي طلبها لجميع حسابات المسؤول، والمعروفة أيضا باسم الحسابات المميزة. بعد هذه الخطوة الأولى، توصي Microsoft بمصادقة متعددة العوامل (MFA) لجميع المستخدمين.

هناك ثلاث طرق لمطالبة المستخدمين باستخدام المصادقة متعددة العوامل استنادا إلى خطة Microsoft 365.

| الخطة | توصية |

|---|---|

| جميع خطط Microsoft 365 (بدون تراخيص P1 أو P2 Microsoft Entra ID) | تمكين الإعدادات الافتراضية للأمان في Microsoft Entra ID. تتضمن إعدادات الأمان الافتراضية في Microsoft Entra ID المصادقة متعددة العوامل للمستخدمين والمسؤولين. |

| Microsoft 365 E3 (بما في ذلك تراخيص Microsoft Entra ID P1) | استخدم نهج الوصول المشروط الشائعة لتكوين النهج التالية: - طلب المصادقة متعددة العوامل للمسؤولين - طلب مصادقة متعددة العوامل (MFA) لجميع المستخدمين - حظر المصادقة القديمة |

| Microsoft 365 E5 (بما في ذلك تراخيص Microsoft Entra ID P2) | الاستفادة من Microsoft Entra ID Protection، ابدأ في تنفيذ مجموعة Microsoft الموصى بها من الوصول المشروط والنهج ذات الصلة من خلال إنشاء هذين النهجين: - طلب مصادقة متعددة العوامل (MFA) عندما يكون خطر تسجيل الدخول متوسطا أو مرتفعا - يجب على المستخدمين المعرضين لمخاطر عالية تغيير كلمة المرور |

إعدادات الأمان الافتراضية

تعد إعدادات الأمان الافتراضية ميزة جديدة ل Microsoft 365 Office 365 الاشتراكات المدفوعة أو التجريبية التي تم إنشاؤها بعد 21 أكتوبر 2019. تحتوي هذه الاشتراكات على إعدادات افتراضية للأمان قيد التشغيل، مما يتطلب من جميع المستخدمين استخدام المصادقة متعددة العوامل (MFA) مع تطبيق Microsoft Authenticator.

لدى المستخدمين 14 يوما للتسجيل في المصادقة متعددة العوامل (MFA) باستخدام تطبيق Microsoft Authenticator من هواتفهم الذكية، والذي يبدأ من المرة الأولى التي يسجلون فيها الدخول بعد تمكين إعدادات الأمان الافتراضية. بعد مرور 14 يوما، لن يتمكن المستخدم من تسجيل الدخول حتى يكتمل تسجيل المصادقة متعددة العوامل.

تضمن الإعدادات الافتراضية للأمان أن جميع المؤسسات لديها مستوى أساسي من الأمان لتسجيل دخول المستخدم الذي يتم تمكينه افتراضيا. يمكنك تعطيل إعدادات الأمان الافتراضية لصالح المصادقة متعددة العوامل باستخدام نهج الوصول المشروط أو للحسابات الفردية.

لمزيد من المعلومات، راجع نظرة عامة على الإعدادات الافتراضية للأمان.

نهج الوصول المشروط

نهج الوصول المشروط هي مجموعة من القواعد التي تحدد الشروط التي يتم بموجبها تقييم عمليات تسجيل الدخول ومنح الوصول. على سبيل المثال، يمكنك إنشاء نهج الوصول المشروط الذي ينص على:

- إذا كان اسم حساب المستخدم عضوا في مجموعة للمستخدمين الذين تم تعيينهم لأدوار Exchange أو المستخدم أو كلمة المرور أو الأمان أو SharePoint أو مسؤول Exchange أو مسؤول SharePoint أو المسؤول العمومي ، فاطلب مصادقة متعددة العوامل (MFA) قبل السماح بالوصول.

يتيح لك هذا النهج طلب المصادقة متعددة العوامل استنادا إلى عضوية المجموعة، بدلا من محاولة تكوين حسابات المستخدمين الفردية للمصادقة متعددة العوامل عند تعيينها أو إلغاء تعيينها من أدوار المسؤول هذه.

يمكنك أيضا استخدام نهج الوصول المشروط للحصول على قدرات أكثر تقدما، مثل المطالبة بإجراء تسجيل الدخول من جهاز متوافق، مثل الكمبيوتر المحمول الذي يعمل Windows 11.

يتطلب الوصول المشروط تراخيص P1 Microsoft Entra ID، والتي يتم تضمينها مع Microsoft 365 E3 وE5.

لمزيد من المعلومات، راجع نظرة عامة على الوصول المشروط.

استخدام هذه الأساليب معا

ضع ما يلي في الاعتبار:

- لا يمكنك تمكين الإعدادات الافتراضية للأمان إذا كان لديك أي نهج وصول مشروط ممكنة.

- لا يمكنك تمكين أي نهج وصول مشروط إذا تم تمكين إعدادات الأمان الافتراضية.

إذا تم تمكين إعدادات الأمان الافتراضية، تتم مطالبة جميع المستخدمين الجدد بتسجيل المصادقة متعددة العوامل واستخدام تطبيق Microsoft Authenticator.

يعرض هذا الجدول نتائج تمكين المصادقة متعددة العوامل مع الإعدادات الافتراضية للأمان ونهج الوصول المشروط.

| الاسلوب | تمكين | ذوي الاحتياجات الخاصه | طريقة مصادقة إضافية |

|---|---|---|---|

| إعدادات الأمان الافتراضية | لا يمكن استخدام نهج الوصول المشروط | يمكن استخدام نهج الوصول المشروط | تطبيق Microsoft Authenticator |

| نهج الوصول المشروط | إذا تم تمكين أي منها، فلا يمكنك تمكين الإعدادات الافتراضية للأمان | إذا تم تعطيل الكل، يمكنك تمكين الإعدادات الافتراضية للأمان | يحدد المستخدم أثناء تسجيل المصادقة متعددة العوامل |

ثقة معدومة تكوينات الهوية والوصول إلى الجهاز

يوصى ثقة معدومة إعدادات الوصول إلى الهوية والجهاز والنهج بميزات المتطلبات الأساسية وإعداداتها جنبا إلى جنب مع نهج الوصول المشروط Intune Microsoft Entra ID Protection التي تحدد ما إذا كان يجب منح طلب وصول معين وتحت أي شروط. يستند هذا التحديد إلى حساب المستخدم لتسجيل الدخول والجهاز المستخدم والتطبيق الذي يستخدمه المستخدم للوصول والموقع الذي يتم منه تقديم طلب الوصول وتقييم مخاطر الطلب. تساعد هذه الإمكانية على ضمان وصول المستخدمين والأجهزة المعتمدة فقط إلى مواردك الهامة.

ملاحظة

يتطلب Microsoft Entra ID Protection تراخيص P2 Microsoft Entra ID، والتي يتم تضمينها مع Microsoft 365 E5.

يتم تعريف نهج الوصول إلى الهوية والجهاز لاستخدامها في ثلاثة مستويات:

- الحماية الأساسية هي الحد الأدنى من مستوى الأمان للهويات والأجهزة التي تصل إلى تطبيقاتك وبياناتك.

- توفر الحماية الحساسة أمانا إضافيا لبيانات معينة. تخضع الهويات والأجهزة لمستويات أعلى من متطلبات الأمان وصحة الجهاز.

- حماية البيئات التي تحتوي على بيانات منظمة للغاية أو مصنفة تكون عادة لكميات صغيرة من البيانات المصنفة بدرجة كبيرة أو التي تحتوي على أسرار تجارية أو تخضع لأنظمة البيانات. تخضع الهويات والأجهزة لمستويات أعلى بكثير من متطلبات الأمان وصحة الجهاز.

توفر هذه المستويات والتكوينات المقابلة لها مستويات متسقة من الحماية عبر بياناتك وهوياتك وأجهزتك.

توصي Microsoft بشدة بتكوين نهج الوصول إلى الهوية والجهاز ثقة معدومة ونشرها في مؤسستك، بما في ذلك إعدادات محددة ل Microsoft Teams Exchange Online وSharePoint. لمزيد من المعلومات، راجع ثقة معدومة تكوينات الهوية والوصول إلى الجهاز.

Microsoft Entra ID Protection

في هذا القسم، ستتعلم كيفية تكوين النهج التي تحمي من اختراق بيانات الاعتماد، حيث يحدد المهاجم اسم حساب المستخدم وكلمة المرور للوصول إلى الخدمات والبيانات السحابية للمؤسسة. يوفر Microsoft Entra ID Protection عددا من الطرق للمساعدة في منع المهاجم من المساس ببيانات اعتماد حساب المستخدم.

باستخدام Microsoft Entra ID Protection، يمكنك:

| القدره | الوصف |

|---|---|

| تحديد ومعالجة الثغرات الأمنية المحتملة في هويات مؤسستك | يستخدم Microsoft Entra ID التعلم الآلي للكشف عن الحالات الشاذة والنشاط المشبوه، مثل عمليات تسجيل الدخول وأنشطة ما بعد تسجيل الدخول. باستخدام هذه البيانات، Microsoft Entra ID Protection بإنشاء تقارير وتنبيهات تساعدك على تقييم المشكلات واتخاذ إجراء. |

| الكشف عن الإجراءات المشبوهة المتعلقة بهويات مؤسستك والاستجابة لها تلقائيا | يمكنك تكوين النهج المستندة إلى المخاطر التي تستجيب تلقائيا للمشكلات المكتشفة عند الوصول إلى مستوى مخاطر محدد. يمكن لهذه النهج، بالإضافة إلى عناصر التحكم الأخرى في الوصول المشروط التي توفرها Microsoft Entra ID Microsoft Intune، إما حظر الوصول تلقائيا أو اتخاذ إجراءات تصحيحية، بما في ذلك إعادة تعيين كلمة المرور والمطالبة Microsoft Entra مصادقة متعددة العوامل لعمليات تسجيل الدخول اللاحقة. |

| التحقيق في الحوادث المشبوهة وحلها بإجراءات إدارية | يمكنك التحقيق في أحداث المخاطر باستخدام معلومات حول الحادث الأمني. تتوفر مهام سير العمل الأساسية لتعقب التحقيقات وبدء إجراءات المعالجة، مثل إعادة تعيين كلمة المرور. |

راجع المزيد من المعلومات حول Microsoft Entra ID Protection.

راجع الخطوات لتمكين Microsoft Entra ID Protection.

مسؤول الموارد التقنية للمصادقة متعددة العوامل وتسجيلات الدخول الآمنة

- المصادقة متعددة العوامل ل Microsoft 365

- نشر الهوية ل Microsoft 365

- مقاطع فيديو تدريبية Microsoft Entra ID لأكاديمية Azure

- تكوين نهج تسجيل المصادقة متعددة العوامل Microsoft Entra

- تكوينات الوصول إلى الأجهزة والهويات

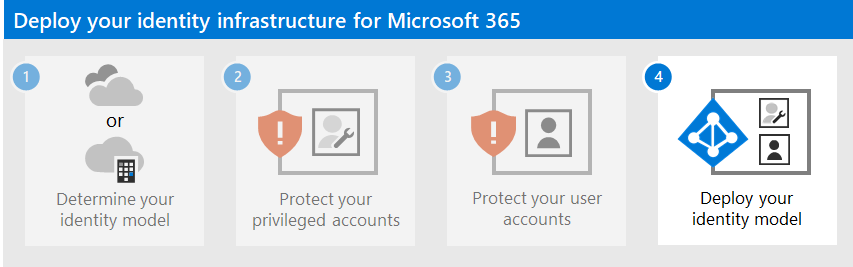

الخطوة التالية

تابع الخطوة 4 لنشر البنية الأساسية للهوية استنادا إلى نموذج الهوية الذي اخترته:

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ